Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I den här artikeln beskrivs vanliga metoder och exempelprocedurer för användning av UEBA (User Entity Behavior Analytics) i dina regelbundna undersökningsarbetsflöden.

Viktigt!

Kända funktioner i den här artikeln är för närvarande i förhandsversion. Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Kommentar

Den här självstudien innehåller scenariobaserade procedurer för en toppkundsuppgift: undersöka med UEBA-data. Mer information finns i Undersöka incidenter med Microsoft Sentinel.

Förutsättningar

Innan du kan använda UEBA-data i dina undersökningar måste du aktivera UEBA (User and Entity Behavior Analytics) i Microsoft Sentinel.

Börja leta efter maskindrivna insikter ungefär en vecka efter aktivering av UEBA.

Köra proaktiva, rutinmässiga sökningar i entitetsdata

Vi rekommenderar att du kör regelbundna, proaktiva sökningar via användaraktivitet för att skapa leads för ytterligare undersökning.

Du kan använda arbetsboken För användar- och entitetsbeteendeanalys i Microsoft Sentinel för att fråga efter dina data, till exempel för:

- Mest riskfyllda användare, med avvikelser eller kopplade incidenter

- Data om specifika användare, för att avgöra om ämnet verkligen har komprometterats eller om det finns ett insiderhot på grund av åtgärder som avviker från användarens profil.

Dessutom samlar du in icke-rutinmässiga åtgärder i UEBA-arbetsboken och använder dem för att hitta avvikande aktiviteter och potentiellt icke-efterlevnadsmetoder.

Undersöka en avvikande inloggning

Följande steg följer till exempel undersökningen av en användare som är ansluten till ett VPN som de aldrig använt tidigare, vilket är en avvikande aktivitet.

I området Sentinel-arbetsböcker söker du efter och öppnar arbetsboken Användar- och entitetsbeteendeanalys .

Sök efter ett specifikt användarnamn för att undersöka och välj deras namn i tabellen De vanligaste användarna att undersöka .

Bläddra nedåt i tabellerna Incidentuppdelning och Avvikelseuppdelning för att se incidenter och avvikelser associerade med den valda användaren.

Vid avvikelsen, till exempel en med namnet Avvikande lyckad inloggning, granskar du informationen som visas i tabellen för att undersöka. Till exempel:

Steg beskrivning Observera beskrivningen till höger Varje avvikelse har en beskrivning med en länk för att lära dig mer i kunskapsbasen MITRE ATT&CK.

Till exempel:

Inledande åtkomst

Motståndaren försöker komma in i nätverket.

Initial Åtkomst består av tekniker som använder olika inmatningsvektorer för att få sitt ursprungliga fotfäste i ett nätverk. Tekniker som används för att få fotfäste är riktade nätfiske efter spjut och sårbarheter på offentliga webbservrar. Fotfästen som erhålls via den första åtkomsten kan ge fortsatt åtkomst, till exempel giltiga konton och användning av externa fjärrtjänster, eller kan vara begränsad användning på grund av ändrade lösenord.Observera texten i kolumnen Beskrivning I avvikelseraden bläddrar du till höger för att visa en ytterligare beskrivning. Välj länken för att visa den fullständiga texten. Till exempel:

Angripare kan stjäla autentiseringsuppgifterna för ett specifikt användar- eller tjänstkonto med hjälp av tekniker för åtkomst till autentiseringsuppgifter eller samla in autentiseringsuppgifter tidigare i sin rekognoseringsprocess via social teknik för att få initial åtkomst. APT33 har till exempel använt giltiga konton för inledande åtkomst. Frågan nedan genererar utdata från lyckad inloggning som utförs av en användare från en ny geo-plats som han aldrig har anslutit från tidigare, och ingen av hans peer-datorer också.Observera UsersInsights-data Bläddra längre till höger på avvikelseraden för att visa användarinsiktsdata, till exempel kontots visningsnamn och kontoobjektets ID. Markera texten för att visa fullständiga data till höger. Observera bevisdata Bläddra längre till höger i avvikelseraden för att visa bevisdata för avvikelsen. Markera textvyn med fullständiga data till höger, till exempel följande fält:

- ÅtgärdSällanUtfördAvAnvändare

- Ovanligt hög volym av åtgärder

- FirstTimeUserConnectedFromCountry

- LandOvanligtAnslutetBlandJämlikar

- FörstaGångsAnvändareSomAnsluterViaISP

- ISPSomOvanligtAnvändsBlandJämnåriga

- CountryUncommonlyConnectedFromInTenant

- ISPUncommonlyUsedInTenant

Använd de data som finns i arbetsboken Användar- och entitetsbeteendeanalys för att avgöra om användaraktiviteten är misstänkt och kräver ytterligare åtgärder.

Använda UEBA-data för att analysera falska positiva identifieringar

Ibland är en incident som fångas i en undersökning en falsk positiv.

Ett vanligt exempel på en falsk positiv identifiering är när omöjlig reseaktivitet identifieras, till exempel en användare som har loggat in på ett program eller en portal från både New York och London inom samma timme. Medan Microsoft Sentinel noterar det omöjliga resandet som en avvikelse, kan en undersökning med användaren klargöra att ett VPN användes med en alternativ plats till där användaren faktiskt var.

Analysera en falsk positiv identifiering

För till exempel en omöjlig reseincident , efter att ha bekräftat med användaren att ett VPN användes, navigerar du från incidenten till användarentitetssidan. Använd de data som visas där för att avgöra om de insamlade platserna ingår på användarens allmänt kända platser.

Till exempel:

Användarentitetssidan är också länkad från själva incidentsidan och undersökningsdiagrammet.

Dricks

När du har bekräftat data på användarentitetssidan för den specifika användare som är associerad med incidenten går du till Microsoft Sentinel Hunting-området för att förstå om användarens peer-datorer vanligtvis ansluter från samma platser också. I så fall skulle denna kunskap göra ett ännu starkare argument för en falsk positiv identifiering.

I området Jakt kör du frågan Avvikande geoplatsinloggning . Mer information finns i Hunt for threats with Microsoft Sentinel (Jaga efter hot med Microsoft Sentinel).

Bädda in IdentityInfo-data i dina analysregler (offentlig förhandsversion)

Eftersom angripare ofta använder organisationens egna användar- och tjänstkonton är data om dessa användarkonton, inklusive användaridentifiering och behörigheter, avgörande för analytikerna i en undersökningsprocess.

Bädda in data från tabellen IdentityInfo för att finjustera dina analysregler så att de passar dina användningsfall, minska falska positiva identifieringar och eventuellt påskynda undersökningsprocessen.

Till exempel:

Så här korrelerar du säkerhetshändelser med tabellen IdentityInfo i en avisering som utlöses om en server nås av någon utanför IT-avdelningen :

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Så här korrelerar du Microsoft Entra-inloggningsloggar med tabellen IdentityInfo i en avisering som utlöses om ett program används av någon som inte är medlem i en specifik säkerhetsgrupp:

SigninLogs | where AppDisplayName == "GitHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

Tabellen IdentityInfo synkroniseras med din Microsoft Entra-arbetsyta för att skapa en ögonblicksbild av dina användarprofildata, till exempel användarmetadata, gruppinformation och Microsoft Entra-roller som tilldelats varje användare. Mer information finns i tabellen IdentityInfo i UEBA-berikningsreferensen.

Mer information om följande objekt som används i föregående exempel finns i Kusto-dokumentationen:

- där operator

- kopplingsoperator

- summarize-operator

- rendera operator

- sorteringsoperator

- iff() funktionen

- ago()-funktion

- funktionen now()

- bin()-funktionen

- funktionen startofday()

- sammansättningsfunktionen count()

- sum() sammansättningsfunktion

Mer information om KQL finns i Översikt över Kusto Query Language (KQL).

Andra resurser:

Identifiera försök med lösenordsspray och nätfiske med spjut

Utan multifaktorautentisering (MFA) aktiverat är användarautentiseringsuppgifter sårbara för angripare som vill kompromettera attacker med lösenordssprutning eller nätfiskeförsök .

Undersöka en incident med lösenordsspray med UEBA-insikter

Om du till exempel vill undersöka en incident med lösenordsspray med UEBA-insikter kan du göra följande för att lära dig mer:

I incidenten, längst ned till vänster, väljer du Undersök för att visa konton, datorer och andra datapunkter som potentiellt har riktats mot en attack.

När du bläddrar igenom data kan du se ett administratörskonto med ett relativt stort antal inloggningsfel. Även om detta är misstänkt kanske du inte vill begränsa kontot utan ytterligare bekräftelse.

Välj den administrativa användarentiteten på kartan och välj sedan Insikter till höger för att hitta mer information, till exempel grafen över inloggningar över tid.

Välj Information till höger och välj sedan Visa fullständig information för att gå till sidan för användarentitet för att öka detaljnivån ytterligare.

Observera till exempel om det här är användarens första potentiella lösenordssprayincident eller titta på användarens inloggningshistorik för att förstå om felen var avvikande.

Dricks

Du kan också köra jaktfråganför avvikande misslyckade inloggningar för att övervaka alla organisationens avvikande misslyckade inloggningar. Använd resultatet från frågan för att starta undersökningar av möjliga lösenordssprayattacker.

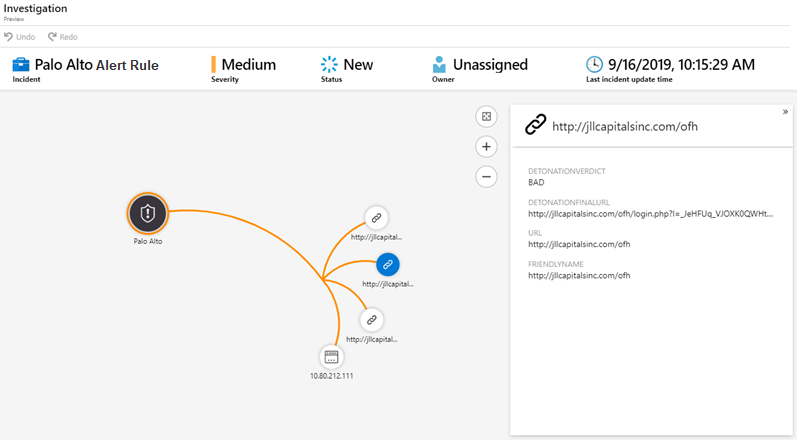

URL-detonation (offentlig förhandsversion)

När det finns URL:er i loggarna som matas in i Microsoft Sentinel detoneras dessa URL:er automatiskt för att påskynda triageprocessen.

Undersökningsdiagrammet innehåller en nod för den detonerade URL:en samt följande information:

- DetonationDom. Den högnivåbestämmande booleska bestämningen från detonationen. Till exempel innebär Dåligt att sidan klassificerades som värd för skadlig kod eller nätfiskeinnehåll.

- DetonationFinalURL. Den sista, observerade målsidans URL, efter alla omdirigeringar från den ursprungliga URL:en.

Till exempel:

Dricks

Om du inte ser URL:er i loggarna kontrollerar du att URL-loggning, även kallad hotloggning, är aktiverad för dina säkra webbgatewayer, webbproxyservrar, brandväggar eller äldre IDS/IPS.

Du kan också skapa anpassade loggar för att kanalisera specifika URL:er av intresse till Microsoft Sentinel för vidare undersökning.

Nästa steg

Läs mer om UEBA, undersökningar och jakt: