Migrera Splunk SOAR-automatisering till Microsoft Sentinel

Microsoft Sentinel tillhandahåller funktioner för säkerhetsorkestrering, automatisering och svar (SOAR) med automatiseringsregler och spelböcker. Automationsregler automatiserar incidenthantering och incidenthantering, och spelböcker kör förutbestämda sekvenser med åtgärder för att hantera och åtgärda hot. Den här artikeln beskriver hur du identifierar soar-användningsfall och hur du migrerar din Splunk SOAR-automatisering till Microsoft Sentinel.

Automatiseringsregler förenklar komplexa arbetsflöden för dina incidentorkestreringsprocesser och gör att du kan hantera automatiseringen av incidenthantering centralt.

Med automatiseringsregler kan du:

- Utför enkla automatiseringsuppgifter utan att nödvändigtvis använda spelböcker. Du kan till exempel tilldela, tagga incidenter, ändra status och stänga incidenter.

- Automatisera svar för flera analysregler samtidigt.

- Kontrollera ordningen på de åtgärder som körs.

- Kör spelböcker för de fall där mer komplexa automatiseringsuppgifter krävs.

Identifiera SOAR-användningsfall

Här är vad du behöver tänka på när du migrerar SOAR-användningsfall från Splunk.

- Användningsfallskvalitet. Välj bra användningsfall för automatisering. Användningsfall bör baseras på procedurer som är tydligt definierade, med minimal variation och låg falsk positiv frekvens. Automation bör fungera med effektiva användningsfall.

- Manuella åtgärder. Automatiserade svar kan ha omfattande effekter och automatisering med hög påverkan bör ha mänsklig indata för att bekräfta åtgärder med hög påverkan innan de vidtas.

- Binära villkor. För att öka svarsframgången bör beslutspunkterna i ett automatiserat arbetsflöde vara så begränsade som möjligt, med binära kriterier. Binära kriterier minskar behovet av mänsklig inblandning och förbättrar förutsägbarheten för utfall.

- Korrekta aviseringar eller data. Svarsåtgärder är beroende av noggrannheten hos signaler som aviseringar. Aviseringar och berikningskällor bör vara tillförlitliga. Microsoft Sentinel-resurser som visningslistor och tillförlitlig hotinformation kan förbättra tillförlitligheten.

- Analytikerroll. Automatisering där det är möjligt är bra, men reservera mer komplexa uppgifter för analytiker och ge dem möjlighet att få indata i arbetsflöden som kräver validering. Kort och kort bör svarsautomatiseringen utöka och utöka analytikernas funktioner.

Migrera SOAR-arbetsflöde

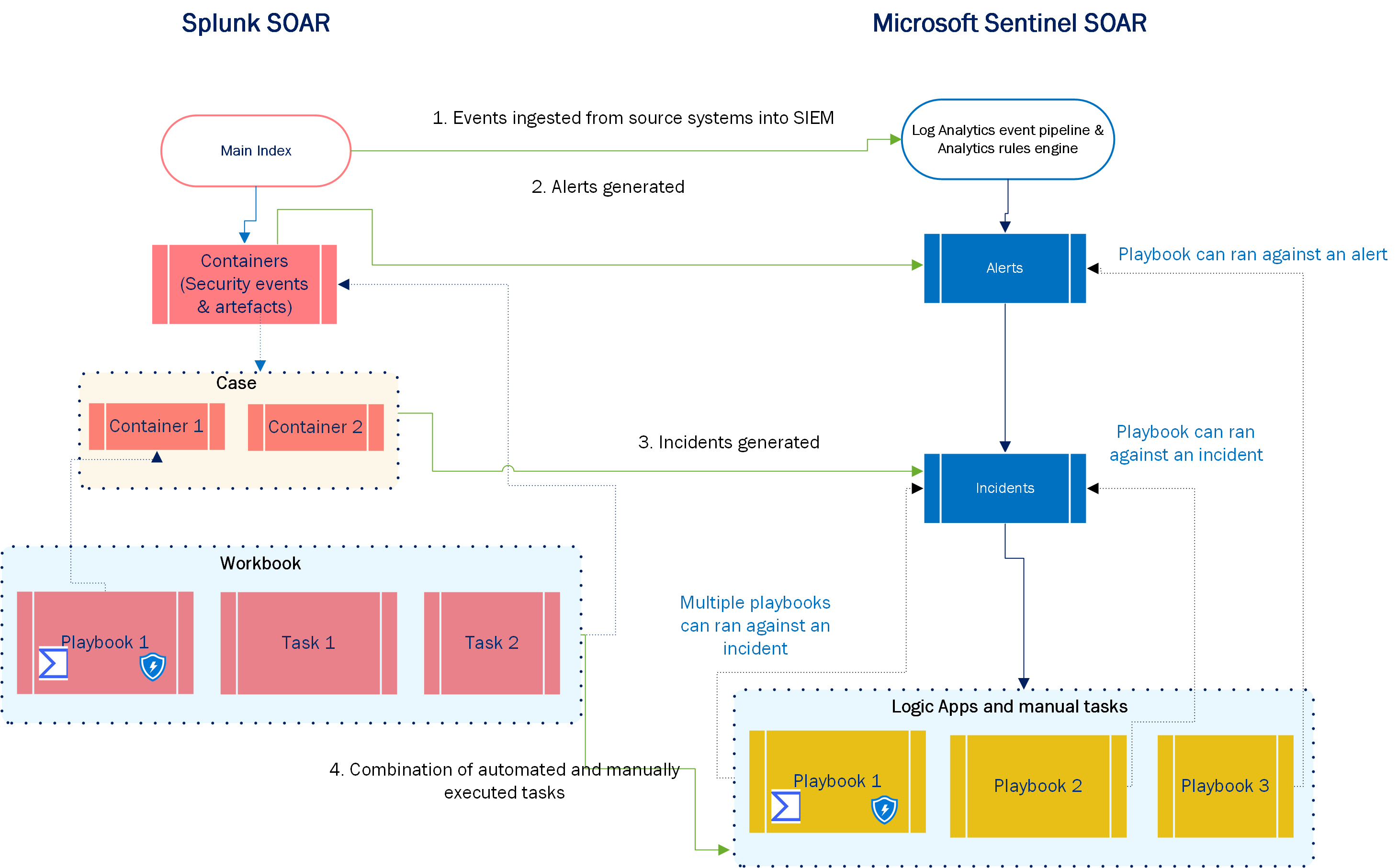

Det här avsnittet visar hur viktiga Splunk SOAR-begrepp översätts till Microsoft Sentinel-komponenter och innehåller allmänna riktlinjer för hur du migrerar varje steg eller komponent i SOAR-arbetsflödet.

| Steg (i diagram) | Splunk | Microsoft Sentinel |

|---|---|---|

| 1 | Mata in händelser i huvudindexet. | Mata in händelser i Log Analytics-arbetsytan. |

| 2 | Skapa containrar. | Tagga incidenter med hjälp av funktionen för anpassad information. |

| 3 | Skapa ärenden. | Microsoft Sentinel kan automatiskt gruppera incidenter enligt användardefinierade kriterier, till exempel delade entiteter eller allvarlighetsgrad. Dessa aviseringar genererar sedan incidenter. |

| 4 | Skapa spelböcker. | Azure Logic Apps använder flera anslutningsappar för att samordna aktiviteter i Microsoft Sentinel, Azure, tredje part och hybridmolnmiljöer. |

| 4 | Skapa arbetsböcker. | Microsoft Sentinel kör spelböcker antingen isolerat eller som en del av en ordnad automatiseringsregel. Du kan också köra spelböcker manuellt mot aviseringar eller incidenter, enligt en fördefinierad SOC-procedur (Security Operations Center). |

Mappa SOAR-komponenter

Granska vilka Microsoft Sentinel- eller Azure Logic Apps-funktioner som mappar till de viktigaste Splunk SOAR-komponenterna.

| Splunk | Microsoft Sentinel/Azure Logic Apps |

|---|---|

| Spelboksredigerare | Logikappdesigner |

| Utlösare | Utlösare |

| •Kontakter •App • Automation Broker |

• Anslutning • Hybrid Runbook Worker |

| Åtgärdsblock | Åtgärd |

| Anslutningsutjämning | Hybrid Runbook Worker |

| Community | • Fliken Automation-mallar > • Innehållshubbens katalog • GitHub |

| Beslut | Villkorsstyrd kontroll |

| Kod | Azure-funktionsanslutning |

| Prompt | Skicka e-postmeddelande om godkännande |

| Format | Dataåtgärder |

| Indataspelböcker | Hämta variabelindata från resultat från tidigare utförda steg eller explicit deklarerade variabler |

| Ange parametrar med verktygsblocks-API-verktyget | Hantera incidenter med API:et |

Operationalisera spelböcker och automatiseringsregler i Microsoft Sentinel

De flesta spelböcker som du använder med Microsoft Sentinel är tillgängliga på fliken Automation-mallar>, innehållshubbens katalog eller GitHub. I vissa fall kan du dock behöva skapa spelböcker från grunden eller från befintliga mallar.

Du skapar vanligtvis din anpassade logikapp med hjälp av funktionen Azure Logic App Designer. Koden för logikappar baseras på ARM-mallar (Azure Resource Manager), vilket underlättar utveckling, distribution och portabilitet för Azure Logic Apps i flera miljöer. Om du vill konvertera din anpassade spelbok till en bärbar ARM-mall kan du använda ARM-mallgeneratorn.

Använd dessa resurser för fall där du behöver skapa egna spelböcker antingen från grunden eller från befintliga mallar.

- Automatisera incidenthantering i Microsoft Sentinel

- Automatisera hotsvar med spelböcker i Microsoft Sentinel

- Självstudie: Använda spelböcker med automatiseringsregler i Microsoft Sentinel

- Använda Microsoft Sentinel för incidenthantering, orkestrering och automatisering

- Anpassningsbara kort för att förbättra incidenthantering i Microsoft Sentinel

Metodtips för SOAR efter migrering

Här följer metodtips som du bör ta hänsyn till efter soar-migreringen:

- När du har migrerat dina spelböcker testar du spelböckerna i stor utsträckning för att säkerställa att de migrerade åtgärderna fungerar som förväntat.

- Granska dina automatiseringar regelbundet för att utforska sätt att ytterligare förenkla eller förbättra din SOAR. Microsoft Sentinel lägger ständigt till nya anslutningsappar och åtgärder som kan hjälpa dig att ytterligare förenkla eller öka effektiviteten i dina aktuella svarsimplementeringar.

- Övervaka prestanda för dina spelböcker med hjälp av arbetsboken för hälsoövervakning av spelböcker.

- Använd hanterade identiteter och tjänstens huvudnamn: Autentisera mot olika Azure-tjänster i dina Logic Apps, lagra hemligheterna i Azure Key Vault och dölj flödeskörningens utdata. Vi rekommenderar också att du övervakar aktiviteterna för dessa tjänsthuvudnamn.

Nästa steg

I den här artikeln har du lärt dig hur du mappar din SOAR-automatisering från Splunk till Microsoft Sentinel.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för