Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Microsoft Sentinel är en molnbaserad siem-lösning (säkerhetsinformation och händelsehantering) med möjlighet att mata in, kurera och hantera hotinformation från flera källor.

Viktigt!

Microsoft Sentinel är allmänt tillgängligt i Microsoft Defender-portalen, inklusive för kunder utan Microsoft Defender XDR eller en E5-licens.

Från och med juli 2026 kommer Microsoft Sentinel endast att stödjas i Defender-portalen och eventuella återstående kunder som använder Azure-portalen omdirigeras automatiskt.

Vi rekommenderar att alla kunder som använder Microsoft Sentinel i Azure börjar planera övergången till Defender-portalen för den fullständiga enhetliga säkerhetsåtgärdsupplevelsen som erbjuds av Microsoft Defender. Mer information finns i Planera din flytt till Microsoft Defender-portalen för alla Microsoft Sentinel-kunder.

Introduktion till hotinformation

Cyberhotinformation (CTI) är information som beskriver befintliga eller potentiella hot mot system och användare. Den här informationen tar sig uttryck i många former, såsom skriftliga rapporter som beskriver en viss hotaktörs motivation, infrastruktur och tekniker. Det kan också vara specifika observationer av IP-adresser, domäner, filhashvärden och andra artefakter som är associerade med kända cyberhot.

Organisationer använder CTI för att ge viktig kontext till ovanlig aktivitet så att säkerhetspersonal snabbt kan vidta åtgärder för att skydda sina personer, information och tillgångar. Du kan hämta CTI från många platser, till exempel:

- Dataflöden med öppen källkod

- Grupper för delning av hotinformation

- Flöden för affärsintelligens

- Lokal information som samlats in under säkerhetsutredningar inom en organisation

För SIEM-lösningar som Microsoft Sentinel är de vanligaste formerna av CTI hotindikatorer, som även kallas indikatorer för kompromettering (IOCs) eller indikatorer för angrepp. Hotindikatorer är data som associerar observerade artefakter, till exempel URL:er, filhashvärden eller IP-adresser med kända hotaktiviteter som nätfiske, botnät eller skadlig kod. Denna form av hotinformation kallas ofta taktisk hotinformation. Den tillämpas på säkerhetsprodukter och automatisering i stor skala för att identifiera potentiella hot mot en organisation och skydda mot dem.

En annan aspekt av hotinformation representerar hotaktörer, deras tekniker, taktik och procedurer (TTPs), deras infrastruktur och offrens identiteter. Microsoft Sentinel stöder hantering av dessa fasetter tillsammans med IOCs, uttryckt med hjälp av den standard med öppen källkod för utbyte av CTI som kallas Structured Threat Information Expression (STIX). Hotinformation som uttrycks som STIX-objekt förbättrar samverkan och ger organisationer möjlighet att jaga mer effektivt. Använd STIX-objekt för hotinformation i Microsoft Sentinel för att identifiera skadlig aktivitet som observerats i din miljö och tillhandahålla hela kontexten för en attack för att informera om svarsbeslut.

I följande tabell beskrivs de aktiviteter som krävs för att få ut mesta möjliga av hotinformationsintegrering (TI) i Microsoft Sentinel:

| Åtgärd | beskrivning |

|---|---|

| Lagra hotinformation på Microsoft Sentinels arbetsyta |

|

| Hantera hotinformation |

|

| Använda hotinformation |

|

Hotintelligens ger också användbar kontext i andra Microsoft Sentinel-upplevelser, till exempel anteckningsböcker. För mer information, se Kom igång med notebooks och MSTICPy.

Anteckning

Information om funktionstillgänglighet i amerikanska myndighetsmoln finns i Microsoft Sentinel-tabellerna i Molnfunktionstillgänglighet för amerikanska myndighetskunder.

Importera och ansluta hotinformation

De flesta hotinformation importeras med hjälp av dataanslutningsprogram eller ett API. Konfigurera inmatningsregler för att minska bruset och se till att dina intelligensflöden är optimerade. Här är de lösningar som är tillgängliga för Microsoft Sentinel.

- Microsoft Defender Threat Intelligence-dataanslutning för att mata in Microsofts hotinformation

- Hotinformation – TAXII-dataanslutning för STIX/TAXII-flöden av branschstandard

- API för hotinformationsuppladdning för integrerade och kurerade TI-feeds med hjälp av ett REST-API för att ansluta (kräver ingen dataanslutning)

- Threat Intelligence Platform-dataanslutningen ansluter även TI-feeds med ett äldre REST API, men är på väg mot utfasning

Använd dessa lösningar i valfri kombination, beroende på var din organisation hämtar hotinformation. Alla dessa dataanslutningar är tillgängliga i Innehållshubben som en del av hotinformationslösningen . Mer information om den här lösningen finns i Azure Marketplace-posten Hotinformation.

Se även den här katalogen med hotinformationsintegreringar som är tillgängliga med Microsoft Sentinel.

Lägga till hotinformation i Microsoft Sentinel med Defender Threat Intelligence-dataanslutningsappen

Ta med offentliga IOP:er med öppen källkod och hög återgivning som genereras av Defender Threat Intelligence till din Microsoft Sentinel-arbetsyta med Defender Threat Intelligence-dataanslutningarna. Med en enkel konfiguration med ett klick använder du hotinformationen från standard- och Premium Defender Threat Intelligence-dataanslutningarna för att övervaka, avisera och jaga.

Det finns två versioner av dataanslutningsappen, standard och Premium. Det finns också en fritt tillgänglig hotanalysregel för Defender Threat Intelligence som ger dig ett exempel på vad Premium Defender Threat Intelligence-dataanslutningen tillhandahåller. Men med analys med matchning föres endast indikatorer som matchar regeln till din miljö.

Premium Defender Threat Intelligence-dataanslutningsappen matar in Microsoft-berikad öppen källkod-intelligens och Microsofts utvalda IOCs. Dessa premiumfunktioner möjliggör analys på fler datakällor med större flexibilitet och förståelse för den hotinformationen. Här är en tabell som visar vad du kan förvänta dig när du licensierar och aktiverar premiumversionen.

| Kostnadsfri | Exklusiv |

|---|---|

| Offentliga IOC | |

| Öppen källkodsinformation (OSINT) | |

| Microsoft IOCs | |

| Microsoft-förbättrad OSINT |

Mer information finns i följande artiklar:

- Information om hur du skaffar en Premium-licens och utforskar alla skillnader mellan standard- och premiumversionerna finns i Utforska Defender Threat Intelligence-licenser.

- Mer information om den kostnadsfria Defender Threat Intelligence-upplevelsen finns i "Introduktion till den kostnadsfria upplevelsen av Defender Threat Intelligence för Microsoft Defender XDR".

- Information om hur du aktiverar Defender Threat Intelligence och Premium Defender Threat Intelligence-dataanslutningar finns i Aktivera Defender Threat Intelligence-dataanslutningen.

- Mer information om matchande analys finns i Använda matchande analys för att identifiera hot.

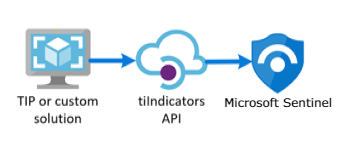

Lägga till hotinformation i Microsoft Sentinel med uppladdnings-API:et

Många organisationer använder TIP-lösningar (Threat Intelligence Platform) för att aggregera hotindikatorflöden från olika källor. Från det aggregerade flödet bearbetas data för att användas för säkerhetslösningar som nätverksenheter, EDR/XDR-lösningar eller SIEM:er som Microsoft Sentinel. Med uppladdnings-API :et kan du använda dessa lösningar för att importera STIX-objekt för hotinformation till Microsoft Sentinel.

Det nya uppladdnings-API:et kräver ingen dataanslutning och erbjuder följande förbättringar:

- Fälten för hotindikatorn baseras på standardformatet STIX.

- Microsoft Entra-programmet kräver rollen Microsoft Sentinel-bidragsgivare.

- API-begärandeslutpunkten är begränsad till arbetsytans nivå. Nödvändiga Microsoft Entra-programbehörigheter tillåter detaljerad tilldelning på arbetsytenivå.

Mer information finns i Ansluta din plattform för hotinformation med uppladdnings-API

Lägga till hotinformation i Microsoft Sentinel med dataanslutningsappen Threat Intelligence Platform

Anteckning

Den här dataanslutningen är nu på väg att fasas ut.

Precis som api:et för uppladdning använder dataanslutningsappen Threat Intelligence Platform ett API som gör att din TIP eller anpassade lösning kan skicka hotinformation till Microsoft Sentinel. Den här dataanslutningen är dock begränsad till endast indikatorer och håller nu på att fasas ut. Vi rekommenderar att du drar nytta av de optimeringar som API:et för uppladdning har att erbjuda.

TIP-dataanslutningsappen använder API:et Microsoft Graph Security tiIndicators som inte stöder andra STIX-objekt. Använd den med alla anpassade TIPS som kommunicerar med tiIndicators-API:et för att skicka indikatorer till Microsoft Sentinel (och till andra Microsoft-säkerhetslösningar som Defender XDR).

Mer information om TIP-lösningarna som är integrerade med Microsoft Sentinel finns i Integrerade produkter för hotinformationsplattform. Mer information finns i Ansluta din plattform för hotinformation till Microsoft Sentinel.

Lägg till hotinformation till Microsoft Sentinel med dataanslutningen för Threat Intelligence – TAXII

Den vanligaste branschstandarden för överföring av hotinformation är en kombination av STIX-dataformatet och TAXII-protokollet. Om din organisation får hotinformation från lösningar som stöder den aktuella STIX/TAXII-versionen (2.0 eller 2.1) använder du dataanslutningsappen Hotinformation – TAXII för att föra in din hotinformation i Microsoft Sentinel. Med dataanslutningsappen Hotinformation – TAXII kan en inbyggd TAXII-klient i Microsoft Sentinel importera hotinformation från TAXII 2.x-servrar.

Så här importerar du STIX-formaterad hotinformation till Microsoft Sentinel från en TAXII-server:

- Hämta API-rot-ID och samlings-ID för TAXII-servern.

- Aktivera dataanslutningen 'hotinformation' – TAXII-data i Microsoft Sentinel.

Mer information finns i Ansluta Microsoft Sentinel till STIX/TAXII-hotinformationsflöden.

Skapa och hantera hotinformation

Hotinformation som drivs av Microsoft Sentinel hanteras bredvid Microsoft Defender Threat Intelligence (MDTI) och Threat Analytics i Microsoft Defender-portalen.

Anteckning

Hotintelligens i Azure-portalen kommer man fortfarande åt via Microsoft Sentinel>Hantering av hot>Hotintelligens.

Två av de vanligaste hotinformationsuppgifterna är att skapa ny hotinformation relaterad till säkerhetsutredningar och lägga till taggar. Administrationsgränssnittet effektiviserar den manuella processen att sammanställa information om individuella hot med några nyckelfunktioner.

- Konfigurera inmatningsregler för att optimera hotinformation från inkommande källor.

- Definiera relationer när du skapar nya STIX-objekt.

- Kurera befintlig TI med relationsverktyget.

- Kopiera vanliga metadata från ett nytt eller befintligt TI-objekt med dubblettfunktionen.

- Lägg till taggar för fritt formulär i objekt med flera val.

Följande STIX-objekt är tillgängliga i Microsoft Sentinel:

| STIX-objekt | beskrivning |

|---|---|

| Hotskådespelare | Från amatörhackare till nationalstater beskriver hotaktörsobjekt motivationer, sofistikering och resursnivåer. |

| Attackmönster | Även känd som tekniker, taktik och procedurer, beskriver attackmönster en specifik komponent i en attack och MITRE ATT&CK-fasen som den används på. |

| Indikator |

Domain name, URL, IPv4 address, IPv6 addressochFile hashesX509 certificates används för att autentisera identiteten för enheter och servrar för säker kommunikation via Internet.

JA3 fingeravtryck är unika identifierare som genereras från TLS/SSL-handskakningsprocessen. De hjälper till att identifiera specifika program och verktyg som används i nätverkstrafik, vilket gör det lättare att identifiera skadliga aktiviteterJA3S fingeravtryck utökar funktionerna i JA3 genom att även inkludera serverspecifika egenskaper i fingeravtrycksprocessen. Det här tillägget ger en mer omfattande vy över nätverkstrafiken och hjälper till att identifiera hot på både klient- och serversidan.

User agents ange information om klientprogramvaran som skickar begäranden till en server, till exempel webbläsaren eller operativsystemet. De är användbara för att identifiera och profilera enheter och program som har åtkomst till ett nätverk. |

| Identitet | Beskriv offer, organisationer och andra grupper eller individer tillsammans med de affärssektorer som är mest associerade med dem. |

| Förhållande | Trådarna som ansluter hotinformation som hjälper till att upprätta anslutningar mellan olika signaler och datapunkter beskrivs med relationer. |

Konfigurera inmatningsregler

Optimera hotinformationsflöden genom att filtrera och förbättra objekt innan de levereras till din arbetsyta. Inmatningsregler uppdaterar attribut eller filtrerar bort objekt tillsammans. I följande tabell visas några användningsfall:

| Användningsfall för inmatningsregel | beskrivning |

|---|---|

| Minska brus | Filtrera bort gammal hotinformation som inte har uppdaterats på 6 månader och som också har lågt förtroende. |

| Förläng giltighetsdatum | Främja hög precision av IOCs från betrodda källor genom att utöka deras Valid until med 30 dagar. |

| Kom ihåg den gamla tiden | Den nya hotaktörstaxonomin är utmärkt, men några av analytikerna vill försäkra sig om att de gamla namnen taggas. |

Kom ihåg följande råd för användning av inmatningsregler:

- Alla regler gäller i ordning. Hotintelligensobjekt som matas in bearbetas enligt varje regel tills en

Deleteåtgärd vidtas. Om ingen åtgärd vidtas för ett objekt matas det in från källan som den är. - Åtgärden

Deleteinnebär att hotinformationsobjektet utelämnas vid inmatning, vilket innebär att det tas bort från processen. Tidigare versioner av objektet som redan har matats in påverkas inte. - Nya och redigerade regler tar upp till 15 minuter att börja gälla.

Mer information finns i Arbeta med inmatningsregler för hotinformation.

Skapa relationer

Förbättra hotidentifiering och -svar genom att upprätta anslutningar mellan objekt med relationsverktyget. I följande tabell visas några av dess användningsfall:

| Användningsfall för relationer | beskrivning |

|---|---|

| Koppla samman en hotaktör med ett attackmönster | Hotaktören APT29använder attackmönstret Phishing via Email för att få initial tillgång. |

| Länka en indikator till en hotaktör | En domänindikator allyourbase.contoso.com har tillskrivits hotaktören APT29. |

| Associera en identitet (offer) med ett attackmönster | Attackmönstret Phishing via EmailRiktar sig mot organisationen FourthCoffee . |

Följande bild visar hur relationsverktyget ansluter alla dessa användningsfall.

Kuratera hotinformation

Konfigurera vilka TI-objekt som kan delas med lämpliga målgrupper genom att ange en känslighetsnivå som kallas Traffic Light Protocol (TLP).

| TLP-färg | Känslighet |

|---|---|

| Vitt | Information kan delas fritt och offentligt utan några begränsningar. |

| Grönt | Information kan delas med kollegor och partnerorganisationer i communityn, men inte offentligt. Det är avsett för en bredare publik i samhället. |

| Bärnsten | Information kan delas med medlemmar i organisationen, men inte offentligt. Den är avsedd att användas inom organisationen för att skydda känslig information. |

| Röd | Informationen är mycket känslig och bör inte delas utanför den specifika grupp eller det möte där den ursprungligen avslöjades. |

Ange TLP-värden för TI-objekt i användargränssnittet när du skapar eller redigerar dem. Att ange TLP via API:et är mindre intuitivt och kräver att du väljer ett av fyra marking-definition objekt-GUID:er. Mer information om hur du konfigurerar TLP via API:et finns i object_marking_refs i De gemensamma egenskaperna för uppladdnings-API:et

Ett annat sätt att kurera TI är med taggar. Taggning av hotinformation är ett snabbt sätt att gruppera objekt så att de blir enklare att hitta. Vanligtvis kan du använda taggar som är relaterade till en viss incident. Men om ett objekt representerar hot från en viss känd aktör eller en välkänd attackkampanj kan du överväga att skapa en relation i stället för en tagg. När du har sökt och filtrerat efter den hotinformation som du vill arbeta med, taggar du dem individuellt eller flera samtidigt och taggar dem alla på en gång. Eftersom taggning sker i fri form rekommenderar vi att du skapar standardmässiga namngivningskonventioner för hotinformationstaggar.

Mer information finns i Arbeta med hotinformation i Microsoft Sentinel.

Visa din hotinformation

Visa din hotinformation från hanteringsgränssnittet eller med hjälp av frågor:

Från hanteringsgränssnittet använder du avancerad sökning för att sortera och filtrera hotinformationsobjekt utan att ens skriva en Log Analytics-fråga.

Använd frågor för att visa hotinformation från loggar i Azure-portalen eller Avancerad jakt i Defender-portalen.

Hur som helst är tabellen

ThreatIntelligenceIndicatorunder Microsoft Sentinel-schemat där alla dina Hotindikatorer för Microsoft Sentinel lagras. Den här tabellen är grunden för hotinformationsfrågor som utförs av andra Microsoft Sentinel-funktioner, till exempel analys, jaktfrågor och arbetsböcker.

Viktigt!

Den 3 april 2025 förhandsgranskade vi offentligt två nya tabeller för att stödja STIX-indikator och objektscheman: ThreatIntelIndicators och ThreatIntelObjects. Microsoft Sentinel matar in all hotinformation i dessa nya tabeller, samtidigt som samma data matas in i den äldre ThreatIntelligenceIndicator tabellen fram till den 31 juli 2025.

Se till att uppdatera dina anpassade frågor, analys- och identifieringsregler, arbetsböcker och automatisering för att använda de nya tabellerna senast den 31 juli 2025. Efter det här datumet slutar Microsoft Sentinel att mata in data till den äldre ThreatIntelligenceIndicator tabellen. Vi uppdaterar alla färdiga lösningar för hotinformation i Innehållshubben för att utnyttja de nya tabellerna. Mer information om de nya tabellschemana finns i ThreatIntelIndicators och ThreatIntelObjects.

Information om hur du använder och migrerar till de nya tabellerna finns i Arbeta med STIX-objekt för att förbättra hotinformation och hotjakt i Microsoft Sentinel (förhandsversion).

Livscykel för hotinformation

Microsoft Sentinel lagrar hotinformationsdata i dina hotinformationstabeller och hämtar automatiskt alla data var sjunde dag för att optimera frågeeffektiviteten.

När en indikator skapas, uppdateras eller tas bort skapar Microsoft Sentinel en ny post i tabellerna. Endast den senaste indikatorn visas i hanteringsgränssnittet. Microsoft Sentinel deduplicerar indikatorer baserat på Id-egenskapen (IndicatorId-egenskapen i det äldre ThreatIntelligenceIndicator) och väljer indikatorn med den senaste TimeGenerated[UTC].

Egenskapen Id är en sammanlänkning av det base64-kodade SourceSystem värdet ( --- tre bindestreck) och stixId (som är Data.Id värdet).

Visa dina GeoLocation- och WhoIs-databerikningar (offentlig förhandsversion)

Microsoft berikar IP- och domänindikatorer med extra GeoLocation data och WhoIs information för att ge mer kontext för utredningar där den valda IOC:en hittas.

Visa GeoLocation och WhoIs data i fönstret Hotinformation för de typer av hotindikatorer som importeras till Microsoft Sentinel.

Använd till exempel GeoLocation data för att hitta information som organisationen eller landet eller regionen för en IP-indikator. Använd WhoIs-data för att hitta information som registrator och registrering och skapandedatum från en domänindikator.

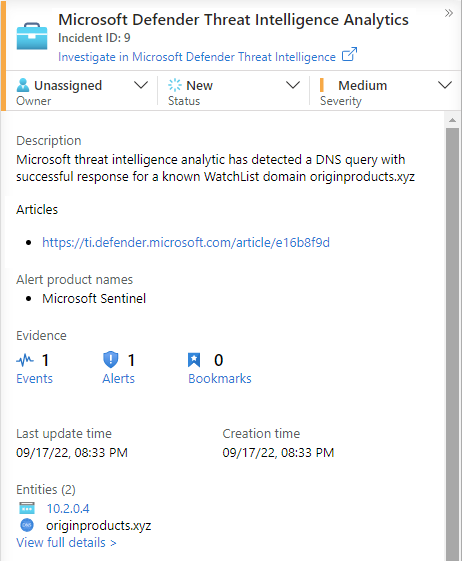

Identifiera hot med analys av hotindikatorer

Det viktigaste användningsfallet för hotinformation i SIEM-lösningar som Microsoft Sentinel är att driva analysregler för hotdetektering. Dessa indikatorbaserade regler jämför rådatahändelser från dina datakällor mot dina hotindikatorer för att identifiera säkerhetshot i din organisation. I Microsoft Sentinel Analytics skapar du analysregler som drivs av frågor som körs enligt ett schema och genererar säkerhetsaviseringar. Tillsammans med konfigurationer avgör de hur ofta regeln ska köras, vilken typ av frågeresultat som ska generera säkerhetsaviseringar och incidenter och, om du vill, när ett automatiserat svar ska utlösas.

Även om du alltid kan skapa nya analysregler från grunden tillhandahåller Microsoft Sentinel en uppsättning inbyggda regelmallar som skapats av Microsofts säkerhetstekniker för att dra nytta av dina hotindikatorer. Dessa mallar baseras på typen av hotindikatorer (domän, e-post, filhash, IP-adress eller URL) och datakällans händelser som du vill matcha. Varje mall visar de källor som krävs för att regeln ska fungera. Den här informationen gör det enkelt att avgöra om nödvändiga händelser redan har importerats i Microsoft Sentinel.

När dessa inbyggda regler utlöses skapas som standard en avisering. I Microsoft Sentinel genererar aviseringarna som genereras från analysregler även säkerhetsincidenter. På Microsoft Sentinel-menyn går du till Hothantering och väljer Incidenter. Incidenter är vad dina säkerhetsåtgärdsteam sorterar och undersöker för att fastställa lämpliga svarsåtgärder. Mer information finns i Självstudie: Undersöka incidenter med Microsoft Sentinel.

Mer information om hur du använder hotindikatorer i dina analysregler finns i Använda hotinformation för att identifiera hot.

Microsoft ger åtkomst till sin hotinformation via analysregeln för Defender Threat Intelligence. Mer information om hur du drar nytta av den här regeln, som genererar aviseringar och incidenter med hög återgivning, finns i Använda matchande analys för att identifiera hot.

Arbetsböcker ger insikter om din hotinformation

Arbetsböcker ger kraftfulla interaktiva instrumentpaneler som ger dig insikter om alla aspekter av Microsoft Sentinel, och hotinformation är inget undantag. Använd den inbyggda arbetsboken Hotinformation för att visualisera viktig information om din hotinformation. Anpassa arbetsboken efter dina affärsbehov. Skapa nya instrumentpaneler genom att kombinera många datakällor som hjälper dig att visualisera dina data på unika sätt.

Eftersom Microsoft Sentinel-arbetsböcker baseras på Azure Monitor-arbetsböcker är omfattande dokumentation och många fler mallar redan tillgängliga. Mer information finns i Skapa interaktiva rapporter med Azure Monitor-arbetsböcker.

Det finns också en omfattande resurs för Azure Monitor-arbetsböcker på GitHub, där du kan ladda ned fler mallar och bidra med dina egna mallar.

Mer information om hur du använder och anpassar arbetsboken Hotinformation finns i Visualisera hotinformation med arbetsböcker.

Relaterat innehåll

I den här artikeln har du lärt dig om hotinformationsfunktioner som drivs av Microsoft Sentinel. Mer information finns i följande artiklar: