Undersöka incidenter med Microsoft Sentinel

Viktigt!

Kända funktioner är för närvarande i förhandsversion. Tilläggsvillkoren för Azure Preview innehåller ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Den här artikeln hjälper dig att undersöka incidenter med Microsoft Sentinel. När du har anslutit dina datakällor till Microsoft Sentinel vill du få ett meddelande när något misstänkt inträffar. För att du ska kunna göra detta kan du med Microsoft Sentinel skapa avancerade analysregler som genererar incidenter som du kan tilldela och undersöka.

Denna artikel omfattar:

- Undersöka incidenter

- Använda undersökningsdiagrammet

- Reagera på hot

En incident kan innehålla flera aviseringar. Det är en sammanställning av alla relevanta bevis för en specifik undersökning. En incident skapas baserat på analysregler som du skapade på analyssidan. Egenskaperna som är relaterade till aviseringarna, till exempel allvarlighetsgrad och status, anges på incidentnivå. När du har låtit Microsoft Sentinel veta vilka typer av hot du letar efter och hur du hittar dem kan du övervaka identifierade hot genom att undersöka incidenter.

Förutsättningar

Du kan bara undersöka incidenten om du använde fälten för entitetsmappning när du konfigurerade analysregeln. Undersökningsdiagrammet förutsätter att den ursprungliga incidenten har entiteter.

Om du har en gästanvändare som behöver tilldela incidenter måste användaren tilldelas rollen Katalogläsare i din Microsoft Entra-klientorganisation. Vanliga (icke-gäst) användare har den här rollen tilldelad som standard.

Så här undersöker du incidenter

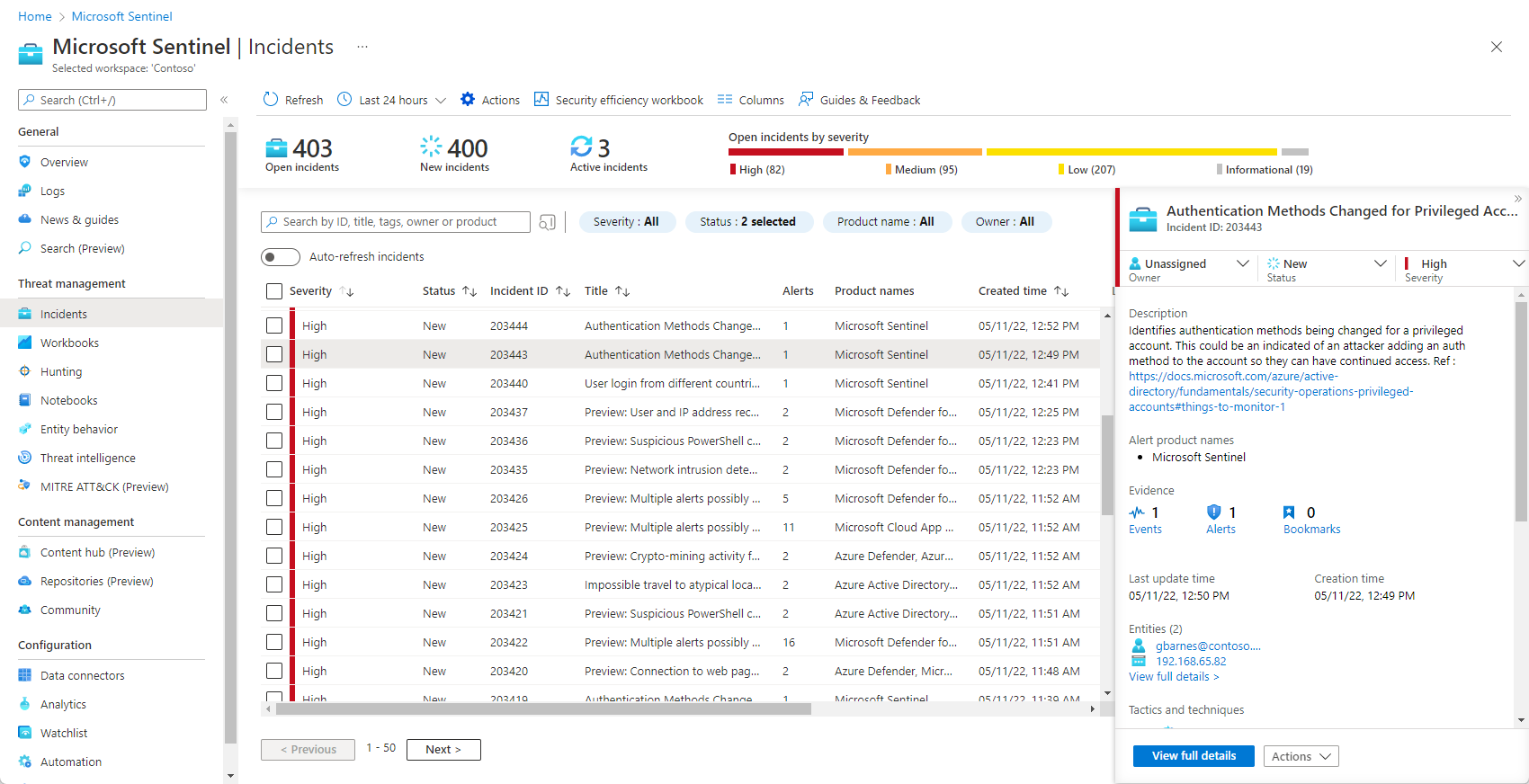

Välj Incidenter. På sidan Incidenter får du veta hur många incidenter du har och om de är nya, aktiva eller stängda. För varje incident kan du se tiden det inträffade och status för incidenten. Titta på allvarlighetsgraden för att avgöra vilka incidenter som ska hanteras först.

Du kan filtrera incidenterna efter behov, till exempel efter status eller allvarlighetsgrad. Mer information finns i Sök efter incidenter.

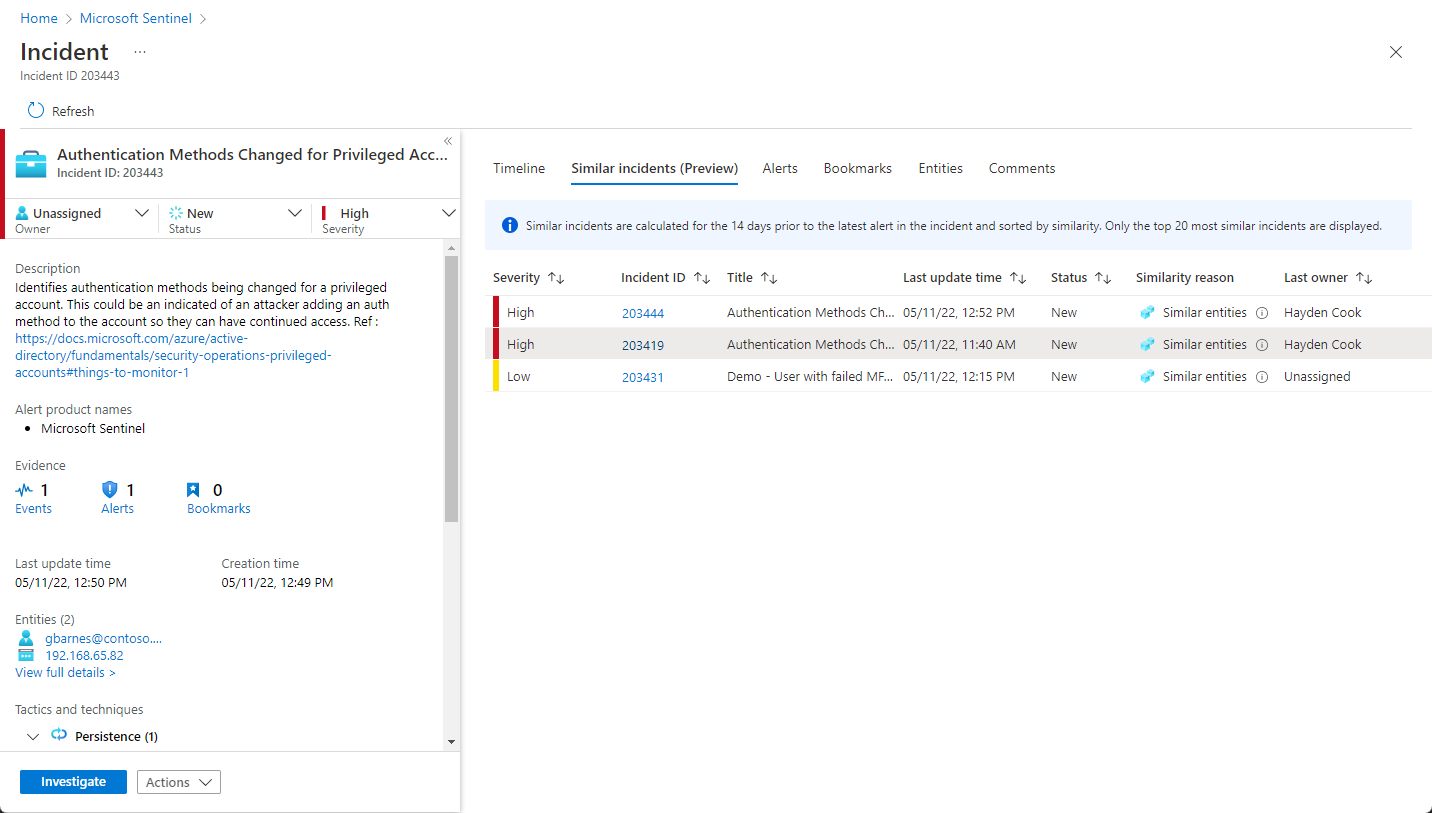

Om du vill starta en undersökning väljer du en specifik incident. Till höger kan du se detaljerad information för incidenten, inklusive dess allvarlighetsgrad, sammanfattning av antalet inblandade entiteter, råhändelserna som utlöste incidenten, incidentens unika ID och eventuella mappade MITRE ATT&CK-taktiker eller tekniker.

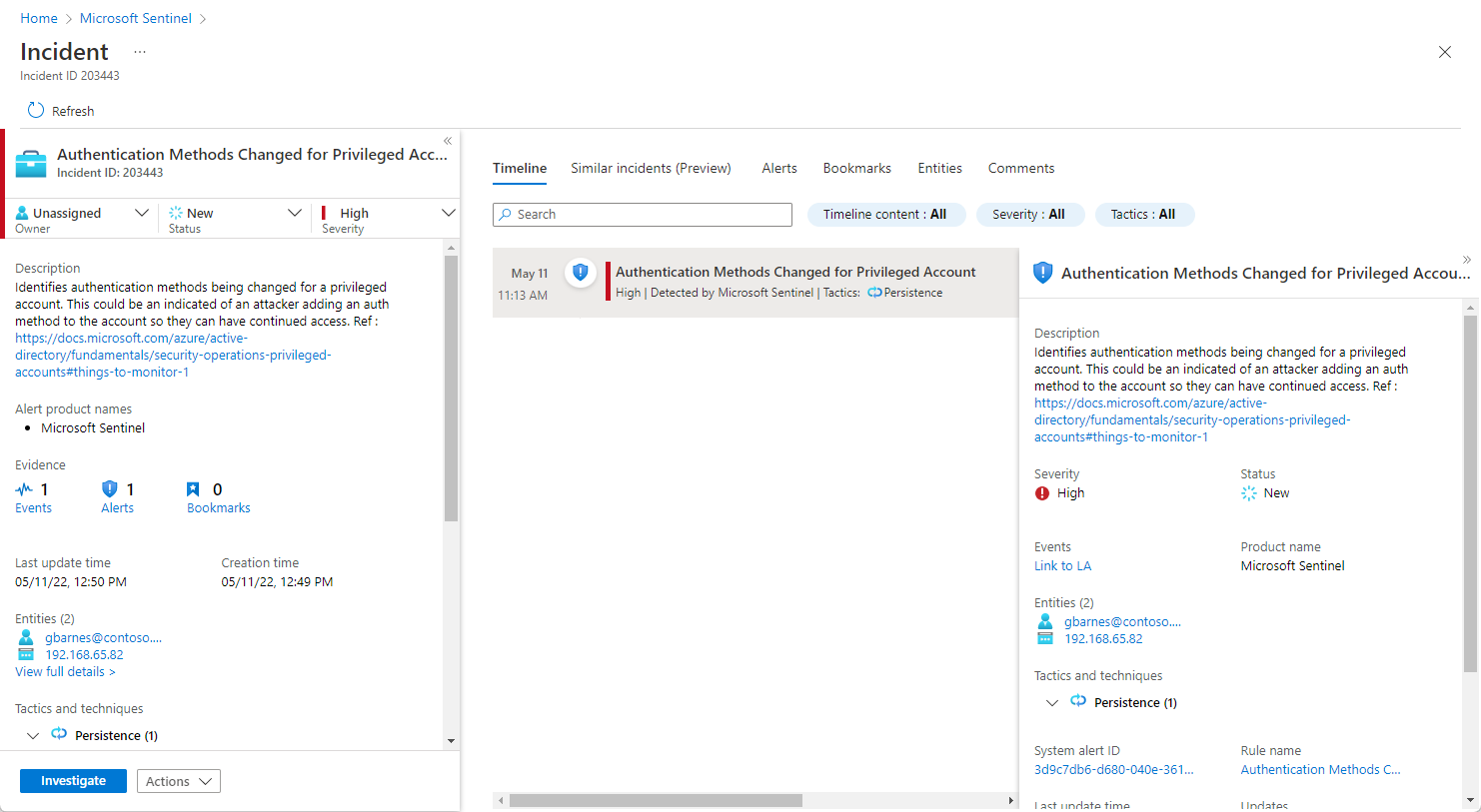

Om du vill visa mer information om aviseringar och entiteter i incidenten väljer du Visa fullständig information på incidentsidan och granskar de relevanta flikar som sammanfattar incidentinformationen.

På fliken Tidslinje granskar du tidslinjen för aviseringar och bokmärken i incidenten, vilket kan hjälpa dig att rekonstruera tidslinjen för angriparens aktivitet.

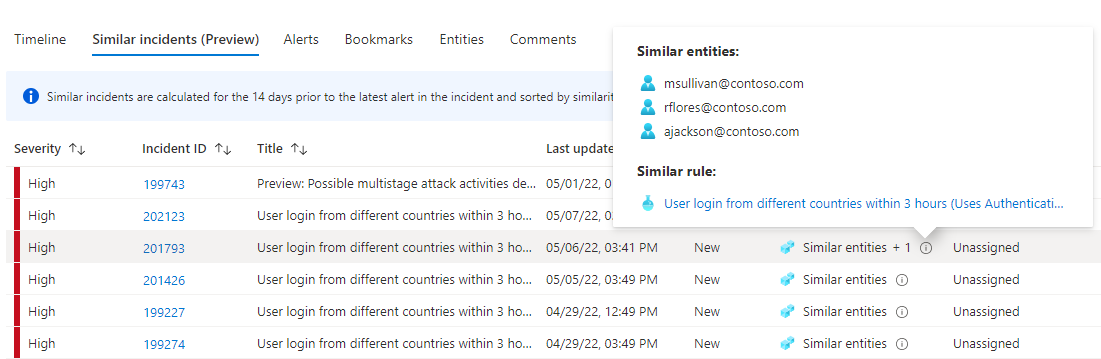

På fliken Liknande incidenter (förhandsversion) visas en samling med upp till 20 andra incidenter som mest liknar den aktuella incidenten. På så sätt kan du visa incidenten i en större kontext och hjälpa dig att dirigera din undersökning. Läs mer om liknande incidenter nedan.

På fliken Aviseringar granskar du aviseringarna som ingår i den här incidenten. Du ser all relevant information om aviseringarna – analysreglerna som skapade dem, antalet resultat som returneras per avisering och möjligheten att köra spelböcker i aviseringarna. Om du vill öka detaljnivån ytterligare i incidenten väljer du antalet händelser. Då öppnas frågan som genererade resultatet och händelserna som utlöste aviseringen i Log Analytics.

På fliken Bokmärken ser du alla bokmärken som du eller andra utredare har länkat till den här incidenten. Läs mer om bokmärken.

På fliken Entiteter kan du se alla entiteter som du har mappat som en del av definitionen av aviseringsregeln. Det här är de objekt som spelade en roll i incidenten, oavsett om de var användare, enheter, adresser, filer eller andra typer.

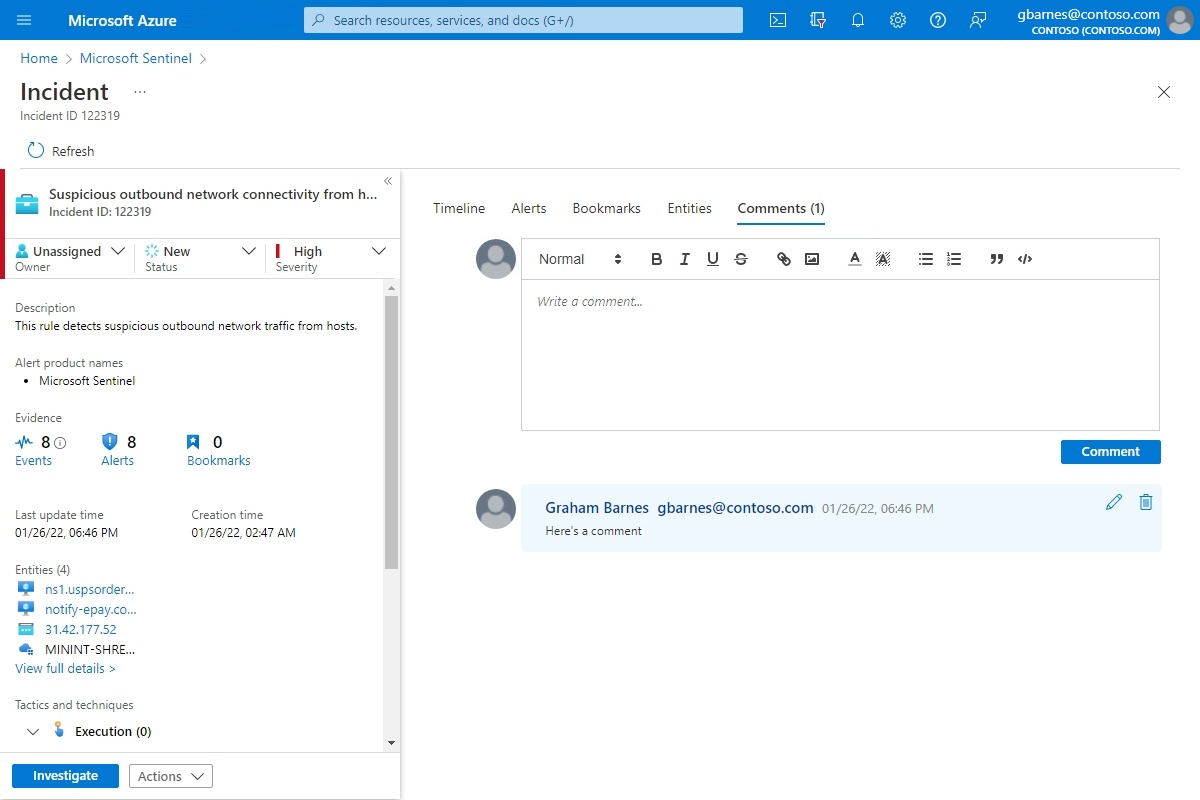

Slutligen kan du på fliken Kommentarer lägga till dina kommentarer om undersökningen och visa eventuella kommentarer från andra analytiker och utredare. Läs mer om kommentarer.

Om du aktivt undersöker en incident är det en bra idé att ange incidentens status till Aktiv tills du stänger den.

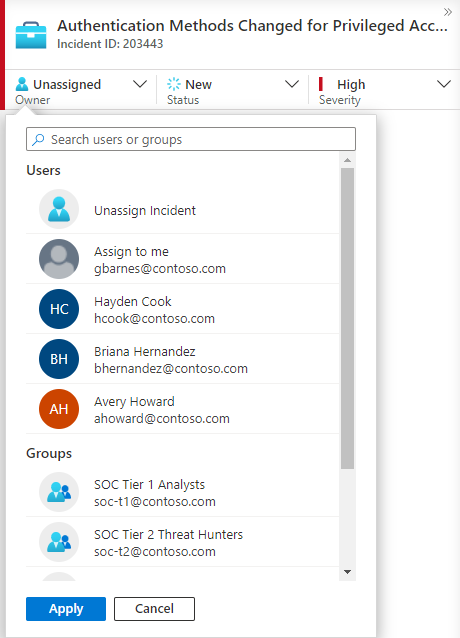

Incidenter kan tilldelas till en specifik användare eller till en grupp. För varje incident kan du tilldela en ägare genom att ange fältet Ägare . Alla incidenter börjar som otilldelade. Du kan också lägga till kommentarer så att andra analytiker kan förstå vad du har undersökt och vad du har för problem med incidenten.

Nyligen valda användare och grupper visas överst i listrutan på bilden.

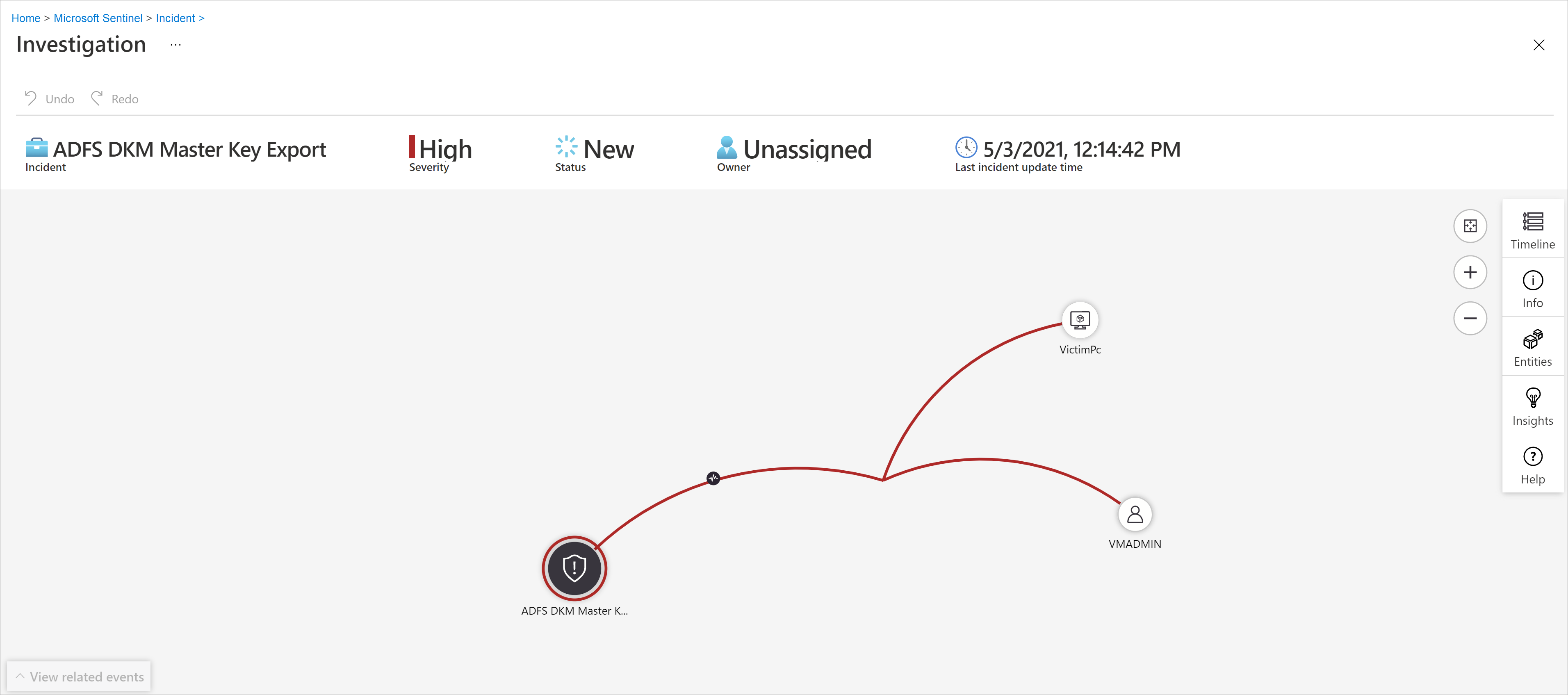

Välj Undersök för att visa undersökningskartan.

Använda undersökningsdiagrammet för att djupdyka

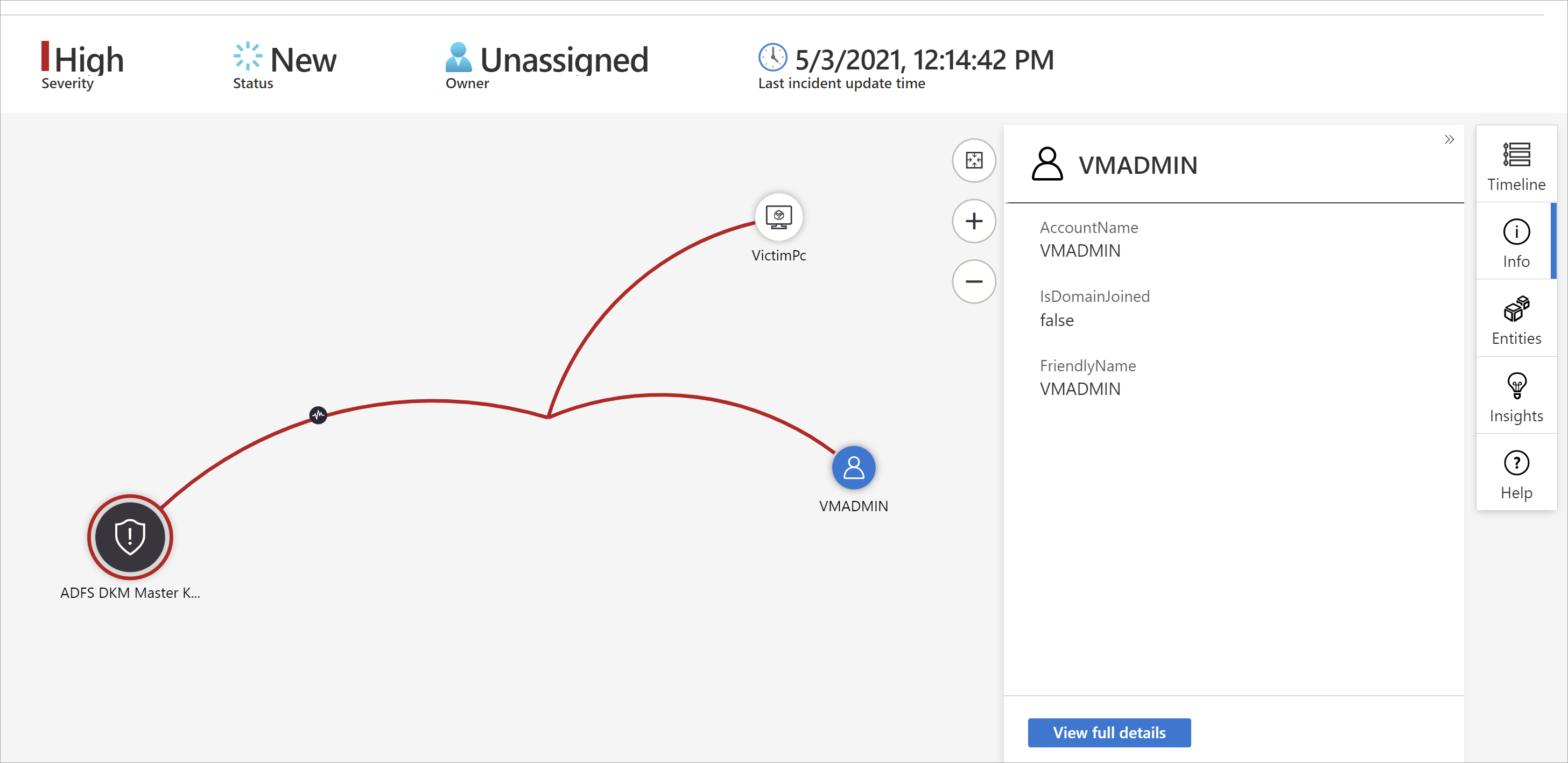

Undersökningsdiagrammet gör det möjligt för analytiker att ställa rätt frågor för varje undersökning. Undersökningsdiagrammet hjälper dig att förstå omfånget och identifiera rotorsaken till ett potentiellt säkerhetshot genom att korrelera relevanta data med en berörd entitet. Du kan gå djupare och undersöka en entitet som visas i diagrammet genom att välja den och välja mellan olika expansionsalternativ.

Undersökningsdiagrammet ger dig följande:

Visuell kontext från rådata: Det visuella diagrammet live visar entitetsrelationer som extraheras automatiskt från rådata. På så sätt kan du enkelt se anslutningar mellan olika datakällor.

Fullständig identifiering av undersökningsomfång: Utöka undersökningsomfånget med hjälp av inbyggda utforskningsfrågor för att visa hela omfattningen av ett intrång.

Inbyggda undersökningssteg: Använd fördefinierade utforskningsalternativ för att se till att du ställer rätt frågor inför ett hot.

Så här använder du undersökningsdiagrammet:

Välj en incident och välj sedan Undersök. Detta tar dig till undersökningsdiagrammet. Diagrammet innehåller en illustrativ karta över de entiteter som är direkt anslutna till aviseringen och varje resurs som är ansluten ytterligare.

Viktigt!

Du kan bara undersöka incidenten om du använde fälten för entitetsmappning när du konfigurerade analysregeln. Undersökningsdiagrammet förutsätter att den ursprungliga incidenten har entiteter.

Microsoft Sentinel stöder för närvarande undersökning av incidenter som är upp till 30 dagar gamla.

Välj en entitet för att öppna fönstret Entiteter så att du kan granska information om den entiteten.

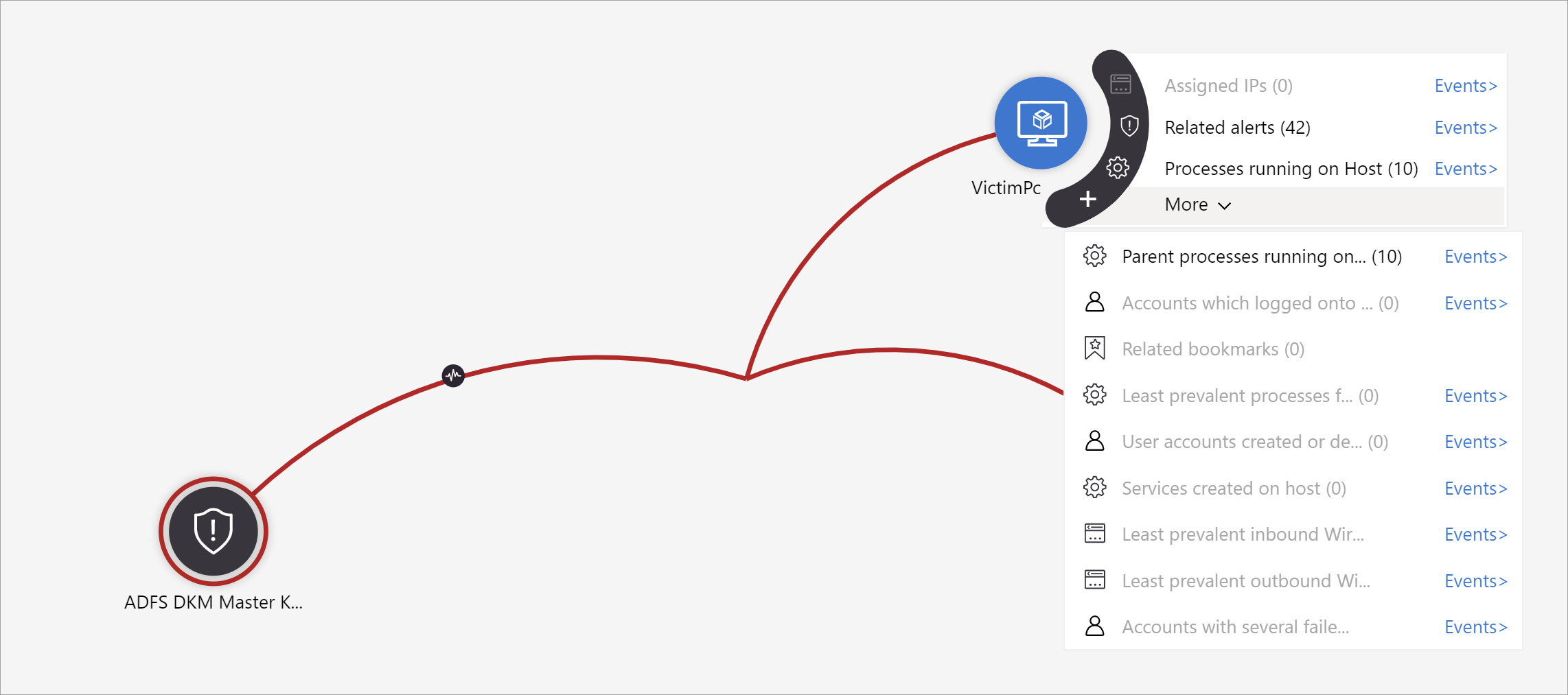

Expandera din undersökning genom att hovra över varje entitet för att visa en lista med frågor som har utformats av våra säkerhetsexperter och analytiker per entitetstyp för att fördjupa din undersökning. Vi kallar dessa alternativ för utforskningsfrågor.

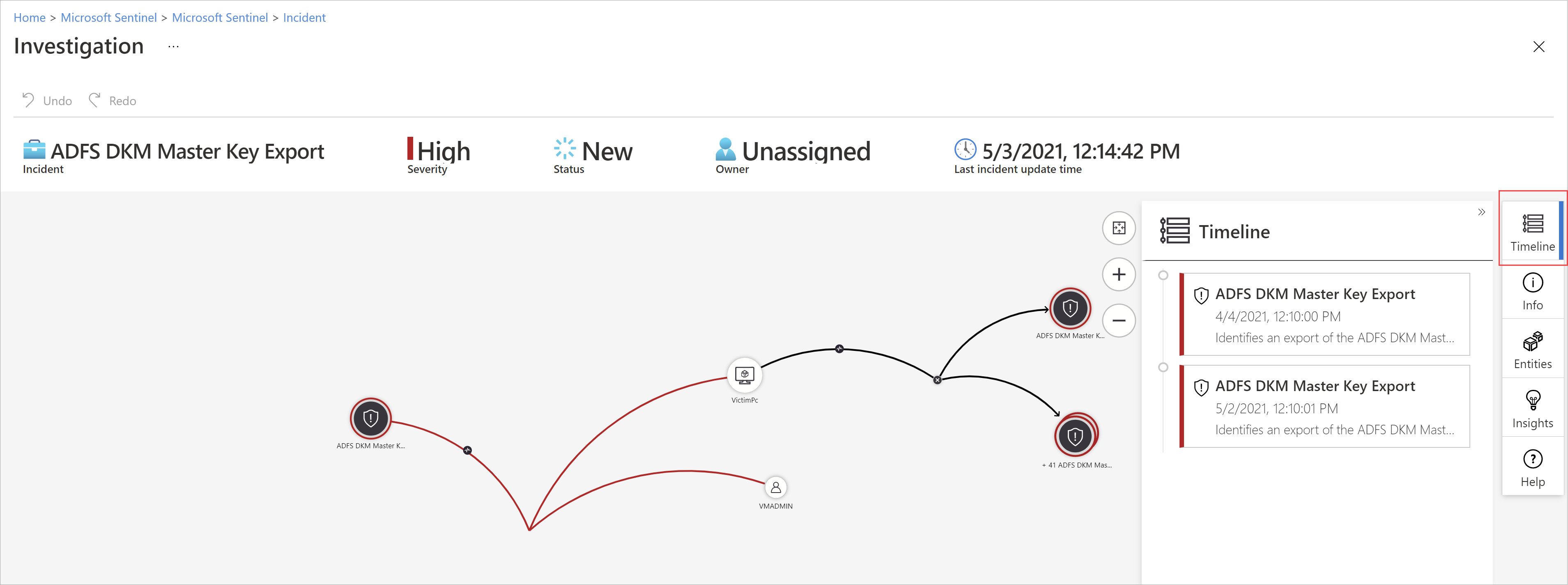

Du kan till exempel begära relaterade aviseringar. Om du väljer en utforskningsfråga läggs de resulterande berättigandena tillbaka till diagrammet. I det här exemplet returnerade valet av relaterade aviseringar följande aviseringar till diagrammet:

Se till att de relaterade aviseringarna verkar vara anslutna till entiteten med streckade linjer.

För varje utforskningsfråga kan du välja alternativet för att öppna råhändelseresultatet och frågan som används i Log Analytics genom att välja Händelser>.

För att förstå incidenten ger diagrammet dig en parallell tidslinje.

Hovra över tidslinjen för att se vilka saker i diagrammet som inträffade vid vilken tidpunkt.

Fokusera din undersökning

Lär dig hur du kan bredda eller begränsa undersökningens omfattning genom att antingen lägga till aviseringar i dina incidenter eller ta bort aviseringar från incidenter.

Liknande incidenter (förhandsversion)

När du undersöker en incident som säkerhetsanalytiker vill du vara uppmärksam på dess större kontext. Du vill till exempel se om andra incidenter som denna har inträffat tidigare eller händer nu.

Du kanske vill identifiera samtidiga incidenter som kan ingå i samma större attackstrategi.

Du kanske vill identifiera liknande incidenter tidigare och använda dem som referenspunkter för din aktuella undersökning.

Du kanske vill identifiera ägarna till tidigare liknande incidenter, för att hitta de personer i din SOC som kan ge mer kontext eller till vilka du kan eskalera undersökningen.

Fliken liknande incidenter på sidan med incidentinformation, som nu är i förhandsversion, visar upp till 20 andra incidenter som liknar den som är mest lik den aktuella. Likheten beräknas av interna Microsoft Sentinel-algoritmer och incidenterna sorteras och visas i fallande ordning efter likhet.

Likhetsberäkning

Det finns tre kriterier där likheten bestäms:

Liknande entiteter: En incident anses likna en annan incident om båda innehåller samma entiteter. Ju fler entiteter två incidenter har gemensamt, desto mer lika anses de vara.

Liknande regel: En incident anses likna en annan incident om båda skapades av samma analysregel.

Liknande aviseringsinformation: En incident anses likna en annan incident om de delar samma titel, produktnamn och/eller anpassad information.

Orsakerna till att en incident visas i listan över liknande incidenter visas i kolumnen Likhetsorsak . Hovra över informationsikonen för att visa vanliga objekt (entiteter, regelnamn eller information).

Tidsram för likhet

Incidentlikhet beräknas baserat på data från de 14 dagarna före den senaste aktiviteten i incidenten, som är sluttiden för den senaste aviseringen i incidenten.

Incidentlikhet beräknas om varje gång du anger incidentinformationssidan, så resultaten kan variera mellan sessioner om nya incidenter har skapats eller uppdaterats.

Kommentera incidenter

Som säkerhetsanalytiker vill du, när du undersöker en incident, noggrant dokumentera de steg du vidtar, både för att säkerställa korrekt rapportering till ledningen och för att möjliggöra sömlöst samarbete mellan medarbetare. Microsoft Sentinel ger dig en omfattande kommentarsmiljö som hjälper dig att åstadkomma detta.

En annan viktig sak som du kan göra med kommentarer är att utöka dina incidenter automatiskt. När du kör en spelbok om en incident som hämtar relevant information från externa källor (t.ex. kontrollerar en fil efter skadlig kod på VirusTotal) kan du låta spelboken placera den externa källans svar – tillsammans med annan information som du definierar – i incidentens kommentarer.

Kommentarer är enkla att använda. Du kommer åt dem via fliken Kommentarer på sidan incidentinformation.

Vanliga frågor och svar

Det finns flera saker att tänka på när du använder incidentkommentarer. Följande lista med frågor pekar på dessa överväganden.

Vilka typer av indata stöds?

Text: Kommentarer i Microsoft Sentinel stöder textinmatningar i oformaterad text, grundläggande HTML och Markdown. Du kan också klistra in kopierad text, HTML och Markdown i kommentarsfönstret.

Bilder: Du kan infoga länkar till bilder i kommentarer och bilderna visas infogade, men bilderna måste redan finnas på en offentligt tillgänglig plats som Dropbox, OneDrive, Google Drive och liknande. Bilder kan inte laddas upp direkt till kommentarer.

Finns det en storleksgräns för kommentarer?

Per kommentar: En enskild kommentar kan innehålla upp till 30 000 tecken.

Per incident: En enskild incident kan innehålla upp till 100 kommentarer.

Kommentar

Storleksgränsen för en enskild incidentpost i tabellen SecurityIncident i Log Analytics är 64 KB. Om den här gränsen överskrids trunkeras kommentarer (från och med den tidigaste) vilket kan påverka de kommentarer som visas i avancerade sökresultat .

De faktiska incidentposterna i incidentdatabasen påverkas inte.

Vem kan redigera eller ta bort kommentarer?

Redigering: Endast författaren till en kommentar har behörighet att redigera den.

Ta bort: Endast användare med rollen Microsoft Sentinel-deltagare har behörighet att ta bort kommentarer. Även kommentarens författare måste ha den här rollen för att kunna ta bort den.

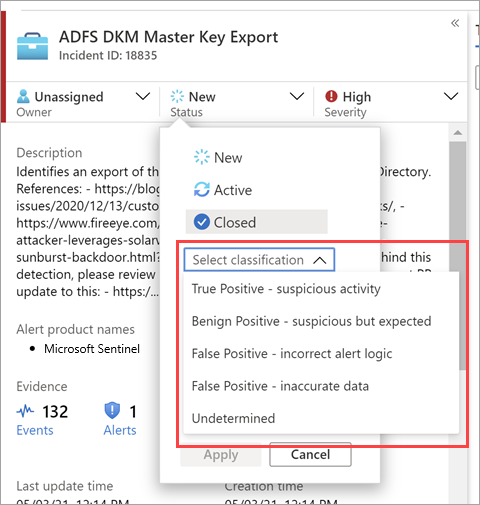

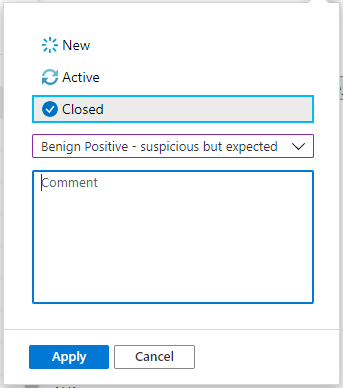

Stänga en incident

När du har löst en viss incident (till exempel när din undersökning har nått sin slutsats) bör du ange incidentens status till Stängd. När du gör det uppmanas du att klassificera incidenten genom att ange orsaken till att du stänger den. Det här steget är obligatoriskt. Klicka på Välj klassificering och välj något av följande i listrutan:

- Sann positiv – misstänkt aktivitet

- Godartad positiv – misstänkt men förväntad

- Falsk positiv – felaktig aviseringslogik

- Falsk positiv – felaktiga data

- Obestämd

Mer information om falska positiva identifieringar och godartade positiva identifieringar finns i Hantera falska positiva identifieringar i Microsoft Sentinel.

När du har valt lämplig klassificering lägger du till lite beskrivande text i fältet Kommentar . Detta är användbart om du behöver referera tillbaka till den här incidenten. Klicka på Använd när du är klar så stängs incidenten.

Sök efter incidenter

Om du snabbt vill hitta en specifik incident anger du en söksträng i sökrutan ovanför incidentrutnätet och trycker på Retur för att ändra listan över incidenter som visas i enlighet med detta. Om din incident inte ingår i resultaten kanske du vill begränsa sökningen med hjälp av avancerade sökalternativ .

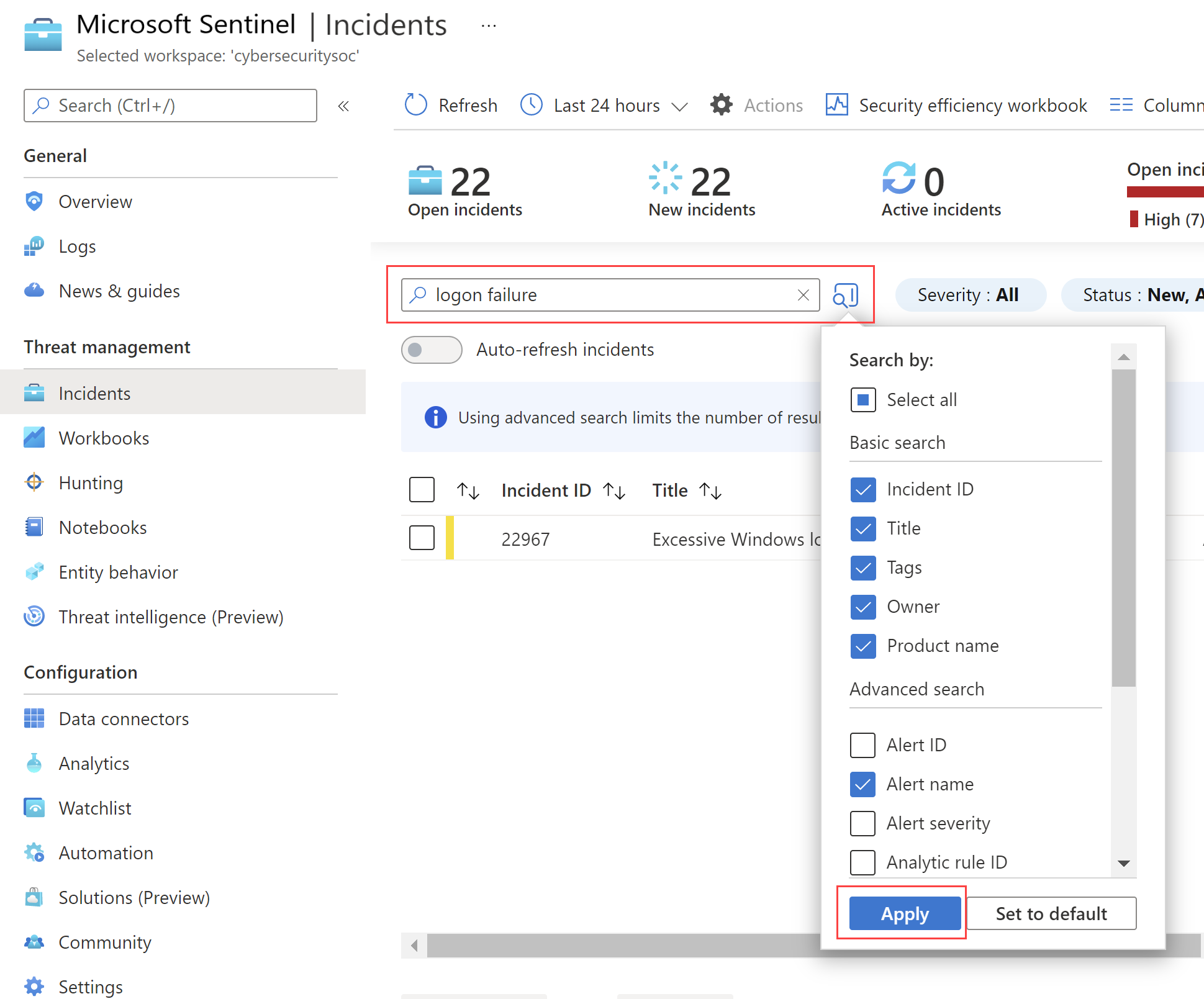

Om du vill ändra sökparametrarna väljer du knappen Sök och väljer sedan de parametrar där du vill köra sökningen.

Till exempel:

Som standard körs incidentsökningar i värdena Incident-ID, Rubrik, Taggar, Ägare och Produktnamn . I sökfönstret bläddrar du nedåt i listan för att välja en eller flera andra parametrar att söka efter och väljer Tillämpa för att uppdatera sökparametrarna. Välj Ange som standard för att återställa de valda parametrarna till standardalternativet.

Kommentar

Sökningar i fältet Ägare stöder både namn och e-postadresser.

Om du använder avancerade sökalternativ ändras sökbeteendet enligt följande:

| Söksätt | beskrivning |

|---|---|

| Färg på sökknapp | Sökknappens färg ändras beroende på vilka typer av parametrar som används i sökningen.

|

| Automatisk uppdatering | Med hjälp av avancerade sökparametrar kan du inte välja att automatiskt uppdatera dina resultat. |

| Entitetsparametrar | Alla entitetsparametrar stöds för avancerade sökningar. När du söker i en entitetsparameter körs sökningen i alla entitetsparametrar. |

| Söksträngar | Sökning efter en ordsträng innehåller alla ord i sökfrågan. Söksträngar är skiftlägeskänsliga. |

| Stöd för flera arbetsytor | Avancerade sökningar stöds inte för vyer för flera arbetsytor. |

| Antal sökresultat som visas | När du använder avancerade sökparametrar visas endast 50 resultat åt gången. |

Dricks

Om du inte kan hitta incidenten du letar efter tar du bort sökparametrarna för att utöka sökningen. Om sökresultaten innehåller för många objekt lägger du till fler filter för att begränsa resultatet.

Nästa steg

I den här artikeln har du lärt dig hur du kommer igång med att undersöka incidenter med Hjälp av Microsoft Sentinel. Mer information finns i:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för