Om nätverkskörning i haveriberedskap för virtuella Azure-datorer

Den här artikeln innehåller nätverksvägledning för plattformsanslutning när du replikerar virtuella Azure-datorer från en region till en annan med hjälp av Azure Site Recovery.

Innan du börjar

Lär dig hur Site Recovery tillhandahåller haveriberedskap för det här scenariot.

Typisk nätverksinfrastruktur

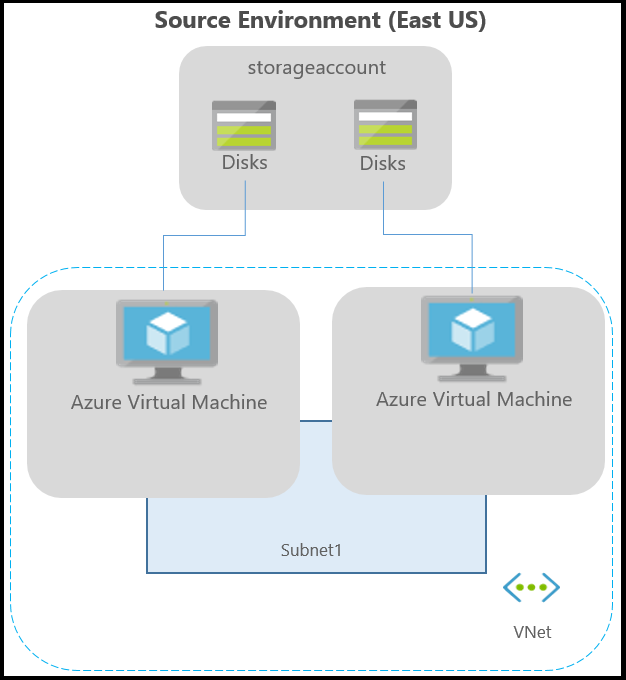

Följande diagram visar en typisk Azure-miljö för program som körs på virtuella Azure-datorer:

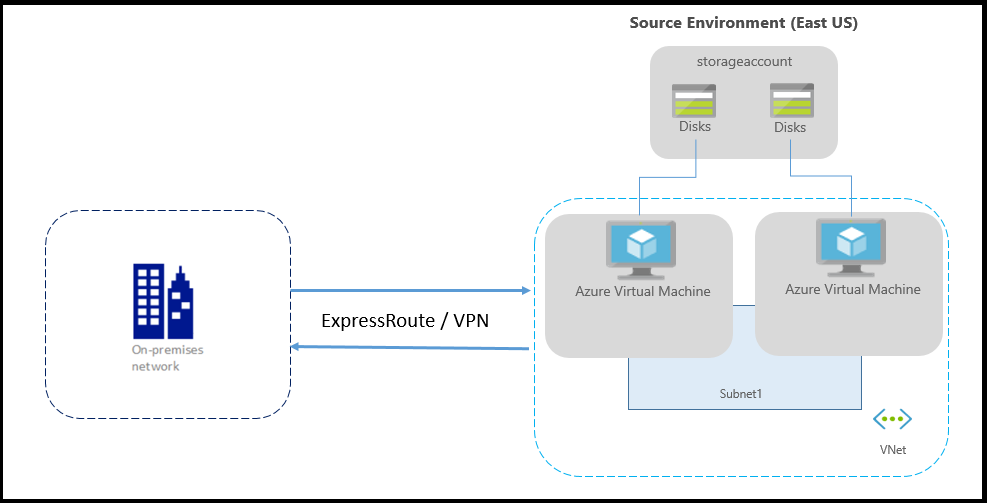

Om du använder Azure ExpressRoute eller en VPN-anslutning från ditt lokala nätverk till Azure är miljön följande:

Vanligtvis skyddas nätverk med hjälp av brandväggar och nätverkssäkerhetsgrupper (NSG:er). Tjänsttaggar ska användas för att styra nätverksanslutningen. NSG:er bör tillåta flera tjänsttaggar för att styra utgående anslutning.

Viktigt!

Att använda en autentiserad proxy för att styra nätverksanslutningen stöds inte av Site Recovery och replikering kan inte aktiveras.

Kommentar

- IP-adressbaserad filtrering bör inte utföras för att styra utgående anslutning.

- Ip-adresser för Azure Site Recovery ska inte läggas till i Azure Routing-tabellen för att styra utgående anslutning.

Utgående anslutning för webbadresser

Om du använder en URL-baserad brandväggsproxy för att styra utgående anslutning tillåter du följande Site Recovery-URL:er:

| URL | Detaljer |

|---|---|

| *.blob.core.windows.net | Krävs så att data kan skrivas till cachelagringskontot i källregionen från den virtuella datorn. Om du känner till alla cachelagringskonton för dina virtuella datorer kan du tillåta åtkomst till de specifika URL:erna för lagringskontot (t.ex. cache1.blob.core.windows.net och cache2.blob.core.windows.net) i stället för *.blob.core.windows.net |

| login.microsoftonline.com | Krävs för auktorisering och autentisering till Url:er för Site Recovery-tjänsten. |

| *.hypervrecoverymanager.windowsazure.com | Krävs så att Site Recovery-tjänstens kommunikation kan ske från den virtuella datorn. |

| *.servicebus.windows.net | Krävs så att Site Recovery-övervaknings- och diagnostikdata kan skrivas från den virtuella datorn. |

| *.vault.azure.net | Tillåter åtkomst för att aktivera replikering för ADE-aktiverade virtuella datorer via portalen |

| *.automation.ext.azure.com | Tillåter aktivering av automatisk uppgradering av mobilitetsagenten för ett replikerat objekt via portalen |

Utgående anslutning med hjälp av tjänsttaggar

Förutom att kontrollera URL:er kan du också använda tjänsttaggar för att styra anslutningen. För att göra det måste du först skapa en nätverkssäkerhetsgrupp i Azure. När du har skapat dem måste du använda våra befintliga tjänsttaggar och skapa en NSG-regel för att tillåta åtkomst till Azure Site Recovery-tjänster.

Fördelarna med att använda tjänsttaggar för att styra anslutningen, jämfört med att styra anslutningen med IP-adresser, är att det inte finns något hårt beroende av en viss IP-adress för att hålla kontakten med våra tjänster. I ett sådant scenario påverkas inte den pågående replikeringen för dina datorer om IP-adressen för en av våra tjänster ändras. Ett beroende av hårdkodade IP-adresser gör att replikeringsstatusen blir kritisk och utsätter dina system för risker. Dessutom säkerställer tjänsttaggar bättre säkerhet, stabilitet och återhämtning än hårdkodade IP-adresser.

När du använder NSG för att styra utgående anslutning måste dessa tjänsttaggar tillåtas.

- För lagringskontona i källregionen:

- Skapa en lagringstjänsttaggbaserad NSG-regel för källregionen.

- Tillåt dessa adresser så att data kan skrivas till cachelagringskontot från den virtuella datorn.

- Skapa en Microsoft Entra-tjänsttaggbaserad NSG-regel för att tillåta åtkomst till alla IP-adresser som motsvarar Microsoft Entra-ID

- Skapa en Taggbaserad NSG-regel för EventHub-tjänsten för målregionen, vilket ger åtkomst till Site Recovery-övervakning.

- Skapa en Taggbaserad NSG-regel för Azure Site Recovery-tjänsten för att tillåta åtkomst till Site Recovery-tjänsten i alla regioner.

- Skapa en AzureKeyVault-tjänsttaggbaserad NSG-regel. Detta krävs endast för att aktivera replikering av ADE-aktiverade virtuella datorer via portalen.

- Skapa en GuestAndHybridManagement-tjänsttaggbaserad NSG-regel. Detta krävs endast för att aktivera automatisk uppgradering av mobilitetsagenten för ett replikerat objekt via portalen.

- Vi rekommenderar att du skapar de NSG-regler som krävs för en test-NSG och kontrollerar att det inte finns några problem innan du skapar reglerna för en NSG för produktion.

Exempel på NSG-konfiguration

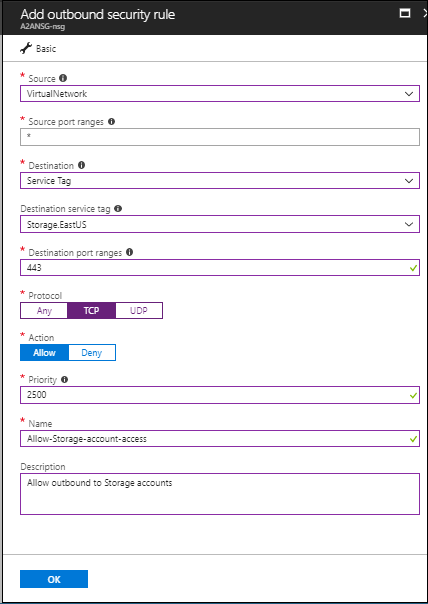

Det här exemplet visar hur du konfigurerar NSG-regler för en virtuell dator att replikera.

- Om du använder NSG-regler för att styra utgående anslutning använder du "Tillåt HTTPS utgående" regler till port:443 för alla nödvändiga IP-adressintervall.

- Exemplet förutsätter att den virtuella datorns källplats är "USA, östra" och att målplatsen är "USA, centrala".

NSG-regler – USA, östra

Skapa en utgående HTTPS-säkerhetsregel (443) för "Storage.EastUS" på NSG enligt följande skärmbild:

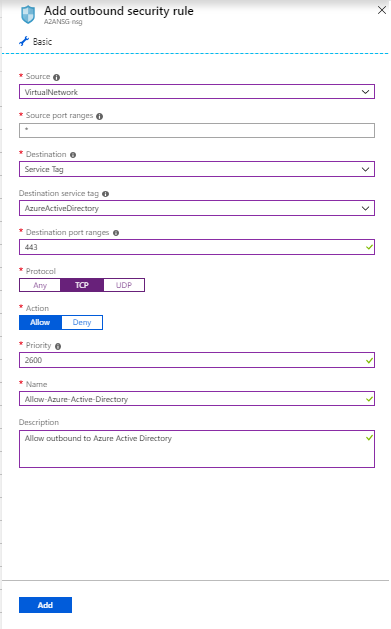

Skapa en utgående HTTPS-säkerhetsregel (443) för "AzureActiveDirectory" på NSG enligt följande skärmbild:

På samma sätt som säkerhetsreglerna skapar du en utgående HTTPS-säkerhetsregel (443) för "EventHub.CentralUS" på den NSG som motsvarar målplatsen. Detta ger åtkomst till Site Recovery-övervakning.

Skapa en utgående HTTPS-säkerhetsregel (443) för "Azure Site Recovery" i NSG. Detta ger åtkomst till Site Recovery Service i alla regioner.

NSG-regler – USA, centrala

Dessa regler krävs så att replikering kan aktiveras från målregionen till källregionen efter redundansväxlingen:

Skapa en utgående HTTPS-säkerhetsregel (443) för "Storage.CentralUS" på nätverkssäkerhetsgruppen.

Skapa en utgående HTTPS-säkerhetsregel (443) för "AzureActiveDirectory" i NSG.

På samma sätt som säkerhetsreglerna skapar du en utgående HTTPS-säkerhetsregel (443) för "EventHub.EastUS" på den NSG som motsvarar källplatsen. Detta ger åtkomst till Site Recovery-övervakning.

Skapa en utgående HTTPS-säkerhetsregel (443) för "Azure Site Recovery" i NSG. Detta ger åtkomst till Site Recovery Service i alla regioner.

Konfiguration av virtuell nätverksinstallation

Om du använder virtuella nätverksinstallationer (NVA) för att styra utgående nätverkstrafik från virtuella datorer kan installationen begränsas om all replikeringstrafik passerar via NVA. Vi rekommenderar att du skapar en nätverkstjänstslutpunkt i det virtuella nätverket för "Storage" så att replikeringstrafiken inte går till NVA.

Skapa nätverkstjänstslutpunkt för Lagring

Du kan skapa en nätverkstjänstslutpunkt i det virtuella nätverket för "Storage" så att replikeringstrafiken inte lämnar Azure-gränsen.

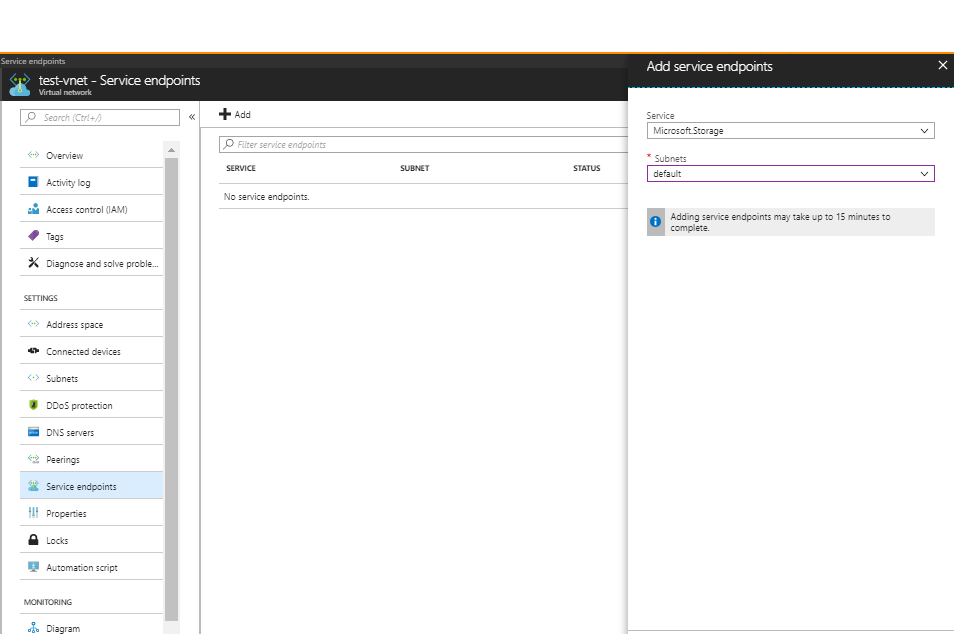

Välj ditt virtuella Azure-nätverk och välj Tjänstslutpunkter.

Välj fliken Lägg till och Lägg till tjänstslutpunkter öppnas.

Välj Microsoft.Storage under Tjänst och de nödvändiga undernäten under fältet Undernät och välj Lägg till.

Kommentar

Om du använder brandväggsaktiverat cachelagringskonto eller mållagringskonto kontrollerar du "Tillåt betrodd Microsoft-tjänster". Se också till att du tillåter åtkomst till minst ett undernät för det virtuella källnätverket.

Tvingad tunneltrafik

Du kan åsidosätta Azures standardsystemväg för adressprefixet 0.0.0.0/0 med en anpassad väg och omdirigera VM-trafik till en lokal virtuell nätverksinstallation (NVA), men den här konfigurationen rekommenderas inte för Site Recovery-replikering. Om du använder anpassade vägar bör du skapa en tjänstslutpunkt för virtuellt nätverk i det virtuella nätverket för "Storage" så att replikeringstrafiken inte lämnar Azure-gränsen.

Nästa steg

- Börja skydda dina arbetsbelastningar genom att replikera virtuella Azure datorer.

- Läs mer om kvarhållning av IP-adresser för redundans för virtuella Azure-datorer.

- Läs mer om haveriberedskap för virtuella Azure-datorer med ExpressRoute.