Bevilja behörighet till arbetsytans hanterade identitet

Den här artikeln lär dig hur du beviljar behörigheter till den hanterade identiteten på Azure Synapse-arbetsytan. Behörigheter ger i sin tur åtkomst till dedikerade SQL-pooler på arbetsytan och ADLS Gen2-lagringskontot via Azure-portalen.

Kommentar

Den hanterade arbetsytans identitet kallas för hanterad identitet via resten av det här dokumentet.

Bevilja den hanterade identiteten behörigheter till ADLS Gen2-lagringskontot

Ett ADLS Gen2-lagringskonto krävs för att skapa en Azure Synapse-arbetsyta. För att kunna starta Spark-pooler på Azure Synapse-arbetsytan behöver den hanterade Azure Synapse-identiteten rollen Storage Blob Data Contributor för det här lagringskontot. Pipelineorkestrering i Azure Synapse drar också nytta av den här rollen.

Bevilja behörigheter till hanterad identitet när arbetsytan skapas

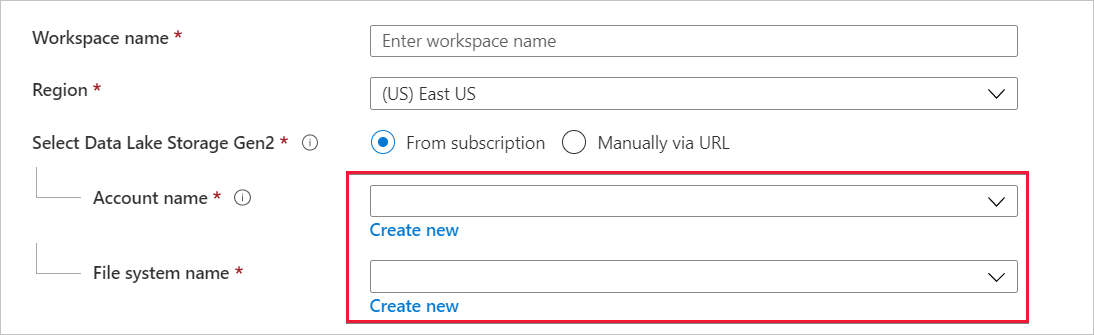

Azure Synapse försöker bevilja rollen Storage Blob Data-deltagare till den hanterade identiteten när du har skapat Azure Synapse-arbetsytan med Hjälp av Azure-portalen. Du anger information om ADLS Gen2-lagringskontot på fliken Grundläggande.

Välj ADLS Gen2-lagringskontot och filsystemet i Kontonamn och Filsystemnamn.

Om arbetsytans skapare också är ägare till ADLS Gen2-lagringskontot tilldelar Azure Synapse rollen Storage Blob Data Contributor till den hanterade identiteten. Följande meddelande visas under informationen om lagringskontot som du angav.

Om arbetsytans skapare inte är ägare till ADLS Gen2-lagringskontot tilldelar Inte Azure Synapse rollen Storage Blob Data Contributor till den hanterade identiteten. Meddelandet som visas under lagringskontots information meddelar arbetsytans skapare att de inte har tillräcklig behörighet för att bevilja rollen Storage Blob Data-deltagare till den hanterade identiteten.

När meddelandet visas kan du inte skapa Spark-pooler om inte Storage Blob Data-deltagaren har tilldelats till den hanterade identiteten.

Bevilja behörigheter till hanterad identitet efter att arbetsytan har skapats

Om du inte tilldelar Storage Blob Data-deltagaren till den hanterade identiteten när arbetsytan skapas, tilldelar ägaren av ADLS Gen2-lagringskontot den rollen manuellt till identiteten. Följande steg hjälper dig att utföra manuell tilldelning.

Steg 1: Navigera till ADLS Gen2-lagringskontot i Azure-portalen

Öppna ADLS Gen2-lagringskontot i Azure-portalen och välj Översikt i det vänstra navigeringsfältet. Du behöver bara tilldela rollen Storage Blob Data Contributor på container- eller filsystemsnivå. Välj Containrar.

Steg 2: Välj containern

Den hanterade identiteten ska ha dataåtkomst till containern (filsystemet) som angavs när arbetsytan skapades. Du hittar containern eller filsystemet i Azure-portalen. Öppna Azure Synapse-arbetsytan i Azure-portalen och välj fliken Översikt i det vänstra navigeringsfältet.

Välj samma container eller filsystem för att bevilja rollen Storage Blob Data Contributor till den hanterade identiteten.

Steg 3: Öppna åtkomstkontroll och lägg till rolltilldelning

Välj Åtkomstkontroll (IAM) .

Klicka på Lägg till>Lägg till rolltilldelning för att öppna sidan Lägg till rolltilldelning.

Tilldela följande roll. Läs mer om att tilldela roller i Tilldela Azure-roller via Azure Portal.

Inställning Värde Roll Storage blobb data-deltagare Tilldela åtkomst till MANAGEDIDENTITY Medlemmar hanterat identitetsnamn Kommentar

Namnet på den hanterade identiteten är också arbetsytans namn.

Välj Spara för att lägga till rolltilldelningen.

Steg 4: Kontrollera att rollen Storage Blob Data-deltagare har tilldelats till den hanterade identiteten

Välj Åtkomstkontroll (IAM) och välj sedan Rolltilldelningar.

Du bör se din hanterade identitet i avsnittet Storage Blob Data Contributor med rollen Storage Blob Data Contributor tilldelad till den.

Alternativ till rollen Storage Blob Data Contributor

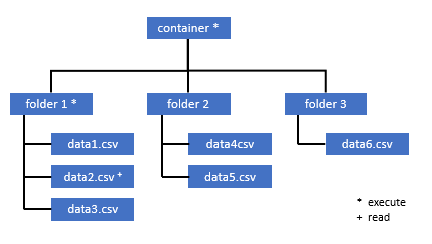

I stället för att ge dig själv rollen Storage Blob Data Contributor kan du även ge mer detaljerade behörigheter för en delmängd filer.

Alla användare som behöver åtkomst till vissa data i den här containern måste också ha behörigheten EXECUTE på alla överordnade mappar upp till roten (containern).

Läs mer om hur du ställer in ACL:er i Azure Data Lake Storage Gen2.

Kommentar

Behörigheten Kör på containernivå måste anges i Data Lake Storage Gen2. Behörigheter för mappen kan anges i Azure Synapse.

Om du vill fråga data2.csv i det här exemplet krävs följande behörigheter:

- Kör behörighet för container

- Kör behörighet på mapp1

- Läsbehörighet för data2.csv

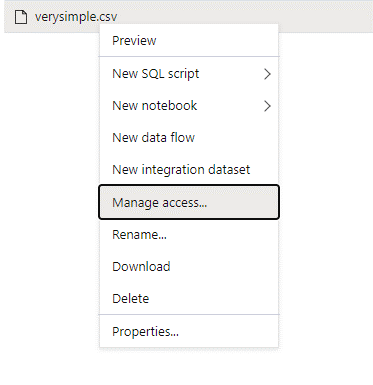

Logga in på Azure Synapse med en administratörsanvändare som har fullständig behörighet för de data som du vill komma åt.

Högerklicka på filen i datafönstret och välj Hantera åtkomst.

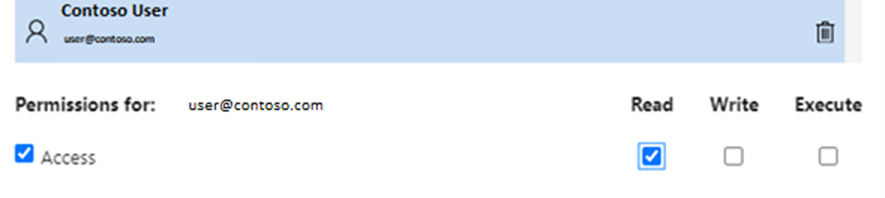

Välj minst Läsbehörighet . Ange användarens UPN eller objekt-ID, till exempel user@contoso.com. Markera Lägga till.

Bevilja läsbehörighet för den här användaren.

Kommentar

För gästanvändare måste det här steget göras direkt med Azure Data Lake eftersom det inte kan göras direkt via Azure Synapse.

Nästa steg

Läs mer om hanterad identitet för arbetsyta