Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Synapse SQL stöder anslutningar från SQL Server Management Studio (SSMS) med hjälp av Active Directory Universal Authentication.

I den här artikeln beskrivs skillnaderna mellan de olika autentiseringsalternativen och de begränsningar som är associerade med användning av universell autentisering.

Ladda ned den senaste SSMS - På klientdatorn laddar du ned den senaste versionen av SSMS från Download SQL Server Management Studio (SSMS).

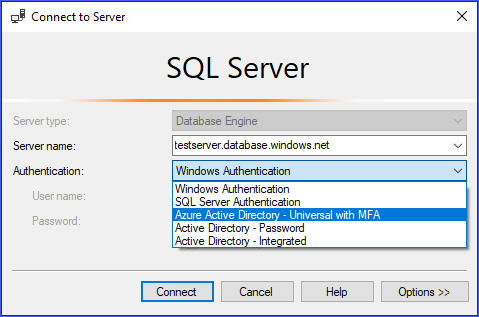

Använd åtminstone juli 2017 version 17.2 för alla funktioner som beskrivs i den här artikeln. Den senaste anslutningsdialogrutan bör se ut ungefär så här:

De fem autentiseringsalternativen

Active Directory Universal Authentication stöder de två icke-interaktiva autentiseringsmetoderna: – Active Directory - Password autentisering – Active Directory - Integrated autentisering

Det finns även två icke-interaktiva autentiseringsmodeller som kan användas i många olika program (ADO.NET, JDBC, ODC osv.). Dessa två metoder resulterar aldrig i popup-dialogrutor:

Active Directory - PasswordActive Directory - Integrated

Den interaktiva metoden som också stöder Microsoft Entra multifaktorautentisering (MFA) är:

Active Directory - Universal with MFA

Microsoft Entra multifaktorautentisering hjälper till att skydda åtkomsten till data och program samtidigt som användarens efterfrågan på en enkel inloggningsprocess uppfylls. Det ger stark autentisering med en rad enkla verifieringsalternativ (telefonsamtal, sms, smartkort med pin-kod eller mobilappsavisering), så att användarna kan välja den metod de föredrar. Interaktiv MFA med Microsoft Entra ID kan resultera i en popup-dialogruta för validering.

En beskrivning av multifaktorautentisering finns i multifaktorautentisering.

Microsoft Entra-domännamn eller klient-ID-parameter

Från och med SSMS version 17 kan användare som importeras till den aktuella Active Directory från andra Azure Active Directories som gästanvändare ange Microsoft Entra-domännamnet eller klientorganisations-ID:t när de ansluter.

Gästanvändare inkluderar användare som bjudits in från andra Azure-AD:er, Microsoft-konton som outlook.com, hotmail.com, live.com eller andra konton som gmail.com. Med den här informationen kan Active Directory Universal med MFA-autentisering identifiera rätt autentiserande utfärdare. Det här alternativet krävs också för att stödja Microsoft-konton (MSA) som outlook.com, hotmail.com, live.com eller icke-MSA-konton.

Alla dessa användare som vill autentiseras med universell autentisering måste ange sitt Microsoft Entra-domännamn eller klient-ID. Den här parametern representerar det aktuella Microsoft Entra-domännamnet/klient-ID som Azure Server är länkad till.

Om Azure Server till exempel är associerat med Microsoft Entra-domänen contosotest.onmicrosoft.com där användaren joe@contosodev.onmicrosoft.com finns som en importerad användare från Microsoft Entra-domänen contosodev.onmicrosoft.comär contosotest.onmicrosoft.comdet domännamn som krävs för att autentisera den här användaren .

När användaren är en intern användare av Microsoft Entra-ID:t som är länkat till Azure Server och inte är ett MSA-konto krävs inget domännamn eller klient-ID.

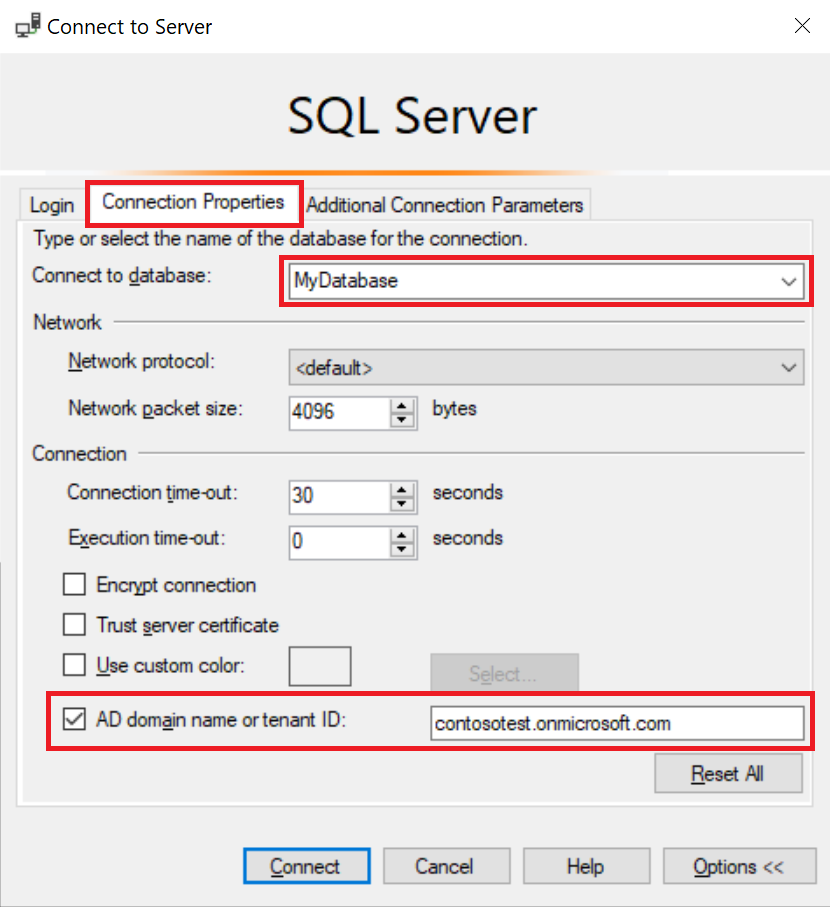

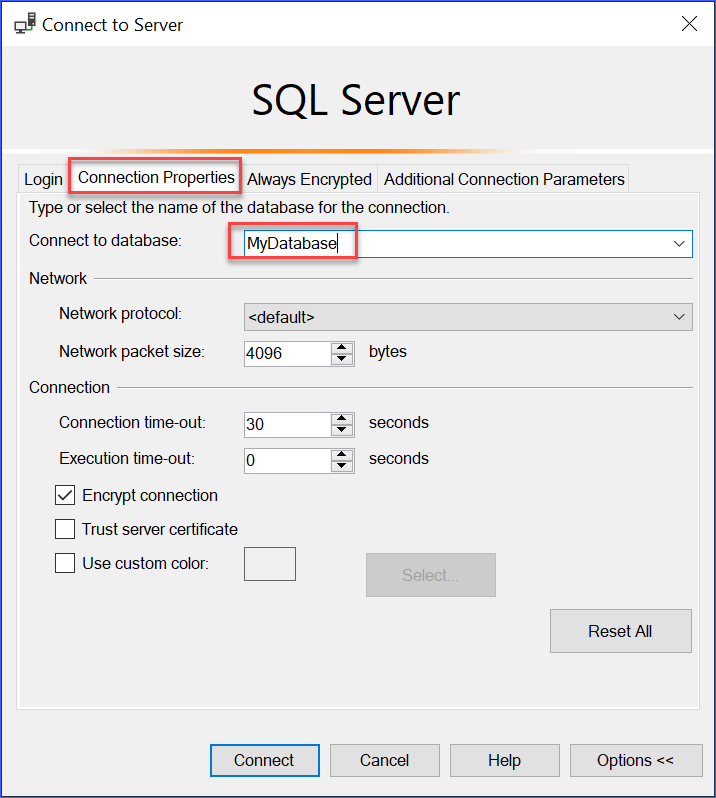

Om du vill ange parametern (från och med SSMS version 17.2) i dialogrutan Anslut till databas slutför du dialogrutan, väljer Active Directory – Universell med MFA-autentisering , väljer Alternativ, slutför rutan Användarnamn och väljer sedan fliken Anslutningsegenskaper .

Markera rutan AD-domännamn eller klient-ID och ange autentiserande utfärdare, till exempel domännamnet (contosotest.onmicrosoft.com) eller GUID för klient-ID:t.

Om du kör SSMS 18.x eller senare behövs inte längre AD-domännamnet eller klientorganisations-ID:t för gästanvändare eftersom 18.x eller senare automatiskt känner igen det.

Microsoft Entra företag till företag-support

Microsoft Entra-användare som stöds för Microsoft Entra B2B-scenarier som gästanvändare (se Vad är Azure B2B-samarbete kan endast ansluta till Synapse SQL som en del av medlemmar i en grupp som skapats i aktuellt Microsoft Entra-ID och mappats manuellt med transact-SQL-instruktionen CREATE USER i en viss databas.

Om steve@gmail.com till exempel bjuds in till Azure AD contosotest (med Microsoft Entra-domänen contosotest.onmicrosoft.com), måste en Microsoft Entra-grupp, till exempel usergroup skapas i Microsoft Entra-ID:t som innehåller steve@gmail.com medlemmen. Sedan måste den här gruppen skapas för en specifik databas (dvs. MyDatabase) av Microsoft Entra SQL-administratören eller Microsoft Entra DBO genom att köra en Transact-SQL-instruktion CREATE USER [usergroup] FROM EXTERNAL PROVIDER .

När databasanvändaren har skapats kan användaren steve@gmail.com logga in med MyDatabase autentiseringsalternativet Active Directory – Universal with MFA supportSSMS .

Användargruppen har som standard endast behörigheten Anslut och eventuell ytterligare dataåtkomst som måste beviljas på vanligt sätt.

Som gästanvändare steve@gmail.com måste du markera kryssrutan och lägga till AD-domännamnet contosotest.onmicrosoft.com i dialogrutan SSMS-anslutningsegenskap.

Alternativet AD-domännamn eller klient-ID stöds endast för anslutningsalternativen Universell med MFA-alternativ, annars är den inaktiverad.

Begränsningar för universell autentisering för Synapse SQL

- SSMS och SqlPackage.exe är de enda verktyg som för närvarande är aktiverade för MFA via Active Directory Universal Authentication.

- SSMS version 17.2 stöder samtidig åtkomst för flera användare med universell autentisering med MFA. Version 17.0 och 17.1 begränsade en inloggning för en instans av SSMS med universell autentisering till ett enda Microsoft Entra-konto. Om du vill logga in som ett annat Microsoft Entra-konto måste du använda en annan instans av SSMS. (Den här begränsningen är begränsad till Active Directory Universal Authentication. Du kan logga in på olika servrar med active directory-lösenordsautentisering, Active Directory-integrerad autentisering eller SQL Server-autentisering).

- SSMS stöder Active Directory Universal Authentication för objektutforskaren, Power Query-redigeraren och Query Store-visualisering.

- SSMS version 17.2 har stöd för DacFx-guiden för databas för export/extrahera/distribuera data. När en specifik användare autentiseras via den inledande autentiseringsdialogrutan med universell autentisering fungerar DacFx-guiden på samma sätt som för alla andra autentiseringsmetoder.

- SSMS-tabelldesignern stöder inte universell autentisering.

- Det finns inga ytterligare programvarukrav för Active Directory Universal Authentication förutom att du måste använda en version av SSMS som stöds.

- ADAL-versionen (Active Directory Authentication Library) för universell autentisering uppdaterades till den senaste versionen ADAL.dll 3.13.9. Se Active Directory Authentication Library 3.14.1.

Nästa steg

Mer information finns i artikeln Anslut till Synapse SQL med SQL Server Management Studio .