Automatisk korrigering av virtuella datorgäster för virtuella Azure-datorer

Varning

Den här artikeln refererar till CentOS, en Linux-distribution som närmar sig EOL-status (End Of Life). Överväg att använda och planera i enlighet med detta. Mer information finns i CentOS End Of Life-vägledningen.

Gäller för: ✔️ Virtuella Linux-datorer ✔️ med virtuella Windows-datorer ✔️ – flexibla skalningsuppsättningar

Genom att aktivera automatisk vm-gästkorrigering för dina virtuella Azure-datorer kan du underlätta uppdateringshanteringen genom att på ett säkert och automatiskt sätt korrigera virtuella datorer för att upprätthålla säkerhetsefterlevnad, samtidigt som du begränsar de virtuella datorernas explosionsradie.

Automatisk uppdatering av vm-gäst har följande egenskaper:

- Korrigeringar som klassificeras som kritiska eller säkerhetsrelaterade laddas ned och tillämpas automatiskt på den virtuella datorn.

- Korrigeringar tillämpas under låg belastning för virtuella IaaS-datorer i den virtuella datorns tidszon.

- Korrigeringar tillämpas under alla timmar för VMSS Flex.

- Korrigeringsorkestrering hanteras av Azure och korrigeringar tillämpas enligt principer för tillgänglighet först.

- Hälsotillståndet för virtuella datorer övervakas enligt plattformshälsosignaler för att identifiera korrigeringsfel.

- Programmets hälsotillstånd kan övervakas via application health-tillägget.

- Fungerar för alla VM-storlekar.

Hur fungerar automatisk uppdatering av vm-gäst?

Om automatisk gästkorrigering av virtuella datorer är aktiverad på en virtuell dator, laddas de tillgängliga korrigeringarna Kritisk och säkerhet ned och tillämpas automatiskt på den virtuella datorn. Den här processen startar automatiskt varje månad när nya korrigeringar släpps. Korrigeringsutvärdering och -installation sker automatiskt, och processen omfattar omstart av den virtuella datorn efter behov.

Den virtuella datorn utvärderas med jämna mellanrum med några dagars mellanrum och flera gånger inom en 30-dagarsperiod för att fastställa tillämpliga korrigeringar för den virtuella datorn. Korrigeringarna kan installeras vilken dag som helst på den virtuella datorn under låg belastning för den virtuella datorn. Den här automatiska utvärderingen säkerställer att eventuella saknade korrigeringar identifieras så snart som möjligt.

Korrigeringar installeras inom 30 dagar efter de månatliga korrigeringsversionerna, efter den orkestrering av tillgänglighet först som beskrivs nedan. Korrigeringar installeras endast under låg belastning för den virtuella datorn, beroende på den virtuella datorns tidszon. Den virtuella datorn måste köras under lågtrafiktimmarna för att korrigeringar ska installeras automatiskt. Om en virtuell dator stängs av under en periodisk utvärdering utvärderas den virtuella datorn automatiskt och tillämpliga korrigeringar installeras automatiskt under nästa periodiska utvärdering (vanligtvis inom några dagar) när den virtuella datorn är påslagen.

Definitionsuppdateringar och andra korrigeringar som inte klassificeras som kritiska eller säkerhet installeras inte via automatisk uppdatering av vm-gäst. Om du vill installera korrigeringar med andra korrigeringsklassificeringar eller schemalägg korrigeringsinstallation i ditt eget anpassade underhållsperiod kan du använda Uppdateringshantering.

För virtuella IaaS-datorer kan kunderna välja att konfigurera virtuella datorer för automatisk uppdatering av virtuella datorer. Detta begränsar explosionsradien för virtuella datorer som hämtar den uppdaterade korrigeringen och utför en orkestrerad uppdatering av de virtuella datorerna. Tjänsten tillhandahåller även hälsoövervakning för att identifiera problem med uppdateringen.

Tillgänglighets-första Uppdateringar

Installationsprocessen för korrigeringen samordnas globalt av Azure för alla virtuella datorer som har automatisk gästkorrigering av virtuella datorer aktiverad. Den här orkestreringen följer tillgänglighetsprinciperna för olika tillgänglighetsnivåer som tillhandahålls av Azure.

För en grupp virtuella datorer som genomgår en uppdatering samordnar Azure-plattformen uppdateringar:

Mellan regioner:

- En månatlig uppdatering samordnas globalt i Azure på ett stegvis sätt för att förhindra globala distributionsfel.

- En fas kan ha en eller flera regioner och en uppdatering flyttas till nästa faser endast om berättigade virtuella datorer i en fasuppdatering lyckas.

- Geo-kopplade regioner uppdateras inte samtidigt och kan inte vara i samma regionala fas.

- En uppdaterings framgång mäts genom att spåra den virtuella datorns hälsostatus efter uppdateringen. Vm Health spåras via plattformshälsoindikatorer för den virtuella datorn.

Inom en region:

- Virtuella datorer i olika Tillgänglighetszoner uppdateras inte samtidigt med samma uppdatering.

- Virtuella datorer som inte ingår i en tillgänglighetsuppsättning batchas på bästa sätt för att undvika samtidiga uppdateringar för alla virtuella datorer i en prenumeration.

Inom en tillgänglighetsuppsättning:

- Alla virtuella datorer i en gemensam tillgänglighetsuppsättning uppdateras inte samtidigt.

- Virtuella datorer i en gemensam tillgänglighetsuppsättning uppdateras inom gränserna för uppdateringsdomäner och virtuella datorer över flera uppdateringsdomäner uppdateras inte samtidigt.

Om du begränsar omfattningen för virtuella datorer som korrigeras mellan regioner, inom en region eller en tillgänglighetsuppsättning begränsar du korrigeringens blastradie. Med hälsoövervakning flaggas eventuella problem utan att påverka hela flottan.

Uppdateringsinstallationsdatumet för en viss virtuell dator kan variera från månad till månad, eftersom en specifik virtuell dator kan hämtas i en annan batch mellan månatliga korrigeringscykler.

Vilka korrigeringar är installerade?

De installerade korrigeringarna beror på distributionsfasen för den virtuella datorn. Varje månad startas en ny global distribution där alla säkerhets- och kritiska korrigeringar som utvärderas för en enskild virtuell dator installeras för den virtuella datorn. Distributionen samordnas i alla Azure-regioner i batchar (beskrivs i avsnittet om tillgänglighetskorrigering ovan).

Den exakta uppsättningen korrigeringar som ska installeras varierar beroende på vm-konfigurationen, inklusive operativsystemtyp och tidsinställning för utvärdering. Det är möjligt för två identiska virtuella datorer i olika regioner att få olika korrigeringar installerade om det finns fler eller färre korrigeringar tillgängliga när korrigeringsorkestreringen når olika regioner vid olika tidpunkter. På samma sätt, men mindre ofta, kan virtuella datorer inom samma region men utvärderas vid olika tidpunkter (på grund av olika tillgänglighetszoner eller tillgänglighetsuppsättningar) få olika korrigeringar.

Eftersom automatisk vm-gästkorrigering inte konfigurerar korrigeringskällan kan två liknande virtuella datorer som konfigurerats för olika korrigeringskällor, till exempel offentlig lagringsplats eller privat lagringsplats, också se en skillnad i den exakta uppsättningen installerade korrigeringar.

För operativsystemtyper som släpper korrigeringar på en fast takt kan virtuella datorer som konfigurerats till den offentliga lagringsplatsen för operativsystemet förvänta sig att få samma uppsättning korrigeringar i de olika distributionsfaserna på en månad. Till exempel virtuella Windows-datorer som konfigurerats till den offentliga Windows Update-lagringsplatsen.

När en ny distribution utlöses varje månad får en virtuell dator minst en korrigeringsdistribution varje månad om den virtuella datorn är påslagen under låg belastning. Den här processen säkerställer att den virtuella datorn korrigeras med de senaste tillgängliga säkerhets- och kritiska korrigeringarna varje månad. För att säkerställa konsekvens i uppsättningen installerade korrigeringar kan du konfigurera dina virtuella datorer för att utvärdera och ladda ned korrigeringar från dina egna privata lagringsplatser.

Os-avbildningar som stöds

Viktigt!

Automatisk uppdatering av vm-gäst, uppdatering på begäran och installation av korrigeringar på begäran stöds endast på virtuella datorer som skapats från avbildningar med den exakta kombinationen av utgivare, erbjudande och sku från listan med os-avbildningar som stöds nedan. Anpassade avbildningar eller andra kombinationer av utgivare, erbjudanden och sku stöds inte. Fler bilder läggs till med jämna mellanrum. Ser du inte din SKU i listan? Begär support genom att skicka in begäran om bildsupport.

| Publisher | OS-erbjudande | Sku |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-raw, 8-raw-gen2 |

| OpenLogic | CentOS | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7_8, 7_9, 7_9-gen2 |

| OpenLogic | centos-lvm | 7-lvm |

| OpenLogic | CentOS | 8.0, 8_1, 8_2, 8_3, 8_4, 8_5 |

| OpenLogic | centos-lvm | 8-lvm |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Korrigera orkestreringslägen

Virtuella datorer i Azure stöder nu följande korrigeringsorkestreringslägen:

AutomaticByPlatform (Azure-orkestrerad korrigering):

- Det här läget stöds för både virtuella Linux- och Windows-datorer.

- Det här läget aktiverar automatisk VM-gästkorrigering för den virtuella datorn och efterföljande korrigeringsinstallation dirigeras av Azure.

- Under installationsprocessen utvärderar det här läget den virtuella datorn för tillgängliga korrigeringar och sparar informationen i Azure Resource Graph. (förhandsgranskning)

- Det här läget krävs för den första korrigeringen av tillgängligheten.

- Det här läget stöds endast för virtuella datorer som skapas med hjälp av de OS-plattformsavbildningar som stöds ovan.

- För virtuella Windows-datorer inaktiverar det här läget även de interna automatiska uppdateringarna på den virtuella Windows-datorn för att undvika duplicering.

- Om du vill använda det här läget på virtuella Linux-datorer anger du egenskapen

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformi vm-mallen. - Om du vill använda det här läget på virtuella Windows-datorer anger du egenskapen

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformi vm-mallen. - Om du aktiverar det här läget anges registernyckeln SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate till 1

AutomaticByOS:

- Det här läget stöds endast för virtuella Windows-datorer.

- Det här läget aktiverar automatisk Uppdateringar på den virtuella Windows-datorn och korrigeringar installeras på den virtuella datorn via automatisk Uppdateringar.

- Det här läget har inte stöd för tillgänglighetskorrigering.

- Det här läget anges som standard om inget annat korrigeringsläge har angetts för en virtuell Windows-dator.

- Om du vill använda det här läget på virtuella Windows-datorer anger du egenskapen

osProfile.windowsConfiguration.enableAutomaticUpdates=trueoch anger egenskapenosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSi vm-mallen. - Om du aktiverar det här läget anges registernyckeln SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate till 0

Manuell:

- Det här läget stöds endast för virtuella Windows-datorer.

- Det här läget inaktiverar automatisk Uppdateringar på den virtuella Windows-datorn. När du distribuerar en virtuell dator med HJÄLP av CLI eller PowerShell, anges

patchModeinställningen--enable-auto-updatestillfalsemanualoch inaktiverar automatisk Uppdateringar. - Det här läget har inte stöd för tillgänglighetskorrigering.

- Det här läget bör anges när du använder anpassade korrigeringslösningar.

- Om du vill använda det här läget på virtuella Windows-datorer anger du egenskapen

osProfile.windowsConfiguration.enableAutomaticUpdates=falseoch anger egenskapenosProfile.windowsConfiguration.patchSettings.patchMode=Manuali vm-mallen. - Om du aktiverar det här läget anges registernyckeln SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate till 1

ImageDefault:

- Det här läget stöds endast för virtuella Linux-datorer.

- Det här läget har inte stöd för tillgänglighetskorrigering.

- Det här läget respekterar standardkonfigurationen för korrigering i avbildningen som används för att skapa den virtuella datorn.

- Det här läget anges som standard om inget annat korrigeringsläge har angetts för en virtuell Linux-dator.

- Om du vill använda det här läget på virtuella Linux-datorer anger du egenskapen

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaulti vm-mallen.

Kommentar

För virtuella Windows-datorer kan egenskapen osProfile.windowsConfiguration.enableAutomaticUpdates bara anges när den virtuella datorn först skapas. Detta påverkar vissa övergångar i korrigeringsläget. Växling mellan AutomaticByPlatform- och manuella lägen stöds på virtuella datorer som har osProfile.windowsConfiguration.enableAutomaticUpdates=false. På samma sätt stöds växling mellan AutomaticByPlatform- och AutomaticByOS-lägen på virtuella datorer som har osProfile.windowsConfiguration.enableAutomaticUpdates=true. Det går inte att växla mellan AutomaticByOS- och manuella lägen.

Azure rekommenderar att utvärderingsläget aktiveras på en virtuell dator även om Azure Orchestration inte är aktiverat för korrigering. Detta gör att plattformen kan utvärdera den virtuella datorn var 24:e timme för eventuella väntande uppdateringar och spara informationen i Azure Resource Graph. (förhandsgranskning) Plattformen utför utvärdering för att rapportera konsoliderade resultat när datorns önskade uppdateringskonfigurationstillstånd tillämpas eller bekräftas. Detta rapporteras som en "Plattform"-initierad utvärdering.

Krav för att aktivera automatisk vm-gästkorrigering

- Den virtuella datorn måste ha Azure VM-agenten för Windows eller Linux installerad.

- För virtuella Linux-datorer måste Azure Linux-agenten vara version 2.2.53.1 eller senare. Uppdatera Linux-agenten om den aktuella versionen är lägre än den version som krävs.

- För virtuella Windows-datorer måste Windows Update-tjänsten köras på den virtuella datorn.

- Den virtuella datorn måste kunna komma åt de konfigurerade uppdateringsslutpunkterna. Om den virtuella datorn är konfigurerad för att använda privata lagringsplatser för Linux eller Windows Server Update Services (WSUS) för virtuella Windows-datorer måste relevanta uppdateringsslutpunkter vara tillgängliga.

- Använd Compute API version 2021-03-01 eller senare för att få åtkomst till alla funktioner, inklusive utvärdering på begäran och korrigering på begäran.

- Anpassade avbildningar stöds inte för närvarande.

- VMSS – flexibel orkestrering kräver installation av Application Health-tillägget. Detta är valfritt för virtuella IaaS-datorer.

Aktivera automatisk uppdatering av VM-gäster

Automatisk gästkorrigering av virtuella datorer kan aktiveras på valfri virtuell Windows- eller Linux-dator som skapas från en plattformsavbildning som stöds.

REST API för virtuella Linux-datorer

I följande exempel beskrivs hur du aktiverar automatisk gästkorrigering av virtuella datorer:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

REST API för virtuella Windows-datorer

I följande exempel beskrivs hur du aktiverar automatisk gästkorrigering av virtuella datorer:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell när du skapar en virtuell Windows-dator

Använd cmdleten Set-AzVMOperatingSystem för att aktivera automatisk vm-gästkorrigering när du skapar en virtuell dator.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell när du uppdaterar en virtuell Windows-dator

Använd cmdleten Set-AzVMOperatingSystem och Update-AzVM för att aktivera automatisk vm-gästkorrigering på en befintlig virtuell dator.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Virtuella Azure CLI för virtuella Windows-datorer

Använd az vm create för att aktivera automatisk vm-gästkorrigering när du skapar en ny virtuell dator. I följande exempel konfigureras automatisk vm-gästkorrigering för en virtuell dator med namnet myVM i resursgruppen med namnet myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Om du vill ändra en befintlig virtuell dator använder du az vm update

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

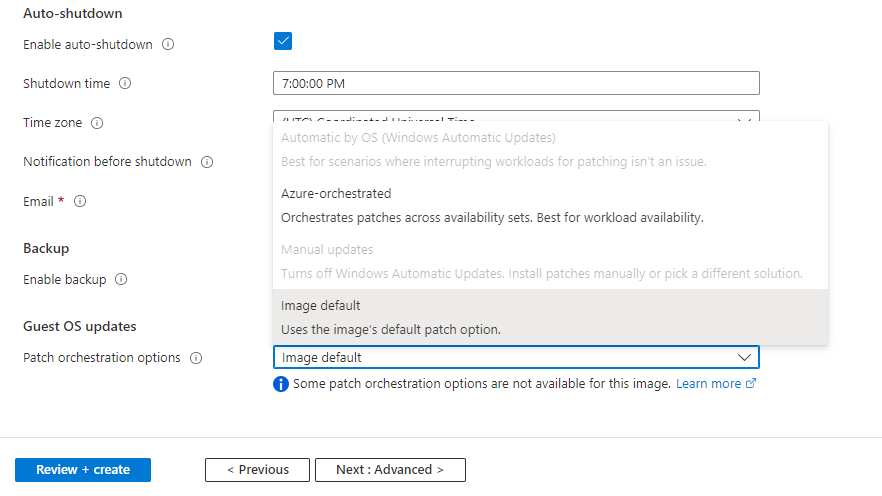

Azure Portal

När du skapar en virtuell dator med Hjälp av Azure-portalen kan du ange korrigeringsorkestreringslägen under fliken Hantering för både Linux och Windows.

Aktivering och utvärdering

Kommentar

Det kan ta mer än tre timmar att aktivera automatiska vm-gästuppdateringar på en virtuell dator, eftersom aktiveringen slutförs under den virtuella datorns lågtrafik. Eftersom utvärderings- och korrigeringsinstallation endast sker under låg belastning måste den virtuella datorn också köras under låg belastning för att tillämpa korrigeringar.

När automatisk vm-gästkorrigering är aktiverad för en virtuell dator installeras ett VM-tillägg av typen Microsoft.CPlat.Core.LinuxPatchExtension på en virtuell Linux-dator eller så installeras ett VM-tillägg av typen Microsoft.CPlat.Core.WindowsPatchExtension på en virtuell Windows-dator. Det här tillägget behöver inte installeras eller uppdateras manuellt eftersom det här tillägget hanteras av Azure-plattformen som en del av den automatiska uppdateringsprocessen för virtuella datorer.

Det kan ta mer än tre timmar att aktivera automatiska vm-gästuppdateringar på en virtuell dator, eftersom aktiveringen slutförs under den virtuella datorns lågtrafik. Tillägget installeras och uppdateras även under tider med låg belastning för den virtuella datorn. Om den virtuella datorns lågtrafiktid upphör innan aktiveringen kan slutföras återupptas aktiveringsprocessen under nästa tillgängliga lågbelastningstid.

Observera att plattformen gör regelbundna korrigeringskonfigurationsanrop för att säkerställa justering när modelländringar identifieras på virtuella IaaS-datorer eller VMSS – flexibel orkestrering. Vissa modelländringar som, men inte begränsat till, uppdatering av utvärderingsläge, korrigeringsläge och tilläggsuppdatering kan utlösa ett uppdateringskonfigurationsanrop.

Automatiska uppdateringar inaktiveras i de flesta scenarier och korrigeringsinstallationen görs via tillägget framöver. Följande villkor gäller.

- Om en virtuell Windows-dator tidigare hade automatisk Windows Update aktiverad via Automatisk AvOS-korrigeringsläge inaktiveras automatisk Windows Update för den virtuella datorn när tillägget installeras.

- För virtuella Ubuntu-datorer inaktiveras de automatiska standarduppdateringarna automatiskt när automatisk vm-gästkorrigering slutför aktiveringen.

- För RHEL måste automatiska uppdateringar inaktiveras manuellt. Kör:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Om du vill kontrollera om den automatiska gästkorrigeringen för virtuella datorer har slutförts och korrigeringstillägget är installerat på den virtuella datorn kan du granska den virtuella datorns instansvy. Om aktiveringsprocessen är klar installeras tillägget och utvärderingsresultaten för den virtuella datorn blir tillgängliga under patchStatus. Den virtuella datorns instansvy kan nås på flera sätt enligt beskrivningen nedan.

REST-API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Använd cmdleten Get-AzVM med parametern -Status för att komma åt instansvyn för den virtuella datorn.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

PowerShell innehåller för närvarande endast information om korrigeringstillägget. Information om patchStatus kommer också snart att vara tillgänglig via PowerShell.

Azure CLI

Använd az vm get-instance-view för att komma åt instansvyn för den virtuella datorn.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Förstå korrigeringsstatusen för den virtuella datorn

Avsnittet patchStatus i instansvysvaret innehåller information om den senaste utvärderingen och den senaste korrigeringsinstallationen för den virtuella datorn.

Utvärderingsresultaten för den virtuella datorn kan granskas i avsnittet availablePatchSummary . En utvärdering utförs regelbundet för en virtuell dator som har automatisk gästkorrigering av virtuella datorer aktiverad. Antalet tillgängliga korrigeringar efter en utvärdering anges under criticalAndSecurityPatchCount och otherPatchCount resultat. Automatisk gästkorrigering för virtuella datorer installerar alla korrigeringar som utvärderas under klassificeringarna Kritiska korrigeringar och säkerhetskorrigeringar . Alla andra utvärderade korrigeringar hoppas över.

Korrigeringsinstallationsresultaten för den virtuella datorn kan granskas i avsnittet lastPatchInstallationSummary . Det här avsnittet innehåller information om det senaste installationsförsöket för korrigeringar på den virtuella datorn, inklusive antalet korrigeringar som installerades, väntar, misslyckades eller hoppades över. Korrigeringar installeras endast under underhållsperioder med låg belastning för den virtuella datorn. Väntande och misslyckade korrigeringar görs automatiskt under nästa underhållsperioder utanför hög belastning.

Inaktivera automatisk uppdatering av vm-gäst

Automatisk gästkorrigering av virtuella datorer kan inaktiveras genom att ändra korrigeringsorkestreringsläget för den virtuella datorn.

Om du vill inaktivera automatisk uppdatering av virtuella datorer på en virtuell Linux-dator ändrar du korrigeringsläget till ImageDefault.

Om du vill aktivera automatisk vm-gästkorrigering på en virtuell Windows-dator avgör egenskapen osProfile.windowsConfiguration.enableAutomaticUpdates vilka korrigeringslägen som kan anges på den virtuella datorn och den här egenskapen kan bara anges när den virtuella datorn först skapas. Detta påverkar vissa övergångar i korrigeringsläge:

- För virtuella datorer som har

osProfile.windowsConfiguration.enableAutomaticUpdates=falseinaktiverar du automatisk gästkorrigering av virtuella datorer genom att ändra korrigeringsläget tillManual. - För virtuella datorer som har

osProfile.windowsConfiguration.enableAutomaticUpdates=trueinaktiverar du automatisk gästkorrigering av virtuella datorer genom att ändra korrigeringsläget tillAutomaticByOS. - Det går inte att växla mellan AutomaticByOS- och manuella lägen.

Använd exemplen från aktiveringsavsnittet ovan i den här artikeln för API-, PowerShell- och CLI-användningsexempel för att ange det nödvändiga korrigeringsläget.

Uppdateringsutvärdering på begäran

Om automatisk vm-gästkorrigering redan är aktiverad för den virtuella datorn utförs en periodisk korrigeringsbedömning på den virtuella datorn under den virtuella datorns lågtrafiktimmar. Den här processen är automatisk och resultatet av den senaste utvärderingen kan granskas via den virtuella datorns instansvy enligt beskrivningen tidigare i det här dokumentet. Du kan också utlösa en uppdateringsutvärdering på begäran för den virtuella datorn när som helst. Det kan ta några minuter att slutföra korrigeringsutvärderingen och statusen för den senaste utvärderingen uppdateras i den virtuella datorns instansvy.

Kommentar

Uppdateringsutvärdering på begäran utlöser inte installation av korrigeringar automatiskt. Om du har aktiverat automatisk uppdatering av virtuella datorer installeras de utvärderade och tillämpliga korrigeringarna för den virtuella datorn under den virtuella datorns lågtrafiktimmar, efter den tillgänglighets-första korrigeringsprocessen som beskrevs tidigare i det här dokumentet.

REST-API

Använd API:et Utvärdera korrigeringar för att utvärdera tillgängliga korrigeringar för den virtuella datorn.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Använd cmdleten Invoke-AzVmPatchAssessment för att utvärdera tillgängliga korrigeringar för den virtuella datorn.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Använd az vm assess-patchs för att utvärdera tillgängliga korrigeringar för den virtuella datorn.

az vm assess-patches --resource-group myResourceGroup --name myVM

Installation av korrigering på begäran

Om automatisk vm-gästkorrigering redan är aktiverad för den virtuella datorn utförs en periodisk korrigeringsinstallation av säkerhetskorrigeringar och kritiska korrigeringar på den virtuella datorn under den virtuella datorns lågtrafiktimmar. Den här processen är automatisk och resultatet av den senaste installationen kan granskas via den virtuella datorns instansvy enligt beskrivningen tidigare i det här dokumentet.

Du kan också utlösa en korrigeringsinstallation på begäran för den virtuella datorn när som helst. Det kan ta några minuter att slutföra korrigeringsinstallationen och statusen för den senaste installationen uppdateras i den virtuella datorns instansvy.

Du kan använda installation av korrigeringar på begäran för att installera alla korrigeringar av en eller flera korrigeringsklassificeringar. Du kan också välja att inkludera eller exkludera specifika paket för Linux eller specifika KB-ID:er för Windows. När du utlöser en installation av en korrigering på begäran kontrollerar du att du anger minst en korrigeringsklassificering eller minst en korrigering (paket för Linux, KB-ID för Windows) i inkluderingslistan.

REST-API

Använd API:et Installera korrigeringar för att installera korrigeringar på den virtuella datorn.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Exempel på begärandetext för Linux:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Exempel på begärandetext för Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Använd cmdleten Invoke-AzVMInstallPatch för att installera korrigeringar på den virtuella datorn.

Exempel för att installera vissa paket på en virtuell Linux-dator:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Exempel för att installera alla kritiska korrigeringar på en virtuell Windows-dator:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Exempel för att installera alla säkerhetskorrigeringar på en virtuell Windows-dator, samtidigt som korrigeringar med specifika KB-ID:n inkluderas och exkluderas och eventuella korrigeringar som kräver en omstart:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

Använd az vm install-patchs för att installera korrigeringar på den virtuella datorn.

Exempel för att installera alla kritiska korrigeringar på en virtuell Linux-dator:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Exempel för att installera alla kritiska korrigeringar och säkerhetskorrigeringar på en virtuell Windows-dator, samtidigt som alla korrigeringar som kräver en omstart utesluts:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Strikt Valv distribution på kanoniska avbildningar (förhandsversion)

Microsoft och Canonical har samarbetat för att göra det enklare för våra kunder att hålla sig uppdaterade med Linux OS-uppdateringar och öka säkerheten och motståndskraften för sina Ubuntu-arbetsbelastningar i Azure. Genom att utnyttja Canonicals tjänst för ögonblicksbilder tillämpar Azure nu samma uppsättning Ubuntu-uppdateringar konsekvent på din flotta i flera regioner.

Azure lagrar paketrelaterade uppdateringar på kundlagringsplatsen i upp till 90 dagar, beroende på det tillgängliga utrymmet. Detta gör det möjligt för kunder att uppdatera sin flotta med hjälp av strikt Valv distribution för virtuella datorer som ligger upp till 3 månader efter vid uppdateringar.

Det krävs ingen åtgärd för kunder som har aktiverat automatisk korrigering. Plattformen installerar ett paket som är fäst vid en tidpunkt som standard. Om det inte går att installera en ögonblicksbildbaserad uppdatering använder Azure det senaste paketet på den virtuella datorn för att säkerställa att den virtuella datorn förblir säker. Tidpunktsuppdateringarna är konsekventa på alla virtuella datorer i olika regioner för att säkerställa homogenitet. Kunder kan visa den publicerade datuminformationen som är relaterad till den tillämpade uppdateringen i Azure Resource Graph och instansvyn för den virtuella datorn.

Image End-of-Life (EOL)

Utgivare kanske inte längre har stöd för att generera nya uppdateringar för sina avbildningar efter ett visst datum. Detta kallas ofta för End-of-life (EOL) för avbildningen. Azure rekommenderar inte att du använder avbildningar efter deras EOL-datum, eftersom tjänsten exponeras för säkerhetsproblem eller prestandaproblem. Azure Guest Patching Service (AzGPS) kommunicerar nödvändiga steg för kunder och berörda partner. AzGPS tar bort avbildningen från supportlistan efter EOL-datumet. Virtuella datorer som använder en avbildning i slutet av livscykeln i Azure kan fortsätta att fungera efter deras datum. Eventuella problem som uppstår av dessa virtuella datorer är dock inte berättigade till support.