Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Den här artikeln innehåller referensarkitektur för att distribuera Oracle-program på Azure IaaS där Oracle-databasen också finns eller är samlokaliserad.

Oracle-arbetsbelastningar består inte bara av Oracle-databaser, utan även av Oracle-program från första part, till exempel Siebel, PeopleSoft, JD Edwards, E-Business Suite eller anpassade WebLogic-serverprogram. sv-SE: Att distribuera Oracle-applikationer i Azure Infrastructure as a Service (IaaS) är ett vanligt scenario för organisationer som vill använda molnet för sina Oracle-arbeten tillsammans med Oracle-databasen. Microsoft erbjuder referensarkitekturer och metodtips för att underlätta den här processen.

Allmänna riktlinjer för programmigrering

När Oracle-program flyttas på Azure IaaS finns det vanliga designöverväganden som måste följas oavsett typ av program. Vissa överväganden är specifika för program. I det här avsnittet listar vi vanliga designöverväganden för alla program och eventuella programspecifika överväganden omfattas av varje program.

Nätverk och säkerhet

De angivna nätverksinställningarna för Oracle-program i Azure omfattar olika aspekter av nätverks- och säkerhetsöverväganden. Här är en uppdelning av de rekommenderade nätverksinställningarna:

Enkel inloggning (SSO) med Microsoft Entra ID och SAML: Använd Microsoft Entra ID för enkel inloggning (SSO) med hjälp av SAML-protokollet (Security Assertions Markup Language). Med den här enkel inloggningen kan användarna autentisera en gång och få sömlös åtkomst till flera tjänster.

Microsoft Entra-programproxy: Överväg att använda Microsoft Entra-programproxy, särskilt för fjärranvändare. Med den här proxyn kan du på ett säkert sätt komma åt lokala program utanför nätverket.

Routning av interna användare via ExpressRoute: För interna användare dirigerar du trafik via Azure ExpressRoute för en specifik, privat anslutning till Azure-tjänster, vilket säkerställer låg latens och säker kommunikation.

Azure Firewall: Om det behövs kan du konfigurera Azure Firewall framför ditt program för ökad säkerhet. Azure Firewall skyddar dina resurser från obehörig åtkomst och hot.

Application Gateway för externa användare: När externa användare behöver komma åt din applikation bör du överväga att använda Azure Application Gateway. Den tillhandahåller WAF-funktioner (Web Application Firewall) för att skydda dina webbprogram och Layer 7-belastningsutjämning för att distribuera trafik.

Nätverkssäkerhetsgrupper (NSG): Skydda dina undernät med hjälp av nätverkssäkerhetsgrupper (NSG). Med nätverkssäkerhetsgrupper kan du styra inkommande och utgående trafik till nätverksgränssnitt, virtuella datorer och undernät genom att definiera säkerhetsregler.

Rollbaserad åtkomstkontroll (RBAC): Om du vill bevilja åtkomst till specifika individer eller roller använder du Azure RBAC. RBAC ger detaljerad åtkomstkontroll till Azure-resurser baserat på roller och behörigheter.

Bastion-värd för SSH-åtkomst: Använd en Bastion-värd som en jump box för att förbättra säkerheten för SSH-åtkomst. En Bastion-värd fungerar som en säker gateway för administratörer att få åtkomst till virtuella datorer i det virtuella nätverket. Den här värden tillhandahåller ett extra lager av säkerhet.

Fler överväganden:

- Datakryptering: Se till att vilande data och under överföring är krypterade. Azure tillhandahåller verktyg som Azure Disk Encryption och SSL/TLS för detta ändamål.

- Korrigeringshantering: Uppdatera och korrigera EBS-miljön regelbundet för att skydda mot kända säkerhetsrisker.

- Övervakning och loggning: Implementera Azure Monitor och Azure Defender för säkerhet för att kontinuerligt kontrollera din miljö efter säkerhetshot och avvikelser. Konfigurera loggning för granskning och kriminalteknisk analys.

Sammanfattningsvis syftar dessa nätverks- och säkerhetsinställningar till att tillhandahålla en robust och säker miljö för att vara värd för Oracle-program i Azure IaaS. De innehåller metodtips för autentisering, åtkomstkontroll och nätverkssäkerhet, både för interna och externa användare. De överväger också behovet av SSH-åtkomst till programservrar. De här rekommendationerna kan hjälpa dig att konfigurera en mogen säkerhetsstatus för distributionen av Oracle-program i Azure IaaS.

Webbnivå: Belastningen på webbnivån balanserar begäranden och skickar begäranden enligt programnivån, databasnivån och/eller säkerhetskopieringen.

Programnivå: Programnivån omfattar vanligtvis programservrar och delade filsystem.

För automatisk skalning kan Vm-Skalningsuppsättningar vara ett bra val för att skala ut flera virtuella datorer utifrån efterfrågan med anpassade skalningsregler för att anpassa sig efter din arbetsbelastning.

Samarbeta med Azure Subject Matter Experts (SMF) för att utföra en grundlig utvärdering av din arkitektur. De kan hjälpa dig att fastställa de lämpligaste Azure-tjänsterna baserat på dina specifika krav, inklusive prestanda, tillgänglighet och skalbarhet. Kom ihåg att tänka på faktorer som kostnad, datasäkerhet, efterlevnad och haveriberedskap när du utformar din arkitektur.

Det är också viktigt att kontrollera och optimera dina Azure-resurser kontinuerligt för att säkerställa effektivitet och kostnadseffektivitet.

Belastningsutjämning och dataflöde: Det är viktigt att utvärdera arbetsbelastningsegenskaperna för programservrar. Vissa servrar hanterar fler uppgifter och skapar högre dataflöde än andra. Den här informationen är avgörande när du utformar skalningsuppsättningar för virtuella Azure-datorer och belastningsutjämningskonfiguration för att säkerställa att resurserna allokeras effektivt

Databasnivå: HA-arkitekturer rekommenderas med Oracle Data Guard för Oracle på Azure IaaS. Program kräver specifik typ av HA-konfiguration och visas under varje program.

Säkerhetskopiering – Säkerhetskopior skickas från applikationsnivån och databasnivån. Det är bara en av många orsaker till varför dessa två nivåer inte ska delas upp i två olika leverantörer. Säkerhetskopior av databasen utförs av Azure Backup Volume Snapshot på Premium Files till den sekundära regionen.

Haveriberedskap – Det finns olika lösningar du kan välja mellan. Det beror mycket på dina krav. Arkitekturen är byggd för att vara högtillgänglig. För att replikera programnivån kan du använda Azure Site Recovery. En annan lösning du kan välja är Redundansalternativ för hanterade diskar. Båda lösningarna replikerar dina data. Redundansalternativ för hanterade diskar är en lösning som kan förenkla arkitekturen men som också har några begränsningar.

Siebel på Azure

Oracle Siebel CRM fortsätter att vara en prioriterad CRM-lösning i företagsklass av många företag. Det är ett av de mest komplexa programmen i Oracles portfölj som levererar en kombination av transaktions-, analys- och engagemangsfunktioner för att hantera kundinriktade åtgärder.

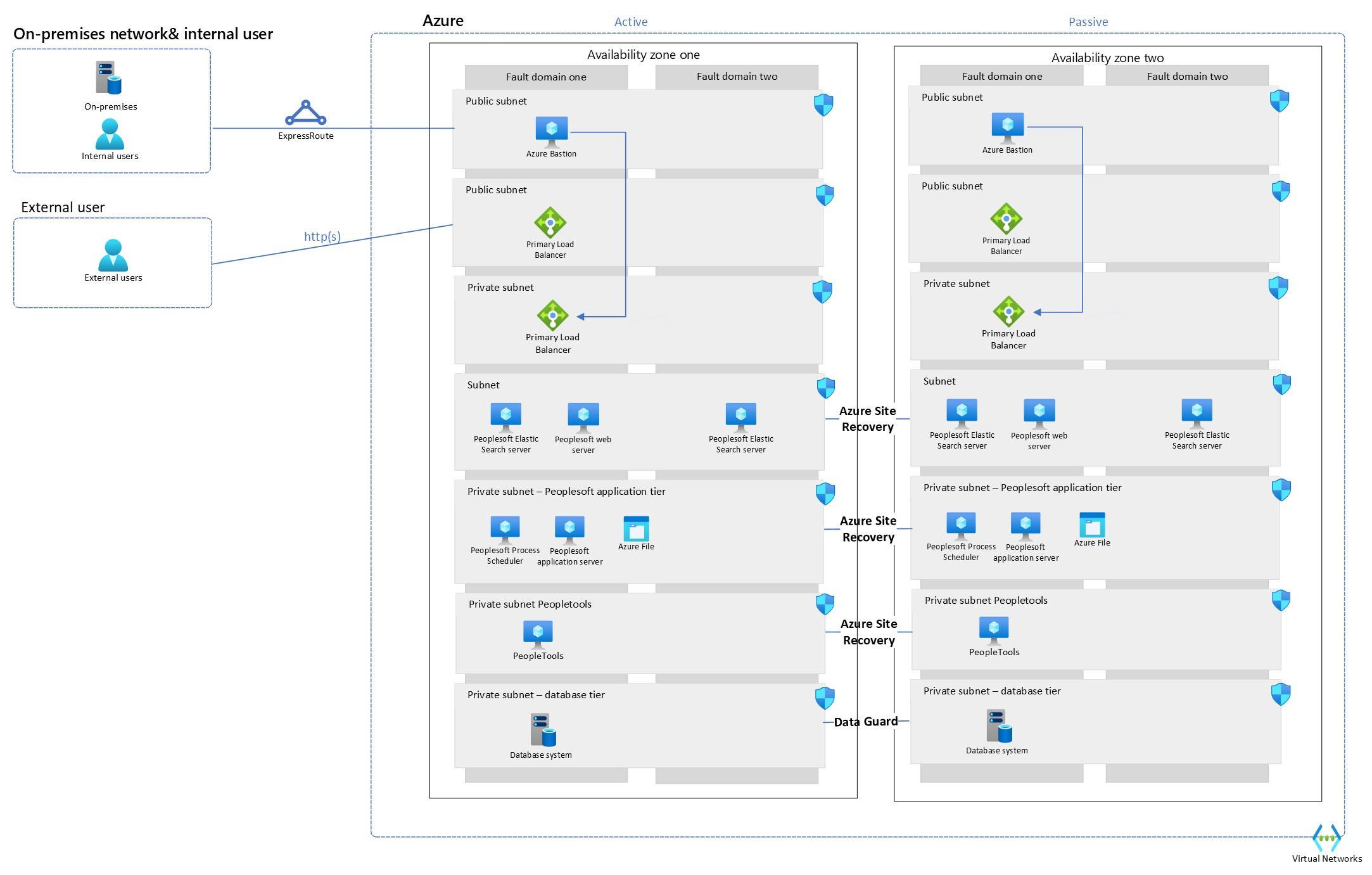

Här är den rekommenderade arkitekturen för en Siebel-programdistribution på Azure Virtual Machines for Innovation Pack 16 och tidigare:

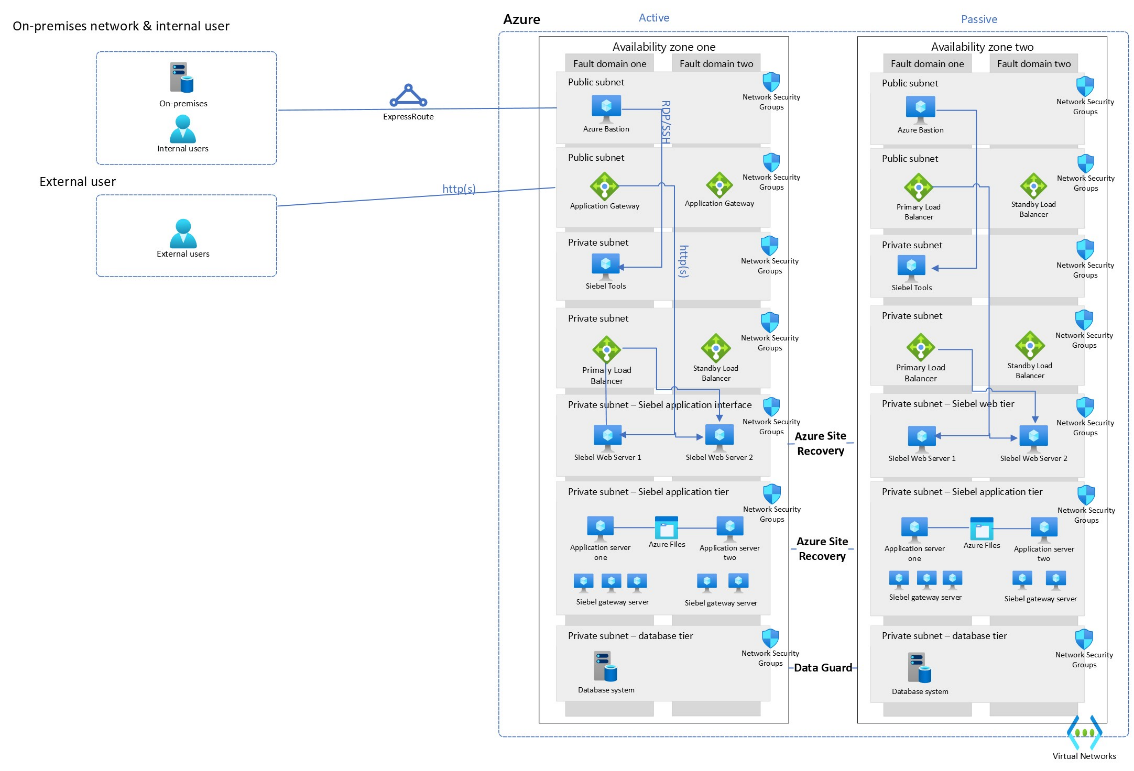

Följande diagram är arkitekturen för en Siebel-programdistribution på Azure Virtual Machines for Innovation Pack 17 och tidigare:

Designöverväganden för Oracle Siebel

Nätverk och säkerhet: Nätverksinställningarna för Oracle Siebel i Azure måste dessutom följa de allmänna nätverks- och säkerhetsövervägandena.

Migrering måste göras med Siebel Tool-undernätet.

Programnivå

- Version 17 eller senare – konfigurationer av vissa servrar och verktyg i programmet och databasen krävs.

Databasnivå

- Se till att databas- och Siebel-versioner matchar.

- Se till att de primära och replikerade databaserna kopieras till en sekundär databas med hjälp av Oracle Data Guard Oracle-referensarkitektur.

E-Business Suite i Azure

Oracle E-Business Suite (EBS) är en uppsättning program, inklusive Supply Chain Management (SCM) och Customer Relationship Management (CRM). Eftersom EBS är ett SCM- och CRM-system har det vanligtvis många gränssnitt till tredjepartssystem. Följande arkitektur är byggd för att vara mycket tillgänglig i en region.

Vi antar att externa användare inte korsar företagsnätverket i följande diagram.

Diagram över ett lokalt nätverk där externa användare inte rör sig genom företagsnätverket.

Diagram över ett lokalt nätverk där externa användare inte rör sig genom företagsnätverket.

Designöverväganden för Oracle EBS

Databasnivå – Primär och sekundär databas bör finnas i ett datacenter. Den synkrona konfigurationen ska användas. Om du installerar ditt program mellan datacenter bör du konfigurera Data Guard i asynkront läge.

JD Edwards på Azure

Oracles JD Edwards är en integrerad programsvit med omfattande programvara för resursplanering för företag. För närvarande används JD Edwards i leveranskedjan, lagerhantering, logistik, tillverkningsresursplanering med mera. På grund av användningen av programmet ser vi att gränssnitt till andra system också är viktiga.

Följande arkitektur är byggd för att vara högtillgänglig. Vi antog att externa användare inte kommer åt via företagsnätverket. Om en extern användare kommer åt programmet med företagsnätverk kan arkitekturen förenklas i nätverk på följande sätt.

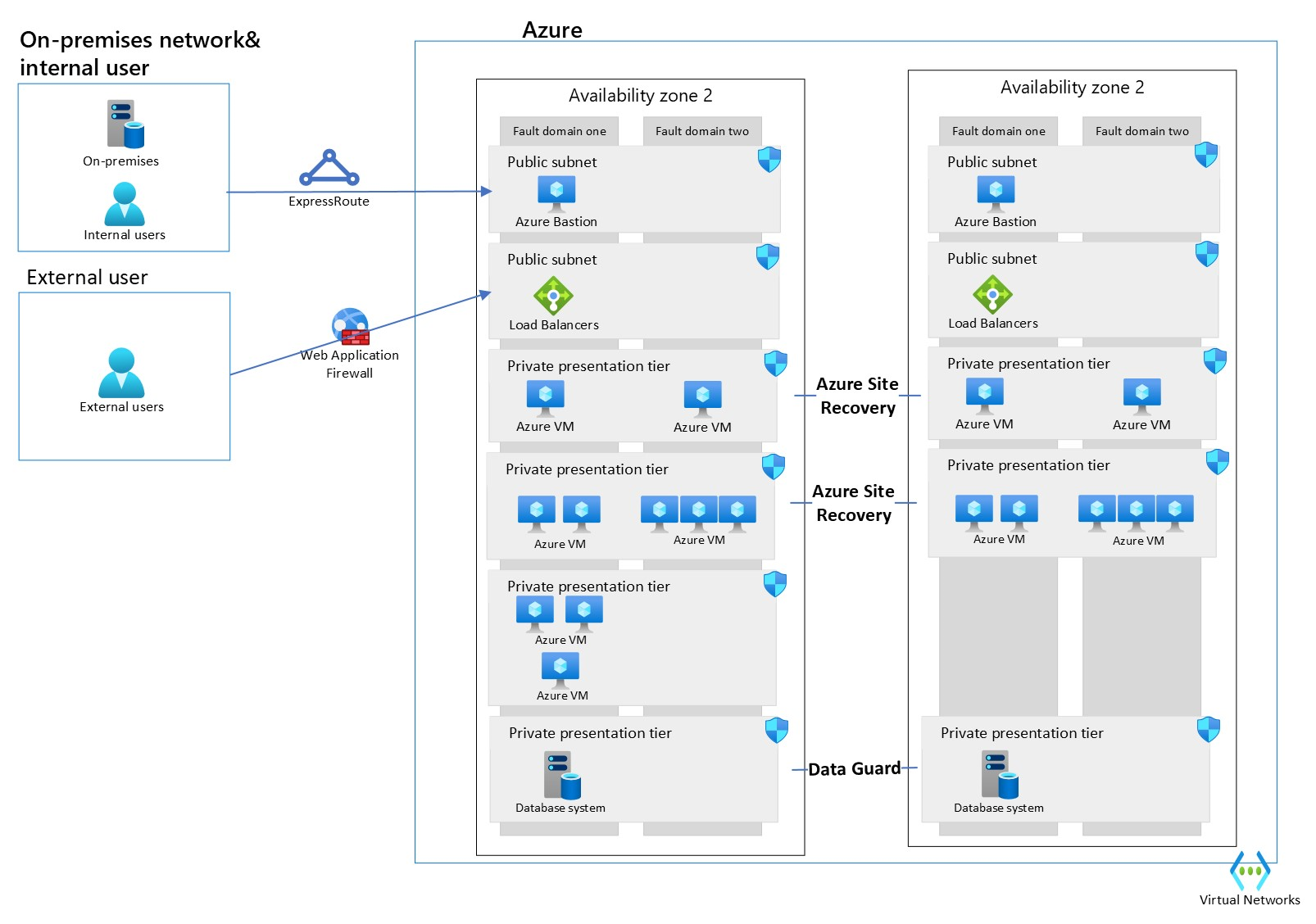

Diagram som visar lokala nätverk och externa användare.

Diagram som visar lokala nätverk och externa användare.

Designöverväganden för JD Edwards

Webbnivå: Programwebbnivån består vanligtvis av flera programservrar. I JD Edwards sparas regler ofta på dessa programwebbservrar.

Presentationsnivå: Varje instans på presentationsnivån är associerad med lagring. Att minska beroenden mellan instanser kan leda till höga svarstider, så det är viktigt att utvärdera dem noggrant.

Variant av serverprestanda: Vissa servrar kan hantera fler uppgifter och skapa högre dataflöde än andra. Under designfasen är det viktigt att utvärdera den här dataflödesvarianten för att säkerställa att din infrastruktur effektivt kan hantera topparbetsbelastningar.

Rearchitecture: Om du använder Skalningsuppsättningar för virtuella Azure-datorer för automatisk skalning krävs ingen omarkitektur av din JD Edwards-konfiguration. Det är en skalbar lösning som kan implementeras utan betydande ändringar i programmets arkitektur.

Databasnivå – Primär och sekundär vistelse inom ett datacenter, den synkrona konfigurationen ska användas. Om du installerar ditt program mellan datacenter bör du konfigurera Data Guard i asynkront läge. Data från databasnivån skickas direkt till en Azure Storage. Lagringen är beroende av din aktuella arkitekturkonfiguration.

PeopleSoft på Azure

Oracles PeopleSoft-programpaket innehåller programvara för personal och ekonomisk hantering. Programpaketet är flera nivåer och programmen omfattar: HRMS (human resource management systems), customer relationship management (CRM), financials and supply chain management (FSCM) och enterprise performance management (EPM).

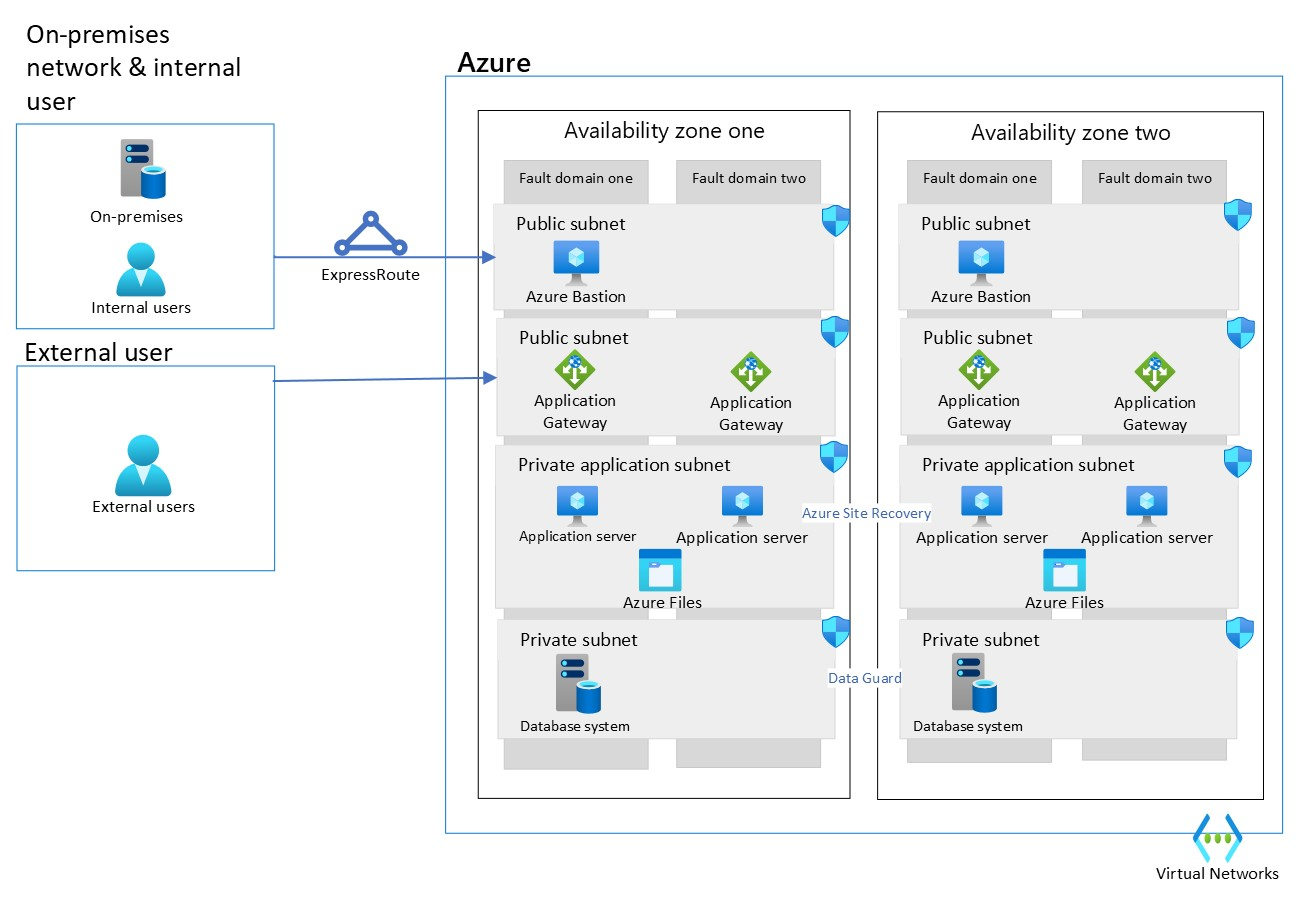

Diagram som visar lokala nätverk och interna användare med ExpressRoute.

Diagram som visar lokala nätverk och interna användare med ExpressRoute.

Designöverväganden för PeopleSoft

Programnivå: Programnivån innehåller flera uppgifter och servrar. Den kör affärslogik och processer men underhåller även anslutningen till databasen. Så snart det här beroendet har kapats orsakar det fördröjningar.

Beroende mellan program- och databasnivåer: Det är viktigt att minimera svarstiden mellan program- och databasnivåerna. Genom att placera programmet och databasnivån i samma molnleverantör (Azure, i det här fallet) minskar du nätverksfördröjningen. Azure tillhandahåller olika nätverksalternativ och tjänster som VNet-peering (virtuellt nätverk) eller ExpressRoute för att säkerställa anslutningar med låg latens mellan nivåer.

Överväganden för operativsystem: Om Process Scheduler specifikt kräver Windows-operativsystem kan du fortfarande köra det på virtuella Azure-datorer. Azure Support olika Windows Server-versioner så att du kan välja den som uppfyller programmets krav.

Arkitekturutvärdering: Utvärdera noggrant dina arkitekturkrav, inklusive skalbarhet, tillgänglighet och prestanda. För att säkerställa hög tillgänglighet och skalbarhet bör du överväga att konfigurera flera programserverinstanser i en belastningsutjämningskonfiguration.

Databasnivå – Den primära och dess replika till en sekundär bör finnas inom ett datacenter. Den synkrona konfigurationen ska användas. Om du installerar ditt program mellan datacenter bör du konfigurera Data Guard i asynkront läge.

Nästa steg

Referensarkitekturer för Oracle Database

Migrera Oracle-arbetsbelastning till virtuella Azure-datorer

Diagram som visar den rekommenderade arkitekturen för en Siebel-programdistribution på Azure Virtual Machines för Innovation Pack 16 och tidigare.

Diagram som visar den rekommenderade arkitekturen för en Siebel-programdistribution på Azure Virtual Machines för Innovation Pack 16 och tidigare. Diagram som visar den rekommenderade arkitekturen för en Siebel-programdistribution på Azure Virtual Machines för Innovation Pack 17 och tidigare.

Diagram som visar den rekommenderade arkitekturen för en Siebel-programdistribution på Azure Virtual Machines för Innovation Pack 17 och tidigare.