Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

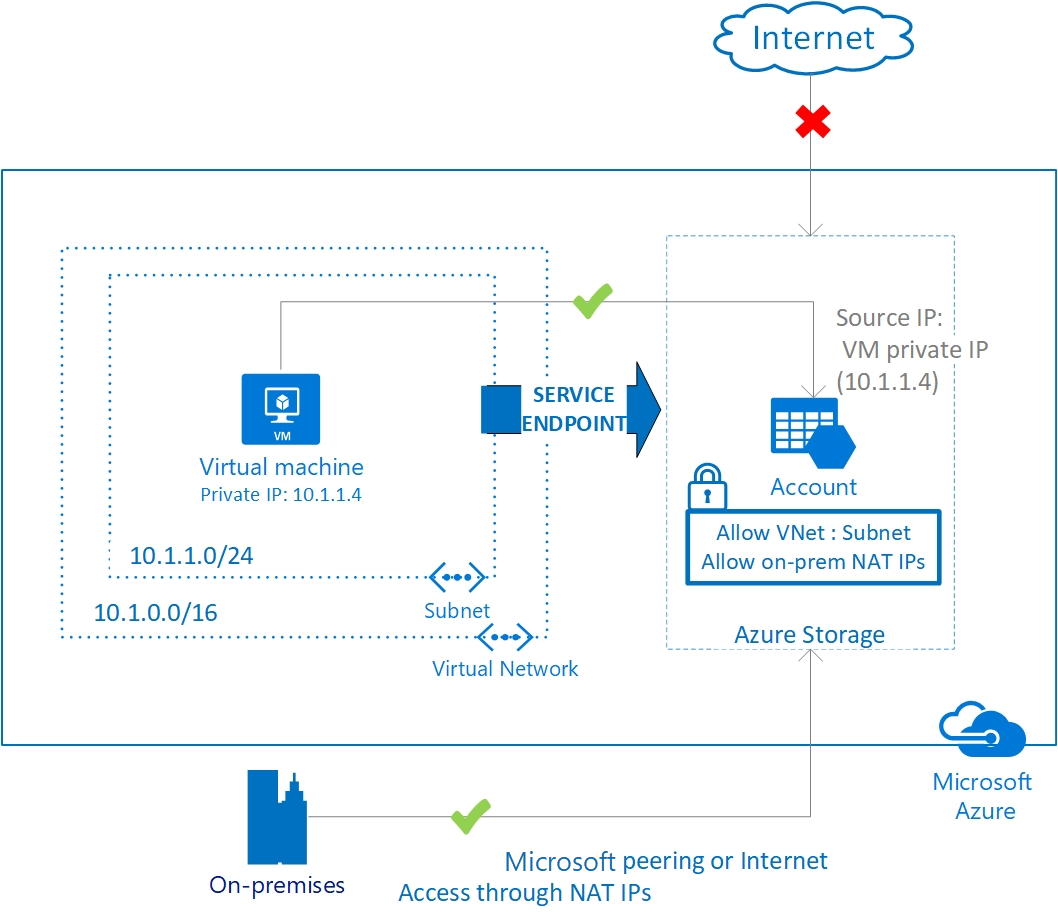

Tjänstslutpunkten för virtuellt nätverk ger säker och direkt anslutning till Azure-tjänster via en optimerad väg över Azure-stamnätverket. Med slutpunkter kan du skydda dina kritiska Azure-tjänstresurser till endast dina virtuella nätverk. Tjänstslutpunkter gör det möjligt för privata IP-adresser i det virtuella nätverket att nå slutpunkten för en Azure-tjänst utan att behöva en offentlig IP-adress i det virtuella nätverket.

Kommentar

Microsoft rekommenderar användning av Azure Private Link och privata slutpunkter för säker och privat åtkomst till tjänster som finns på Azure-plattformen. Azure Private Link distribuerar ett nätverksgränssnitt till ett virtuellt nätverk som du väljer för Azure-tjänster som Azure Storage eller Azure SQL. Mer information finns i Azure Private Link och Vad är en privat slutpunkt?.

Tjänstslutpunkter är tillgängliga för följande Azure-tjänster och -regioner. Microsoft.* -resursen är inom parentes. Aktivera den här resursen från undernätssidan när du konfigurerar tjänstslutpunkter för din tjänst:

Allmänt tillgänglig

Azure Storage (Microsoft.Storage): Allmänt tillgängligt i alla Azure-regioner.

Tjänstslutpunkter mellan regioner i Azure Storage (Microsoft.Storage.Global): Allmänt tillgängliga i alla Azure-regioner.

Azure SQL Database (Microsoft.Sql): Allmänt tillgängligt i alla Azure-regioner.

Azure Synapse Analytics (Microsoft.Sql): Allmänt tillgängligt i alla Azure-regioner för dedikerade SQL-pooler (tidigare SQL DW).

Azure Database for MariaDB (Microsoft.Sql): Allmänt tillgängligt i Azure-regioner där databastjänsten är tillgänglig.

Azure Cosmos DB (Microsoft.AzureCosmosDB): Allmänt tillgängligt i alla Azure-regioner.

Azure Key Vault (Microsoft.KeyVault): Allmänt tillgängligt i alla Azure-regioner.

Azure Service Bus (Microsoft.ServiceBus): Allmänt tillgängligt i alla Azure-regioner.

Azure Event Hubs (Microsoft.EventHub): Allmänt tillgängligt i alla Azure-regioner.

Azure App Service (Microsoft.Web): Allmänt tillgängligt i alla Azure-regioner där App Service är tillgängligt.

Azure Cognitive Services (Microsoft.CognitiveServices): Allmänt tillgängligt i alla Azure-regioner där Azure AI-tjänster är tillgängliga.

Offentlig förhandsversion

- Azure Container Registry (Microsoft.ContainerRegistry): Förhandsversion tillgänglig i begränsade Azure-regioner där Azure Container Registry är tillgängligt.

De mest uppdaterade meddelandena finns på sidan för Azure Virtual Network-uppdateringar.

Viktiga fördelar

Tjänstslutpunkter har följande fördelar:

Förbättrad säkerhet för dina Azure-tjänstresurser: Privata adressutrymmen för virtuella nätverk kan överlappa varandra. Du kan inte använda överlagrande adresser för att unikt identifiera trafik som kommer från ditt virtuella nätverk. Tjänstslutpunkter möjliggör skydd av Azure-tjänstresurser till ditt virtuella nätverk genom att utöka identiteten för virtuella nätverk till tjänsten. När du har aktiverat tjänstslutpunkter i det virtuella nätverket kan du lägga till en regel för virtuellt nätverk för att skydda Azure-tjänstresurserna i ditt virtuella nätverk. Regeltillägget ger förbättrad säkerhet genom att helt ta bort offentlig Internetåtkomst till resurser och endast tillåta trafik från ditt virtuella nätverk.

Optimal routning för Azure-tjänsttrafik från ditt virtuella nätverk: I dag tvingar alla vägar i ditt virtuella nätverk som tvingar Internettrafik till dina lokala och/eller virtuella installationer även Azure-tjänsttrafiken att ta samma väg som Internettrafiken. Med tjänstslutpunkter får du optimal routning för Azure-trafiken.

Slutpunkter tar alltid tjänsttrafiken direkt från ditt virtuella nätverk till tjänsten i Microsoft Azure-stamnätverket. Om du behåller trafiken i Azure-stamnätverket kan du fortsätta att granska och övervaka den utgående internettrafiken från dina virtuella nätverk, via tvingad tunneltrafik, utan att tjänsttrafiken påverkas. Mer information om användardefinierade vägar och tvingad tunneltrafik finns i Trafikdirigering för virtuella Azure-nätverk.

Enkelt att konfigurera och lägre administrationskostnader: du behöver inte längre reserverade, offentliga IP-adresser i ditt virtuella nätverk för att skydda Azure-resurser genom IP-brandväggen. Det finns inte NAT-enheter (Network Address Translation) eller gatewayenheter som krävs för att konfigurera tjänstslutpunkterna. Du kan konfigurera tjänstslutpunkter via ett enda val i ett undernät. Det finns inga extra kostnader för att underhålla slutpunkterna.

Begränsningar

Funktionen är bara tillgänglig för virtuella nätverk som distribuerats med Azure Resource Manager-distributionsmodellen.

Slutpunkter aktiveras i undernät som konfigurerats i virtuella Azure-nätverk. Slutpunkter kan inte användas för trafik från dina lokala tjänster till Azure-tjänster. Mer information finns i Skydda Azure-tjänståtkomst från en lokal plats

För Azure SQL gäller en tjänstslutpunkt bara för Azure-tjänsttrafik i regionen för det virtuella nätverket.

För Azure Data Lake Storage (ADLS) Gen 1 är den virtuella nätverksintegreringsfunktionen endast tillgänglig för virtuella nätverk i samma region. Integrering av virtuella nätverk för ADLS Gen1 använder tjänstens slutpunktssäkerhet för virtuella nätverk mellan ditt virtuella nätverk och Microsoft Entra-ID för att generera extra säkerhetsanspråk i åtkomsttoken. Dessa anspråk används sedan för att autentisera ditt virtuella nätverk till ditt Data Lake Storage Gen1-konto och tillåta åtkomst. Taggen Microsoft.AzureActiveDirectory som anges under tjänster som stöder tjänstslutpunkter används endast för att stödja tjänstslutpunkter till ADLS Gen 1. Microsoft Entra-ID stöder inte tjänstslutpunkter internt. Mer information om integrering av virtuella nätverk i Azure Data Lake Store Gen 1 finns i Nätverkssäkerhet i Azure Data Lake Storage Gen1.

Ett virtuellt nätverk kan associeras med upp till 200 olika prenumerationer och regioner av varje tjänst som stöds med konfigurerade regler för aktivt virtuellt nätverk.

Skydda Azure-tjänster till virtuella nätverk

En tjänstslutpunkt för virtuellt nätverk anger det virtuella nätverkets identitet för Azure-tjänsten. När du har aktiverat tjänstslutpunkter i det virtuella nätverket kan du lägga till en regel för virtuellt nätverk för att skydda Azure-tjänstresurserna i ditt virtuella nätverk.

Idag används offentliga IP-adresser som IP-källadresser för Azure-tjänsttrafiken från ett virtuellt nätverk. Med tjänstslutpunkter använder tjänsttrafiken istället privata adresser i det virtuella nätverket som IP-källadresser vid åtkomst till Azure-tjänsten från det virtuella nätverket. Med det här bytet kan du komma åt tjänsterna utan att behöva reserverade, offentliga IP-adresser som används i brandväggar.

Anteckning

Med tjänstslutpunkter växlar källans IP-adresser för virtuella datorer i undernätet för tjänsttrafik från att använda offentliga IPv4-adresser till att istället använda privata. Befintliga brandväggsregler för Azure-tjänster som använder offentliga IP-adresser från Azure slutar fungera med den här omkopplaren. Se till att Azure-tjänstens brandväggsregler tillåter inställningen innan du ställer in tjänstslutpunkter. Du kan också uppleva tillfälliga avbrott i tjänsttrafiken från det här undernätet när du konfigurerar tjänstslutpunkter.

Skydda Åtkomst till Azure-tjänsten lokalt

Som standard kan Azure-tjänstresurser som skyddas till virtuella nätverk inte nås från lokala nätverk. Om du vill tillåta trafik från lokala nätverk måste du även tillåta offentliga IP-adresser (normalt NAT) från dina lokala kretsar eller ExpressRoute. Du kan lägga till dessa IP-adresser via IP-brandväggskonfigurationen för Azure-tjänstresurser.

ExpressRoute: Om du använder ExpressRoute för Microsoft-peering från din lokala plats identifierar du de NAT IP-adresser som du använder. NAT IP-adresserna tillhandahålls antingen av kunden eller av tjänsteleverantören. Om du vill tillåta åtkomst till dina tjänstresurser måste du tillåta dessa offentliga IP-adresser i resursens IP-brandväggsinställning. Mer information om NAT för ExpressRoute Microsoft-peering finns i Krav för ExpressRoute NAT.

Konfiguration

Konfigurera tjänstslutpunkter i ett undernät i ett virtuellt nätverk. Slutpunkter fungerar med valfri typ av beräkningsinstans som körs inom det undernätet.

Du kan konfigurera flera tjänstslutpunkter för alla Azure-tjänster som stöds (till exempel Azure Storage eller Azure SQL Database) i ett undernät.

För Azure SQL Database måste virtuella nätverk finnas i samma region som Azure-tjänstresursen. För alla andra tjänster kan du skydda Azure-tjänstresurser till virtuella nätverk i valfri region.

Det virtuella nätverket där slutpunkten konfigureras kan vara i samma prenumeration som Azure-tjänstresursen eller i en annan. Mer information om vilka behörigheter som krävs för att konfigurera slutpunkter och skydda Azure-tjänster finns under Etablering.

För tjänster som stöds kan du skydda nya eller befintliga resurser i virtuella nätverk som använder tjänstslutpunkter.

Att tänka på

Efter distributionen av tjänstslutpunkten växlar källans IP-adresser från att använda offentliga IPv4-adresser till att använda sin privata IPv4-adress när de kommunicerar med tjänsten från det undernätet. Befintliga öppna TCP-anslutningar till tjänsten stängs under bytet. Kontrollera att inga kritiska uppgifter körs när du aktiverar eller inaktiverar en tjänstslutpunkt för en tjänst för ett undernät. Kontrollera även att dina program ansluter automatiskt till Azure-tjänster efter IP-adressbytet.

IP-adressbytet påverkar bara tjänsttrafiken från ditt virtuella nätverk. Det finns ingen effekt på någon annan trafik som är adresserad till eller från de offentliga IPv4-adresser som tilldelats till dina virtuella datorer. För Azure-tjänster gäller att befintliga brandväggsregler där offentliga Azure-IP-adresser används slutar att fungera vid bytet till privata adresser i det virtuella nätverket.

Med tjänstslutpunkter förblir DNS-poster för Azure-tjänster oförändrade i dag och fortsätter att peka på offentliga IP-adresser som tilldelats Azure-tjänsterna.

Nätverkssäkerhetsgrupper (NSG) med tjänstslutpunkter:

Som standard tillåter NSG:er utgående Internettrafik och tillåter även trafik från ditt virtuella nätverk till Azure-tjänster. Den här trafiken fortsätter att fungera med tjänstslutpunkter utan ändring.

Om du vill neka all utgående Internettrafik och endast tillåta trafik till specifika Azure-tjänster kan du göra det med hjälp av tjänsttaggar i dina NSG:er. Du kan ange Azure-tjänster som stöds som mål i dina NSG-regler och Azure tillhandahåller även underhåll av IP-adresser som ligger till grund för varje tagg. Mer information finns i Azure-tjänsttaggar för NSG:er.

Scenarier

Peer-kopplade, anslutna eller flera virtuella nätverk: Aktivera tjänstslutpunkter i vart och ett av undernäten oberoende av varandra för att skydda Azure-tjänster till flera undernät i ett virtuellt nätverk eller över flera virtuella nätverk. Den här proceduren skyddar Azure-tjänstresurser till alla undernät.

Filtrera utgående trafik från ett virtuellt nätverk till Azure-tjänster: Om du vill inspektera eller filtrera trafiken som skickas till en Azure-tjänst från ett virtuellt nätverk kan du distribuera en virtuell nätverksinstallation i det virtuella nätverket. Du kan sedan använda tjänstslutpunkter för undernätet där den virtuella nätverksinstallationen är distribuerad och endast skydda Azure-tjänstresurser i det här undernätet. Det här scenariot kan vara användbart om du vill använda filtrering av virtuella nätverksinstallationer för att begränsa Åtkomsten till Azure-tjänsten från ditt virtuella nätverk endast till specifika Azure-resurser. Mer information finns i Utgående trafik med virtuella nätverksenheter.

Skydda Azure-resurser till tjänster som distribueras direkt till virtuella nätverk: Du kan distribuera olika Azure-tjänster direkt till specifika undernät i ett virtuellt nätverk. Du kan skydda Azure-tjänstresurser i undernät med hanterade tjänster genom att konfigurera en tjänstslutpunkt i undernätet med hanterade tjänster.

Disktrafik från en virtuell Azure-dator: Ändringar i tjänstslutpunkters routning för Azure Storage påverkar inte disktrafiken för virtuella datorer för hanterade och ohanterade diskar. Den här trafiken omfattar disk-I/O och monterings- och avmonteringsåtgärder. Du kan använda tjänstslutpunkter och Azure Storage-nätverksregler för att begränsa REST-åtkomsten till sidblobar till specifika nätverk.

Loggning och felsökning

När du har konfigurerat tjänstslutpunkter till en specifik tjänst kontrollerar du att tjänstslutpunktsvägen tillämpas genom att:

Verifiera IP-källadressen för alla tjänstbegäran i tjänstdiagnostiken. Alla nya begäranden med tjänstslutpunkter visar IP-källadressen för begäran som det virtuella nätverkets privata adress, som tilldelats till klienten som gör begäran från ditt virtuella nätverk. Utan slutpunkten är denna adress en offentlig IP-adress för Azure.

Visa effektiva vägar i alla nätverksgränssnitt i ett undernät. Vägen till tjänsten:

Visar en mer specifik standardväg till adressprefixområden för varje tjänst

Har VirtualNetworkServiceEndpoint som nextHopType

Anger att en mer direkt anslutning till tjänsten är aktiverad jämfört med eventuella tvingade tunnelrutiner.

Kommentar

Tjänstslutpunktsvägar åsidosätter alla BGP- eller användardefinierade vägar (UDR) för adressprefixmatchningen för en Azure-tjänst. Mer information finns i Felsöka med effektiva vägar.

Provisionering

Användare med skrivåtkomst till ett virtuellt nätverk kan oberoende konfigurera tjänstslutpunkter i virtuella nätverk. För att skydda Azure-tjänstresurser till ett virtuellt nätverk måste användarna ha behörigheten Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action för de tillagda undernäten. De inbyggda tjänstadministratörsrollerna innehåller den här behörigheten som standard, men du kan ändra den genom att skapa anpassade roller.

Mer information om inbyggda roller finns i Inbyggda Azure-roller. Mer information om hur du tilldelar specifika behörigheter till anpassade roller finns i Anpassade Azure-roller.

Virtuella nätverk och Azure-tjänstresurser kan finnas i samma eller olika prenumerationer. Vissa Azure-tjänster (inte alla) som Azure Storage och Azure Key Vault stöder även tjänstslutpunkter för olika Microsoft Entra-ID-klienter. Det virtuella nätverket och Azure-tjänstresursen kan finnas i olika Microsoft Entra ID-klienter. Mer information finns i dokumentationen för enskilda tjänster.

Priser och begränsningar

Det kostar inget extra för att använda tjänstslutpunkter. Den aktuella prismodellen för Azure-tjänster (Azure Storage, Azure SQL Database osv.) gäller som den är i dag.

Det finns ingen gräns för det totala antalet tjänstslutpunkter i ett virtuellt nätverk.

Vissa Azure-tjänster, till exempel Azure Storage-konton, kan framtvinga begränsningar för antalet undernät som används för att skydda resursen. Mer information finns i dokumentationen för olika tjänster i avsnittet Nästa steg .

Tjänstslutpunktsprinciper för virtuellt nätverk

Med tjänstslutpunktsprinciper för virtuellt nätverk kan du filtrera trafik för virtuella nätverk till Azure-tjänster. Det här filtret tillåter endast specifika Azure-tjänstresurser över tjänstslutpunkter. Principer för tjänstslutpunkt ger detaljerad åtkomstkontroll för trafik i virtuella nätverk till Azure-tjänster. Mer information finns i Tjänstslutpunktsprinciper för virtuellt nätverk.

Vanliga frågor och svar

Vanliga frågor och svar finns i Vanliga frågor och svar om tjänstslutpunkter för virtuellt nätverk.