Så här filtrerar nätverkssäkerhetsgrupper nätverkstrafik

Du kan använda en Azure-nätverkssäkerhetsgrupp (NSG) för att filtrera nätverkstrafik mellan Azure-resurser i ett virtuellt Azure-nätverk. En nätverkssäkerhetsgrupp innehåller säkerhetsregler som tillåter eller nekar inkommande nätverkstrafik till, eller utgående nätverkstrafik från, flera typer av Azure-resurser. För varje regel kan du ange källa och mål, port och protokoll.

Du kan distribuera resurser från flera Azure-tjänster till ett virtuellt Azure-nätverk. En fullständig lista finns i Tjänster som kan distribueras till ett virtuellt nätverk. Du kan associera en, eller ingen, nätverkssäkerhetsgrupp med varje undernät och nätverksgränssnitt i ett virtuellt nätverk på en virtuell dator. Du kan associera samma nätverkssäkerhetsgrupp med så många undernät och nätverksgränssnitt du vill.

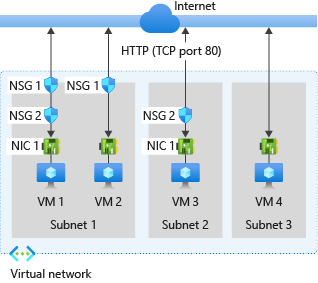

Scenarierna i följande bild visar hur du kan distribuera nätverkssäkerhetsgrupper för att tillåta nätverkstrafik till och från Internet via TCP-port 80:

Bilden ovan, och texten nedan, beskriver hur Azure bearbetar inkommande och utgående regler för nätverkssäkerhetsgrupper:

Inkommande trafik

För inkommande trafik bearbetar Azure först reglerna i en nätverkssäkerhetsgrupp som är associerad med ett undernät, om det finns ett, och sedan reglerna i en nätverkssäkerhetsgrupp som är associerad med nätverksgränssnittet, om det finns ett. Den här processen omfattar även trafik inom undernätet.

VM1: Säkerhetsreglerna i NSG1 bearbetas eftersom de är associerade med Undernät1 och VM1 finns i undernät1. Om du inte har skapat en regel som tillåter inkommande port 80 nekar standardsäkerhetsregeln DenyAllInbound trafiken. Den blockerade trafiken utvärderas sedan inte av NSG2 eftersom den är associerad med nätverksgränssnittet. Men om NSG1 tillåter port 80 i säkerhetsregeln bearbetar NSG2 trafiken. För att trafik på port 80 ska tillåtas på den virtuella datorn måste både NSG1 och NSG2 ha en regel som tillåter trafik på port 80 från Internet.

VM2: Reglerna i NSG1 bearbetas eftersom VM2 också finns i Subnet1. Eftersom VM2 inte har någon nätverkssäkerhetsgrupp kopplad till nätverksgränssnittet tar den emot all trafik som tillåts via NSG1 eller nekas all trafik som nekas av NSG1. Trafik antingen tillåts eller nekas till alla resurser i samma undernät när en nätverkssäkerhetsgrupp är associerad med ett undernät.

VM3: Eftersom det inte finns någon nätverkssäkerhetsgrupp som är associerad med Undernät2 tillåts trafik till undernätet och bearbetas av NSG2, eftersom NSG2 är associerat med nätverksgränssnittet som är kopplat till VM3.

VM4: Trafiken blockeras till VM4 eftersom en nätverkssäkerhetsgrupp inte är associerad med Undernät3 eller nätverksgränssnittet på den virtuella datorn. All nätverkstrafik blockeras via ett undernät och nätverksgränssnitt om de inte har någon nätverkssäkerhetsgrupp kopplad till sig.

Utgående trafik

För utgående trafik bearbetar Azure reglerna i en nätverkssäkerhetsgrupp som är associerad med ett nätverksgränssnitt först, om det finns ett, och sedan reglerna i en nätverkssäkerhetsgrupp som är associerad med undernätet, om det finns ett. Den här processen omfattar även trafik inom undernätet.

VM1: Säkerhetsreglerna i NSG2 bearbetas. Standardsäkerhetsregeln AllowInternetOutbound i både NSG1 och NSG2 tillåter trafiken om du inte skapar en säkerhetsregel som nekar utgående port 80 till Internet. Om NSG2 nekar port 80 i säkerhetsregeln nekas trafiken och NSG1 utvärderar den aldrig. För att trafik på port 80 ska nekas från den virtuella datorn måste den ena eller båda nätverkssäkerhetsgrupperna ha en regel som nekar trafik på port 80 till Internet.

VM2: All trafik skickas via nätverksgränssnittet till undernätet, eftersom nätverksgränssnittet som är kopplat till VM2 inte har någon associerad nätverkssäkerhetsgrupp. Reglerna i NSG1 bearbetas.

VM3: Om NSG2 nekar port 80 i säkerhetsregeln nekas trafiken. Om NSG2 inte nekar port 80 tillåter standardsäkerhetsregeln AllowInternetOutbound i NSG2 trafiken eftersom det inte finns någon nätverkssäkerhetsgrupp associerad med Undernät2.

VM4: All nätverkstrafik tillåts från VM4 eftersom ingen nätverkssäkerhetsgrupp är associerad med nätverksgränssnittet som är kopplat till den virtuella datorn eller till Subnet3.

Intraundernätstrafik

Det är viktigt att observera att säkerhetsregler i en NSG som är associerad med ett undernät kan påverka anslutningen mellan virtuella datorer i den. Som standard kan virtuella datorer i samma undernät kommunicera baserat på en standardregel för NSG som tillåter trafik inom undernätet. Om du lägger till en regel i NSG1 som nekar all inkommande och utgående trafik kommer VM1 och VM2 inte att kunna kommunicera med varandra.

Du kan enkelt granska vilka regler som tillämpas för ett nätverksgränssnitt genom att visa gällande säkerhetsregler för ett nätverksgränssnitt. Du kan också använda funktionen Kontrollera IP-flöde i Azure Network Watcher för att ta reda på om kommunikation tillåts till eller från ett nätverksgränssnitt. Du kan använda KONTROLLERA IP-flöde för att avgöra om en kommunikation tillåts eller nekas. Dessutom använder du KONTROLLERA IP-flöde för att visa identiteten för nätverkssäkerhetsregeln som ansvarar för att tillåta eller neka trafiken.

Kommentar

Nätverkssäkerhetsgrupper är associerade med undernät eller till virtuella datorer och molntjänster som distribueras i den klassiska distributionsmodellen och till undernät eller nätverksgränssnitt i Resource Manager-distributionsmodellen. Läs mer i avsnittet om Azures distributionsmodeller.

Dricks

Om du inte har en specifik anledning till det rekommenderar vi att du associerar en nätverkssäkerhetsgrupp med ett undernät eller ett nätverksgränssnitt, men inte båda. Eftersom regler i en nätverkssäkerhetsgrupp som är associerad med ett undernät kan stå i konflikt med regler i en nätverkssäkerhetsgrupp som är associerad med ett nätverksgränssnitt, kan det uppstå oväntade kommunikationsproblem som kräver felsökning.

Nästa steg

Information om vilka Azure-resurser du kan distribuera till ett virtuellt nätverk och associera med nätverkssäkerhetsgrupper finns i Virtual network integration for Azure services (Integrering av virtuella nätverk för Azure-tjänster).

Om du aldrig har skapat en nätverkssäkerhetsgrupp kan du slutföra en snabb självstudie för att få lite erfarenhet av att skapa en.

Om du redan är bekant med nätverkssäkerhetsgrupper och vill lära dig hur du hanterar dem läser du Hantera en nätverkssäkerhetsgrupp.

Om du har kommunikationsproblem och behöver felsöka nätverkssäkerhetsgrupper läser du Diagnose a virtual machine network traffic filter problem (Diagnostisera problem med filtreringen av nätverkstrafik för virtuella nätverk).

Lär dig hur du aktiverar flödesloggar för nätverkssäkerhetsgrupper för att analysera nätverkstrafik till och från resurser som har en associerad nätverkssäkerhetsgrupp.