Om NVA:er i en Virtual WAN-hubb

Kunder kan distribuera utvalda virtuella nätverksinstallationer (NVA) direkt till en Virtual WAN-hubb i en lösning som hanteras gemensamt av Microsoft Azure och leverantörer av virtuella nätverksinstallationer från tredje part. Alla virtuella nätverksinstallationer på Azure Marketplace kan inte distribueras till en Virtual WAN-hubb. En fullständig lista över tillgängliga partner finns i avsnittet Partners i den här artikeln.

Viktiga fördelar

När en NVA distribueras till en Virtual WAN-hubb kan den fungera som en gateway från tredje part med olika funktioner. Det kan fungera som en SD-WAN-gateway, brandvägg eller en kombination av båda.

När du distribuerar NVA:er till en Virtual WAN-hubb får du följande fördelar:

- Fördefinierade och förtestade val av infrastrukturval (NVA-infrastrukturenheter): Microsoft och partnern arbetar tillsammans för att verifiera dataflödes- och bandbreddsgränser innan lösningen görs tillgänglig för kunderna.

- Inbyggd tillgänglighet och återhämtning: Virtuella WAN NVA-distributioner är tillgänglighetszoner (AZ) medvetna och konfigureras automatiskt för hög tillgänglighet.

- Etablering och startbandning utan problem: Ett hanterat program är förkvalificerat för etablering och startband för Virtual WAN-plattformen. Det här hanterade programmet är tillgängligt via Azure Marketplace-länken.

- Förenklad routning: Utnyttja Virtual WAN:s intelligenta routningssystem. NVA-lösningar är peer-kopplade till Virtual WAN-hubbens router och deltar i beslutsprocessen för Virtual WAN-routning på samma sätt som Microsoft Gateways.

- Integrerad support: Partner har ett särskilt supportavtal med Microsoft Azure Virtual WAN för att snabbt diagnostisera och lösa eventuella kundproblem.

- Valfri livscykelhantering som tillhandahålls av plattformen: Uppgraderingar och korrigeringar hanteras antingen direkt av dig eller som en del av Azure Virtual WAN-tjänsten. Bästa praxis för hantering av programvarulivscykel för NVA:er i Virtual WAN finns i dokumentationen för nva-providern eller referensprovidern.

- Integrerad med plattformsfunktioner: Överföringsanslutning med Microsoft-gatewayer och virtuella nätverk, Krypterad ExpressRoute (SD-WAN-överlägg som körs över en ExpressRoute-krets) och Routningstabeller för virtuell hubb interagerar sömlöst.

Viktigt!

Se till att du får bästa möjliga stöd för den här integrerade lösningen genom att se till att du har liknande stödnivåer med både Microsoft och leverantören av den virtuella nätverksinstallationen.

Partner

I följande tabeller beskrivs de virtuella nätverksinstallationer som är berättigade att distribueras i Virtual WAN-hubben och relevanta användningsfall (anslutning och/eller brandvägg). Kolumnen Virtual WAN NVA Vendor Identifier motsvarar den NVA-leverantör som visas i Azure-portalen när du distribuerar en ny NVA eller visar befintliga NVA:er som distribuerats i den virtuella hubben.

Följande virtuella SD-WAN-anslutningsnätverksinstallationer kan distribueras i Virtual WAN-hubben.

| Partner | Virtual WAN NVA-leverantörsidentifierare | Konfigurations-/instruktioner/distributionsguide | Dedikerad supportmodell |

|---|---|---|---|

| Barracuda Networks | barracudasdwanrelease | Distributionsguide för Barracuda SecureEdge för Virtual WAN | Ja |

| Cisco SD-WAN | ciscosdwan | Integreringen av Cisco SD-WAN-lösningen med Azure virtual WAN förbättrar Cloud OnRamp för multimolndistributioner och gör det möjligt att konfigurera Cisco Catalyst 8000V Edge Software (Cisco Catalyst 8000V) som en virtuell nätverksinstallation (NVA) i Azure Virtual WAN-hubbar. Visa Cisco SD-WAN Cloud OnRamp, Konfigurationsguide för Cisco IOS XE Release 17.x | Ja |

| VMware SD-WAN | vmwaresdwaninvwan | Distributionsguide för VMware SD-WAN i Virtual WAN Hub. Det hanterade programmet för distribution finns på den här Azure Marketplace-länken. | Ja |

| Versa Networks | versanetworks | Om du är en befintlig Versa Networks-kund loggar du in på ditt Versa-konto och kommer åt distributionsguiden med hjälp av följande länk Versa Distributionsguide. Om du är en ny Versa-kund registrerar du dig med registreringslänken Versa preview. | Ja |

| Aruba EdgeConnect | arubaedgeconnectenterprise | Distributionsguide för Aruba EdgeConnect SD-WAN. För närvarande i förhandsversion: Azure Marketplace-länk | Nej |

Följande virtuella säkerhetsinstallation kan distribueras i Virtual WAN-hubben. Den här virtuella installationen kan användas för att inspektera all trafik mellan nord och syd, öst och internet.

| Partner | Virtual WAN NVA-leverantör | Konfigurations-/instruktioner/distributionsguide | Dedikerad supportmodell |

|---|---|---|---|

| Check Point CloudGuard Network Security för Azure Virtual WAN | checkpoint | Check Point Network Security for Virtual WAN-distributionsguide | Nej |

| Fortinet Next-Generation Firewall (NGFW) | fortinet-ngfw | Distributionsguide för Fortinet NGFW . Fortinet NGFW stöder upp till 80 skalningsenheter och rekommenderas inte att användas för SD-WAN-tunnelavslutning. Fortigate SD-WAN-tunnelavslut finns i Dokumentation om Fortinet SD-WAN och NGFW. | Nej |

| (Förhandsversion) Cisco Secure Firewall Threat Defense för Azure Virtual WAN | cisco-tdv-vwan-nva | Distributionsguide för Cisco Secure Firewall Threat Defense för Azure Virtual WAN för Virtual WAN | Nej |

Följande SD-WAN-anslutning och säkerhet med dubbla roller (nästa generations brandvägg) Virtuella installationer kan distribueras i Virtual WAN-hubben. Dessa virtuella installationer kan användas för att inspektera all trafik mellan nord och syd, öst och väst och Internetbunden trafik.

| Partner | Virtual WAN NVA-leverantör | Konfigurations-/instruktioner/distributionsguide | Dedikerad supportmodell |

|---|---|---|---|

| Fortinet Next-Generation Firewall (NGFW) | fortinet-sdwan-and-ngfw | Distributionsguide för Fortinet SD-WAN och NGFW NVA . Fortinet SD-WAN och NGFW NVA stöder upp till 20 skalningsenheter och stöder både SD-WAN-tunnelavslutning och nästa generations brandväggsfunktioner. | Nej |

Grundläggande användningsfall

Alla-till-alla-anslutningar

Kunder kan distribuera en NVA i varje Azure-region där de har ett fotavtryck. Avdelningsplatser är anslutna till Azure via SD-WAN-tunnlar som avslutas på närmaste NVA som distribueras i en Azure Virtual WAN-hubb.

Grenplatser kan sedan komma åt arbetsbelastningar i Azure som distribueras i virtuella nätverk i samma region eller andra regioner via Microsofts globala stamnät. SD-WAN-anslutna platser kan också kommunicera med andra grenar som är anslutna till Azure via ExpressRoute, plats-till-plats-VPN eller fjärranvändaranslutning.

Säkerhet som tillhandahålls av Azure Firewall tillsammans med anslutnings-NVA

Kunder kan distribuera en Azure Firewall längs sina anslutningsbaserade NVA:er. Virtual WAN-routning kan konfigureras för att skicka all trafik till Azure Firewall för inspektion. Du kan också konfigurera Virtual WAN för att skicka all internetbunden trafik till Azure Firewall för inspektion.

Säkerhet som tillhandahålls av NVA-brandväggar

Kunder kan också distribuera NVA:er till en Virtual WAN-hubb som utför både SD-WAN-anslutning och nästa generations brandväggsfunktioner. Kunder kan ansluta lokala enheter till NVA i hubben och även använda samma installation för att inspektera all trafik mellan nord-syd, öst-väst och Internet. Routning för att aktivera dessa scenarier kan konfigureras via routnings- och routningsprinciper.

Partner som stöder dessa trafikflöden visas som SD-WAN-anslutning och säkerhet (nästa generations brandvägg) nätverksinstallationer i avsnittet Partner.

Hur fungerar det?

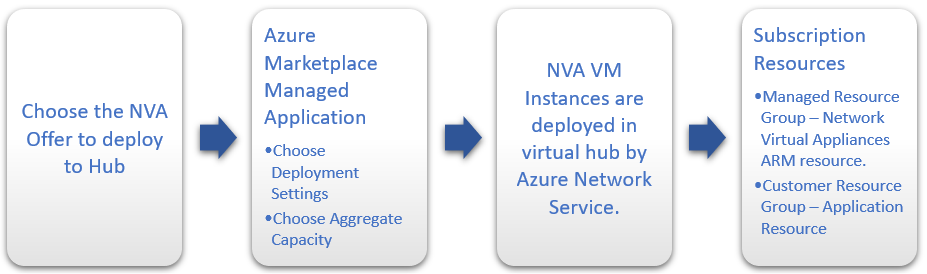

De NVA:er som är tillgängliga för att distribueras direkt till Azure Virtual WAN-hubben är särskilt utformade för att användas i en Virtual WAN-hubb. NVA-erbjudandet publiceras på Azure Marketplace som ett hanterat program och kunderna kan distribuera erbjudandet direkt från Azure Marketplace.

Varje partners NVA-erbjudande kommer att ha en något annorlunda upplevelse och funktionalitet baserat på deras distributionskrav.

Hanterat program

Alla NVA-erbjudanden som är tillgängliga för distribution till en Virtual WAN-hubb har ett hanterat program som är tillgängligt på Azure Marketplace. Med hanterade program kan partner göra följande:

- Skapa en anpassad distributionsupplevelse för deras NVA.

- Ange en specialiserad Resource Manager-mall som gör att de kan skapa NVA direkt i en Virtual WAN-hubb.

- Fakturera kostnader för programvarulicensiering direkt eller via Azure Marketplace.

- Exponera anpassade egenskaper och resursmätare.

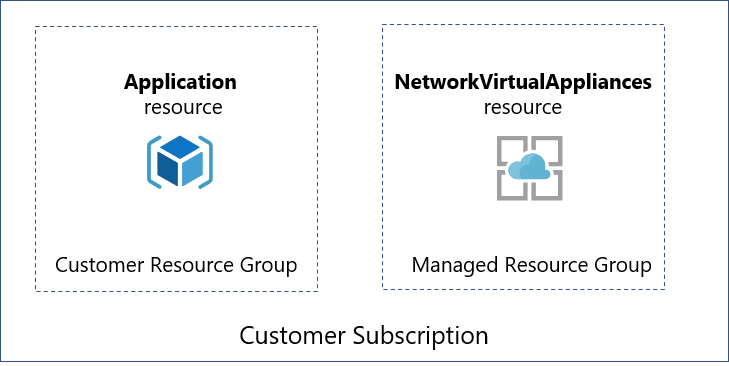

NVA-partner kan skapa olika resurser beroende på deras distributions-, konfigurationslicensierings- och hanteringsbehov. När en kund skapar en NVA i en Virtuell WAN-hubb, som alla hanterade program, skapas två resursgrupper i prenumerationen.

- Kundresursgrupp – Det här innehåller en programplatshållare för det hanterade programmet. Partner kan använda detta för att exponera vilka kundegenskaper de väljer här.

- Hanterad resursgrupp – Kunder kan inte konfigurera eller ändra resurser i den här resursgruppen direkt, eftersom detta styrs av utgivaren av det hanterade programmet. Den här resursgruppen innehåller resursen NetworkVirtualAppliances .

Behörigheter för hanterade resursgrupper

Som standard har alla hanterade resursgrupper en Microsoft Entra-tilldelning som nekar alla. Neka alla tilldelningar hindrar kunder från att anropa skrivåtgärder på resurser i den hanterade resursgruppen, inklusive resurser för virtuell nätverksinstallation.

Partner kan dock skapa undantag för specifika åtgärder som kunder får utföra på resurser som distribueras i hanterade resursgrupper.

Behörigheter för resurser i befintliga hanterade resursgrupper uppdateras inte dynamiskt eftersom nya tillåtna åtgärder läggs till av partner och kräver en manuell uppdatering.

Om du vill uppdatera behörigheter för de hanterade resursgrupperna kan kunderna använda REST API för uppdateringsbehörigheter.

Kommentar

Om du vill tillämpa nya behörigheter korrekt måste API:et för uppdateringsbehörigheter anropas med ytterligare en frågeparameter targetVersion. Värdet för targetVersion är providerspecifikt. Se leverantörens dokumentation för det senaste versionsnumret.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

NVA-infrastrukturenheter

När du skapar en NVA i en Virtual WAN-hubb måste du välja det antal NVA-infrastrukturenheter som du vill distribuera den med. En NVA-infrastrukturenhet är en enhet med aggregerad bandbreddskapacitet för en NVA i en Virtual WAN-hubb. En NVA-infrastrukturenhet liknar en VPN-skalningsenhet när det gäller hur du tänker på kapacitet och storleksändring.

- NVA-infrastrukturenheter är en riktlinje för hur mycket aggregerat nätverksdataflöde den virtuella datorinfrastrukturen som NVA:er distribueras på kan stödja. 1 NVA-infrastrukturenhet motsvarar 500 Mbit/s aggregerat dataflöde. Detta 500 Mbit/s-nummer tar inte hänsyn till skillnader mellan programvaran som körs på virtuella nätverksinstallationer. Beroende på vilka funktioner som är aktiverade i NVA eller partnerspecifik programvaruimplementering kan nätverksfunktioner som kryptering/dekryptering, inkapsling/inkapsling eller djup paketinspektion vara mer intensiva. Det innebär att du kan se mindre dataflöde än NVA-infrastrukturenheten. Kontakta leverantören om du vill ha en mappning av nva-infrastrukturenheter för Virtuellt WAN till förväntade dataflöden.

- Azure har stöd för distributioner från 2–80 NVA-infrastrukturenheter för en viss virtuell NVA-hubbdistribution, men partner kan välja vilka skalningsenheter de stöder. Därför kanske du inte kan distribuera alla möjliga skalningsenhetskonfigurationer.

NVA:er i Virtual WAN distribueras för att säkerställa att du alltid kan uppnå de leverantörsspecifika dataflödesnumren för en viss vald skalningsenhet. För att uppnå detta överetableras NVA:er i Virtual WAN med ytterligare kapacitet i form av flera instanser på ett "n+1"-sätt. Det innebär att du vid en viss tidpunkt kan se aggregerat dataflöde mellan instanserna vara större än de leverantörsspecifika dataflödesnumren. Detta säkerställer att om en instans är felaktig kan de återstående n-instanserna betjäna kundtrafiken och tillhandahålla det leverantörsspecifika dataflödet för den skalningsenheten.

Om den totala mängden trafik som passerar genom en NVA vid en viss tidpunkt överskrider de leverantörsspecifika dataflödesnumren för den valda skalningsenheten kan händelser som kan leda till att en NVA-instans inte är tillgänglig, inklusive men inte begränsat till rutinmässiga azure-plattformsunderhållsaktiviteter eller programvaruuppgraderingar, leda till avbrott i tjänsten eller anslutningen. För att minimera tjänststörningar bör du välja skalningsenhet baserat på din högsta trafikprofil och leverantörsspecifika dataflödesnummer för en viss skalningsenhet i stället för att förlita dig på bästa möjliga dataflödesnummer som observerades under testningen.

NVA-konfigurationsprocess

Partner har arbetat för att tillhandahålla en upplevelse som konfigurerar NVA automatiskt som en del av distributionsprocessen. När NVA har etablerats i den virtuella hubben måste alla ytterligare konfigurationer som kan krävas för NVA göras via NVA-partnerportalen eller hanteringsprogrammet. Direkt åtkomst till NVA är inte tillgänglig.

Plats- och anslutningsresurser med NVA:er

Till skillnad från vpn-gatewaykonfigurationer för plats-till-plats för Virtual WAN behöver du inte skapa platsresurser , plats-till-plats-anslutningsresurser eller punkt-till-plats-anslutningsresurser för att ansluta dina grenplatser till din NVA i en Virtual WAN-hubb.

Du måste fortfarande skapa hub-to-VNet-anslutningar för att ansluta din virtuella WAN-hubb till dina virtuella Azure-nätverk samt ansluta ExpressRoute, plats-till-plats-VPN eller VPN-anslutningar för fjärranvändare.

Regioner som stöds

NVA i den virtuella hubben är tillgängligt i följande regioner:

| Geopolitisk region | Azure-regioner |

|---|---|

| Nordamerika | Kanada, centrala, Kanada, östra, USA, centrala, USA, östra, USA, östra 2, USA, södra centrala, USA, norra centrala, USA, västra centrala, USA, västra, USA, västra 2 |

| Sydamerika | Brasilien, södra, Brasilien, sydöstra |

| Europa | Frankrike, centrala, Frankrike, södra, Tyskland, norra, Tyskland, västra centrala, Europa, norra, Norge, östra, Norge, västra, Schweiz, norra, Schweiz, västra, Storbritannien, södra, Storbritannien, västra, Europa, västra, Sverige, centrala, Italien, norra |

| Mellanöstern | Förenade Arabemiraten, Norra, Qatar, centrala, Israel, centrala |

| Asien | Östasien, Japan, östra, Japan, västra, Korea, centrala, Sydkorea, södra, Sydostasien |

| Australien | Australien, sydöstra, Australien, östra, Australien, centrala, Australien, centrala 2 |

| Afrika | Sydafrika, norra |

| Indien | Indien, södra, Indien, västra, Indien, centrala |

Vanliga frågor och svar om NVA

Jag är en nva-partner (network virtual appliance) och vill få vår NVA i hubben. Kan jag gå med i det här partnerprogrammet?

Tyvärr har vi inte kapacitet att registrera några nya partnererbjudanden just nu. Kom tillbaka till oss vid ett senare tillfälle!

Kan jag distribuera en NVA från Azure Marketplace till Virtual WAN-hubben?

Endast partner som anges i avsnittet Partner kan distribueras till Virtual WAN-hubben.

Vad är kostnaden för NVA?

Du måste köpa en licens för NVA från NVA-leverantören. BYOL (Bring Your Own License) är den enda licensieringsmodell som stöds idag. Dessutom debiteras Microsoft för de NVA-infrastrukturenheter som du använder och andra resurser som du använder. Mer information finns i Prissättningsbegrepp.

Kan jag distribuera en NVA till en Basic-hubb?

Nej, du måste använda en Standard-hubb om du vill distribuera en NVA.

Kan jag distribuera en NVA till en säker hubb?

Ja. Partner-NVA:er kan distribueras till en hubb med Azure Firewall.

Kan jag ansluta en enhet på mitt avdelningskontor till min NVA i hubben?

Nej, Barracuda CloudGen WAN är endast kompatibelt med Barracuda Edge-enheter. Mer information om CloudGen WAN-krav finns på Barracudas CloudGen WAN-sida. För Cisco finns det flera SD-WAN-enheter som är kompatibla. Se Cisco Cloud OnRamp for Multi-Cloud-dokumentationen för kompatibla enheter. Kontakta din leverantör med eventuella frågor.

Vilka routningsscenarier stöds med NVA i hubben?

Alla routningsscenarier som stöds av Virtual WAN stöds med NVA:er i hubben.

Vilka regioner stöds?

För regioner som stöds, se NVA-regioner som stöds.

Hur tar jag bort min NVA i hubben?

Om den virtuella nätverksinstallationsresursen distribuerades via ett hanterat program tar du bort det hanterade programmet. Om du tar bort det hanterade programmet tas den hanterade resursgruppen och den associerade resursen för virtuell nätverksinstallation bort automatiskt.

Du kan inte ta bort en NVA som är nästa hoppresurs för en routningsprincip. Om du vill ta bort NVA tar du först bort routningsprincipen.

Om resursen För virtuell nätverksinstallation har distribuerats via partnerorkestreringsprogramvaran refererar du till partnerdokumentationen för att ta bort den virtuella nätverksinstallationen.

Du kan också köra följande PowerShell-kommando för att ta bort den virtuella nätverksinstallationen.

Leta reda på Azure-resursgruppen för den NVA som du vill ta bort. Azure-resursgruppen skiljer sig vanligtvis från den resursgrupp som Virtual WAN-hubben distribueras i. Kontrollera att egenskapen Virtual Hub för NVA-resursen motsvarar den NVA som du vill ta bort. I följande exempel förutsätts att alla NVA:er i din prenumeration har distinkta namn. Om det finns flera NVA:er med samma namn kontrollerar du att du samlar in den information som är associerad med den NVA som du vill ta bort.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubTa bort NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

Samma stegserie kan köras från Azure CLI.

- Leta reda på Azure-resursgruppen för den NVA som du vill ta bort. Azure-resursgruppen skiljer sig vanligtvis från den resursgrupp som Virtual WAN-hubben distribueras i. Kontrollera att egenskapen Virtual Hub för NVA-resursen motsvarar den NVA som du vill ta bort.

az network virtual-appliance list - Ta bort NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Nästa steg

Mer information om Virtual WAN finns i artikeln Översikt över Virtual WAN.