Använda Private Link i Virtual WAN

Azure Private Link är en teknik som gör att du kan ansluta Azure Platform-as-a-Service-erbjudanden med hjälp av privata IP-adressanslutningar genom att exponera privata slutpunkter. Med Azure Virtual WAN kan du distribuera en privat slutpunkt i ett av de virtuella nätverk som är anslutna till valfri virtuell hubb. Den här privata länken ger anslutning till andra virtuella nätverk eller grenar som är anslutna till samma Virtual WAN.

Innan du börjar

Stegen i den här artikeln förutsätter att du har distribuerat ett virtuellt WAN med en eller flera hubbar och minst två virtuella nätverk som är anslutna till Virtual WAN.

Om du vill skapa ett nytt virtuellt WAN och en ny hubb använder du stegen i följande artiklar:

Routningsöverväganden med Private Link i Virtual WAN

Privat slutpunktsanslutning i Azure är tillståndskänslig. När en anslutning till en privat slutpunkt upprättas via Virtual WAN dirigeras trafiken genom ett eller flera trafikhopp via olika Virtual WAN-komponenter (till exempel Virtual Hub-router, ExpressRoute Gateway, VPN Gateway, Azure Firewall eller NVA). Den exakta hopptrafiken tar baseras på dina Virtual WAN-routningskonfigurationer. I bakgrunden skickar Azures programvarudefinierade nätverkslager alla paket relaterade till ett enda 5-tuppelflöde till en av serverdelsinstanserna som betjänar olika Virtual WAN-komponenter. Asymmetriskt dirigerad trafik (till exempel trafik som motsvarar ett enda 5-tuppelflöde som dirigeras till olika serverdelsinstanser) stöds inte och tas bort av Azure-plattformen.

Under underhållshändelser i Virtual WAN-infrastrukturen startas serverdelsinstanser om en i taget, vilket kan leda till tillfälliga anslutningsproblem till den privata slutpunkten eftersom instansen som betjänar flödet tillfälligt inte är tillgänglig. Liknande problem kan uppstå när Azure Firewall- eller Virtual Hub-routern skalar ut. Samma trafikflöde kan lastbalanseras till en ny serverdelsinstans som skiljer sig från den instans som för närvarande betjänar flödet.

För att minska effekten av underhåll och utskalning av händelser på Private Link eller privat slutpunktstrafik bör du överväga följande metodtips:

- Konfigurera TCP-timeoutvärdet för ditt lokala program så att det sjunker mellan 15 och 30 sekunder. Ett mindre TCP-timeoutvärde gör att programtrafiken kan återställas snabbare från underhålls- och utskalningshändelser. Du kan också testa olika timeout-värden för program för att fastställa en lämplig tidsgräns baserat på dina krav.

- Förskala Virtual WAN-komponenter för att hantera trafiktoppar för att förhindra att autoskalningshändelser inträffar. För virtual hub-routern kan du ange minsta routningsinfrastrukturenheter på hubbroutern för att förhindra skalning under trafiktoppar.

Om du använder lokal anslutning mellan Azure och lokalt med HJÄLP av VPN eller ExpressRoute ska du se till att din lokala enhet är konfigurerad att använda samma VPN-tunnel eller samma Microsoft Enterprise Edge-router som nästa hopp för varje 5-tupplar som motsvarar privat slutpunktstrafik.

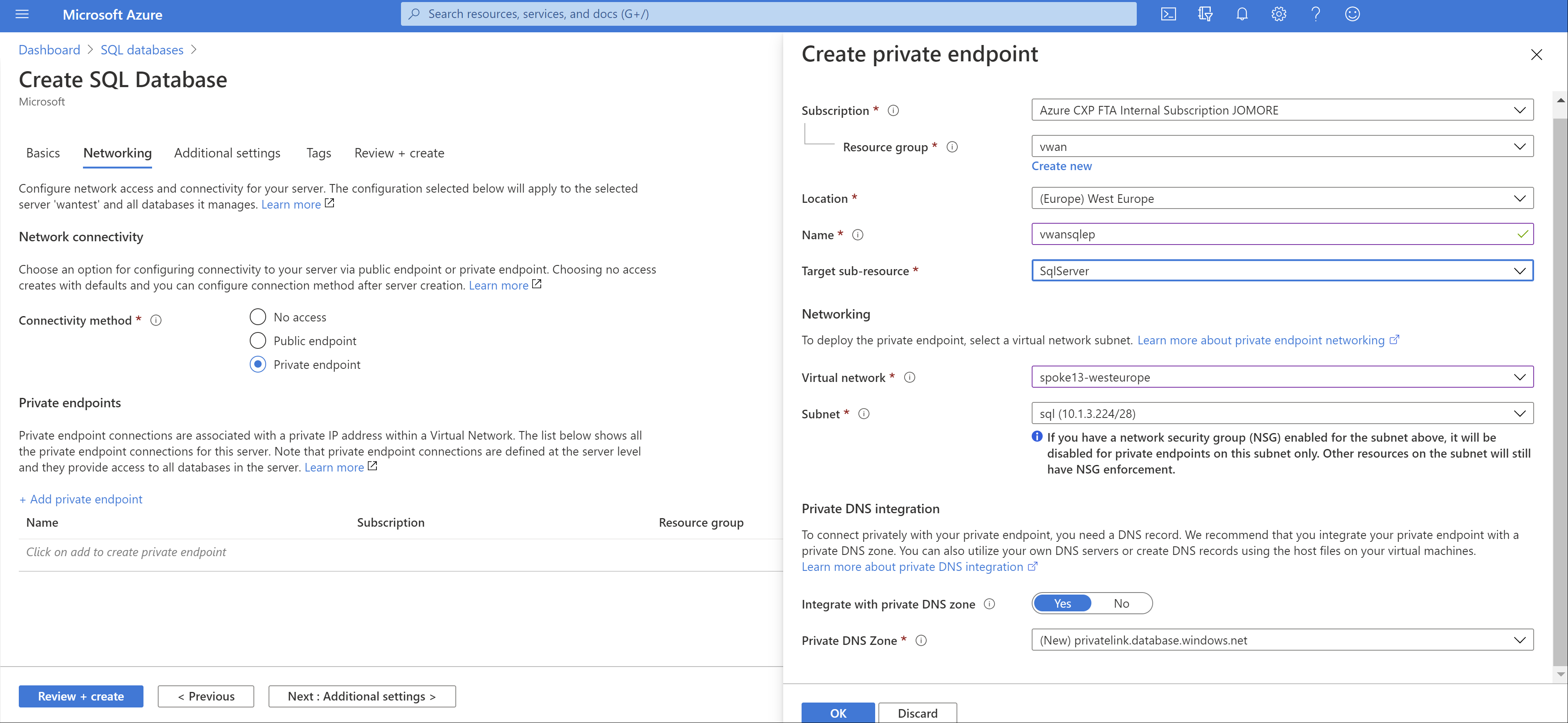

Skapa en slutpunkt för privat länk

Du kan skapa en privat länkslutpunkt för många olika tjänster. I det här exemplet använder vi Azure SQL Database. Mer information om hur du skapar en privat slutpunkt för en Azure SQL Database finns i Snabbstart: Skapa en privat slutpunkt med hjälp av Azure-portalen. Följande bild visar nätverkskonfigurationen för Azure SQL Database:

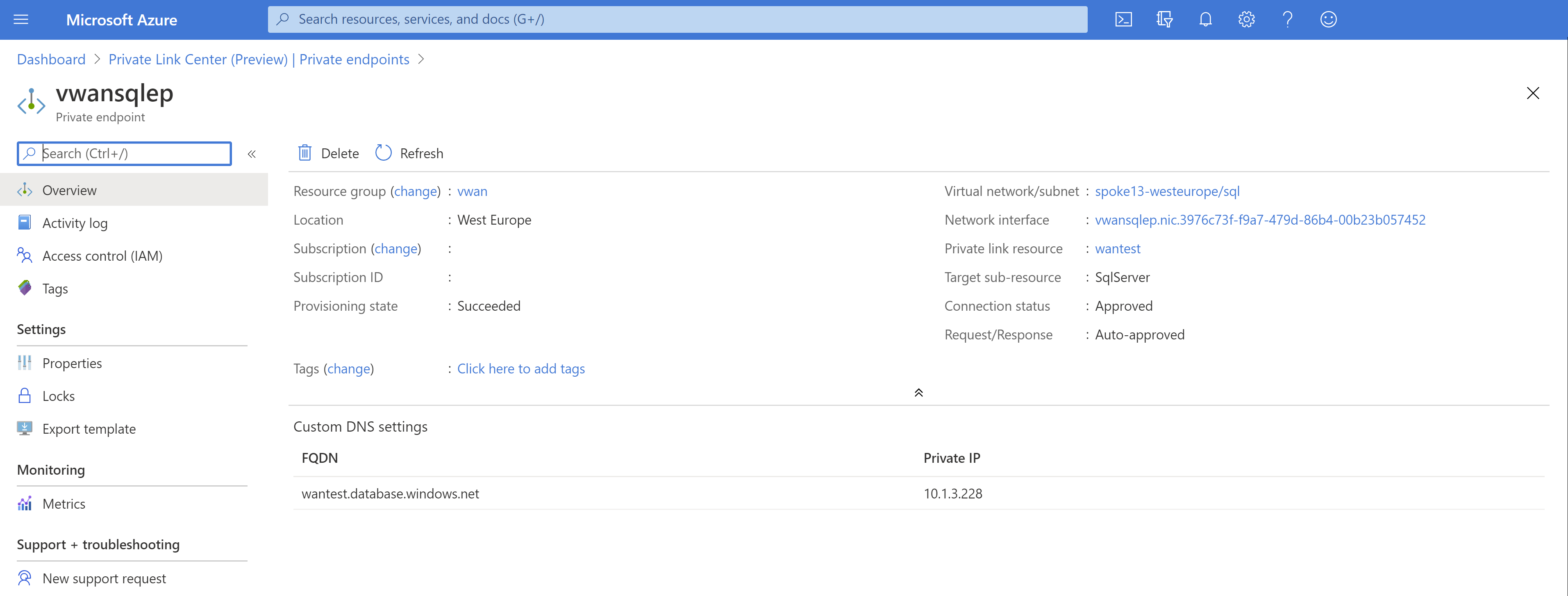

När du har skapat Azure SQL Database kan du verifiera ip-adressen för den privata slutpunkten genom att bläddra bland dina privata slutpunkter:

Om du klickar på den privata slutpunkten som vi har skapat bör du se dess privata IP-adress och dess fullständigt kvalificerade domännamn (FQDN). Den privata slutpunkten ska ha en IP-adress i intervallet för det virtuella nätverket (10.1.3.0/24):

Verifiera anslutningen från samma virtuella nätverk

I det här exemplet verifierar vi anslutningen till Azure SQL Database från en virtuell Linux-dator med MS SQL-verktygen installerade. Det första steget är att kontrollera att DNS-matchningen fungerar och att det fullständigt kvalificerade Domännamnet för Azure SQL Database matchas till en privat IP-adress i samma virtuella nätverk där den privata slutpunkten har distribuerats (10.1.3.0/24):

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

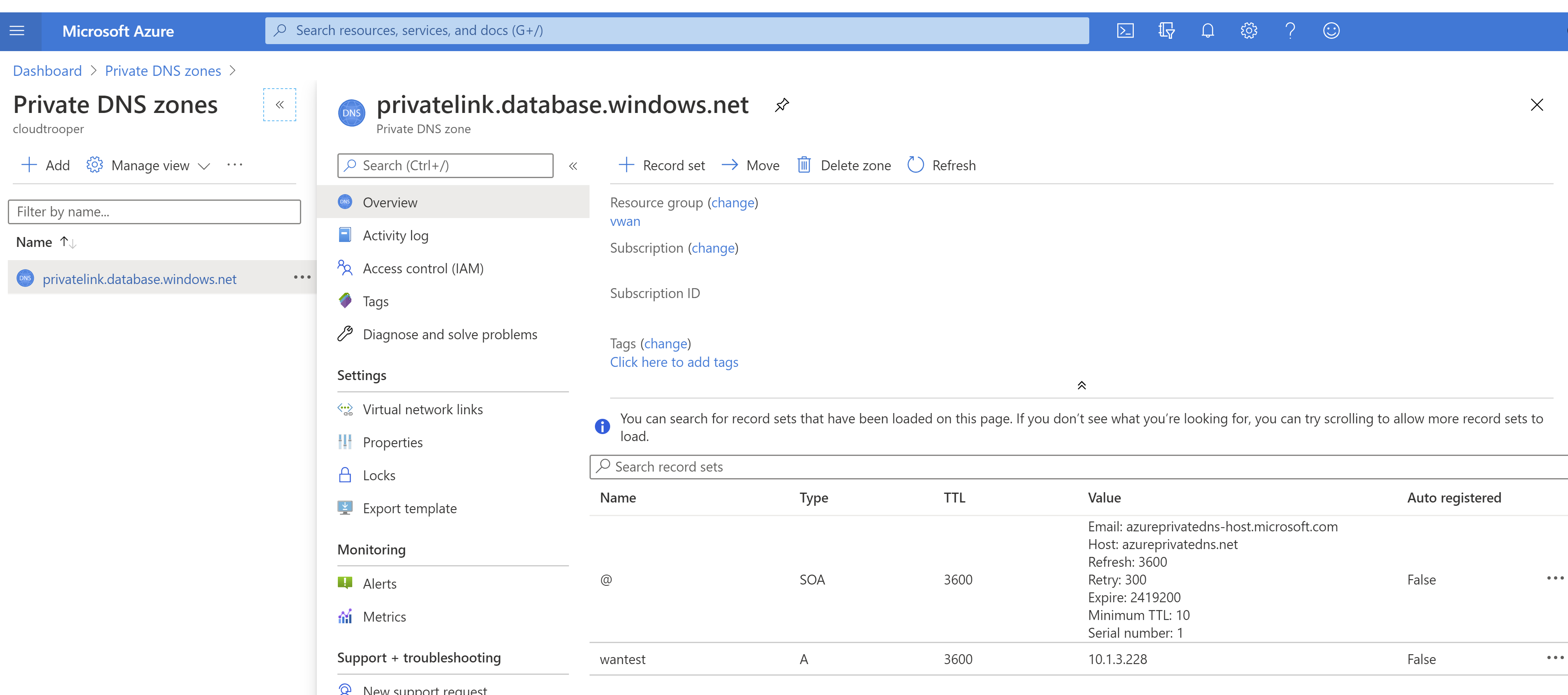

Som du ser i föregående utdata mappas FQDN wantest.database.windows.net till wantest.privatelink.database.windows.net, att den privata DNS-zonen som skapats längs den privata slutpunkten matchar den privata IP-adressen 10.1.3.228. Om du tittar på den privata DNS-zonen bekräftas att det finns en A-post för den privata slutpunkten som är mappad till den privata IP-adressen:

När du har verifierat rätt DNS-matchning kan vi försöka ansluta till databasen:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.3.75

Som du ser använder vi en särskild SQL-fråga som ger oss den käll-IP-adress som SQL-servern ser från klienten. I det här fallet ser servern klienten med sin privata IP -adress (10.1.3.75), vilket innebär att trafiken går från det virtuella nätverket direkt till den privata slutpunkten.

Ange variablerna username och password matcha de autentiseringsuppgifter som definierats i Azure SQL Database för att få exemplen i den här guiden att fungera.

Ansluta från ett annat virtuellt nätverk

Nu när ett virtuellt nätverk i Azure Virtual WAN har anslutning till den privata slutpunkten kan alla andra virtuella nätverk och grenar som är anslutna till Virtual WAN också ha åtkomst till det. Du måste tillhandahålla anslutning via någon av de modeller som stöds av Azure Virtual WAN, till exempel scenariot Alla-till-alla eller det virtuella nätverket delade tjänster, för att nämna två exempel.

När du har anslutning mellan det virtuella nätverket eller grenen till det virtuella nätverk där den privata slutpunkten har distribuerats måste du konfigurera DNS-matchning:

- Om du ansluter till den privata slutpunkten från ett virtuellt nätverk kan du använda samma privata zon som skapades med Azure SQL Database.

- Om du ansluter till den privata slutpunkten från en gren (plats-till-plats-VPN, punkt-till-plats-VPN eller ExpressRoute) måste du använda lokal DNS-matchning.

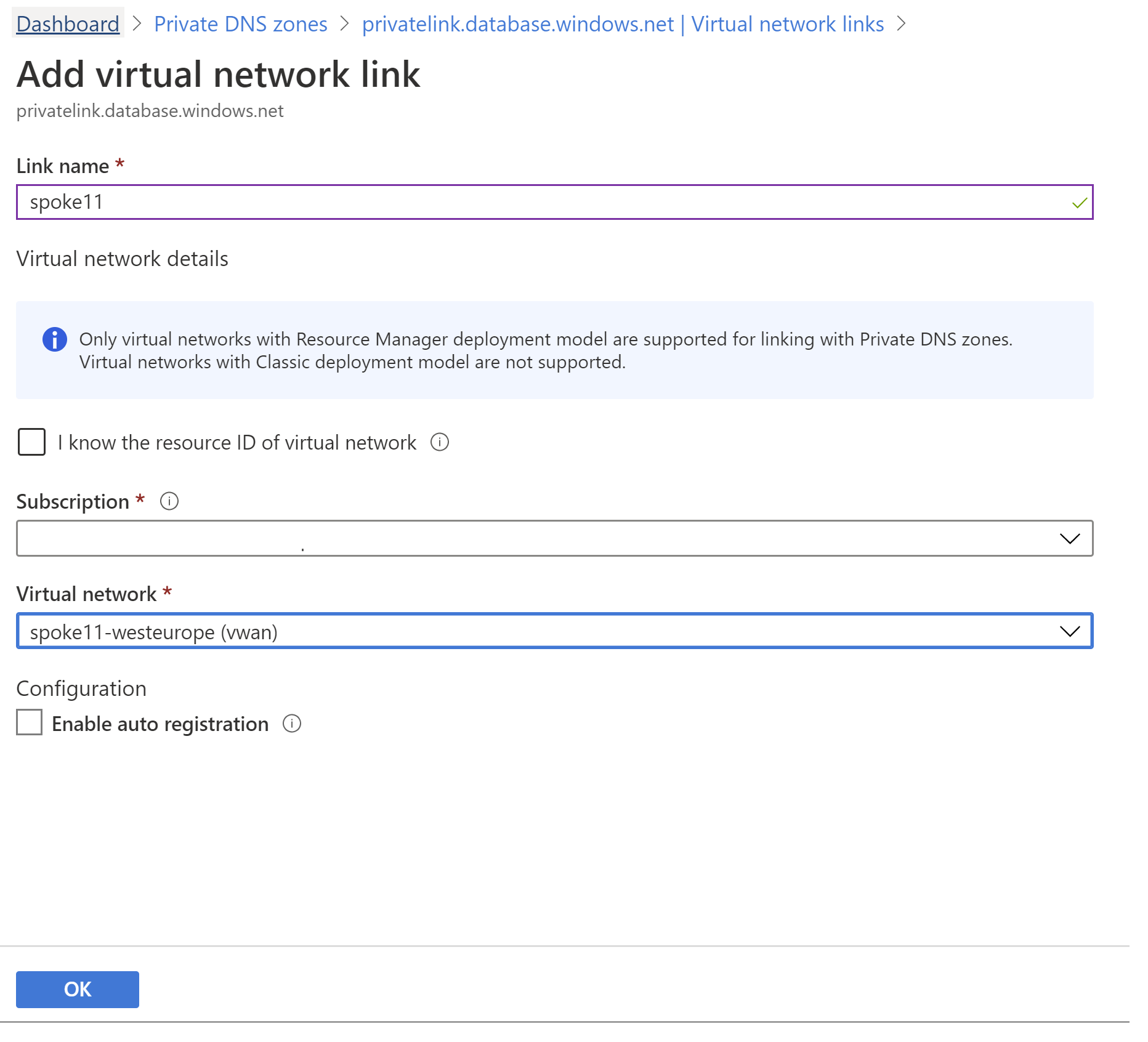

I det här exemplet ansluter vi från ett annat VNet. Koppla först den privata DNS-zonen till det nya virtuella nätverket så att dess arbetsbelastningar kan matcha det fullständigt kvalificerade Domännamnet för Azure SQL Database till den privata IP-adressen. Detta görs genom att länka den privata DNS-zonen till det nya virtuella nätverket:

Nu bör alla virtuella datorer i det anslutna virtuella nätverket matcha Azure SQL Database FQDN till den privata länkens privata IP-adress:

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

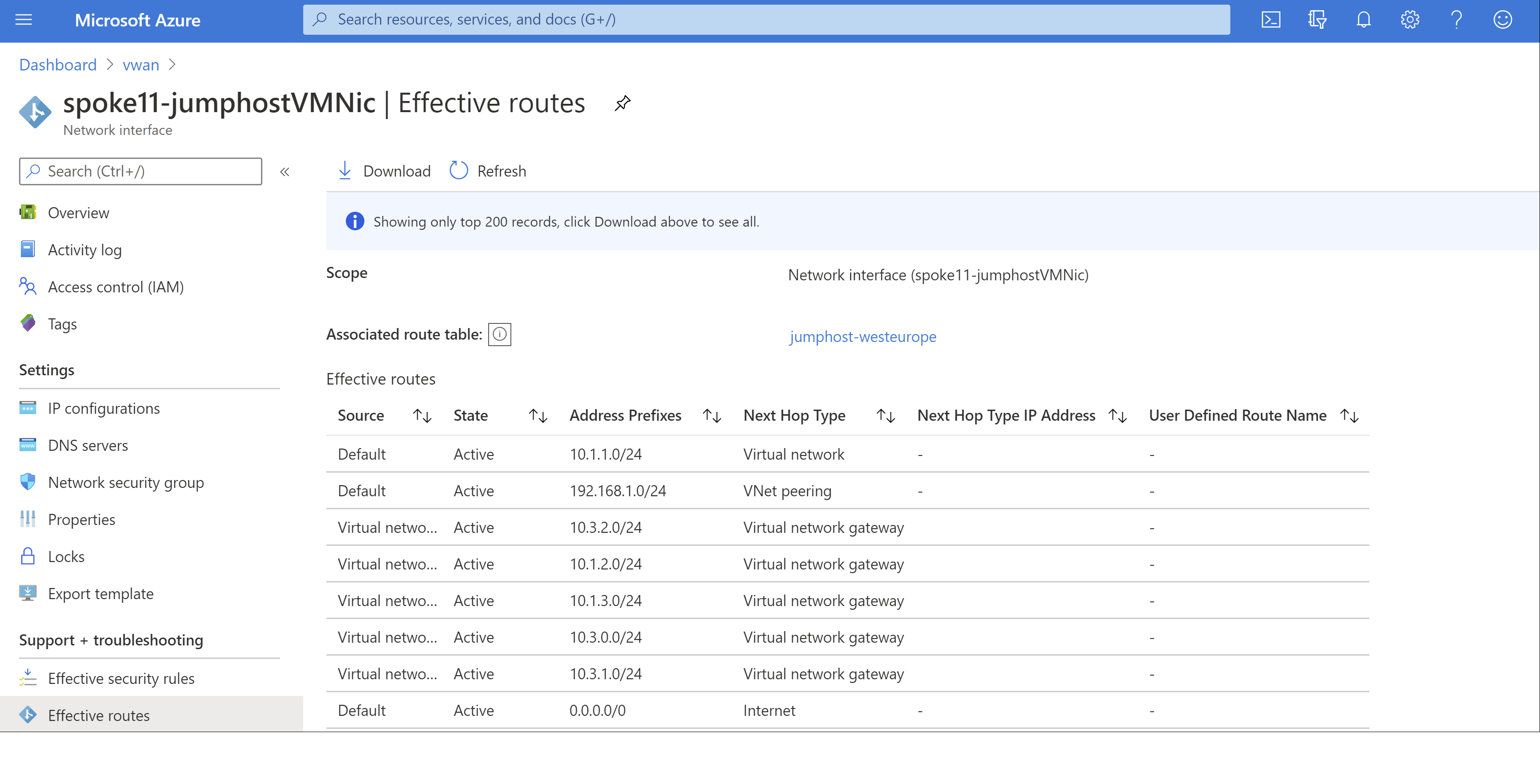

För att dubbelkolla att det här virtuella nätverket (10.1.1.0/24) har anslutning till det ursprungliga virtuella nätverket där den privata slutpunkten har konfigurerats (10.1.3.0/24) kan du verifiera den effektiva routningstabellen på valfri virtuell dator i det virtuella nätverket:

Som du ser finns det en väg som pekar på det VNet 10.1.3.0/24 som matas in av de virtuella nätverksgatewayerna i Azure Virtual WAN. Nu kan vi äntligen testa anslutningen till databasen:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.1.75

I det här exemplet har vi sett hur skapandet av en privat slutpunkt i ett av de virtuella nätverk som är anslutna till ett virtuellt WAN ger anslutning till resten av virtuella nätverk och grenar i Virtual WAN.

Nästa steg

Mer information om Virtual WAN finns i Vanliga frågor och svar.