Konfigurera en Microsoft Entra-klient för P2S-användares VPN OpenVPN-protokollanslutningar

När du ansluter till ditt virtuella nätverk med virtual WAN-användar-VPN (punkt-till-plats) har du ett val av vilket protokoll som ska användas. Protokollet som du använder avgör vilka autentiseringsalternativ som är tillgängliga för dig. Om du använder OpenVPN-protokollet är Microsoft Entra-autentisering ett av de autentiseringsalternativ som du kan använda. Den här artikeln hjälper dig att konfigurera en Microsoft Entra-klient för Virtual WAN User VPN (punkt-till-plats) med hjälp av OpenVPN-autentisering.

Kommentar

Microsoft Entra ID-autentisering stöds endast för OpenVPN-protokollanslutningar® och kräver Azure VPN-klienten.

1. Skapa Microsoft Entra-klientorganisationen

Kontrollera att du har en Microsoft Entra-klientorganisation. Om du inte har någon Microsoft Entra-klientorganisation kan du skapa en med hjälp av stegen i artikeln Skapa en ny klientorganisation :

- Organisationsnamn

- Ursprungligt domännamn

2. Skapa Microsoft Entra-klientanvändare

Skapa två konton i den nyligen skapade Microsoft Entra-klientorganisationen. Anvisningar finns i Lägga till eller ta bort en ny användare.

- Globalt administratörskonto

- Användarkonto

Det globala administratörskontot används för att bevilja medgivande till Azure VPN-appregistreringen. Användarkontot kan användas för att testa OpenVPN-autentisering.

Tilldela ett av kontona rollen Global administratör . Anvisningar finns i Tilldela administratörs- och icke-administratörsroller till användare med Microsoft Entra-ID.

3. Bevilja medgivande till azure VPN-appregistreringen

Logga in på Azure-portalen som en användare som har tilldelats rollen Global administratör .

Bevilja sedan administratörsmedgivande för din organisation. På så sätt kan Azure VPN-programmet logga in och läsa användarprofiler. Kopiera och klistra in den URL som gäller distributionsplatsen i adressfältet i webbläsaren:

Offentliga

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure drivs av 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentKommentar

Om du använder ett globalt administratörskonto som inte är inbyggt i Microsoft Entra-klientorganisationen för att ge medgivande ersätter du "common" med Microsoft Entra-klient-ID:t i URL:en. Du kan också behöva ersätta "common" med ditt klient-ID även i vissa andra fall. Hjälp med att hitta ditt klient-ID finns i Så här hittar du ditt Microsoft Entra-klient-ID.

Välj det konto som har rollen Global administratör om du uppmanas att göra det.

På sidan Behörigheter som begärs väljer du Acceptera.

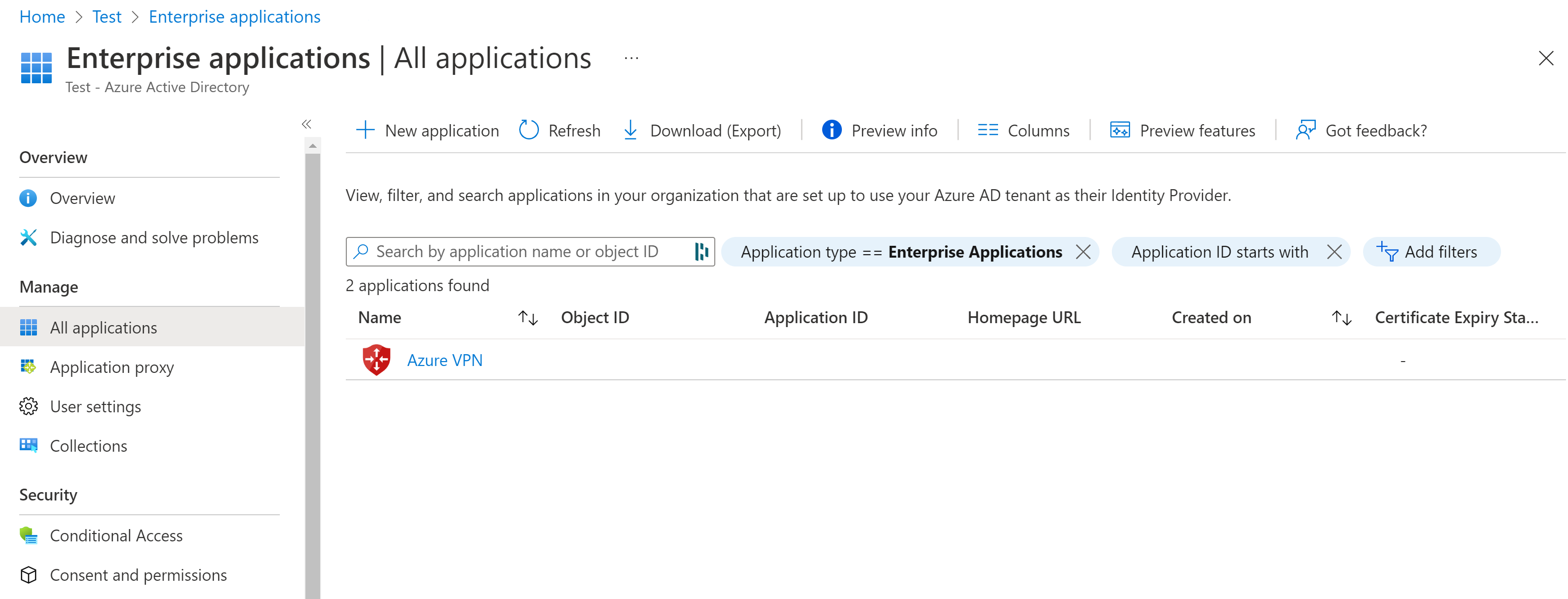

Gå till Microsoft Entra-ID. I den vänstra rutan klickar du på Företagsprogram. Du ser Azure VPN i listan.

Nästa steg

För att kunna ansluta till dina virtuella nätverk med Microsoft Entra-autentisering måste du skapa en VPN-konfiguration för användare och associera den med en virtuell hubb. Se Konfigurera Microsoft Entra-autentisering för punkt-till-plats-anslutning till Azure.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för