Konfigurera en VPN-klient för punkt-till-plats: RADIUS – certifikatautentisering

Om du vill ansluta till ett virtuellt nätverk via punkt-till-plats (P2S) måste du konfigurera den klientenhet som du ska ansluta från. Den här artikeln hjälper dig att skapa och installera VPN-klientkonfigurationen för RADIUS-certifikatautentisering.

När du använder RADIUS-autentisering finns det flera autentiseringsinstruktioner: certifikatautentisering, lösenordsautentisering och andra autentiseringsmetoder och protokoll. VPN-klientkonfigurationen skiljer sig åt för varje typ av autentisering. Om du vill konfigurera en VPN-klient använder du klientkonfigurationsfiler som innehåller de inställningar som krävs.

Anteckning

Från och med 1 juli 2018 tas stödet för TLS 1.0 och 1.1 bort från Azure VPN Gateway. VPN Gateway kommer endast att stödja TLS 1.2. Endast punkt-till-plats-anslutningar påverkas. plats-till-plats-anslutningar påverkas inte. Om du använder TLS för punkt-till-plats-VPN på Windows 10 eller senare klienter behöver du inte vidta några åtgärder. Om du använder TLS för punkt-till-plats-anslutningar i Windows 7 och Windows 8-klienter kan du läsa VPN Gateway vanliga frågor och svar om uppdateringsinstruktioner.

Arbetsflöde

Konfigurationsarbetsflödet för P2S RADIUS-autentisering är följande:

Hämta VPN-klientkonfigurationen för val av autentiseringsalternativ och använd den för att konfigurera VPN-klienten (den här artikeln).

Viktigt

Om det finns några ändringar i punkt-till-plats-VPN-konfigurationen när du har genererat VPN-klientkonfigurationsprofilen, till exempel VPN-protokolltyp eller autentiseringstyp, måste du generera och installera en ny VPN-klientkonfiguration på användarnas enheter.

Du kan skapa VPN-klientkonfigurationsfiler för RADIUS-certifikatautentisering som använder EAP-TLS-protokollet. Vanligtvis används ett företagsutfärdat certifikat för att autentisera en användare för VPN. Kontrollera att alla anslutna användare har ett certifikat installerat på sina enheter och att RADIUS-servern kan verifiera certifikatet.

I kommandona -AuthenticationMethod är EapTls. Under certifikatautentisering validerar klienten RADIUS-servern genom att verifiera dess certifikat. -RadiusRootCert är cer-filen som innehåller rotcertifikatet som används för att verifiera RADIUS-servern.

Varje VPN-klientenhet kräver ett installerat klientcertifikat. Ibland har en Windows-enhet flera klientcertifikat. Under autentiseringen kan detta resultera i en popup-dialogruta som visar alla certifikat. Användaren måste sedan välja det certifikat som ska användas. Rätt certifikat kan filtreras bort genom att ange det rotcertifikat som klientcertifikatet ska länkas till.

-ClientRootCert är cer-filen som innehåller rotcertifikatet. Det är en valfri parameter. Om enheten som du vill ansluta från bara har ett klientcertifikat behöver du inte ange den här parametern.

Generera VPN-klientkonfigurationsfiler

Du kan generera VPN-klientkonfigurationsfilerna med hjälp av Azure Portal eller med hjälp av Azure PowerShell.

Azure Portal

Gå till den virtuella nätverksgatewayen.

Klicka på Punkt-till-plats-konfiguration.

Klicka på Ladda ned VPN-klient.

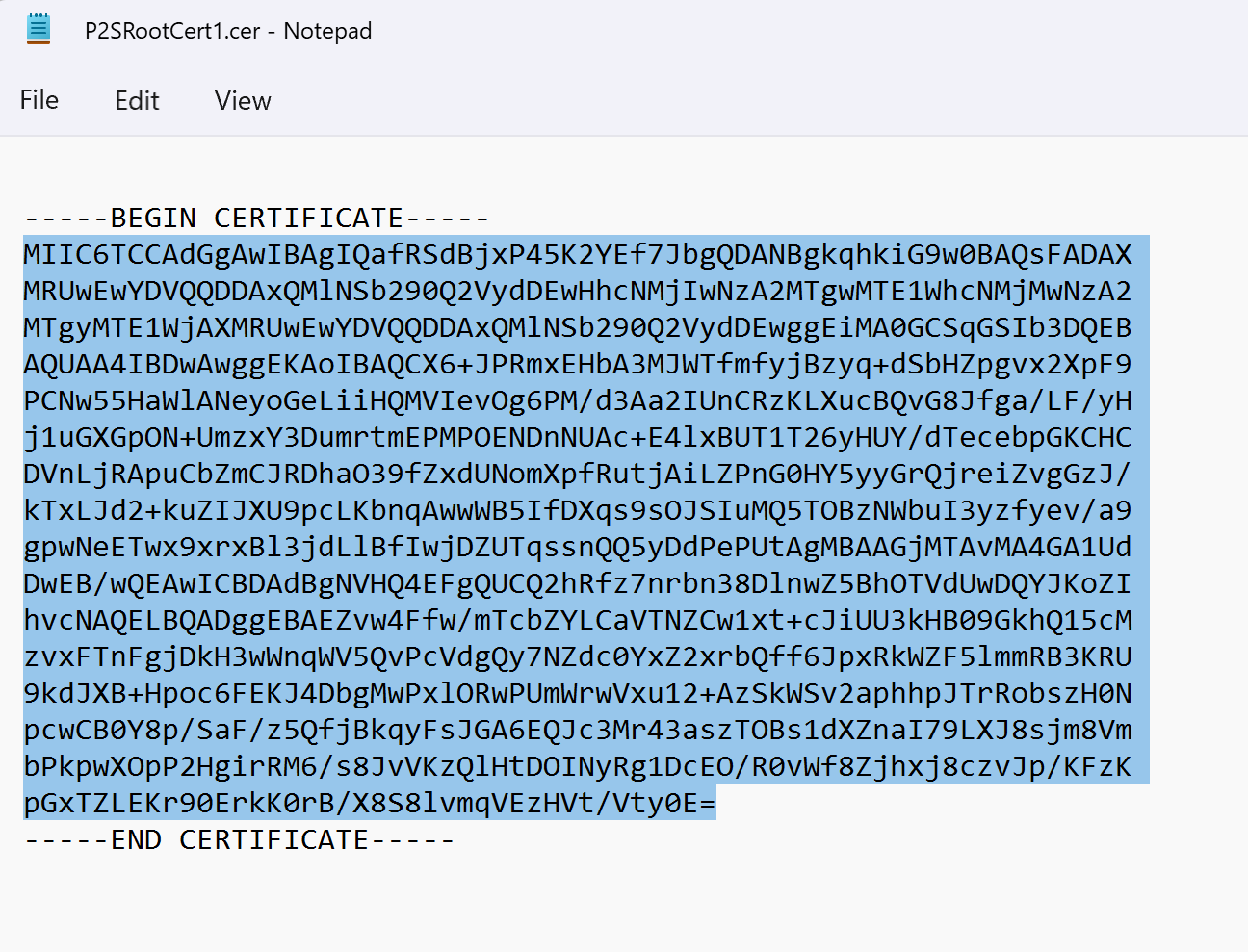

Välj klienten och fyll i all information som begärs. Beroende på konfigurationen kan du uppmanas att ladda upp Radius-rotcertifikatet till portalen. Exportera certifikatet i den nödvändiga Base-64-kodade X.509 (. CER)-format och öppna det med hjälp av en textredigerare, till exempel Anteckningar. Du ser text som liknar följande exempel. Avsnittet som är markerat i blått innehåller den information som du kopierar och laddar upp till Azure.

Om filen inte liknar exemplet innebär det vanligtvis att du inte exporterade den med hjälp av Base-64-kodade X.509(. CER-format. Om du använder en annan textredigerare än Anteckningar förstår du dessutom att vissa redigerare kan introducera oavsiktlig formatering i bakgrunden. Detta kan skapa problem när texten laddas upp från det här certifikatet till Azure.

Klicka på Ladda ned för att generera filen .zip.

Den .zip filen laddas ned, vanligtvis till mappen Nedladdningar.

Azure PowerShell

Generera VPN-klientkonfigurationsfiler för användning med certifikatautentisering. Du kan generera VPN-klientkonfigurationsfilerna med hjälp av följande kommando:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

När du kör kommandot returneras en länk. Kopiera och klistra in länken i en webbläsare för att ladda ned VpnClientConfiguration.zip. Packa upp filen för att visa följande mappar:

- WindowsAmd64 och WindowsX86: Dessa mappar innehåller Windows 64-bitars- respektive 32-bitars installationspaket.

- GenericDevice: Den här mappen innehåller allmän information som används för att skapa en egen VPN-klientkonfiguration.

Om du redan har skapat klientkonfigurationsfiler kan du hämta dem med hjälp av cmdleten Get-AzVpnClientConfiguration . Men om du gör några ändringar i P2S VPN-konfigurationen, till exempel VPN-protokolltyp eller autentiseringstyp, uppdateras inte konfigurationen automatiskt. Du måste köra cmdleten New-AzVpnClientConfiguration för att skapa en ny konfigurationsnedladdning.

Om du vill hämta tidigare genererade klientkonfigurationsfiler använder du följande kommando:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Windows-intern VPN-klient

Du kan använda den interna VPN-klienten om du har konfigurerat IKEv2 eller SSTP.

Välj ett konfigurationspaket och installera det på klientenheten. För en 64-bitars processorarkitektur väljer du installationspaketet VpnClientSetupAmd64 . För en 32-bitars processorarkitektur väljer du installationspaketet VpnClientSetupX86 . Om du ser ett SmartScreen-popup-fönster väljer du Mer information>Kör ändå. Du kan också spara paketet om du vill installera det på andra klientdatorer.

Varje klient kräver ett klientcertifikat för autentisering. Installera klientcertifikatet. Information om klientcertifikat finns i Klientcertifikat för punkt-till-plats. Information om hur du installerar ett certifikat som har genererats finns i Installera ett certifikat på Windows-klienter.

På klientdatorn bläddrar du till Nätverksinställningar och väljer VPN. VPN-anslutningen visar namnet på det virtuella nätverk som den ansluter till.

Mac (macOS) intern VPN-klient

Du måste skapa en separat profil för varje Mac-enhet som ansluter till det virtuella Azure-nätverket. Det beror på att dessa enheter kräver att användarcertifikatet för autentisering anges i profilen. Dessutom kan du bara använda den inbyggda VPN-klienten för macOS om du har inkluderat IKEv2-tunneltypen i konfigurationen. Mappen Generic innehåller all information som krävs för att skapa en profil:

- VpnSettings.xml innehåller viktiga inställningar som serveradress och tunneltyp.

- VpnServerRoot.cer innehåller rotcertifikatet som krävs för att verifiera VPN-gatewayen under P2S-anslutningskonfigurationen.

- RadiusServerRoot.cer innehåller det rotcertifikat som krävs för att verifiera RADIUS-servern under autentiseringen.

Använd följande steg för att konfigurera den interna VPN-klienten på en Mac för certifikatautentisering:

Importera vpnServerRoot - och RadiusServerRoot-rotcertifikaten till din Mac. Kopiera varje fil till mac-datorn, dubbelklicka på den och välj sedan Lägg till.

Varje klient kräver ett klientcertifikat för autentisering. Installera klientcertifikatet på klientenheten.

Öppna dialogrutan Nätverk under Nätverksinställningar. Välj + att skapa en ny VPN-klientanslutningsprofil för en P2S-anslutning till det virtuella Azure-nätverket.

Gränssnittets värde är VPN och VÄRDET FÖR VPN-typ är IKEv2. Ange ett namn för profilen i rutan Tjänstnamn och välj sedan Skapa för att skapa VPN-klientanslutningsprofilen.

I mappen Generic kopierar du taggvärdet VpnServer från VpnSettings.xml-filen. Klistra in det här värdet i rutorna Serveradress och Fjärr-ID för profilen. Lämna rutan Lokalt ID tom.

Välj Autentiseringsinställningar och välj Certifikat.

Klicka på Välj för att välja det certifikat som du vill använda för autentisering.

Välj En identitet visar en lista med certifikat som du kan välja mellan. Välj rätt certifikat och välj sedan Fortsätt.

I rutan Lokalt ID anger du namnet på certifikatet (från steg 6). I det här exemplet är det ikev2Client.com. Välj sedan knappen Använd för att spara ändringarna.

I dialogrutan Nätverk väljer du Använd för att spara alla ändringar. Välj sedan Anslut för att starta P2S-anslutningen till det virtuella Azure-nätverket.

Nästa steg

Gå tillbaka till artikeln för att slutföra P2S-konfigurationen.

Information om P2S-felsökning finns i Felsöka punkt-till-plats-anslutningar i Azure.