Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

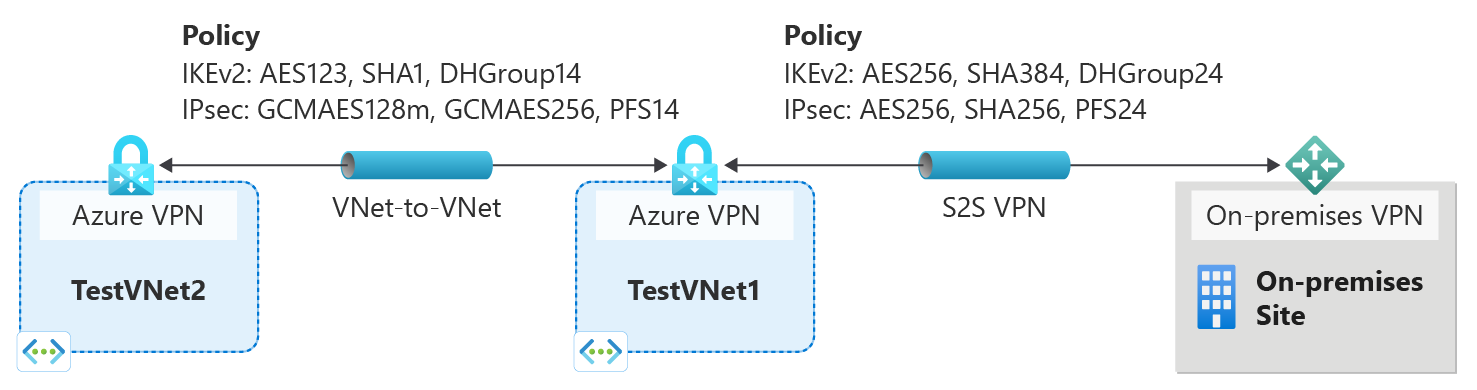

I den här artikeln beskrivs hur du kan konfigurera Azure VPN-gatewayer för att uppfylla dina kryptografiska krav för både lokala S2S VPN-tunnlar och VNet-till-VNet-anslutningar i Azure.

Om IKEv1- och IKEv2 för Azure VPN-anslutningar

Traditionellt tillät vi endast IKEv1-anslutningar för Grundläggande SKU:er och tillåtna IKEv2-anslutningar för alla VPN-gateway-SKU:er förutom Grundläggande SKU:er. De grundläggande SKU:erna tillåter endast 1 anslutning och tillsammans med andra begränsningar, till exempel prestanda, hade kunder som använder äldre enheter som endast stöder IKEv1-protokoll begränsad erfarenhet. För att förbättra upplevelsen för kunder som använder IKEv1-protokoll tillåter vi nu IKEv1-anslutningar för alla VPN-gateway-SKU:er, förutom Basic SKU. Mer information finns i VPN Gateway-SKU:er. Observera att VPN-gatewayer som använder IKEv1 kan uppleva tunnelåteranslutningar under huvudlägesnycklar.

När IKEv1- och IKEv2-anslutningar tillämpas på samma VPN-gateway kan överföringen mellan dessa två anslutningar aktiveras automatiskt.

Om IPsec- och IKE-principparametrar för Azure VPN-gatewayer

IPsec- och IKE-protokollstandarden stöder en mängd olika kryptografiska algoritmer i olika kombinationer. Om du inte begär en specifik kombination av kryptografiska algoritmer och parametrar använder Azure VPN-gatewayer en uppsättning standardförslag. Standardprincipuppsättningarna valdes för att maximera samverkan med ett brett utbud av VPN-enheter från tredje part i standardkonfigurationer. Därför kan principerna och antalet förslag inte omfatta alla möjliga kombinationer av tillgängliga kryptografiska algoritmer och nyckelstyrkor.

Standardprincip

Standardprincipuppsättningen för Azure VPN-gateway visas i artikeln: Om VPN-enheter och IPsec/IKE-parametrar för VPN Gateway-anslutningar från plats till plats.

Krav för kryptografi

För kommunikation som kräver specifika kryptografiska algoritmer eller parametrar, vanligtvis på grund av efterlevnads- eller säkerhetskrav, kan du nu konfigurera deras Azure VPN-gatewayer så att de använder en anpassad IPsec/IKE-princip med specifika kryptografiska algoritmer och viktiga styrkor, i stället för Azures standardprincipuppsättningar.

IKEv2-huvudlägesprinciperna för Azure VPN-gatewayer använder till exempel endast Diffie-Hellman Group 2 (1 024 bitar), medan du kan behöva ange starkare grupper som ska användas i IKE. till exempel Grupp 14 (2048-bitars), Grupp 24 (2048-bitars MODP-grupp) eller ECP (elliptiska kurvgrupper) 256 eller 384 bitar (grupp 19 och grupp 20, respektive). Liknande krav gäller även för IPsec-snabblägesprinciper.

Anpassad IPsec/IKE-princip med Azure VPN-gatewayer

Azure VPN-gatewayer stöder nu en anpassad IPsec/IKE-princip per anslutning. För en plats-till-plats- eller VNet-till-VNet-anslutning kan du välja en specifik kombination av kryptografiska algoritmer för IPsec och IKE med önskad nyckelstyrka, som du ser i följande exempel:

Du kan skapa en IPsec/IKE-princip och tillämpa på en ny eller befintlig anslutning.

Arbetsflöde

- Skapa virtuella nätverk, VPN-gatewayer eller lokala nätverksgatewayer för din anslutningstopologi enligt beskrivningen i andra instruktioner.

- Skapa en IPsec/IKE-princip.

- Du kan tillämpa principen när du skapar en S2S- eller VNet-till-VNet-anslutning.

- Om anslutningen redan har skapats kan du tillämpa eller uppdatera principen till en befintlig anslutning.

Vanliga frågor och svar om IPsec/IKE-principer

Stöds en anpassad IPsec/IKE-princip på alla Azure VPN Gateway-SKU:er?

En anpassad IPsec/IKE-princip stöds på alla Azure VPN Gateway-SKU:er utom basic-SKU:n.

Hur många principer kan jag ställa in för en anslutning?

Du kan bara ange en principkombination för en anslutning.

Kan jag ange en partiell princip för en anslutning (till exempel endast IKE-algoritmer men inte IPsec)?

Nej, du måste ange alla algoritmer och parametrar för både IKE (huvudläge) och IPsec (snabbläge). Partiell principspecifikation tillåts inte.

Vilka algoritmer och viktiga styrkor stöder den anpassade principen?

I följande tabell visas de kryptografiska algoritmer och nyckelstyrkor som du kan konfigurera. Du måste välja ett alternativ för varje fält.

| IPsec/IKEv2 | Alternativ |

|---|---|

| IKEv2-kryptering | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-integritet | SHA384, SHA256, SHA1, MD5 |

| DH-grupp | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-kryptering | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Ingen |

| IPsec-integritet | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-grupp | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Ingen |

| Sa-livslängd för snabbläge | (Valfritt, standardvärden om det inte anges) Sekunder (heltal, minst 300, standard 27 000) Kilobyte (heltal; minst 1 024, standard 10 2400 000) |

| Trafikväljare |

UsePolicyBasedTrafficSelectors ($True eller $False, men valfritt; standard $False om det inte anges) |

| DPD-timeout | Sekunder (heltal; minst 9, max 3 600, standard 45) |

Din lokala VPN-enhetskonfiguration måste matcha eller innehålla följande algoritmer och parametrar som du anger i Azure IPsec- eller IKE-principen:

- IKE-krypteringsalgoritm (huvudläge, fas 1)

- IKE-integritetsalgoritm (huvudläge, fas 1)

- DH-grupp (huvudläge, fas 1)

- IPsec-krypteringsalgoritm (snabbläge, fas 2)

- IPsec-integritetsalgoritm (snabbläge, fas 2)

- PFS-grupp (snabbläge, fas 2)

- Trafikväljare (om du använder

UsePolicyBasedTrafficSelectors) - SA-livslängd (lokala specifikationer som inte behöver matcha)

Om du använder GCMAES för IPsec-krypteringsalgoritmen måste du välja samma GCMAES-algoritm och nyckellängd för IPsec-integritet. Använd till exempel GCMAES128 för båda.

I tabellen med algoritmer och nycklar:

- IKE motsvarar huvudläget eller fas 1.

- IPsec motsvarar snabbläge eller fas 2.

- DH-gruppen anger den Diffie-Hellman-grupp som används i huvudläget eller fas 1.

- PFS-gruppen anger gruppen Diffie-Hellman som används i snabbläge eller fas 2.

IKE Main Mode SA-livslängden är fast i 28 800 sekunder på Azure VPN-gatewayerna.

UsePolicyBasedTrafficSelectorsär en valfri parameter för anslutningen. Om du sätterUsePolicyBasedTrafficSelectorspå$Truepå en anslutning konfigureras VPN-gatewayen för att ansluta till en lokal principbaserad VPN-brandvägg.Om du aktiverar

UsePolicyBasedTrafficSelectorskontrollerar du att VPN-enheten har de matchande trafikväljarna definierade med alla kombinationer av prefixen för ditt lokala nätverk (lokal nätverksgateway) till eller från prefixen för det virtuella Azure-nätverket i stället för alla-till-alla. VPN-gatewayen accepterar den trafikväljare som den fjärranslutna VPN-gatewayen föreslår, oavsett vad som är konfigurerat på VPN-gatewayen.Om ditt prefix för det lokala nätverket är 10.1.0.0/16 och 10.2.0.0/16 och ditt prefix för det virtuella nätverket är 192.168.0.0/16 och 172.16.0.0/16, måste du ange följande trafik väljare:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Mer information om principbaserade trafikväljare finns i Ansluta en VPN-gateway till flera lokala principbaserade VPN-enheter.

Om tidsgränsen ställs in på kortare perioder gör det att IKE byter nycklar mer aggressivt. Anslutningen kan sedan verka vara frånkopplad i vissa fall. Den här situationen kanske inte är önskvärd om dina lokala platser ligger längre bort från Azure-regionen där VPN-gatewayen finns, eller om det fysiska länkvillkoret kan medföra paketförlust. Vi rekommenderar vanligtvis att du anger tidsgränsen till mellan 30 och 45 sekunder.

Mer information finns i Ansluta en VPN-gateway till flera lokala principbaserade VPN-enheter.

Vilka Diffie-Hellman-grupper stöder den anpassade principen?

I följande tabell visas motsvarande Diffie-Hellman-grupper som den anpassade principen stöder:

| Diffie-Hellman-grupp | DHGroup | PFSGroup | Nyckellängd |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bitars MODP |

| 2 | DHGroup2 | PFS2 | 1024-bitars MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bit MODP |

| 19 | ECP256 | ECP256 | 256-bit ECP |

| 20 | ECP384 | ECP384 | 384-bit ECP |

| 24 | DHGroup24 | PFS24 | 2048-bit MODP |

Mer information finns i RFC3526 och RFC5114.

Ersätter den anpassade principen standard-IPsec/IKE-principuppsättningar för VPN-gatewayer?

Ja. När du har angett en anpassad princip för en anslutning använder Azure VPN Gateway endast den principen på anslutningen, både som IKE-initierare och IKE-svarare.

Om jag tar bort en anpassad princip för IPsec/IKE, blir anslutningen mindre säker?

Nej, IPsec/IKE skyddar fortfarande anslutningen. När du tar bort den anpassade principen från en anslutning återgår VPN-gatewayen till standardlistan över IPsec/IKE-förslag och startar om IKE-handskakningen med din lokala VPN-enhet.

Kan det störa VPN-anslutningen att lägga till eller uppdatera en IPsec/IKE-princip?

Ja. Det kan orsaka ett litet avbrott (några sekunder) när VPN-gatewayen river ner den befintliga anslutningen och startar om IKE-handskakningen för att återupprätta IPsec-tunneln med de nya kryptografiska algoritmerna och parametrarna. Se till att din lokala VPN-enhet också är konfigurerad med matchande algoritmer och viktiga styrkor för att minimera störningarna.

Kan jag använda olika principer för olika anslutningar?

Ja. En anpassad policy tillämpas per anslutning. Du kan skapa och tillämpa olika IPsec/IKE-principer på olika anslutningar.

Du kan också välja att använda anpassade principer för en delmängd av anslutningar. Övriga principer använder de fördefinierade IPsec/IKE-principuppsättningarna i Azure.

Kan jag använda en anpassad princip för VNet-till-VNet-anslutningar?

Ja. Du kan tillämpa en anpassad princip på både IPsec-anslutningar mellan platser och VNet-till-VNet-anslutningar.

Behöver jag ange samma princip på båda resurserna för VNet-till-VNet-anslutningen?

Ja. En VNet-till-VNet-tunnel består av två anslutningsresurser i Azure, en för varje riktning. Kontrollera att båda anslutningsresurserna har samma princip. Annars upprättas inte VNet-till-VNet-anslutningen.

Vad är standardvärdet för DPD-timeout? Kan jag ange en annan DPD-tidsgräns?

Standardtimeouten för DPD är 45 sekunder på VPN-gatewayer. Du kan ange ett annat DPD-timeoutvärde för varje IPsec- eller VNet-till-VNet-anslutning, från 9 sekunder till 3 600 sekunder.

Kommentar

Om tidsgränsen ställs in på kortare perioder får det IKE att nyckla om mer aggressivt. Anslutningen kan sedan verka vara frånkopplad i vissa fall. Den här situationen kanske inte är önskvärd om dina lokala platser ligger längre bort från Azure-regionen där VPN-gatewayen finns, eller om det fysiska länkvillkoret kan medföra paketförlust. Vi rekommenderar vanligtvis att du anger tidsgränsen till mellan 30 och 45 sekunder.

Fungerar en anpassad IPsec/IKE-princip på ExpressRoute-anslutningar?

Nej. En IPsec/IKE-princip fungerar endast på S2S VPN- och VNet-till-VNet-anslutningar via VPN-gatewayerna.

Hur gör jag för att skapa anslutningar med protokolltypen IKEv1 eller IKEv2?

Du kan skapa IKEv1-anslutningar på alla routningsbaserade SKU:er av VPN-typ, förutom Basic SKU, Standard SKU och andra tidigare SKU:er.

Du kan ange en anslutningsprotokolltyp för IKEv1 eller IKEv2 när du skapar anslutningar. Om du inte anger någon anslutningsprotokolltyp används IKEv2 som standardalternativ där så är tillämpligt. Mer information finns i dokumentationen för Azure PowerShell-cmdleten .

Information om SKU-typer och stöd för IKEv1 och IKEv2 finns i Ansluta en VPN-gateway till flera lokala principbaserade VPN-enheter.

Tillåts överföring mellan IKEv1- och IKEv2-anslutningar?

Ja.

Kan jag ha IKEv1 plats-till-plats-anslutningar på Basic SKU för den routningsbaserade VPN-typen?

Nej. Basic SKU stöder inte den här konfigurationen.

Kan jag ändra anslutningsprotokolltypen när anslutningen har skapats (IKEv1 till IKEv2 och vice versa)?

Nej. När du har skapat anslutningen kan du inte ändra IKEv1- och IKEv2-protokoll. Du måste ta bort och återskapa en ny anslutning med önskad protokolltyp.

Varför återansluter min IKEv1-anslutning ofta?

Om din statiska routning eller routningsbaserade IKEv1-anslutning kopplas från med rutinmässiga intervall beror det förmodligen på att VPN-gatewayerna inte stöder nyckelåternycklar på plats. När huvudläget nyckelas om kopplas IKEv1-tunnlarna från och det tar upp till 5 sekunder att återansluta. Tidsgränsvärdet för main mode-förhandlingen avgör frekvensen för nyckelåterställningar. För att förhindra dessa återanslutningar kan du gå över till att använda IKEv2, som stöder nyckelbyten under pågående anslutning.

Om anslutningen återansluter slumpmässigt följer du felsökningsguiden.

Var hittar jag mer information och steg för konfiguration?

Mer information finns i följande artiklar:

- Konfigurera anpassade IPsec/IKE-anslutningsprinciper för S2S VPN och VNet-till-VNet: Azure Portal

- Konfigurera anpassade IPsec-/IKE-anslutningsprinciper för S2S VPN eller VNet-till-VNet: PowerShell

Nästa steg

Mer information om alternativet UsePolicyBasedTrafficSelectors finns i Ansluta flera principbaserade VPN-enheter .