Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln hjälper dig att konfigurera en Azure-routningsbaserad VPN-gateway för att ansluta till flera lokala principbaserade VPN-enheter som använder anpassade IPsec/IKE-principer på S2S VPN-anslutningar. Stegen i den här artikeln använder Azure PowerShell.

Om principbaserade och routningsbaserade VPN-gatewayer

Principbaserade jämfört med routningsbaserade VPN-enheter skiljer sig åt i hur IPsec-trafikväljarna anges för en anslutning:

- Principbaserade VPN-enheter använder kombinationerna av prefix från båda nätverken för att definiera hur trafik krypteras/dekrypteras via IPsec-tunnlar. Det bygger vanligtvis på brandväggsenheter som utför paketfiltrering. Kryptering och dekryptering av IPsec-tunnlar läggs till i motorn för paketfiltrering och bearbetning.

- Routningsbaserade VPN-enheter använder trafikväljare för ”alla-till-alla” (joker) och låter tabeller för routning/vidarebefordran dirigera trafik till olika IPsec-tunnlar. Det bygger vanligtvis på routerplattformar där varje IPsec-tunnel modelleras som ett nätverksgränssnitt eller ett VTI (virtuellt tunnelgränssnitt).

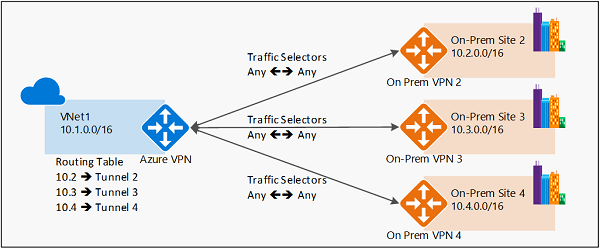

Följande diagram markerar de två modellerna:

Exempel på principbaserad VPN

Exempel på routningsbaserad VPN

Azure Support för principbaserad VPN

För närvarande Azure Support båda lägena för VPN-gatewayer: routningsbaserade VPN-gatewayer och principbaserade VPN-gatewayer. De bygger på olika interna plattformar, vilket resulterar i olika specifikationer. Mer information om gatewayer, dataflöde och anslutningar finns i Om VPN Gateway-inställningar.

| Gateway-VPN-typ | Gateway-SKU | IKE-versioner som stöds |

|---|---|---|

| Principbaserad gateway | Grundläggande | IKEv1 |

| Routningsbaserad gateway | Grundläggande | IKEv2 |

| Routningsbaserad gateway | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 och IKEv2 |

| Routningsbaserad gateway | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 och IKEv2 |

Tidigare, när du arbetade med principbaserade VPN-nätverk, var du begränsad till att använda den principbaserade VPN-gatewayen Basic SKU och kunde bara ansluta till en lokal VPN/brandväggsenhet. Med anpassad IPsec/IKE-princip kan du nu använda en routningsbaserad VPN-gateway och ansluta till flera principbaserade VPN-/brandväggsenheter. Om du vill skapa en principbaserad VPN-anslutning med hjälp av en routningsbaserad VPN-gateway konfigurerar du den routningsbaserade VPN-gatewayen så att den använder prefixbaserade trafikväljare med alternativet "PolicyBasedTrafficSelectors".

Överväganden

För att aktivera den här anslutningen måste dina lokala principbaserade VPN-enheter ha stöd för IKEv2 för att ansluta till azure-routningsbaserade VPN-gatewayer. Kontrollera specifikationerna för VPN-enheten.

De lokala nätverk som ansluter via principbaserade VPN-enheter med den här mekanismen kan bara ansluta till det virtuella Azure-nätverket. De kan inte överförs till andra lokala nätverk eller virtuella nätverk via samma Azure VPN-gateway.

Konfigurationsalternativet är en del av den anpassade IPsec/IKE-anslutningsprincipen. Om du aktiverar alternativet för principbaserad trafikväljare måste du ange den fullständiga principen (IPsec/IKE-krypterings- och integritetsalgoritmer, nyckelstyrkor och SA-livslängder).

Följande diagram visar varför överföringsroutning via VPN-gateway inte fungerar med det principbaserade alternativet:

Som du ser i diagrammet har Azure VPN-gatewayen trafikväljare från det virtuella nätverket till vart och ett av de lokala nätverksprefixen, men inte prefixen för korsanslutningar. Till exempel kan den lokala platsen 2, plats 3 och plats 4 var och en kommunicera med VNet1, men kan inte ansluta via Azure VPN-gatewayen till varandra. Diagrammet visar de korsanslutningstrafikväljare som inte är tillgängliga i Azure VPN-gatewayen under den här konfigurationen.

Arbetsflöde

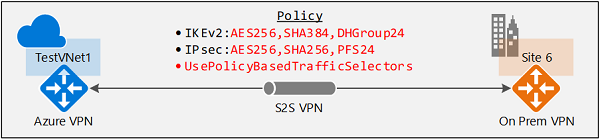

Anvisningarna i den här artikeln följer samma exempel som beskrivs i Konfigurera IPsec/IKE-princip för S2S- eller VNet-till-VNet-anslutningar för att upprätta en S2S VPN-anslutning. Detta visas i följande diagram:

Använd följande arbetsflöde för att aktivera anslutningen:

- Skapa det virtuella nätverket, VPN-gatewayen och den lokala nätverksgatewayen för din lokala anslutning.

- Skapa en IPsec/IKE-princip.

- Tillämpa principen när du skapar en S2S- eller VNet-till-VNet-anslutning och aktivera principbaserade trafikväljare för anslutningen.

- Om anslutningen redan har skapats kan du tillämpa eller uppdatera principen till en befintlig anslutning.

Aktivera principbaserade trafikväljare

Det här avsnittet visar hur du aktiverar principbaserade trafikväljare för en anslutning. Kontrollera att du har slutfört del 3 i artikeln Konfigurera IPsec/IKE-princip. Stegen i den här artikeln använder samma parametrar.

Skapa det virtuella nätverket, VPN-gatewayen och den lokala nätverksgatewayen

Ansluta till din prenumeration. Om du kör PowerShell lokalt på datorn loggar du in med cmdleten Connect-AzAccount . Eller i stället använda Azure Cloud Shell i webbläsaren.

Deklarera dina variabler. I den här övningen använder vi följande variabler:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Skapa en resursgrupp.

New-AzResourceGroup -Name $RG1 -Location $Location1Använd följande exempel för att skapa det virtuella nätverket TestVNet1 med tre undernät och VPN-gatewayen. Om du vill ersätta värden är det viktigt att du alltid namnger gatewayundernätet specifikt "GatewaySubnet". Om du ger det något annat namn går det inte att skapa gatewayen.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Skapa en S2S VPN-anslutning med en IPsec/IKE-princip

Skapa en IPsec/IKE-princip.

Viktigt!

Du måste skapa en IPsec/IKE-princip för att kunna aktivera alternativet "UsePolicyBasedTrafficSelectors" i anslutningen.

I följande exempel skapas en IPsec/IKE-princip med dessa algoritmer och parametrar:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Lifetime 14400 seconds & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Skapa S2S VPN-anslutningen med principbaserade trafikväljare och IPsec/IKE-principen och tillämpa IPsec/IKE-principen som skapades i föregående steg. Tänk på den ytterligare parametern "-UsePolicyBasedTrafficSelectors $True", som aktiverar principbaserade trafikväljare för anslutningen.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'När du har slutfört stegen använder S2S VPN-anslutningen den definierade IPsec/IKE-principen och aktiverar principbaserade trafikväljare för anslutningen. Du kan upprepa samma steg för att lägga till fler anslutningar till ytterligare lokala principbaserade VPN-enheter från samma Azure VPN-gateway.

Uppdatera principbaserade trafikväljare

Det här avsnittet visar hur du uppdaterar alternativet för principbaserade trafikväljare för en befintlig S2S VPN-anslutning.

Hämta anslutningsresursen.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Visa alternativet för principbaserade trafikväljare. Följande rad visar om de principbaserade trafikväljarna används för anslutningen:

$connection6.UsePolicyBasedTrafficSelectorsOm raden returnerar "True" konfigureras principbaserade trafikväljare på anslutningen. Annars returneras "False".

När du har hämtat anslutningsresursen kan du aktivera eller inaktivera de principbaserade trafikväljarna på en anslutning.

Aktivera

Följande exempel aktiverar alternativet för principbaserade trafikväljare, men lämnar IPsec/IKE-principen oförändrad:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TrueInaktivera

I följande exempel inaktiveras alternativet principbaserade trafikväljare, men IPsec/IKE-principen ändras inte:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Nästa steg

När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Se Skapa en virtuell dator för anvisningar.

Läs även Konfigurera IPsec/IKE-princip för S2S VPN- eller VNet-till-VNet-anslutningar för mer information om anpassade IPsec/IKE-principer.