Skydda Azure OpenAI med Azure Web Application Firewall på Azure Front Door

Det finns ett växande antal företag som använder Azure OpenAI-API:er, och antalet och komplexiteten i säkerhetsattacker mot webbprogram utvecklas ständigt. En stark säkerhetsstrategi krävs för att skydda Azure OpenAI-API:er från olika webbprogramattacker.

Azure Web Application Firewall (WAF) är en Azure Networking-produkt som skyddar webbprogram och API:er från olika OWASP-topp 10-webbattacker, vanliga sårbarheter och exponeringar (CVE) och skadliga robotattacker.

Den här artikeln beskriver hur du använder Azure Web Application Firewall (WAF) på Azure Front Door för att skydda Azure OpenAI-slutpunkter.

Förutsättningar

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Skapa Azure OpenAI-instans med hjälp av modellen gpt-35-turbo

Skapa först en OpenAI-instans.

Skapa en Azure OpenAI-instans och distribuera en gpt-35-turbo-modell med hjälp av Skapa och distribuera en Azure OpenAI Service-resurs.

Identifiera Azure OpenAI-slutpunkten och API-nyckeln.

Öppna Azure OpenAI Studio och öppna alternativet Chatt under Playground. Använd alternativet Visa kod för att visa slutpunkten och API-nyckeln.

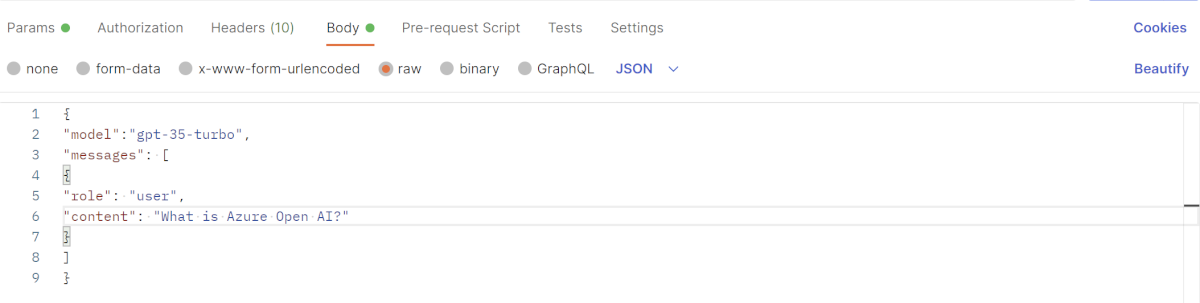

Verifiera Azure OpenAI-anrop med din favorit-API-testmetod, till exempel Visual Studio eller Insomnia. Använd azure OpenAPI-slutpunkten och api-nyckelvärdena som hittades i de tidigare stegen. Använd följande kodrader i POST-brödtexten:

{ "model":"gpt-35-turbo", "messages": [ { "role": "user", "content": "What is Azure OpenAI?" } ] }Som svar på POST bör du få 200 OK:

Azure OpenAI genererar också ett svar med hjälp av GPT-modellen.

Skapa en Azure Front Door-instans med Azure WAF

Använd nu Azure Portal för att skapa en Azure Front Door-instans med Azure WAF.

Skapa en premiumoptimerad Azure Front Door-nivå med en associerad WAF-säkerhetsprincip i samma resursgrupp. Använd alternativet Anpassad skapande.

Lägg till slutpunkter och vägar.

Lägg till ursprungsvärdnamnet: Ursprungsvärdnamnet är

testazureopenai.openai.azure.com.Lägg till WAF-principen.

Konfigurera en WAF-princip för att skydda mot webbprogram och API-sårbarheter

Aktivera WAF-principen i förebyggande läge och se till att Microsoft_DefaultRuleSet_2.1 och Microsoft_BotManagerRuleSet_1.0 är aktiverade.

Verifiera åtkomsten till Azure OpenAI via Azure Front Door-slutpunkten

Kontrollera nu din Azure Front Door-slutpunkt.

Hämta Azure Front Door-slutpunkten från Front Door Manager.

Använd din favorit-API-testmetod, till exempel Visual Studio eller Insomnia för att skicka en POST-begäran till Azure Front Door-slutpunkten.

Azure OpenAI genererar också ett svar med hjälp av GPT-modellen.

Verifiera att WAF blockerar en OWASP-attack

Skicka en POST-begäran som simulerar en OWASP-attack på Azure OpenAI-slutpunkten. WAF blockerar anropet med en 403 Forbidden-svarskod .

Konfigurera IP-begränsningsregler med waf

Information om hur du begränsar åtkomsten till Azure OpenAI-slutpunkten till de IP-adresser som krävs finns i Konfigurera en IP-begränsningsregel med en WAF för Azure Front Door.

Vanliga problem

Följande är vanliga problem som kan uppstå när du använder Azure OpenAI med Azure Front Door och Azure WAF.

Du får ett meddelande om 401: Åtkomst nekad när du skickar en POST-begäran till din Azure OpenAI-slutpunkt.

Om du försöker skicka en POST-begäran till din Azure OpenAI-slutpunkt direkt efter att du har skapat den kan du få meddelandet 401: Åtkomst nekad även om du har rätt API-nyckel i din begäran. Det här problemet löser sig vanligtvis efter en tid utan några direkta åtgärder.

Du får ett 415: Media Type-meddelande som inte stöds när du skickar en POST-begäran till din Azure OpenAI-slutpunkt.

Om du försöker skicka en POST-begäran till din Azure OpenAI-slutpunkt med rubriken

text/plainInnehållstyp får du det här meddelandet. Se till att uppdatera rubriken Innehållstyp tillapplication/jsoni rubrikavsnittet i testet.