Undersöka aviseringar i Microsoft Defender XDR

Gäller för:

- Microsoft Defender XDR

Obs!

I den här artikeln beskrivs säkerhetsaviseringar i Microsoft Defender XDR. Du kan dock använda aktivitetsaviseringar för att skicka e-postaviseringar till dig själv eller andra administratörer när användare utför specifika aktiviteter i Microsoft 365. Mer information finns i Skapa aktivitetsaviseringar – Microsoft Purview | Microsoft Docs.

Aviseringar är grunden för alla incidenter och anger förekomsten av skadliga eller misstänkta händelser i din miljö. Aviseringar är vanligtvis en del av en bredare attack och ger ledtrådar om en incident.

I Microsoft Defender XDR aggregeras relaterade aviseringar för att bilda incidenter. Incidenter ger alltid en bredare kontext för en attack, men analys av aviseringar kan vara värdefullt när djupare analys krävs.

Aviseringskön visar den aktuella uppsättningen aviseringar. Du kommer till aviseringskön från Incidenter & aviseringar > Aviseringar vid snabbstart av Microsoft Defender-portalen.

Aviseringar från olika Microsoft-säkerhetslösningar som Microsoft Defender för Endpoint, Defender för Office 365, Microsoft Sentinel, Defender för molnet, Defender för identitet, Defender för molnappar, Defender XDR, appstyrning, Microsoft Entra ID Protection och Microsoft Data Loss Prevention visas här.

Som standard visar aviseringskön i Microsoft Defender-portalen de nya och pågående aviseringarna från de senaste 30 dagarna. Den senaste aviseringen finns överst i listan så att du kan se den först.

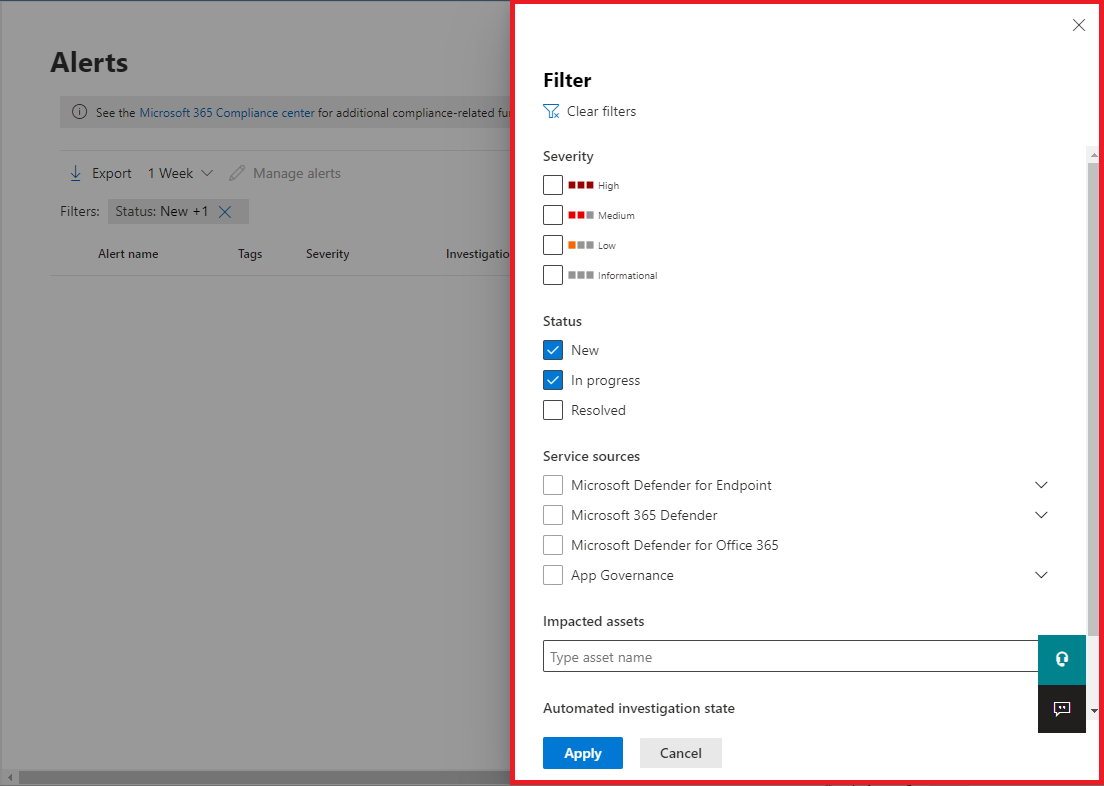

I kön för standardaviseringar kan du välja Filtrera för att se ett filterfönster , där du kan ange en delmängd av aviseringarna. Här är ett exempel.

Du kan filtrera aviseringar enligt följande kriterier:

- Allvarlighetsgrad

- Status

- Kategorier

- Tjänst-/identifieringskällor

- Taggar

- Politik

- Entiteter (de påverkade tillgångarna)

- Automatiserat undersökningstillstånd

- Aviseringsprenumerations-ID:t

Nödvändiga roller för Defender för Office 365-aviseringar

Du måste ha någon av följande roller för att få åtkomst till Microsoft Defender för Office 365-aviseringar:

För globala Microsoft Entra-roller:

- Global administratör

- Säkerhetsadministratör

- Säkerhetsoperatör

- Global läsare

- Säkerhetsläsare

Rollgrupper för Office 365-säkerhet & efterlevnad

- Efterlevnadsadministratör

- Organisationshantering

Analysera en avisering

Om du vill se huvudaviseringssidan väljer du namnet på aviseringen. Här är ett exempel.

Du kan också välja åtgärden Öppna huvudaviseringssidan i fönstret Hantera avisering .

En aviseringssida består av följande avsnitt:

- Varningsartikel, som är kedjan med händelser och aviseringar relaterade till den här aviseringen i kronologisk ordning

- Sammanfattningsinformation

På en aviseringssida kan du välja ellipserna (...) bredvid valfri entitet för att se tillgängliga åtgärder, till exempel länka aviseringen till en annan incident. Listan över tillgängliga åtgärder beror på typen av avisering.

Aviseringskällor

Microsoft Defender XDR-aviseringar kommer från lösningar som Microsoft Defender för Endpoint, Defender för Office 365, Defender för identitet, Defender för molnappar, tillägg för appstyrning för Microsoft Defender för molnappar, Microsoft Entra ID Protection och Microsoft Data Loss Prevention. Du kanske ser aviseringar med förberedda tecken i aviseringen. Följande tabell innehåller vägledning som hjälper dig att förstå mappningen av aviseringskällor baserat på det förberedda tecknet i aviseringen.

Obs!

- De förberedda GUID:erna är bara specifika för enhetliga upplevelser, till exempel kö för enhetliga aviseringar, sidan enhetliga aviseringar, enhetlig undersökning och enhetliga incidenter.

- Det förberedda tecknet ändrar inte GUID för aviseringen. Den enda ändringen av GUID:et är den förberedda komponenten.

| Aviseringskälla | Förberedd karaktär |

|---|---|

| Microsoft Defender XDR | ra ta för ThreatExpertsea for DetectionSource = DetectionSource.CustomDetection |

| Microsoft Defender för Office 365 | fa{GUID} Exempel: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender för Endpoint | da eller ed för anpassade identifieringsaviseringar |

| Microsoft Defender for Identity | aa{GUID} Exempel: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Cloud Apps | ca{GUID} Exempel: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad |

| Appstyrning | ma |

| Microsoft Data Loss Prevention | dl |

| Microsoft Defender for Molnet | dc |

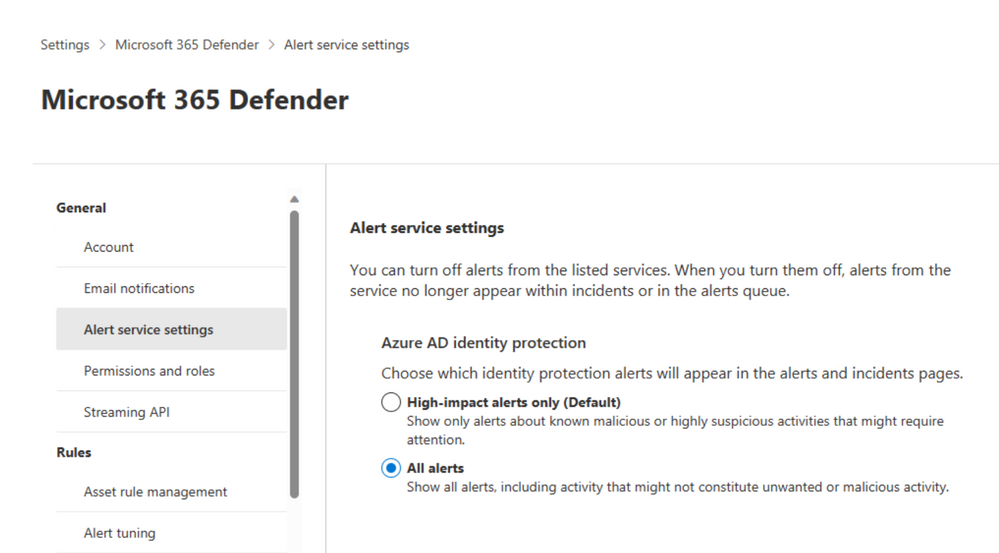

Konfigurera IP-aviseringstjänsten Microsoft Entra

Gå till Microsoft Defender-portalen (security.microsoft.com) och välj Inställningar>Microsoft Defender XDR.

I listan väljer du Aviseringstjänstinställningar och konfigurerar sedan din Microsoft Entra ID Protection-aviseringstjänst .

Som standard är endast de mest relevanta aviseringarna för säkerhetsåtgärdscentret aktiverade. Om du vill få alla Ip-riskidentifieringar för Microsoft Entra kan du ändra det i avsnittet Inställningar för aviseringstjänsten .

Du kan också komma åt inställningar för aviseringstjänsten direkt från sidan Incidenter i Microsoft Defender-portalen.

Viktigt

En del information gäller förinstallerad produkt som kan ha ändrats mycket innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckliga eller underförstådda, med avseende på den information som anges här.

Analysera berörda tillgångar

Avsnittet Åtgärder som vidtas innehåller en lista över påverkade tillgångar, till exempel postlådor, enheter och användare som påverkas av den här aviseringen.

Du kan också välja Visa i åtgärdscenter för att visa fliken Historik i Åtgärdscenter i Microsoft Defender-portalen.

Spåra en aviserings roll i aviseringsartikeln

Aviseringsartikeln visar alla tillgångar eller entiteter som är relaterade till aviseringen i en processträdsvy. Aviseringen i rubriken är den som är i fokus när du först hamnar på den valda aviseringens sida. Tillgångar i aviseringsartikeln är utbyggbara och klickbara. De ger ytterligare information och påskyndar ditt svar genom att du kan vidta åtgärder direkt i kontexten för aviseringssidan.

Obs!

Aviseringsavsnittet kan innehålla mer än en avisering, med ytterligare aviseringar relaterade till samma körningsträd som visas före eller efter den avisering som du har valt.

Visa mer aviseringsinformation på informationssidan

Informationssidan visar information om den valda aviseringen, med information och åtgärder som är relaterade till den. Om du väljer någon av de berörda tillgångarna eller entiteterna i aviseringsartikeln ändras informationssidan för att ge sammanhangsberoende information och åtgärder för det valda objektet.

När du har valt en entitet av intresse ändras informationssidan för att visa information om den valda entitetstypen, historisk information när den är tillgänglig och alternativ för att vidta åtgärder på den här entiteten direkt från aviseringssidan.

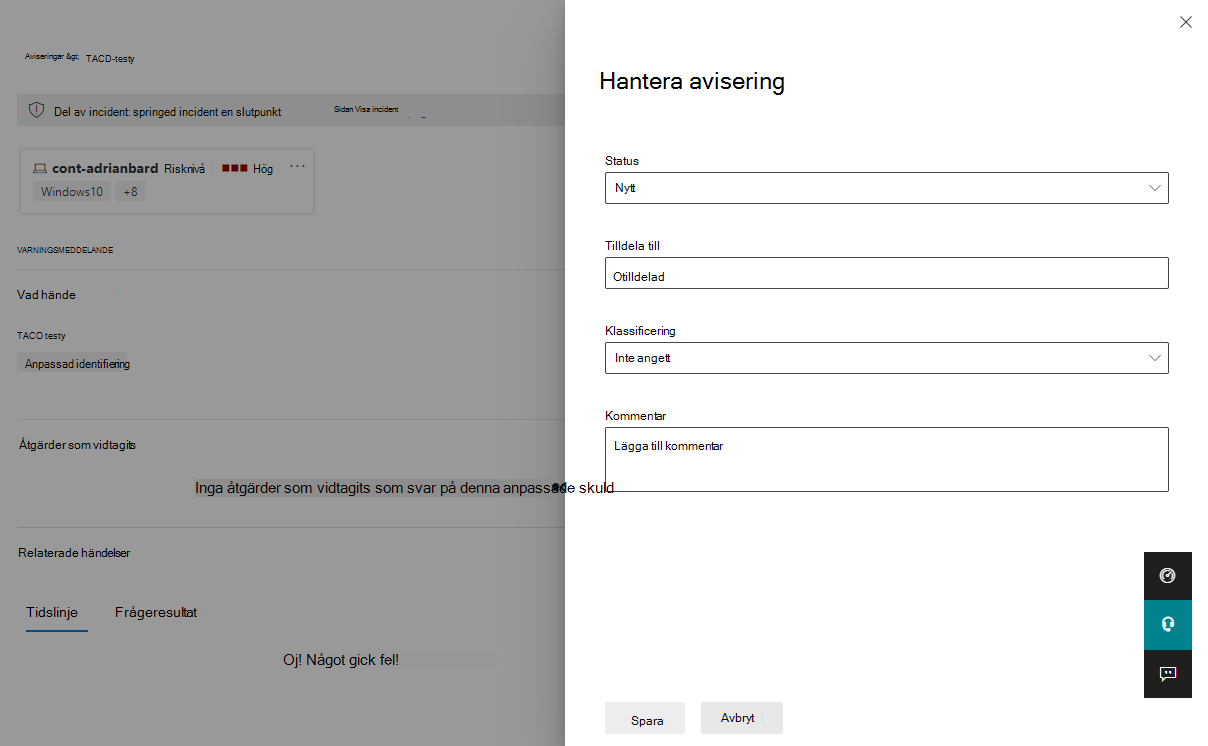

Hantera varningar

Om du vill hantera en avisering väljer du Hantera avisering i avsnittet sammanfattningsinformation på aviseringssidan. Här är ett exempel på fönstret Hantera avisering för en enskild avisering.

I fönstret Hantera avisering kan du visa eller ange:

- Aviseringsstatusen (Ny, Löst, Pågår).

- Det användarkonto som har tilldelats aviseringen.

- Aviseringens klassificering:

- Inte inställt (standard).

- Sant positivt med en typ av hot. Använd den här klassificeringen för aviseringar som korrekt anger ett verkligt hot. Om du anger den här hottypens aviseringar ser säkerhetsteamet hotmönster och agerar för att skydda din organisation från dem.

- Information, förväntad aktivitet med en typ av aktivitet. Använd det här alternativet för aviseringar som är tekniskt korrekta, men som representerar normalt beteende eller simulerad hotaktivitet. Du vill vanligtvis ignorera dessa aviseringar men förvänta dig dem för liknande aktiviteter i framtiden där aktiviteterna utlöses av faktiska angripare eller skadlig kod. Använd alternativen i den här kategorin för att klassificera aviseringar för säkerhetstester, red team-aktivitet och förväntat ovanligt beteende från betrodda appar och användare.

- Falsk positiv identifiering för typer av aviseringar som har skapats även om det inte finns någon skadlig aktivitet eller för ett falskt larm. Använd alternativen i den här kategorin för att klassificera aviseringar som felaktigt identifieras som normala händelser eller aktiviteter som skadliga eller misstänkta. Till skillnad från aviseringar för "Informationsaktivitet, förväntad aktivitet", som också kan vara användbar för att fånga verkliga hot, vill du vanligtvis inte se dessa aviseringar igen. Genom att klassificera aviseringar som falska positiva identifieringar kan Microsoft Defender XDR förbättra identifieringskvaliteten.

- En kommentar till aviseringen.

Obs!

Runt den 29 augusti 2022 kommer tidigare stödda aviseringsbestämningsvärden ("Apt" och "SecurityPersonnel") att bli inaktuella och inte längre tillgängliga via API:et.

Obs!

Ett sätt att hantera aviseringar med hjälp av taggar. Taggningsfunktionen för Microsoft Defender för Office 365 distribueras stegvis och är för närvarande i förhandsversion.

För närvarande tillämpas ändrade taggnamn endast på aviseringar som skapats efter uppdateringen. Aviseringar som genererades före ändringen återspeglar inte det uppdaterade taggnamnet.

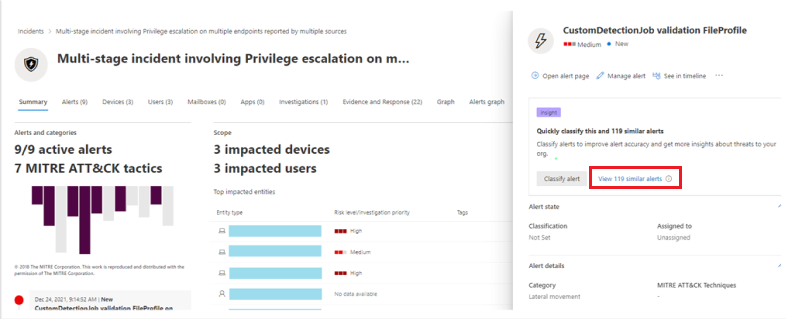

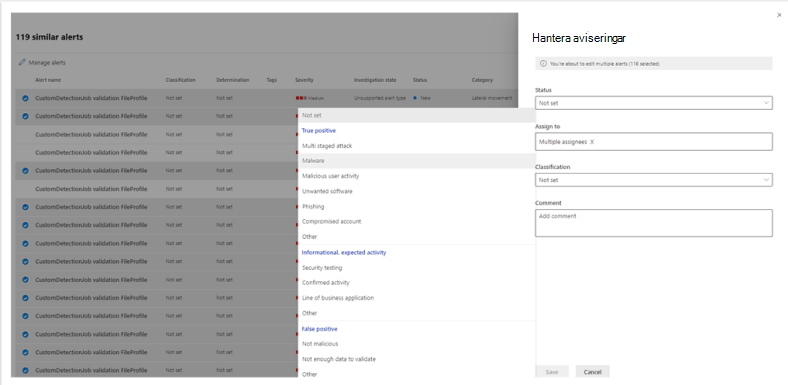

Om du vill hantera en uppsättning aviseringar som liknar en specifik avisering väljer du Visa liknande aviseringar i rutan INSIGHT i avsnittet sammanfattningsinformation på aviseringssidan.

I fönstret Hantera aviseringar kan du sedan klassificera alla relaterade aviseringar på samma gång. Här är ett exempel.

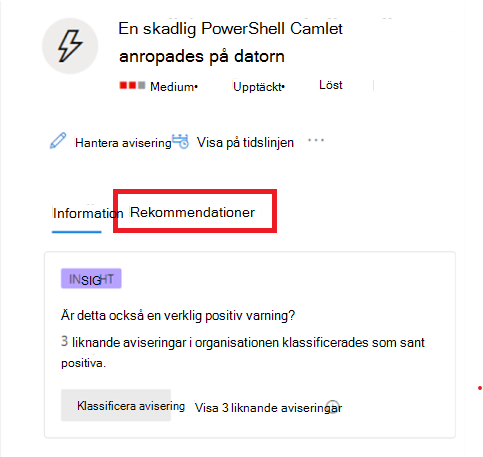

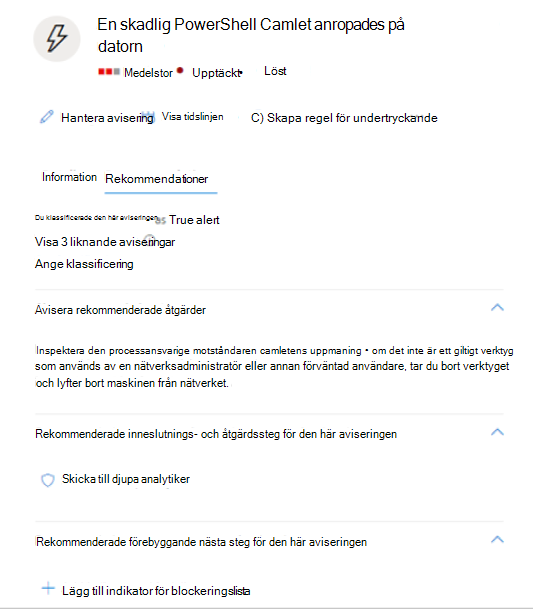

Om liknande aviseringar redan har klassificerats tidigare kan du spara tid genom att använda Microsoft Defender XDR-rekommendationer för att lära dig hur de andra aviseringarna löstes. I avsnittet sammanfattningsinformation väljer du Rekommendationer.

Fliken Rekommendationer innehåller åtgärder och råd i nästa steg för undersökning, reparation och förebyggande åtgärder. Här är ett exempel.

Justera en avisering

Som SOC-analytiker (Security Operations Center) är ett av de främsta problemen att prioritera det största antalet aviseringar som utlöses dagligen. En analytikers tid är värdefull och vill bara fokusera på aviseringar med hög allvarlighetsgrad och hög prioritet. Samtidigt är analytiker också skyldiga att prioritera och lösa aviseringar med lägre prioritet, vilket tenderar att vara en manuell process.

Aviseringsjustering, som tidigare kallades aviseringsundertryckning, ger möjlighet att finjustera och hantera aviseringar i förväg. Detta effektiviserar aviseringskön och sparar prioriteringstid genom att dölja eller lösa aviseringar automatiskt, varje gång ett visst förväntat organisationsbeteende inträffar och regelvillkoren uppfylls.

Regler för aviseringsjustering stöder villkor baserat på bevistyper som filer, processer, schemalagda uppgifter och andra typer av bevis som utlöser aviseringar. När du har skapat en aviseringsjusteringsregel tillämpar du den på den valda aviseringen eller någon aviseringstyp som uppfyller de definierade villkoren för att justera aviseringen.

Aviseringsjustering när allmän tillgänglighet samlar endast in aviseringar från Defender för Endpoint. Men i förhandsversionen utökas aviseringsjusteringen även till andra Microsoft Defender XDR-tjänster, inklusive Defender för Office 365, Defender för identitet, Defender för molnappar, Microsoft Entra ID Protection (Microsoft Entra IP) och andra om de är tillgängliga på din plattform och plan.

Försiktighet

Vi rekommenderar att du använder aviseringsjustering med försiktighet för scenarier där kända, interna affärsprogram eller säkerhetstester utlöser en förväntad aktivitet och du inte vill se aviseringarna.

Skapa regelvillkor för att finjustera aviseringar

Skapa regler för aviseringsjustering från området Microsoft Defender XDR-inställningar eller från en aviseringsinformationssida. Välj någon av följande flikar för att fortsätta.

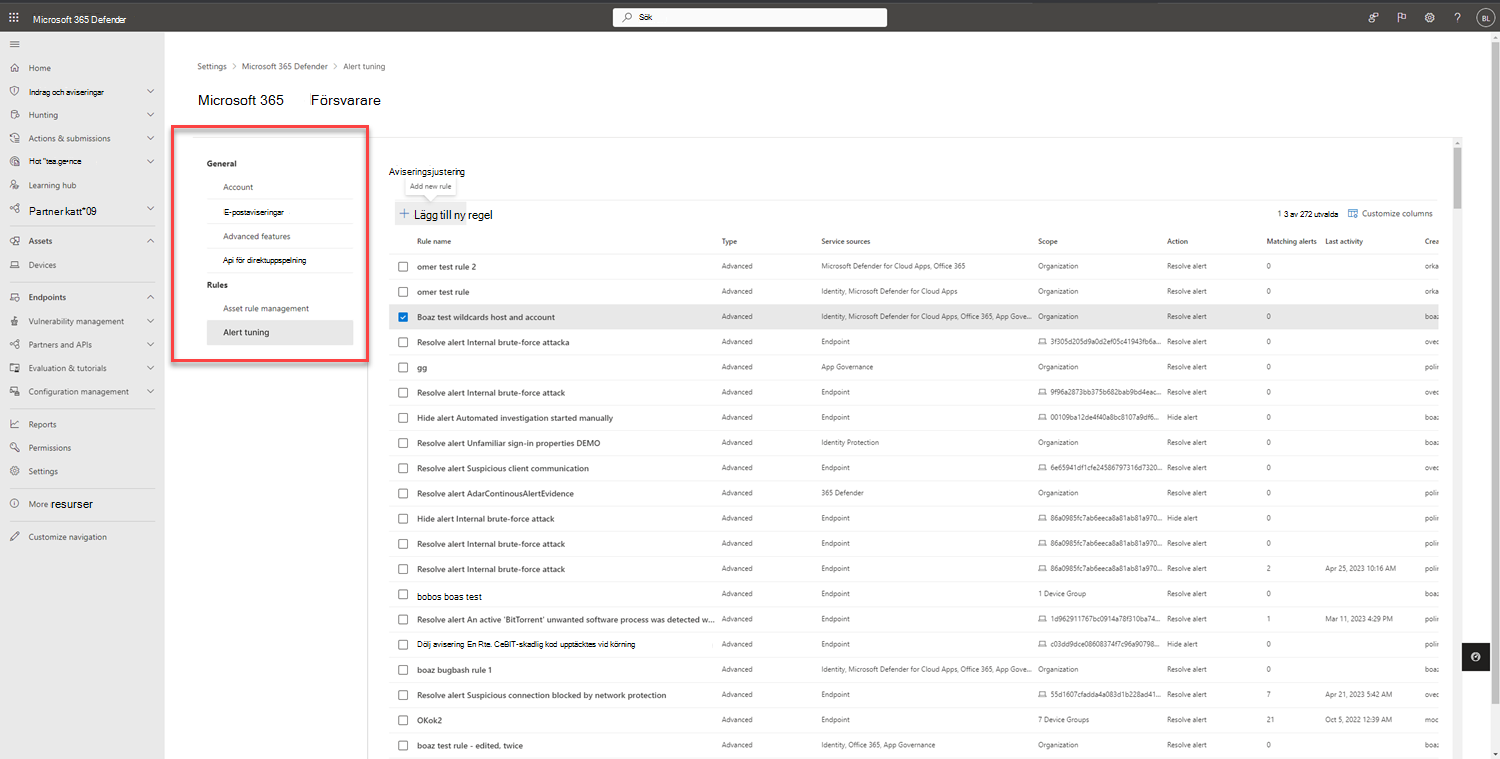

I Microsoft Defender-portalen väljer du Inställningar > Microsoft Defender XDR-aviseringsjustering>.

Välj Lägg till ny regel för att justera en ny avisering eller välj en befintlig regelrad för att göra ändringar. Om du väljer regelrubriken öppnas en sida med regelinformation, där du kan visa en lista över associerade aviseringar, redigera villkor eller aktivera och inaktivera regeln.

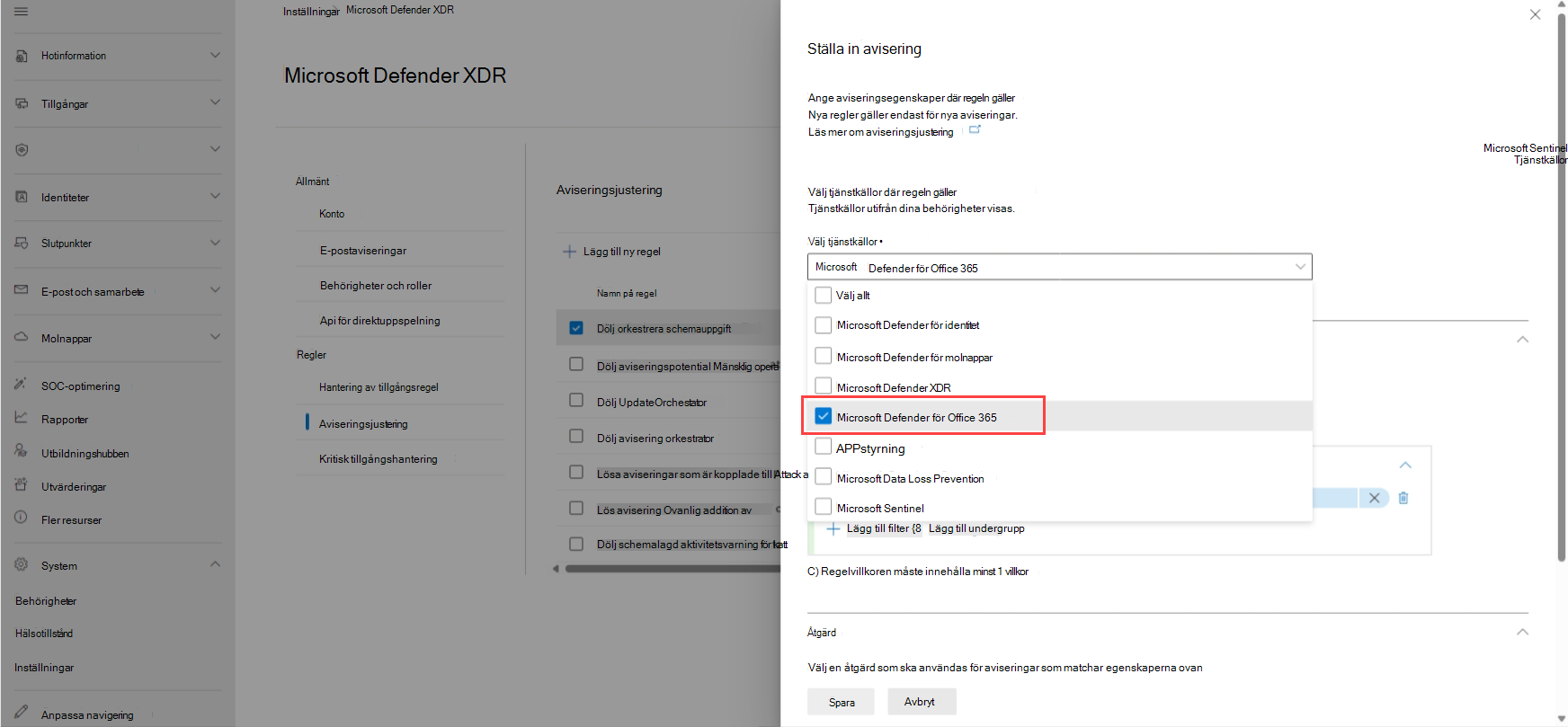

I fönstret Finjustera avisering under Välj tjänstkällor väljer du de tjänstkällor där du vill att regeln ska tillämpas. Endast tjänster där du har behörighet visas i listan. Till exempel:

I området Villkor lägger du till ett villkor för aviseringens utlösare. Om du till exempel vill förhindra att en avisering utlöses när en specifik fil skapas definierar du ett villkor för utlösaren File:Custom och definierar filinformationen:

De utlösare som visas skiljer sig åt beroende på vilka tjänstkällor du har valt. Utlösare är alla indikatorer på kompromettering (IOPS), till exempel filer, processer, schemalagda uppgifter och andra bevistyper som kan utlösa en avisering, inklusive AMSI-skript (AntiMalware Scan Interface), WMI-händelser (Windows Management Instrumentation) eller schemalagda aktiviteter.

Om du vill ange flera regelvillkor väljer du Lägg till filter och använder ALTERNATIV för AND, OR och grouping för att definiera relationerna mellan de flera bevistyper som utlöser aviseringen. Ytterligare bevisegenskaper fylls i automatiskt som en ny undergrupp, där du kan definiera dina villkorsvärden. Villkorsvärden är inte skiftlägeskänsliga och vissa egenskaper stöder jokertecken.

I åtgärdsområdet i fönstret Finjustera avisering väljer du den relevanta åtgärd som du vill att regeln ska vidta, antingen Dölj avisering eller Lös avisering.

Ange ett beskrivande namn för aviseringen och en kommentar för att beskriva aviseringen och välj sedan Spara.

Obs!

Aviseringsrubriken (namn) baseras på aviseringstypen (IoaDefinitionId), som bestämmer aviseringsrubriken. Två aviseringar som har samma aviseringstyp kan ändras till en annan aviseringsrubrik.

Lösa en avisering

När du är klar med att analysera en avisering och den kan lösas går du till fönstret Hantera avisering för aviseringen eller liknande aviseringar och markerar statusen som Löst och klassificerar den sedan som en Sann positiv med en typ av hot, en informationsaktivitet, förväntad aktivitet med en typ av aktivitet eller en falsk positiv identifiering.

Genom att klassificera aviseringar kan Microsoft Defender XDR förbättra identifieringskvaliteten.

Använda Power Automate för att sortera aviseringar

SecOps-team (Modern Security Operations) behöver automatisering för att fungera effektivt. För att fokusera på att jaga och undersöka verkliga hot använder SecOps-teamEn Power Automate för att gå igenom listan över aviseringar och eliminera de som inte är hot.

Kriterier för att lösa aviseringar

- Användaren har ett meddelande som inte är på kontoret aktiverat

- Användaren är inte taggad som hög risk

Om båda är sanna markerar SecOps aviseringen som legitim resa och löser den. Ett meddelande publiceras i Microsoft Teams när aviseringen har lösts.

Ansluta Power Automate till Microsoft Defender för Cloud Apps

För att skapa automatiseringen behöver du en API-token innan du kan ansluta Power Automate till Microsoft Defender för Cloud Apps.

Öppna Microsoft Defender och välj Inställningar>Cloud Apps>API-token och välj sedan Lägg till token på fliken API-token .

Ange ett namn för din token och välj sedan Generera. Spara token eftersom du behöver den senare.

Skapa ett automatiserat flöde

Titta på den här korta videon om du vill veta hur automatisering fungerar effektivt för att skapa ett smidigt arbetsflöde och hur du ansluter Power Automate till Defender för Cloud Apps.

Nästa steg

Fortsätt undersökningen efter behov för pågående incidenter.

Se även

- Översikt över incidenter

- Hantera incidenter

- Undersöka incidenter

- Undersöka aviseringar om dataförlustskydd i Defender

- Microsoft Entra ID Protection

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för