Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Microsoft Security Exposure Management hjälper dig att hantera företagets attackyta och exponeringsrisk effektivt. Genom att kombinera tillgångar och tekniker illustrerar attackvägarna de vägar från slutpunkt till slutpunkt som angripare kan använda för att flytta från en startpunkt i din organisation till dina kritiska tillgångar. Microsoft Defender for Cloud Apps observerat en ökning av angripare som använder OAuth-program för att komma åt känsliga data i affärskritiska program som Microsoft Teams, SharePoint, Outlook med mera. För att stödja undersökning och minskning integreras dessa program i vyerna för angreppsvägar och kartor över attackytan i Microsoft Security Exposure Management.

Förhandskrav

Kom igång med funktioner för OAuth-programattacksökväg i Exponeringshantering genom att se till att du uppfyller följande krav.

En Microsoft Defender for Cloud Apps licens med appstyrning aktiverad.

Anslutningsappen för Microsoft 365-appen måste vara aktiverad. Information om hur du ansluter och om vilka av appanslutningsapparna som ger säkerhetsrekommendationer finns i Ansluta appar för att få synlighet och kontroll med Microsoft Defender for Cloud Apps.

Valfritt: För att få fullständig åtkomst till data för attackväg rekommenderar vi att du har en E5-säkerhetslicens, Defender för Endpoint eller Defender för identitetslicens.

Nödvändiga roller och behörigheter

För att få åtkomst till alla exponeringshanteringsupplevelser behöver du antingen en rollroll för enhetlig rollbaserad åtkomstkontroll (RBAC) eller en Entra-ID-roll. Endast en krävs.

- Exponeringshantering (läs) (enhetlig RBAC)

Du kan också använda någon av följande Entra ID-roller:

| Behörighet | Åtgärder |

|---|---|

| Global administration | (läs- och skrivbehörigheter) |

| Säkerhets-Admin | (läs- och skrivbehörigheter) |

| Säkerhetsoperatör | (läsbehörighet och begränsade skrivbehörigheter) |

| Global läsare | (läsbehörigheter) |

| Säkerhetsläsare | (läsbehörigheter) |

Obs!

För närvarande endast tillgängligt i kommersiella molnmiljöer. Microsoft Security Exposure Management data och funktioner är för närvarande inte tillgängliga i amerikanska myndighetsmoln – GCC, GCC High, DoD och China Gov.

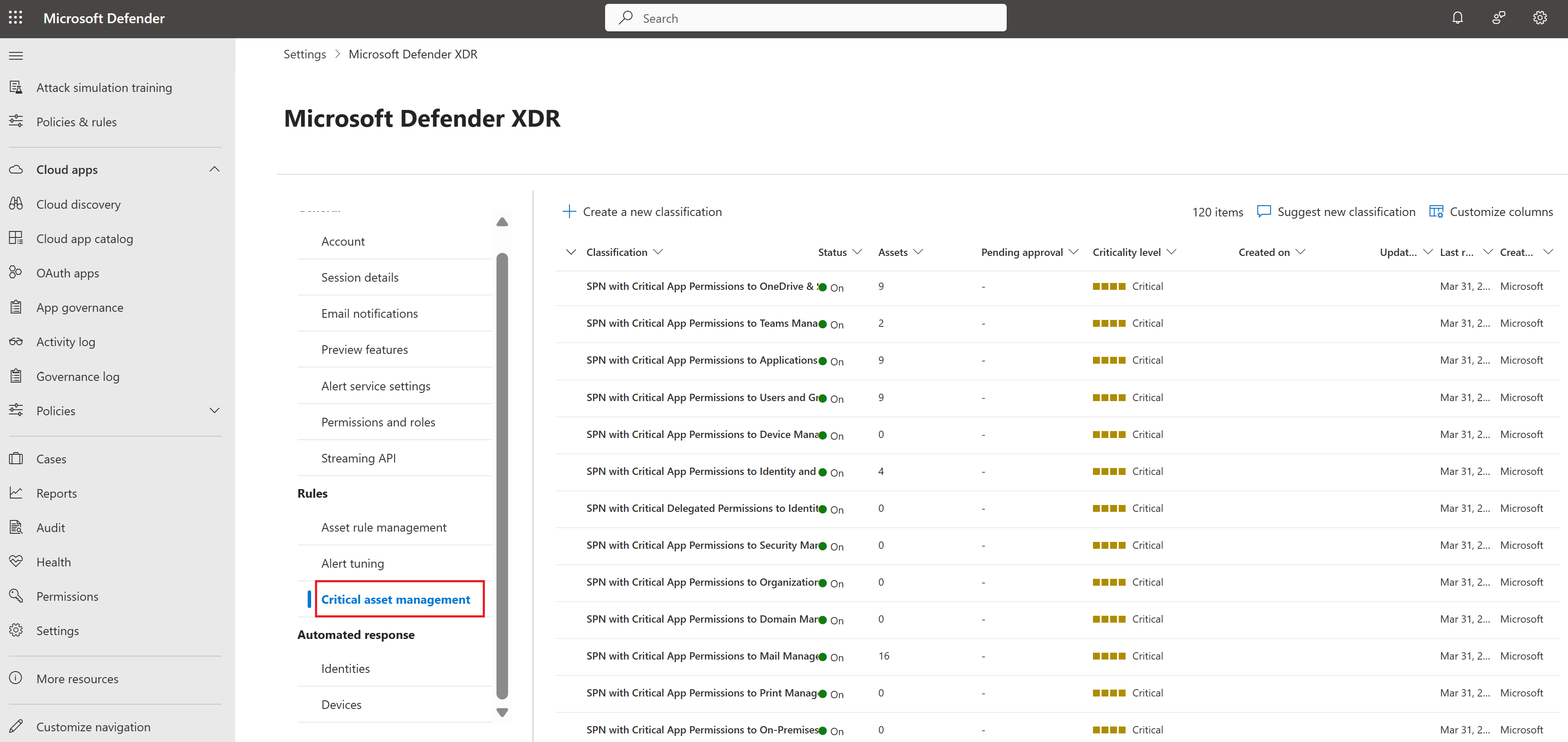

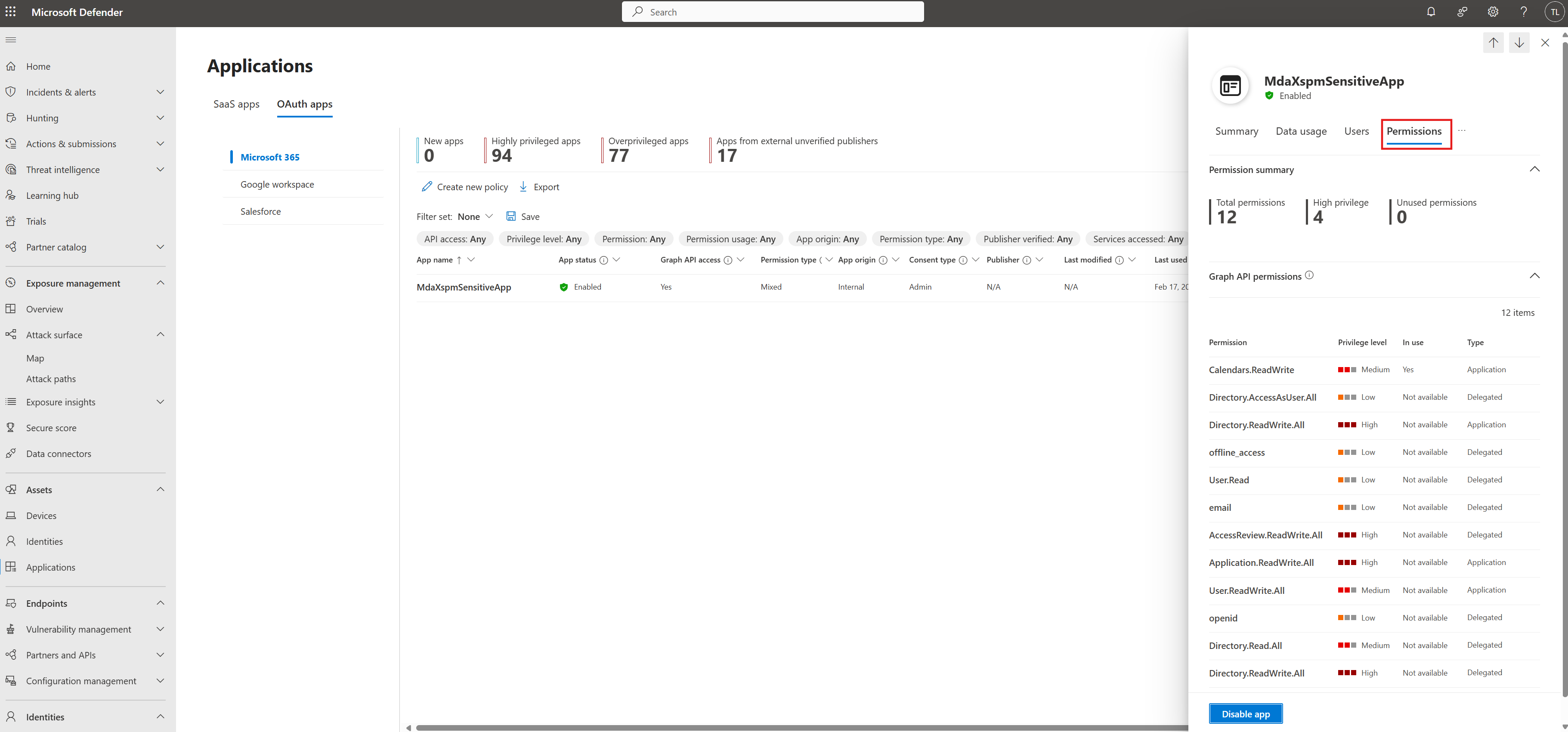

Kritisk tillgångshantering – tjänstens huvudnamn

Microsoft Defender for Cloud Apps definierar en uppsättning OAuth-behörigheter med kritisk behörighet. OAuth-program med dessa behörigheter betraktas som värdefulla tillgångar. Om det komprometteras kan en angripare få hög behörighet till SaaS-program. För att återspegla den här risken behandlar attackvägar tjänstens huvudnamn med dessa behörigheter som målmål.

Visa behörigheter för kritiska tillgångar

Om du vill visa en fullständig lista över behörigheter går du till Microsoft Defender-portalen och navigerar till Inställningar > Microsoft Defender XDR > Regler > Kritisk tillgångshantering.

Undersökningsanvändarflöde: Visa attackvägar som involverar OAuth-program

När du förstår vilka behörigheter som representerar högt värderade mål kan du använda följande steg för att undersöka hur dessa program visas i din miljös attackvägar. För mindre organisationer med ett hanterbart antal attackvägar rekommenderar vi att du följer den här strukturerade metoden för att undersöka varje attackväg:

Obs!

OAuth-appar visas endast på attackvägsytans karta när specifika villkor identifieras.

En OAuth-app kan till exempel visas i attacksökvägen om en sårbar komponent med en lätt exploaterbar startpunkt identifieras. Den här startpunkten tillåter lateral förflyttning till tjänstens huvudnamn med hög behörighet.

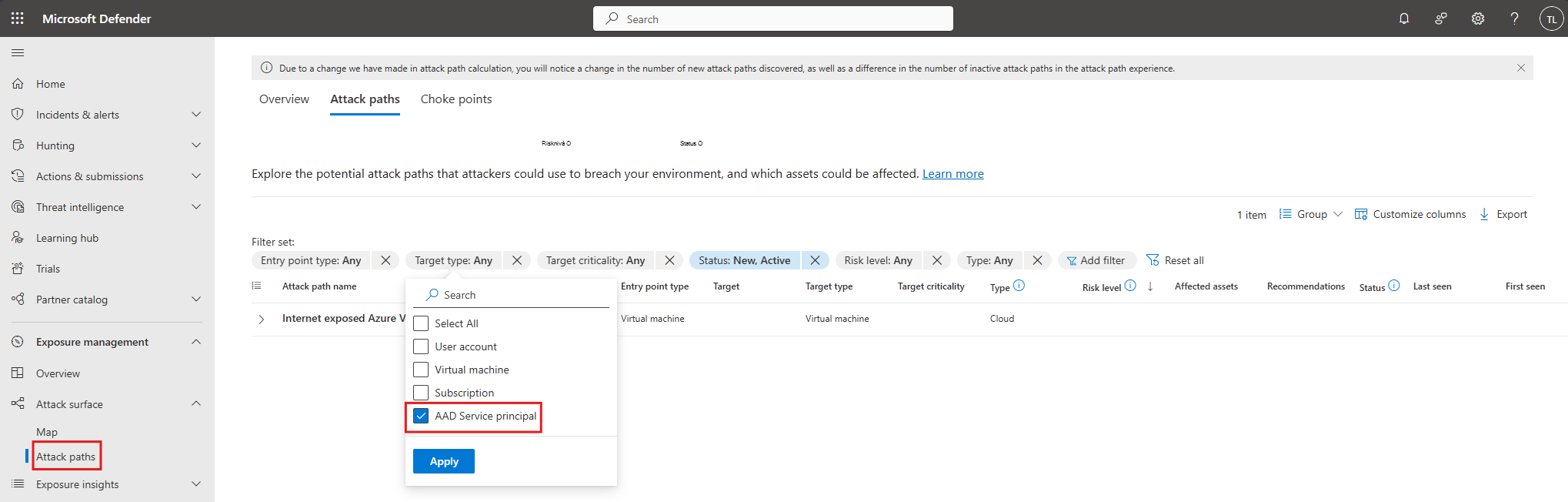

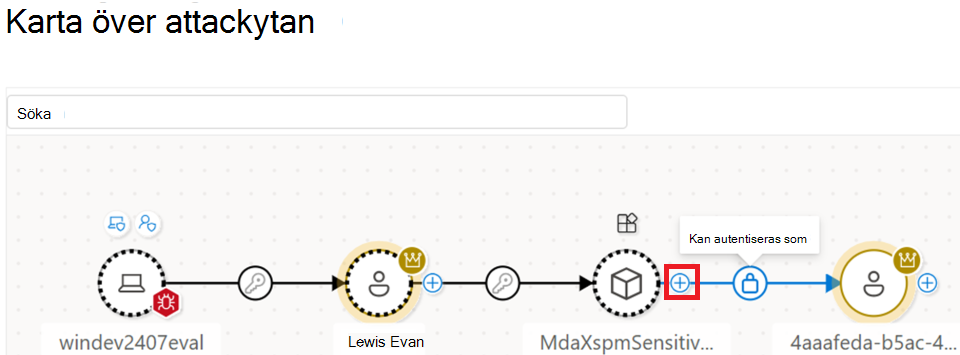

Gå till attackytan > Attackvägar för exponeringshantering>.

Filtrera efter "Måltyp: AAD-tjänstens huvudnamn"

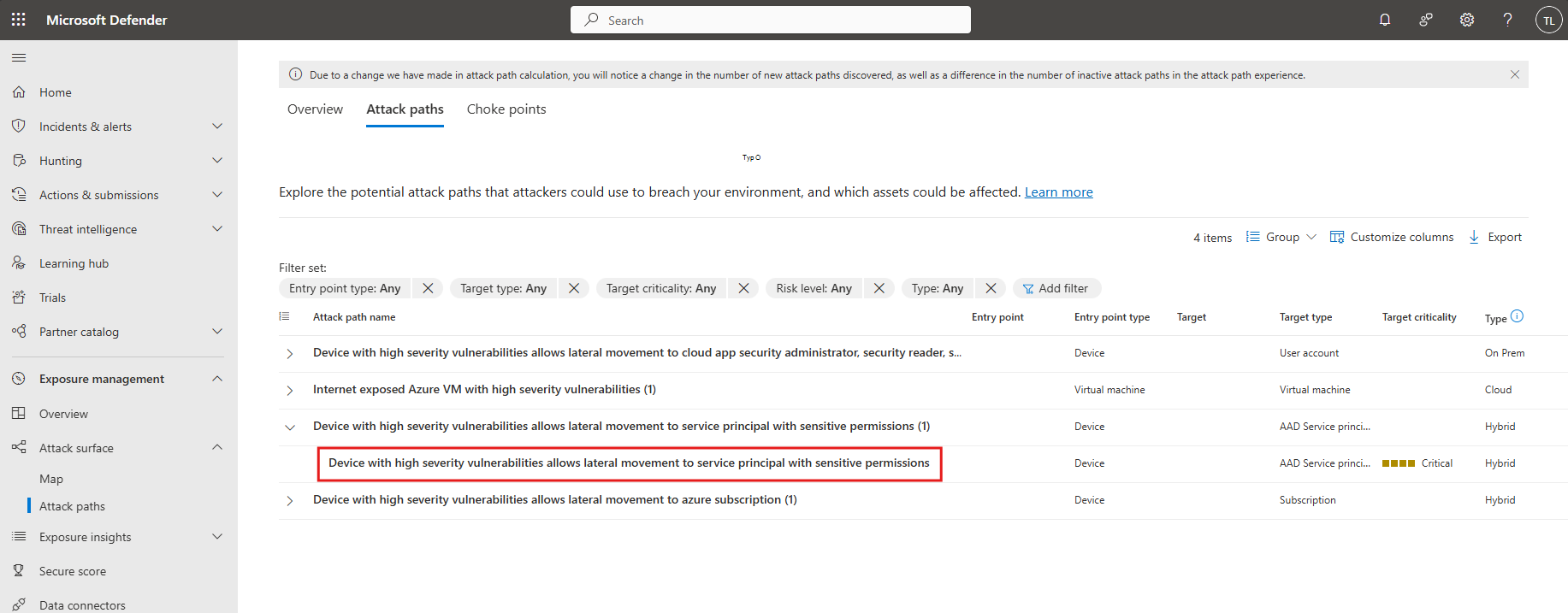

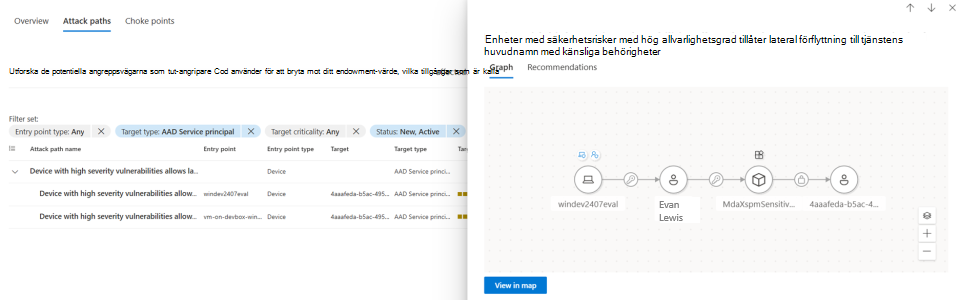

Välj attacksökvägen med rubriken : "Enhet med säkerhetsrisker med hög allvarlighetsgrad tillåter lateral förflyttning till tjänstens huvudnamn med känsliga behörigheter"

Klicka på knappen Visa i karta för att se attacksökvägen.

Välj tecknet + för att expandera noder och visa detaljerade anslutningar.

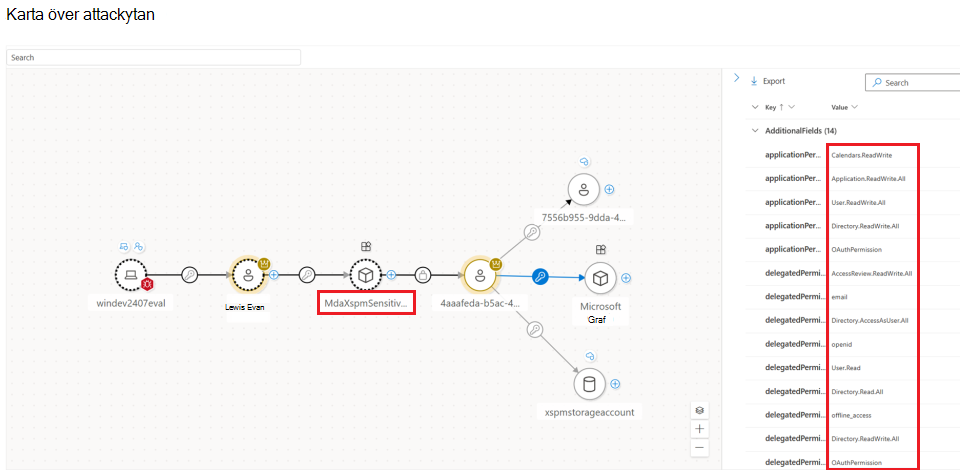

Hovra över eller välj noder och kanter för att utforska extra data, till exempel vilka behörigheter den här OAuth-appen har.

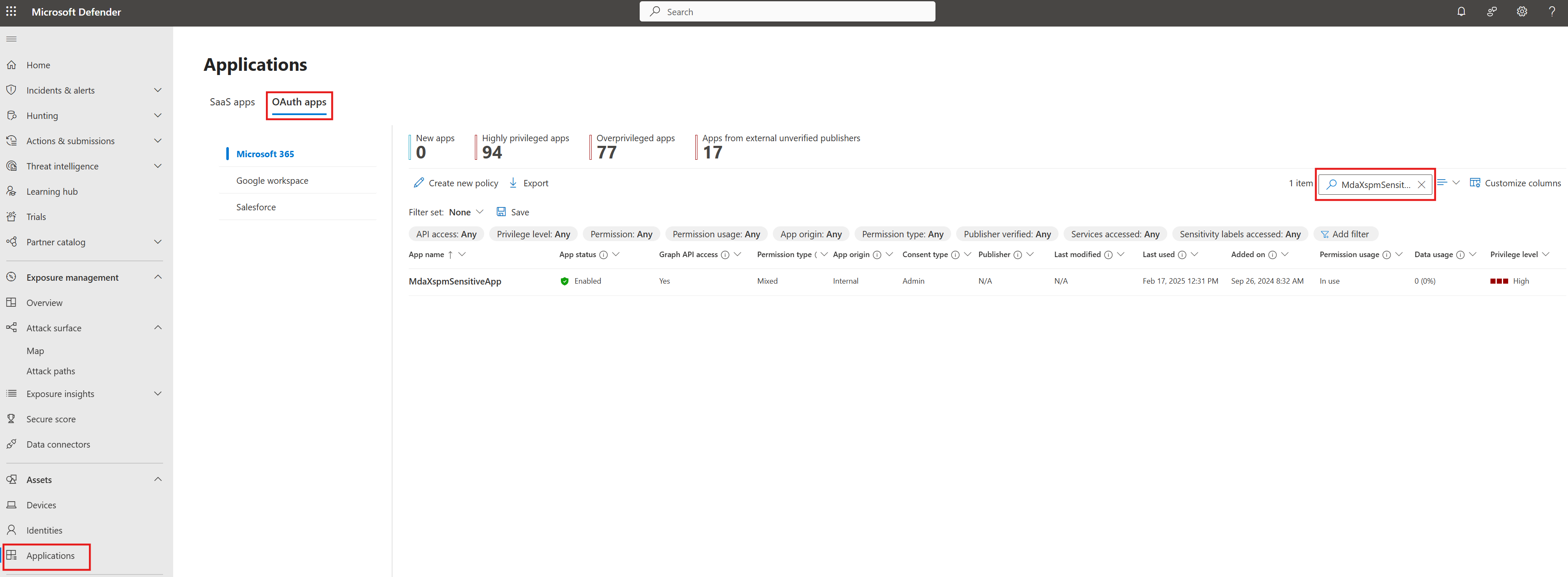

Kopiera OAuth-programmets namn och klistra in det i sökfältet på sidan Program.

Välj appnamnet för att granska tilldelade behörigheter och användningsinsikter, inklusive om behörigheter med hög behörighet används aktivt.

Valfritt: Om du anser att OAuth-programmet ska inaktiveras kan du inaktivera det från sidan Program.

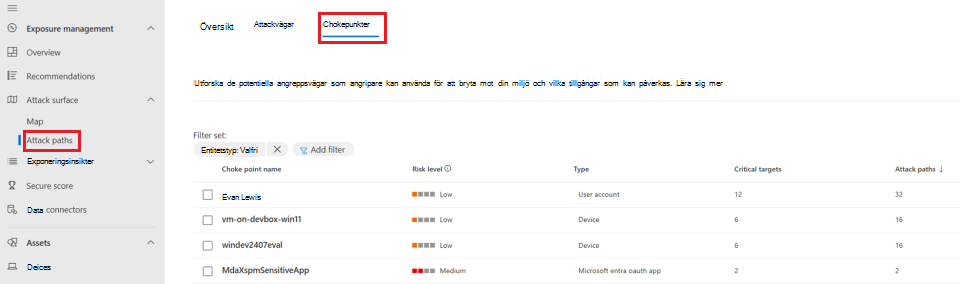

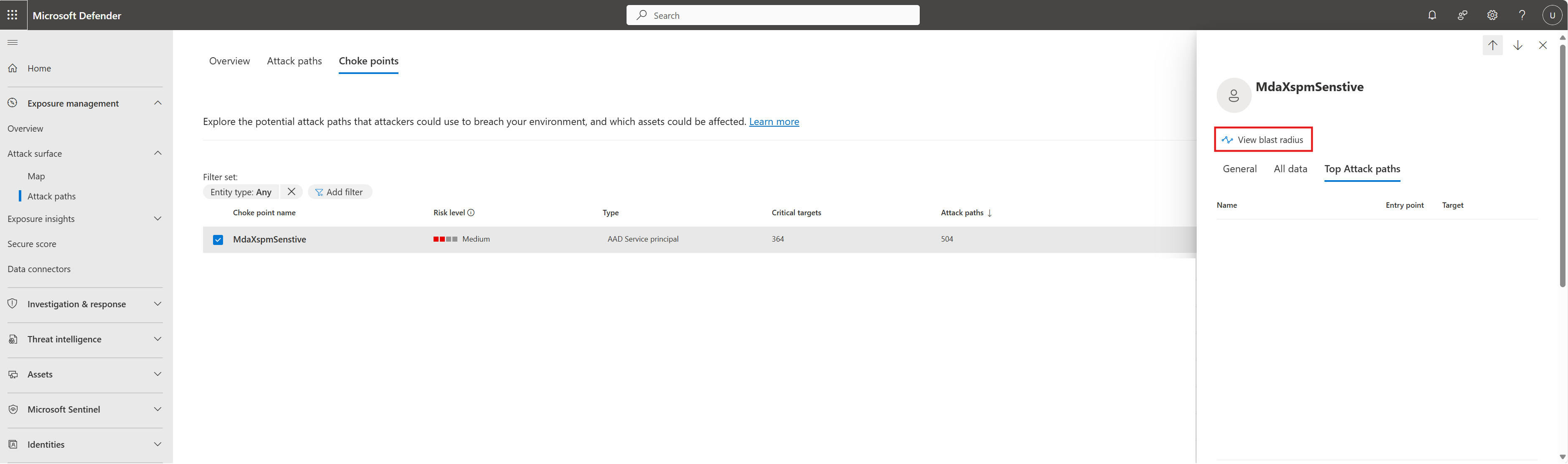

Användarflöde för beslutsfattare: Prioritera attackväg med hjälp av chokepunkter

För större organisationer med många attackvägar som inte kan undersökas manuellt rekommenderar vi att du använder data för attackväg och använder Choke Points-upplevelsen som ett prioriteringsverktyg. Med den här metoden kan du:

- Identifiera tillgångar som är anslutna till flest attackvägar.

- Fatta välgrundade beslut om vilka tillgångar som ska prioriteras för undersökning.

- Filtrera efter Microsoft Entra OAuth-app för att se vilka OAuth-appar som är inblandade i flest angreppsvägar.

- Bestäm vilka OAuth-program som minst behörighet ska tillämpas på.

Så här kommer du igång:

Gå till sidan chokepunkter för attackvägar > .

Välj ett namn på en chokepunkt om du vill se mer information om de vanligaste attackvägarna, till exempel namn, startpunkt och mål.

Klicka på Visa explosionsradie för att undersöka chokepunkten ytterligare i attackytans karta.

Om choke-punkten är ett OAuth-program fortsätter du undersökningen på programsidan enligt beskrivningen i steg 7–9 ovan.

Analysera attackytans karta och jaga med frågor

På kartan attackytan kan du se anslutningar från användarägda appar, OAuth-appar och tjänstens huvudnamn. Relationsdata är tillgängliga i:

Tabellen ExposureGraphEdges (visar anslutningar)

Tabellen ExposureGraphNodes (innehåller nodegenskaper som behörigheter)

Använd följande avancerad jaktfråga för att identifiera alla OAuth-program med kritiska behörigheter:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Nästa steg

Mer information finns i: