Konfigurera avancerade funktioner i Defender för Endpoint

Gäller för:

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Beroende på vilka Microsoft-säkerhetsprodukter du använder kan vissa avancerade funktioner vara tillgängliga för dig att integrera Defender för Endpoint med.

Aktivera avancerade funktioner

Gå till Microsoft Defender-portalen och logga in.

I navigeringsfönstret väljer du Inställningar>Slutpunkter>Avancerade funktioner.

Välj den avancerade funktion som du vill konfigurera och växla inställningen mellan På och Av.

Välj Spara inställningar.

Använd följande avancerade funktioner för att få bättre skydd mot potentiellt skadliga filer och få bättre insikter under säkerhetsundersökningar.

Begränsa korrelationen till inom begränsade enhetsgrupper

Den här konfigurationen kan användas för scenarier där lokala SOC-åtgärder endast vill begränsa aviseringskorrelationer till enhetsgrupper som de kan komma åt. Genom att aktivera den här inställningen betraktas en incident som består av aviseringar om att grupper mellan enheter inte längre betraktas som en enda incident. Den lokala SOC:n kan sedan vidta åtgärder för incidenten eftersom de har åtkomst till någon av de berörda enhetsgrupperna. Global SOC ser dock flera olika incidenter efter enhetsgrupp i stället för en incident. Vi rekommenderar inte att du aktiverar den här inställningen om det inte uppväger fördelarna med incidentkorrelation i hela organisationen.

Obs!

Om du ändrar den här inställningen påverkas endast framtida aviseringskorrelationer.

Skapande av enhetsgrupp stöds i Defender för Endpoint Plan 1 och Plan 2.

Aktivera EDR i blockeringsläge

Slutpunktsidentifiering och svar (EDR) i blockeringsläge ger skydd mot skadliga artefakter, även när Microsoft Defender Antivirus körs i passivt läge. När den är aktiverad blockerar EDR i blockeringsläge skadliga artefakter eller beteenden som identifieras på en enhet. EDR i blockeringsläge fungerar i bakgrunden för att åtgärda skadliga artefakter som identifieras efter intrång.

Åtgärda aviseringar automatiskt

Aktivera den här inställningen för att automatiskt lösa aviseringar där inga hot hittades eller där identifierade hot åtgärdades. Om du inte vill att aviseringar ska lösas automatiskt måste du inaktivera funktionen manuellt.

Obs!

- Resultatet av åtgärden för automatisk lösning kan påverka beräkningen av enhetsrisknivå som baseras på de aktiva aviseringar som hittas på en enhet.

- Om en säkerhetsåtgärdsanalytiker manuellt anger statusen för en avisering till "Pågår" eller "Löst" kommer funktionen för automatisk matchning inte att skriva över den.

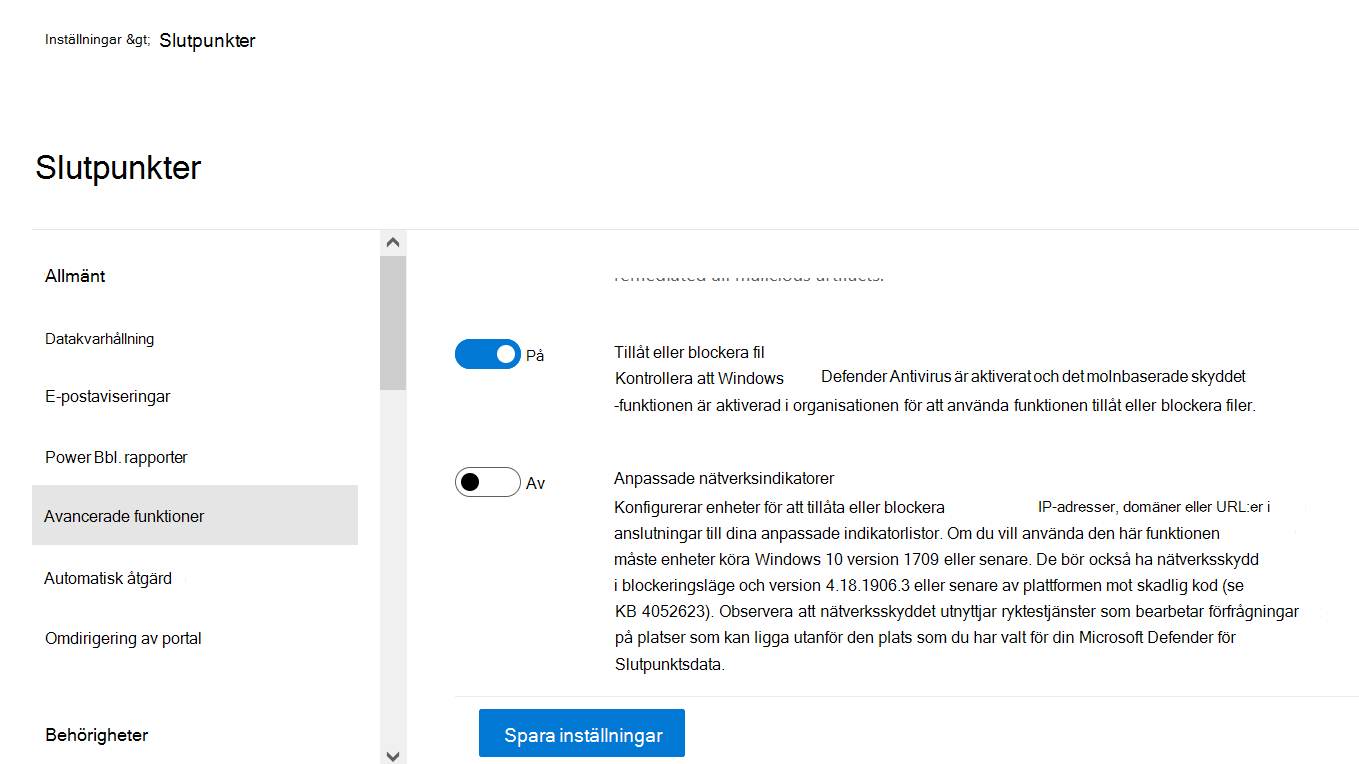

Tillåt eller blockera fil

Blockering är endast tillgängligt om din organisation uppfyller följande krav:

- Använder Microsoft Defender Antivirus som aktiv lösning för program mot skadlig kod och,

- Den molnbaserade skyddsfunktionen är aktiverad

Med den här funktionen kan du blockera potentiellt skadliga filer i nätverket. Om du blockerar en fil hindras den från att läsas, skrivas eller köras på enheter i din organisation.

Aktivera Tillåt eller blockera filer:

I Microsoft Defender-portalen går du till navigeringsfönstret och väljer Inställningar>Slutpunkter>Allmänna>avancerade funktioner>Tillåt eller blockera fil.

Växla inställningen mellan På och Av.

Välj Spara inställningar längst ned på sidan.

När du har aktiverat den här funktionen kan du blockera filer via fliken Lägg till indikator på en fils profilsida.

Dölj potentiella duplicerade enhetsposter

Genom att aktivera den här funktionen kan du se till att du ser den mest korrekta informationen om dina enheter genom att dölja potentiella dubbletter av enhetsposter. Det finns olika orsaker till att dubbletter av enhetsposter kan inträffa, till exempel att funktionen för enhetsidentifiering i Microsoft Defender för Endpoint kan genomsöka nätverket och identifiera en enhet som redan har registrerats eller nyligen har avregistrerats.

Den här funktionen identifierar potentiella duplicerade enheter baserat på deras värdnamn och senaste tid. Dubblettenheterna döljs från flera upplevelser i portalen, till exempel enhetsinventering, Microsoft Defender – hantering av säkerhetsrisker sidor och offentliga API:er för datordata, vilket gör att den mest exakta enhetsposten är synlig. Dubbletter visas dock fortfarande på sidorna global sökning, avancerad jakt, aviseringar och incidenter.

Den här inställningen är aktiverad som standard och tillämpas på hela klientorganisationen. Om du inte vill dölja potentiella dubbletter av enhetsposter måste du inaktivera funktionen manuellt.

Anpassade nätverksindikatorer

Om du aktiverar den här funktionen kan du skapa indikatorer för IP-adresser, domäner eller URL:er, som avgör om de ska tillåtas eller blockeras baserat på din anpassade indikatorlista.

Om du vill använda den här funktionen måste enheterna köra Windows 10 version 1709 eller senare, eller Windows 11. De bör också ha nätverksskydd i blockeringsläge och version 4.18.1906.3 eller senare av plattformen för program mot skadlig kod i KB-4052623.

Mer information finns i Hantera indikatorer.

Obs!

Nätverksskyddet utnyttjar ryktestjänster som bearbetar begäranden på platser som kan ligga utanför den plats som du har valt för dina Defender för Endpoint-data.

Manipuleringsskydd

Under vissa typer av cyberattacker försöker dåliga aktörer inaktivera säkerhetsfunktioner, till exempel antivirusskydd, på dina datorer. Dåliga aktörer vill inaktivera dina säkerhetsfunktioner för att få enklare åtkomst till dina data, installera skadlig kod eller på annat sätt utnyttja dina data, identiteter och enheter. Manipulationsskydd låser i princip Microsoft Defender Antivirus och förhindrar att dina säkerhetsinställningar ändras via appar och metoder.

Mer information, inklusive hur du konfigurerar manipuleringsskydd, finns i Skydda säkerhetsinställningar med manipuleringsskydd.

Visa användarinformation

Aktivera den här funktionen så att du kan se användarinformation lagrad i Microsoft Entra ID. Information omfattar en användares bild, namn, titel och avdelningsinformation när användaren undersöker entiteter för användarkonton. Du hittar information om användarkonton i följande vyer:

- Aviseringskö

- Sidan Enhetsinformation

Mer information finns i Undersöka ett användarkonto.

Skype för företag integrering

Genom att aktivera Skype för företag integrering kan du kommunicera med användare med hjälp av Skype för företag, e-post eller telefon. Den här aktiveringen kan vara praktisk när du behöver kommunicera med användaren och minska riskerna.

Obs!

När en enhet isoleras från nätverket finns det ett popup-fönster där du kan välja att aktivera Outlook- och Skype-kommunikation som tillåter kommunikation till användaren när de är frånkopplade från nätverket. Den här inställningen gäller för Skype- och Outlook-kommunikation när enheter är i isoleringsläge.

Microsoft Defender for Cloud Apps

Om du aktiverar den här inställningen vidarebefordras Defender för Endpoint-signaler till Microsoft Defender for Cloud Apps för att ge djupare insyn i användningen av molnprogram. Vidarebefordrade data lagras och bearbetas på samma plats som dina Defender for Cloud Apps data.

Obs!

Den här funktionen är tillgänglig med en E5-licens för Enterprise Mobility + Security på enheter som kör Windows 10 version 1709 (OS Build 16299.1085 med KB4493441), Windows 10 version 1803 (OS Build 17134.704 med KB4493464), Windows 10 version 1809 (OS Build 17763.379 med KB4489899), senare Windows 10 versioner eller Windows 11.

Filtrering av webbinnehåll

Blockera åtkomst till webbplatser som innehåller oönskat innehåll och spåra webbaktivitet i alla domäner. Om du vill ange de webbinnehållskategorier som du vill blockera skapar du en princip för webbinnehållsfiltrering. Se till att du har nätverksskydd i blockeringsläge när du distribuerar Microsoft Defender för Endpoint säkerhetsbaslinje.

Enhetlig granskningslogg

Genom att söka i Microsoft Purview kan ditt säkerhets- och efterlevnadsteam visa viktiga händelsedata för granskningsloggar för att få insikter och undersöka användaraktiviteter. När en granskad aktivitet utförs av en användare eller administratör genereras en granskningspost och lagras i Microsoft 365-granskningsloggen för din organisation. Mer information finns i Sök i granskningsloggen.

Enhetsidentifiering

Hjälper dig att hitta ohanterade enheter som är anslutna till företagets nätverk utan behov av extra apparater eller besvärliga processändringar. Med hjälp av registrerade enheter kan du hitta ohanterade enheter i nätverket och utvärdera sårbarheter och risker. Mer information finns i Enhetsidentifiering.

Obs!

Du kan alltid använda filter för att undanta ohanterade enheter från enhetsinventeringslistan. Du kan också använda kolumnen registreringsstatus i API-frågor för att filtrera bort ohanterade enheter.

Ladda ned filer i karantän

Säkerhetskopiering av filer i karantän på en säker och kompatibel plats så att de kan laddas ned direkt från karantänen. Knappen Ladda ned fil är alltid tillgänglig på filsidan. Den här inställningen är aktiverad som standard. Läs mer om krav

Standard för strömlinjeformad anslutning vid registrering av enheter i Defender-portalen

Den här inställningen ställer in standardregistreringspaketet på strömlinjeformad anslutning för tillämpliga operativsystem. Du har fortfarande möjlighet att använda standard onboarding-paketet på registreringssidan, men du måste välja det specifikt i listrutan.

Direktsvar

Aktivera den här funktionen så att användare med rätt behörighet kan starta en live-svarssession på enheter.

Mer information om rolltilldelningar finns i Skapa och hantera roller.

Livesvar för servrar

Aktivera den här funktionen så att användare med rätt behörighet kan starta en live-svarssession på servrar.

Mer information om rolltilldelningar finns i Skapa och hantera roller.

Körning av osignerade skript för livesvar

Om du aktiverar den här funktionen kan du köra osignerade skript i en live-svarssession.

Bedrägeri

Bedrägeri gör det möjligt för ditt säkerhetsteam att hantera och distribuera lockbeten och lockbeten för att fånga angripare i din miljö. När du har aktiverat detta går du till Regler > Bedrägeriregler för att köra bedrägerikampanjer. Se Hantera bedrägerifunktionen i Microsoft Defender XDR.

Dela slutpunktsaviseringar med Microsoft Efterlevnadscenter

Vidarebefordrar slutpunktssäkerhetsaviseringar och deras prioriteringsstatus till efterlevnadsportal i Microsoft Purview, så att du kan förbättra principer för hantering av insiderrisk med aviseringar och åtgärda interna risker innan de orsakar skada. Vidarebefordrade data bearbetas och lagras på samma plats som dina Office 365 data.

När du har konfigurerat indikatorerna för överträdelser av säkerhetsprinciper i inställningarna för hantering av insiderrisk delas Defender för Endpoint-aviseringar med hantering av insiderrisk för tillämpliga användare.

Microsoft Intune anslutning

Defender för Endpoint kan integreras med Microsoft Intuneför att aktivera enhetsriskbaserad villkorlig åtkomst. När du aktiverar den här funktionen kan du dela enhetsinformation för Defender för Endpoint med Intune, vilket förbättrar principtillämpningen.

Viktigt

Du måste aktivera integreringen på både Intune och Defender för Endpoint för att kunna använda den här funktionen. Mer information om specifika steg finns i Konfigurera villkorlig åtkomst i Defender för Endpoint.

Den här funktionen är endast tillgänglig om du har följande krav:

- En licensierad klient för Enterprise Mobility + Security E3 och Windows E5 (eller Microsoft 365 Enterprise E5)

- En aktiv Microsoft Intune miljö med Intune hanterade Windows-enheter Microsoft Entra anslutna.

Autentiserad telemetri

Du kan aktivera autentiserad telemetri för att förhindra förfalskning av telemetri till instrumentpanelen.

Förhandsgranskningsfunktioner

Läs mer om nya funktioner i förhandsversionen av Defender för Endpoint.

Prova kommande funktioner genom att aktivera förhandsversionen. Du har tillgång till kommande funktioner, som du kan ge feedback om för att förbättra den övergripande upplevelsen innan funktioner är allmänt tillgängliga.

Om du redan har aktiverat förhandsgranskningsfunktioner hanterar du inställningarna från huvudinställningarna för Defender XDR.

Mer information finns i Microsoft Defender XDR förhandsversionsfunktioner

Aviseringar om slutpunktsattacker

Endpoint Attack Notifications gör det möjligt för Microsoft att aktivt söka efter kritiska hot som ska prioriteras baserat på angelägenhetsgrad och påverkan över dina slutpunktsdata.

För proaktiv jakt över hela omfattningen av Microsoft Defender XDR, inklusive hot som omfattar e-post, samarbete, identitet, molnprogram och slutpunkter, kan du läsa mer om Microsoft Defender experter.

Relaterade ämnen

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.