Hantera bedrägerifunktionen i Microsoft Defender XDR

Gäller för:

- Microsoft Defender XDR

- Microsoft Defender för Endpoint

Viktigt

Viss information i den här artikeln gäller förhyrda produkter/tjänster som kan ändras avsevärt innan de släpps kommersiellt. Microsoft lämnar inga garantier, uttryckliga eller underförstådda, med avseende på den information som anges här.

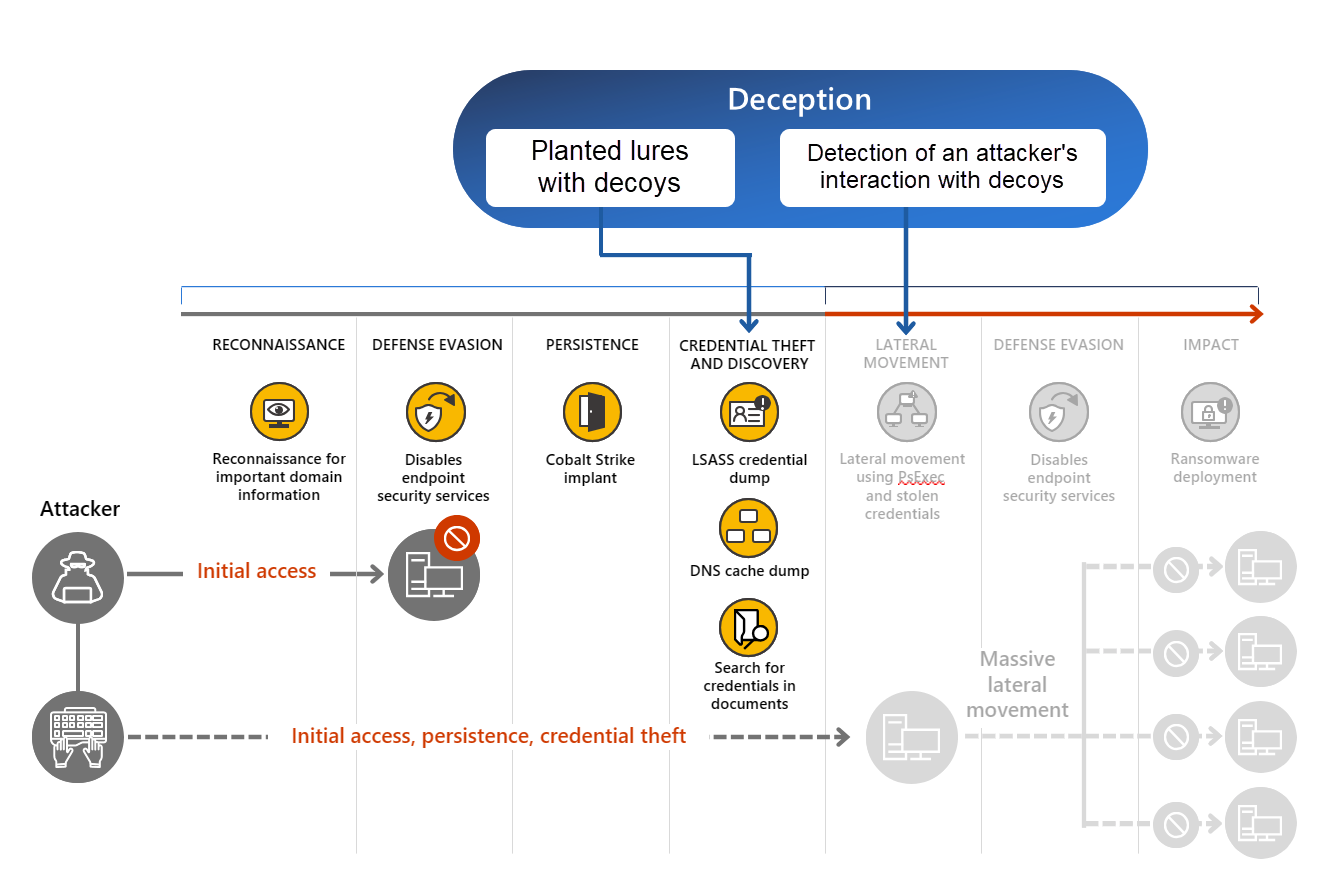

Microsoft Defender XDR, genom inbyggd bedrägerifunktion, ger hög konfidensidentifiering av mänskligt drivna laterala rörelser, vilket förhindrar attacker från att nå en organisations kritiska tillgångar. Olika attacker som business email compromise (BEC), utpressningstrojaner, organisationsöverträdelser och nationalstatsattacker använder ofta lateral förflyttning och kan vara svåra att upptäcka med hög tillförsikt i de tidiga stadierna. Defender XDR:s bedrägeriteknik ger identifiering av hög konfidens baserat på bedrägerisignaler som är korrelerade med Microsoft Defender för Endpoint-signaler.

Bedrägerifunktionen genererar automatiskt konton, värdar och lockbeten med autentiskt utseende. De falska tillgångar som genereras distribueras sedan automatiskt till specifika klienter. När en angripare interagerar med lockbeten eller lockbeten ger bedrägerifunktionen höga förtroendeaviseringar, vilket hjälper till i säkerhetsteamets undersökningar och gör det möjligt för dem att observera en angripares metoder och strategier. Alla aviseringar som genereras av bedrägerifunktionen korreleras automatiskt till incidenter och är helt integrerade i Microsoft Defender XDR. Dessutom är bedrägeritekniken integrerad i Defender för Endpoint, vilket minimerar distributionsbehoven.

En översikt över bedrägerifunktionen finns i följande video.

I följande tabell visas kraven för att aktivera bedrägerifunktionen i Microsoft Defender XDR.

| Krav | Information |

|---|---|

| Prenumerationskrav | En av dessa prenumerationer: – Microsoft 365 E5 – Microsoft Security E5 – Microsoft Defender för Endpoint Plan 2 |

| Distributionskrav | Krav: – Defender för Endpoint är den primära EDR-lösningen - Automatiserade undersöknings- och svarsfunktioner i Defender för Endpoint har konfigurerats – Enheter är anslutna eller hybridanslutna i Microsoft Entra – PowerShell är aktiverat på enheterna – bedrägerifunktionen omfattar klienter som arbetar med Windows 10 RS5 och senare i förhandsversionen |

| Behörigheter | Du måste ha någon av följande roller tilldelade i administrationscentret för Microsoft Entra eller i administrationscentret för Microsoft 365 för att konfigurera bedrägerifunktioner: – Global administratör – Säkerhetsadministratör – Hantera portalsysteminställningar |

Anteckning

Microsoft rekommenderar att du använder roller med färre behörigheter för bättre säkerhet. Rollen Global administratör, som har många behörigheter, bör endast användas i nödsituationer när ingen annan roll passar.

Bedrägeriteknik är en säkerhetsåtgärd som ger omedelbara aviseringar om en potentiell attack mot säkerhetsteam, så att de kan svara i realtid. Bedrägeriteknik skapar falska tillgångar som enheter, användare och värdar som verkar tillhöra ditt nätverk.

Angripare som interagerar med de falska nätverkstillgångar som har konfigurerats av bedrägerifunktionen kan hjälpa säkerhetsteam att förhindra potentiella attacker från att kompromettera en organisation och övervaka angriparnas åtgärder så att försvarare kan förbättra miljöns säkerhet ytterligare.

Den inbyggda bedrägerifunktionen i Microsoft Defender-portalen använder regler för att göra lockbeten och lockbeten som matchar din miljö. Funktionen använder maskininlärning för att föreslå lockbeten och lockbeten som är skräddarsydda för ditt nätverk. Du kan också använda bedrägerifunktionen för att manuellt skapa lockbeten och lockbeten. Dessa lockbeten och lockbeten distribueras sedan automatiskt till nätverket och planteras till enheter som du anger med PowerShell.

Bild 1. Bedrägeriteknik, genom identifiering av mänskligt drivna laterala rörelser, varnar säkerhetsteam när en angripare interagerar med falska värdar eller lockbeten

Lockbeten är falska enheter och konton som verkar tillhöra ditt nätverk. Lockbeten är falskt innehåll som planterats på specifika enheter eller konton och används för att locka en angripare. Innehållet kan vara ett dokument, en konfigurationsfil, cachelagrade autentiseringsuppgifter eller innehåll som en angripare sannolikt kan läsa, stjäla eller interagera med. Lockbeten imiterar viktig företagsinformation, inställningar eller autentiseringsuppgifter.

Det finns två typer av lockbeten i bedrägerifunktionen:

- Grundläggande lockbeten – planterade dokument, länkfiler och liknande som inte har någon eller minimal interaktion med kundmiljön.

- Avancerade lockbeten – planterat innehåll som cachelagrade autentiseringsuppgifter och avlyssningar som svarar eller interagerar med kundmiljön. Angripare kan till exempel interagera med autentiseringsuppgifter för lockbete som har matat in svar på Active Directory-frågor, som kan användas för att logga in.

Anteckning

Lockbeten planteras endast på Windows-klienter som definieras i omfattningen av en bedrägeriregel. Försök att använda valfri avkodningsvärd eller konto på en Defender för Endpoint-registrerad klient skapar dock en bedrägeriavisering. Lär dig hur du registrerar klienter i Registrera till Microsoft Defender för Endpoint. Plantering av lockbeten på Windows Server 2016 och senare planeras för framtida utveckling.

Du kan ange lockbeten, lockbeten och omfattningen i en bedrägeriregel. Mer information om hur du skapar och ändrar bedrägeriregler finns i Konfigurera bedrägerifunktionen .

När en angripare använder ett lockbete eller lockbete på en Defender för Endpoint-registrerad klient utlöser bedrägerifunktionen en avisering som indikerar möjlig angripares aktivitet, oavsett om bedrägeri har distribuerats på klienten eller inte.

Aviseringar som baseras på bedrägeriidentifiering innehåller bedrägliga i rubriken. Några exempel på aviseringsrubriker är:

- Inloggningsförsök med ett bedrägligt användarkonto

- Anslutningsförsök till en bedräglig värd

Aviseringsinformationen innehåller:

- Bedrägeritaggen

- Avkodningsenheten eller användarkontot där aviseringen har sitt ursprung

- Typen av attack som inloggningsförsök eller laterala rörelseförsök

Bild 2. Information om en bedrägerirelaterad avisering

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.