Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

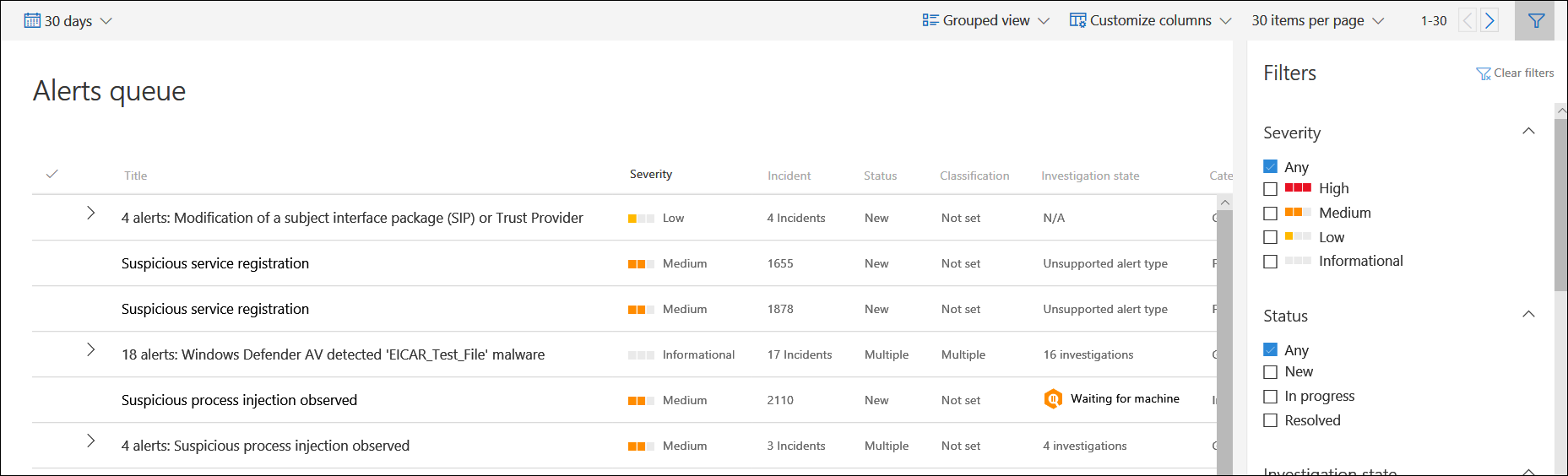

I kön Aviseringar visas en lista över aviseringar som har flaggats från enheter i nätverket. Som standard visar kön aviseringar som setts under de senaste 7 dagarna i en grupperad vy. De senaste aviseringarna visas överst i listan och hjälper dig att se de senaste aviseringarna först.

Obs!

Aviseringarna minskas avsevärt med automatiserad undersökning och reparation, vilket gör att säkerhetsåtgärdsexperter kan fokusera på mer sofistikerade hot och andra värdefulla initiativ. När en avisering innehåller en entitet som stöds för automatisk undersökning (till exempel en fil) på en enhet som har ett operativsystem som stöds för den, kan en automatiserad undersökning och reparation starta. Mer information om automatiserade undersökningar finns i Översikt över automatiserade undersökningar.

Det finns flera alternativ som du kan välja mellan för att anpassa aviseringsvyn.

I det övre navigeringsfönstret kan du:

- Anpassa kolumner för att lägga till eller ta bort kolumner

- Använda filter

- Visa aviseringar för en viss varaktighet, till exempel 1 dag, 3 dagar, 1 vecka, 30 dagar och 6 månader

- Exportera aviseringslistan till Excel

- Hantera aviseringar

Sortera och filtrera aviseringar

Du kan använda följande filter för att begränsa listan över aviseringar och få en mer fokuserad vy över aviseringarna.

Allvarlighetsgrad

| Allvarlighetsgrad för aviseringar | Beskrivning |

|---|---|

| Högsta (Röd) |

Aviseringar som vanligtvis är associerade med avancerade beständiga hot (APT). Dessa aviseringar indikerar en hög risk på grund av den allvarlighetsgrad som de kan orsaka på enheter. Några exempel är: aktiviteter för stöld av autentiseringsuppgifter, utpressningstrojaner som inte är associerade med någon grupp, manipulering av säkerhetssensorer eller skadliga aktiviteter som tyder på en mänsklig angripare. |

| Medel (Orange) |

Aviseringar från funktioner för slutpunktsidentifiering och svar efter intrång som kan vara en del av ett avancerat beständigt hot (APT). Dessa beteenden omfattar observerade beteenden som är typiska för attackfaser, avvikande registerändringar, körning av misstänkta filer och så vidare. Även om vissa kan vara en del av den interna säkerhetstestningen kräver den undersökning eftersom det också kan vara en del av en avancerad attack. |

| Låg (Gul) |

Aviseringar om hot som är associerade med vanlig skadlig kod. Till exempel hackverktyg, hackverktyg som inte är skadliga, till exempel att köra utforskningskommandon, rensa loggar osv., som ofta inte indikerar ett avancerat hot som riktar sig mot organisationen. Det kan också komma från ett isolerat säkerhetsverktyg som testas av en användare i din organisation. |

| Informativ (Grå) |

Aviseringar som kanske inte anses vara skadliga för nätverket, men som kan öka organisationens säkerhetsmedvetenhet om potentiella säkerhetsproblem. |

Förstå allvarlighetsgrad för aviseringar

Microsoft Defender allvarlighetsgraderna Antivirus och Defender för Endpoint-aviseringar skiljer sig åt eftersom de representerar olika omfång.

Microsoft Defender antivirushotets allvarlighetsgrad representerar den absoluta allvarlighetsgraden för det identifierade hotet (skadlig kod) och tilldelas baserat på den potentiella risken för den enskilda enheten, om den är infekterad.

Allvarlighetsgraden för Defender för Endpoint-aviseringen representerar allvarlighetsgraden för det identifierade beteendet, den faktiska risken för enheten, men framför allt den potentiella risken för organisationen.

Så, till exempel:

- Allvarlighetsgraden för en Defender för Endpoint-avisering om ett Microsoft Defender Antivirus upptäckte hot som förhindrades och inte infekterade enheten kategoriseras som "Informationsbaserad" eftersom det inte uppstod några faktiska skador.

- En avisering om en kommersiell skadlig kod upptäcktes när den kördes, men blockerades och åtgärdades av Microsoft Defender Antivirus, kategoriseras som "Låg" eftersom den kan ha orsakat viss skada på den enskilda enheten men inte utgör något organisatoriskt hot.

- En avisering om skadlig kod som identifieras vid körning som kan utgöra ett hot inte bara mot den enskilda enheten utan mot organisationen, oavsett om den slutligen blockerades, kan rangordnas som "Medel" eller "Hög".

- Misstänkta beteendeaviseringar, som inte har blockerats eller åtgärdats, rangordnas som "Låg", "medel" eller "hög" efter samma överväganden om organisationshot.

Status

Du kan välja att filtrera listan över aviseringar baserat på deras status.

Obs!

Om du ser aviseringsstatusen Aviseringstyp som inte stöds innebär det att funktioner för automatiserad undersökning inte kan hämta aviseringen för att köra en automatiserad undersökning. Du kan dock undersöka dessa aviseringar manuellt.

Kategorier

Vi har omdefinierat aviseringskategorierna för att anpassa sig till företagets attacktaktik i MITRE ATT&CK-matrisen. Nya kategorinamn gäller för alla nya aviseringar. Befintliga aviseringar behåller de tidigare kategorinamnen.

Tjänstkällor

Du kan filtrera aviseringarna baserat på följande tjänstkällor:

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

- Microsoft Defender för Endpoint

- Microsoft Defender XDR

- Microsoft Defender för Office 365

- Appstyrning

- Microsoft Entra ID Skydd

Microsoft Endpoint Notification-kunder kan nu filtrera och se identifieringar från tjänsten genom att filtrera efter Microsoft Defender experter kapslade under Microsoft Defender för Endpoint tjänstkälla.

Obs!

Antivirusfiltret visas bara om enheter använder Microsoft Defender Antivirus som standardprodukt för skydd mot skadlig kod i realtid.

Taggar

Du kan filtrera aviseringarna baserat på taggar som tilldelats till aviseringar.

Politik

Du kan filtrera aviseringarna baserat på följande principer:

| Identifieringskälla | API-värde |

|---|---|

| Sensorer från tredje part | ThirdPartySensors |

| Antivirus | WindowsDefenderAv |

| Automatiserad undersökning | AutomatedInvestigation |

| Anpassad identifiering | CustomDetection |

| Anpassat TI | CustomerTI |

| EDR | WindowsDefenderAtp |

| Microsoft Defender XDR | MTP |

| Microsoft Defender för Office 365 | OfficeATP |

| Microsoft Defender experter | ThreatExperts |

| Smartscreen | WindowsDefenderSmartScreen |

Enheter

Du kan filtrera aviseringarna baserat på entitetsnamn eller ID.

Automatiserat undersökningstillstånd

Du kan välja att filtrera aviseringarna baserat på deras automatiserade undersökningstillstånd.

Relaterade ämnen

- Hantera Microsoft Defender för Endpoint aviseringar

- Undersöka Microsoft Defender för Endpoint aviseringar

- Undersöka en fil som är associerad med en Microsoft Defender för Endpoint avisering

- Undersöka enheter i listan Microsoft Defender för Endpoint enheter

- Undersöka en IP-adress som är associerad med en Microsoft Defender för Endpoint avisering

- Undersöka en domän som är associerad med en Microsoft Defender för Endpoint avisering

- Undersöka ett användarkonto i Microsoft Defender för Endpoint