Konfigurera Microsoft Defender för Endpoint på Android-risksignaler med hjälp av appskyddsprinciper (MAM)

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Microsoft Defender för Endpoint på Android, som redan skyddar företagsanvändare i MDM-scenarier (Mobile Device Management), utökar nu stödet till Hantering av mobilappar (MAM) för enheter som inte har registrerats med Hjälp av Hantering av mobila enheter (MDM) i Intune. Det utökar också det här stödet till kunder som använder andra lösningar för hantering av företagsmobilitet, samtidigt som intune fortfarande används för hantering av mobilprogram (MAM). Med den här funktionen kan du hantera och skydda organisationens data i ett program.

Hotinformation om Microsoft Defender för Endpoint på Android tillämpas av Intunes appskyddsprinciper för att skydda dessa appar. Appskyddsprinciper (APP) är regler som säkerställer att en organisations data förblir säkra eller finns i en hanterad app. Ett hanterat program har appskyddsprinciper som tillämpas på det och kan hanteras av Intune.

Microsoft Defender för Endpoint på Android stöder båda konfigurationerna av MAM.

- Intune MDM + MAM: IT-administratörer kan bara hantera appar med appskyddsprinciper på enheter som har registrerats med Hantering av mobila enheter i Intune (MDM).

- MAM utan enhetsregistrering: MAM utan enhetsregistrering, eller MAM-WE, tillåter IT-administratörer att hantera appar med appskyddsprinciper på enheter som inte har registrerats med Intune MDM. Den här etableringen innebär att appar kan hanteras av Intune på enheter som registrerats med EMM-leverantörer från tredje part. För att hantera appar i båda dessa konfigurationer bör kunderna använda Intune i administrationscentret för Microsoft Intune.

Om du vill aktivera den här funktionen måste en administratör konfigurera anslutningen mellan Microsoft Defender för Endpoint och Intune genom att skapa appskyddsprincipen och tillämpa principen på målenheter och program.

Slutanvändarna måste också vidta åtgärder för att installera Microsoft Defender för Endpoint på sin enhet och aktivera onboarding-flödet.

Administratörskrav

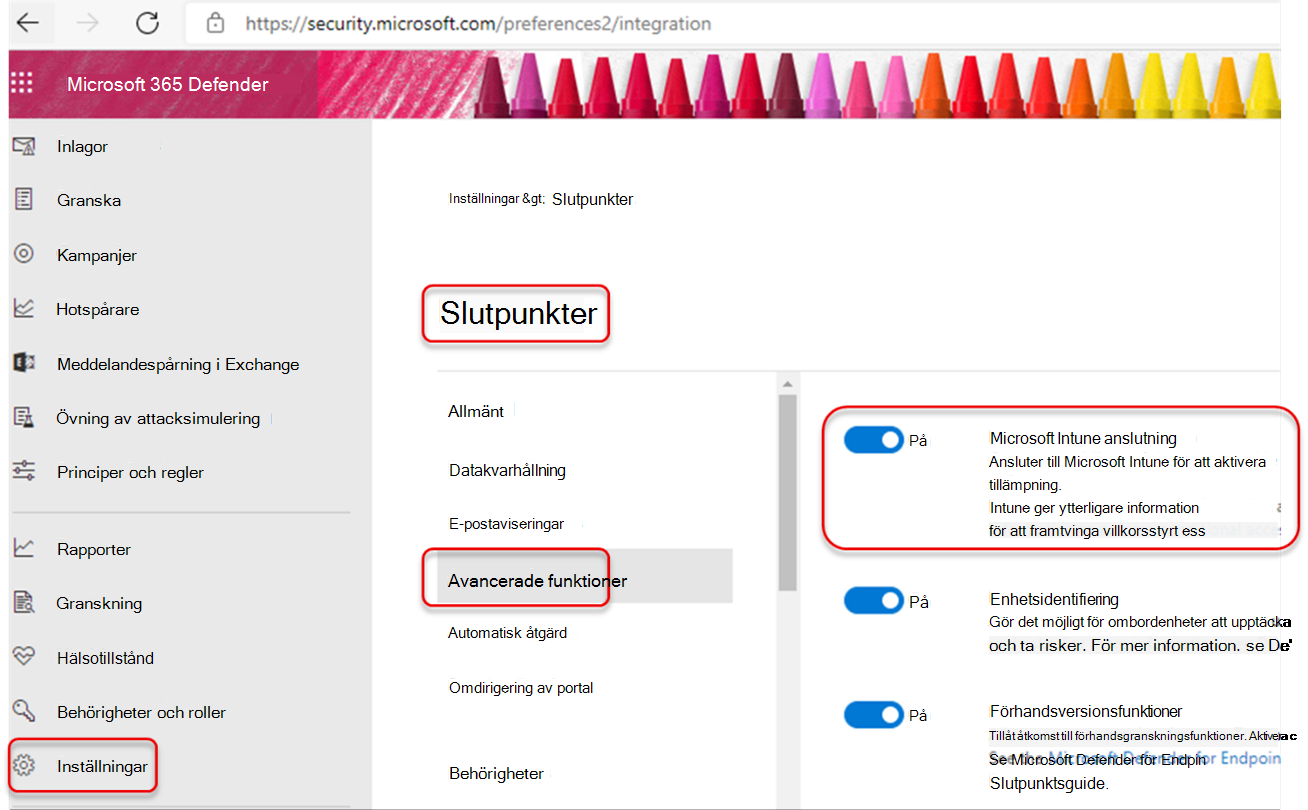

Kontrollera att Anslutningsappen Microsoft Defender för Endpoint-Intune är aktiverad.

Gå till security.microsoft.com.

Välj Inställningar > Slutpunkter > Avancerade funktioner > Microsoft Intune-anslutning är aktiverat.

Om anslutningen inte är aktiverad väljer du växlingsknappen för att aktivera den och väljer sedan Spara inställningar.

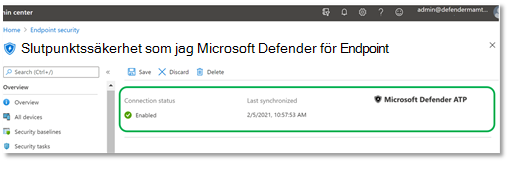

Gå till administrationscentret för Microsoft Intune och Kontrollera om Microsoft Defender för Endpoint-Intune-anslutningsprogrammet är aktiverat.

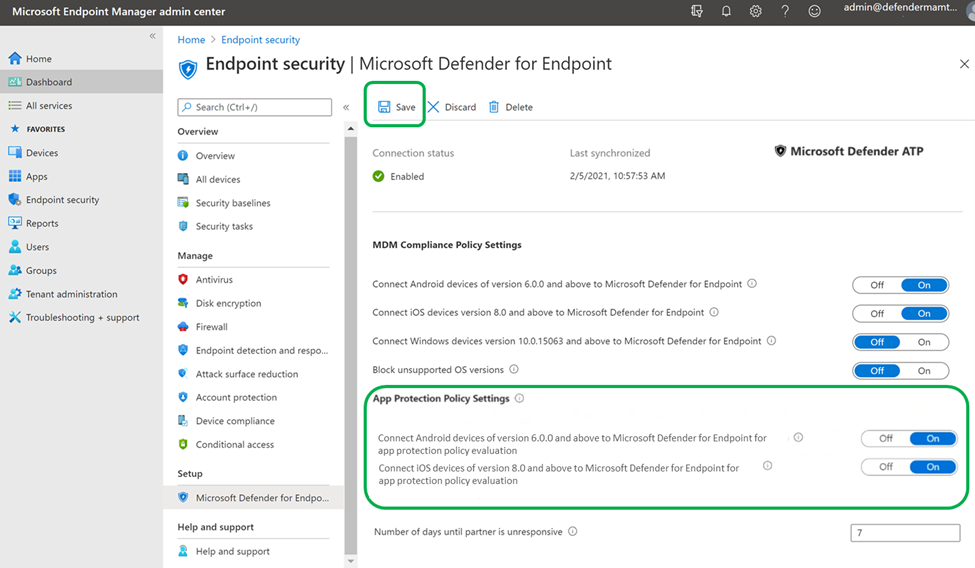

Aktivera Microsoft Defender för Endpoint på Android Connector för App Protection Policy (APP).

Konfigurera anslutningsappen i Microsoft Intune för appskyddsprinciper:

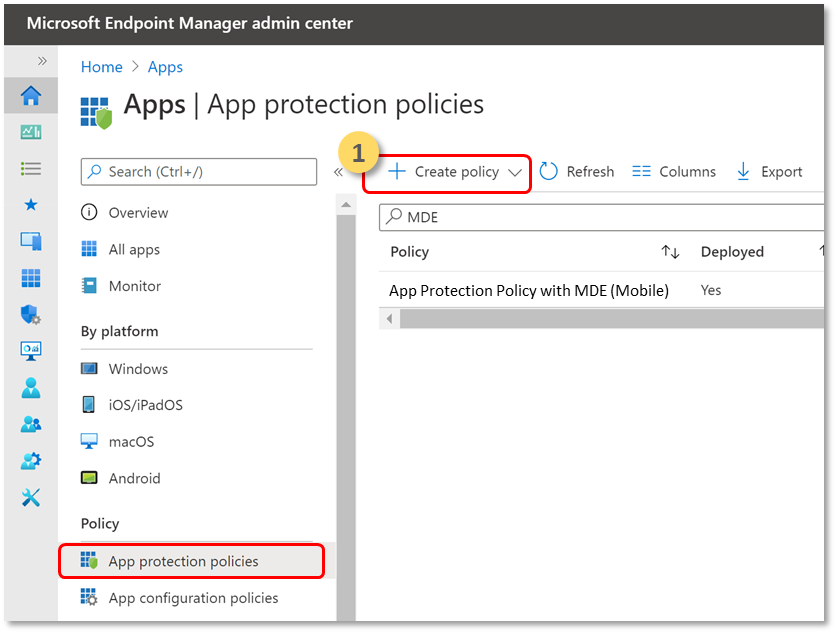

Skapa en appskyddsprincip.

Blockera åtkomst eller rensning av data i en hanterad app baserat på Risksignaler för Microsoft Defender för Endpoint genom att skapa en appskyddsprincip.

Microsoft Defender för Endpoint kan konfigureras för att skicka hotsignaler som ska användas i appskyddsprinciper (APP, även kallat MAM). Med den här funktionen kan du använda Microsoft Defender för Endpoint för att skydda hanterade appar.

Skapa en princip.

Appskyddsprinciper (APP) är regler som säkerställer att en organisations data förblir säkra eller finns i en hanterad app. En princip kan vara en regel som tillämpas när användaren försöker komma åt eller flytta "företagsdata" eller en uppsättning åtgärder som är förbjudna eller övervakade när användaren befinner sig i appen.

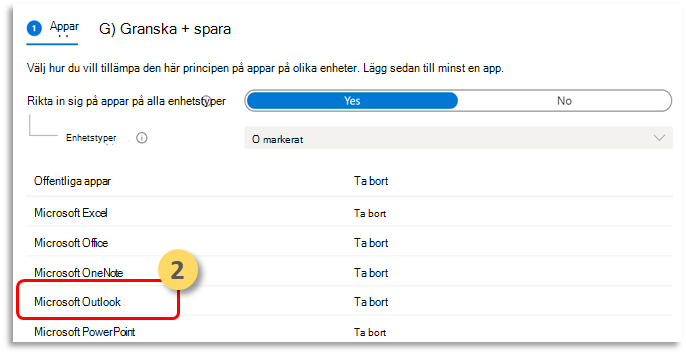

Lägg till appar.

Välj hur du vill tillämpa den här principen på appar på olika enheter. Lägg sedan till minst en app.

Använd det här alternativet för att ange om den här principen gäller för ohanterade enheter. I Android kan du ange att principen gäller för Android Enterprise-, enhetsadministratörs- eller ohanterade enheter. Du kan också välja att rikta principen mot appar på enheter med valfritt hanteringstillstånd.

Eftersom hantering av mobilappar inte kräver enhetshantering kan du skydda företagsdata på både hanterade och ohanterade enheter. Hanteringen är centrerad på användaridentiteten, vilket tar bort kravet på enhetshantering. Företag kan använda appskyddsprinciper med eller utan MDM på samma gång. Anta till exempel att en anställd använder både en telefon som utfärdats av företaget och en egen personlig surfplatta. Företagstelefonen är registrerad i MDM och skyddas av appskyddsprinciper medan den personliga enheten endast skyddas av appskyddsprinciper.

Välj Appar.

En hanterad app är en app som har appskyddsprinciper som tillämpas på den och som kan hanteras av Intune. Alla appar som har integrerats med Intune SDK eller omslutits av Intunes programhanteringsverktyg kan hanteras med hjälp av Intunes appskyddsprinciper. Se den officiella listan över Microsoft Intune-skyddade appar som har skapats med hjälp av dessa verktyg och som är tillgängliga för offentligt bruk.

Exempel: Outlook som en hanterad app

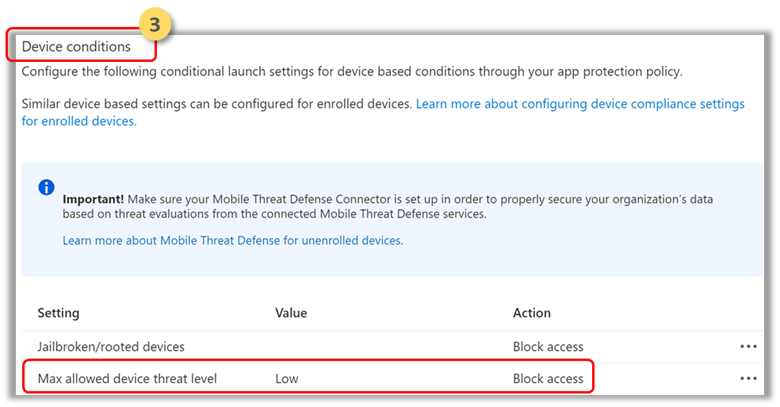

Ange säkerhetskrav för inloggning för din skyddsprincip.

Välj Ange > högsta tillåtna enhetshotnivå i Enhetsvillkor och ange ett värde. Välj sedan Åtgärd: "Blockera åtkomst". Microsoft Defender för Endpoint på Android delar den här hotnivån för enheten.

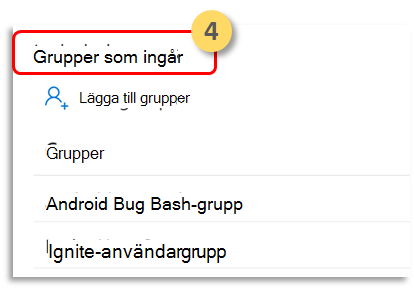

Tilldela användargrupper för vilka principen måste tillämpas.

Välj Inkluderade grupper. Lägg sedan till relevanta grupper.

Obs!

Om en konfigurationsprincip ska riktas mot oregistrerade enheter (MAM) rekommenderar vi att du distribuerar de allmänna appkonfigurationsinställningarna i Hanterade appar i stället för att använda hanterade enheter.

När du distribuerar appkonfigurationsprinciper till enheter kan problem uppstå när flera principer har olika värden för samma konfigurationsnyckel och är mål för samma app och användare. Dessa problem beror på bristen på en konfliktlösningsmekanism för att lösa de olika värdena. Du kan förhindra dessa problem genom att se till att endast en enda appkonfigurationsprincip för enheter definieras och riktas för samma app och användare.

Krav för slutanvändare

Asynkron app måste installeras.

- Intune-företagsportalen

Användarna har de licenser som krävs för den hanterade appen och har appen installerad.

Slutanvändarregistrering

Logga in på ett hanterat program, till exempel Outlook. Enheten är registrerad och programskyddsprincipen synkroniseras till enheten. Programskyddsprincipen identifierar enhetens hälsotillstånd.

Välj Fortsätt. En skärm visas som rekommenderar att du laddar ned och konfigurerar appen Microsoft Defender: Antivirus (Mobile).

Välj Hämta. Du omdirigeras till App Store (Google Play).

Installera appen Microsoft Defender: Antivirus (Mobile) och gå tillbaka till registreringsskärmen för hanterade appar.

Klicka på Fortsätt > starta. Registrerings-/aktiveringsflödet för Microsoft Defender för Endpoint-appen initieras. Följ stegen för att slutföra registreringen. Du omdirigeras automatiskt tillbaka till onboardingskärmen för hanterade appar, vilket nu anger att enheten är felfri.

Välj Fortsätt för att logga in på det hanterade programmet.

Konfigurera webbskydd

Med Defender för Endpoint på Android kan IT-administratörer konfigurera webbskydd. Webbskydd är tillgängligt i administrationscentret för Microsoft Intune.

Webbskydd hjälper till att skydda enheter mot webbhot och skydda användare från nätfiskeattacker. Observera att skydd mot nätfiske och anpassade indikatorer (URL och IP-adresser) stöds som en del av webbskyddet. Webbinnehållsfiltrering stöds för närvarande inte på mobila plattformar.

I administrationscentret för Microsoft Intune går du till Appkonfigurationsprinciper > för appar > Lägg till > hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du Microsoft Defender för Endpoint som målapp.

På sidan Inställningar , under Allmänna konfigurationsinställningar, lägger du till följande nycklar och anger värdet efter behov.

- antiphishing

- Vpn

Om du vill inaktivera webbskydd anger du 0 för antiphishing- och VPN-värdena.

Om du bara vill inaktivera användningen av VPN via webbskydd anger du följande värden:

- 0 för vpn

- 1 för antiphishing

Lägg till DefenderMAMConfigs-nyckeln och ange värdet som 1.

Tilldela den här principen till användare. Som standard är det här värdet inställt på false.

Granska och skapa principen.

Konfigurera nätverksskydd

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper för appar>. Skapa en ny appkonfigurationsprincip. Klicka på Hanterade appar.

Ange ett namn och en beskrivning för att unikt identifiera principen. Rikta principen mot "Valda appar" och sök efter "Microsoft Defender Endpoint för Android". Klicka på posten och klicka sedan på Välj och sedan på Nästa.

Lägg till nyckeln och värdet från följande tabell. Kontrollera att nyckeln "DefenderMAMConfigs" finns i varje princip som du skapar med hjälp av Managed Apps-vägen. För Managed Devices-vägen bör den här nyckeln inte finnas. När du är klar klickar du på Nästa.

Tangent Värdetyp Standard (1-aktivera, 0-inaktivera) Beskrivning DefenderNetworkProtectionEnableHeltal 1 1 – Aktivera, 0 – Inaktivera; Den här inställningen används av IT-administratörer för att aktivera eller inaktivera nätverksskyddsfunktionerna i Defender-appen. DefenderAllowlistedCACertificatesSträng Ingen None-Disable; Den här inställningen används av IT-administratörer för att upprätta förtroende för rotcertifikatutfärdare och självsignerade certifikat. DefenderCertificateDetectionHeltal 0 2-Aktivera, 1 – Granskningsläge, 0 – Inaktivera; När den här funktionen är aktiverad med värdet 2 skickas slutanvändarmeddelanden till användaren när Defender identifierar ett felaktigt certifikat. Aviseringar skickas också till SOC-administratörer. I granskningsläge (1) skickas aviseringar till SOC-administratörer, men inga slutanvändarmeddelanden visas för användaren när Defender identifierar ett felaktigt certifikat. Administratörer kan inaktivera den här identifieringen med 0 som värde och aktivera fullständiga funktionsfunktioner genom att ange 2 som värde. DefenderOpenNetworkDetectionHeltal 2 2-Aktivera, 1 – Granskningsläge, 0 – Inaktivera; Den här inställningen används av IT-administratörer för att aktivera eller inaktivera identifiering av öppna nätverk. Om den växlas till granskningsläge med värdet 1 skickas aviseringsaviseringen till SOC-administratören, men inget slutanvändarmeddelande visas för användaren när Defender identifierar ett öppet nätverk. Om den är aktiverad med värdet 2 visas slutanvändarmeddelandet och även aviseringar till SOC-administratörer skickas. DefenderEndUserTrustFlowEnableHeltal 0 1 – Aktivera, 0 – Inaktivera; Den här inställningen används av IT-administratörer för att aktivera eller inaktivera slutanvändarens upplevelse i appen för att lita på och inte lita på de oskyddade och misstänkta nätverken. DefenderNetworkProtectionAutoRemediationHeltal 1 1 – Aktivera, 0 – Inaktivera; Den här inställningen används av IT-administratörer för att aktivera eller inaktivera de reparationsaviseringar som skickas när en användare utför reparationsaktiviteter som att växla till säkrare Wi-Fi åtkomstpunkter eller ta bort misstänkta certifikat som identifieras av Defender. DefenderNetworkProtectionPrivacyHeltal 1 1 – Aktivera, 0 – Inaktivera; Den här inställningen används av IT-administratörer för att aktivera eller inaktivera sekretess i nätverksskyddet. Om sekretessen är inaktiverad med värdet 0 visas användarens medgivande för att dela data om skadligt wi-fi eller certifikat. Om det är i aktiverat tillstånd med värdet 1 visas inget användarmedgivande och inga appdata samlas in. Inkludera eller exkludera de grupper som du vill att principen ska gälla för. Gå vidare för att granska och skicka principen.

Obs!

- De andra konfigurationsnycklarna i Network Protection fungerar bara om den överordnade nyckeln "DefenderNetworkProtectionEnable" är aktiverad.

- Användare måste aktivera platsbehörighet (vilket är en valfri behörighet) och måste ge behörigheten "Tillåt hela tiden" för att säkerställa skydd mot Wi-Fi hot, även när appen inte används aktivt. Om platsbehörigheten nekas av användaren kan Defender för Endpoint endast ge begränsat skydd mot nätverkshot och skyddar bara användarna från otillåtna certifikat.

Konfigurera sekretesskontroller

Administratörer kan använda följande steg för att aktivera sekretess och inte samla in domännamn, appinformation och nätverksinformation som en del av aviseringsrapporten för motsvarande hot.

- I administrationscentret för Microsoft Intune går du till Appkonfigurationsprinciper > för appar > Lägg till > hanterade appar.

- Ge principen ett namn.

- Under Välj offentliga appar väljer du Microsoft Defender för Endpoint som målapp.

- På sidan Inställningar, under Allmänna konfigurationsinställningar, lägger du till DefenderExcludeURLInReport och DefenderExcludeAppInReport som nycklar och värde som 1.

- Lägg till DefenderMAMConfigs-nyckeln och ange värdet som 1.

- Tilldela den här principen till användare. Som standard är det här värdet inställt på 0.

- På sidan Inställningar under Allmänna konfigurationsinställningar lägger du till DefenderExcludeURLInReport, DefenderExcludeAppInReport som nycklar och värde som true.

- Lägg till DefenderMAMConfigs-nyckeln och ange värdet som 1.

- Tilldela den här principen till användare. Som standard är det här värdet inställt på false.

- Granska och skapa principen.

Valfria behörigheter

Microsoft Defender för Endpoint på Android aktiverar valfria behörigheter i onboarding-flödet. För närvarande är de behörigheter som krävs av MDE obligatoriska i onboarding-flödet. Med den här funktionen kan administratören distribuera MDE på Android-enheter med MAM-principer utan att framtvinga obligatoriska VPN- och hjälpmedelsbehörigheter under registrering. Slutanvändare kan registrera appen utan de obligatoriska behörigheterna och kan senare granska dessa behörigheter.

Konfigurera valfri behörighet

Använd följande steg för att aktivera valfria behörigheter för enheter.

I administrationscentret för Microsoft Intune går du till Appkonfigurationsprinciper > för appar > Lägg till > hanterade appar.

Ge principen ett namn.

Välj Microsoft Defender för Endpoint i offentliga appar.

På sidan Inställningar väljer du Använd Configuration Designer och DefenderOptionalVPN eller DefenderOptionalAccessibility eller båda som nyckel.

Lägg till DefenderMAMConfigs-nyckeln och ange värdet som 1.

Om du vill aktivera Valfria behörigheter anger du värdet som 1 och tilldelar den här principen till användare. Som standard är det här värdet inställt på 0.

För användare med nyckeluppsättningen 1 kan de registrera appen utan att ge dessa behörigheter.

På sidan Inställningar väljer du Använd Configuration Designer och DefenderOptionalVPN eller DefenderOptionalAccessibility eller båda som nyckel- och värdetyp som boolesk.

Lägg till DefenderMAMConfigs-nyckeln och ange värdet som 1.

Om du vill aktivera Valfria behörigheter anger du värdet true och tilldelar den här principen till användare. Som standard är det här värdet inställt på false.

För användare med nyckeluppsättningen true kan användarna registrera appen utan att ge dessa behörigheter.

Välj Nästa och tilldela profilen till målenheter/användare.

Användarflöde

Användare kan installera och öppna appen för att starta registreringsprocessen.

Om en administratör har konfigurerat valfria behörigheter kan användarna välja att hoppa över VPN- eller hjälpmedelsbehörigheten eller båda och slutföra registreringen.

Även om användaren har hoppat över dessa behörigheter kan enheten registreras och ett pulsslag skickas.

Eftersom behörigheter är inaktiverade är webbskydd inte aktivt. Den är delvis aktiv om någon av behörigheterna ges.

Senare kan användare aktivera webbskydd inifrån appen. Detta installerar VPN-konfigurationen på enheten.

Obs!

Inställningen Valfri behörighet skiljer sig från inställningen Inaktivera webbskydd. Valfria behörigheter hjälper bara till att hoppa över behörigheterna under registrering, men det är tillgängligt för slutanvändaren att senare granska och aktivera medan Inaktivera webbskydd tillåter användare att registrera Microsoft Defender för Endpoint-appen utan webbskydd. Det går inte att aktivera det senare.

Inaktivera utloggning

Med Defender för Endpoint kan du distribuera appen och inaktivera utloggningsknappen. Genom att dölja utloggningsknappen hindras användarna från att logga ut från Defender-appen. Den här åtgärden förhindrar manipulering av enheten när Defender för Endpoint inte körs.

Använd följande steg för att konfigurera inaktivera utloggning:

I administrationscentret för Microsoft Intune går du till Appkonfigurationsprinciper > för appar > Lägg till > hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du Microsoft Defender för Endpoint som målapp.

På sidan Inställningar , under Allmänna konfigurationsinställningar, lägger du till DisableSignOut som nyckel och anger värdet som 1.

- Inaktivera utloggning = 0 som standard.

- Administratören måste göra Inaktivera utloggning = 1 för att inaktivera utloggningsknappen i appen. Användarna ser inte utloggningsknappen när principen har push-överförts till enheten.

Välj Nästa och tilldela profilen till målenheter och användare.

Enhetstaggning

Defender för Endpoint på Android möjliggör masstaggning av mobila enheter under registrering genom att tillåta administratörer att konfigurera taggar via Intune. Administratören kan konfigurera enhetstaggar via Intune via konfigurationsprinciper och skicka dem till användarens enheter. När användaren har installerat och aktiverat Defender skickar klientappen enhetstaggar till säkerhetsportalen. Enhetstaggar visas mot enheterna i enhetsinventeringen.

Använd följande steg för att konfigurera enhetstaggar:

I administrationscentret för Microsoft Intune går du till Appkonfigurationsprinciper > för appar > Lägg till > hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du Microsoft Defender för Endpoint som målapp.

På sidan Inställningar väljer du Använd Configuration Designer och lägger till DefenderDeviceTag som nyckel- och värdetyp som Sträng.

- Administratören kan tilldela en ny tagg genom att lägga till nyckeln DefenderDeviceTag och ange ett värde för enhetstaggen.

- Administratören kan redigera en befintlig tagg genom att ändra värdet för nyckeln DefenderDeviceTag.

- Administratören kan ta bort en befintlig tagg genom att ta bort nyckeln DefenderDeviceTag.

Klicka på Nästa och tilldela den här principen till målenheter och användare.

Obs!

Defender-appen måste öppnas för att taggar ska synkroniseras med Intune och skickas till säkerhetsportalen. Det kan ta upp till 18 timmar innan taggar visas i portalen.

Relaterade ämnen

Tips

Vill du veta mer? Interagera med Microsoft Security-communityn i vår Tech Community: Microsoft Defender för Endpoint Tech Community.