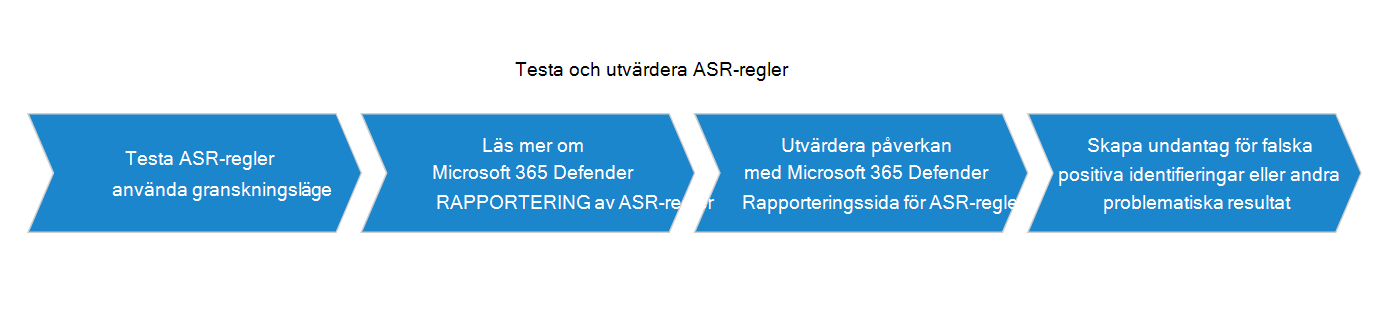

Testa regler för minskning av attackytan

Gäller för:

Genom att testa Microsoft Defender för Endpoint regler för minskning av attackytan kan du avgöra om regler hindrar verksamhetsspecifika åtgärder innan du aktiverar någon regel. Genom att börja med en liten, kontrollerad grupp kan du begränsa potentiella avbrott i arbetet när du utökar distributionen i organisationen.

I det här avsnittet av distributionsguiden för regler för minskning av attackytan får du lära dig att:

- konfigurera regler med hjälp av Microsoft Intune

- använda Microsoft Defender för Endpoint rapporter om regler för minskning av attackytan

- konfigurera undantag för regler för minskning av attackytan

- aktivera regler för minskning av attackytan med Hjälp av PowerShell

- använda Loggboken för regelhändelser för minskning av attackytan

Obs!

Innan du börjar testa regler för minskning av attackytan rekommenderar vi att du först inaktiverar alla regler som du tidigare har angett till granskning eller aktivering (om tillämpligt). Se Rapporter om regler för minskning av attackytan för information om hur du använder rapporten med regler för minskning av attackytan för att inaktivera regler för minskning av attackytan.

Börja distributionen av regler för minskning av attackytan med ring 1.

Steg 1: Testa regler för minskning av attackytan med hjälp av granskning

Börja testfasen genom att aktivera reglerna för minskning av attackytan med reglerna inställda på Granskning, med början med dina mästare användare eller enheter i ring 1. Vanligtvis rekommenderar vi att du aktiverar alla regler (i Granskning) så att du kan avgöra vilka regler som utlöses under testfasen. Regler som är inställda på Granskning påverkar vanligtvis inte funktionaliteten för den entitet eller entiteter som regeln tillämpas på, men genererar loggade händelser för utvärderingen. det inte finns någon effekt på slutanvändarna.

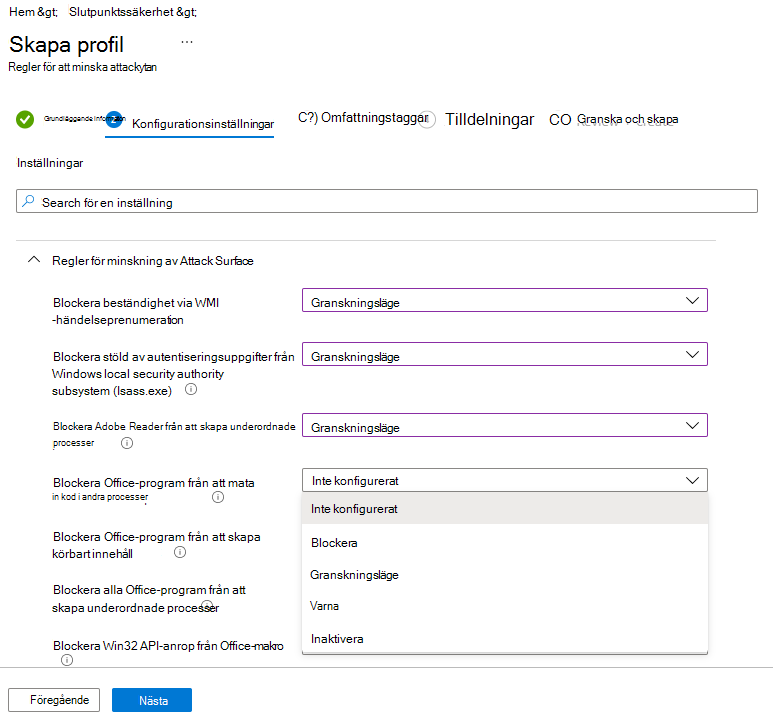

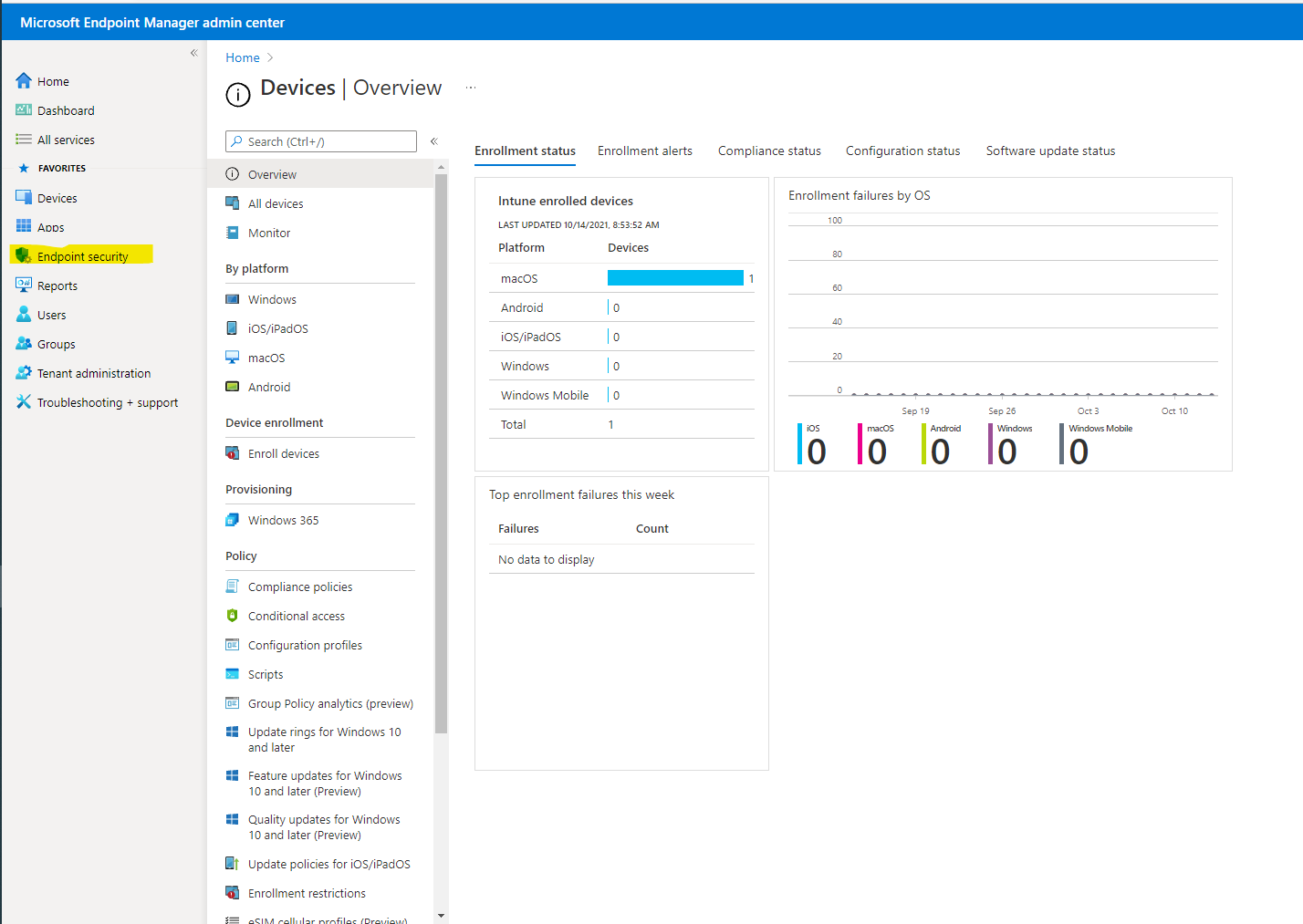

Konfigurera regler för minskning av attackytan med hjälp av Intune

Du kan använda Microsoft Intune Endpoint Security för att konfigurera anpassade regler för minskning av attackytan.

Gå till Minskningav attackytan för slutpunktssäkerhet>.

Välj Skapa princip.

I Plattform väljer du Windows 10, Windows 11 och Windows Server. I Profil väljer du Regler för minskning av attackytan.

Välj Skapa.

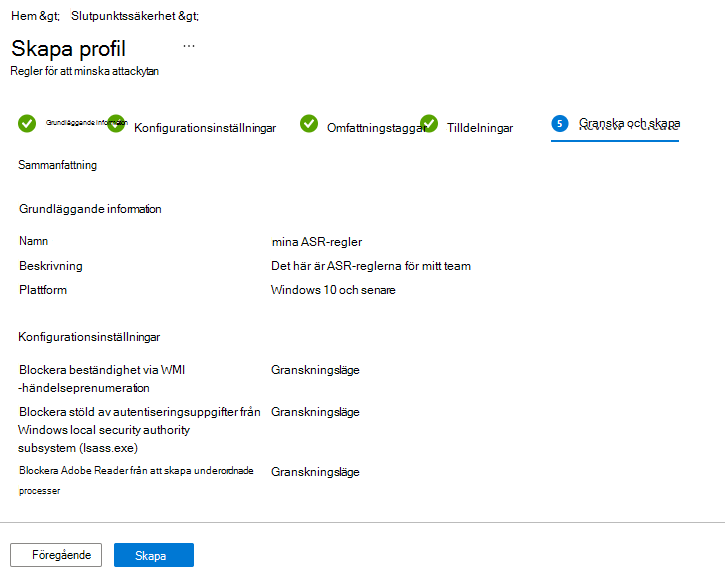

På fliken Grunder i Skapa profilfönstret i Namn lägger du till ett namn för principen. I Beskrivning lägger du till en beskrivning av principen för minskning av attackytans regler.

På fliken Konfigurationsinställningar , under Regler för minskning av attackytan, ställer du in alla regler på Granskningsläge.

Obs!

Det finns variationer i vissa listor över regler för minskning av attackytans regler. Blockerad och aktiverad tillhandahåller samma funktioner.

[Valfritt] I fönstret Omfångstaggar kan du lägga till tagginformation till specifika enheter. Du kan också använda rollbaserad åtkomstkontroll och omfångstaggar för att se till att rätt administratörer har rätt åtkomst och synlighet till rätt Intune objekt. Läs mer: Använd rollbaserad åtkomstkontroll (RBAC) och omfångstaggar för distribuerad IT i Intune.

I fönstret Tilldelningar kan du distribuera eller "tilldela" profilen till dina användar- eller enhetsgrupper. Läs mer: Tilldela enhetsprofiler i Microsoft Intune

Obs!

Skapande av enhetsgrupp stöds i Defender för Endpoint Plan 1 och Plan 2.

Granska inställningarna i fönstret Granska + skapa . Klicka på Skapa för att tillämpa reglerna.

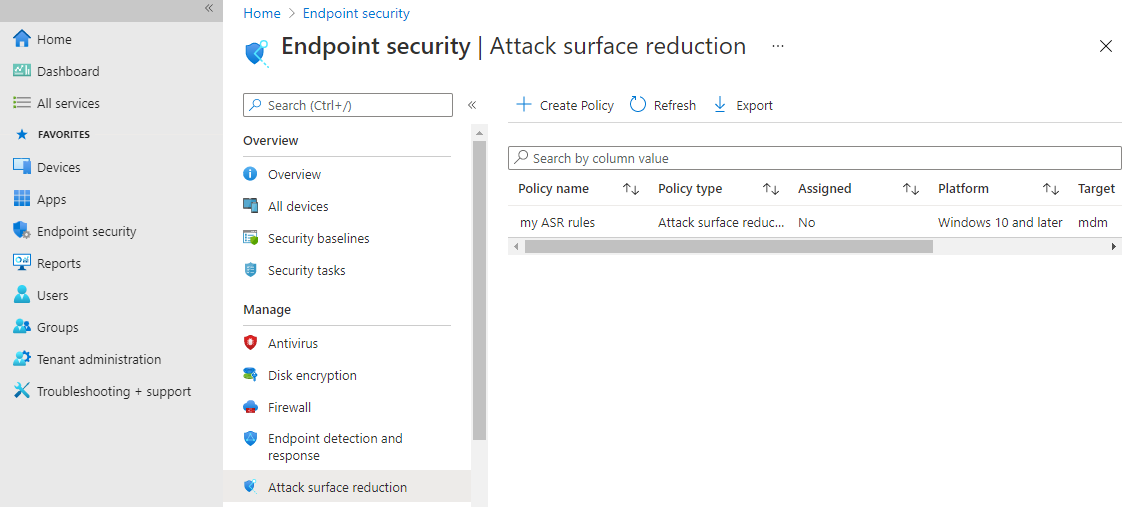

Din nya policy för minskning av attackytan för regler för minskning av attackytan visas i Slutpunktssäkerhet | Minskning av attackytan.

Steg 2: Förstå rapporteringssidan för regler för minskning av attackytan i Microsoft Defender-portalen

Rapporteringssidan för regler för minskning av attackytan finns i Microsoft Defender portalen>Rapporter>Regler för minskning av attackytan. Den här sidan har tre flikar:

- Upptäckter

- Konfiguration

- Lägga till undantag

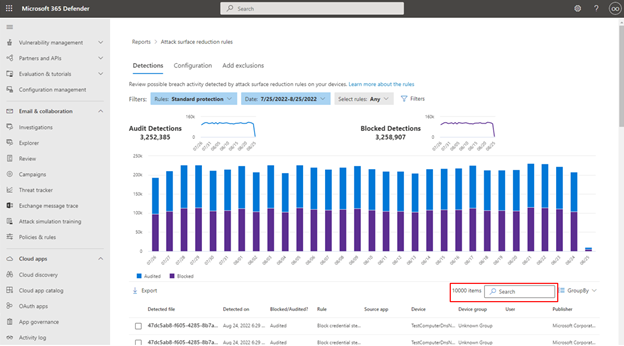

Fliken Identifieringar

Tillhandahåller en 30-dagars tidslinje för identifierade granskningar och blockerade händelser.

Fönstret regler för minskning av attackytan ger en översikt över identifierade händelser per regel.

Obs!

Det finns vissa variationer i rapporter om regler för minskning av attackytan. Microsoft håller på att uppdatera beteendet för rapporter om regler för minskning av attackytan för att ge en konsekvent upplevelse.

Välj Visa identifieringar för att öppna fliken Identifieringar .

Fönstret GroupBy och Filter innehåller följande alternativ:

GroupBy returnerar resultat som angetts till följande grupper:

- Ingen gruppering

- Identifierad fil

- Granska eller blockera

- Regel

- Källapp

- Enhet

- Användare

- Publisher

Obs!

Vid filtrering efter regel är antalet enskilda identifierade objekt som anges i den nedre halvan av rapporten för närvarande begränsat till 200 regler. Du kan använda Exportera för att spara den fullständiga listan över identifieringar i Excel.

Filtret öppnar sidan Filter på regler , där du kan begränsa resultatet till endast de valda reglerna för minskning av attackytan:

Obs!

Om du har en Microsoft 365 Security E5- eller A5-licens, Windows E5- eller A5-licens öppnar följande länk fliken Microsoft Defender 365-rapporter >för att minska attackytan Identifieringar>.

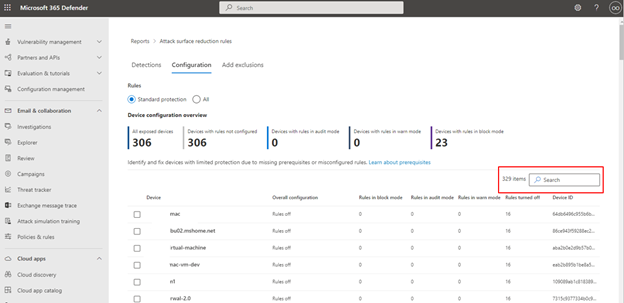

Fliken Konfiguration

Listor– per dator – det aggregerade tillståndet för regler för minskning av attackytan: Av, Granskning, Blockera.

På fliken Konfigurationer kan du på enhetsbasis kontrollera vilka regler för minskning av attackytan som är aktiverade och i vilket läge, genom att välja den enhet som du vill granska reglerna för minskning av attackytan för.

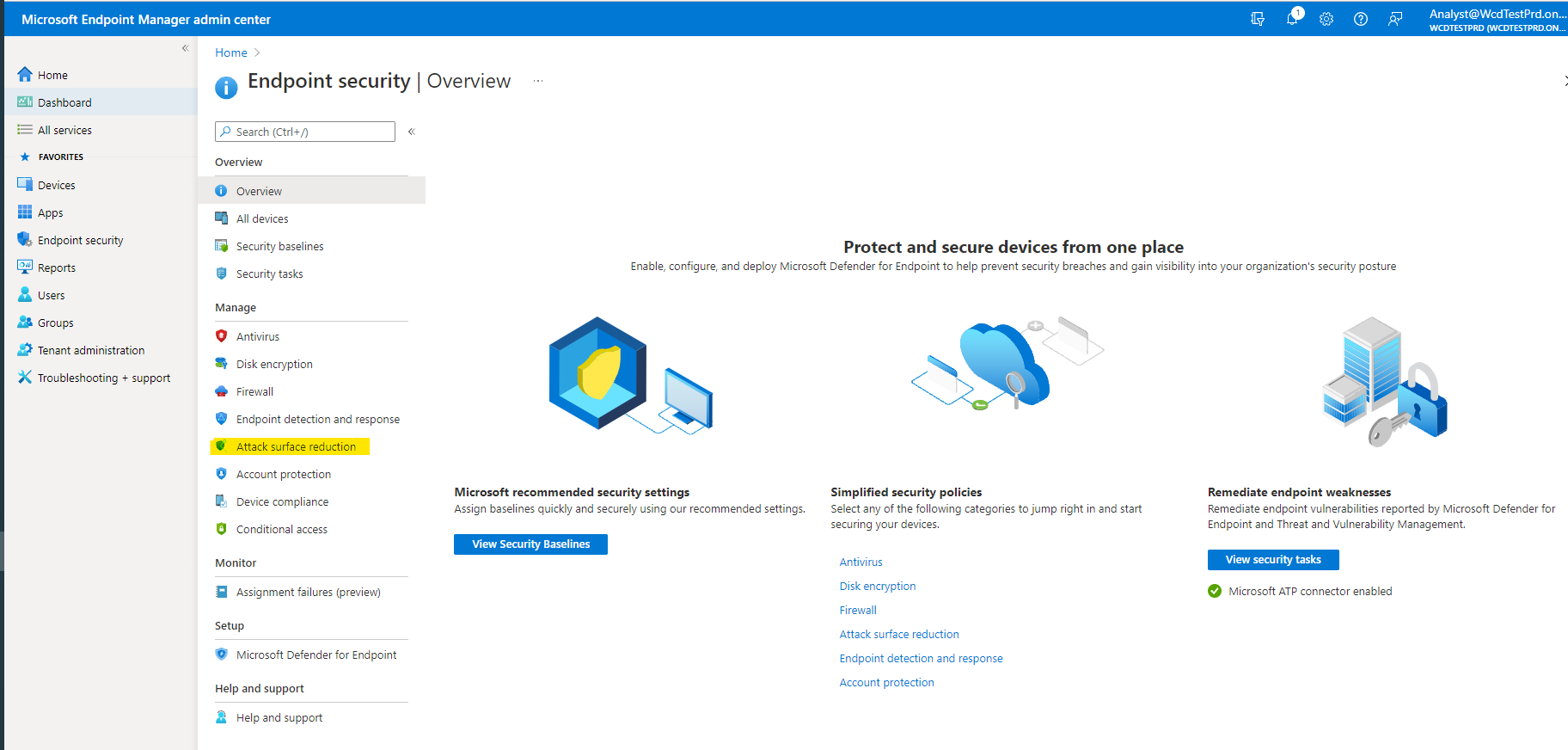

Länken Kom igång öppnar Microsoft Intune administrationscenter, där du kan skapa eller ändra en endpoint protection-princip för minskning av attackytan:

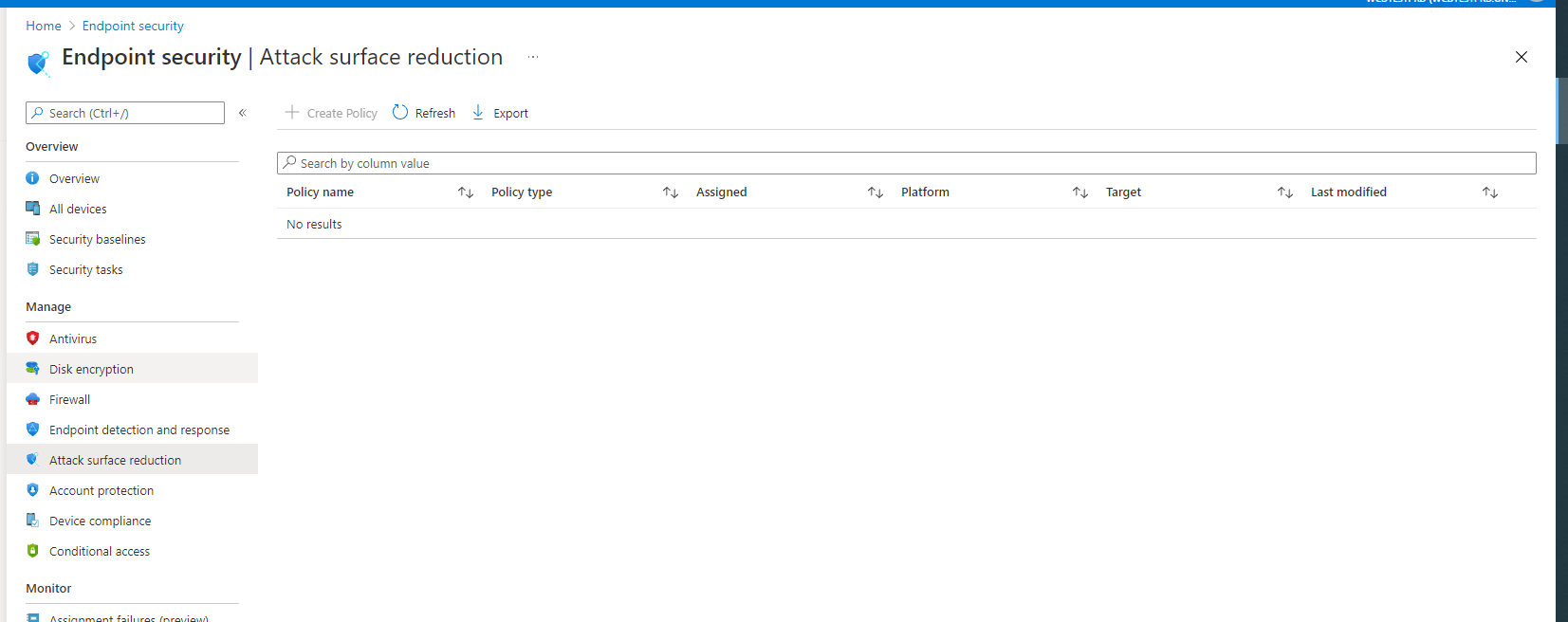

I Slutpunktssäkerhet | Översikt, välj Minskning av attackytan:

Slutpunktssäkerhet | Fönstret Minskning av attackytan öppnas:

Obs!

Om du har en licens för Microsoft Defender 365 E5 (eller Windows E5?) öppnar den här länken fliken Microsoft Defender 365-rapporter > för minskning av attackytan Konfigurationer>.

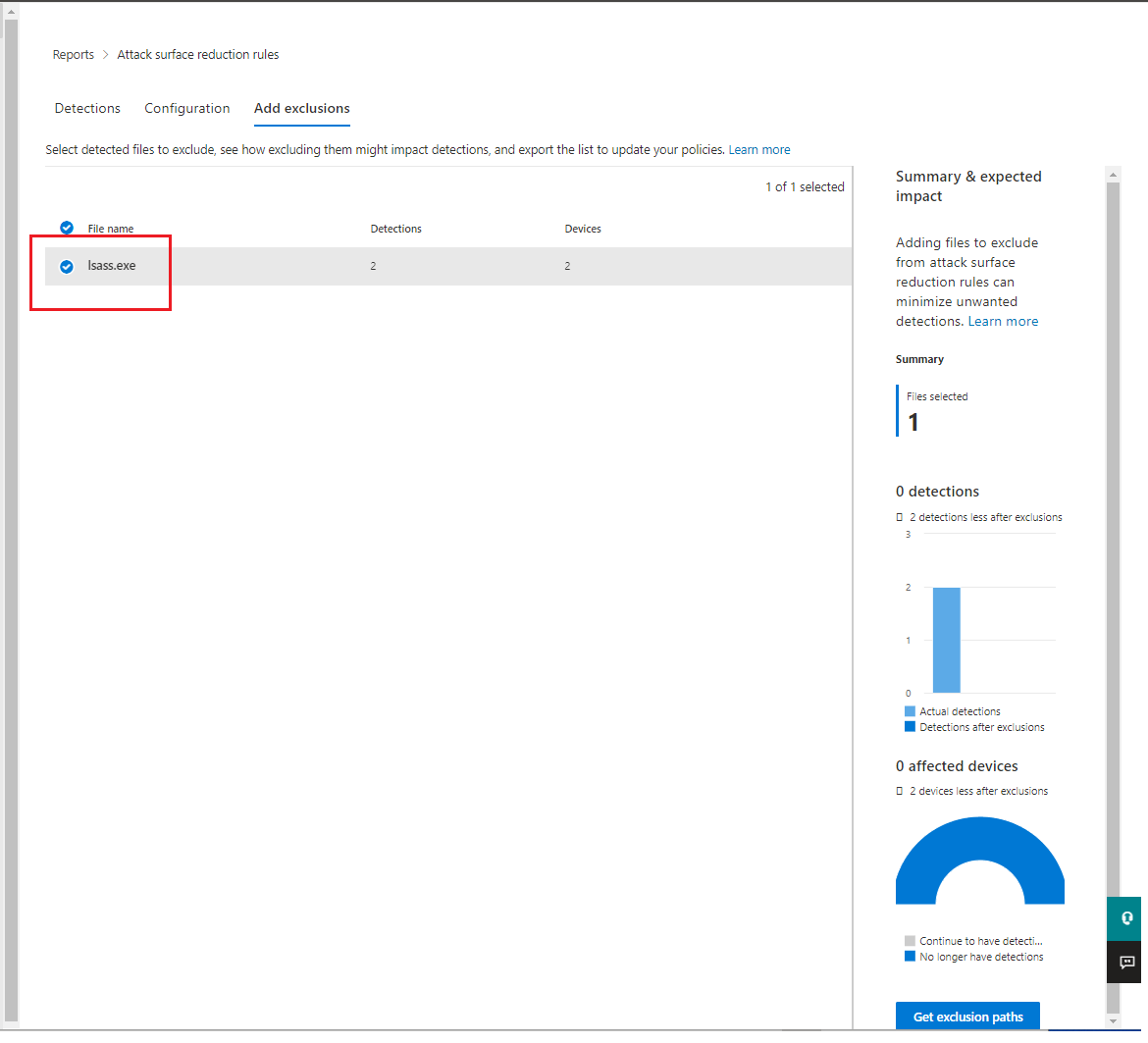

Lägga till undantag

Den här fliken innehåller en metod för att välja identifierade entiteter (till exempel falska positiva identifieringar) för exkludering. När undantag läggs till innehåller rapporten en sammanfattning av den förväntade effekten.

Obs!

Microsoft Defender Antivirus AV-undantag respekteras av regler för minskning av attackytan. Se Konfigurera och validera undantag baserat på tillägg, namn eller plats.

Obs!

Om du har en licens för Microsoft Defender 365 E5 (eller Windows E5?) öppnar den här länken fliken Microsoft Defender 365 Reports > Attack surface reductions Exclusions (Undantag för attackytan).>

Mer information om hur du använder rapporten om regler för minskning av attackytan finns i rapporter om regler för minskning av attackytan.

Konfigurera undantag för minskning av attackytan per regel

Regler för minskning av attackytan ger nu möjlighet att konfigurera regelspecifika undantag, så kallade "undantag per regel".

Obs!

Undantag per regel kan för närvarande inte konfigureras med hjälp av PowerShell eller grupprincip.

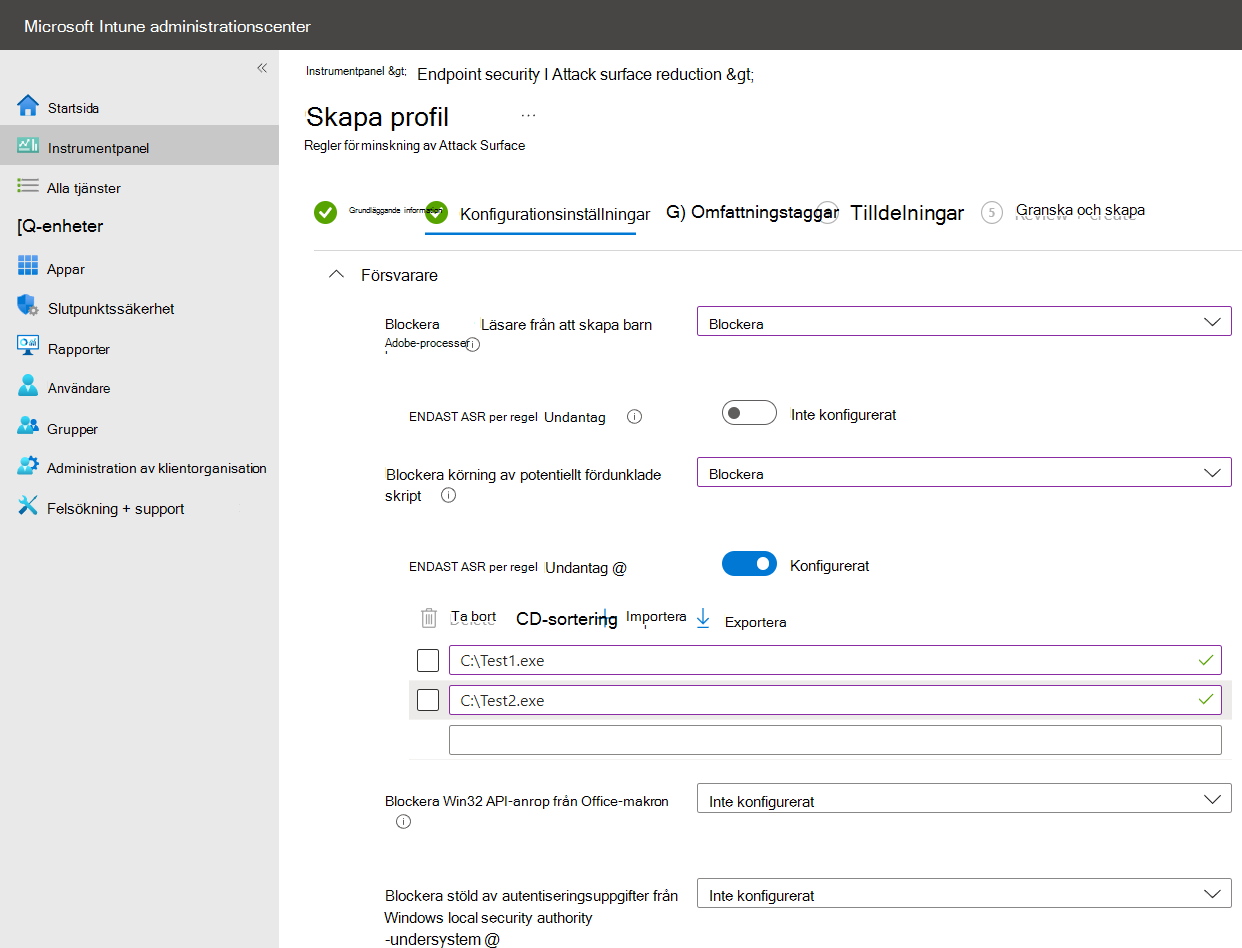

Så här konfigurerar du specifika regelundantag:

Öppna Microsoft Intune administrationscenter och gå tillStartslutpunktssäkerhet>>Minskning av attackytan.

Om den inte redan har konfigurerats anger du den regel som du vill konfigurera undantag för till Granskning eller Blockera.

I Endast ASR per regelundantag klickar du på växlingsknappen för att ändra från Inte konfigurerad till Konfigurerad.

Ange namnen på de filer eller program som du vill exkludera.

Längst ned i Skapa profilguiden väljer du Nästa och följer instruktionerna i guiden.

Tips

Använd kryssrutorna bredvid listan över undantagsposter för att välja objekt som ska tas bort, sorteras, importeras eller exporteras.

Använda PowerShell som en alternativ metod för att aktivera regler för minskning av attackytan

Du kan använda PowerShell – som ett alternativ till Intune – för att aktivera regler för minskning av attackytan i granskningsläge för att visa en post med appar som skulle ha blockerats om funktionen var helt aktiverad. Du kan också få en uppfattning om hur ofta reglerna utlöses under normal användning.

Om du vill aktivera en regel för minskning av attackytan i granskningsläge använder du följande PowerShell-cmdlet:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Där <rule ID> är ett GUID-värde för regeln för minskning av attackytan.

Om du vill aktivera alla regler för minskning av attackytan i granskningsläge använder du följande PowerShell-cmdlet:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Tips

Om du vill granska hur regler för minskning av attackytan fungerar i din organisation måste du använda ett hanteringsverktyg för att distribuera den här inställningen till enheter i dina nätverk.

Du kan också använda grupprincip, Intune eller MDM-konfigurationstjänstleverantörer (MDM) för att konfigurera och distribuera inställningen. Läs mer i huvudartikeln om regler för minskning av attackytan .

Använd Windows Loggboken Granskning som ett alternativ till rapportsidan för regler för minskning av attackytan i Microsoft Defender-portalen

Om du vill granska appar som skulle ha blockerats öppnar du Loggboken och filtrerar efter händelse-ID 1121 i loggen Microsoft-Windows-Windows Defender/Operational. I följande tabell visas alla nätverksskyddshändelser.

| Händelse-ID | Beskrivning |

|---|---|

| 5007 | Händelse när inställningarna ändras |

| 1121 | Händelse när en regel för minskning av attackytan utlöses i blockeringsläge |

| 1122 | Händelse när en regel för minskning av attackytan utlöses i granskningsläge |

Andra artiklar i den här distributionssamlingen

Översikt över distribution av regler för minskning av attackytan

Planera distribution av regler för minskning av attackytan

Aktivera regler för minskning av attackytan

Operationalisera regler för minskning av attackytan

Referens för regler för minskning av attackytan

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.