Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Tips

Som ett komplement till den här artikeln kan du läsa vår installationsguide för Security Analyzer för att granska metodtips och lära dig att stärka skydd, förbättra efterlevnaden och navigera i cybersäkerhetslandskapet med tillförsikt. För en anpassad upplevelse baserat på din miljö kan du komma åt den automatiserade installationsguiden för Security Analyzer i Administrationscenter för Microsoft 365.

Varför regler för minskning av attackytan är viktiga

Organisationens attackyta omfattar alla platser där en angripare kan kompromettera organisationens enheter eller nätverk. Att minska din attackyta innebär att skydda organisationens enheter och nätverk, vilket gör att angripare får färre sätt att utföra attacker. Att konfigurera regler för minskning av attackytan i Microsoft Defender för Endpoint kan vara till hjälp!

Regler för minskning av attackytan är inriktade på vissa programvarubeteenden, till exempel:

- Starta körbara filer och skript som försöker ladda ned eller köra filer

- Köra dolda eller på annat sätt misstänkta skript

- Utföra beteenden som appar vanligtvis inte initierar under normalt dagligt arbete

Sådana programvarubeteenden kan ibland ses i legitima program. Dessa beteenden anses dock ofta vara riskfyllda eftersom de ofta missbrukas av angripare via skadlig kod. Regler för minskning av attackytan kan begränsa programvarubaserade riskfyllda beteenden och hjälpa till att skydda din organisation.

En sekventiell process från slutpunkt till slutpunkt för hur du hanterar regler för minskning av attackytan finns i:

- Översikt över distribution av regler för minskning av attackytan

- Planera distribution av regler för minskning av attackytan

- Testa regler för minskning av attackytan

- Aktivera regler för minskning av attackytan

- Operationalisera regler för minskning av attackytan

Förhandskrav

Operativsystem som stöds

- Windows

Utvärdera regler före distribution

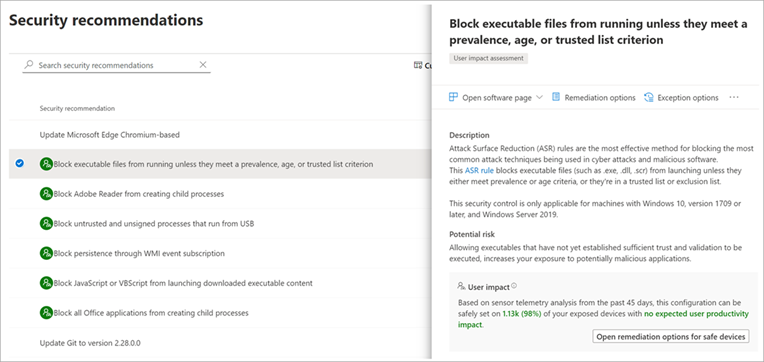

Du kan utvärdera hur en regel för minskning av attackytan kan påverka nätverket genom att öppna säkerhetsrekommendationsregeln för den regeln i Microsoft Defender – hantering av säkerhetsrisker.

I informationsfönstret för rekommendationen kontrollerar du användarpåverkan för att avgöra vilken procentandel av dina enheter som kan acceptera en ny princip som aktiverar regeln i blockeringsläge utan att påverka produktiviteten negativt.

Se Krav i artikeln "Aktivera regler för minskning av attackytan" för information om operativsystem som stöds och annan information om krav.

Granskningsläge för utvärdering

Granskningsläge

Använd granskningsläge för att utvärdera hur regler för minskning av attackytan skulle påverka din organisation om det aktiveras. Kör alla regler i granskningsläge först så att du kan förstå hur de påverkar dina verksamhetsspecifika program. Många verksamhetsspecifika program är skrivna med begränsade säkerhetsproblem, och de kan utföra uppgifter på sätt som verkar likna skadlig kod.

Undantag

Genom att övervaka granskningsdata och lägga till undantag för nödvändiga program kan du distribuera regler för minskning av attackytan utan att minska produktiviteten.

Undantag per regel

Information om hur du konfigurerar undantag per regel finns i Konfigurera undantag för minskning av attackytan per regel.

Varningsläge för användare

När en regel för minskning av attackytan blockerar innehåll ser användarna en dialogruta som anger att innehållet blockeras. Dialogrutan erbjuder också användaren ett alternativ för att avblockera innehållet. Användaren kan sedan försöka utföra åtgärden igen och åtgärden slutförs. När en användare avblockar innehåll förblir innehållet avblockerat i 24 timmar och blockerar sedan återupptas.

Varningsläget hjälper din organisation att ha regler för minskning av attackytan utan att hindra användare från att komma åt det innehåll de behöver för att utföra sina uppgifter.

Krav för att varningsläget ska fungera

Varningsläge stöds på enheter som kör följande versioner av Windows:

- Windows 10 version 1809 eller senare

- Windows 11

- Windows Server version 1809 eller senare

Microsoft Defender Antivirus måste köras med realtidsskydd i aktivt läge.

Kontrollera också att Microsoft Defender Antivirus och uppdateringar av skadlig kod har installerats.

- Lägsta krav på plattformsversion:

4.18.2008.9 - Lägsta krav på motorlansering:

1.1.17400.5

Mer information och för att få dina uppdateringar finns i Uppdatera för Microsoft Defender plattform för skydd mot skadlig kod.

Fall där varningsläget inte stöds

Varningsläget stöds inte för tre regler för minskning av attackytan när du konfigurerar dem i Microsoft Intune. (Om du använder grupprincip för att konfigurera reglerna för minskning av attackytan stöds varningsläget.) De tre reglerna som inte stöder varningsläge när du konfigurerar dem i Microsoft Intune är följande:

-

Blockera JavaScript eller VBScript från att starta nedladdat körbart innehåll (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) -

Blockera beständighet via WMI-händelseprenumeration (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) -

Använda avancerat skydd mot utpressningstrojaner (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

Varningsläget stöds inte heller på enheter som kör äldre versioner av Windows. I dessa fall körs regler för minskning av attackytan som är konfigurerade att köras i varningsläge i blockeringsläge.

Meddelanden och aviseringar

När en regel för minskning av attackytan utlöses visas ett meddelande på enheten. Du kan anpassa aviseringen med företagets information och kontaktinformation.

När vissa regler för minskning av attackytan utlöses genereras dessutom aviseringar.

Meddelanden och eventuella aviseringar som genereras kan visas i Microsoft Defender-portalen.

Specifik information om aviserings- och aviseringsfunktioner finns i: Information om aviseringar och meddelanden per regel i artikeln Referens för regler för minskning av attackytan.

Avancerade händelser för minskning av jakt- och attackytan

Du kan använda avancerad jakt för att visa händelser för minskning av attackytan. För att effektivisera mängden inkommande data kan endast unika processer för varje timme visas med avancerad jakt. Tiden för en attackytans minskningshändelse är första gången som händelsen visas inom en timme.

Anta till exempel att en minskning av attackytan inträffar på 10 enheter under 14:00-timmen. Anta att den första händelsen inträffade kl. 02:15 och den sista kl. 02:45. Med avancerad jakt ser du en instans av händelsen (även om den faktiskt inträffade på 10 enheter) och tidsstämpeln är 14:15.

Mer information om avancerad jakt finns i Proaktiv jakt efter hot med avancerad jakt.

Funktioner för minskning av attackytan i Windows-versioner

Du kan ange regler för minskning av attackytan för enheter som kör någon av följande utgåvor och versioner av Windows:

Windows 10 Pro version 1709 eller senare

Windows 10 Enterprise version 1709 eller senare

Windows 11 Pro version 21H2 eller senare

Windows 11 Enterprise version 21H2 eller senare

Windows Server version 1803 (Semi-Annual Channel) eller senare

Windows Server 2025

Azure Stack HCI OS, version 23H2 och senare

Obs!

Windows Server 2016 och Windows Server 2012 R2 måste registreras med hjälp av anvisningarna i Registrera Windows Server 2012 R2 och Windows Server 2016 till Microsoft Defender för Endpoint för att den här funktionen ska fungera.

Även om regler för minskning av attackytan inte kräver en Windows E5-licens får du avancerade hanteringsfunktioner om du har Windows E5. De avancerade funktionerna – som endast är tillgängliga i Windows E5 – omfattar:S

- De övervaknings-, analys- och arbetsflöden som är tillgängliga i Defender för Endpoint

- Rapporterings- och konfigurationsfunktionerna i Microsoft Defender XDR.

Dessa avancerade funktioner är inte tillgängliga med en Windows Professional- eller Windows E3-licens. Men om du har dessa licenser kan du använda Loggboken och Microsoft Defender Antivirus-loggar för att granska händelser för att minska attackytans regler.

Granska händelser för minskning av attackytan i Microsoft Defender-portalen

Defender för Endpoint tillhandahåller detaljerad rapportering för händelser och block som en del av scenarier för aviseringsundersökning.

Du kan fråga Defender för Endpoint-data i Microsoft Defender XDR med hjälp av avancerad jakt.

Här är en exempelfråga:

DeviceEvents

| where ActionType startswith 'Asr'

Granska händelser för minskning av attackytan i Windows Loggboken

Du kan granska Windows-händelseloggen för att visa händelser som genereras av regler för minskning av attackytan:

Ladda ned utvärderingspaketet och extrahera filen cfa-events.xml till en lättillgänglig plats på enheten.

Ange orden Loggboken på Start-menyn för att öppna Windows-Loggboken.

Under Åtgärder väljer du Importera anpassad vy....

Välj filen cfa-events.xml där den extraherades. Du kan också kopiera XML-koden direkt.

Välj OK.

Du kan skapa en anpassad vy som filtrerar händelser för att endast visa följande händelser, som alla är relaterade till kontrollerad mappåtkomst:

Händelse-ID Beskrivning 5007 Händelse när inställningarna ändras 1121 Händelse när regeln utlöses i blockläge 1122 Händelse när regeln utlöses i granskningsläge

Defender för Endpoint genererar den "motorversion" som anges i händelseloggen för minskning av attackytan. Operativsystemet genererar inte den här versionen. Defender för Endpoint är integrerad med Windows 10 och Windows 11, så den här funktionen fungerar på alla enheter med Windows 10 eller Windows 11 installerat.

Se även

- Översikt över distribution av regler för minskning av attackytan

- Planera distribution av regler för minskning av attackytan

- Testa regler för minskning av attackytan

- Aktivera regler för minskning av attackytan

- Operationalisera regler för minskning av attackytan

- Rapport över regler för minskning av attackytan

- Undantag för Microsoft Defender för Endpoint och Microsoft Defender Antivirus

Tips

Om du letar efter antivirusrelaterad information för andra plattformar läser du:

- Ange inställningar för Microsoft Defender för Endpoint på macOS

- Microsoft Defender för Endpoint för Mac

- macOS Antivirus-principinställningar för Microsoft Defender Antivirus för Intune

- Ange inställningar för Microsoft Defender för Endpoint i Linux

- Microsoft Defender för Endpoint för Linux

- Konfigurera Defender för Endpoint för Android-funktioner

- Konfigurera Microsoft Defender för Endpoint på iOS-funktioner