Skapa indikatorer för filer

Gäller för:

- Microsoft Defender XDR

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för företag

Tips

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Viktigt

I Defender för Endpoint Plan 1 och Defender för företag kan du skapa en indikator för att blockera eller tillåta en fil. I Defender för företag tillämpas indikatorn i hela miljön och kan inte begränsas till specifika enheter.

Obs!

För att den här funktionen ska fungera med Windows Server 2016 och Windows Server 2012 R2 måste enheterna registreras med hjälp av anvisningarna i Registrera Windows-servrar. Anpassade filindikatorer med åtgärderna Tillåt, Blockera och Åtgärda är nu också tillgängliga i de förbättrade funktionerna för program mot skadlig kod för macOS och Linux.

Filindikatorer förhindrar ytterligare spridning av en attack i din organisation genom att förbjuda potentiellt skadliga filer eller misstänkt skadlig kod. Om du känner till en potentiellt skadlig portabel körbar fil (PE) kan du blockera den. Den här åtgärden förhindrar att den läses, skrivs eller körs på enheter i din organisation.

Du kan skapa indikatorer för filer på tre sätt:

- Genom att skapa en indikator via inställningssidan

- Genom att skapa en sammanhangsberoende indikator med knappen Lägg till indikator från filinformationssidan

- Genom att skapa en indikator via indikator-API:et

Innan du börjar

Förstå följande krav innan du skapar indikatorer för filer:

Om du vill börja blockera filer aktiverar du funktionen "blockera eller tillåt" i Inställningar (i Microsoft Defender-portalen går du till Inställningar>Slutpunkter>Allmänna>avancerade funktioner>Tillåt eller blockera fil).

Windows-krav

Den här funktionen är tillgänglig om din organisation använder Microsoft Defender Antivirus (i aktivt läge)

Klientversionen för program mot skadlig kod måste vara

4.18.1901.xeller senare. Se Månatliga plattforms- och motorversionerDen här funktionen stöds på enheter som kör Windows 10, version 1703 eller senare, Windows 11, Windows Server 2012 R2, Windows Server 2016 eller senare, Windows Server 2019 eller Windows Server 2022.

Beräkningen av filhash är aktiverad genom att ange

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\till Aktiverad

Obs!

Filindikatorer stöder bärbara körbara filer (PE), inklusive .exe och .dll endast filer.

förutsättningar för macOS

-

Beräkningen av filhash är aktiverad genom att köra

mdatp config enable-file-hash-computation --value enabled

Linux-krav

Finns i Defender för Endpoint version 101.85.27 eller senare.

Beräkningen av filhash är aktiverad från portalen eller i den hanterade JSON

Skapa en indikator för filer från inställningssidan

I navigeringsfönstret väljer du Inställningar>Slutpunkter Indikatorer> (under Regler).

Välj fliken Filhashvärden .

Välj Lägg till objekt.

Ange följande information:

- Indikator: Ange entitetsinformation och definiera förfallodatumet för indikatorn.

- Åtgärd: Ange den åtgärd som ska vidtas och ange en beskrivning.

- Omfång: Definiera omfånget för enhetsgruppen (omfånget är inte tillgängligt i Defender för företag).

Obs!

Skapande av enhetsgrupp stöds i både Defender för Endpoint Plan 1 och Plan 2

Granska informationen på fliken Sammanfattning och välj sedan Spara.

Skapa en sammanhangsberoende indikator från filinformationssidan

Ett av alternativen när du vidtar svarsåtgärder på en fil är att lägga till en indikator för filen. När du lägger till en indikatorhash för en fil kan du välja att skapa en avisering och blockera filen när en enhet i organisationen försöker köra den.

Filer som blockeras automatiskt av en indikator visas inte i filens åtgärdscenter, men aviseringarna visas fortfarande i aviseringskön.

Aviseringar om filblockeringsåtgärder (förhandsversion)

Viktigt

Informationen i det här avsnittet (offentlig förhandsversion för automatiserad undersökning och reparationsmotor) avser förhandsversionsprodukt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckliga eller underförstådda, med avseende på den information som anges här.

De aktuella åtgärderna som stöds för fil-IOK är tillåtna, granska och blockera samt åtgärda. När du har valt att blockera en fil kan du välja om en avisering ska utlösas. På så sätt kan du styra antalet aviseringar som kommer till dina säkerhetsåtgärdsteam och se till att endast nödvändiga aviseringar aktiveras.

I Microsoft Defender-portalen går du till Inställningar>Slutpunkter Indikatorer>>Lägg till ny filhash.

Välj att blockera och åtgärda filen.

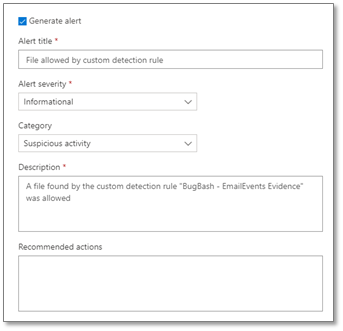

Ange om du vill generera en avisering för filblockeringshändelsen och definiera aviseringsinställningarna:

- Aviseringsrubriken

- Allvarlighetsgraden för aviseringen

- Kategori

- Beskrivning

- Rekommenderade åtgärder

Viktigt

- Vanligtvis framtvingas och tas filblock bort inom 15 minuter, i genomsnitt 30 minuter men kan ta upp till 2 timmar.

- Om det finns IoC-principer i konflikt med samma tillämpningstyp och mål tillämpas principen för den säkrare hashen. En SHA-256-filhash-IoC-princip vinner över en SHA-1-filhash-IoC-princip, som kommer att vinna över en MD5-filhash-IoC-princip om hash-typerna definierar samma fil. Detta gäller alltid oavsett enhetsgrupp.

- I alla andra fall, om IoC-principer i konflikt med samma tvingande mål tillämpas på alla enheter och på enhetens grupp, kommer principen i enhetsgruppen att vinna för en enhet.

- Om grupprincipen EnableFileHashComputation är inaktiverad minskas blockeringsprecisionen för filen IoC. Aktivering

EnableFileHashComputationkan dock påverka enhetens prestanda. Om du till exempel kopierar stora filer från en nätverksresurs till din lokala enhet, särskilt via en VPN-anslutning, kan det påverka enhetens prestanda. Mer information om grupprincipen EnableFileHashComputation finns i Defender CSP. Mer information om hur du konfigurerar den här funktionen på Defender för Endpoint i Linux och macOS finns i Konfigurera funktionen för beräkning av filhash i Linux och Konfigurera beräkningsfunktionen för filhash på macOS.

Avancerade jaktfunktioner (förhandsversion)

Viktigt

Informationen i det här avsnittet (offentlig förhandsversion för automatiserad undersökning och reparationsmotor) avser förhandsversionsprodukt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckliga eller underförstådda, med avseende på den information som anges här.

För närvarande i förhandsversion kan du köra frågor mot åtgärdsaktiviteten för svar i förväg. Nedan visas en exempelfråga för avancerad jakt:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Mer information om avancerad jakt finns i Proaktiv jakt efter hot med avancerad jakt.

Nedan visas andra trådnamn som kan användas i exempelfrågan ovan:

filer:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Certifikaten:

EUS:Win32/CustomCertEnterpriseBlock!cl

Åtgärdsaktiviteten för svar kan också visas i enhetens tidslinje.

Hantering av principkonflikter

Konflikter vid hantering av certifikat- och fil-IoC-principer följer den här ordningen:

Om filen inte tillåts av principer för tvingande läge för Windows Defender-programkontroll och AppLocker blockerar du.

Annars, om filen tillåts av Microsoft Defender Antivirus-undantag, sedan Tillåt.

Annars, om filen blockeras eller varnas av ett block eller varna fil-IoCs, sedan Blockera/varna.

Annars, om filen blockeras av SmartScreen, sedan Blockera.

Annars, om filen tillåts av en tillåten IoC-princip, så tillåt.

Annars, om filen blockeras av regler för minskning av attackytan, kontrollerad mappåtkomst eller antivirusskydd, så blockera.

Annars tillåts (godkänns Windows Defender Application Control & AppLocker-princip, inga IoC-regler gäller för den).

Obs!

I situationer då Microsoft Defender Antivirus är inställt på Blockera, men Defender för slutpunktsindikatorer för filhash eller certifikat är inställda på Tillåt, är principen standardinställningen Tillåt.

Om det finns IoC-principer i konflikt med samma tillämpningstyp och mål tillämpas principen för den säkrare (vilket innebär längre) hash. Till exempel har en SHA-256-filhash-IoC-princip företräde framför en MD5-filhash-IoC-princip om båda hash-typerna definierar samma fil.

Varning

Hantering av principkonflikter för filer och certifikat skiljer sig från hantering av principkonflikter för domäner/URL:er/IP-adresser.

Microsoft Defender – hantering av säkerhetsrisker blockera sårbara programfunktioner använder fil-IOP:er för tillämpning och följer konflikthanteringsordningen som beskrivs tidigare i det här avsnittet.

Exempel

| Komponent | Komponenttillämpning | Filindikatoråtgärd | Resultat |

|---|---|---|---|

| Filsökvägsundantag för minskning av attackytan | Tillåt | Blockera | Blockera |

| Regel för minskning av attackytan | Blockera | Tillåt | Tillåt |

| Windows Defender-programreglering | Tillåt | Blockera | Tillåt |

| Windows Defender-programreglering | Blockera | Tillåt | Blockera |

| Microsoft Defender antivirusundantag | Tillåt | Blockera | Tillåt |

Se även

- Skapa indikatorer

- Skapa indikatorer för IP:er och URL:er/domäner

- Skapa indikatorer baserat på certifikat

- Hantera indikatorer

- Undantag för Microsoft Defender för Endpoint och Microsoft Defender Antivirus

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.