Konfigurera Microsoft Defender för Endpoint på iOS-funktioner

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Obs!

Defender för Endpoint på iOS skulle använda ett VPN för att tillhandahålla webbskyddsfunktionen. Det här är inte ett vanligt VPN och är ett lokalt/självslingande VPN som inte tar trafik utanför enheten.

Villkorlig åtkomst med Defender för Endpoint i iOS

Microsoft Defender för Endpoint på iOS tillsammans med Microsoft Intune och Microsoft Entra ID gör det möjligt att tillämpa principer för enhetsefterlevnad och villkorlig åtkomst baserat på enhetens riskpoäng. Defender för Endpoint är en MTD-lösning (Mobile Threat Defense) som du kan distribuera för att använda den här funktionen via Intune.

Mer information om hur du konfigurerar villkorlig åtkomst med Defender för Endpoint i iOS finns i Defender för Endpoint och Intune.

Webbskydd och VPN

Som standard inkluderar och aktiverar Defender för Endpoint på iOS webbskydd, vilket hjälper till att skydda enheter mot webbhot och skydda användare från nätfiskeattacker. Skydd mot nätfiske och anpassade indikatorer (URL och domän) stöds som en del av webbskyddet. IP-baserade anpassade indikatorer stöds för närvarande inte i iOS. Webbinnehållsfiltrering stöds för närvarande inte på mobila plattformar (Android och iOS).

Defender för Endpoint på iOS använder ett VPN för att tillhandahålla den här funktionen. VPN är lokalt och till skillnad från traditionell VPN skickas inte nätverkstrafik utanför enheten.

Även om det är aktiverat som standard kan det finnas vissa fall som kräver att du inaktiverar VPN. Du vill till exempel köra vissa appar som inte fungerar när ett VPN har konfigurerats. I sådana fall kan du välja att inaktivera VPN från appen på enheten genom att följa dessa steg:

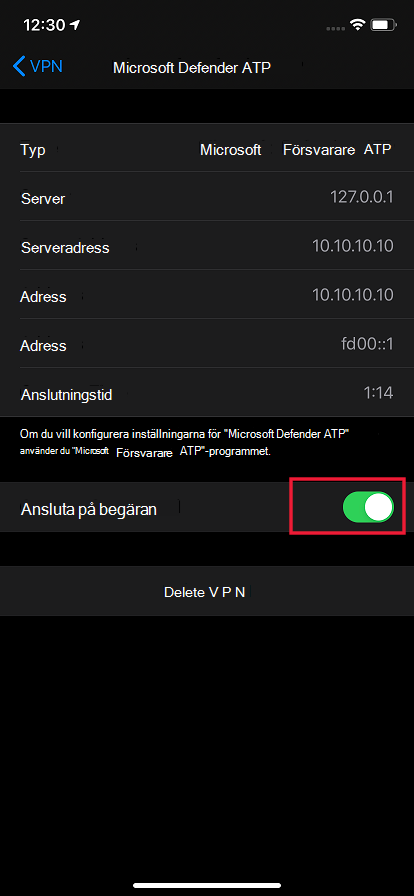

Öppna appen Inställningar på din iOS-enhet, välj Allmänt och sedan VPN.

Välj knappen i för Microsoft Defender för Endpoint.

Inaktivera Anslut på begäran för att inaktivera VPN.

Obs!

Webbskydd är inte tillgängligt när VPN är inaktiverat. Om du vill återaktivera webbskydd öppnar du appen Microsoft Defender för Endpoint på enheten och väljer sedan Starta VPN.

Inaktivera webbskydd

Webbskydd är en av de viktigaste funktionerna i Defender för Endpoint och kräver ett VPN för att tillhandahålla den funktionen. DET VPN som används är ett lokalt/loopback-VPN och inte ett traditionellt VPN, men det finns flera orsaker till att kunderna kanske inte föredrar VPN. Om du inte vill konfigurera ett VPN kan du inaktivera webbskydd och distribuera Defender för Endpoint utan den funktionen. Andra Defender för Endpoint-funktioner fortsätter att fungera.

Den här konfigurationen är tillgänglig för både registrerade (MDM)-enheter och oregistrerade (MAM)-enheter. För kunder med MDM kan administratörer konfigurera webbskydd via hanterade enheter i appkonfigurationen. För kunder utan registrering kan administratörer med hjälp av MAM konfigurera webbskyddet via hanterade appar i appkonfigurationen.

Konfigurera webbskydd

Inaktivera webbskydd med MDM

Använd följande steg för att inaktivera webbskydd för registrerade enheter.

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn, Platform > iOS/iPadOS.

Välj Microsoft Defender för Endpoint som målapp.

På sidan Inställningar väljer du Använd Configuration Designer och lägger sedan till

WebProtectionsom nyckel och anger dess värdetyp tillString.- Som standard .

WebProtection = trueEn administratör måste ställa inWebProtection = falseför att inaktivera webbskydd. - Defender för Endpoint skickar pulsslag till Microsoft Defender-portalen när en användare öppnar appen.

- Välj Nästa och tilldela sedan profilen till målenheter/användare.

- Som standard .

Inaktivera webbskydd med MAM

Använd följande steg för att inaktivera webbskydd för oregistrerade enheter.

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du Microsoft Defender för Endpoint som målapp.

På sidan Inställningar under Allmänna konfigurationsinställningar lägger du till

WebProtectionsom nyckel och anger dess värde tillfalse.- Som standard .

WebProtection = trueEn administratör kan ställa inWebProtection = falseför att stänga av webbskydd. - Defender för Endpoint skickar pulsslag till Microsoft Defender-portalen när en användare öppnar appen.

- Välj Nästa och tilldela sedan profilen till målenheter/användare.

- Som standard .

Obs!

Nyckeln WebProtection gäller inte för kontrollfiltret i listan över övervakade enheter. Om du vill inaktivera webbskydd för övervakade enheter kan du ta bort profilen Kontrollfilter.

Konfigurera nätverksskydd

Nätverksskydd i Microsoft Defender för slutpunkt är inaktiverat som standard. Administratörer kan använda följande steg för att konfigurera nätverksskydd. Den här konfigurationen är tillgänglig för både registrerade enheter via MDM-konfiguration och oregistrerade enheter via MAM-konfiguration.

Obs!

Endast en princip ska skapas för nätverksskydd, antingen via MDM eller MAM. Nätverksskyddsinitiering kräver att slutanvändaren öppnar appen en gång.

Konfigurera nätverksskydd med MDM

Följ dessa steg om du vill konfigurera nätverksskydd med MDM-konfiguration för registrerade enheter:

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ange namn och beskrivning för principen. Under Plattform väljer du iOS/iPad.

I målappen väljer du Microsoft Defender för Endpoint.

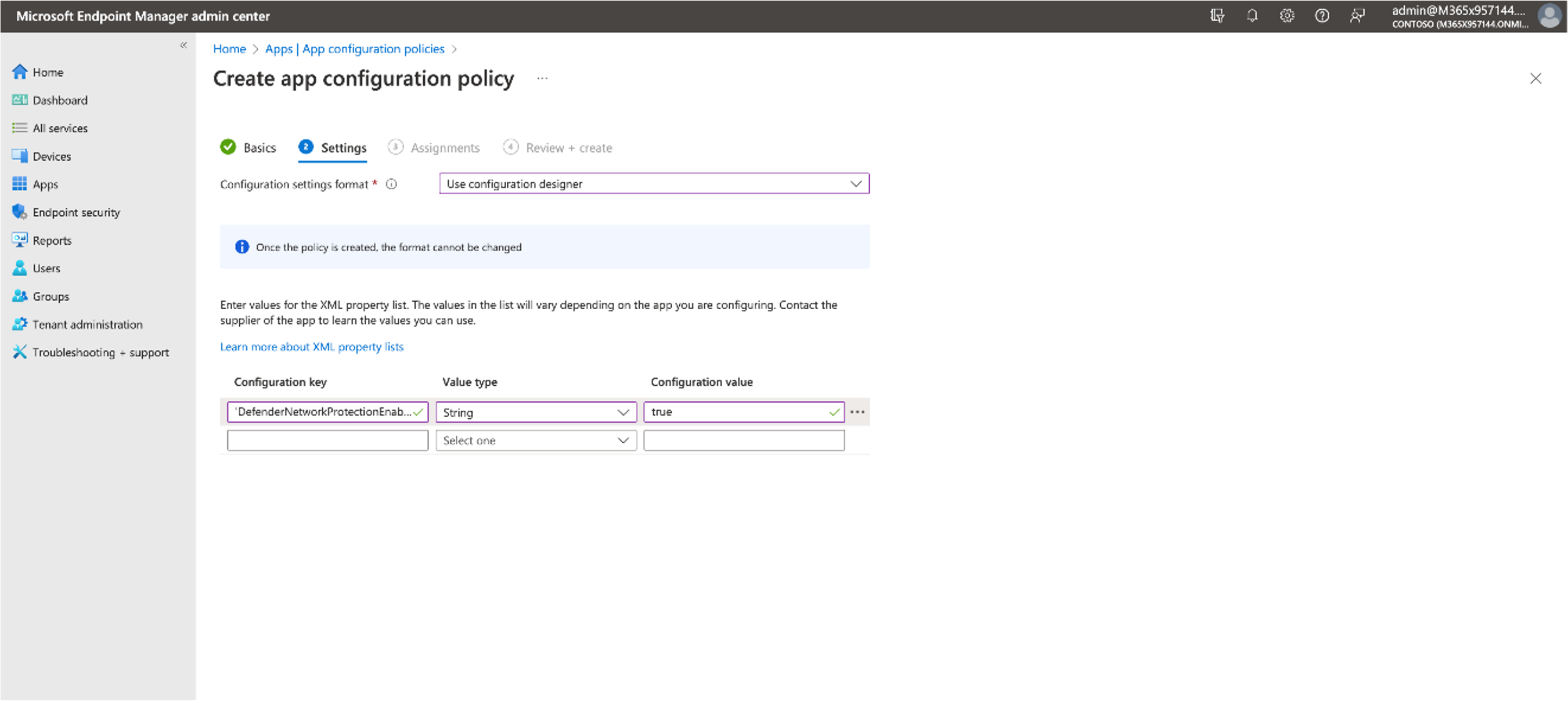

På sidan Inställningar väljer du format för konfigurationsinställningar Använd Configuration Designer.

Lägg till

DefenderNetworkProtectionEnablesom konfigurationsnyckel. Ange dess värdetyp somStringoch ange dess värde tillfalseför att inaktivera nätverksskyddet. (Nätverksskydd är aktiverat som standard.)För andra konfigurationer som rör nätverksskydd lägger du till följande nycklar och väljer motsvarande värdetyp och värde.

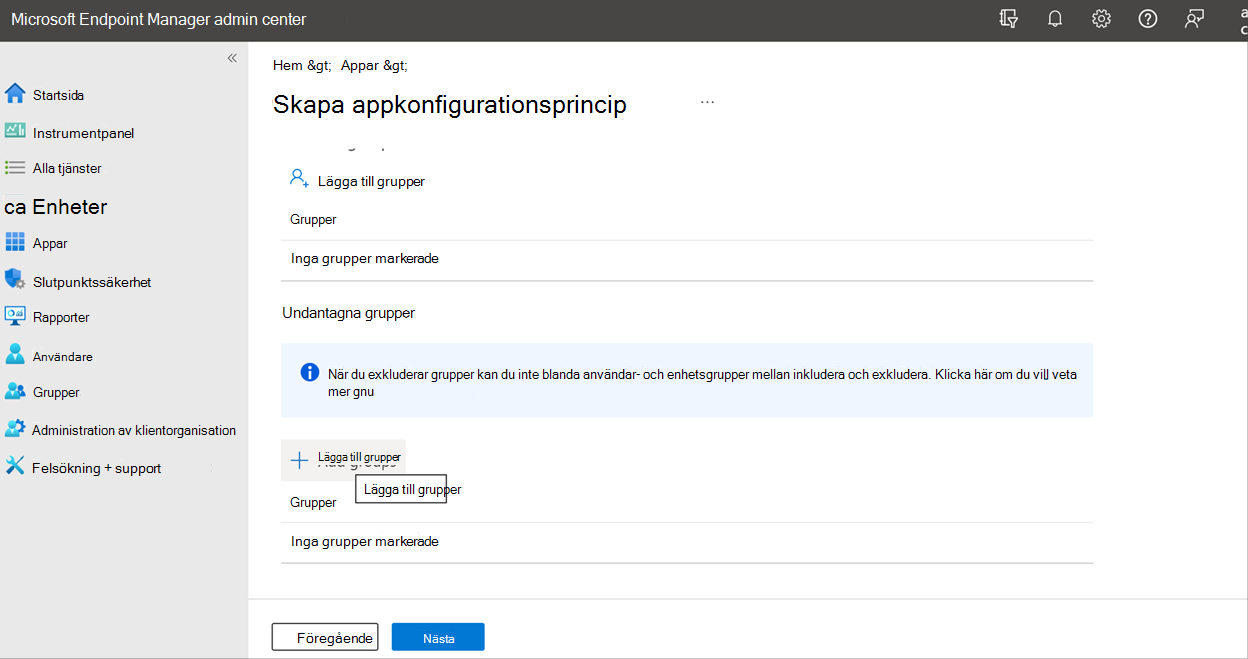

Tangent Värdetyp Standard (true-enable, false-disable) Beskrivning DefenderOpenNetworkDetectionHeltal 2 1 – Granskning, 0 – Inaktivera, 2 – Aktivera (standard). Den här inställningen hanteras av en IT-administratör för att granska, inaktivera eller aktivera identifiering av öppna nätverk. I granskningsläge skickas aviseringar endast till Microsoft Defender-portalen utan slutanvändarupplevelse. För slutanvändarupplevelsen ställer du in den på Enable.DefenderEndUserTrustFlowEnableSträng falsk true – aktivera, falskt – inaktivera; Den här inställningen används av IT-administratörer för att aktivera eller inaktivera slutanvändarens upplevelse i appen för att lita på och inte lita på de oskyddade och misstänkta nätverken. DefenderNetworkProtectionAutoRemediationSträng sann true – aktivera, falskt – inaktivera; Den här inställningen används av IT-administratören för att aktivera eller inaktivera de reparationsaviseringar som skickas när en användare utför reparationsaktiviteter som att växla till säkrare WIFI-åtkomstpunkter. DefenderNetworkProtectionPrivacySträng sann true – aktivera, falskt – inaktivera; Den här inställningen hanteras av IT-administratören för att aktivera eller inaktivera sekretess i nätverksskyddet. Om sekretessen är inaktiverad visas användarens medgivande att dela skadligt wifi. Om sekretess är aktiverat visas inget användarmedgivande och inga appdata samlas in. I avsnittet Tilldelningar kan en administratör välja grupper av användare som ska inkluderas och undantas från principen.

Granska och skapa konfigurationsprincipen.

Konfigurera nätverksskydd med MAM

Använd följande procedur för att konfigurera MAM-konfiguration för oregistrerade enheter för nätverksskydd (Registrering av autentiseringsenheter krävs för MAM-konfiguration) på iOS-enheter.

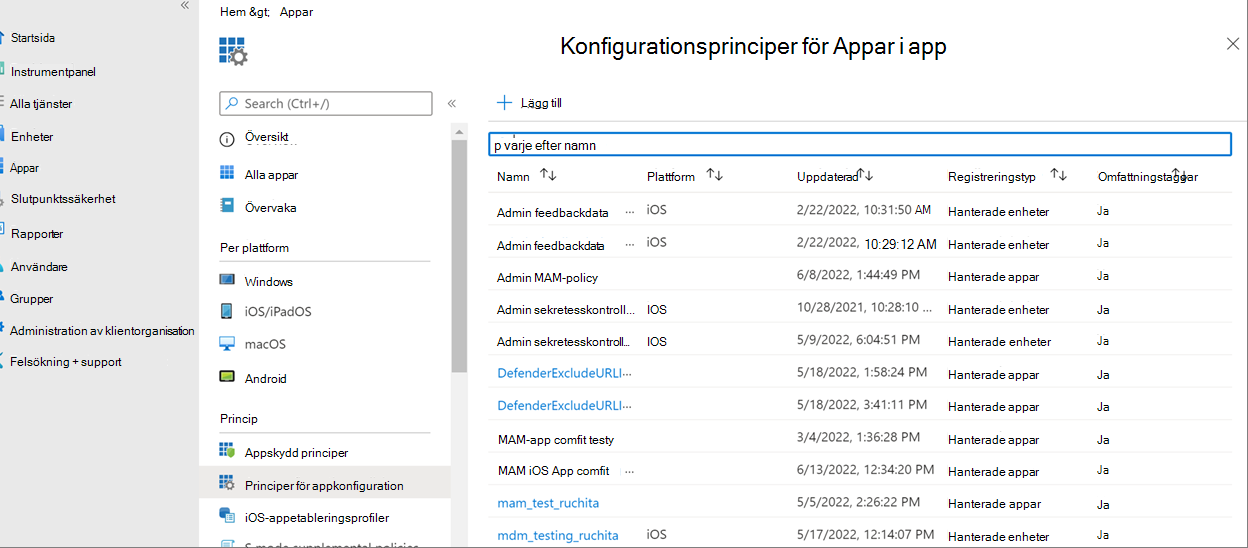

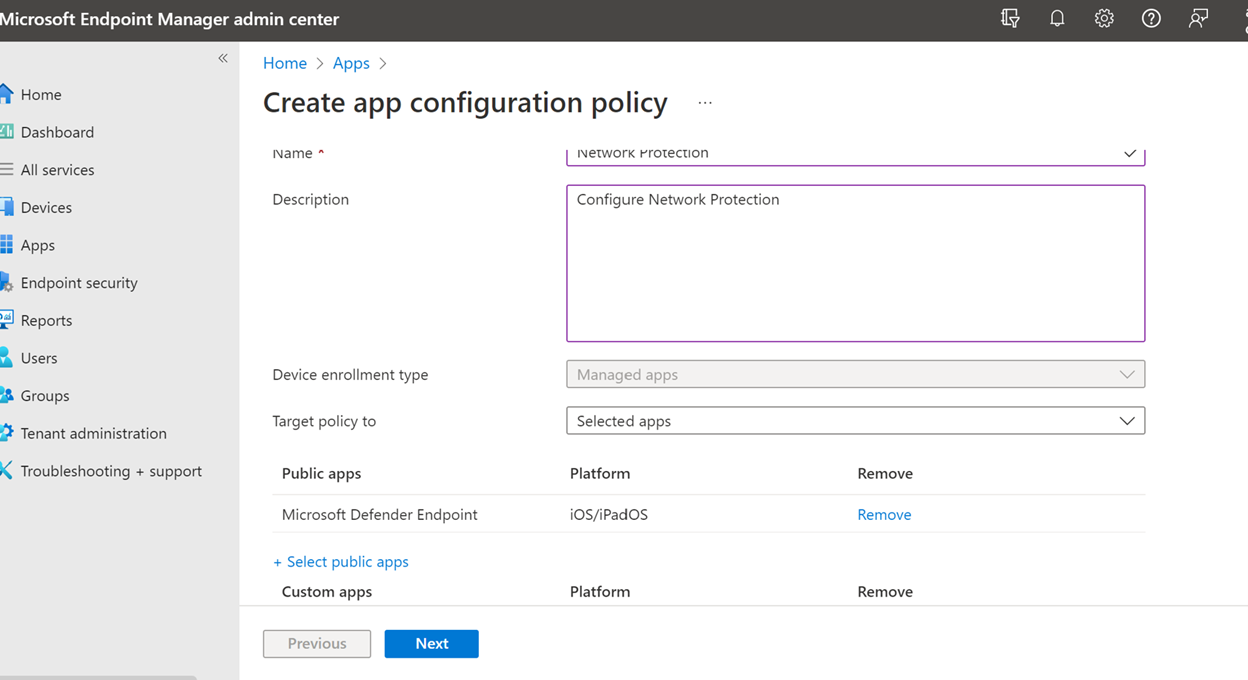

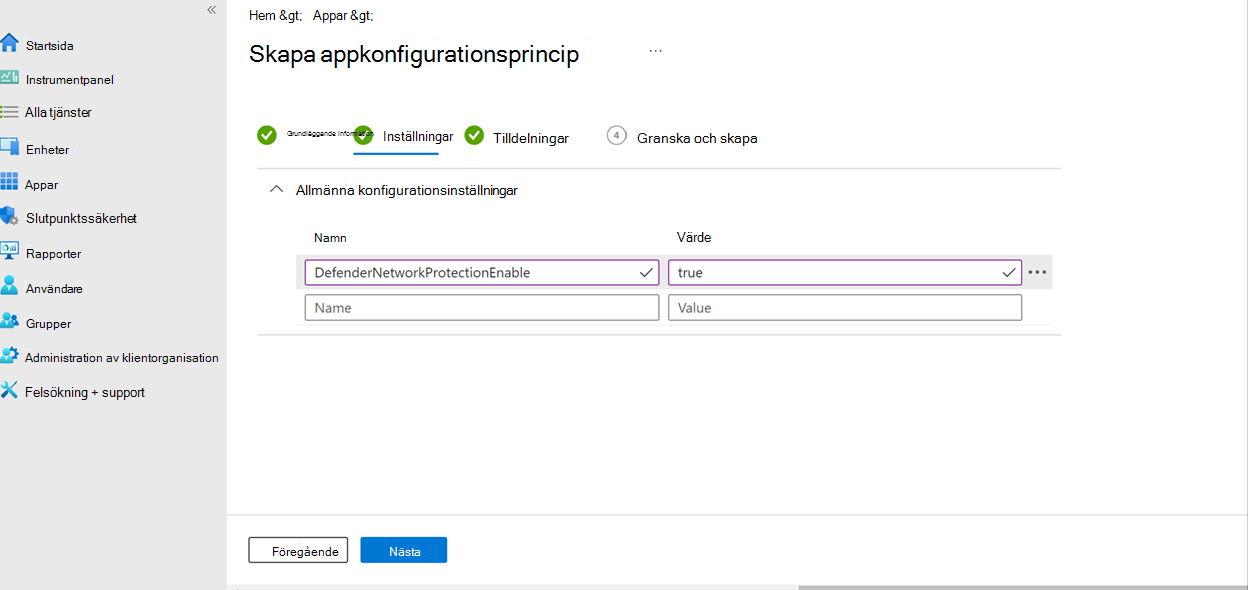

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade appar>Skapa en ny appkonfigurationsprincip.

Ange ett namn och en beskrivning för att unikt identifiera principen. Välj sedan Välj offentliga appar och välj Microsoft Defender för plattform iOS/iPadOS.

På sidan Inställningar lägger du till DefenderNetworkProtectionEnable som nyckel och värdet för

falseatt inaktivera nätverksskyddet. (Nätverksskydd är aktiverat som standard.)För andra konfigurationer som rör nätverksskydd lägger du till följande nycklar och lämpligt motsvarande värde.

Tangent Standard (sant – aktivera, falskt – inaktivera) Beskrivning DefenderOpenNetworkDetection2 1 – Granskning, 0 – Inaktivera, 2 – Aktivera (standard). Den här inställningen hanteras av en IT-administratör för att aktivera, granska eller inaktivera identifiering av öppna nätverk. I granskningsläge skickas aviseringar endast till ATP-portalen utan användarupplevelse. För användarupplevelse ställer du in konfigurationen på "Aktivera"-läge. DefenderEndUserTrustFlowEnablefalsk true – aktivera, falskt – inaktivera; Den här inställningen används av IT-administratörer för att aktivera eller inaktivera slutanvändarens upplevelse i appen för att lita på och inte lita på de oskyddade och misstänkta nätverken. DefenderNetworkProtectionAutoRemediationsann true – aktivera, falskt – inaktivera; Den här inställningen används av IT-administratören för att aktivera eller inaktivera de reparationsaviseringar som skickas när en användare utför reparationsaktiviteter som att växla till säkrare WIFI-åtkomstpunkter. DefenderNetworkProtectionPrivacysann true – aktivera, falskt – inaktivera; Den här inställningen hanteras av IT-administratören för att aktivera eller inaktivera sekretess i nätverksskyddet. Om sekretessen är inaktiverad visas användarens medgivande att dela skadligt wifi. Om sekretess är aktiverat visas inget användarmedgivande och inga appdata samlas in. I avsnittet Tilldelningar kan en administratör välja grupper av användare som ska inkluderas och undantas från principen.

Granska och skapa konfigurationsprincipen.

Samexistens för flera VPN-profiler

Apple iOS stöder inte flera enhetsomfattande VPN för att vara aktiva samtidigt. Det kan finnas flera VPN-profiler på enheten, men endast en VPN kan vara aktiv åt gången.

Konfigurera Risksignal för Microsoft Defender för Endpoint i appskyddsprincip (MAM)

Microsoft Defender för Endpoint på iOS aktiverar scenariot appskyddsprincip. Slutanvändare kan installera den senaste versionen av appen direkt från Apple App Store. Kontrollera att enheten är registrerad i Authenticator med samma konto som används för registrering i Defender för lyckad MAM-registrering.

Microsoft Defender för Endpoint kan konfigureras för att skicka hotsignaler som ska användas i appskyddsprinciper (APP, även kallat MAM) på iOS/iPadOS. Med den här funktionen kan du använda Microsoft Defender för Endpoint för att skydda åtkomsten till företagsdata även från oregistrerade enheter.

Följ stegen i följande länk för att konfigurera appskyddsprinciper med Microsoft Defender för Endpoint Konfigurera Defender-risksignaler i appskyddsprincipen (MAM)

Mer information om MAM- eller appskyddsprinciper finns i inställningar för iOS-appskyddsprinciper.

Sekretesskontroller

Microsoft Defender för Endpoint på iOS möjliggör sekretesskontroller för både administratörer och slutanvändare. Detta inkluderar kontrollerna för registrerade (MDM) och oregistrerade (MAM)-enheter.

Om du använder MDM kan dina administratörer konfigurera sekretesskontroller via hanterade enheter i appkonfigurationen. Om du använder MAM utan registrering kan dina administratörer konfigurera sekretesskontroller via Hanterade appar i appkonfigurationen. Slutanvändare kan också konfigurera sekretessinställningar i Appinställningar för Microsoft Defender.

Konfigurera sekretess i aviseringsrapport för nätfiske

Kunder kan nu aktivera sekretesskontroll för nätfiskerapporten som skickas av Microsoft Defender för Endpoint på iOS så att domännamnet inte ingår som en del av en nätfiskeavisering när en nätfiskewebbplats identifieras och blockeras av Microsoft Defender för Endpoint.

Konfigurera sekretesskontroller i MDM

Använd följande steg för att aktivera sekretess och inte samla in domännamnet som en del av aviseringsrapporten för registrerade enheter.

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn, Plattform > iOS/iPadOS, välj profiltyp.

Välj Microsoft Defender för Endpoint som målapp.

På sidan Inställningar väljer du Använd Configuration Designer och lägger till

DefenderExcludeURLInReportsom nyckel och anger dess värdetyp till Boolesk.- Om du vill aktivera sekretess och inte samla in domännamnet anger du värdet som

trueoch tilldelar den här principen till användarna. Som standard är det här värdet inställt påfalse. - För användare med nyckeluppsättningen som

trueinnehåller nätfiskeaviseringen inte domännamnsinformationen när en skadlig webbplats identifieras och blockeras av Defender för Endpoint.

- Om du vill aktivera sekretess och inte samla in domännamnet anger du värdet som

Välj Nästa och tilldela profilen till målenheter/användare.

Konfigurera sekretesskontroller i MAM

Använd följande steg för att aktivera sekretess och inte samla in domännamnet som en del av aviseringsrapporten för oregistrerade enheter.

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du Microsoft Defender för Endpoint som målapp.

På sidan Inställningar under Allmänna konfigurationsinställningar lägger du till

DefenderExcludeURLInReportsom nyckel och anger dess värde somtrue.- Om du vill aktivera sekretess och inte samla in domännamnet anger du värdet som

trueoch tilldelar den här principen till användarna. Som standard är det här värdet inställt påfalse. - För användare med nyckeluppsättningen som

trueinnehåller nätfiskeaviseringen inte domännamnsinformationen när en skadlig webbplats identifieras och blockeras av Defender för Endpoint.

- Om du vill aktivera sekretess och inte samla in domännamnet anger du värdet som

Välj Nästa och tilldela profilen till målenheter/användare.

Konfigurera sekretesskontroller för slutanvändare i Microsoft Defender-appen

Dessa kontroller hjälper slutanvändaren att konfigurera den information som delas till organisationen.

För övervakade enheter visas inte slutanvändarkontroller. Administratören bestämmer och styr inställningarna. Men för oövervakade enheter visas kontrollen under Sekretess för inställningar>.

Användarna ser en växlingsknapp för osäker webbplatsinformation. Den här växlingsknappen visas bara om administratören har angett DefenderExcludeURLInReport = true.

Om aktiverad av en administratör kan användarna ange om de vill skicka osäker webbplatsinformation till sin organisation. Som standard är den inställd på false, vilket innebär att osäker platsinformation inte skickas. Om användaren växlar den till trueskickas osäker webbplatsinformation.

Att aktivera eller inaktivera sekretesskontroller påverkar inte enhetsefterlevnadskontrollen eller villkorlig åtkomst.

Obs!

På övervakade enheter med konfigurationsprofilen kan Microsoft Defender för Endpoint komma åt hela URL:en och om den befinns vara nätfiske blockeras den. På en oövervakad enhet har Microsoft Defender för Endpoint endast åtkomst till domännamnet och om domänen inte är en nätfiske-URL blockeras den inte.

Valfria behörigheter

Microsoft Defender för Endpoint på iOS aktiverar valfria behörigheter i registreringsflödet. För närvarande är de behörigheter som krävs av Defender för Endpoint obligatoriska i onboarding-flödet. Med den här funktionen kan administratörer distribuera Defender för Endpoint på BYOD-enheter utan att framtvinga den obligatoriska VPN-behörigheten under registrering. Slutanvändare kan registrera appen utan de obligatoriska behörigheterna och kan senare granska dessa behörigheter. Den här funktionen finns för närvarande endast för registrerade enheter (MDM).

Konfigurera valfria behörigheter med MDM

Administratörer kan använda följande steg för att aktivera valfri VPN-behörighet för registrerade enheter.

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn och välj Plattform > iOS/iPadOS.

Välj Microsoft Defender för Endpoint som målapp.

På sidan Inställningar väljer du Använd Configuration Designer och lägger till

DefenderOptionalVPNsom nyckel och anger dess värdetyp somBoolean.- Om du vill aktivera valfri VPN-behörighet anger du värdet som

trueoch tilldelar den här principen till användare. Som standard är det här värdet inställt påfalse. - För användare med nyckeluppsättningen som

truekan användarna registrera appen utan att ge VPN-behörighet.

- Om du vill aktivera valfri VPN-behörighet anger du värdet som

Välj Nästa och tilldela profilen till målenheter/användare.

Konfigurera valfria behörigheter som slutanvändare

Slutanvändarna installerar och öppnar Microsoft Defender-appen för att börja registrera sig.

- Om en administratör har konfigurerat valfria behörigheter kan användaren hoppa över VPN-behörighet och slutföra registreringen.

- Även om användaren har hoppat över VPN kan enheten registreras och ett pulsslag skickas.

- Om VPN är inaktiverat är webbskyddet inte aktivt.

- Senare kan användaren aktivera webbskydd inifrån appen, vilket installerar VPN-konfigurationen på enheten.

Obs!

Valfri behörighet skiljer sig från Inaktivera webbskydd. Valfri VPN-behörighet hjälper bara till att hoppa över behörigheten under registrering, men det är tillgängligt för slutanvändaren att senare granska och aktivera den. Även om Inaktivera webbskydd tillåter användare att registrera Defender för Endpoint-appen utan webbskydd. Det går inte att aktivera det senare.

Upplåsningsidentifiering

Microsoft Defender för Endpoint har möjlighet att identifiera ohanterade och hanterade enheter som är jailbrokade. Dessa jailbreak-kontroller utförs regelbundet. Om en enhet identifieras som jailbrokad inträffar följande händelser:

- En varning med hög risk rapporteras till Microsoft Defender-portalen. Om enhetsefterlevnad och villkorsstyrd åtkomst har konfigurerats baserat på enhetens riskpoäng blockeras enheten från att komma åt företagsdata.

- Användardata i appen rensas. När användaren öppnar appen efter jailbreaking tas även VPN-profilen (endast Defender för Endpoint loopback VPN Profile) bort och inget webbskydd erbjuds. VPN-profiler som levereras av Intune tas inte bort.

Konfigurera efterlevnadsprincip mot jailbrokade enheter

För att skydda företagsdata från att kommas åt på jailbrokade iOS-enheter rekommenderar vi att du konfigurerar följande efterlevnadsprincip i Intune.

Obs!

Jailbreak-identifiering är en funktion som tillhandahålls av Microsoft Defender för Endpoint i iOS. Vi rekommenderar dock att du konfigurerar den här principen som ytterligare ett skydd mot jailbreak-scenarier.

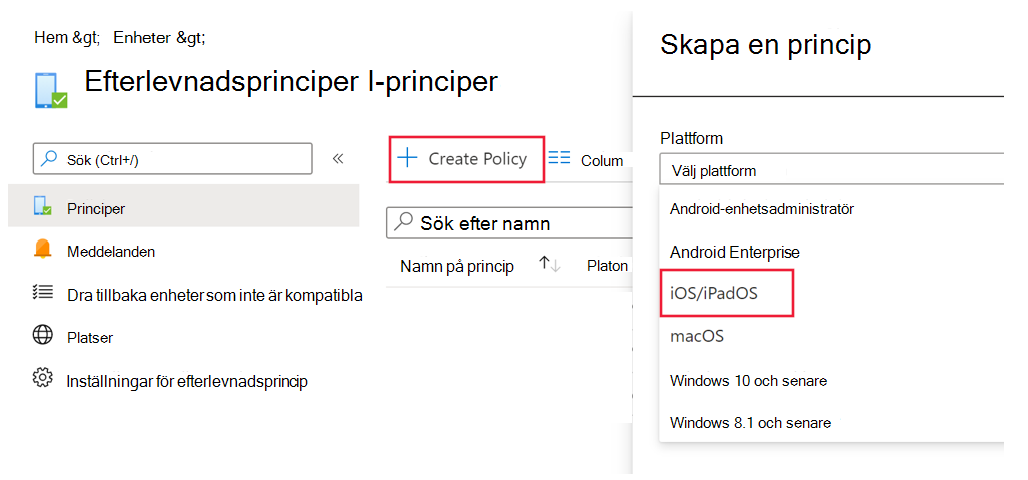

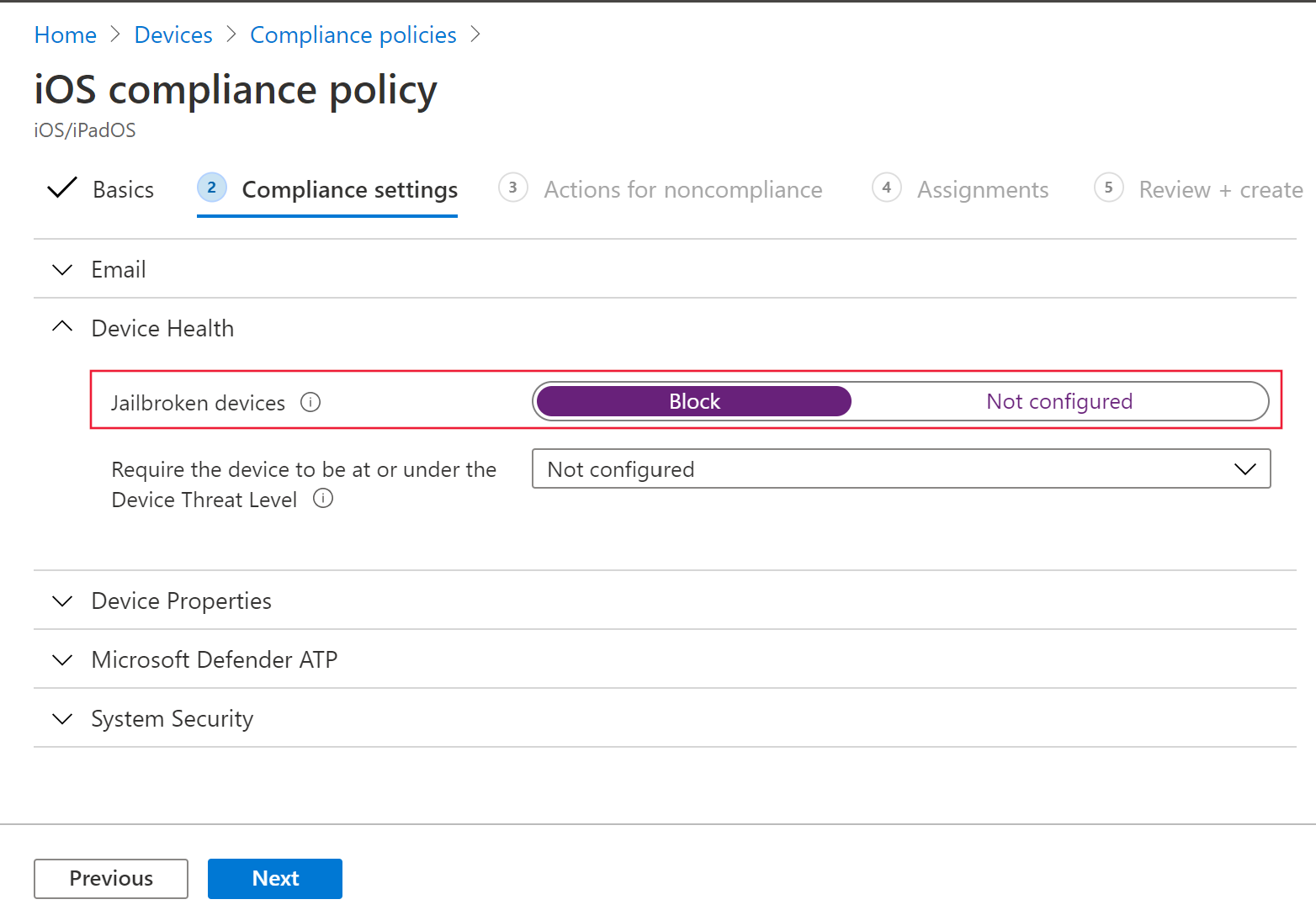

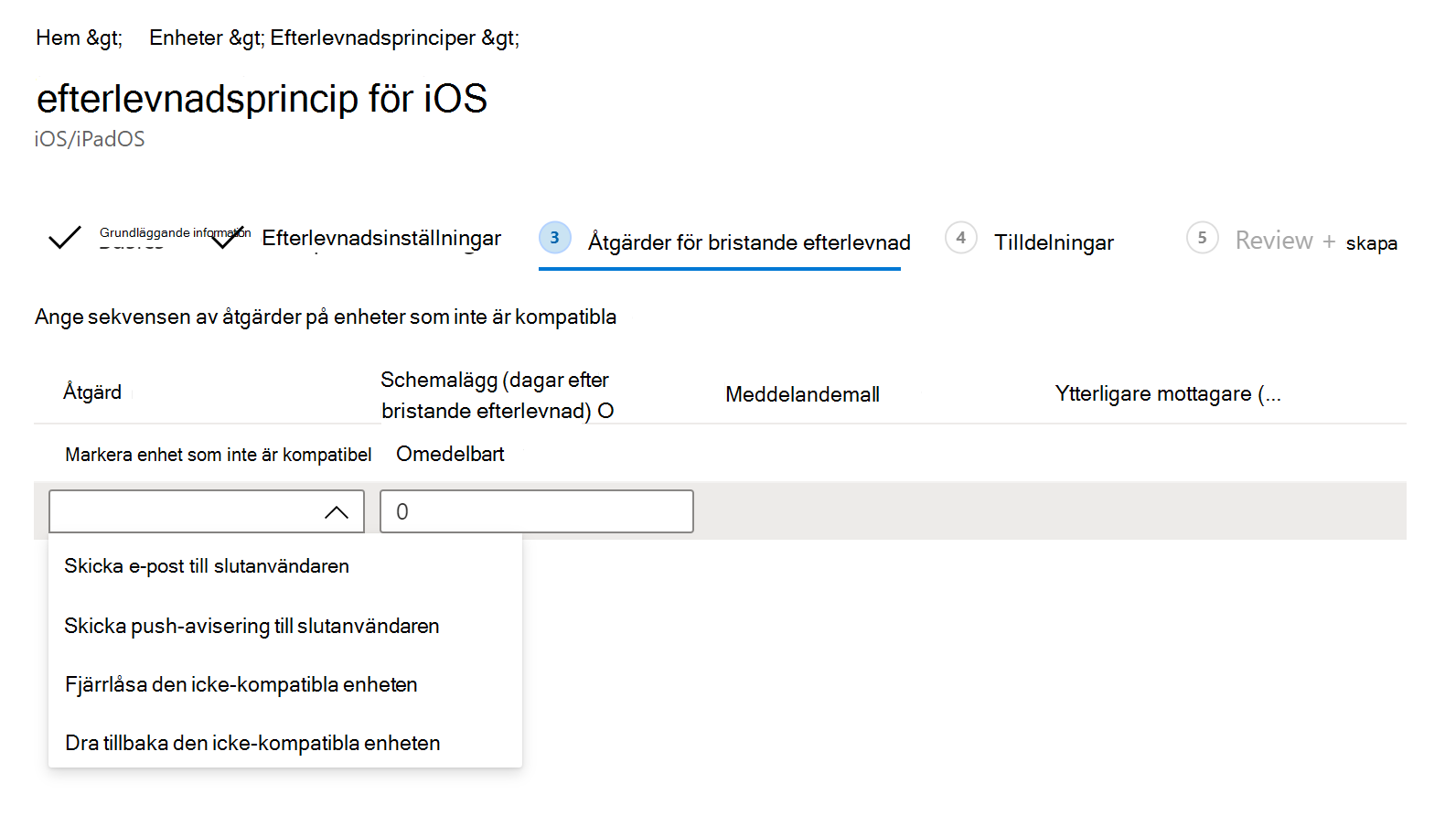

Följ stegen nedan för att skapa en efterlevnadsprincip mot jailbrokade enheter.

I administrationscentret för Microsoft Intune går du tillEnhetsefterlevnadsprinciper>>Skapa princip. Välj "iOS/iPadOS" som plattform och välj Skapa.

Ange ett namn på principen, till exempel Efterlevnadsprincip för jailbreak.

På sidan Kompatibilitetsinställningar väljer du för att expandera avsnittet Enhetshälsa och väljer

Blocki fältet Jailbrokade enheter .I avsnittet Åtgärder för inkompatibilitet väljer du åtgärderna enligt dina krav och väljer sedan Nästa.

I avsnittet Tilldelningar väljer du de användargrupper som du vill inkludera för den här principen och väljer sedan Nästa.

I avsnittet Granska + skapa kontrollerar du att all information som angetts är korrekt och väljer sedan Skapa.

Konfigurera anpassade indikatorer

Med Defender för Endpoint på iOS kan administratörer även konfigurera anpassade indikatorer på iOS-enheter. Mer information om hur du konfigurerar anpassade indikatorer finns i Hantera indikatorer.

Obs!

Defender för Endpoint på iOS har endast stöd för att skapa anpassade indikatorer för URL:er och domäner. IP-baserade anpassade indikatorer stöds inte i iOS.

För iOS genereras inga aviseringar på Microsoft Defender XDR när URL:en eller domänen som angetts i indikatorn används.

Konfigurera sårbarhetsbedömning av appar

Att minska cyberrisken kräver omfattande riskbaserad sårbarhetshantering för att identifiera, utvärdera, åtgärda och spåra alla dina största sårbarheter i dina mest kritiska tillgångar, allt i en enda lösning. Besök den här sidan om du vill veta mer om Microsoft Defender Sårbarhetshantering i Microsoft Defender för Endpoint.

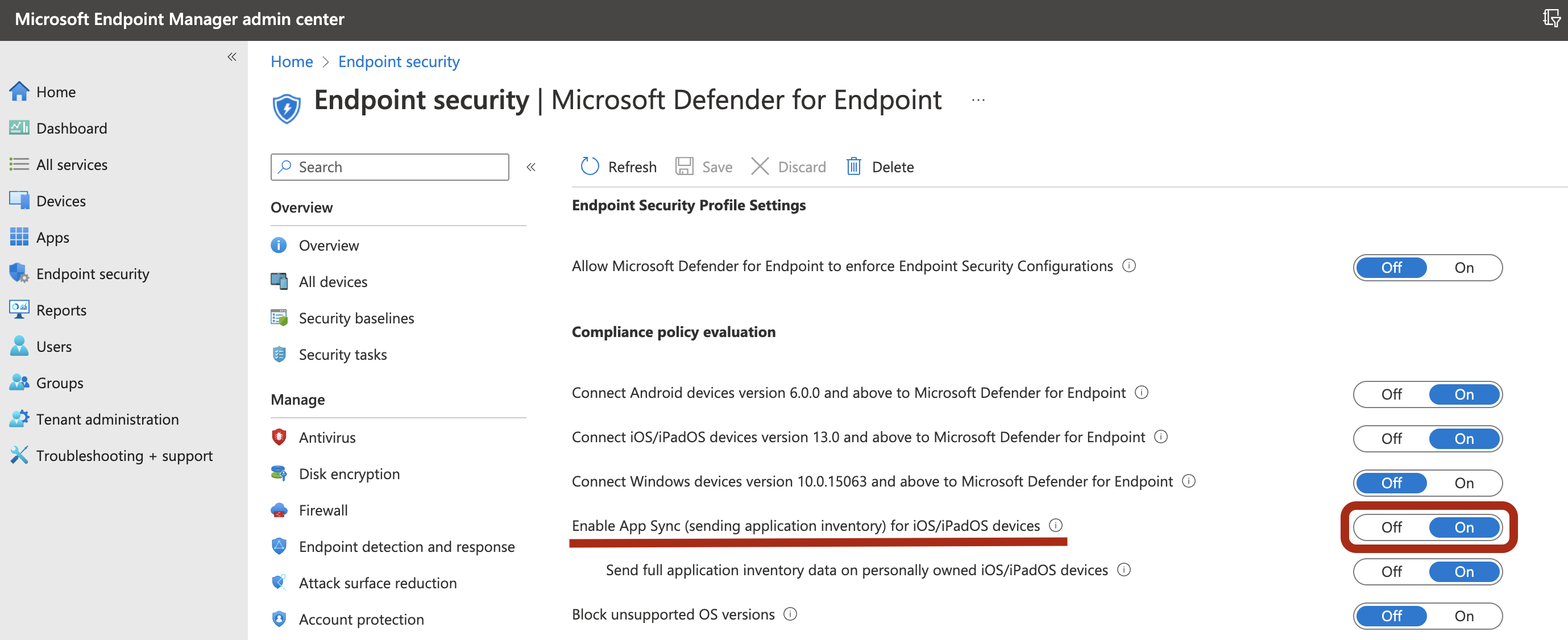

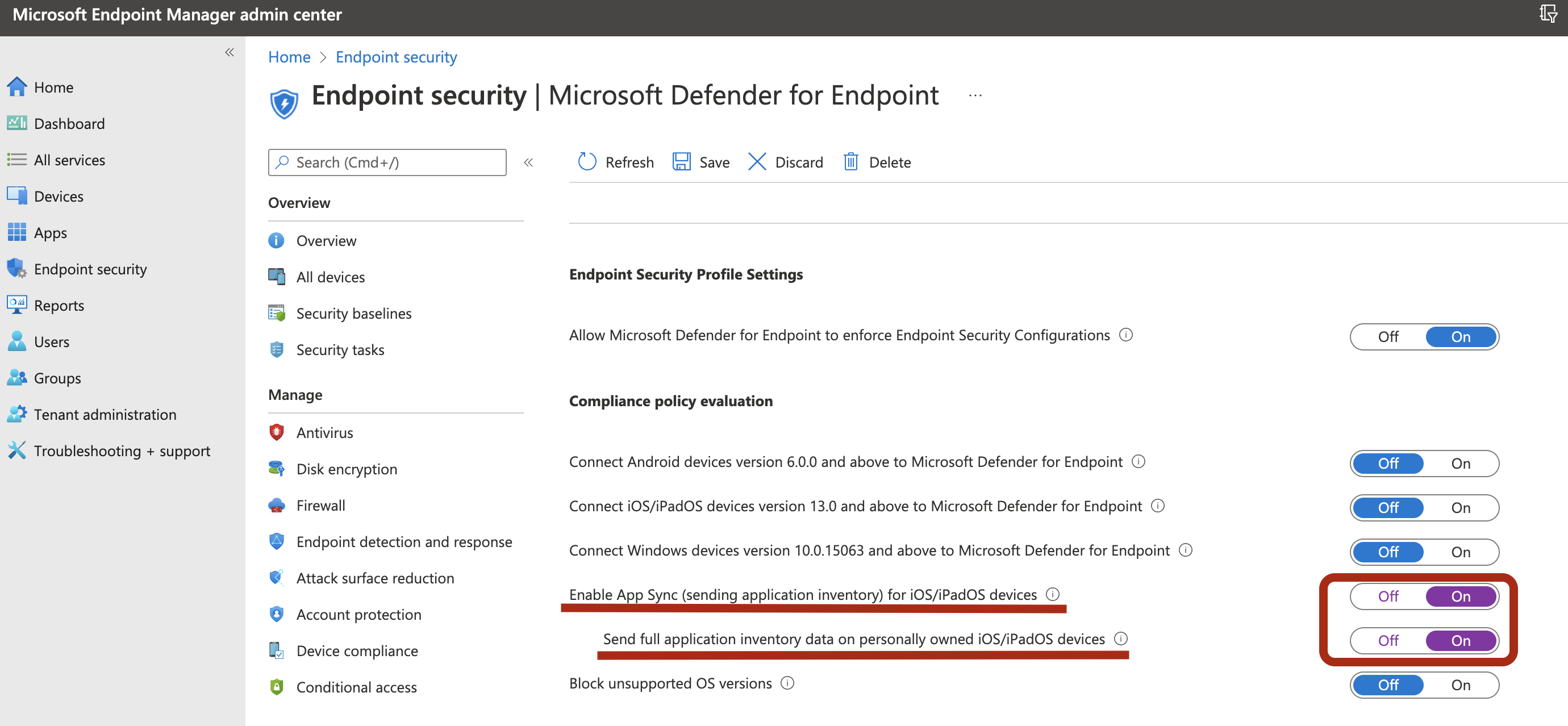

Defender för Endpoint på iOS stöder sårbarhetsbedömningar av operativsystem och appar. Sårbarhetsbedömning av iOS-versioner är tillgängligt för både registrerade (MDM) och oregistrerade (MAM)-enheter. Sårbarhetsbedömning av appar gäller endast för registrerade (MDM)-enheter. Administratörer kan använda följande steg för att konfigurera sårbarhetsbedömning av appar.

På en övervakad enhet

Kontrollera att enheten är konfigurerad i övervakat läge.

Om du vill aktivera funktionen i administrationscentret för Microsoft Intune går du till Endpoint Security>Microsoft Defender för Endpoint>Aktivera appsynkronisering för iOS/iPadOS-enheter.

Obs!

För att få en lista över alla appar, inklusive ohanterade appar, måste administratören aktivera inställningen Skicka fullständiga programinventeringsdata på personligt ägda iOS/iPadOS-enheter i Intune-administratörsportalen för övervakade enheter som är markerade som "Personliga". För de övervakade enheter som har markerats som "Företag" i Intune-administratörsportalen behöver administratören inte aktivera Skicka fullständiga programinventeringsdata på personligt ägda iOS/iPadOS-enheter.

På en oövervakad enhet

Om du vill aktivera funktionen i administrationscentret för Microsoft Intune går du till Endpoint Security>Microsoft Defender för Endpoint>Aktivera appsynkronisering för iOS/iPadOS-enheter.

Om du vill hämta listan över alla appar, inklusive ohanterade appar, aktiverar du växlingsknappen Skicka fullständiga programinventeringsdata på personligt ägda iOS/iPadOS-enheter.

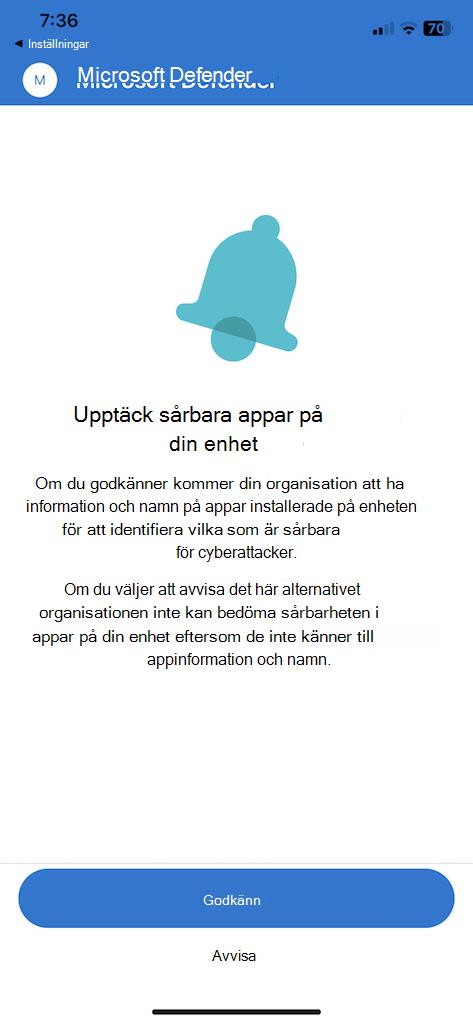

Använd följande steg för att konfigurera sekretessinställningen.

Gå tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn, Platform>iOS/iPadOS.

Välj Microsoft Defender för Endpoint som målapp.

På sidan Inställningar väljer du Använd Configuration Designer och lägger till

DefenderTVMPrivacyModesom nyckel. Ange dess värdetyp somString.- Om du vill inaktivera sekretess och samla in listan över installerade appar anger du värdet som

Falseoch tilldelar sedan den här principen till användarna. - Som standard är det här värdet inställt på

Trueför oövervakade enheter. - För användare med nyckeluppsättning som

Falseskickar Defender för Endpoint listan över appar som är installerade på enheten för sårbarhetsbedömning.

- Om du vill inaktivera sekretess och samla in listan över installerade appar anger du värdet som

Välj Nästa och tilldela profilen till målenheter/användare.

Att aktivera eller inaktivera sekretesskontroller påverkar inte enhetsefterlevnadskontrollen eller villkorlig åtkomst.

När konfigurationen har tillämpats måste slutanvändarna öppna appen för att godkänna sekretessinställningen.

- Skärmen för sekretessgodkännande visas endast för oövervakade enheter.

- Endast om slutanvändaren godkänner sekretessen skickas appinformationen till Defender för Endpoint-konsolen.

När klientversionerna har distribuerats till iOS-målenheter startar bearbetningen. Säkerhetsrisker som hittas på dessa enheter visas på instrumentpanelen för säkerhetsrisker i Defender. Bearbetningen kan ta några timmar (högst 24 timmar) att slutföra. Den här tidsramen gäller särskilt för att hela listan över appar ska visas i programvaruinventeringen.

Obs!

Om du använder SSL-inspektionslösningen på din iOS-enhet lägger du till domännamnen securitycenter.windows.com (i kommersiella miljöer) och securitycenter.windows.us (i GCC-miljöer) för att funktionerna för hot- och sårbarhetshantering ska fungera.

Inaktivera utloggning

Defender för Endpoint i iOS stöder distribution utan utloggningsknapp i appen för att förhindra att användare loggar ut från Defender-appen. Detta är viktigt för att förhindra att användare manipulerar enheten.

Den här konfigurationen är tillgänglig för både registrerade (MDM) enheter samt oregistrerade (MAM) enheter. Administratörer kan använda följande steg för att konfigurera inaktivera utloggning

Konfigurera inaktivera utloggning med MDM

För registrerade enheter (MDM)

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn och välj sedan Plattform>iOS/iPadOS.

Välj

Microsoft Defender for Endpointsom målapp.På sidan Inställningar väljer du Använd Configuration Designer och lägger till

DisableSignOutsom nyckel. Ange dess värdetyp somString.- Som standard .

DisableSignOut = false - En administratör kan ange

DisableSignOut = trueatt inaktivera utloggningsknappen i appen. Användarna ser inte utloggningsknappen när principen har push-överförts.

- Som standard .

Välj Nästa och tilldela sedan den här principen till målenheter/användare.

Konfigurera inaktivera utloggning med MAM

För oregistrerade enheter (MAM)

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du

Microsoft Defender for Endpointsom målapp.På sidan Inställningar lägger du till

DisableSignOutsom nyckel och anger dess värde somtrue.- Som standard .

DisableSignOut = false - En administratör kan ange

DisableSignOut = trueatt inaktivera utloggningsknappen i appen. Användarna ser inte utloggningsknappen när principen har push-överförts.

- Som standard .

Välj Nästa och tilldela sedan den här principen till målenheter/användare.

Enhetstaggning

Defender för Endpoint på iOS möjliggör masstaggning av mobila enheter under registrering genom att låta administratörerna konfigurera taggar via Intune. Administratören kan konfigurera enhetstaggar via Intune via konfigurationsprinciper och skicka dem till användarens enheter. När användaren har installerat och aktiverat Defender skickar klientappen enhetstaggar till Microsoft Defender-portalen. Enhetstaggar visas mot enheterna i enhetsinventeringen.

Den här konfigurationen är tillgänglig för både registrerade (MDM) enheter samt oregistrerade (MAM) enheter. Administratörer kan använda följande steg för att konfigurera enhetstaggar.

Konfigurera enhetstaggar med MDM

För registrerade enheter (MDM)

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn och välj sedan Plattform>iOS/iPadOS.

Välj

Microsoft Defender for Endpointsom målapp.På sidan Inställningar väljer du Använd Configuration Designer och lägger till

DefenderDeviceTagsom nyckel. Ange dess värdetyp somString.- En administratör kan tilldela en ny tagg genom att lägga till nyckeln

DefenderDeviceTagoch ange ett värde för enhetstaggen. - En administratör kan redigera en befintlig tagg genom att ändra värdet för nyckeln

DefenderDeviceTag. - En administratör kan ta bort en befintlig tagg genom att ta bort nyckeln

DefenderDeviceTag.

- En administratör kan tilldela en ny tagg genom att lägga till nyckeln

Välj Nästa och tilldela sedan den här principen till målenheter/användare.

Konfigurera enhetstaggar med MAM

För oregistrerade enheter (MAM)

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du

Microsoft Defender for Endpointsom målapp.På sidan Inställningar lägger du till

DefenderDeviceTagsom nyckel (under Allmänna konfigurationsinställningar).- En administratör kan tilldela en ny tagg genom att lägga till nyckeln

DefenderDeviceTagoch ange ett värde för enhetstaggen. - En administratör kan redigera en befintlig tagg genom att ändra värdet för nyckeln

DefenderDeviceTag. - En administratör kan ta bort en befintlig tagg genom att ta bort nyckeln

DefenderDeviceTag.

- En administratör kan tilldela en ny tagg genom att lägga till nyckeln

Välj Nästa och tilldela sedan den här principen till målenheter/användare.

Obs!

Microsoft Defender-appen måste öppnas för att taggar ska synkroniseras med Intune och skickas till Microsoft Defender-portalen. Det kan ta upp till 18 timmar innan taggar visas i portalen.

Ignorera meddelanden om os-uppdatering

En konfiguration är tillgänglig för kunder för att förhindra os-uppdateringsmeddelanden i Defender för Endpoint i iOS. När konfigurationsnyckeln har angetts i konfigurationsprinciperna för Intune-appen skickar Defender för Endpoint inga meddelanden på enheten för OS-uppdateringar. Men när du öppnar Microsoft Defender-appen visas kortet Enhetshälsa och visar operativsystemets tillstånd.

Den här konfigurationen är tillgänglig för både registrerade (MDM) enheter samt oregistrerade (MAM) enheter. Administratörer kan använda följande steg för att ignorera os-uppdateringsmeddelandet.

Konfigurera aviseringar om operativsystemuppdatering med MDM

För registrerade enheter (MDM)

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn och välj Plattform>iOS/iPadOS.

Välj

Microsoft Defender for Endpointsom målapp.På sidan Inställningar väljer du Använd Configuration Designer och lägger till

SuppressOSUpdateNotificationsom nyckel. Ange dess värdetyp somString.- Som standard .

SuppressOSUpdateNotification = false - En administratör kan ange

SuppressOSUpdateNotification = trueatt operativsystemets uppdateringsmeddelanden ska ignoreras. - Välj Nästa och tilldela den här principen till målenheter/användare.

- Som standard .

Konfigurera aviseringar om operativsystemuppdatering med MAM

För oregistrerade enheter (MAM)

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade appar.

Ge principen ett namn.

Under Välj offentliga appar väljer du

Microsoft Defender for Endpointsom målapp.På sidan Inställningar lägger du till

SuppressOSUpdateNotificationsom nyckel (under Allmänna konfigurationsinställningar).- Som standard .

SuppressOSUpdateNotification = false - En administratör kan ange

SuppressOSUpdateNotification = trueatt operativsystemets uppdateringsmeddelanden ska ignoreras.

- Som standard .

Välj Nästa och tilldela den här principen till målenheter/användare.

Konfigurera alternativet för att skicka feedback i appen

Kunder har nu möjlighet att konfigurera möjligheten att skicka feedbackdata till Microsoft i Defender för Endpoint-appen. Feedbackdata hjälper Microsoft att förbättra produkter och felsöka problem.

Obs!

För amerikanska myndighetsmolnkunder är insamling av feedbackdata inaktiverat som standard.

Använd följande steg för att konfigurera alternativet att skicka feedbackdata till Microsoft:

I administrationscentret för Microsoft Intune går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade enheter.

Ge principen ett namn och välj Plattform > iOS/iPadOS som profiltyp.

Välj

Microsoft Defender for Endpointsom målapp.På sidan Inställningar väljer du Använd Configuration Designer och lägger till

DefenderFeedbackDatasom nyckel och anger dess värdetyp somBoolean.- Om du vill ta bort slutanvändarnas möjlighet att ge feedback anger du värdet som

falseoch tilldelar den här principen till användarna. Som standard är det här värdet inställt påtrue. För amerikanska myndighetskunder är standardvärdet inställt på "false". - För användare med nyckeluppsättningen som

truefinns det ett alternativ för att skicka feedbackdata till Microsoft i appen (Menyhjälp>& Feedback>Skicka feedback till Microsoft).

- Om du vill ta bort slutanvändarnas möjlighet att ge feedback anger du värdet som

Välj Nästa och tilldela profilen till målenheter/användare.

Rapportera osäkra webbplatser

Nätfiskewebbplatser utger sig för att vara tillförlitliga webbplatser i syfte att få personlig eller ekonomisk information. Gå till sidan Ge feedback om nätverksskydd för att rapportera en webbplats som kan vara en nätfiskewebbplats.

Tips

Vill du veta mer? Interagera med Microsoft Security-communityn i vår Tech Community: Microsoft Defender för Endpoint Tech Community.