Felsökningsläge i Microsoft Defender för Endpoint på macOS

Gäller för:

- Microsoft Defender XDR

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint för macOS

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Den här artikeln beskriver hur du aktiverar felsökningsläget i Microsoft Defender för Endpoint på macOS så att administratörer kan felsöka olika Microsoft Defender Antivirus-funktioner tillfälligt, även om organisationsprinciper hanterar enheterna.

Om manipuleringsskyddet till exempel är aktiverat kan vissa inställningar inte ändras eller stängas av, men du kan använda felsökningsläget på enheten för att redigera inställningarna tillfälligt.

Felsökningsläget är inaktiverat som standard och kräver att du aktiverar det för en enhet (och/eller grupp av enheter) under en begränsad tid. Felsökningsläget är endast en funktion för företag och kräver åtkomst till Microsoft Defender-portalen.

Vad behöver du veta innan du börjar?

Under felsökningsläget kan du:

Använd Microsoft Defender för Endpoint på funktionsfelsökning/programkompatibilitet i macOS (falska positiva identifieringar).

Lokala administratörer med lämpliga behörigheter kan ändra följande principlåst konfigurationer på enskilda slutpunkter:

Inställning Aktivera Inaktivera/ta bort Real-Time Skydd/Passivt läge/På begäran mdatp config real-time-protection --value enabledmdatp config real-time-protection --value disabledNätverksskydd mdatp config network-protection enforcement-level --value blockmdatp config network-protection enforcement-level --value disabledrealTimeProtectionStatistics mdatp config real-time-protection-statistics --value enabledmdatp config real-time-protection-statistics --value disabledTaggar mdatp edr tag set --name GROUP --value [name]mdatp edr tag remove --tag-name [name]groupIds mdatp edr group-ids --group-id [group]Slutpunkts-DLP mdatp config data_loss_prevention --value enabledmdatp config data_loss_prevention --value disabled

Under felsökningsläget kan du inte:

- Inaktivera manipuleringsskydd för Microsoft Defender för Endpoint på macOS.

- Avinstallera Microsoft Defender för Endpoint på macOS.

Förutsättningar

- Version av macOS som stöds för Microsoft Defender för Endpoint.

- Microsoft Defender för Endpoint måste vara klientregistrerade och aktiva på enheten.

- Behörigheter för "Hantera säkerhetsinställningar i Security Center" i Microsoft Defender för Endpoint.

- Version av plattformsuppdatering: 101.23122.0005 eller senare.

Aktivera felsökningsläge på macOS

Gå till Microsoft Defender-portalen och logga in.

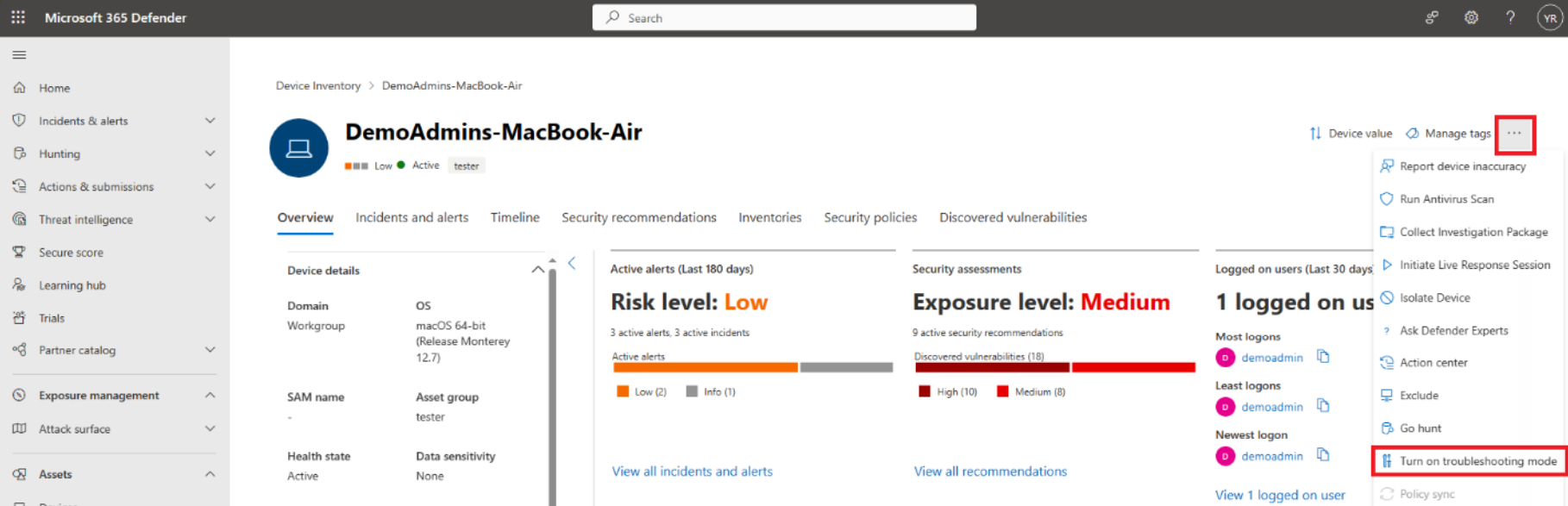

Gå till enhetssidan där du vill aktivera felsökningsläget. Välj sedan ellipserna(...) och välj Aktivera felsökningsläge.

Obs!

Alternativet Aktivera felsökningsläge är tillgängligt på alla enheter, även om enheten inte uppfyller kraven för felsökningsläge.

Läs informationen som visas i fönstret och när du är klar väljer du Skicka för att bekräfta att du vill aktivera felsökningsläget för enheten.

Du ser att det kan ta några minuter för ändringen att börja gälla text som visas. När du väljer ellipserna igen ser du att alternativet Aktivera felsökning väntar på nedtonat under den här tiden.

När det är klart visar enhetssidan att enheten nu är i felsökningsläge.

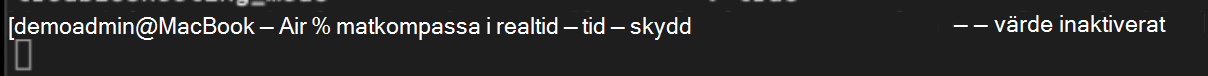

Om slutanvändaren är inloggad på macOS-enheten visas följande text:

Felsökningsläget har startats. Med det här läget kan du tillfälligt ändra inställningar som hanteras av administratören. Upphör vid YEAR-MM-DDTHH:MM:SSZ.

Välj OK.

När det är aktiverat kan du testa de olika kommandoradsalternativen som är tillgängliga i felsökningsläget (TS-läge).

När du till exempel använder

mdatp config real-time-protection --value disabledkommandot för att inaktivera realtidsskydd uppmanas du att ange ditt lösenord. Välj OK när du har angett lösenordet.

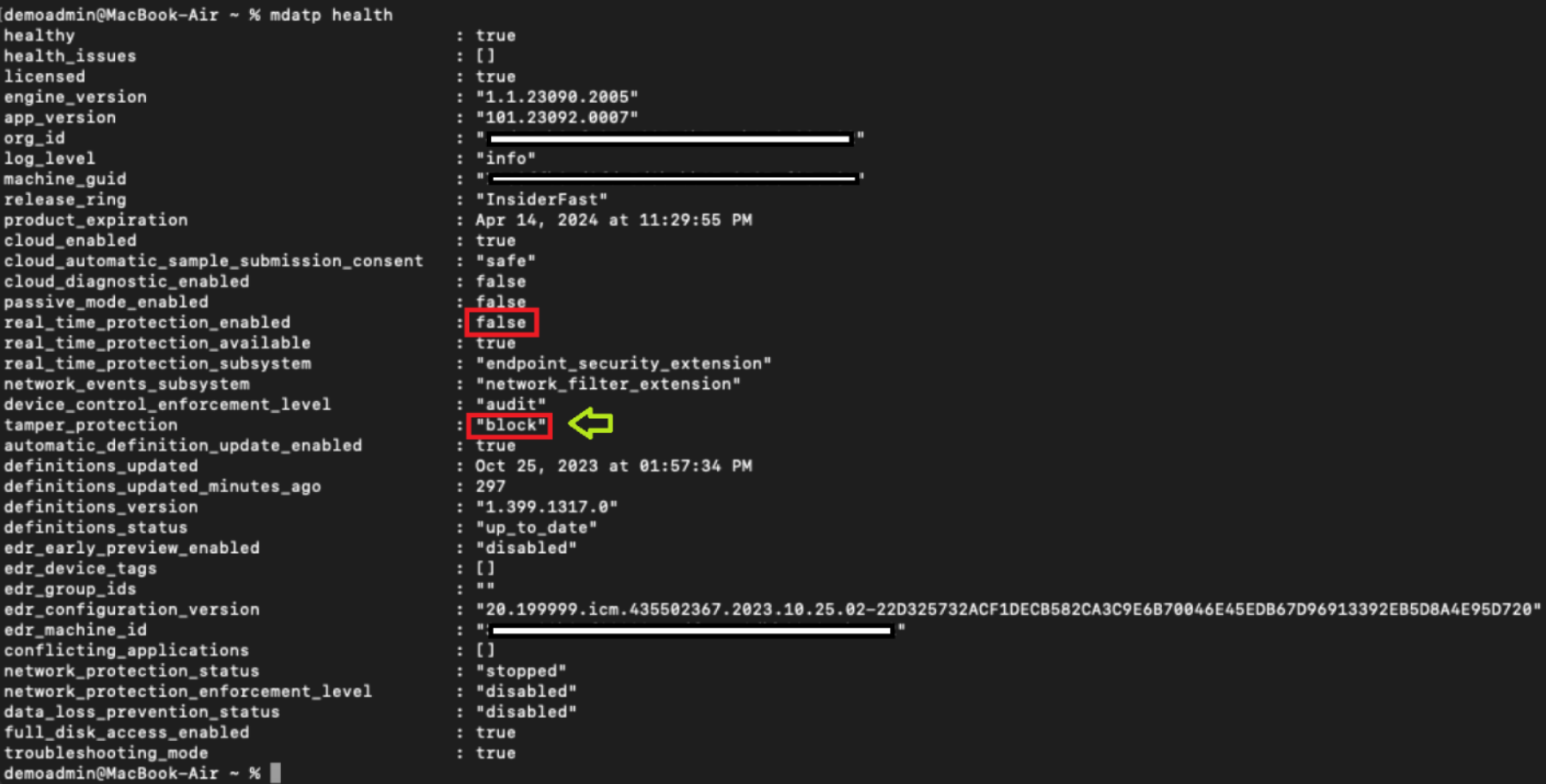

Utdatarapporten som liknar följande skärmbild visas vid körning av mdatp-hälsa med

real_time_protection_enabledsom "false" ochtamper_protectionsom "block".

Avancerade jaktfrågor för identifiering

Det finns några fördefinierade avancerade jaktfrågor som ger dig insyn i de felsökningshändelser som inträffar i din miljö. Du kan använda dessa frågor för att skapa identifieringsregler för att generera aviseringar när enheter är i felsökningsläge.

Hämta felsökningshändelser för en viss enhet

Du kan använda följande fråga för att söka efter deviceId eller deviceName genom att kommentera ut respektive rader.

//let deviceName = "<deviceName>"; // update with device name

let deviceId = "<deviceID>"; // update with device id

DeviceEvents

| where DeviceId == deviceId

//| where DeviceName == deviceName

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| project Timestamp,DeviceId, DeviceName, _tsmodeproperties,

_tsmodeproperties.TroubleshootingState, _tsmodeproperties.TroubleshootingPreviousState, _tsmodeproperties.TroubleshootingStartTime,

_tsmodeproperties.TroubleshootingStateExpiry, _tsmodeproperties.TroubleshootingStateRemainingMinutes,

_tsmodeproperties.TroubleshootingStateChangeReason, _tsmodeproperties.TroubleshootingStateChangeSource

Enheter som för närvarande är i felsökningsläge

Du hittar de enheter som för närvarande är i felsökningsläge med hjälp av följande fråga:

DeviceEvents

| where Timestamp > ago(3h) // troubleshooting mode automatically disables after 4 hours

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

|summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| order by Timestamp desc

Antal felsökningslägesinstanser per enhet

Du hittar antalet felsökningslägesinstanser för en enhet med hjälp av följande fråga:

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(30d) // choose the date range you want

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| sort by count_

Totalt antal

Du kan känna till det totala antalet felsökningslägesinstanser med hjälp av följande fråga:

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(2d) //beginning of time range

| where Timestamp < ago(1d) //end of time range

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count()

| where count_ > 5 // choose your max # of TS mode instances for your time range

Rekommenderat innehåll

- Microsoft Defender XDR för Slutpunkt på Mac

- Microsoft Defender XDR för slutpunktsintegrering med Microsoft Defender XDR för Cloud Apps

- Lär känna de innovativa funktionerna i Microsoft Edge

- Skydda ditt nätverk

- Aktivera nätverksskydd

- Webbskydd

- Skapa indikatorer

- Filtrering av webbinnehåll

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för