Migrera till Microsoft Defender för Endpoint – Fas 2: Installation

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Fas 1: Förbereda |

Fas 2: Konfigurera |

Fas 3: Introduktion |

|---|---|---|

| Du är här! |

Välkommen till installationsfasen för migrering till Defender för Endpoint. Den här fasen innehåller följande steg:

- Installera om/aktivera Microsoft Defender Antivirus på dina slutpunkter.

- Konfigurera Defender för Endpoint Plan 1 eller Plan 2

- Lägg till Defender för Endpoint i undantagslistan för din befintliga lösning.

- Lägg till din befintliga lösning i undantagslistan för Microsoft Defender Antivirus.

- Konfigurera enhetsgrupper, enhetssamlingar och organisationsenheter.

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Steg 1: Installera om/aktivera Microsoft Defender Antivirus på dina slutpunkter

I vissa versioner av Windows har Microsoft Defender Antivirus troligen avinstallerats eller inaktiverats när din antivirus-/programlösning som inte kommer från Microsoft installerades. När slutpunkter som kör Windows registreras i Defender för Endpoint kan Microsoft Defender Antivirus köras i passivt läge tillsammans med en antiviruslösning som inte kommer från Microsoft. Mer information finns i Antivirusskydd med Defender för Endpoint.

När du byter till Defender för Endpoint kan du behöva vidta vissa åtgärder för att installera om eller aktivera Microsoft Defender Antivirus. I följande tabell beskrivs vad du ska göra på dina Windows-klienter och -servrar.

| Slutpunktstyp | Lämplig åtgärd |

|---|---|

| Windows-klienter (till exempel slutpunkter som kör Windows 10 och Windows 11) | I allmänhet behöver du inte vidta några åtgärder för Windows-klienter (såvida inte Microsoft Defender Antivirus har avinstallerats). I allmänhet bör Microsoft Defender Antivirus fortfarande vara installerat, men är troligen inaktiverat vid den här tidpunkten för migreringsprocessen. När en antivirus-/programlösning som inte kommer från Microsoft installeras och klienterna ännu inte har registrerats i Defender för Endpoint, inaktiveras Microsoft Defender Antivirus automatiskt. Senare, när klientslutpunkterna registreras i Defender för Endpoint, om dessa slutpunkter kör en antiviruslösning som inte kommer från Microsoft, hamnar Microsoft Defender Antivirus i passivt läge. Om antiviruslösningen som inte kommer från Microsoft avinstalleras hamnar Microsoft Defender Antivirus i aktivt läge automatiskt. |

| Windows-servrar | På Windows Server måste du installera om Microsoft Defender Antivirus och ställa in det på passivt läge manuellt. När ett antivirusprogram/program som inte kommer från Microsoft installeras på Windows-servrar kan Microsoft Defender Antivirus inte köras tillsammans med antiviruslösningen som inte kommer från Microsoft. I dessa fall inaktiveras eller avinstalleras Microsoft Defender Antivirus manuellt. Utför följande uppgifter för att installera om eller aktivera Microsoft Defender Antivirus på Windows Server: - Återaktivera Defender Antivirus på Windows Server om den har inaktiverats - Återaktivera Defender Antivirus på Windows Server om den har avinstallerats - Ställ in Microsoft Defender Antivirus på passivt läge på Windows Server Om du stöter på problem med att installera om eller återaktivera Microsoft Defender Antivirus på Windows Server läser du Felsökning: Microsoft Defender Antivirus avinstalleras på Windows Server. |

Tips

Mer information om Microsoft Defender antivirustillstånd med antivirusskydd som inte kommer från Microsoft finns i Microsoft Defender Antivirus-kompatibilitet.

Ställ in Microsoft Defender Antivirus på passivt läge på Windows Server

Tips

Du kan nu köra Microsoft Defender Antivirus i passivt läge på Windows Server 2012 R2 och 2016. Mer information finns i Alternativ för att installera Microsoft Defender för Endpoint.

Öppna Registry Editor och gå sedan till

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Redigera (eller skapa) en DWORD-post med namnet ForceDefenderPassiveMode och ange följande inställningar:

Ange DWORD-värdet till 1.

Under Bas väljer du Hexadecimal.

Om Microsoft Defender Antivirus-funktioner och installationsfiler tidigare har tagits bort från Windows Server 2016 följer du anvisningarna i Konfigurera en Windows-reparationskälla för att återställa funktionsinstallationsfilerna.

Obs!

När du har registrerat Defender för Endpoint kan du behöva ställa in Microsoft Defender Antivirus på passivt läge på Windows Server. Om du vill verifiera att passivt läge har angetts som förväntat söker du efter Händelse 5007 i microsoft-Windows-Windows Defender-driftloggen (finns på C:\Windows\System32\winevt\Logs) och bekräftar att antingen registernycklarna ForceDefenderPassiveMode eller PassiveMode har angetts till 0x1.

Använder du Windows Server 2012 R2 eller Windows Server 2016?

Du kan nu köra Microsoft Defender Antivirus i passivt läge på Windows Server 2012 R2 och 2016 med hjälp av metoden som beskrivs i föregående avsnitt. Mer information finns i Alternativ för att installera Microsoft Defender för Endpoint.

Steg 2: Konfigurera Defender för Endpoint Plan 1 eller Plan 2

Den här artikeln beskriver hur du konfigurerar funktionerna i Defender för Endpoint innan enheterna registreras.

- Om du har Defender för Endpoint Plan 1 slutför du steg 1–5 i följande procedur.

- Om du har Defender för Endpoint Plan 2 slutför du steg 1–7 i följande procedur.

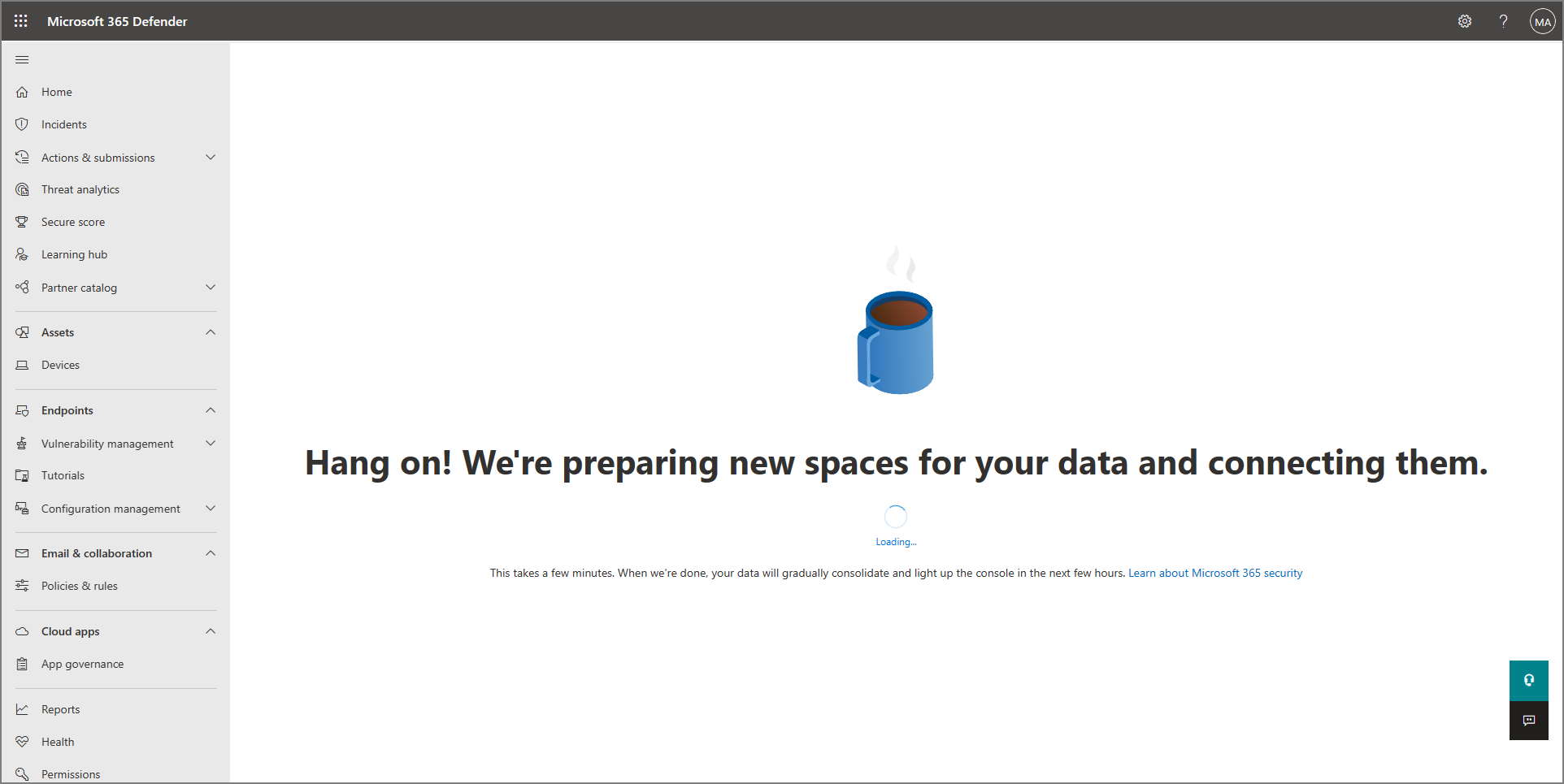

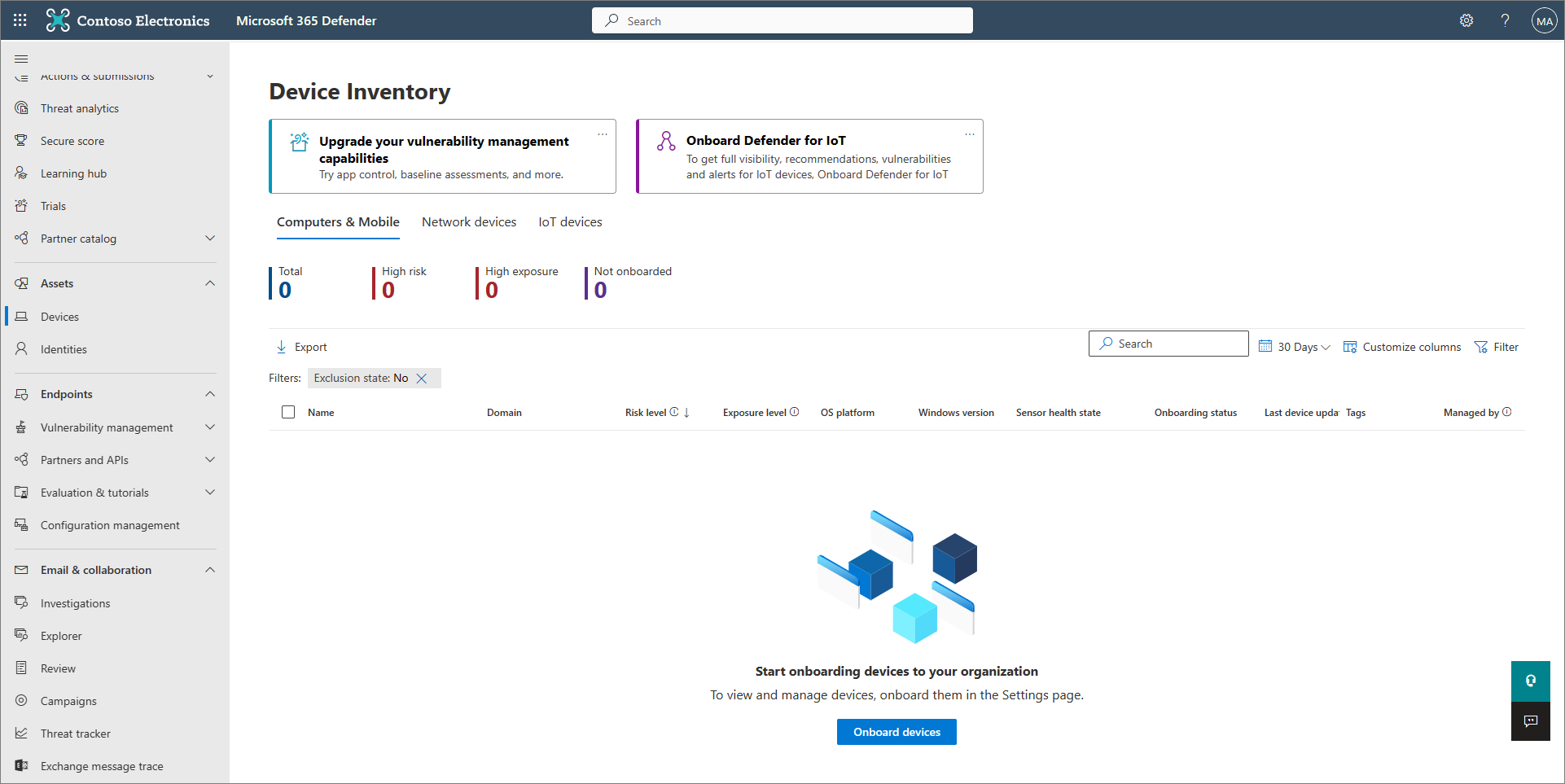

Kontrollera att Defender för Endpoint har etablerats. Som säkerhetsadministratör går du till Microsoft Defender-portalen (https://security.microsoft.com) och loggar in. I navigeringsfönstret väljer du Sedan Tillgångar>Enheter.

I följande tabell visas hur skärmen kan se ut och vad den innebär.

Aktivera manipuleringsskydd. Vi rekommenderar att du aktiverar manipuleringsskydd för hela organisationen. Du kan utföra den här uppgiften i Microsoft Defender-portalen (https://security.microsoft.com).

I Microsoft Defender-portalen väljer du Inställningar>Slutpunkter.

Gå till Allmänna>avancerade funktioner och ställ sedan in växlingsknappen för manipuleringsskydd på På.

Välj Spara.

Om du använder antingen Microsoft Intune eller Microsoft Endpoint Configuration Manager för att registrera enheter och konfigurera enhetsprinciper konfigurerar du integrering med Defender för Endpoint genom att följa dessa steg:

I Microsoft Intune administrationscenter (https://intune.microsoft.com) går du till Slutpunktssäkerhet.

Under Installation väljer du Microsoft Defender för Endpoint.

Under Inställningar för slutpunktssäkerhetsprofil anger du växlingsknappen för Tillåt Microsoft Defender för Endpoint att framtvinga Endpoint Security-konfigurationer till På.

Välj Spara längst upp på skärmen.

I Microsoft Defender-portalen (https://security.microsoft.com) väljer du Inställningar>Slutpunkter.

Rulla ned till Konfigurationshantering och välj Tillämpningsomfång.

Ange växlingsknappen för Använd MDE för att framtvinga säkerhetskonfigurationsinställningar från MEM till På och välj sedan alternativen för både Windows-klienten och Windows Server-enheter.

Om du planerar att använda Configuration Manager ställer du in växlingsknappen för Hantera säkerhetsinställningar med Configuration Managerpå På. (Om du behöver hjälp med det här steget kan du läsa Samexistens med Microsoft Endpoint Configuration Manager.)

Rulla nedåt och välj Spara.

Konfigurera dina inledande funktioner för minskning av attackytan. Aktivera som minst de standardskyddsregler som visas i följande tabell direkt:

Standardskyddsregler Konfigurationsmetoder Blockera stöld av autentiseringsuppgifter från undersystemet för windows lokala säkerhetsmyndighet (lsass.exe)

Blockera missbruk av utnyttjade sårbara signerade drivrutiner

Blockera beständighet via WMI-händelseprenumeration (Windows Management Instrumentation)Intune (Enhetskonfigurationsprofiler eller Endpoint Security-principer)

Mobile Enhetshantering (MDM) (Använd ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules configuration service provider (CSP) för att individuellt aktivera och ange läget för varje regel.)

grupprincip eller PowerShell (endast om du inte använder Intune, Configuration Manager eller någon annan hanteringsplattform på företagsnivå)Konfigurera nästa generations skyddsfunktioner.

Funktion Konfigurationsmetoder Intune 1. I Intune administrationscenter väljer du Enhetskonfigurationsprofiler> och sedan den profiltyp som du vill konfigurera. Om du ännu inte har skapat en profiltyp för enhetsbegränsningar eller om du vill skapa en ny kan du läsa Konfigurera inställningar för enhetsbegränsningar i Microsoft Intune.

2. Välj Egenskaper och välj sedan Konfigurationsinställningar: Redigera

3. Expandera Microsoft Defender Antivirus.

4. Aktivera molnlevererad skydd.

5. I listrutan Fråga användare innan du skickar exempel väljer du Skicka alla exempel automatiskt.

6. I listrutan Identifiera potentiellt oönskade program väljer du Aktivera eller Granska.

7. Välj Granska + spara och välj sedan Spara.

TIPS: Mer information om Intune enhetsprofiler, inklusive hur du skapar och konfigurerar deras inställningar, finns i Vad är Microsoft Intune enhetsprofiler?.Configuration Manager Se Skapa och distribuera principer för program mot skadlig kod för Endpoint Protection i Configuration Manager.

När du skapar och konfigurerar principer för program mot skadlig kod ska du granska inställningarna för realtidsskydd och aktivera blockera när det först påträffas.Avancerad grupprincip hantering

eller

Konsolen för hantering av grupprincip1. Gå till Datorkonfiguration>Administrativa mallar>Windows-komponenter>Microsoft Defender Antivirus.

2. Leta efter en princip som heter Inaktivera Microsoft Defender Antivirus.

3. Välj Redigera principinställning och kontrollera att principen är inaktiverad. Den här åtgärden aktiverar Microsoft Defender Antivirus. (Du kan se Windows Defender Antivirus i stället för Microsoft Defender Antivirus i vissa versioner av Windows.)Kontrollpanelen i Windows Följ anvisningarna här: Aktivera Microsoft Defender Antivirus. (Du kan se Windows Defender Antivirus i stället för Microsoft Defender Antivirus i vissa versioner av Windows.) Om du har Defender för Endpoint Plan 1 är den första installationen och konfigurationen klar. Om du har Defender för Endpoint Plan 2 fortsätter du med steg 6–7.

Konfigurera principer för slutpunktsidentifiering och svar (EDR) i Intune administrationscenter (https://intune.microsoft.com). Information om hur du får hjälp med den här uppgiften finns i Skapa EDR-principer.

Konfigurera funktionerna för automatisk undersökning och reparation i Microsoft Defender-portalen (https://security.microsoft.com). Information om hur du får hjälp med den här uppgiften finns i Konfigurera automatiserade undersöknings- och reparationsfunktioner i Microsoft Defender för Endpoint.

Nu är den första installationen och konfigurationen av Defender för Endpoint Plan 2 klar.

Steg 3: Lägg till Microsoft Defender för Endpoint i undantagslistan för din befintliga lösning

Det här steget i konfigurationsprocessen omfattar att lägga till Defender för Endpoint i undantagslistan för din befintliga slutpunktsskyddslösning och andra säkerhetsprodukter som din organisation använder. Se till att läsa dokumentationen för din lösningsleverantör för att lägga till undantag.

Vilka undantag som ska konfigureras beror på vilken version av Windows dina slutpunkter eller enheter kör och visas i följande tabell.

| ÅS | Undantag |

|---|---|

|

Windows 11 Windows 10 version 1803 eller senare (se Windows 10 versionsinformation) Windows 10 version 1703 eller 1709 med KB4493441 installerat |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

|

Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, version 1803 |

På Windows Server 2012 R2 och Windows Server 2016 som kör den moderna, enhetliga lösningen krävs följande undantag efter uppdatering av Sense EDR-komponenten med hjälp av KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

|

Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeObs! Övervakning av temporära värdfiler 6\45 kan vara olika numrerade undermappar. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Viktigt

Vi rekommenderar att du håller organisationens enheter och slutpunkter uppdaterade. Se till att få de senaste uppdateringarna för Microsoft Defender för Endpoint och Microsoft Defender Antivirus och håll organisationens operativsystem och produktivitetsappar uppdaterade.

Steg 4: Lägg till din befintliga lösning i undantagslistan för Microsoft Defender Antivirus

Under det här steget i installationsprocessen lägger du till din befintliga lösning i listan över undantag för Microsoft Defender Antivirus. Du kan välja mellan flera metoder för att lägga till dina undantag i Microsoft Defender Antivirus, enligt följande tabell:

| Metod | Lämplig åtgärd |

|---|---|

| Intune | 1. Gå till Microsoft Intune administrationscenter och logga in. 2. Välj Enhetskonfigurationsprofiler> och välj sedan den profil som du vill konfigurera. 3. Under Hantera väljer du Egenskaper. 4. Välj Konfigurationsinställningar: Redigera. 5. Expandera Microsoft Defender Antivirus och expandera sedan Microsoft Defender Antivirus-undantag. 6. Ange de filer och mappar, tillägg och processer som ska undantas från Microsoft Defender Antivirus-genomsökningar. Mer information finns i Microsoft Defender Antivirus-undantag. 7. Välj Granska + spara och välj sedan Spara. |

| Microsoft Endpoint Configuration Manager | 1. Med hjälp av Configuration Manager-konsolen går du till Principer förslutpunktsskydd> motskadlig kod för tillgångar och efterlevnad> och väljer sedan den princip som du vill ändra. 2. Ange undantagsinställningar för filer och mappar, tillägg och processer som ska undantas från Microsoft Defender antivirusgenomsökningar. |

| Grupp policy objekt | 1. Öppna grupprincip-hanteringskonsolen på grupprincip-hanteringsdatorn. Högerklicka på det grupprincip objekt som du vill konfigurera och välj sedan Redigera. 2. I grupprincip Management Editor går du till Datorkonfiguration och väljer Administrativa mallar. 3. Expandera trädet till Windows-komponenter > Microsoft Defender antivirusundantag>. (Du kan se Windows Defender Antivirus i stället för Microsoft Defender Antivirus i vissa versioner av Windows.) 4. Dubbelklicka på inställningen Sökvägsundantag och lägg till undantagen. 5. Ange alternativet till Aktiverad. 6. Under avsnittet Alternativ väljer du Visa.... 7. Ange varje mapp på sin egen rad under kolumnen Värdenamn . Om du anger en fil måste du ange en fullständigt kvalificerad sökväg till filen, inklusive enhetsbeteckning, mappsökväg, filnamn och filnamnstillägg. Ange 0 i kolumnen Värde . 8. Välj OK. 9. Dubbelklicka på inställningen Tilläggsundantag och lägg till undantagen. 10. Ställ in alternativet på Aktiverad. 11. Under avsnittet Alternativ väljer du Visa.... 12. Ange varje filnamnstillägg på sin egen rad under kolumnen Värdenamn . Ange 0 i kolumnen Värde . 13. Välj OK. |

| Lokalt grupprincipobjekt | 1. Öppna den lokala grupprincip Editor på slutpunkten eller enheten. 2. Gå till Datorkonfiguration>Administrativa mallar>Windows-komponenter>Microsoft DefenderAntivirusundantag>. (Du kan se Windows Defender Antivirus i stället för Microsoft Defender Antivirus i vissa versioner av Windows.) 3. Ange sökvägen och processundantag. |

| Registernyckel | 1. Exportera följande registernyckel: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importera registernyckeln. Här är två exempel: – Lokal sökväg: regedit.exe /s c:\temp\MDAV_Exclusion.reg– Nätverksresurs: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Läs mer om undantag för Microsoft Defender för Endpoint och Microsoft Defender Antivirus.

Tänk på följande om undantag

När du lägger till undantag i Microsoft Defender Antivirus-genomsökningar bör du lägga till sökvägs- och processundantag.

- Sökvägsundantag exkluderar specifika filer och vilka filer som än kommer åt.

- Processundantag utesluter vad en process berör, men utesluter inte själva processen.

- Lista dina processundantag med hjälp av deras fullständiga sökväg och inte bara efter deras namn. (Metoden endast namn är mindre säker.)

- Om du listar varje körbar fil (.exe) som både ett sökvägsundantag och ett processundantag undantas processen och vad den berör.

Steg 5: Konfigurera enhetsgrupper, enhetssamlingar och organisationsenheter

Med enhetsgrupper, enhetssamlingar och organisationsenheter kan säkerhetsteamet hantera och tilldela säkerhetsprinciper effektivt och effektivt. I följande tabell beskrivs var och en av dessa grupper och hur du konfigurerar dem. Din organisation kanske inte använder alla tre samlingstyperna.

Obs!

Skapande av enhetsgrupp stöds i Defender för Endpoint Plan 1 och Plan 2.

| Samlingstyp | Lämplig åtgärd |

|---|---|

|

Med enhetsgrupper (kallades tidigare datorgrupper) kan ditt säkerhetsteam konfigurera säkerhetsfunktioner, till exempel automatiserad undersökning och reparation. Enhetsgrupper är också användbara för att tilldela åtkomst till dessa enheter så att ditt säkerhetsåtgärdsteam kan vidta åtgärder om det behövs. Enhetsgrupper skapas när attacken upptäcktes och stoppades, aviseringar, till exempel en "inledande åtkomstavisering", utlöstes och visades i Microsoft Defender-portalen. |

1. Gå till Microsoft Defender-portalen (https://security.microsoft.com). 2. I navigeringsfönstret till vänster väljer du Inställningar>Slutpunkter Behörigheter>>Enhetsgrupper. 3. Välj + Lägg till enhetsgrupp. 4. Ange ett namn och en beskrivning för enhetsgruppen. 5. Välj ett alternativ i listan Automation-nivå . (Vi rekommenderar Fullständig – åtgärda hot automatiskt.) Mer information om de olika automatiseringsnivåerna finns i Så här åtgärdas hot. 6. Ange villkor för en matchande regel för att avgöra vilka enheter som tillhör enhetsgruppen. Du kan till exempel välja en domän, os-versioner eller till och med använda enhetstaggar. 7. På fliken Användaråtkomst anger du roller som ska ha åtkomst till de enheter som ingår i enhetsgruppen. 8. Välj Klar. |

|

Med enhetssamlingar kan ditt säkerhetsteam hantera program, distribuera kompatibilitetsinställningar eller installera programuppdateringar på enheterna i din organisation. Enhetssamlingar skapas med hjälp av Configuration Manager. |

Följ stegen i Skapa en samling. |

|

Med organisationsenheter kan du gruppera objekt logiskt, till exempel användarkonton, tjänstkonton eller datorkonton. Du kan sedan tilldela administratörer till specifika organisationsenheter och tillämpa grupprincip för att framtvinga riktade konfigurationsinställningar. Organisationsenheter definieras i Microsoft Entra Domain Services. |

Följ stegen i Skapa en organisationsenhet i en Microsoft Entra Domain Services hanterad domän. |

Nästa steg

Grattis! Du har slutfört installationsfasen för migrering till Defender för Endpoint!

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.