Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

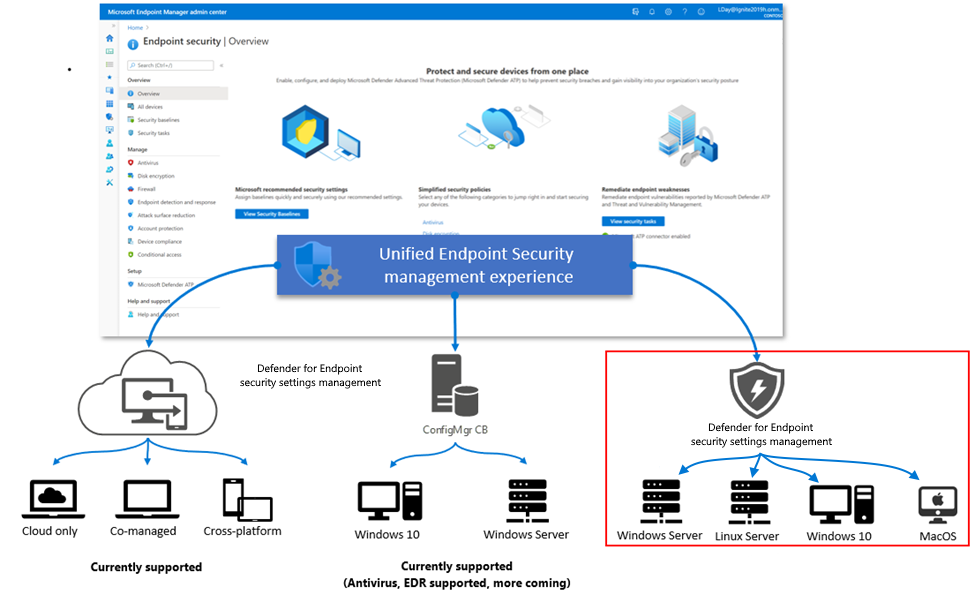

När du integrerar Microsoft Intune med Microsoft Defender för Endpoint kan du använda Intune-principer för slutpunktssäkerhet för att hantera Säkerhetsinställningar för Defender på enheter som inte har registrerats med Intune. Den här funktionen kallas hantering av säkerhetsinställningar i Defender för Endpoint.

När du hanterar enheter via hantering av säkerhetsinställningar:

Du kan använda Microsoft Intune administrationscenter eller Microsoft 365 Defender-portalen för att konfigurera principer för slutpunktssäkerhet för Defender för Endpoint och tilldela dessa principer till Microsoft Entra ID-grupper. Defender-portalen innehåller användargränssnittet för enhetsvyer, principhantering och rapporter för hantering av säkerhetsinställningar.

Information om hur du hanterar principer från Defender-portalen finns i Hantera slutpunktssäkerhetsprinciper i Microsoft Defender för Endpoint i Defender-innehållet.

Enheter får sina tilldelade principer baserat på deras Microsoft Entra ID-enhetsobjekt. En enhet som inte redan är registrerad i Microsoft Entra är ansluten som en del av den här lösningen.

När en enhet tar emot en princip tillämpar Defender för Endpoint-komponenterna på enheten principen och rapporterar om enhetens status. Enhetens status är tillgänglig i Microsoft Intune administrationscenter och Microsoft Defender-portalen.

Det här scenariot utökar Microsoft Intune Endpoint Security-ytan till enheter som inte kan registreras i Intune. När en enhet hanteras av Intune (registrerad i Intune) bearbetar enheten inte principer för hantering av säkerhetsinställningar för Defender för Endpoint. Använd i stället Intune för att distribuera principer för Defender för Endpoint till dina enheter.

Gäller för:

- Windows 10 och Windows 11

- Windows Server 2012 R2 och senare

- Linux

- macOS

Förhandskrav

I följande avsnitt finns information om krav för säkerhetsinställningar för hanteringsscenariot Defender för Endpoint.

Miljö

När en enhet som stöds registreras i Microsoft Defender för Endpoint:

- Enheten har undersökts för en befintlig Microsoft Intune närvaro, vilket är en MDM-registrering (hantering av mobila enheter) till Intune.

- Enheter utan Intune-närvaro aktiverar hanteringsfunktionen för säkerhetsinställningar.

- För enheter som inte är helt Registrerade i Microsoft Entra skapas en syntetisk enhetsidentitet i Microsoft Entra ID som gör att enheten kan hämta principer. Fullständigt registrerade enheter använder sin aktuella registrering.

- På enheten framtvingar Microsoft Defender för Endpoint principer som hämtas från Microsoft Intune.

Stöd för myndighetsmoln

Scenariot för hantering av säkerhetsinställningar för Defender för Endpoint stöds i följande myndighetsklientorganisationer:

- US Government Community Cloud (GCC)

- US Government Community High (GCC High)

- Försvarsdepartementet (DoD)

Mer information finns i:

- Tjänstbeskrivning för Intune US Government

- Microsoft Defender för Endpoint för myndighetskunder i USA

- Funktionsparitet med kommersiellai Microsoft Defender för Endpoint för amerikanska myndighetskunder.

Anslutningskrav

Enheter måste ha åtkomst till följande slutpunkt:

-

*.dm.microsoft.com– Användningen av ett jokertecken har stöd för molntjänstslutpunkter som används för registrering, incheckning och rapportering, och som kan ändras när tjänsten skalas.

Obs!

Slutpunkter för myndighetskunder finns vid nätverksslutpunkter för amerikanska myndighetsdistributioner

Plattformar som stöds

Principer för Microsoft Defender för Endpoint-säkerhetshantering stöds för följande enhetsplattformar:

Linux:

Med Microsoft Defender för Endpoint för Linux-agent version 101.23052.0009 eller senare stöds hantering av säkerhetsinställningar för alla Linux-distributioner som anges i Linux-distributioner som stöds.

Du hittar versionen av dina Defender-agenter med hjälp av dessa metoder från Microsoft Defender-portalen:

Du kan undersöka en enskild enhet genom att gå till Översikt över tillgångarsenheter >> och granska fältet Version av Defender-motorn.

Du kan visa en sammanfattningsrapport och exportera en fullständig inventeringslista som visar plattformsversioner i Rapporter > Slutpunkter Enhetens > hälsotillstånd > Microsoft Defender Antivirushälsa.

Du kan använda följande fråga i Jakt > Avancerad jakt och granska SoftwareVersion-data :

DeviceTvmSoftwareInventory | where SoftwareName == "defender_for_linux"

Information om hur du uppdaterar agentversionen finns i Distribuera uppdateringar för Microsoft Defender för Endpoint i Linux.

Kända problem

Med Defender-agent version 101.23052.0009 kan Linux-enheter inte registreras om följande filsökväg saknas:

/sys/class/dmi/id/board_vendor.När en Linux-enhet utför syntetisk registrering visas inte enhetens Entra ID (tidigare enhets-AAD-ID) i Defender-portalen. Den här informationen kan visas från Intune- eller Microsoft Entra-portalerna. Administratörer kan fortfarande hantera enheter med principer på det här sättet.

macOS:

Med agenten Microsoft Defender för Endpoint för macOS version 101.23052.0004 eller senare stöder hantering av säkerhetsinställningar följande macOS-versioner:

- macOS 15 (Sequoia)

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

Du hittar versionerna av dina Defender-agenter med hjälp av dessa metoder från Microsoft Defender-portalen:

Du kan undersöka en enskild enhet genom att gå till Översikt över tillgångarsenheter >> och granska fältet Version av Defender-motorn.

Du kan visa en sammanfattningsrapport och exportera en fullständig inventeringslista som visar plattformsversioner i Rapporter > Slutpunkter Enhetens > hälsotillstånd > Microsoft Defender Antivirushälsa.

Du kan använda följande fråga i Jakt > Avancerad jakt och granska SoftwareVersion-data :

DeviceTvmSoftwareInventory | where SoftwareName == "defender_for_mac"

Information om hur du uppdaterar agentversionen finns i Distribuera uppdateringar för Microsoft Defender för Endpoint på macOS.

Kända problem

- När en macOS-enhet utför syntetisk registrering visas inte Entra ID (tidigare enhets-AAD-ID) i Defender-portalen. Den här informationen kan visas från Intune- eller Microsoft Entra-portalerna. Administratörer kan fortfarande hantera enheter med principer på det här sättet.

Windows:

Windows 10 Professional/Enterprise (med KB5023773)

Windows 11 Professional/Enterprise (med KB5023778)

Windows Server 2012 R2 med Microsoft Defender för äldre enheter

Windows Server 2016 med Microsoft Defender för äldre enheter

Windows Server 2019 (med KB5025229)

Windows Server 2019 Core (med Server Core App Compatibility-funktionen på begäran installerad)

Windows Server 2022, inklusive Server Core (med KB5025230)

Windows Server 2025

Domänkontrollanter. Se viktig information i Använda hantering av säkerhetsinställningar på domänkontrollanter (i den här artikeln).

Hantering av säkerhetsinställningar fungerar inte och stöds inte med följande enheter:

- Windows Server Core 2016 och tidigare

- Icke-beständiga skrivbord, till exempel VDI-klienter (Virtual Desktop Infrastructure)

- Azure Virtual Desktop (AVD och tidigare Windows Virtual Desktop, WVD)

- 32-bitarsversioner av Windows

Licensiering och prenumerationer

Om du vill använda hantering av säkerhetsinställningar behöver du:

En prenumeration som beviljar licenser för Microsoft Defender för Endpoint, till exempel Microsoft 365, eller en fristående licens för endast Microsoft Defender för Endpoint. En prenumeration som beviljar Microsoft Defender for Endpoint-licenser ger också klientorganisationen åtkomst till noden Slutpunktssäkerhet i Microsoft Intune administrationscenter.

Obs!

Undantag: Om du bara har åtkomst till Microsoft Defender för Endpoint via Microsoft Defender för servrar (en del av Microsoft Defender för molnet, tidigare Azure Security Center) är hanteringsfunktionen för säkerhetsinställningar inte tillgänglig. Du måste ha minst en Microsoft Defender för Endpoint (användar)-prenumerationslicens aktiv.

Säkerhetsnoden för slutpunkt är den plats där du konfigurerar och distribuerar principer för att hantera Microsoft Defender för Endpoint för dina enheter och övervaka enhetsstatus.

Aktuell information om alternativ finns i Minimikrav för Microsoft Defender för Endpoint.

Rollbaserad åtkomstkontroll (RBAC)

Vägledning om hur du tilldelar rätt nivå av behörigheter och rättigheter till administratörer som hanterar Intune slutpunktssäkerhetsprinciper inifrån Intune administrationscenter finns i Tilldela rollbaserade åtkomstkontroller för slutpunktssäkerhetsprincip.

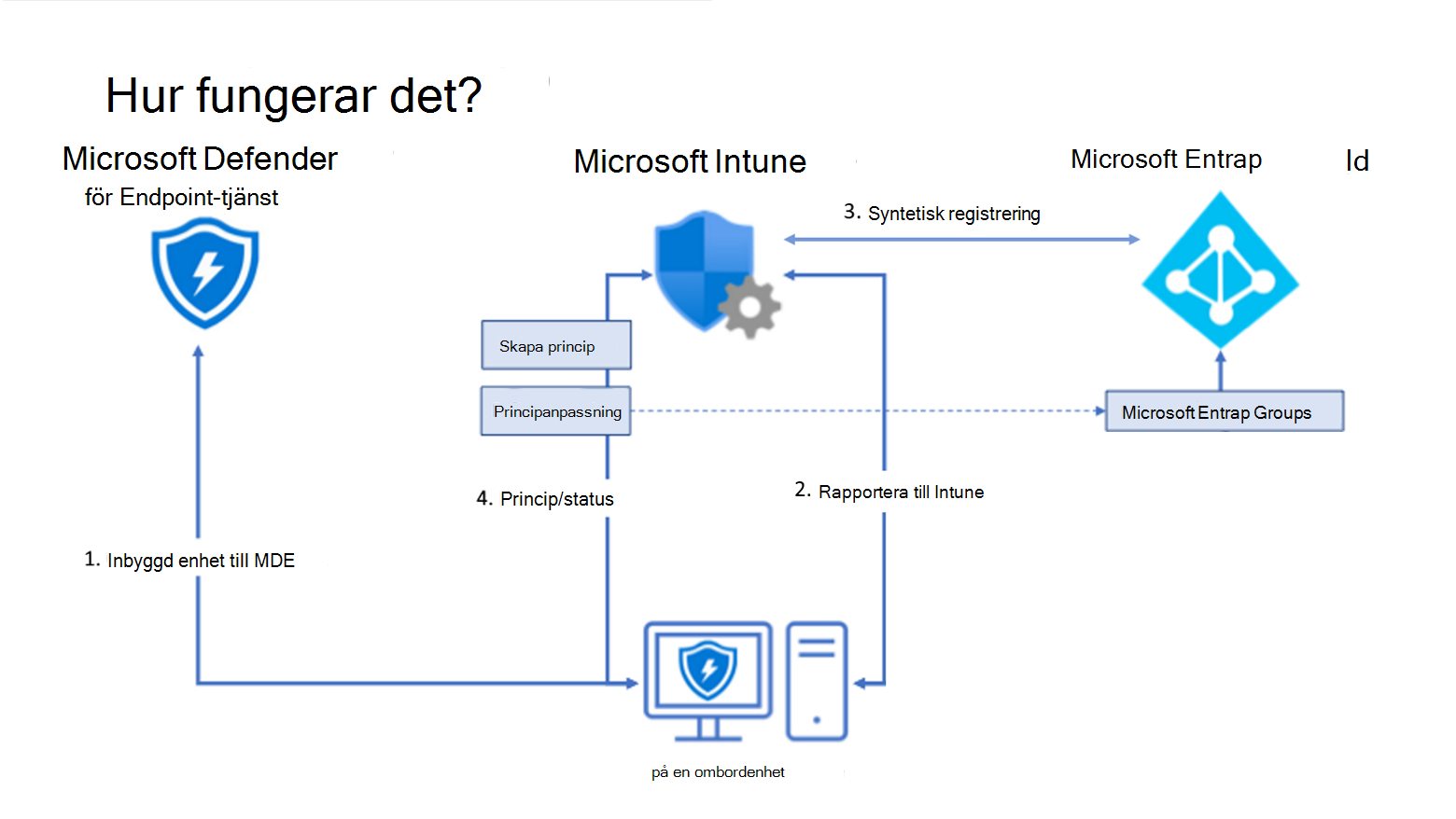

Arkitektur

Följande diagram är en konceptuell representation av hanteringslösningen för säkerhetskonfiguration för Microsoft Defender för Endpoint.

- Registrera enheter till Microsoft Defender för Endpoint.

- Enheter kommunicerar med Intune. Med den här kommunikationen kan Microsoft Intune distribuera principer som är riktade till enheterna när de checkar in.

- En registrering upprättas för varje enhet i Microsoft Entra ID:

- Om en enhet tidigare har registrerats fullständigt, till exempel en hybridanslutningsenhet, används den befintliga registreringen.

- För enheter som inte är registrerade skapas en syntetisk enhetsidentitet i Microsoft Entra ID så att enheten kan hämta principer. När en enhet med en syntetisk registrering har en fullständig Microsoft Entra-registrering som skapats för den, tas den syntetiska registreringen bort och enhetshanteringen fortsätter utan avbrott med hjälp av den fullständiga registreringen.

- Defender för Endpoint rapporterar status för principen tillbaka till Microsoft Intune.

Viktigt

Hantering av säkerhetsinställningar använder en syntetisk registrering för enheter som inte helt registreras i Microsoft Entra ID och släpper kravet på Microsoft Entra-hybridanslutning. Med den här ändringen börjar Windows-enheter som tidigare hade registreringsfel att registrera sig i Defender och sedan ta emot och bearbeta hanteringsprinciperna för säkerhetsinställningar.

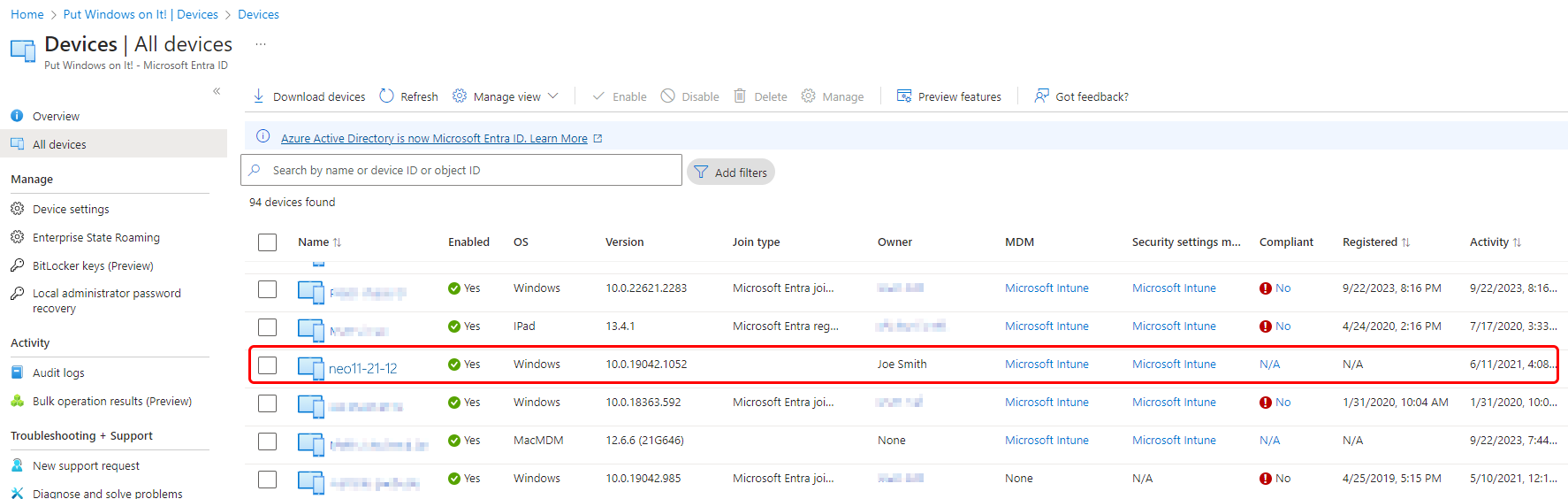

Om du vill filtrera efter enheter som inte kunde registreras på grund av att det inte gick att uppfylla kraven för Microsoft Entra-hybridanslutning går du till listan Enheter i Microsoft Defender-portalen och filtrerar efter registreringsstatus. Eftersom dessa enheter inte är helt registrerade visar deras enhetsattribut MDM = Intune och Kopplingstyp = Tom. Enheterna registreras nu med hantering av säkerhetsinställningar med hjälp av den syntetiska registreringen.

När du har registrerat dessa enheter visas de i enhetslistorna för Microsoft Defender-, Microsoft Intune- och Microsoft Entra-portaler. Enheterna registreras inte helt med Microsoft Entra, men deras syntetiska registrering räknas som ett enhetsobjekt.

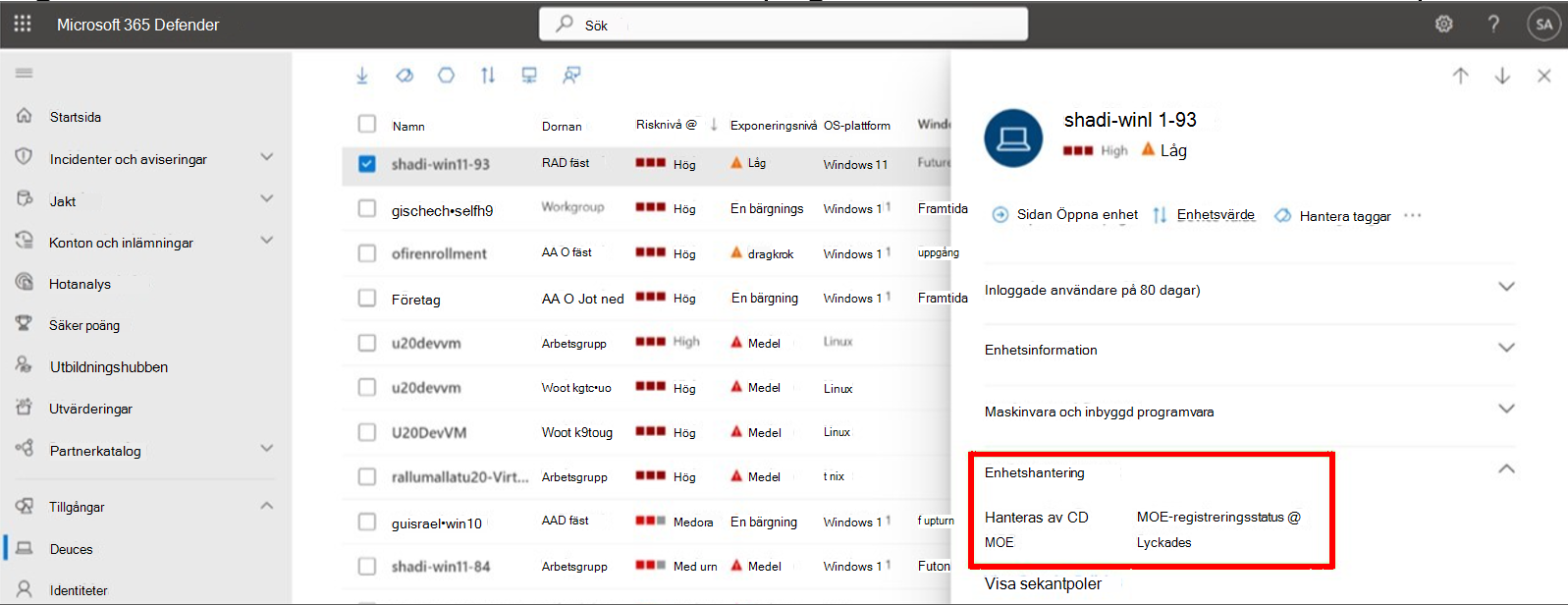

Vad du kan förvänta dig i Microsoft Defender-portalen

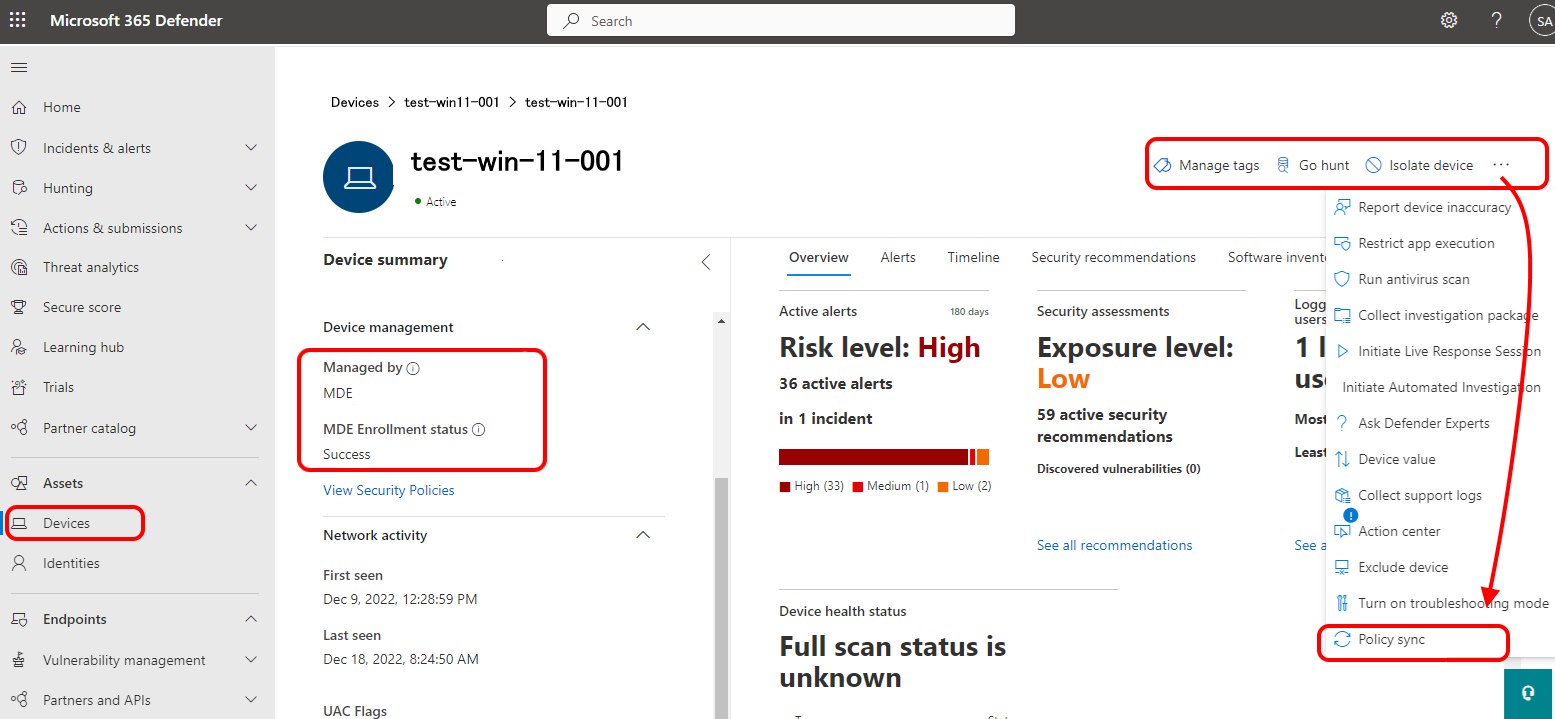

Du kan använda Microsoft Defender för Endpoint Enhetsinventering för att bekräfta att en enhet använder funktionen för hantering av säkerhetsinställningar i Defender för Endpoint genom att granska enhetsstatusen i kolumnen Hanterad av. Informationen som hanteras av är också tillgänglig på enhetssidan eller enhetssidan. Hanteras av bör konsekvent indikera att det hanteras av MDE.

Du kan också bekräfta att en enhet har registrerats i hanteringen av säkerhetsinställningar genom att bekräfta att panelen på enhetssidan eller enhetssidan visar MDE-registreringsstatusen som slutförd.

Om statusen för MDE-registrering inte visar lyckades kontrollerar du att du tittar på en enhet som har uppdaterats och är inom omfånget för hantering av säkerhetsinställningar. (Du konfigurerar omfånget på omfångssidan för tillämpning när du konfigurerar hantering av säkerhetsinställningar.)

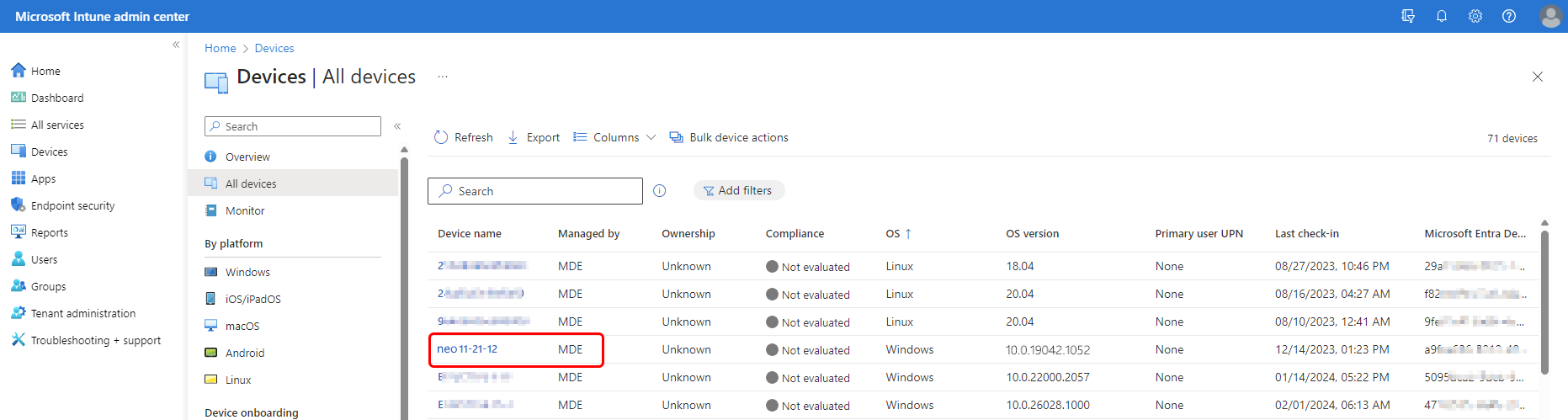

Vad du kan förvänta dig i administrationscentret för Microsoft Intune

Gå till sidan Alla enheter i administrationscentret för Microsoft Intune. Enheter som registrerats med hantering av säkerhetsinställningar visas här som i Defender-portalen. I administrationscentret ska de enheter som hanteras av fältet visa MDE.

Tips

I juni 2023 började hantering av säkerhetsinställningar använda syntetisk registrering för enheter som inte helt registreras i Microsoft Entra. Med den här ändringen börjar enheter som tidigare hade registreringsfel att registrera sig i Defender och sedan ta emot och bearbeta hanteringsprinciperna för säkerhetsinställningar.

Vad du kan förvänta dig i Microsoft Azure-portalen

På sidan Alla enheter i Microsoft Azure-portalen kan du visa enhetsinformation.

För att säkerställa att alla enheter som registrerats i Defender för Endpoint-säkerhetsinställningar tar emot principer rekommenderar vi att du skapar en dynamisk Microsoft Entra-grupp baserat på enheternas operativsystemtyp. Med en dynamisk grupp läggs enheter som hanteras av Defender för Endpoint automatiskt till i gruppen utan att administratörer behöver utföra andra uppgifter, som att skapa en ny princip.

Viktigt

Från juli 2023 till 25 september 2023 körde hantering av säkerhetsinställningar en offentlig förhandsversion som introducerade nytt beteende för enheter som hanterades och registrerades i scenariot. Från och med den 25 september 2023 blev beteendet för den offentliga förhandsversionen allmänt tillgängligt och gäller nu för alla klienter som använder hantering av säkerhetsinställningar.

Om du använde hantering av säkerhetsinställningar före den 25 september 2023 och inte gick med i den offentliga förhandsversionen som kördes från juli 2023 till 25 september 2023 granskar du dina Microsoft Entra grupper som förlitar sig på systemetiketter för att göra ändringar som identifierar nya enheter som du hanterar med hantering av säkerhetsinställningar. Det beror på att före den 25 september 2023 skulle enheter som inte hanteras via den offentliga förhandsversionen använda följande systemetiketter (taggar) för MDEManaged och MDEJoined för att identifiera hanterade enheter. Dessa två systemetiketter stöds inte längre och läggs inte längre till på enheter som registreras.

Använd följande vägledning för dina dynamiska grupper:

(Rekommenderas) När du riktar principen använder du dynamiska grupper baserat på enhetsplattformen med hjälp av attributet deviceOSType (Windows, Windows Server, macOS, Linux) för att säkerställa att principen fortsätter att levereras för enheter som ändrar hanteringstyper, till exempel under MDM-registrering.

Om det behövs kan dynamiska grupper som enbart innehåller enheter som hanteras av Defender för Endpoint riktas genom att definiera en dynamisk grupp med managementType-attributet MicrosoftSense. Användningen av det här attributet riktar sig till alla enheter som hanteras av Defender för Endpoint via hanteringsfunktionerna för säkerhetsinställningar, och enheterna finns kvar i den här gruppen endast när de hanteras av Defender för Endpoint.

När du konfigurerar hantering av säkerhetsinställningar, om du tänker hantera hela OS-plattformsparkerna med Microsoft Defender för Endpoint, genom att välja alla enheter i stället för taggade enheter på sidan Microsoft Defender for Endpoint Enforcement Scope, förstår du också att alla syntetiska registreringar räknas mot Microsoft Entra ID-kvoter på samma sätt som fullständiga registreringar.

Vilken lösning ska jag använda?

Microsoft Intune innehåller flera metoder och principtyper för att hantera konfigurationen av Defender för Endpoint på enheter. I följande tabell visas de Intune-principer och -profiler som stöder distribution till enheter som hanteras av hanteringen av säkerhetsinställningar för Defender för Endpoint och som kan hjälpa dig att identifiera om den här lösningen passar dina behov.

När du distribuerar en slutpunktssäkerhetsprincip som stöds för både hantering av säkerhetsinställningar för Defender för Endpoint och Microsoft Intune bearbetas en enda instans av principen av:

- Enheter som stöds via hantering av säkerhetsinställningar (Microsoft Defender)

- Enheter som hanteras av antingen Intune eller Konfigurationshanteraren.

Profiler för den Windows 10 och senare plattform stöds inte för enheter som hanteras av hantering av säkerhetsinställningar.

Följande profiler stöds för varje enhetstyp:

Linux

Följande principtyper stöder Linux-plattformen.

| Säkerhetsprinciper för slutpunkt | Profil | Hantering av säkerhetsinställningar för Defender för Endpoint | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Undantag för Microsoft Defender Antivirus |

|

|

| Identifiering och svar av slutpunkt | Identifiering och svar av slutpunkt |

|

|

| Identifiering och svar av slutpunkt | Microsoft Defender globala undantag (AV+EDR) |

|

|

macOS

Följande principtyper stöder macOS-plattformen.

| Säkerhetsprinciper för slutpunkt | Profil | Hantering av säkerhetsinställningar för Defender för Endpoint | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Undantag för Microsoft Defender Antivirus |

|

|

| Identifiering och svar av slutpunkt | Identifiering och svar av slutpunkt |

|

|

Windows

För att stödja användning med Microsoft Defender hantering av säkerhetsinställningar måste dina principer för Windows-enheter använda Windows-plattformen. Varje profil för Windows-plattformen kan tillämpas på enheter som hanteras av Intune och på enheter som hanteras av hantering av säkerhetsinställningar.

| Säkerhetsprinciper för slutpunkt | Profil | Hantering av säkerhetsinställningar för Defender för Endpoint | Microsoft Intune |

|---|---|---|---|

| Antivirus | Defender Update-kontroller |

|

|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Undantag för Microsoft Defender Antivirus |

|

|

| Antivirus | Windows-säkerhet upplevelse |

|

|

| Minskning av attackytan | Regler för minskning av attackytan |

|

|

| Minskning av attackytan | Enhetskontroll | Anmärkning1 |

|

| Identifiering och svar av slutpunkt | Identifiering och svar av slutpunkt |

|

|

| Brandvägg | Brandvägg |

|

|

| Brandvägg | Brandväggsregler |

|

|

1 – Den här profilen visas i Defender-portalen men stöds inte för enheter som endast hanteras av Microsoft Defender via Microsoft Defender scenario för hantering av säkerhetsinställningar. Den här profilen stöds endast för enheter som hanteras av Intune.

Varje Intune slutpunktssäkerhetsprofil är en diskret grupp med inställningar som är avsedda att användas av säkerhetsadministratörer som fokuserar på att skydda enheter i din organisation. Följande är beskrivningar av de profiler som stöds av scenariot för hantering av säkerhetsinställningar:

Principer för antivirus hanterar säkerhetskonfigurationerna som finns i Microsoft Defender för Endpoint.

Obs!

Även om slutpunkter inte kräver någon omstart för att tillämpa ändrade inställningar eller nya principer, finns det ett problem där inställningarna AllowOnAccessProtection och DisableLocalAdminMerge ibland kan kräva att slutanvändarna startar om sina enheter för att dessa inställningar ska uppdateras. Det här problemet är under utredning för att kunna lösa problemet.

Principer för minskning av attackytan (ASR) fokuserar på att minimera de platser där din organisation är sårbar för cyberhot och attacker. Med hantering av säkerhetsinställningar gäller ASR-regler för enheter som kör Windows 10, Windows 11och Windows Server.

Aktuell vägledning om vilka inställningar som gäller för de olika plattformarna och versionerna finns i ASR-regler som stöds av operativsystem i Windows Threat Protection-dokumentationen.

Tips

För att hålla slutpunkter som stöds uppdaterade bör du överväga att använda den moderna enhetliga lösningen för Windows Server 2012 R2 och 2016.

Se även:

- Översikt över minskning av attackytan i dokumentationen för Windows Hotskydd.

Principer för detektering och svar för slutpunkt (EDR) hanterar Defender för slutpunkts möjligheter som tillhandahåller avancerad identifiering av attacker som nästan är i realtid och kan åtgärdas. Säkerhetsanalytiker kan effektivt prioritera varningar, få synlighet över helheten av ett intrång och vidta åtgärder för att åtgärda hot.

Principer för brandvägg fokuserar på Defender-brandväggen på dina enheter.

Brandväggsregler är en typ av profil för brandväggsprinciper som består av detaljerade regler för brandväggar, inklusive specifika portar, protokoll, program och nätverk.

Konfigurera klientorganisationen så att den stöder hantering av säkerhetsinställningar för Defender för Endpoint

För att stödja hantering av säkerhetsinställningar via Microsoft Intune administrationscenter måste du aktivera kommunikation mellan dem från varje konsol.

Du får vägledning genom processen i följande avsnitt.

Konfigurera Microsoft Defender för Endpoint

I Microsoft Defender portalen, som säkerhetsadministratör:

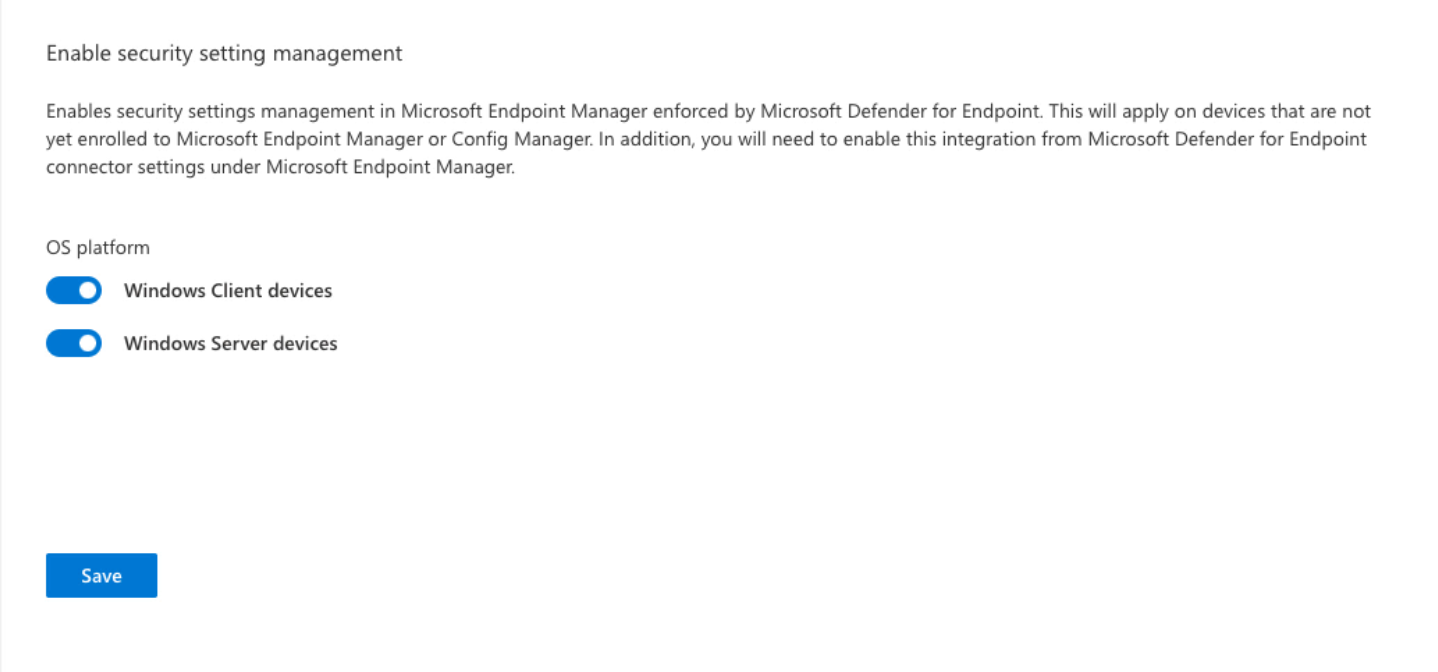

Logga in på Microsoft Defender-portalen och gå till Inställningar>Endpoints>Configuration Management>Enforcement Scope och aktivera plattformarna för hantering av säkerhetsinställningar.

Obs!

Om du har behörigheten Hantera säkerhetsinställningar i Security Center i Microsoft Defender-portalen och samtidigt är aktiverad för att visa enheter från alla enhetsgrupper (inga rollbaserade åtkomstkontrollgränser för dina användarbehörigheter) kan du också utföra den här åtgärden.

Först rekommenderar vi att du testar funktionen för varje plattform genom att välja alternativet plattformar för På taggade enheteroch sedan tagga enheterna med taggen

MDE-Management.Tips

Använd rätt enhetstaggar för att testa och verifiera distributionen på ett litet antal enheter.

När du distribuerar till gruppen Alla enheter registreras alla enheter som ingår i det konfigurerade omfånget automatiskt.

Även om de flesta enheter slutför registreringen och tillämpar en tilldelad princip inom några minuter kan det ibland ta upp till 24 timmar för en enhet att slutföra registreringen.

Viktigt

Regler för dynamiska tillgångar stöds för närvarande inte för den här aktiviteten. Mer information finns i Skapa dynamiska regler för enheter i hantering av tillgångsregler.

Konfigurera funktionen för registrerade Microsoft Defender för molnet-enheter och Konfigurationshanteraren utfärdarinställningar så att de passar organisationens behov:

Tips

För att säkerställa att dina Microsoft Defender-portalanvändare har konsekventa behörigheter i flera portaler, om de inte redan har angetts, begär du att IT-administratören ger dem den inbyggda RBAC-rollen Microsoft Intune Endpoint Security Manager.

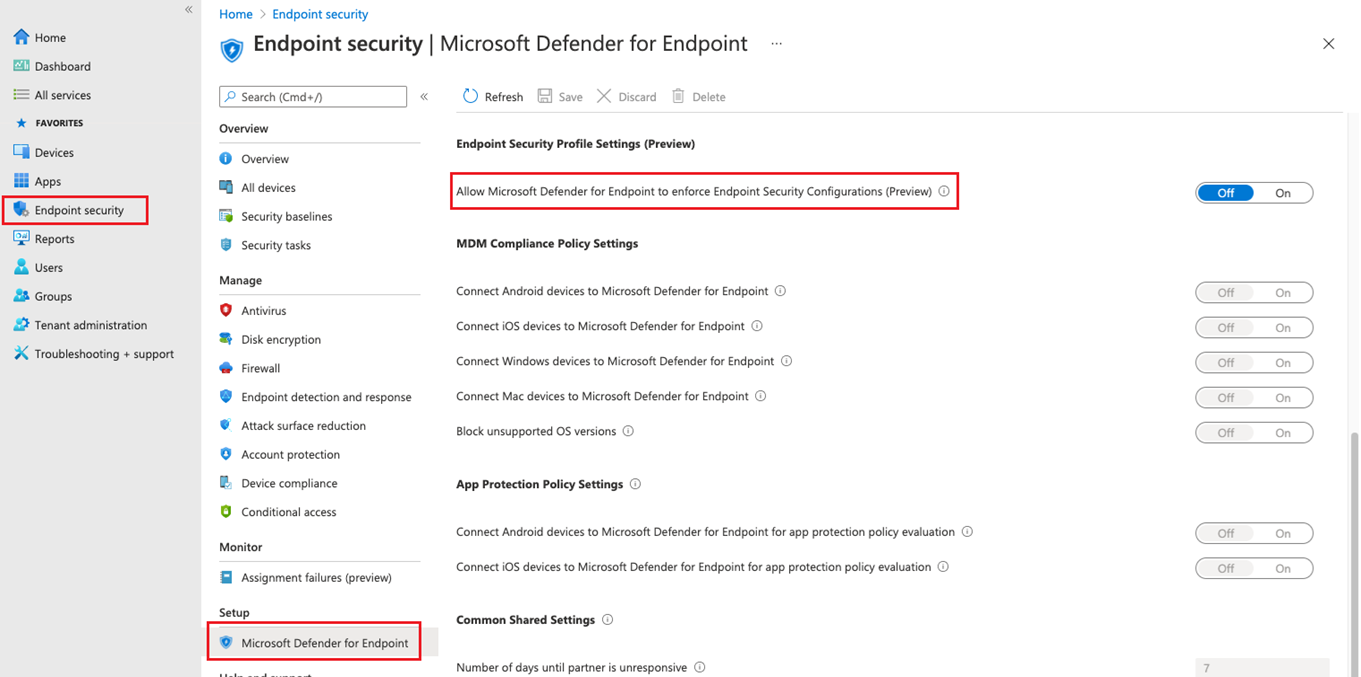

Konfigurera Intune

I Microsoft Intune administrationscenter behöver ditt konto behörigheter som är lika med den inbyggda rollbaserade åtkomstkontrollrollen (RBAC) för Endpoint Security Manager.

Logga in på Microsoft Intune administrationscenter.

Välj Slutpunktssäkerhet>Microsoft Defender för Endpoint och ange Tillåt Att Microsoft Defender för Endpoint framtvingar Endpoint Security-konfigurationer till På.

När du ställer in det här alternativet till Påär alla enheter i plattformsomfånget för Microsoft Defender för Endpoint som inte hanteras av Microsoft Intune berättigade att registrera sig för Microsoft Defender för Endpoint.

Registrera enheter till Microsoft Defender för Endpoint

Microsoft Defender för Endpoint har stöd för flera alternativ för att registrera enheter. Aktuell vägledning finns i Introduktion till Microsoft Defender för Endpoint i dokumentationen för Defender för Endpoint.

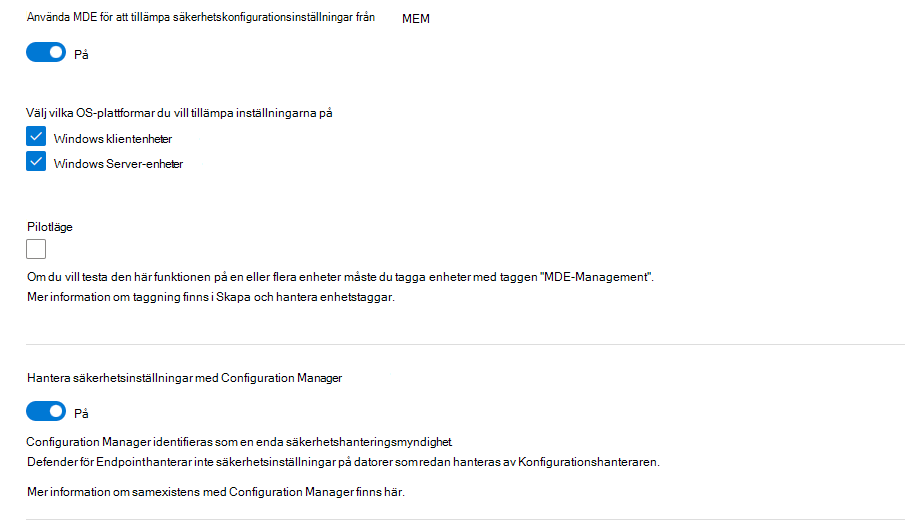

Samexistens med Microsoft Konfigurationshanteraren

I vissa miljöer kan det vara bra att använda hantering av säkerhetsinställningar med enheter som hanteras av Configuration Manager. Om du använder båda måste du styra principen via en enda kanal. Användning av mer än en kanal skapar möjlighet till konflikter och oönskade resultat.

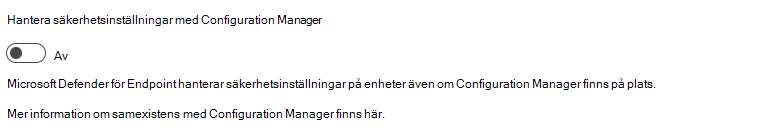

För att stödja detta konfigurerar du inställningarna för hantera säkerhet med Konfigurationshanteraren växla till Av. Logga in på Microsoft Defender-portalen och gå till Inställningar>Slutpunkter>Konfigurationshanteraren>tvingande omfång:

Hantera Microsoft Entra-grupper

När enheter har registrerats i Defender för Endpoint måste du skapa enhetsgrupper för att stödja distribution av principer för Microsoft Defender för Endpoint. Så här identifierar du enheter som har registrerats med Microsoft Defender för Endpoint men inte hanteras av Intune eller Konfigurationshanteraren:

Logga in på Microsoft Intune administrationscenter.

Gå till Enheter>Alla enheteroch välj sedan kolumnen Hanterad av för att sortera vyn över enheter.

Enheter som registreras för att Microsoft Defender för Endpoint och är registrerade men som inte hanteras av Intune visar Microsoft Defender för Endpoint i kolumnen Hanterad av. Det här är de enheter som kan ta emot principer för säkerhetshantering för Microsoft Defender för Endpoint.

Från och med 25 september 2023 kan enheter som använder säkerhetshantering för Microsoft Defender för Endpoint inte längre identifieras med hjälp av följande systemetiketter:

- MDEJoined – En nu inaktuell tagg som tidigare har lagts till i enheter som har anslutits till katalogen som en del av det här scenariot.

- MDEManaged – en nu inaktuell tagg som tidigare har lagts till i enheter som aktivt använde säkerhetshanteringsscenariot. Den här taggen tas bort från enheten om Defender för Endpoint slutar hantera säkerhetskonfigurationen.

I stället för att använda systemetiketter kan du använda attributet för hanteringstyp och konfigurera det till MicrosoftSense.

Du kan skapa grupper för dessa enheter i Microsoft Entra eller från Microsoft Intune administrationscenter. När du skapar grupper kan du använda OS-värdet för en enhet om du distribuerar principer till enheter som kör Windows Server jämfört med enheter som kör en klientversion av Windows:

- Windows 10 och Windows 11 – deviceOSType eller operativsystemet visas som Windows

- Windows Server – deviceOSType eller operativsystemet visas som Windows Server

- Linux-enhet – deviceOSType eller operativsystemet visas som Linux

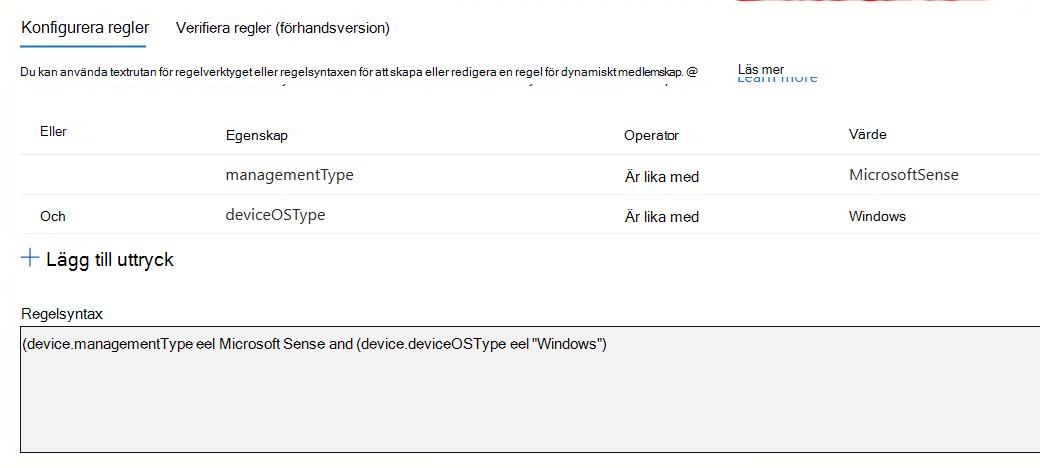

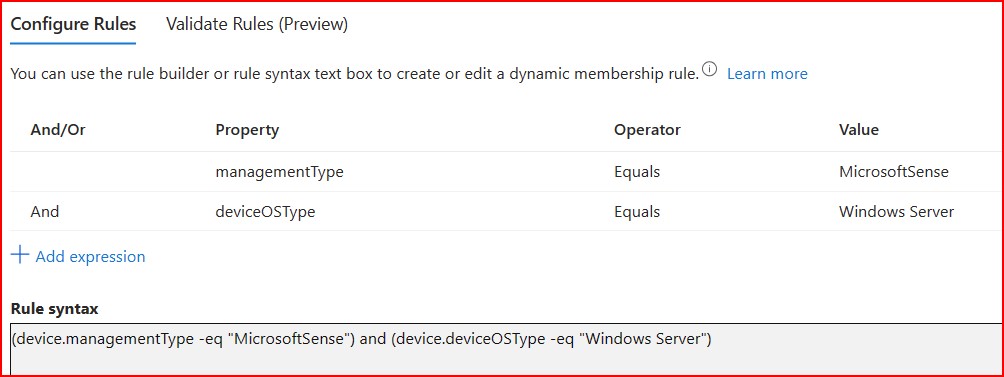

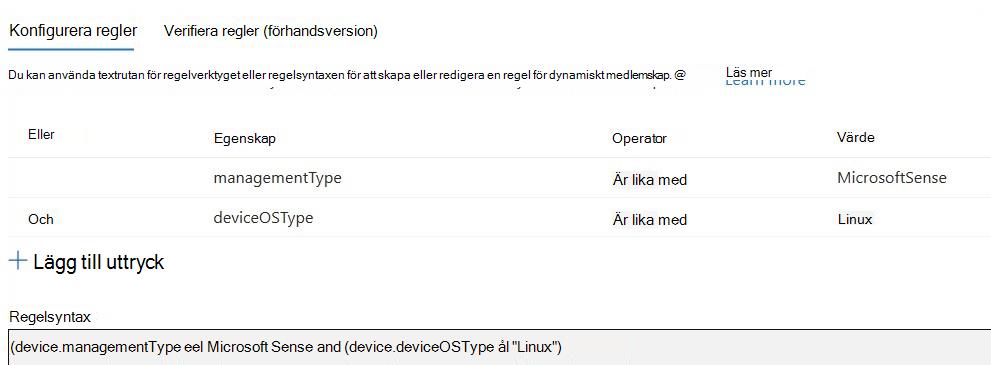

Exempel på dynamiska Intune-grupper med regelsyntax

Windows Workstations:

Windows-servrar:

Linux-enheter:

Viktigt

I maj 2023 uppdaterades deviceOSType för att skilja mellan Windows-klienter och Windows-servrar.

Anpassade skript och dynamiska Microsoft Entra-enhetsgrupper som skapats före den här ändringen och som anger regler som endast refererar till Windows kan utesluta Windows-servrar när de används med säkerhetshantering för Microsoft Defender för Endpoint-lösning. Till exempel:

- Om du har en regel som använder operatorn

equalsellernot equalsför att identifiera Windows påverkar den här ändringen din regel. Det beror på att både Windows och Windows Server tidigare rapporterades som Windows. Om du vill fortsätta att inkludera båda måste du uppdatera regeln så att den även refererar till Windows Server. - Om du har en regel som använder operatorn

containsellerlikeför att ange Windows påverkas inte regeln av den här ändringen. Dessa operatorer kan hitta både Windows och Windows Server.

Tips

Användare som delegeras möjligheten att hantera inställningar för slutpunktssäkerhet kanske inte kan implementera konfigurationer för hela klientorganisationen i Microsoft Intune. Kontakta Intune-administratör om du vill ha mer information om roller och behörigheter i din organisation.

Distribuera princip

När du har skapat en eller flera Microsoft Entra-grupper som innehåller enheter som hanteras av Microsoft Defender för Endpoint kan du skapa och distribuera följande principer för hantering av säkerhetsinställningar till dessa grupper. Vilka principer och profiler som är tillgängliga varierar beroende på plattform.

En lista över princip- och profilkombinationer som stöds för hantering av säkerhetsinställningar finns i diagrammet i Vilken lösning ska jag använda som finns i den här artikeln.

Tips

Undvik att distribuera flera principer som hanterar samma inställning till en enhet.

Microsoft Intune stöder distribution av flera instanser av varje typ av slutpunktssäkerhetsprincip till samma enhet, där varje principinstans tas emot av enheten separat. Därför kan en enhet få separata konfigurationer för samma inställning från olika principer, vilket resulterar i en konflikt. Vissa inställningar (till exempel Antivirusundantag) sammanfogas på klienten och tillämpas korrekt.

Logga in på Microsoft Intune administrationscenter.

Gå till Slutpunktssäkerhet och välj den typ av princip som du vill konfigurera och välj sedan Skapa princip.

För principen väljer du den plattform och den profil som du vill distribuera. En lista över plattformar och profiler som stöder hantering av säkerhetsinställningar finns i diagrammet i Vilken lösning ska jag använda? tidigare i den här artikeln.

Obs!

De profiler som stöds gäller för enheter som kommunicerar via Mobile Enhetshantering (MDM) med Microsoft Intune och enheter som kommunicerar med Microsoft Defender för Endpoint-klienten.

Se till att du granskar dina mål och grupper efter behov.

Välj Skapa.

På sidan Grundläggande inställningar anger du ett namn och en beskrivning för profilen. Välj sedan Nästa.

På sidan Konfigurationsinställningar konfigurerar du de inställningar du vill hantera med den här profilen.

Om du vill veta mer om en inställning expanderar du dess dialogruta Information och väljer länken Läs mer om du vill visa dokumentationen för (On-line Configuration Service Provider) eller relaterad information för den inställningen.

När du har konfigurerat inställningarna väljer du Nästa.

På sidan Uppgifter väljer du de Microsoft Entra-grupper som tar emot den här profilen. Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

Gå vidare genom att klicka på Nästa.

Tips

- Tilldelningsfilter stöds inte för enheter som hanteras av hantering av säkerhetsinställningar.

- Endast Enhetsobjekt gäller för hantering av Microsoft Defender för Endpoint. Det finns inte stöd för att rikta in sig på användare.

- Principer gäller för både Microsoft Intune- och Microsoft Defender för Endpoint-klienter.

Slutför processen för att skapa principen och på sidan Granska + skapa väljer du Skapa. Den nya profilen visas i listan när du väljer policytypen för den profil du har skapat.

Vänta tills principen har tilldelats och visa en lyckad indikation på att principen tillämpades.

Du kan verifiera att inställningarna tillämpades lokalt på klienten med hjälp av kommandoverktyget Get-MpPreference.

Övervaka status

Intune:

Status och rapporter för principer som riktar sig mot enheter i den här kanalen är tillgängliga från principnoden under Slutpunktssäkerhet i Microsoft Intune administrationscenter.

Öka detaljnivån för principtypen och välj sedan principen för att visa dess status. Du kan visa listan över plattformar, principtyper och profiler som stöder hantering av säkerhetsinställningar i tabellen i Vilken lösning ska jag användatidigare i den här artikeln.

När du väljer en princip kan du visa information om enhetens incheckningsstatus och välja:

- Visa rapport – Visa en lista över enheter som har tagit emot principen. Du kan välja en enhet för att öka detaljnivån och se statusen per inställning. Du kan sedan välja en inställning för att visa mer information om den, inklusive andra principer som hanterar samma inställning, vilket kan vara en konfliktkälla.

- Per inställningsstatus – Visa de inställningar som hanteras av principen och antalet lyckade, fel eller konflikter för varje inställning.

Defender-portalen:

Du kan också övervaka de Intune principer som tillämpas från Microsoft Defender-portalen. I portalen går du till Slutpunkter, expanderar konfigurationshantering och väljer Slutpunktssäkerhetsprinciper. Välj en princip för att visa dess status och välj sedan:

- Översikt – Visa en översikt över de grupper som principen tillämpas på, de principinställningar som tillämpas och enhetens incheckningsstatus.

- Principinställningar Värden – Visa de inställningar som konfigureras av principen.

- Status för principinställningar – Visa de inställningar som hanteras av principen och antalet lyckade, fel eller konflikter för varje inställning.

- Tillämpade enheter – Visa de enheter som principen tillämpas på.

- Tilldelade grupper – Visa de grupper som principen har tilldelats.

Mer information finns i Hantera principer för slutpunktssäkerhet i Microsoft Defender för Endpoint i Defender-innehållet.

Vanliga frågor och överväganden

Enhetens incheckningsfrekvens

Enheter som hanteras av den här funktionen checkar in med Microsoft Intune var 90:e minut för att uppdatera principen.

Du kan synkronisera en enhet manuellt på begäran från Microsoft Defender-portalen. Logga in på portalen och gå till Enheter. Välj en enhet som hanteras av Microsoft Defender för Endpoint och välj sedan knappen Principsynkronisering :

Knappen Principsynkronisering visas bara för enheter som hanteras av Microsoft Defender för Endpoint.

Enheter som skyddas av manipuleringsskydd

Om en enhet har manipuleringsskydd aktiverat går det inte att redigera värdena för Manipulationsskyddade inställningar utan att först inaktivera Manipulationsskydd.

Hantering av tilldelningsfilter och säkerhetsinställningar

Tilldelningsfilter stöds inte för enheter som kommunicerar via Microsoft Defender för Endpoint-kanalen. Tilldelningsfilter kan läggas till i en princip som kan riktas mot dessa enheter, men enheterna ignorerar tilldelningsfilter. För stöd för tilldelningsfilter måste enheten registreras för att Microsoft Intune.

Ta bort och ta bort enheter

Du kan ta bort enheter som använder det här flödet med någon av två metoder:

- I Microsoft Intune administrationscenter går du till Enheter>Alla enheter, väljer en enhet som visar MDEJoined eller MDEManaged i kolumnen Hanterad av och väljer sedan Ta bort.

- Du kan också ta bort enheter från omfånget för konfigurationshantering i Microsoft Säkerhetscenter.

När en enhet har tagits bort från någon av platserna sprids ändringen till den andra tjänsten.

Det går inte att aktivera säkerhetshantering för arbetsbelastningen Microsoft Defender för Endpoint i Endpoint Security

En administratör med behörigheter i båda tjänsterna kan slutföra inledande etableringsflöden, men följande roller räcker för att slutföra konfigurationerna i varje separat tjänst:

- För Microsoft Defender använder du rollen Säkerhetsadministratör.

- Använd rollen Endpoint Security Manager för Microsoft Intune.

Microsoft Entra-anslutna enheter

Enheter som är anslutna till Active Directory använder sin befintliga infrastruktur för att slutföra hybridanslutningsprocessen för Microsoft Entra.

Säkerhetsinställningar som inte stöds

Följande säkerhetsinställningar väntar på utfasning. Hanteringsflödet för säkerhetsinställningar för Defender för Endpoint stöder inte följande inställningar:

- Påskynda frekvens för telemetrirapportering (under Slutpunktsidentifiering och svar)

- AllowIntrusionPreventionSystem (under Antivirus)

Användning av hantering av säkerhetsinställningar på domänkontrollanter

Hantering av säkerhetsinställningar stöds på domänkontrollanter. Om du vill hantera säkerhetsinställningar på domänkontrollanter måste du aktivera det på sidan för tillämpningsomfång (gå till Omfång förslutpunkter för inställningar>). Windows Server enheter måste vara aktiverade innan du kan aktivera konfiguration av domänkontrollanter. Om alternativet på taggade enheter har valts för Windows-servrar är konfigurationen av domänkontrollanter dessutom begränsad till taggade enheter.

Försiktighet

- Felaktig konfiguration av domänkontrollanter kan ha en negativ inverkan på både din säkerhetsstatus och driftskontinuitet.

- Om konfigurationen av domänkontrollanter är aktiverad i klientorganisationen ska du granska alla Windows-principer för att se till att du inte oavsiktligt riktar in dig på Microsoft Entra enhetsgrupper som innehåller domänkontrollanter. Brandväggsprinciper stöds inte på domänkontrollanter för att minimera risken för produktivitet.

- Vi rekommenderar att du granskar alla principer som är riktade till domänkontrollanter innan de avregistreras. Gör alla nödvändiga konfigurationer först och avregistrera sedan domänkontrollanterna. Defender för Endpoint-konfiguration underhålls på varje enhet när enheten har avregistrerats.

Microsoft Defender för Endpoint och PowerShell

Vissa Microsoft Defender för Endpoint klientfunktioner använder PowerShell. Live Response kan till exempel köra anpassade skript från ett godkänt bibliotek. Dessa funktioner körs i en instans av PowerShell som körs av Defender för Endpoint-klienten.

Det är svårare att felsöka enhetsproblem om administratörer blockeras från att köra PowerShell. Prestanda- och kommunikationsproblem kan diagnostiseras enklare med PowerShell-skript.

Microsoft Defender för Endpoint hantering av säkerhetsinställningar fungerar inte för en enhet som har PowerShell konfigurerat att köras i begränsat språkläge. Mer information finns i about_Language_Modes i PowerShell-dokumentationen.

Hantera säkerhet via Defender för Endpoint om du tidigare använde ett säkerhetsverktyg från tredje part

Om du tidigare hade ett säkerhetsverktyg från tredje part på datorn och nu hanterar det med Defender för Endpoint kan du se en viss inverkan på Defender för Endpoints förmåga att hantera säkerhetsinställningar i sällsynta fall. I sådana fall, som ett felsökningsmått, avinstallerar och installerar du om den senaste versionen av Defender för Endpoint på datorn.

Relaterat innehåll

Hantera slutpunktssäkerhetsprinciper i Microsoft Defender för Endpoint i Defender-dokumentationen.