Förstå och undersöka laterala rörelsevägar (LMP:er) med Microsoft Defender för identitet

Lateral förflyttning är när en angripare använder icke-känsliga konton för att få åtkomst till känsliga konton i hela nätverket. Lateral förflyttning används av angripare för att identifiera och få åtkomst till känsliga konton och datorer i nätverket som delar lagrade inloggningsuppgifter i konton, grupper och datorer. När en angripare gör lyckade laterala förflyttningar mot dina nyckelmål kan angriparen också dra nytta av och få åtkomst till dina domänkontrollanter. Laterala förflyttningsattacker utförs med hjälp av många av de metoder som beskrivs i Microsoft Defender för identitetssäkerhetsaviseringar.

En viktig komponent i Microsoft Defender för identitetens säkerhetsinsikter är laterala rörelsevägar eller LMP:er. Defender for Identity LMPs är visuella guider som hjälper dig att snabbt förstå och identifiera exakt hur angripare kan röra sig i sidled i nätverket. Syftet med laterala rörelser i kedjan för cyberattacker är att angripare ska få och kompromettera dina känsliga konton med hjälp av icke-känsliga konton. Genom att kompromissa med dina känsliga konton blir de ännu ett steg närmare sitt slutliga mål, domändominans. För att förhindra att dessa attacker lyckas ger Defender for Identity-LMP:er lätt att tolka, direkt visuell vägledning om dina mest sårbara och känsliga konton. Lmps hjälper dig att minimera och förhindra dessa risker i framtiden och stänga angriparens åtkomst innan de uppnår domändominans.

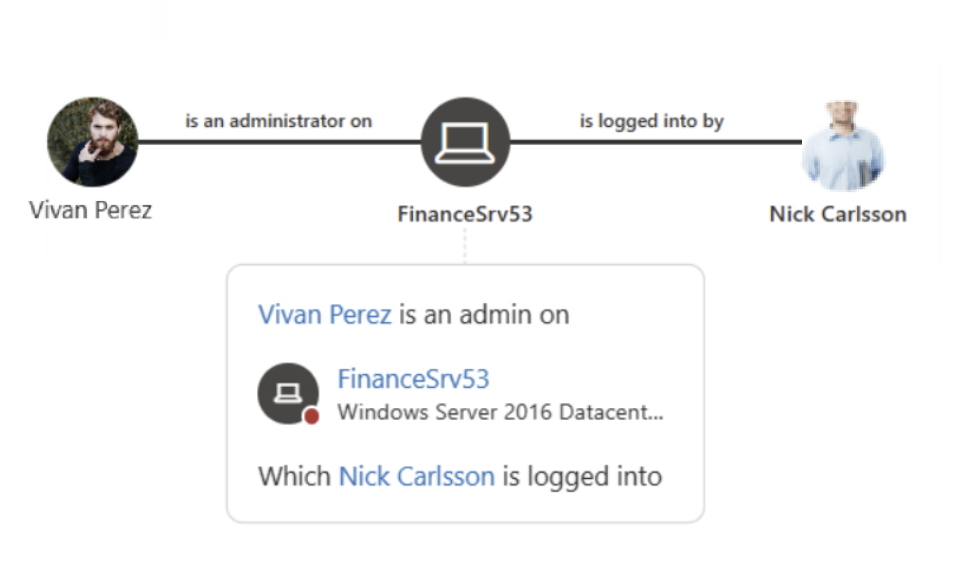

Till exempel:

Laterala förflyttningsattacker utförs vanligtvis med hjälp av ett antal olika tekniker. Några av de mest populära metoderna som används av angripare är stöld av autentiseringsuppgifter och Skicka biljetten. I båda metoderna används dina icke-känsliga konton av angripare för laterala rörelser genom att utnyttja icke-känsliga datorer som delar lagrade inloggningsuppgifter i konton, grupper och datorer med känsliga konton.

Titta på följande video om du vill veta mer om hur du minskar laterala rörelsevägar med Defender för identitet:

Var hittar jag LMP:er för Defender for Identity?

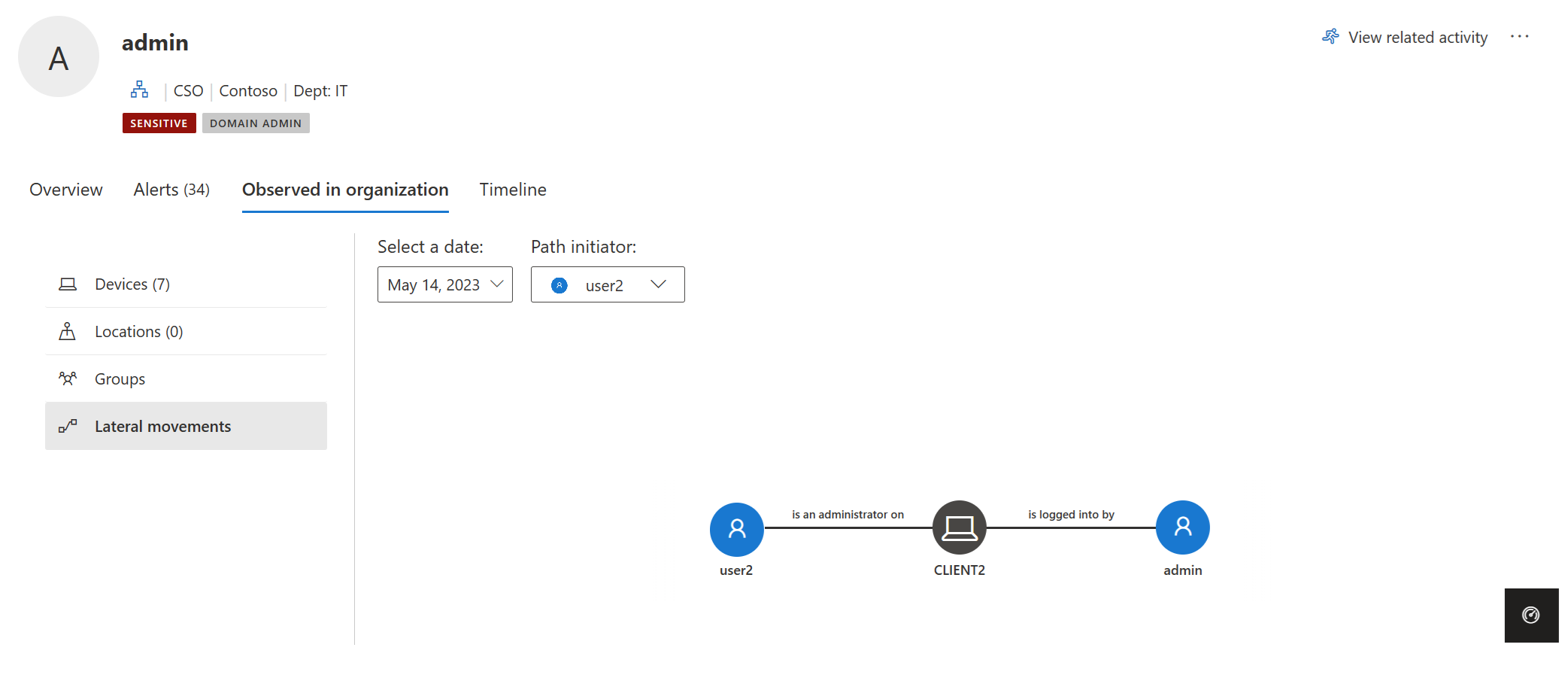

Varje identitet som identifieras av Defender för identitet i en LMP har information om laterala förflyttningsvägar under fliken Observerade i organisationen . Till exempel:

LMP för varje entitet ger olika information beroende på entitetens känslighet:

- Känsliga användare – potentiella LMP:er som leder till den här användaren visas.

- Icke-känsliga användare och datorer – potentiella LMP:er som entiteten är relaterad till visas.

Varje gång fliken väljs visar Defender for Identity den senast identifierade LMP:en. Varje potentiell LMP sparas i 48 timmar efter identifieringen. LMP-historik är tillgänglig. Visa äldre LMP:er som har identifierats tidigare genom att välja Välj ett datum. Du kan också välja en annan användare som initierade LMP genom att välja Sökvägsinitierare.

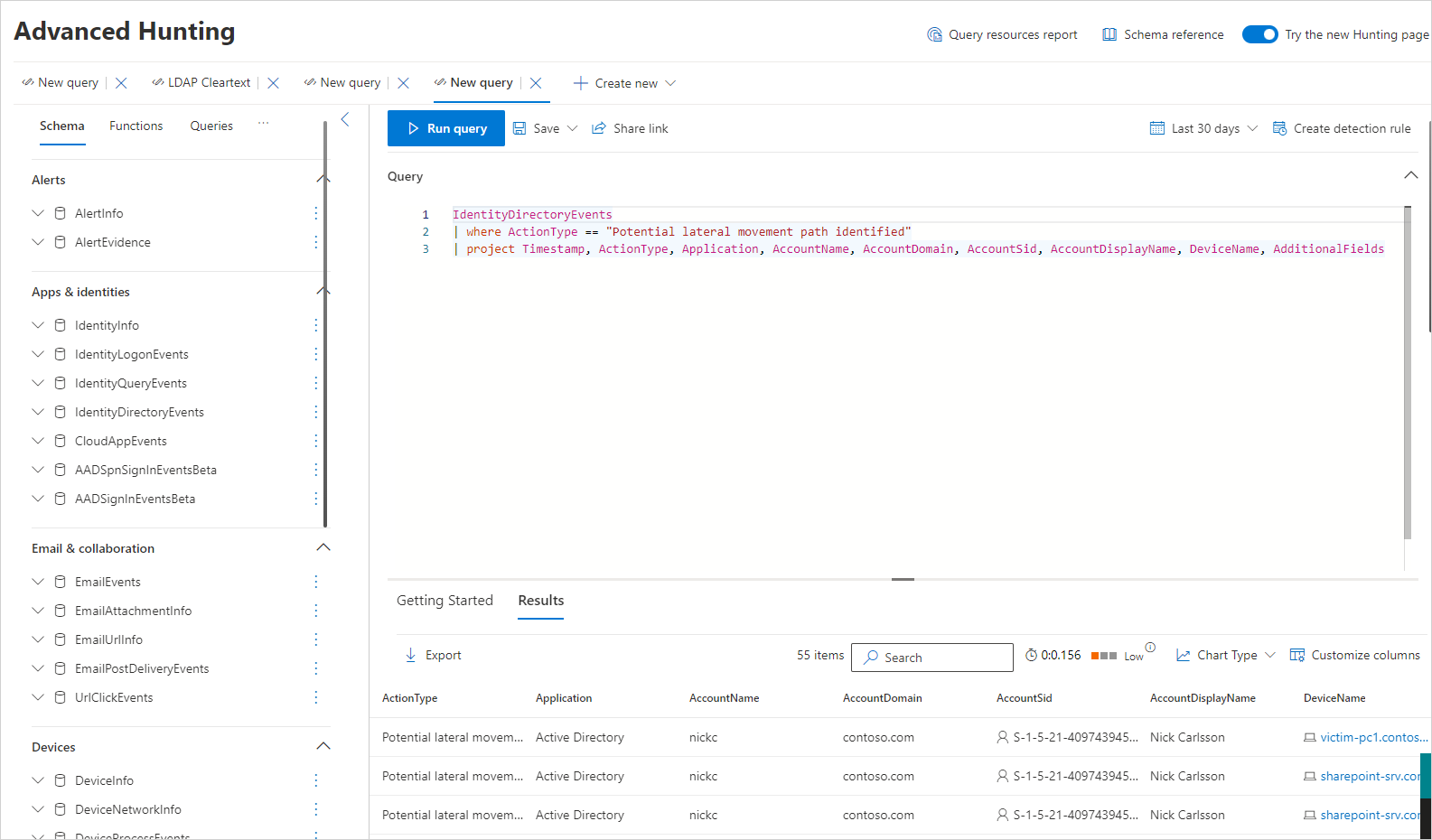

LMP-identifiering med avancerad jakt

För att proaktivt identifiera aktiviteter för laterala förflyttningsvägar kan du köra en avancerad jaktfråga.

Här är ett exempel på en sådan fråga:

Anvisningar om hur du kör avancerade jaktfrågor finns i Proaktiv jakt efter hot med avancerad jakt i Microsoft Defender XDR.

LMP-relaterade entiteter

LMP kan nu direkt hjälpa dig med din undersökningsprocess. Bevislistor för defender för identitetssäkerhetsaviseringar tillhandahåller de relaterade entiteter som ingår i varje potentiell lateral förflyttningsväg. Bevislistorna hjälper ditt säkerhetssvarsteam att öka eller minska vikten av säkerhetsaviseringen och/eller undersökningen av de relaterade entiteterna. När till exempel en Pass the Ticket-avisering utfärdas är källdatorn, komprometterad användare och måldator som den stulna biljetten användes från, alla en del av den potentiella laterala förflyttningsvägen som leder till en känslig användare. Förekomsten av den identifierade LMP gör det ännu viktigare att undersöka aviseringen och titta på den misstänkta användaren för att förhindra din angripare från ytterligare laterala rörelser. Spårbara bevis finns i LMPs för att göra det enklare och snabbare för dig att förhindra angripare från att gå vidare i nätverket.

Säkerhetsbedömning av laterala förflyttningsvägar

Microsoft Defender for Identity övervakar kontinuerligt din miljö för att identifiera känsliga konton med de mest riskfyllda laterala rörelsevägarna som exponerar en säkerhetsrisk och rapporterar om dessa konton för att hjälpa dig att hantera din miljö. Sökvägar anses vara riskfyllda om de har tre eller flera icke-känsliga konton som kan exponera det känsliga kontot för stöld av autentiseringsuppgifter av skadliga aktörer. Om du vill ta reda på vilka av dina känsliga konton som har riskfyllda laterala förflyttningsvägar läser du säkerhetsbedömningen Riskiest laterala rörelsevägar (LMP). Baserat på rekommendationerna kan du ta bort entiteten från gruppen eller ta bort den lokala administratörsbehörigheten för entiteten från den angivna enheten.

Mer information finns i Säkerhetsbedömning: Mest riskfyllda laterala rörelsevägar (LMP).

Förebyggande metodtips

Säkerhetsinsikter är aldrig för sent för att förhindra nästa attack och åtgärda skador. Därför är det ett annat, men viktigt exempel att undersöka en attack även under domändominansfasen. När du undersöker en säkerhetsavisering, till exempel Fjärrkodkörning, kan domänkontrollanten kanske redan ha komprometterats om aviseringen är sann positiv. Men LMP:er informerar om var angriparen fick behörighet och vilken sökväg de använde till nätverket. På så sätt kan LMP:er också ge viktiga insikter om hur du kan åtgärda problemet.

Det bästa sättet att förhindra exponering för lateral förflyttning i din organisation är att se till att känsliga användare endast använder sina administratörsuppgifter när de loggar in på härdade datorer. I exemplet kontrollerar du om administratören i sökvägen faktiskt behöver åtkomst till den delade datorn. Om de behöver åtkomst kontrollerar du att de loggar in på den delade datorn med ett annat användarnamn och lösenord än administratörsautentiseringsuppgifterna.

Kontrollera att användarna inte har onödiga administrativa behörigheter. I exemplet kontrollerar du om alla i den delade gruppen faktiskt behöver administratörsbehörighet på den exponerade datorn.

Se till att personer bara har åtkomst till nödvändiga resurser. I exemplet breddar Ron Harper Nick Cowleys exponering avsevärt. Är det nödvändigt att Ron Harper inkluderas i gruppen? Finns det undergrupper som kan skapas för att minimera exponeringen för lateral förflyttning?

Dricks

När ingen potentiell lateral rörelsevägsaktivitet har identifierats för en entitet under de senaste 48 timmarna väljer du Välj ett datum och söker efter tidigare potentiella laterala rörelsevägar.

Viktigt!

Anvisningar om hur du ställer in klienter och servrar så att Defender for Identity kan utföra de SAM-R-åtgärder som krävs för identifiering av laterala förflyttningsvägar finns i Konfigurera Microsoft Defender för identitet för att göra fjärranrop till SAM.

Undersöka laterala rörelsevägar

Det finns flera sätt att använda och undersöka LMP:er. I Microsoft Defender-portalen söker du efter entitet och utforskar sedan efter sökväg eller aktivitet.

Från portalen söker du efter en användare. Under Observerad i organisationen (både på flikarna Översikt och Observerade ) kan du se om användaren identifieras i en potentiell LMP.

Om användaren identifieras väljer du fliken Observerad i organisationen och väljer Laterala förflyttningsvägar.

Diagrammet som visas innehåller en karta över de möjliga sökvägarna till den känsliga användaren under 48-timmarsperioden. Använd alternativet Välj ett datum för att visa diagrammet för tidigare identifieringar av laterala förflyttningsvägar för entiteten.

Granska diagrammet för att se vad du kan lära dig om exponering av din känsliga användares autentiseringsuppgifter. I sökvägen följer du till exempel pilarna Logga in med för att se var Nick loggade in med sina privilegierade autentiseringsuppgifter. I det här fallet sparades Nicks känsliga autentiseringsuppgifter på den dator som visas. Observera nu vilka andra användare som loggade in på vilka datorer som skapade mest exponering och sårbarhet. I det här exemplet har Elizabeth King möjlighet att komma åt användarautentiseringsuppgifter från den resursen.