Nyheter i Microsoft Defender for Identity

Den här artikeln uppdateras ofta för att informera dig om vad som är nytt i de senaste versionerna av Microsoft Defender för identitet.

Vad är nytt omfång och referenser

Defender for Identity-versioner distribueras gradvis mellan kundklientorganisationer. Om det finns en funktion som dokumenterats här som du inte ser ännu i din klientorganisation kan du gå tillbaka senare för uppdateringen.

Mer information finns också:

- Nyheter i Microsoft Defender XDR

- Nyheter i Microsoft Defender för Endpoint

- Nyheter i Microsoft Defender for Cloud Apps

Uppdateringar om versioner och funktioner som släpptes för sex månader sedan eller tidigare finns i Det nya arkivet för Microsoft Defender för identitet.

Oktober 2024

MDI utökar täckningen med nya rekommendationer om identitetsstatus (förhandsversion)

De nya utvärderingarna av identitetssäkerhetsstatus (ISPM: er) kan hjälpa kunder att övervaka felkonfiguration genom att söka efter svaga punkter och minska risken för potentiella angrepp på lokal infrastruktur.

Dessa nya identitetsrekommendationer, som en del av Microsoft Secure Score, är nya säkerhetsstatusrapporter relaterade till Active Directory-infrastruktur och grupprincipobjekt:

Dessutom uppdaterade vi den befintliga rekommendationen "Ändra oskyddade Kerberos-delegeringar för att förhindra personifiering" för att inkludera indikation på Kerberos-begränsad delegering med protokollövergång till en privilegierad tjänst.

Augusti 2024

Ny Microsoft Entra Connect-sensor:

Som en del av vårt pågående arbete med att förbättra Microsoft Defender för identitetstäckning i hybrididentitetsmiljöer har vi introducerat en ny sensor för Microsoft Entra Connect-servrar. Dessutom har vi släppt nya hybridsäkerhetsidentifieringar och nya rekommendationer för identitetsstatus specifikt för Microsoft Entra Connect, vilket hjälper kunderna att hålla sig skyddade och minimera potentiella risker.

Nya rekommendationer för Microsoft Entra Connect-identitetsstatus:

- Rotera lösenord för Microsoft Entra Connect-anslutningskonto

- Ett komprometterat Microsoft Entra Connect-anslutningskonto (AD DS-anslutningskonto, som ofta visas som MSOL_XXXXXXXX) kan ge åtkomst till funktioner med hög behörighet som replikering och lösenordsåterställningar, vilket gör att angripare kan ändra synkroniseringsinställningar och äventyra säkerheten i både molnmiljöer och lokala miljöer samt erbjuda flera sökvägar för att äventyra hela domänen. I den här utvärderingen rekommenderar vi att kunder ändrar lösenordet för MSOL-konton med lösenordet som senast angavs för över 90 dagar sedan. Mer information finns här.

- Ta bort onödiga replikeringsbehörigheter för Microsoft Entra Connect-konto

- Som standard har Microsoft Entra Connect-anslutningskontot omfattande behörigheter för att säkerställa korrekt synkronisering (även om de faktiskt inte krävs). Om synkronisering av lösenordshash inte har konfigurerats är det viktigt att ta bort onödiga behörigheter för att minska den potentiella attackytan. Klicka här för mer information

- Ändra lösenord för sömlös SSO-kontokonfiguration i Microsoft Entra

- Den här rapporten visar en lista över alla microsoft entra-sömlösa SSO-datorkonton med lösenord som senast angavs för över 90 dagar sedan. Lösenordet för Azure SSO-datorkontot ändras inte automatiskt var 30:e dag. Om en angripare komprometterar det här kontot kan de generera tjänstbiljetter för AZUREADSSOACC-kontot åt alla användare och personifiera alla användare i Microsoft Entra-klientorganisationen som synkroniseras från Active Directory. En angripare kan använda detta för att flytta i sidled från Active Directory till Microsoft Entra-ID. Mer information finns här.

Nya Microsoft Entra Connect-identifieringar:

- Misstänkt interaktiv inloggning till Microsoft Entra Connect Server

- Direktinloggningar till Microsoft Entra Connect-servrar är mycket ovanliga och potentiellt skadliga. Angripare riktar ofta in sig på dessa servrar för att stjäla autentiseringsuppgifter för bredare nätverksåtkomst. Microsoft Defender for Identity kan nu identifiera onormala inloggningar till Microsoft Entra Connect-servrar, vilket hjälper dig att identifiera och svara på dessa potentiella hot snabbare. Det är specifikt tillämpligt när Microsoft Entra Connect-servern är en fristående server och inte fungerar som domänkontrollant.

- Återställning av användarlösenord från Microsoft Entra Connect-konto

- Microsoft Entra Connect-anslutningskontot har ofta hög behörighet, inklusive möjligheten att återställa användarens lösenord. Microsoft Defender för identitet har nu insyn i dessa åtgärder och identifierar all användning av de behörigheter som identifierades som skadliga och icke-legitima. Den här aviseringen utlöses endast om tillbakaskrivningsfunktionen för lösenord är inaktiverad.

- Misstänkt tillbakaskrivning av Microsoft Entra Connect på en känslig användare

- Microsoft Entra Connect förhindrar redan tillbakaskrivning för användare i privilegierade grupper, men Microsoft Defender för Identity utökar det här skyddet genom att identifiera ytterligare typer av känsliga konton. Den här förbättrade identifieringen hjälper till att förhindra obehöriga lösenordsåterställning på kritiska konton, vilket kan vara ett viktigt steg i avancerade attacker som riktar sig till både molnmiljöer och lokala miljöer.

Ytterligare förbättringar och funktioner:

- Ny aktivitet för misslyckad lösenordsåterställning på ett känsligt konto som är tillgängligt i tabellen "IdentityDirectoryEvents" i Avancerad jakt. Detta kan hjälpa kunder att spåra misslyckade lösenordsåterställningshändelser och skapa anpassad identifiering baserat på dessa data.

- Förbättrad noggrannhet för identifiering av DC-synkroniseringsattacker .

- Nytt hälsoproblem för fall där sensorn inte kan hämta konfigurationen från Microsoft Entra Connect-tjänsten.

- Utökad övervakning för säkerhetsaviseringar, till exempel PowerShell Remote Execution Detector, genom att aktivera den nya sensorn på Microsoft Entra Connect-servrar.

DefenderForIdentity PowerShell-modulen har uppdaterats

PowerShell-modulen DefenderForIdentity har uppdaterats och innehåller nya funktioner och åtgärdar flera felkorrigeringar. Viktiga förbättringar är:

- Ny

New-MDIDSAcmdlet: Förenklar skapandet av tjänstkonton, med en standardinställning för grupphanterade tjänstkonton (gMSA) och ett alternativ för att skapa standardkonton. - Automatisk PDCe-identifiering: Förbättrar tillförlitligheten för skapande av grupprincip objekt (GPO) genom att automatiskt rikta in sig på den primära domänkontrollantens emulator (PDCe) för de flesta Active Directory-åtgärder.

- Manuell domänkontrollantmål: Ny serverparameter för

Get/Set/Test-MDIConfigurationcmdletar, så att du kan ange en domänkontrollant för mål i stället för PDCe.

Mer information finns i:

- DefenderForIdentity PowerShell-modul (PowerShell-galleriet)

- Referensdokumentation för DefenderForIdentity PowerShell

Juli 2024

6 Nya identifieringar är nya i offentlig förhandsversion:

- Möjlig NetSync-attack

- NetSync är en modul i Mimikatz, ett verktyg efter exploatering, som begär lösenordshash för en målenhets lösenord genom att låtsas vara en domänkontrollant. En angripare kan utföra skadliga aktiviteter i nätverket med den här funktionen för att få åtkomst till organisationens resurser.

- Möjligt övertagande av ett sömlöst SSO-konto för Microsoft Entra

- Ett Microsoft Entra-kontoobjekt (enkel inloggning) , AZUREADSSOACC, ändrades misstänkt. En angripare kan flytta i sidled från den lokala miljön till molnet.

- Misstänkt LDAP-fråga

- En misstänkt LDAP-fråga (Lightweight Directory Access Protocol) som är associerad med ett känt attackverktyg upptäcktes. En angripare kanske utför rekognosering för senare steg.

- Misstänkt SPN lades till i en användare

- Ett misstänkt namn på tjänstens huvudnamn (SPN) lades till i en känslig användare. En angripare kanske försöker få förhöjd åtkomst för lateral förflyttning inom organisationen

- Misstänkt skapande av ESXi-grupp

- En misstänkt VMWare ESXi-grupp skapades i domänen. Detta kan tyda på att en angripare försöker få fler behörigheter för senare steg i en attack.

- Misstänkt ADFS-autentisering

- Ett domänanslutet konto som loggas in med hjälp av Active Directory Federation Services (AD FS) (ADFS) från en misstänkt IP-adress. En angripare kan ha stulit en användares autentiseringsuppgifter och använder den för att flytta i sidled i organisationen.

Defender for Identity release 2.238

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Juni 2024

Sök enkelt efter användarinformation från ITDR-instrumentpanelen

Sköldwidgeten ger en snabb översikt över antalet användare i hybridmiljöer, molnmiljöer och lokala miljöer. Den här funktionen innehåller nu direkta länkar till Advanced Hunting-plattformen, som erbjuder detaljerad användarinformation till hands.

Hälsowidgeten för ITDR-distribution innehåller nu villkorsstyrd åtkomst och Microsoft Entra privatåtkomst

Nu kan du visa licenstillgängligheten för villkorlig åtkomst för Microsoft Entra-arbetsbelastning, villkorsstyrd åtkomst för Microsoft Entra-användare och Microsoft Entra privatåtkomst.

Defender for Identity release 2.237

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Maj 2024

Defender for Identity release 2.236

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.235

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

April 2024

Identifiera enkelt CVE-2024-21427 Windows Kerberos Säkerhetsfunktion Kringgå sårbarhet

För att hjälpa kunderna att bättre identifiera och identifiera försök att kringgå säkerhetsprotokoll enligt den här sårbarheten har vi lagt till en ny aktivitet i Avancerad jakt som övervakar Kerberos AS-autentisering.

Med dessa data kan kunderna nu enkelt skapa egna anpassade identifieringsregler i Microsoft Defender XDR och automatiskt utlösa aviseringar för den här typen av aktivitet

Åtkomst till Defender XDR-portalen –> Jakt –> Avancerad jakt.

Nu kan du kopiera vår rekommenderade fråga enligt nedan och klicka på "Skapa identifieringsregel". Tänk på att vår angivna fråga även spårar misslyckade inloggningsförsök, vilket kan generera information som inte är relaterad till en potentiell attack. Därför kan du anpassa frågan så att den passar dina specifika krav.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender for Identity release 2.234

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.233

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Mars 2024

Nya skrivskyddade behörigheter för att visa Inställningar för Defender för identitet

Nu kan du konfigurera Defender för identitetsanvändare med skrivskyddade behörigheter för att visa Inställningar för Defender för identitet.

Mer information finns i Nödvändiga behörigheter Defender för identitet i Microsoft Defender XDR.

Nytt Graph-baserat API för att visa och hantera hälsoproblem

Nu kan du visa och hantera problem med Microsoft Defender för identitetshälsa via Graph API

Mer information finns i Hantera hälsoproblem via Graph API.

Defender for Identity release 2.232

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.231

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Februari 2024

Defender for Identity release 2.230

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Ny utvärdering av säkerhetsstatus för osäker AD CS IIS-slutpunktskonfiguration

Defender for Identity har lagt till den nya rekommendationen Redigera osäkra ADCS-certifikatregistrerings-IIS-slutpunkter (ESC8) i Microsoft Secure Score.

Active Directory Certificate Services (AD CS) stöder certifikatregistrering via olika metoder och protokoll, inklusive registrering via HTTP med hjälp av certifikatregistreringstjänsten (CES) eller gränssnittet för webbregistrering (Certsrv). Osäkra konfigurationer av CES- eller Certsrv IIS-slutpunkter kan skapa säkerhetsrisker för reläattacker (ESC8).

Den nya rekommendationen Redigera osäkra ADCS-certifikatregistrerings-IIS-slutpunkter (ESC8) läggs till i andra AD CS-relaterade rekommendationer som nyligen släppts. Tillsammans erbjuder dessa utvärderingar säkerhetsstatusrapporter som visar säkerhetsproblem och allvarliga felkonfigurationer som medför risker för hela organisationen, tillsammans med relaterade identifieringar.

Mer information finns i:

- Säkerhetsbedömning: Redigera osäkra IIS-slutpunkter för ADCS-certifikatregistrering (ESC8)

- Utvärderingar av säkerhetsstatus för AD CS-sensorer

- Microsoft Defender for Identitys säkerhetsstatusutvärderingar

Defender for Identity release 2.229

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

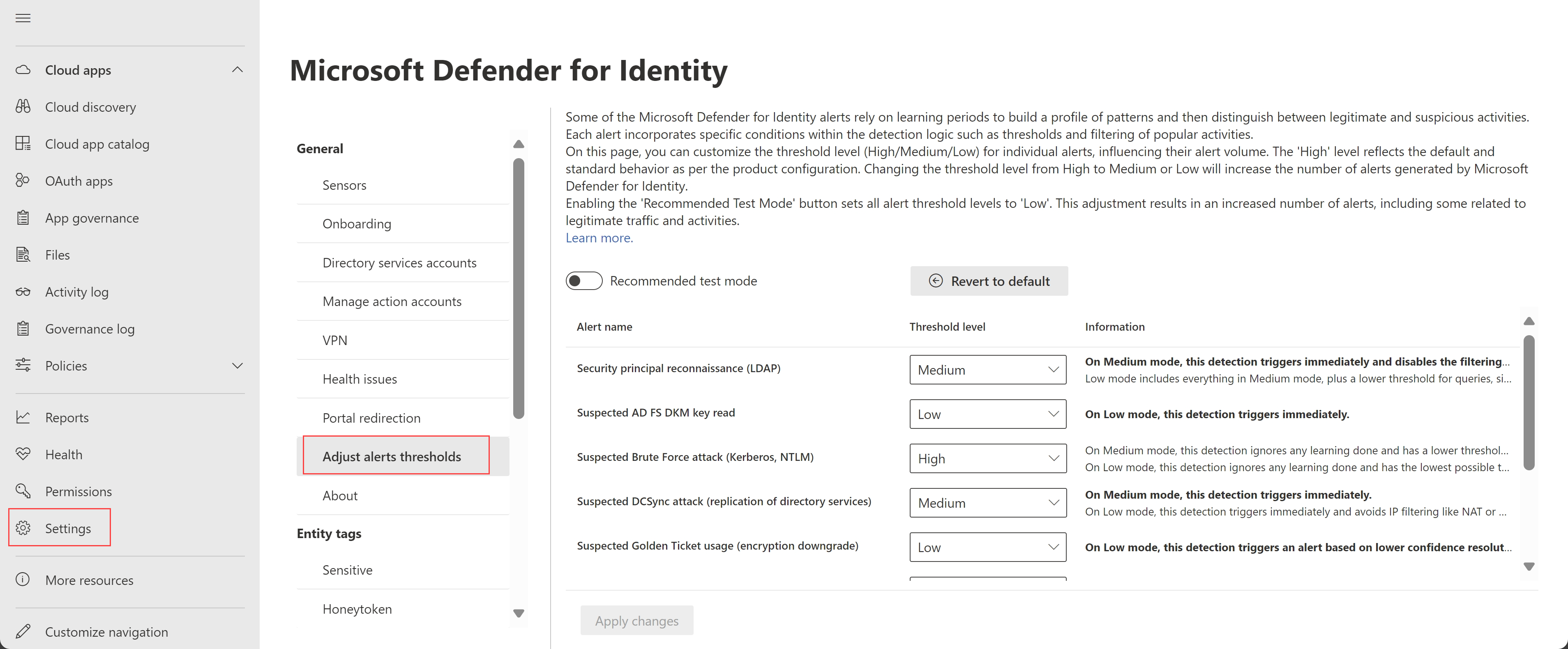

Förbättrad användarupplevelse för att justera tröskelvärden för aviseringar (förhandsversion)

Sidan Avancerade inställningar för Defender för identitet har nu bytt namn till Justera tröskelvärden för aviseringar och ger en uppdaterad upplevelse med förbättrad flexibilitet för att justera aviseringströsklar.

Exempel på några av ändringarna är:

Vi har tagit bort det tidigare alternativet Ta bort utbildningsperiod och lagt till ett nytt alternativ för rekommenderat testläge . Välj Rekommenderat testläge för att ange alla tröskelvärden till Låg, öka antalet aviseringar och ange alla andra tröskelvärden till skrivskyddade.

Den tidigare kolumnen Känslighetsnivå har nu bytt namn till Tröskelvärdesnivå, med nyligen definierade värden. Som standard är alla aviseringar inställda på ett högt tröskelvärde, vilket representerar standardbeteendet och en standardkonfiguration för aviseringar.

I följande tabell visas mappningen mellan tidigare värden på känslighetsnivå och de nya tröskelvärdena :

| Känslighetsnivå (tidigare namn) | Tröskelvärdesnivå (nytt namn) |

|---|---|

| Normal | Hög |

| Medel | Medel |

| Hög | Låg |

Om du har definierat specifika värden på sidan Avancerade inställningar har vi överfört dem till den nya sidan Justera tröskelvärden för aviseringar på följande sätt:

| Konfiguration av sidan Avancerade inställningar | Ny sidkonfiguration för justera tröskelvärden för aviseringar |

|---|---|

| Ta bort inlärningsperiod växlad på | Rekommenderat testläge har inaktiverats. Konfigurationsinställningarna för aviseringströskeln förblir desamma. |

| Ta bort inlärningsperiod inaktiverad | Rekommenderat testläge har inaktiverats. Konfigurationsinställningarna för aviseringströskeln återställs till standardvärdena med en hög tröskelnivå. |

Aviseringar utlöses alltid omedelbart om alternativet Rekommenderat testläge har valts, eller om en tröskelvärdesnivå är inställd på Medel eller Låg, oavsett om aviseringens inlärningsperiod redan har slutförts.

Mer information finns i Justera tröskelvärden för aviseringar.

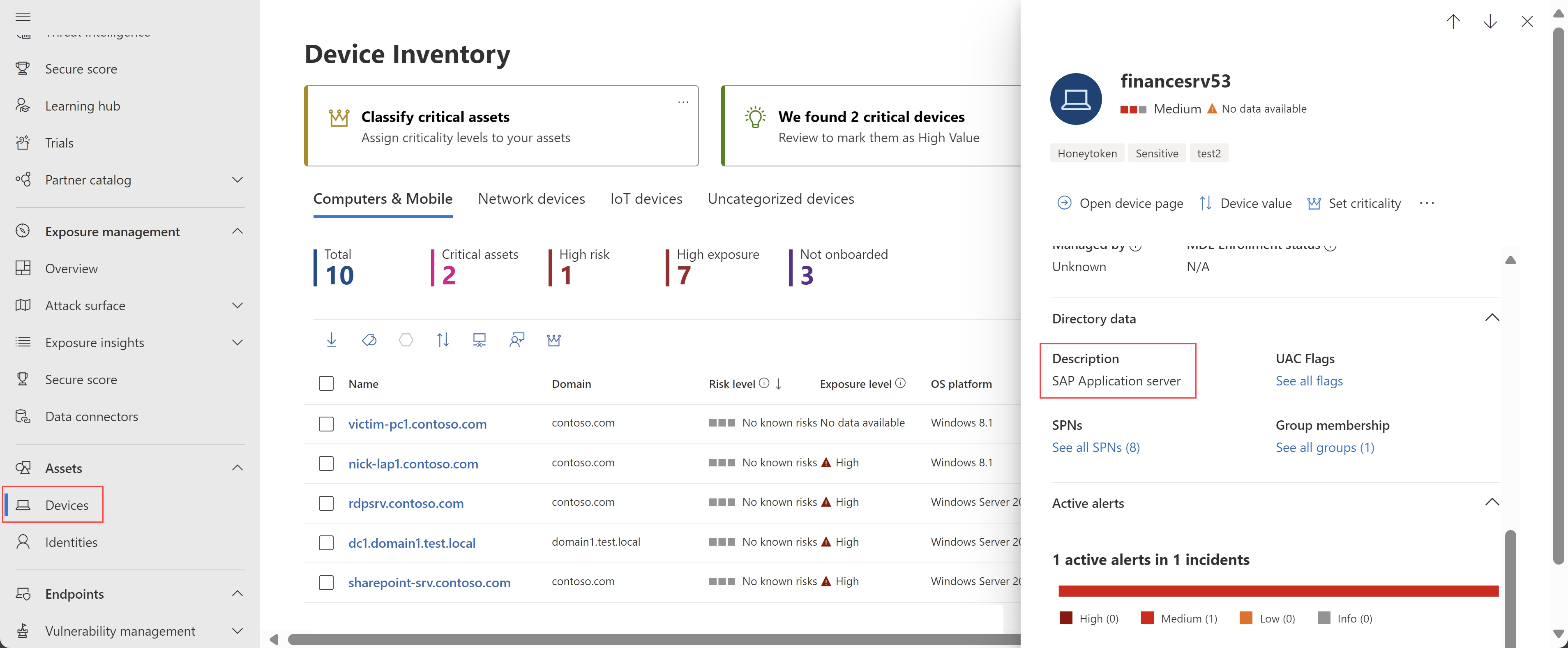

Enhetsinformationssidor innehåller nu enhetsbeskrivningar (förhandsversion)

Microsoft Defender XDR innehåller nu enhetsbeskrivningar i enhetsinformationsfönster och enhetsinformationssidor. Beskrivningarna fylls i från enhetens Active Directory-beskrivningsattribut.

Till exempel i fönstret på enhetsinformationssidan:

Mer information finns i Undersökningssteg för misstänkta enheter.

Defender for Identity release 2.228

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn och följande nya aviseringar:

- Kontouppräkningsspaning (LDAP) (externt ID 2437) (förhandsversion)

- Lösenordsändring för återställningsläge för Katalogtjänster (externt ID 2438) (förhandsversion)

Januari 2024

Defender for Identity release 2.227

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

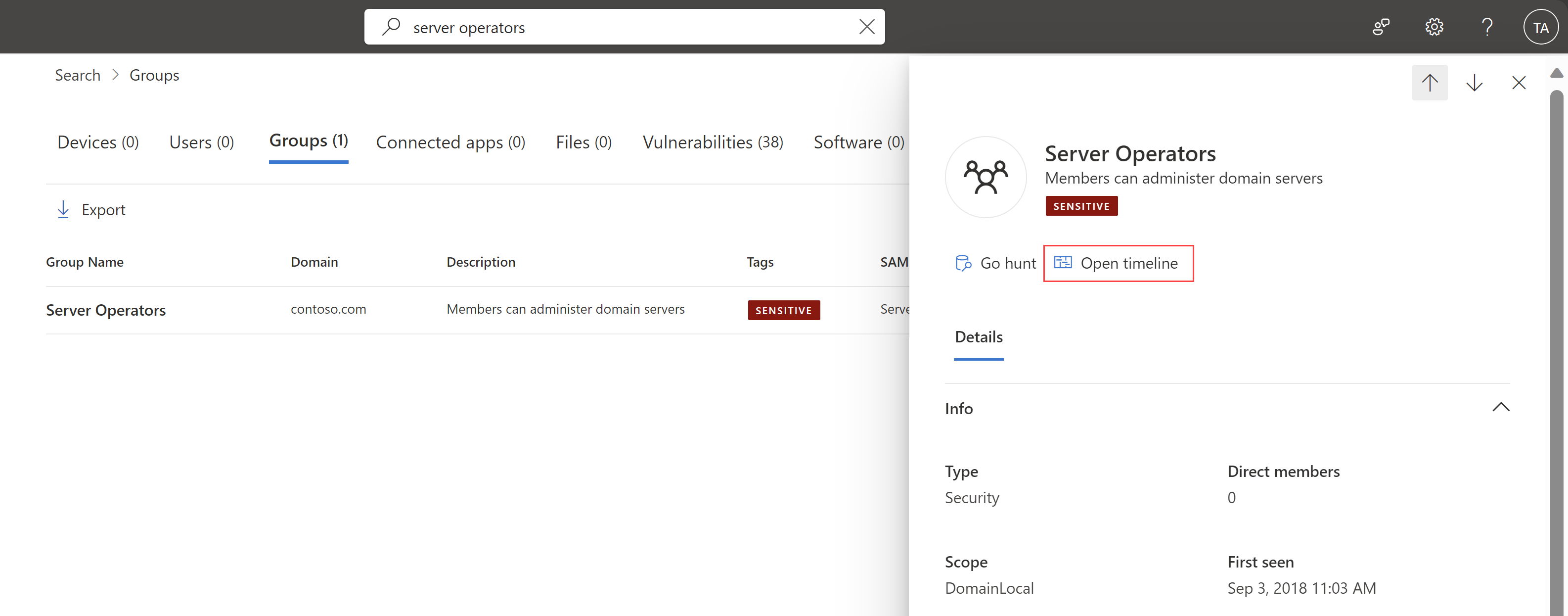

Fliken Tidslinje har lagts till för gruppentiteter

Nu kan du visa entitetsrelaterade aktiviteter och aviseringar för Active Directory-grupper från de senaste 180 dagarna i Microsoft Defender XDR, till exempel ändringar av gruppmedlemskap, LDAP-frågor och så vidare.

Om du vill komma åt gruppens tidslinjesida väljer du Öppna tidslinje i fönstret gruppinformation.

Till exempel:

Mer information finns i Undersökningssteg för misstänkta grupper.

Konfigurera och verifiera din Defender för identitetsmiljö via PowerShell

Defender for Identity har nu stöd för den nya DefenderForIdentity PowerShell-modulen, som är utformad för att hjälpa dig att konfigurera och validera din miljö för att arbeta med Microsoft Defender för identitet.

Använda PowerShell-kommandon för att undvika felkonfigurationer och spara tid och undvika onödig belastning på systemet.

Vi har lagt till följande procedurer i dokumentationen för Defender for Identity för att hjälpa dig att använda de nya PowerShell-kommandona:

- Ändra proxykonfiguration med PowerShell

- Konfigurera, hämta och testa granskningsprinciper med PowerShell

- Generera en rapport med aktuella konfigurationer via PowerShell

- Testa dina DSA-behörigheter och delegeringar via PowerShell

- Testa tjänstanslutningen med PowerShell

Mer information finns i:

- DefenderForIdentity PowerShell-modul (PowerShell-galleriet)

- Referensdokumentation för DefenderForIdentity PowerShell

Defender for Identity release 2.226

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity version 2.225

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

December 2023

Kommentar

Om du ser ett minskat antal aviseringar om fjärrkodkörningsförsök kan du läsa våra uppdaterade septembermeddelanden, som innehåller en uppdatering av logiken för identifiering av Defender för identitet. Defender for Identity fortsätter att registrera körningsaktiviteterna för fjärrkod som tidigare.

Nytt identitetsområde och instrumentpanel i Microsoft 365 Defender (förhandsversion)

Defender för identitetskunder har nu ett nytt identitetsområde i Microsoft 365 Defender för information om identitetssäkerhet med Defender för identitet.

I Microsoft 365 Defender väljer du Identiteter för att se någon av följande nya sidor:

Instrumentpanel: Den här sidan visar diagram och widgetar som hjälper dig att övervaka identifierings- och svarsaktiviteter för identitetshot. Till exempel:

Mer information finns i Arbeta med Defender för identitetens ITDR-instrumentpanel.

Hälsoproblem: Den här sidan flyttas från området Inställningar > identiteter och visar eventuella aktuella hälsoproblem för din allmänna Defender för identitetsdistribution och specifika sensorer. Mer information finns i Hälsoproblem med Microsoft Defender för identitetssensorer.

Verktyg: Den här sidan innehåller länkar till användbar information och resurser när du arbetar med Defender för identitet. På den här sidan hittar du länkar till dokumentation, särskilt om kapacitetsplaneringsverktyget och skriptet Test-MdiReadiness.ps1.

Defender for Identity release 2.224

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Utvärderingar av säkerhetsstatus för AD CS-sensorer (förhandsversion)

Defender for Identitys säkerhetsstatusutvärderingar identifierar proaktivt och rekommenderar åtgärder i dina lokal Active Directory konfigurationer.

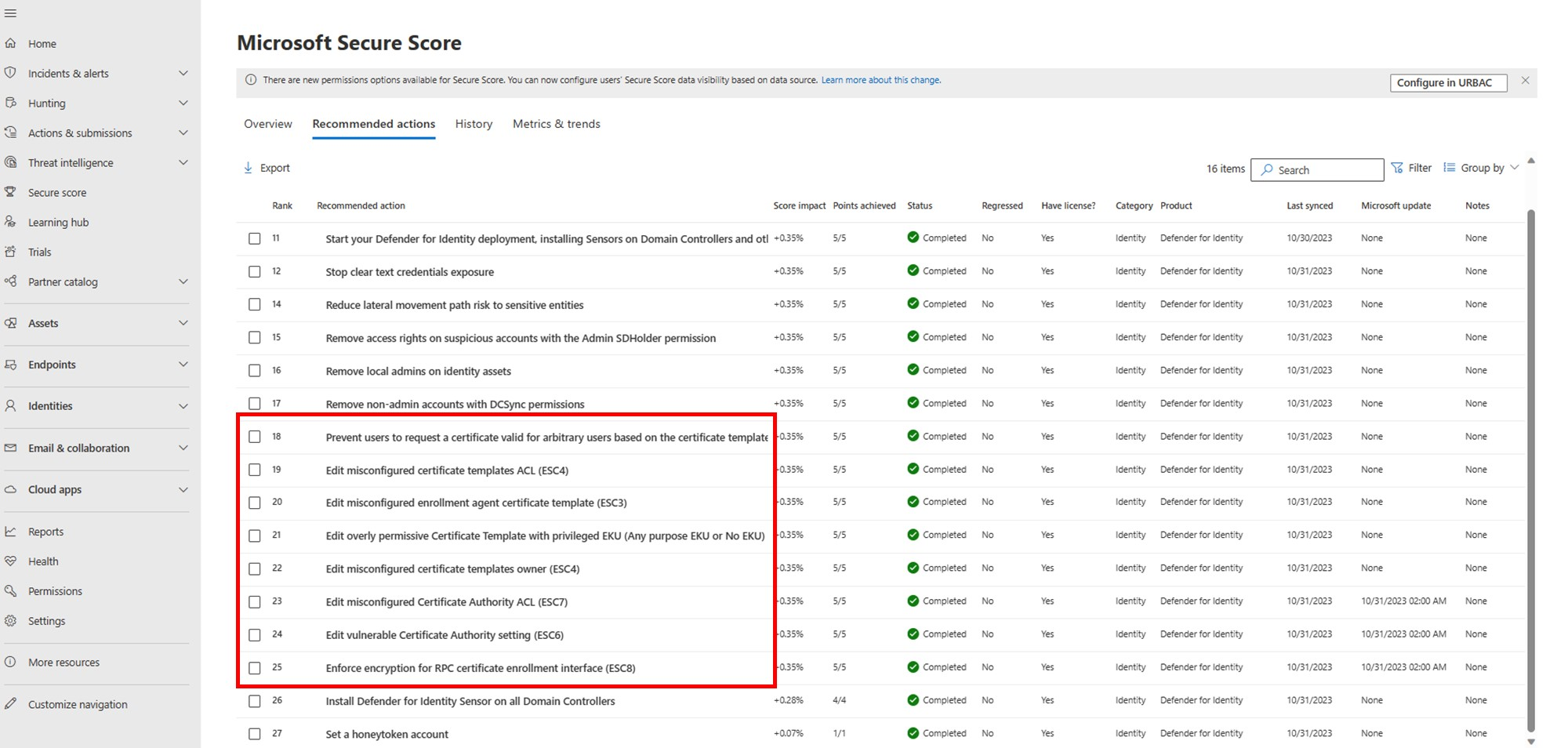

Rekommenderade åtgärder omfattar nu följande nya säkerhetsstatusutvärderingar, särskilt för certifikatmallar och certifikatutfärdare.

Rekommenderade åtgärder för certifikatmallar:

- Förhindra att användare begär ett certifikat som är giltigt för godtyckliga användare baserat på certifikatmallen (ESC1)

- Redigera övergiven certifikatmall med privilegierad EKU (EKU för alla ändamål eller ingen EKU) (ESC2)

- Felkonfigurerad certifikatmall för registreringsagent (ESC3)

- Redigera felkonfigurerade certifikatmallar ACL (ESC4)

- Redigera felkonfigurerade certifikatmallars ägare (ESC4)

Rekommenderade åtgärder för certifikatutfärdare:

De nya utvärderingarna är tillgängliga i Microsoft Secure Score, som visar säkerhetsproblem och allvarliga felkonfigurationer som utgör risker för hela organisationen, tillsammans med identifieringar. Poängen uppdateras i enlighet med detta.

Till exempel:

Mer information finns i Microsoft Defender för identitetens säkerhetsstatusutvärderingar.

Kommentar

Utvärderingar av certifikatmallar är tillgängliga för alla kunder som har AD CS installerat i sin miljö, men certifikatutfärdarutvärderingar är endast tillgängliga för kunder som har installerat en sensor på en AD CS-server. Mer information finns i Ny sensortyp för Active Directory Certificate Services (AD CS).

Defender for Identity release 2.223

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.222

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.221

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

November 2023

Defender for Identity release 2.220

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.219

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

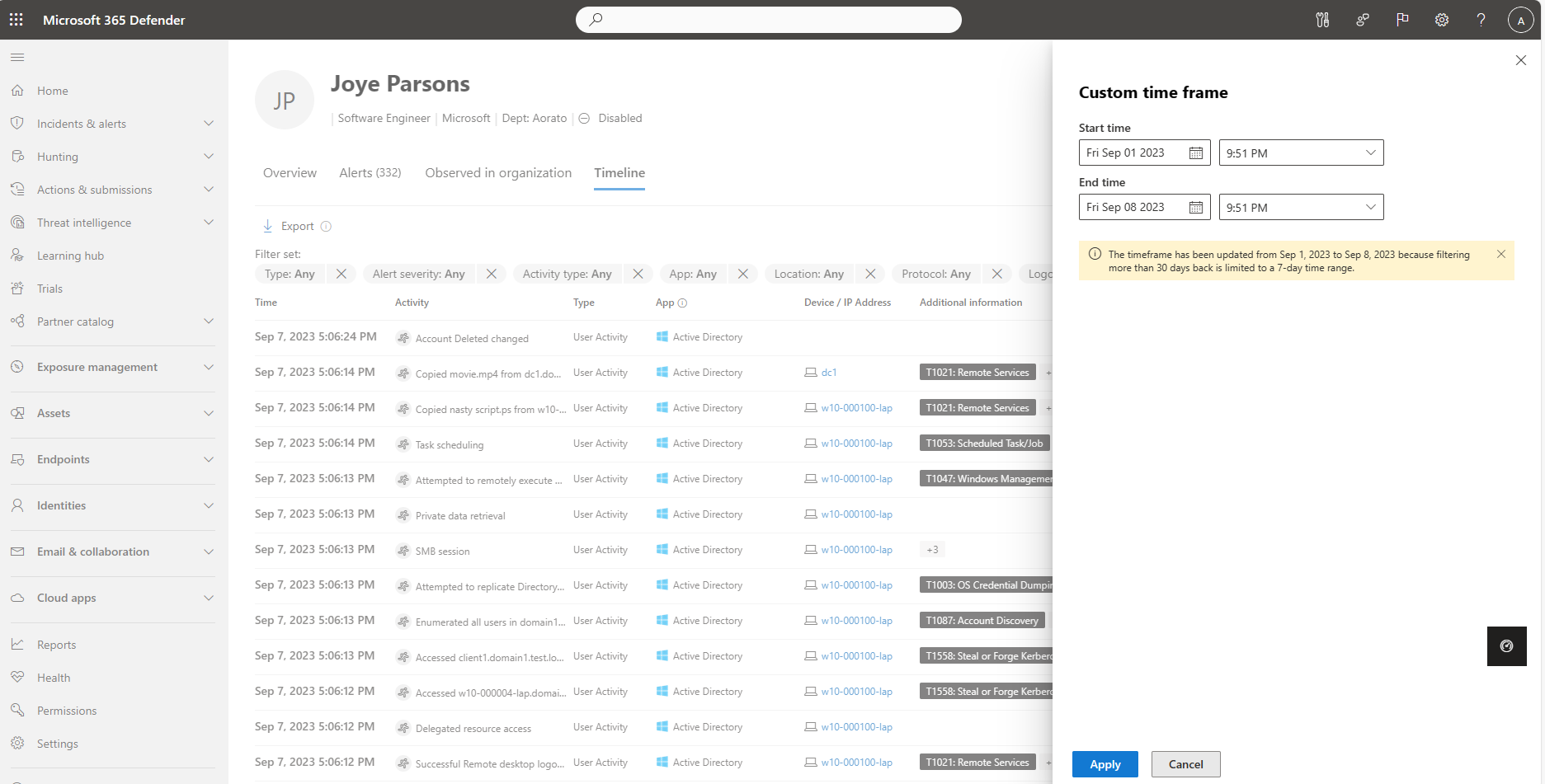

Tidslinjen för identitet innehåller mer än 30 dagars data (förhandsversion)

Defender for Identity distribuerar gradvis utökade datakvarhållningar på identitetsinformation till mer än 30 dagar.

Fliken Tidslinje för identitetsinformationssidan, som innehåller aktiviteter från Defender för identitet, Microsoft Defender för molnet-appar och Microsoft Defender för Endpoint, innehåller för närvarande minst 150 dagar och växer. Det kan finnas en viss variation i datakvarhållningsfrekvensen under de närmaste veckorna.

Om du vill visa aktiviteter och aviseringar på identitetens tidslinje inom en viss tidsram väljer du standardvärdet 30 dagar och väljer sedan Anpassat intervall. Filtrerade data från mer än 30 dagar sedan visas i högst sju dagar i taget.

Till exempel:

Mer information finns i Undersöka tillgångar och Undersöka användare i Microsoft Defender XDR.

Defender for Identity release 2.218

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Oktober 2023

Defender for Identity release 2.217

Den här versionen innehåller följande förbättringar:

Sammanfattningsrapport: Sammanfattningsrapporten uppdateras så att den innehåller två nya kolumner på fliken Hälsoproblem :

- Information: Ytterligare information om problemet, till exempel en lista över påverkade objekt eller specifika sensorer där problemet uppstår.

- Rekommendationer: En lista över rekommenderade åtgärder som kan vidtas för att lösa problemet eller hur du undersöker problemet ytterligare.

Mer information finns i Ladda ned och schemalägga Defender för identitetsrapporter i Microsoft Defender XDR (förhandsversion).

Hälsoproblem: Växlingsknappen "Ta bort inlärningsperiod" har stängts av automatiskt för det här klienthälsoproblemet

Den här versionen innehåller även felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.216

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

September 2023

Minskat antal aviseringar för fjärrkodkörningsförsök

För att bättre justera Defender för identitets- och Microsoft Defender för Endpoint-aviseringar uppdaterade vi identifieringslogik för identifiering av körningsförsök för Defender för identitet fjärrkod.

Även om den här ändringen resulterar i ett minskat antal aviseringar om fjärrkörningsförsök fortsätter Defender for Identity att registrera aktiviteterna för körning av fjärrkod. Kunder kan fortsätta att skapa sina egna avancerade jaktfrågor och skapa anpassade identifieringsprinciper.

Inställningar för aviseringskänslighet och förbättringar av inlärningsperiod

Vissa Defender for Identity-aviseringar väntar under en inlärningsperiod innan aviseringar utlöses, samtidigt som du skapar en profil med mönster som ska användas när du skiljer mellan legitima och misstänkta aktiviteter.

Defender for Identity ger nu följande förbättringar för inlärningsperiodens upplevelse:

Administratörer kan nu använda inställningen Ta bort utbildningsperiod för att konfigurera känsligheten som används för specifika aviseringar. Definiera känsligheten som Normal för att konfigurera inställningen Ta bort inlärningsperiod som Av för den valda typen av avisering.

När du har distribuerat en ny sensor i en ny Defender for Identity-arbetsyta aktiveras inställningen Ta bort inlärningsperiod automatiskt i 30 dagar. När 30 dagar är klara inaktiveras inställningen Ta bort inlärningsperiod automatiskt och känslighetsnivåerna för aviseringar återgår till standardfunktionen.

Om du vill att Defender för identitet ska använda standardfunktioner för utbildningsperiod, där aviseringar inte genereras förrän inlärningsperioden är klar, konfigurerar du inställningen Ta bort inlärningsperioder till Av.

Om du tidigare hade uppdaterat inställningen Ta bort utbildningsperiod förblir inställningen som du hade konfigurerat den.

Mer information finns i Avancerade inställningar.

Kommentar

Sidan Avancerade inställningar listade ursprungligen aviseringen om kontouppräkningsspaning under alternativen Ta bort inlärningsperiod som konfigurerbar för känslighetsinställningar. Den här aviseringen togs bort från listan och ersätts av LDAP-aviseringen (Security Principal Reconnaissance). Det här användargränssnittsfelet åtgärdades i november 2023.

Defender for Identity release 2.215

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

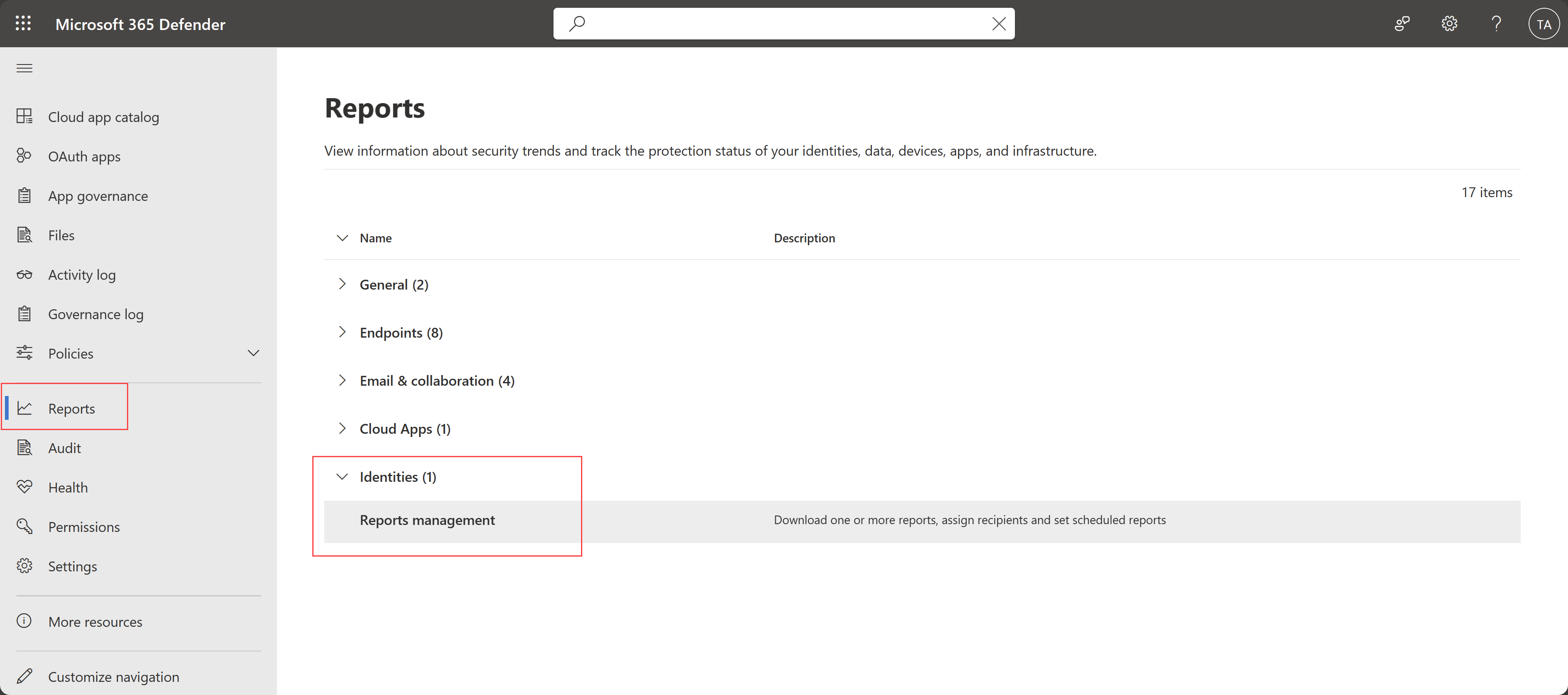

Defender for Identity-rapporter flyttas till huvudområdet Rapporter

Nu kan du komma åt Defender for Identity-rapporter från Microsoft Defender XDR:s huvudsakliga rapportområde i stället för området Inställningar . Till exempel:

Mer information finns i Ladda ned och schemalägga Defender för identitetsrapporter i Microsoft Defender XDR (förhandsversion).

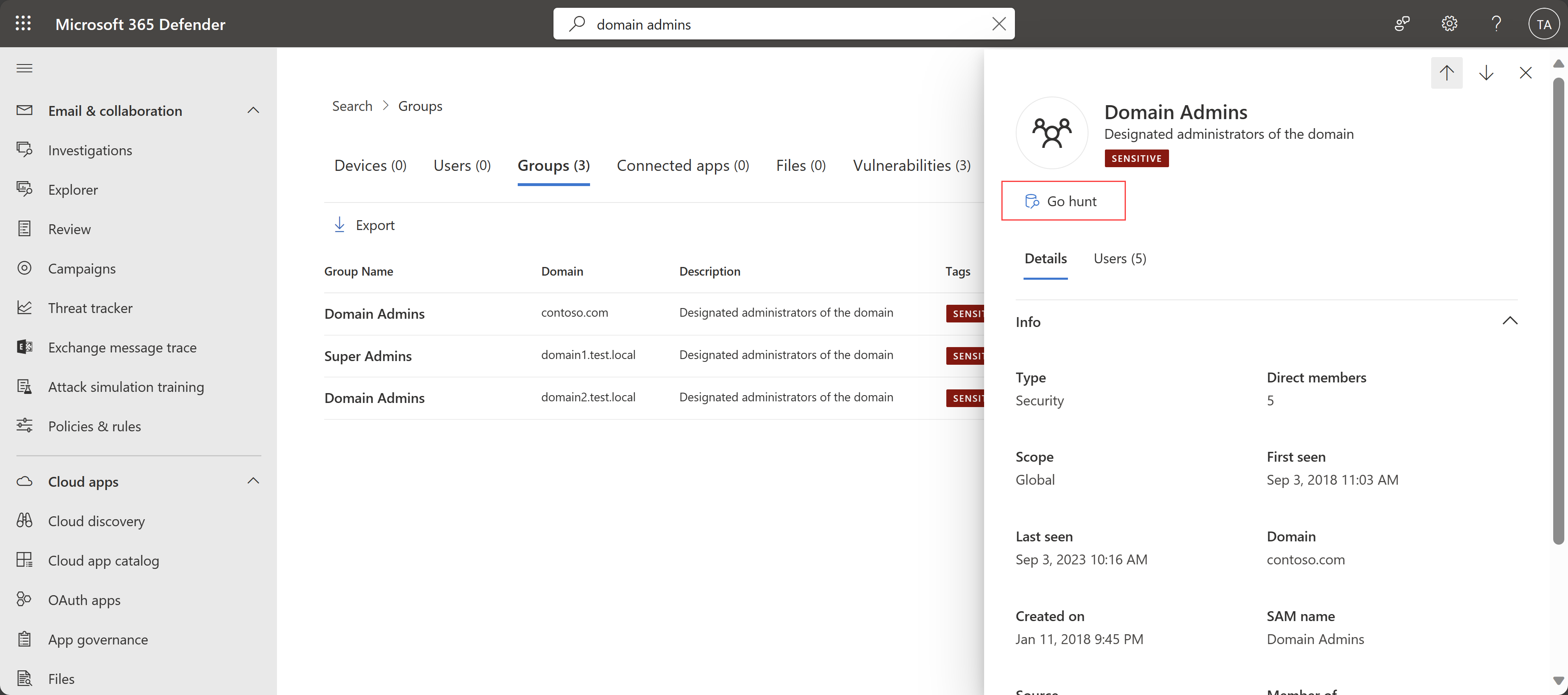

Go hunt-knappen för grupper i Microsoft Defender XDR

Defender for Identity har lagt till knappen Go hunt för grupper i Microsoft Defender XDR. Användare kan använda knappen Go hunt för att fråga efter grupprelaterade aktiviteter och aviseringar under en undersökning.

Till exempel:

Mer information finns i Snabb jakt efter entitets- eller händelseinformation med go hunt.

Defender for Identity release 2.214

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Prestandaförbättringar

Defender for Identity har gjort interna förbättringar för svarstid, stabilitet och prestanda vid överföring av realtidshändelser från Defender för identitetstjänster till Microsoft Defender XDR. Kunder bör inte förvänta sig några fördröjningar i Defender för identitetsdata som visas i Microsoft Defender XDR, till exempel aviseringar eller aktiviteter för avancerad jakt.

Mer information finns i:

- Säkerhetsaviseringar i Microsoft Defender för identitet

- Microsoft Defender for Identitys säkerhetsstatusutvärderingar

- Proaktiv jakt efter hot med avancerad jakt i Microsoft Defender XDR

Augusti 2023

Defender for Identity release 2.213

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.212

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.211

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Ny sensortyp för Active Directory Certificate Services (AD CS)

Defender for Identity har nu stöd för den nya ADCS-sensortypen för en dedikerad server med Active Directory Certificate Services (AD CS) konfigurerat.

Du ser den nya sensortypen som identifieras på sidan Inställningar > identitetssensorer > i Microsoft Defender XDR. Mer information finns i Hantera och uppdatera Microsoft Defender för identitetssensorer.

Tillsammans med den nya sensortypen tillhandahåller Defender for Identity även relaterade AD CS-aviseringar och rapporter om säker poäng. Om du vill visa de nya aviseringarna och rapporterna för säker poäng kontrollerar du att nödvändiga händelser samlas in och loggas på servern. Mer information finns i Konfigurera granskning för AD CS-händelser (Active Directory Certificate Services).

AD CS är en Windows Server-roll som utfärdar och hanterar PKI-certifikat (Public Key Infrastructure) i protokoll för säker kommunikation och autentisering. Mer information finns i Vad är Active Directory Certificate Services?

Defender for Identity release 2.210

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.