Nytt arkiv för Microsoft Defender för identitet

Den här artikeln innehåller viktig information om Microsoft Defender for Identity för versioner och funktioner som släpptes för över 6 månader sedan.

Information om de senaste versionerna och funktionerna finns i Nyheter i Microsoft Defender för identitet.

Kommentar

Från och med den 15 juni 2022 kommer Microsoft inte längre att stödja Defender for Identity-sensorn på enheter som kör Windows Server 2008 R2. Vi rekommenderar att du identifierar eventuella återstående domänkontrollanter (DCs) eller AD FS-servrar som fortfarande kör Windows Server 2008 R2 som ett operativsystem och planerar att uppdatera dem till ett operativsystem som stöds.

Under de två månaderna efter den 15 juni 2022 fortsätter sensorn att fungera. Efter den här tvåmånadersperioden, från och med den 15 augusti 2022, kommer sensorn inte längre att fungera på Windows Server 2008 R2-plattformar. Mer information finns på: https://aka.ms/mdi/2008r2

juli 2023

Defender for Identity release 2.209

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

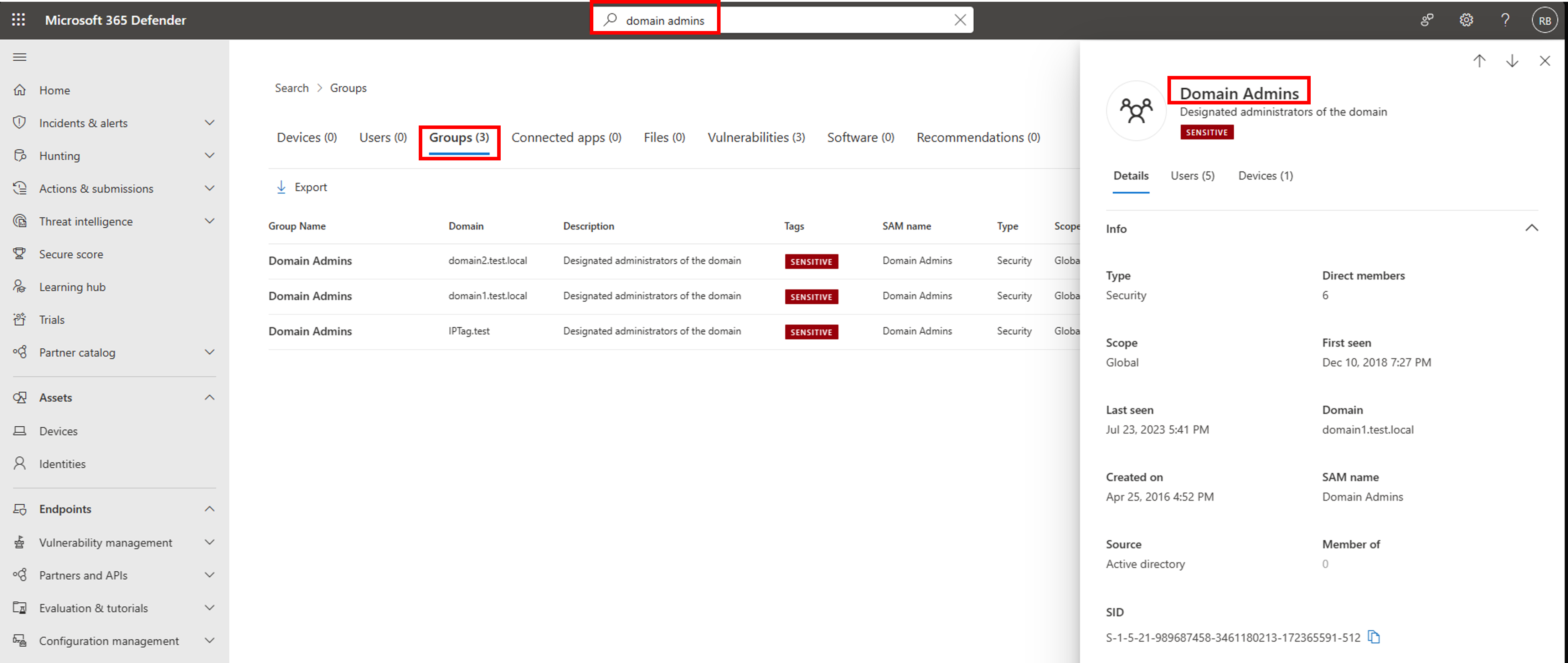

Sök efter Active Directory-grupper i Microsoft Defender XDR (förhandsversion)

Den globala sökningen i Microsoft Defender XDR stöder nu sökning efter Active Directory-gruppnamn. Alla grupper som hittas visas i resultaten på en separat gruppflik. Välj en Active Directory-grupp från sökresultaten om du vill se mer information, inklusive:

- Typ

- Omfattning

- Domain

- SAM-namn

- SID

- Tiden då gruppen skapades

- Första gången en aktivitet av gruppen observerades

- Grupper som innehåller den valda gruppen

- En lista över alla gruppmedlemmar

Till exempel:

Mer information finns i Microsoft Defender för identitet i Microsoft Defender XDR.

Nya rapporter om säkerhetsstatus

Defender for Identitys identitetssäkerhetsbedömningar identifierar proaktivt och rekommenderar åtgärder i dina lokal Active Directory konfigurationer.

Följande nya utvärderingar av säkerhetsstatus är nu tillgängliga i Microsoft Secure Score:

- Upphör inte att gälla lösenord

- Ta bort åtkomsträttigheter för misstänkta konton med administratörs-SDHolder-behörigheten

- Hantera konton med lösenord som är mer än 180 dagar gamla

- Ta bort icke-administratörskonton med DCSync-behörigheter

- Ta bort lokala administratörer för identitetstillgångar

- Starta din Defender for Identity-distribution

Mer information finns i Microsoft Defender för identitetens säkerhetsstatusutvärderingar.

Automatisk omdirigering för den klassiska Defender for Identity-portalen

Microsoft Defender för identitetsportalens upplevelse och funktioner konvergeras till Microsofts XDR-plattform (extended detection and response), Microsoft Defender XDR. Från och med den 6 juli 2023 omdirigeras kunder som använder den klassiska Defender för identitetsportalen automatiskt till Microsoft Defender XDR, utan möjlighet att återgå till den klassiska portalen.

Mer information finns i vårt blogginlägg och Microsoft Defender för identitet i Microsoft Defender XDR.

Defender for Identity-rapporten laddar ned och schemalägger i Microsoft Defender XDR (förhandsversion)

Nu kan du ladda ned och schemalägga periodiska Defender for Identity-rapporter från Microsoft Defender-portalen, vilket skapar paritet i rapportfunktioner med den äldre klassiska Defender for Identity-portalen.

Ladda ned och schemalägga rapporter i Microsoft Defender XDR från hanteringssidan för Inställningar-identitetsrapporter >>. Till exempel:

Mer information finns i Microsoft Defender för identitetsrapporter i Microsoft Defender XDR.

Defender for Identity release 2.208

- Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Defender for Identity release 2.207

Den här versionen innehåller den nya installationsparametern AccessKeyFile . Använd parametern AccessKeyFile under en tyst installation av en Defender for Identity-sensor för att ange arbetsytans åtkomstnyckel från en angivet textsökväg. Mer information finns i Installera Microsoft Defender för identitetssensor.

Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Juni 2023

Defender for Identity release 2.206

- Den här versionen innehåller förbättringar och felkorrigeringar för molntjänster och Defender for Identity-sensorn.

Avancerad jakt med en förbättrad IdentityInfo-tabell

- För klientorganisationer med Defender för identitet distribuerad innehåller den avancerade jakttabellen Microsoft 365 IdentityInfo nu fler attribut per identitet och identiteter som identifierats av Defender for Identity-sensorn från din lokala miljö.

Mer information finns i dokumentationen om avancerad jakt i Microsoft Defender XDR.

Defender for Identity release 2.205

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

maj 2023

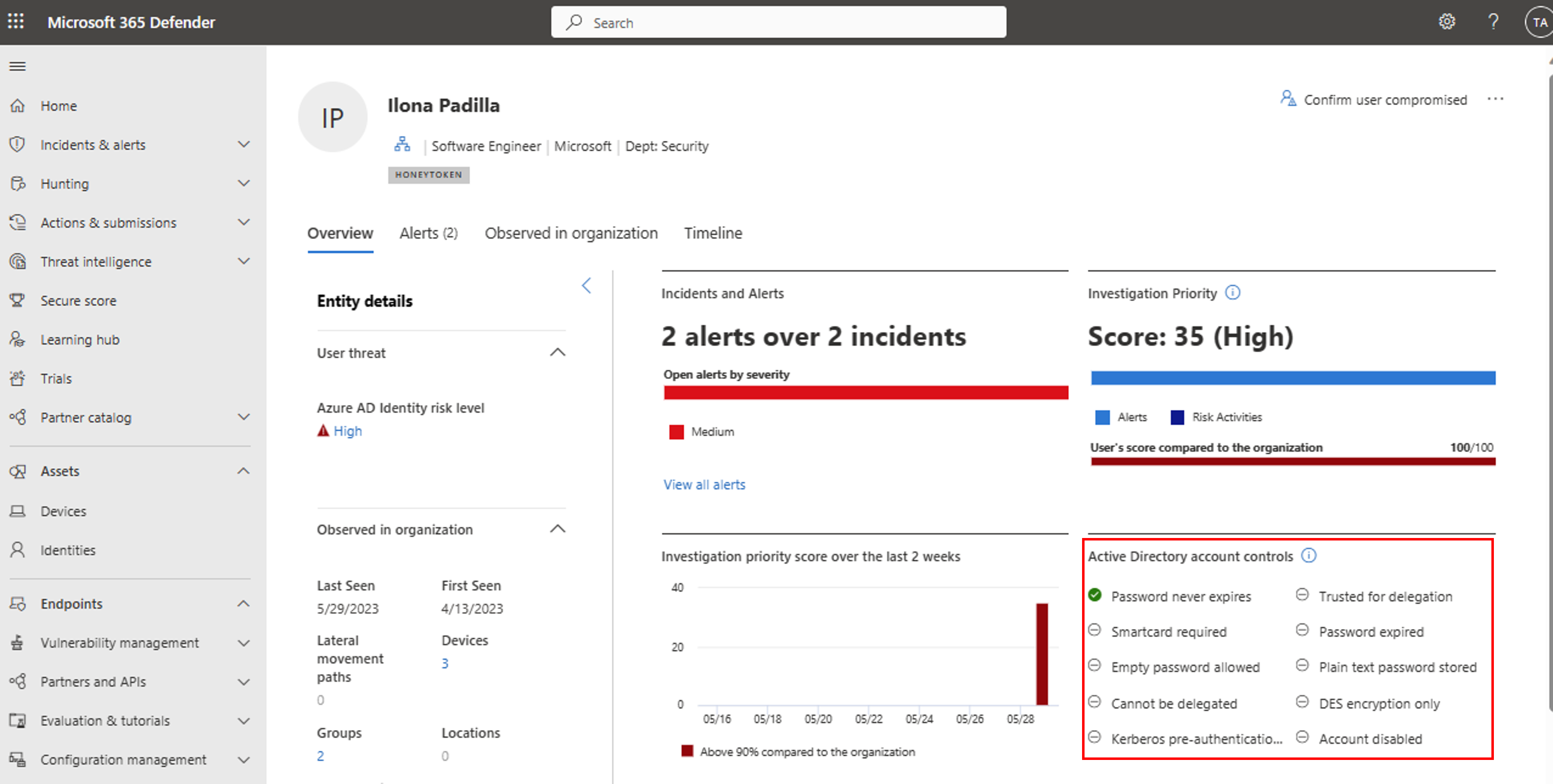

Utökade markeringar för Active Directory-kontokontroll

Användarinformationssidan för Microsoft Defender XDR-identitet > innehåller nu nya Active Directory-kontokontrolldata.

På fliken Översikt över användarinformation har vi lagt till det nya kortet för Active Directory-kontokontroller för att markera viktiga säkerhetsinställningar och Active Directory-kontroller. Använd till exempel det här kortet för att lära dig om en specifik användare kan kringgå lösenordskrav eller har ett lösenord som aldrig upphör att gälla.

Till exempel:

Mer information finns i dokumentationen för attributet User-Account-Control.

Defender for Identity release 2.204

Publicerad 29 maj 2023

Ny hälsoavisering för vpn-integreringsdatainmatningsfel (radius). Mer information finns i Hälsoaviseringar för Microsoft Defender för identitetssensorer.

Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.203

Publicerad 15 maj 2023

Ny hälsoavisering för att verifiera att ADFS-containergranskning är korrekt konfigurerad. Mer information finns i Hälsoaviseringar för Microsoft Defender för identitetssensorer.

Sidan Microsoft Defender 365 Identity innehåller användargränssnittsuppdateringar för den laterala förflyttningsvägen. Inga funktioner har ändrats. Mer information finns i Förstå och undersöka laterala rörelsevägar (LMP:er) med Microsoft Defender för identitet.

Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Förbättringar av identitetstidslinjen

Fliken Tidslinje för identitet innehåller nu nya och förbättrade funktioner! Med den uppdaterade tidslinjen kan du nu filtrera efter aktivitetstyp, protokoll och plats, utöver de ursprungliga filtren. Du kan också exportera tidslinjen till en CSV-fil och hitta ytterligare information om aktiviteter som är associerade med MITRE ATT&CK-tekniker. Mer information finns i Undersöka användare i Microsoft Defender XDR.

Aviseringsjustering i Microsoft Defender XDR

Med aviseringsjustering, som nu är tillgänglig i Microsoft Defender XDR, kan du justera dina aviseringar och optimera dem. Aviseringsjustering minskar falska positiva identifieringar, gör att soc-teamen kan fokusera på aviseringar med hög prioritet och förbättra täckningen för hotidentifiering i hela systemet.

I Microsoft Defender XDR skapar du regelvillkor baserat på bevistyper och tillämpar sedan din regel på alla regeltyper som matchar dina villkor. Mer information finns i Justera en avisering.

April 2023

Defender for Identity release 2.202

Publicerad 23 april 2023

- Ny hälsoavisering för att verifiera att Katalogtjänsters konfigurationscontainergranskning är korrekt konfigurerad, enligt beskrivningen på sidan hälsoaviseringar.

- Nya arbetsytor för AD-klienter som mappas till Nya Zeeland skapas i regionen Australien, östra. Den senaste listan över regionala distributioner finns i Defender för identitetskomponenter.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Mars 2023

Defender for Identity release 2.201

Publicerad 27 mars 2023

Vi håller på att inaktivera AVISERINGEN SAM-R honeytoken. Även om dessa typer av konton aldrig ska kommas åt eller efterfrågas, kan vissa äldre system använda dessa konton som en del av sina regelbundna åtgärder. Om den här funktionen är nödvändig för dig kan du alltid skapa en avancerad jaktfråga och använda den som en anpassad identifiering. Vi granskar också LDAP honeytoken-aviseringen under de kommande veckorna, men förblir funktionell för tillfället.

Vi har åtgärdat problem med identifieringslogik i hälsoaviseringen Katalogtjänsters objektgranskning för icke-engelska operativsystem och för Windows 2012 med Directory Services-scheman tidigare än version 87.

Vi har tagit bort förutsättningen för att konfigurera ett Directory Services-konto för att sensorerna ska starta. Mer information finns i Microsoft Defender för Identity Directory Service-kontorekommendationer.

Vi behöver inte längre logga 1644-händelser. Om du har den här registerinställningen aktiverad kan du ta bort den. Mer information finns i Händelse-ID 1644.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.200

Publicerad 16 mars 2023

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.199

Publicerad 5 mars 2023

Vissa undantag för Honeytoken efterfrågades via SAM-R-aviseringen fungerade inte korrekt. I dessa fall utlöstes aviseringar även för undantagna entiteter. Det här felet har nu åtgärdats.

Uppdaterat NTLM-protokollnamn för tabellerna Identity Advanced Hunting: Det gamla protokollnamnet

Ntlmvisas nu som det nya protokollnamnetNTLMi avancerade jaktidentitetstabeller: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Om du för närvarande använderNtlmprotokollet i skiftlägeskänsligt format från identitetshändelsetabellerna bör du ändra det tillNTLM.Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

2023 februari

Defender for Identity release 2.198

Publicerad 15 februari 2023

Tidslinjen för identiteter är nu tillgänglig som en del av den nya identitetssidan i Microsoft Defender XDR: Den uppdaterade användarsidan i Microsoft Defender XDR har nu ett nytt utseende, med en utökad vy över relaterade tillgångar och en ny dedikerad tidslinjeflik. Tidslinjen representerar aktiviteter och aviseringar från de senaste 30 dagarna, och den förenar användarens identitetsposter för alla tillgängliga arbetsbelastningar (Defender för identitet/Defender för molnet Appar/Defender för Endpoint). Med hjälp av tidslinjen kan du enkelt fokusera på aktiviteter som användaren utförde (eller utfördes på dem) inom specifika tidsramar. Mer information finns i Undersöka användare i Microsoft Defender XDR

Ytterligare förbättringar för honeytoken-aviseringar: I version 2.191 introducerade vi flera nya scenarier för honeytoken-aktivitetsvarningen.

Baserat på kundfeedback har vi beslutat att dela upp honeytoken-aktivitetsaviseringen i fem separata aviseringar:

- Honeytoken-användaren efterfrågades via SAM-R.

- Honeytoken-användaren efterfrågades via LDAP.

- Honeytoken-användarautentiseringsaktivitet

- Honeytoken-användaren har ändrat attributen.

- Honeytokens gruppmedlemskap har ändrats.

Dessutom har vi lagt till undantag för dessa aviseringar, vilket ger en anpassad upplevelse för din miljö.

Vi ser fram emot att höra din feedback så att vi kan fortsätta att förbättra oss.

Ny säkerhetsavisering – Misstänkt certifikatanvändning via Kerberos-protokollet (PKINIT).: Många av metoderna för att missbruka Active Directory Certificate Services (AD CS) omfattar användning av ett certifikat i någon fas av attacken. Microsoft Defender för identitet varnar nu användare när de observerar sådan misstänkt certifikatanvändning. Den här beteendeövervakningsmetoden ger ett omfattande skydd mot AD CS-attacker, vilket utlöser en avisering när en misstänkt certifikatautentisering görs mot en domänkontrollant med en Defender for Identity-sensor installerad. Mer information finns i Microsoft Defender för identitet identifierar nu misstänkt certifikatanvändning.

Automatisk attackavbrott: Defender for Identity fungerar nu tillsammans med Microsoft Defender XDR för att erbjuda automatiserade attackstörningar. Den här integreringen innebär att vi för signaler från Microsoft Defender XDR kan utlösa åtgärden Inaktivera användare . Dessa åtgärder utlöses av XDR-signaler med hög återgivning i kombination med insikter från den kontinuerliga undersökningen av tusentals incidenter av Microsofts forskningsteam. Åtgärden inaktiverar det komprometterade användarkontot i Active Directory och synkroniserar den här informationen med Microsoft Entra-ID. Mer information om automatiska angreppsstörningar finns i blogginlägget från Microsoft Defender XDR.

Du kan också exkludera specifika användare från de automatiserade svarsåtgärderna. Mer information finns i Konfigurera automatiserade svarsundantag i Defender för identitet.

Ta bort inlärningsperiod: Aviseringarna som genereras av Defender for Identity baseras på olika faktorer som profilering, deterministisk identifiering, maskininlärning och beteendealgoritmer som den har lärt sig om nätverket. Den fullständiga inlärningsprocessen för Defender for Identity kan ta upp till 30 dagar per domänkontrollant. Det kan dock finnas instanser där du vill ta emot aviseringar redan innan den fullständiga inlärningsprocessen har slutförts. När du till exempel installerar en ny sensor på en domänkontrollant eller när du utvärderar produkten kanske du vill få aviseringar omedelbart. I sådana fall kan du inaktivera inlärningsperioden för de berörda aviseringarna genom att aktivera funktionen Ta bort inlärningsperiod . Mer information finns i Avancerade inställningar.

Nytt sätt att skicka aviseringar till M365D: För ett år sedan meddelade vi att alla Microsoft Defender för identitetsupplevelser är tillgängliga i Microsoft Defender-portalen. Vår primära aviseringspipeline byter nu gradvis från Defender för identitet > Defender för molnet Apps > Microsoft Defender XDR till Defender for Identity > Microsoft Defender XDR. Den här integreringen innebär att statusuppdateringar i Defender för molnet Apps inte återspeglas i Microsoft Defender XDR och vice versa. Den här ändringen bör avsevärt minska den tid det tar för aviseringar att visas i Microsoft Defender-portalen. Som en del av den här migreringen är alla Defender for Identity-principer inte längre tillgängliga i Defender för molnet Apps-portalen från och med den 5 mars. Som alltid rekommenderar vi att du använder Microsoft Defender-portalen för alla Defender för identitetsupplevelser.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Januari 2023

Defender for Identity release 2.197

Publicerad 22 januari 2023

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.196

Publicerad 10 januari 2023

Ny hälsoavisering för att verifiera att Katalogtjänsters objektgranskning är korrekt konfigurerad, enligt beskrivningen på sidan hälsoaviseringar.

Ny hälsoavisering för att verifiera att sensorns energiinställningar har konfigurerats för optimala prestanda, enligt beskrivningen på sidan hälsoaviseringar.

Vi har lagt till MITRE ATT&CK-information i tabellerna IdentityLogonEvents, IdentityDirectoryEvents och IdentityQueryEvents i Microsoft Defender XDR Advanced Hunting. I kolumnen AdditionalFields hittar du information om attacktekniker och taktiken (kategori) som är associerade med några av våra logiska aktiviteter.

Eftersom alla större Microsoft Defender för identitetsfunktioner nu är tillgängliga i Microsoft Defender-portalen aktiveras inställningen för omdirigering av portalen automatiskt för varje klientorganisation från och med den 31 januari 2023. Mer information finns i Omdirigera konton från Microsoft Defender för identitet till Microsoft Defender XDR.

December 2022

Defender for Identity release 2.195

Publicerad 7 december 2022

Defender for Identity-datacenter distribueras nu också i regionen Australien, östra. Den senaste listan över regionala distributioner finns i Defender för identitetskomponenter.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

November 2022

Defender for Identity release 2.194

Publicerad 10 november 2022

Ny hälsoavisering för att verifiera att Avancerad granskning i Directory Services har konfigurerats korrekt, enligt beskrivningen på sidan hälsoaviseringar.

Några av de ändringar som introducerades i Defender for Identity version 2.191 angående honeytoken-aviseringar har inte aktiverats korrekt. Dessa problem har lösts nu.

Från slutet av november stöds inte längre manuell integrering med Microsoft Defender för Endpoint. Vi rekommenderar dock starkt att du använder Microsoft Defender-portalen (https://security.microsoft.com) som har integreringen inbyggd.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Oktober 2022

Defender for Identity release 2.193

Publicerad 30 oktober 2022

Ny säkerhetsavisering: Autentisering med onormal Active Directory Federation Services (AD FS) (AD FS) med hjälp av ett misstänkt certifikat

Den här nya tekniken är kopplad till den ökända NOBELIUM-aktören och kallades "MagicWeb" – den tillåter en angripare att implantera en bakdörr på komprometterade AD FS-servrar, vilket möjliggör personifiering som alla domänanvändare och därmed åtkomst till externa resurser. Mer information om den här attacken finns i det här blogginlägget.Defender for Identity kan nu använda LocalSystem-kontot på domänkontrollanten för att utföra reparationsåtgärder (aktivera/inaktivera användare, framtvinga lösenord för användaråterställning) utöver det gMSA-alternativ som var tillgängligt tidigare. Detta aktiverar out of the box-stöd för reparationsåtgärder. Mer information finns i Microsoft Defender för identitetsåtgärdskonton.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.192

Publicerad 23 oktober 2022

Ny hälsoavisering för att verifiera att NTLM-granskning är aktiverat, enligt beskrivningen på sidan hälsoaviseringar.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

September 2022

Defender for Identity release 2.191

Publicerad 19 september 2022

- Fler aktiviteter för att utlösa honeytoken-aviseringar

Microsoft Defender for Identity erbjuder möjligheten att definiera honeytoken-konton, som används som traps för skadliga aktörer. All autentisering som är associerad med dessa honeytoken-konton (normalt vilande) utlöser en honeytoken-aktivitetsavisering (externt ID 2014). För den här versionen utlöser alla LDAP- eller SAMR-frågor mot dessa honeytoken-konton en avisering. Om händelse 5136 dessutom granskas utlöses en avisering när ett av attributen för honeytoken ändrades eller om gruppmedlemskapet för honeytoken ändrades.

Mer information finns i Konfigurera Windows-händelsesamling.

Defender for Identity release 2.190

Publicerad 11 september 2022

Uppdaterad utvärdering: Osäkra domänkonfigurationer

Den osäkra domänkonfigurationsutvärderingen som är tillgänglig via Microsoft Secure Score utvärderar nu konfigurationen av domänkontrollantens LDAP-signeringsprincip och aviseringar om den hittar en osäker konfiguration. Mer information finns i Säkerhetsbedömning: Osäkra domänkonfigurationer.Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.189

Publicerad 4 september 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Augusti 2022

Defender for Identity release 2.188

Publicerad 28 augusti 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.187

Utgiven 18 augusti 2022

Vi har ändrat en del av logiken bakom hur vi utlöser den misstänkta DCSync-attacken (replikering av katalogtjänster) (externT ID 2006). Den här detektorn omfattar nu fall där käll-IP-adressen som sensorn ser ut att vara en NAT-enhet.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.186

Utgiven 10 augusti 2022

Hälsoaviseringar visar nu sensorns fullständigt kvalificerade domännamn (FQDN) i stället för NetBIOS-namnet.

Nya hälsoaviseringar är tillgängliga för att samla in komponenttyp och konfiguration, enligt beskrivningen på sidan hälsoaviseringar.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

juli 2022

Defender for Identity release 2.185

Publicerad 18 juli 2022

Ett problem har åtgärdats där misstänkt golden ticket-användning (obefintligt konto) (externt ID 2027) felaktigt skulle identifiera macOS-enheter.

Användaråtgärder: Vi har beslutat att dela upp åtgärden Inaktivera användare på användarsidan i två olika åtgärder:

- Inaktivera användare – vilket inaktiverar användaren på Active Directory-nivån

- Pausa användare – vilket inaktiverar användaren på Microsoft Entra-ID-nivån

Vi förstår att den tid det tar att synkronisera från Active Directory till Microsoft Entra-ID kan vara avgörande, så nu kan du välja att inaktivera användare i en efter en för att ta bort beroendet av själva synkroniseringen. Observera att en användare som endast är inaktiverad i Microsoft Entra-ID skrivs över av Active Directory, om användaren fortfarande är aktiv där.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.184

Publicerad 10 juli 2022

Nya säkerhetsutvärderingar

Defender for Identity innehåller nu följande nya säkerhetsbedömning:- Osäkra domänkonfigurationer

Microsoft Defender for Identity övervakar kontinuerligt din miljö för att identifiera domäner med konfigurationsvärden som exponerar en säkerhetsrisk och rapporterar på dessa domäner för att hjälpa dig att skydda din miljö. Mer information finns i Säkerhetsbedömning: Osäkra domänkonfigurationer.

- Osäkra domänkonfigurationer

Installationspaketet för Defender for Identity installerar nu Npcap-komponenten i stället för WinPcap-drivrutinerna. Mer information finns i WinPcap- och Npcap-drivrutiner.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Juni 2022

Defender for Identity release 2.183.15436.10558 (snabbkorrigering)

Publicerad 20 juni 2022 (uppdaterad 4 juli 2022)

- Ny säkerhetsvarning: Misstänkt DFSCoerce-attack med Distributed File System Protocol

Som svar på publiceringen av ett nyligen publicerat attackverktyg som utnyttjar ett flöde i DFS-protokollet utlöser Microsoft Defender för identitet en säkerhetsavisering när en angripare använder den här attackmetoden. Mer information om den här attacken finns i blogginlägget.

Defender for Identity release 2.183

Publicerad 20 juni 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.182

Publicerad 4 juni 2022

- En ny Om-sida för Defender för identitet är tillgänglig. Du hittar den i Microsoft Defender-portalen under Inställningar ->Identities ->About. Den innehåller flera viktiga detaljer om din Defender for Identity-instans, inklusive instansens namn, version, ID och geoplats för din instans. Den här informationen kan vara användbar när du felsöker problem och öppnar supportärenden.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Maj 2022

Defender for Identity release 2.181

Publicerad 22 maj 2022

Nu kan du vidta reparationsåtgärder direkt på dina lokala konton med hjälp av Microsoft Defender för identitet.

- Inaktivera användare – Detta förhindrar tillfälligt att en användare loggar in i nätverket. Det kan hjälpa till att förhindra att komprometterade användare rör sig i sidled och försöker exfiltera data eller ytterligare kompromettera nätverket.

- Återställ användarlösenord – Detta uppmanar användaren att ändra sitt lösenord vid nästa inloggning, vilket säkerställer att det här kontot inte kan användas för ytterligare personifieringsförsök.

Dessa åtgärder kan utföras från flera platser i Microsoft Defender XDR: användarsidan, panelen på användarsidans sida, avancerad jakt och till och med anpassade identifieringar. Detta kräver att du konfigurerar ett privilegierat gMSA-konto som Microsoft Defender for Identity använder för att utföra åtgärderna. Mer information om kraven finns i Microsoft Defender för identitetsåtgärdskonton.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.180

Publicerad 12 maj 2022

Ny säkerhetsavisering: Misstänkt ändring av ett dNSHostName-attribut (CVE-2022-26923)

Som svar på publiceringen av en nyligen genomförd CVE utlöser Microsoft Defender för identitet en säkerhetsvarning när en angripare försöker utnyttja CVE-2022 -26923. Mer information om den här attacken finns i blogginlägget.I version 2.177 släppte vi ytterligare LDAP-aktiviteter som kan omfattas av Defender för identitet. Vi hittade dock en bugg som gör att händelserna inte visas och matas in i Defender för identitetsportalen. Detta har åtgärdats i den här versionen. Från version 2.180 och senare när du aktiverar händelse-ID 1644 får du inte bara insyn i LDAP-aktiviteter via Active Directory Web Services, utan även andra LDAP-aktiviteter inkluderar användaren som utförde LDAP-aktiviteten på källdatorn. Detta gäller för säkerhetsaviseringar och logiska aktiviteter som baseras på LDAP-händelser.

Som ett svar på den senaste exploateringen av KrbRelayUp har vi släppt en tyst detektor som hjälper oss att utvärdera vårt svar på detta utnyttjande. Med den tysta detektorn kan vi utvärdera identifieringens effektivitet och samla in information baserat på händelser som vi samlar in. Om den här identifieringen visas med hög kvalitet släpper vi en ny säkerhetsavisering i nästa version.

Vi har bytt namn på Fjärrkodkörning via DNS till Körningsförsök för fjärrkod via DNS, eftersom det bättre återspeglar logiken bakom dessa säkerhetsaviseringar.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.179

Publicerad 1 maj 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

April 2022

Defender for Identity release 2.178

Publicerad 10 april 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Mars 2022

Defender for Identity version 2.177

Publicerad 27 mars 2022

Microsoft Defender for Identity kan nu övervaka ytterligare LDAP-frågor i nätverket. Dessa LDAP-aktiviteter skickas via Active Directory Web Service-protokollet och fungerar som vanliga LDAP-frågor. För att få insyn i dessa aktiviteter måste du aktivera händelse 1644 på domänkontrollanterna. Den här händelsen omfattar LDAP-aktiviteter i din domän och används främst för att identifiera dyra, ineffektiva eller långsamma LDAP-sökningar (Lightweight Directory Access Protocol) som hanteras av Active Directory-domänkontrollanter. Mer information finns i Äldre konfigurationer.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.176

Publicerad 16 mars 2022

Från och med den här versionen, när sensorn installeras från ett nytt paket, visas sensorns version under Lägg till/ta bort program med det fullständiga versionsnumret (till exempel 2.176.x.y), i motsats till den statiska 2.0.0.0 som visades tidigare. Den fortsätter att visa den versionen (den som installeras via paketet) även om versionen uppdateras via de automatiska uppdateringarna från Molntjänsterna Defender för identitet. Den verkliga versionen kan visas på sidan för sensorinställningar i portalen, i den körbara sökvägen eller i filversionen.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.175

Publicerad 6 mars 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Februari 2022

Defender for Identity release 2.174

Publicerad 20 februari 2022

Vi har lagt till shost FQDN för det konto som ingår i aviseringen i meddelandet som skickas till SIEM. Mer information finns i Microsoft Defender for Identity SIEM-loggreferens.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.173

Publicerad 13 februari 2022

Alla Microsoft Defender för identitetsfunktioner är nu tillgängliga i Microsoft Defender-portalen. Mer information finns i detta blogginlägg.

Den här versionen åtgärdar problem vid installation av sensorn på Windows Server 2019 med KB5009557 installerat eller på en server med härdade EventLog-behörigheter.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.172

Publicerad 8 februari 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Januari 2022

Defender for Identity release 2.171

Publicerad 31 januari 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.170

Publicerad 24 januari 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.169

Publicerad 17 januari 2022

Vi släpper gärna möjligheten att konfigurera ett åtgärdskonto för Microsoft Defender för identitet. Det här är det första steget i möjligheten att vidta åtgärder mot användare direkt från produkten. Som första steg kan du definiera det gMSA-konto som Microsoft Defender for Identity använder för att utföra åtgärderna. Vi rekommenderar starkt att du börjar skapa dessa användare för att njuta av funktionen Åtgärder när den är live. Mer information finns i Hantera åtgärdskonton.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.168

Publicerad 9 januari 2022

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

December 2021

Defender for Identity release 2.167

Publicerad 29 december 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.166

Publicerad 27 december 2021

- Versionen innehåller en ny säkerhetsavisering: Misstänkt ändring av ett sAMNameAccount-attribut (CVE-2021-42278 och CVE-2021-42287-utnyttjande) (externt ID 2419).

Som svar på publiceringen av de senaste CVE:erna utlöser Microsoft Defender för identitet en säkerhetsvarning när en angripare försöker utnyttja CVE-2021-42278 och CVE-2021-42287. Mer information om den här attacken finns i blogginlägget. - Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.165

Publicerad 6 december 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

November 2021

Defender for Identity release 2.164

Publicerad 17 november 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.163

Publicerad 8 november 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.162

Publicerad 1 november 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

September 2021

Defender for Identity release 2.161

Publicerad 12 september 2021

- Versionen innehåller ny övervakad aktivitet: gMSA-kontolösenordet hämtades av en användare. Mer information finns i Microsoft Defender för identitetsövervakade aktiviteter

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Augusti 2021

Defender for Identity release 2.160

Utgiven 22 augusti 2021

- Versionen innehåller olika förbättringar och omfattar fler scenarier enligt de senaste ändringarna i PetitPotam-exploateringen.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.159

Utgiven 15 augusti 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

- Versionen innehåller en förbättring av den nyligen publicerade aviseringen: Misstänkt nätverksanslutning via Kryptera filsystemets fjärrprotokoll (externt ID 2416).

Vi har utökat stödet för den här identifieringen så att det utlöses när en potentiell angripare kommunicerar via en krypterad EFS-RPCchannel. Aviseringar som utlöses när kanalen krypteras behandlas som en avisering med medelhög allvarlighetsgrad, till skillnad från Hög när den inte är krypterad. Mer information om aviseringen finns i Misstänkt nätverksanslutning via Kryptera fjärrprotokoll för filsystem (externt ID 2416).

Defender for Identity release 2.158

Utgiven 8 augusti 2021

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Versionen innehåller en ny säkerhetsavisering: Misstänkt nätverksanslutning via Kryptera filsystemets fjärrprotokoll (externt ID 2416).

I den här identifieringen utlöser Microsoft Defender för identitet en säkerhetsavisering när en angripare försöker utnyttja EFS-RPC mot domänkontrollanten. Den här attackvektorn är associerad med den senaste PetitPotam-attacken. Mer information om aviseringen finns i Misstänkt nätverksanslutning via Kryptera fjärrprotokoll för filsystem (externt ID 2416).Versionen innehåller en ny säkerhetsavisering: Fjärrkodkörning för Exchange Server (CVE-2021-26855) (externt ID 2414)

I den här identifieringen utlöser Microsoft Defender för identitet en säkerhetsavisering när en angripare försöker ändra attributet "msExchExternalHostName" på Exchange-objektet för fjärrkörning av kod. Mer information om den här aviseringen finns i Fjärrkodskörning för Exchange Server (CVE-2021-26855) (externt ID 2414). Den här identifieringen förlitar sig på Windows-händelse 4662, så den måste vara aktiverad i förväg. Information om hur du konfigurerar och samlar in den här händelsen finns i Konfigurera Windows-händelsesamling och följ anvisningarna för Aktivera granskning av ett Exchange-objekt.

Defender for Identity release 2.157

Utgiven 1 augusti 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Juli 2021

Defender for Identity release 2.156

Publicerad 25 juli 2021

- Från och med den här versionen lägger vi till den körbara Npcap-drivrutinen i sensorinstallationspaketet. Mer information finns i WinPcap- och Npcap-drivrutiner.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.155

Publicerad 18 juli 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.154

Publicerad 11 juli 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

- Versionen innehåller ytterligare förbättringar och identifieringar för exploatering av utskriftspooler som kallas PrintNightmare-identifiering, för att täcka fler attackscenarier.

Defender for Identity release 2.153

Publicerad 4 juli 2021

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Versionen innehåller en ny säkerhetsvarning: Misstänkt försök att utnyttja Windows Print Spooler-tjänsten (CVE-2021-34527-utnyttjande) (externt ID 2415).

I den här identifieringen utlöser Defender for Identity en säkerhetsavisering när en angripare försöker utnyttja Windows Print Spooler Service mot domänkontrollanten. Den här attackvektorn är associerad med exploateringen av utskriftshanteraren och kallas PrintNightmare. Läs mer om den här aviseringen.

Juni 2021

Defender for Identity release 2.152

Publicerad 27 juni 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.151

Publicerad 20 juni 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.150

Publicerad 13 juni 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Maj 2021

Defender for Identity release 2.149

Publicerad 31 maj 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.148

Publicerad 23 maj 2021

- Om du konfigurerar och samlar in händelse-ID 4662 rapporterar Defender for Identity vilken användare som gjorde att uppdateringssekvensnumret (USN) ändrades till olika Active Directory-objektegenskaper. Om ett kontolösenord till exempel ändras och händelse 4662 är aktiverad registrerar händelsen vem som ändrade lösenordet.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.147

Publicerad 9 maj 2021

- Baserat på kundfeedback ökar vi standardantalet tillåtna sensorer från 200 till 350 och autentiseringsuppgifterna för Directory Services från 10 till 30.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.146

Publicerad 2 maj 2021

E-postaviseringar för både hälsoproblem och säkerhetsaviseringar har nu undersöknings-URL:en för både Microsoft Defender för identitet och Microsoft Defender XDR.

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

April 2021

Defender for Identity release 2.145

Publicerad 22 april 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.144

Publicerad 12 april 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Mars 2021

Defender for Identity release 2.143

Publicerad 14 mars 2021

- Vi har lagt till Windows Event 4741 för att identifiera datorkonton som lagts till i Active Directory-aktiviteter . Konfigurera den nya händelsen som ska samlas in av Defender for Identity. När de har konfigurerats kommer insamlade händelser att vara tillgängliga för visning i aktivitetsloggen samt Microsoft Defender XDR Advanced Hunting.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.142

Publicerad 7 mars 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Februari 2021

Defender for Identity release 2.141

Publicerad 21 februari 2021

- Ny säkerhetsvarning: Misstänkt AS-REP Roasting-attack (externt ID 2412)

Defender for Identitys misstänkta AS-REP Roasting-attack (extern ID 2412) säkerhetsavisering är nu tillgänglig. I den här identifieringen utlöses en säkerhetsavisering för Defender for Identity när en angripare riktar in sig på konton med inaktiverad Kerberos-förautentisering och försöker hämta Kerberos TGT-data. Angriparens avsikt kan vara att extrahera autentiseringsuppgifterna från data med hjälp av attacker med lösenordssprickor offline. Mer information finns i Kerberos AS-REP Roasting exposure (external ID 2412). - Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.140

Publicerad 14 februari 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Januari 2021

Defender for Identity release 2.139

Publicerad 31 januari 2021

- Vi har uppdaterat allvarlighetsgraden för den misstänkta Kerberos SPN-exponeringen till hög för att bättre återspegla effekten av aviseringen. Mer information om aviseringen finns i Misstänkt Kerberos SPN-exponering (externt ID 2410)

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity version 2.138

Publicerad 24 januari 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.137

Publicerad 17 januari 2021

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.136

Publicerad 3 januari 2021

- Defender for Identity stöder nu installation av sensorer på Active Directory Federation Services (AD FS) servrar (AD FS). Genom att installera sensorn på kompatibla AD FS-servrar utökas Microsoft Defender för identitetssynlighet i hybridmiljön genom övervakning av den här kritiska infrastrukturkomponenten. Vi har också uppdaterat några av våra befintliga identifieringar (misstänkt tjänstskapande, misstänkt Brute Force-attack (LDAP), kontouppräkningsspaning) för att även arbeta med AD FS-data. Om du vill starta distributionen av Microsoft Defender for Identity-sensorn för AD FS-servern laddar du ned det senaste distributionspaketet från sensorkonfigurationssidan.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

December 2020

Defender for Identity release 2.135

Publicerad 20 december 2020

- Vi har förbättrat vår avisering om Active Directory-attributs rekognosering (LDAP) (externt ID 2210) för att även identifiera tekniker som används för att hämta den information som behövs för att generera säkerhetstoken, till exempel som en del av Solorigate-kampanjen.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.134

Publicerad 13 december 2020

- Vår nyligen släppta NetLogon-detektor har förbättrats för att även fungera när Netlogon-kanaltransaktionen sker via en krypterad kanal. Mer information om detektorn finns i Misstänkt Netlogon-behörighetshöjningsförsök.

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.133

Publicerad 6 december 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

November 2020

Defender for Identity release 2.132

Publicerad 17 november 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Defender for Identity release 2.131

Publicerad 8 november 2020

- Ny säkerhetsvarning: Misstänkt Kerberos SPN-exponering (externt ID 2410)

Defender for Identitys säkerhetsavisering För misstänkt Kerberos SPN-exponering (externt ID 2410) är nu tillgänglig. I den här identifieringen utlöses en defender för identitetssäkerhetsavisering när en angripare räknar upp tjänstkonton och deras respektive SPN och sedan begär Kerberos TGS-biljetter för tjänsterna. Angriparens avsikt kan vara att extrahera hashar från biljetterna och spara dem för senare användning i offline brute force-attacker. Mer information finns i Kerberos SPN-exponering. - Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Oktober 2020

Defender for Identity release 2.130

Utgiven 25 oktober 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.129

Publicerad 18 oktober 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

September 2020

Azure ATP version 2.128

Publicerad 27 september 2020

- Konfiguration av ändrade e-postmeddelanden

Vi tar bort växlingsknapparna e-postavisering för att aktivera e-postaviseringar. Om du vill ta emot e-postaviseringar lägger du helt enkelt till en adress. Mer information finns i Ange meddelanden. - Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.127

Publicerad 20 september 2020

- Ny säkerhetsvarning: Misstänkt försök att utöka Netlogon-privilegier (externt ID 2411)

Azure ATP:s misstänkta försök att utöka Netlogon-privilegier (CVE-2020-1472-utnyttjande) (externT ID 2411) är nu tillgängligt. I den här identifieringen utlöses en Azure ATP-säkerhetsavisering när en angripare upprättar en sårbar Netlogon-säker kanalanslutning till en domänkontrollant med hjälp av Netlogon Remote Protocol (MS-NRPC), även kallat Netlogon Elevation of Privilege Vulnerability. Mer information finns i Misstänkt försök att utöka Netlogon-privilegier. - Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.126

Publicerad 13 september 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.125

Publicerad 6 september 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Augusti 2020

Azure ATP version 2.124

Utgiven 30 augusti 2020

- Nya säkerhetsaviseringar

Azure ATP-säkerhetsaviseringar innehåller nu följande nya identifieringar:- Rekognosering av Active Directory-attribut (LDAP) (externt ID 2210)

I den här identifieringen utlöses en Azure ATP-säkerhetsavisering när en angripare misstänks ha fått viktig information om domänen för användning i sin attack-kill-kedja. Mer information finns i Rekognosering av Active Directory-attribut. - Misstänkt oseriös Kerberos-certifikatanvändning (externt ID 2047)

I den här identifieringen utlöses en Azure ATP-säkerhetsavisering när en angripare som har fått kontroll över organisationen genom att kompromettera certifikatutfärdarservern misstänks generera certifikat som kan användas som bakdörrskonton i framtida attacker, till exempel att flytta i sidled i nätverket. Mer information finns i Misstänkt oseriös Kerberos-certifikatanvändning. - Misstänkt golden ticket-användning (biljettavvikelse med RBCD) (externt ID 2040)

Angripare med domänadministratörsbehörighet kan kompromettera KRBTGT-kontot. Med hjälp av KRBTGT-kontot kan de skapa en Kerberos-biljettbeviljande biljett (TGT) som ger auktorisering till alla resurser.

Den här förfalskade TGT:n kallas för en "gyllene biljett" eftersom den gör det möjligt för angripare att uppnå varaktig nätverksbeständighet med hjälp av resursbaserad begränsad delegering (RBCD). Förfalskade gyllene biljetter av den här typen har unika egenskaper som den här nya identifieringen är utformad för att identifiera. Mer information finns i Misstänkt golden ticket-användning (biljettavvikelse med RBCD).

- Rekognosering av Active Directory-attribut (LDAP) (externt ID 2210)

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.123

Utgiven 23 augusti 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.122

Utgiven 16 augusti 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.121

Utgiven 2 augusti 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Juli 2020

Azure ATP version 2.120

Utgiven 26 juli 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.119

Publicerad 5 juli 2020

- Funktionsförbättring: Fliken Nya undantagna domänkontrollanter i Excel-rapporten

För att förbättra noggrannheten i vår beräkningen av domänkontrollanternas täckning kommer vi att exkludera domänkontrollanter med externa förtroenden från beräkningen för att uppnå 100 % täckning. Undantagna domänkontrollanter visas på fliken nya undantagna domänkontrollanter i excelrapportens nedladdning av domäntäckning. Information om hur du laddar ned rapporten finns i Status för domänkontrollant. - Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Juni 2020

Azure ATP version 2.118

Utgiven 28 juni 2020

Nya säkerhetsutvärderingar

Azure ATP-säkerhetsutvärderingar innehåller nu följande nya utvärderingar:- Mest riskfyllda laterala rörelsevägar

Den här utvärderingen övervakar kontinuerligt din miljö för att identifiera känsliga konton med de mest riskfyllda laterala rörelsevägarna som exponerar en säkerhetsrisk och rapporterar om dessa konton för att hjälpa dig att hantera din miljö. Sökvägar anses vara riskfyllda om de har tre eller flera icke-känsliga konton som kan exponera det känsliga kontot för stöld av autentiseringsuppgifter av skadliga aktörer. Mer information finns i Säkerhetsbedömning: Mest riskfyllda laterala rörelsevägar (LMP). - Osäkra kontoattribut

Den här utvärderingen övervakar Azure ATP kontinuerligt din miljö för att identifiera konton med attributvärden som exponerar en säkerhetsrisk och rapporterar om dessa konton för att hjälpa dig att skydda din miljö. Mer information finns i Säkerhetsbedömning: Osäkra kontoattribut.

- Mest riskfyllda laterala rörelsevägar

Uppdaterad känslighetsdefinition

Vi utökar vår känslighetsdefinition för lokala konton till att omfatta entiteter som tillåts använda Active Directory-replikering.

Azure ATP version 2.117

Publicerad 14 juni 2020

Funktionsförbättring: Ytterligare aktivitetsinformation som är tillgänglig i den enhetliga SecOps-upplevelsen

Vi har utökat enhetsinformationen som vi skickar till Defender för molnet Appar, inklusive enhetsnamn, IP-adresser, konto-UPN och använd port. Mer information om vår integrering med Defender för molnet Apps finns i Använda Azure ATP med Defender för molnet Apps.Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.116

Utgiven 7 juni 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Maj 2020

Azure ATP version 2.115

Publicerad 31 maj 2020

Nya säkerhetsutvärderingar

Azure ATP-säkerhetsutvärderingar innehåller nu följande nya utvärderingar:- Osäkra SID-historikattribut

Den här utvärderingen rapporterar om SID-historikattribut som kan användas av angripare för att få åtkomst till din miljö. Mer information finns i Säkerhetsbedömning: Osäkra SID-historikattribut. - Microsoft LAPS-användning

Den här utvärderingen rapporterar om lokala administratörskonton som inte använder Microsofts "local administrator password solution" (LAPS) för att skydda sina lösenord. Att använda LAPS förenklar lösenordshanteringen och skyddar även mot cyberattacker. Mer information finns i Säkerhetsbedömning: Microsoft LAPS-användning.

- Osäkra SID-historikattribut

Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.114

Publicerad 17 maj 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.113

Utgiven 5 maj 2020

Funktionsförbättring: Utökad resursåtkomstaktivitet med NTLMv1

Från och med den här versionen innehåller Azure ATP nu information för resursåtkomstaktiviteter som visar om resursen använder NTLMv1-autentisering. Den här resurskonfigurationen är osäker och utgör en risk för att skadliga aktörer kan tvinga programmet till sin fördel. Mer information om risken finns i Äldre protokollanvändning.Funktionsförbättring: Misstänkt Brute Force-attack (Kerberos, NTLM) avisering

Brute Force-attack används av angripare för att få fotfäste i din organisation och är en viktig metod för hot- och riskidentifiering i Azure ATP. För att hjälpa dig att fokusera på de kritiska riskerna för dina användare gör den här uppdateringen det enklare och snabbare att analysera och åtgärda risker genom att begränsa och prioritera volymen av aviseringar.

Mars 2020

Azure ATP version 2.112

Publicerad 15 mars 2020

Nya Azure ATP-instanser integreras automatiskt med Microsoft Defender för molnet Apps

När du skapar en Azure ATP-instans (tidigare instans) aktiveras integreringen med Microsoft Defender för molnet Apps som standard. Mer information om integreringen finns i Använda Azure ATP med Microsoft Defender för molnet Apps.Nya övervakade aktiviteter

Följande aktivitetsövervakare är nu tillgängliga:Interaktiv inloggning med certifikat

Misslyckad inloggning med certifikat

Delegerad resursåtkomst

Läs mer om vilka aktiviteter Azure ATP övervakar och hur du filtrerar och söker efter övervakade aktiviteter i portalen.

Funktionsförbättring: Utökad resursåtkomstaktivitet

Från och med den här versionen innehåller Azure ATP nu information för resursåtkomstaktiviteter som visar om resursen är betrodd för obegränsad delegering. Den här resurskonfigurationen är osäker och utgör en risk för att skadliga aktörer kan tvinga programmet till sin fördel. Mer information om risken finns i Säkerhetsbedömning: Osäker Kerberos-delegering.Misstänkt SMB-paketmanipulering (CVE-2020-0796-utnyttjande) – (förhandsversion)

Azure ATP:s säkerhetsavisering om misstänkt SMB-paketmanipulering finns nu i offentlig förhandsversion. I den här identifieringen utlöses en Azure ATP-säkerhetsavisering när SMBv3-paket som misstänks utnyttja säkerhetsrisken CVE-2020-0796 görs mot en domänkontrollant i nätverket.

Azure ATP version 2.111

Publicerad 1 mars 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Februari 2020

Azure ATP version 2.110

Utgiven 23 februari 2020

- Ny säkerhetsbedömning: Oövervakade domänkontrollanter

Azure ATP-säkerhetsutvärderingar innehåller nu en rapport om oövervakade domänkontrollanter, servrar utan sensor, som hjälper dig att hantera fullständig täckning av din miljö. Mer information finns i Oövervakade domänkontrollanter.

Azure ATP version 2.109

Publicerad 16 feb 2020

- Funktionsförbättring: Känsliga entiteter

Från och med den här versionen (2.109) taggas datorer som identifieras som certifikatutfärdare, DHCP- eller DNS-servrar av Azure ATP automatiskt som känsliga.

Azure ATP version 2.108

Utgiven 9 februari 2020

Ny funktion: Stöd för grupphanterade tjänstkonton

Azure ATP stöder nu användning av grupphanterade tjänstkonton (gMSA) för bättre säkerhet vid anslutning av Azure ATP-sensorer till dina Microsoft Entra-skogar. Mer information om hur du använder gMSA med Azure ATP-sensorer finns i Anslut till din Active Directory-skog.Funktionsförbättring: Schemalagd rapport med för mycket data

När en schemalagd rapport har för mycket data informerar e-postmeddelandet dig nu om detta genom att visa följande text: Det fanns för mycket data under den angivna perioden för att generera en rapport. Detta ersätter det tidigare beteendet att bara identifiera det faktum när du har klickat på rapportlänken i e-postmeddelandet.Funktionsförbättring: Uppdaterad domänkontrollanttäckningslogik

Vi har uppdaterat vår rapportlogik för domänkontrollanttäckning så att den innehåller ytterligare information från Microsoft Entra-ID, vilket resulterar i en mer exakt vy över domänkontrollanter utan sensorer på dem. Den här nya logiken bör också ha en positiv effekt på motsvarande Microsoft Secure Score.

Azure ATP version 2.107

Publicerad 3 februari 2020

Ny övervakad aktivitet: SID-historik ändras

SID-historikändring är nu en övervakad och filterbar aktivitet. Läs mer om vilka aktiviteter Azure ATP övervakar och hur du filtrerar och söker efter övervakade aktiviteter i portalen.Funktionsförbättring: Stängda eller undertryckta aviseringar öppnas inte längre igen

När en avisering har stängts eller ignorerats i Azure ATP-portalen öppnas en ny avisering om samma aktivitet identifieras igen inom en kort tidsperiod. Tidigare, under samma förhållanden, öppnades aviseringen igen.TLS 1.2 krävs för portalåtkomst och sensorer

TLS 1.2 krävs nu för att använda Azure ATP-sensorer och molntjänsten. Åtkomst till Azure ATP-portalen är inte längre möjlig med webbläsare som inte stöder TLS 1.2.

Januari 2020

Azure ATP version 2.106

Utgiven 19 januari 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.105

Utgiven 12 januari 2020

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

December 2019

Azure ATP version 2.104

Publicerad 23 dec 2019

Utgångsdatum för sensorversion har eliminerats

Azure ATP-sensordistributions- och sensorinstallationspaket upphör inte längre att gälla efter ett antal versioner och uppdateras nu bara en gång. Resultatet av den här funktionen är att tidigare nedladdade sensorinstallationspaket nu kan installeras även om de är äldre än vårt maximala antal förfallna versioner.Bekräfta kompromettering

Nu kan du bekräfta att specifika Microsoft 365-användare har komprometterats och ställa in risknivån på hög. Det här arbetsflödet gör att dina säkerhetsåtgärdsteam kan använda en annan svarsfunktion för att minska sina tröskelvärden för tid-till-lösning för säkerhetsincidenter. Läs mer om hur du bekräftar kompromisser med Azure ATP och Defender för molnet Apps.Banderoll för ny upplevelse

På azure ATP-portalsidor där en ny upplevelse är tillgänglig i Defender för molnet Apps-portalen visas nya banderoller som beskriver vad som är tillgängligt med åtkomstlänkar.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.103

Publicerad 15 dec 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.102

Publicerad 8 dec 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

November 2019

Azure ATP version 2.101

Publicerad 24 november 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.100

Publicerad 17 november 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.99

Publicerad 3 november 2019

Funktionsförbättring: Meddelande om tillgänglighet för Defender för molnet Apps-portalen har lagts till i Azure ATP-portalen

För att säkerställa att alla användare är medvetna om tillgängligheten för de förbättrade funktioner som är tillgängliga med hjälp av portalen Defender för molnet Apps lades meddelandet till för portalen från den befintliga tidslinjen för Azure ATP-aviseringar.Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Oktober 2019

Azure ATP version 2.98

Utgiven 27 oktober 2019

Funktionsförbättring: Misstänkt råstyrkeattackvarning

Förbättrade aviseringen misstänkt råstyrkeattack (SMB) med hjälp av ytterligare analys och förbättrad identifieringslogik för att minska godartade sanna positiva (B-TP) och falska positiva aviseringsresultat (FP).Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.97

Utgiven 6 oktober 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

September 2019

Azure ATP version 2.96

Publicerad 22 september 2019

Berikade NTLM-autentiseringsdata med Windows Event 8004

Azure ATP-sensorer kan nu automatiskt läsa och utöka NTLM-autentiseringsaktiviteterna med dina serverdata när NTLM-granskning är aktiverat och Windows Event 8004 är aktiverat. Azure ATP parsar Windows Event 8004 för NTLM-autentiseringar för att utöka NTLM-autentiseringsdata som används för Azure ATP-hotanalys och -aviseringar. Den här förbättrade funktionen ger resursåtkomstaktivitet över NTLM-data samt utökade misslyckade inloggningsaktiviteter, inklusive måldatorn som användaren försökte men inte kunde komma åt.Läs mer om NTLM-autentiseringsaktiviteter med Windows Event 8004.

Versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.95

Publicerad 15 september 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.94

Publicerad 8 september 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.93

Publicerad 1 september 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Augusti 2019

Azure ATP version 2.92

Publicerad 25 augusti 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.91

Publicerad 18 augusti 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.90

Publicerad 11 augusti 2019

- Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.89

Publicerad 4 augusti 2019

Förbättringar av sensormetoder

För att undvika överskott av NTLM-trafikgenerering i skapandet av korrekta LMP-utvärderingar (Lateral Movement Path) har förbättringar gjorts i Azure ATP-sensormetoder för att förlita sig mindre på NTLM-användning och göra mer betydande användning av Kerberos.Aviseringsförbättring: Misstänkt golden ticket-användning (obefintligt konto)

SAM-namnändringar har lagts till i de bevistyper som anges i den här typen av avisering. Mer information om aviseringen, inklusive hur du förhindrar den här typen av aktivitet och åtgärdar, finns i Misstänkt golden ticket-användning (obefintligt konto).Allmän tillgänglighet: Misstänkt manipulering av NTLM-autentisering

Aviseringen misstänkt NTLM-autentiseringsmanipulering är inte längre i förhandsgranskningsläge och är nu allmänt tillgänglig.Versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Juli 2019

Azure ATP version 2.88

Publicerad 28 juli 2019

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.87

Publicerad 21 juli 2019

Funktionsförbättring: Automatiserad Syslog-händelsesamling för fristående Azure ATP-sensorer

Inkommande Syslog-anslutningar för fristående Azure ATP-sensorer är nu helt automatiserade, samtidigt som du tar bort växlingsalternativet från konfigurationsskärmen. Dessa ändringar påverkar inte utgående Syslog-anslutningar.Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.86

Publicerad 14 juli 2019

Ny säkerhetsavisering: Misstänkt manipulering av NTLM-autentisering (externt ID 2039)

Azure ATP:s nya säkerhetsavisering om misstänkt NTLM-autentiseringsmanipulering finns nu i offentlig förhandsversion. I den här identifieringen utlöses en Azure ATP-säkerhetsavisering när användning av "man-in-the-middle"-attack misstänks ha kringgåt NTLM Message Integrity Check (MIC), en säkerhetsrisk som beskrivs i Microsoft CVE-2019-040. Dessa typer av attacker försöker nedgradera NTLM-säkerhetsfunktioner och autentiseras, med det ultimata målet att göra lyckade laterala rörelser.Funktionsförbättring: Utökad enhetsoperativsystemidentifiering

Hittills har Azure ATP tillhandahållit information om enhetens operativsystem baserat på det tillgängliga attributet i Active Directory. Tidigare, om operativsysteminformationen inte var tillgänglig i Active Directory, var informationen också otillgänglig på Azure ATP-entitetssidor. Från och med den här versionen tillhandahåller Azure ATP nu den här informationen för enheter där Active Directory inte har informationen, eller inte är registrerade i Active Directory, med hjälp av metoder för att identifiera berikade enhetsoperativsystem.Tillägget av berikade enhetsoperativsystemidentifieringsdata hjälper till att identifiera oregistrerade och icke-Windows-enheter, samtidigt som det underlättar undersökningen. Mer information om nätverksnamnmatchning i Azure ATP finns i Förstå nätverksnamnsmatchning (NNR).

Ny funktion: Autentiserad proxy – förhandsversion

Azure ATP stöder nu autentiserad proxy. Ange proxy-URL:en med hjälp av sensorkommandoraden och ange användarnamn/lösenord för att använda proxyservrar som kräver autentisering. Mer information om hur du använder autentiserad proxy finns i Konfigurera proxyn.Funktionsförbättring: Automatiserad process för domänsynkronisering

Processen att utse och tagga domänkontrollanter som kandidater för domänsynkronisering under installationen och den pågående konfigurationen är nu helt automatiserad. Växlingsalternativet för att manuellt välja domänkontrollanter som kandidater för domänsynkronisering tas bort.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.85

Publicerad 7 juli 2019

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.84

Utgiven 1 juli 2019

Stöd för ny plats: Azure UK-datacenter

Azure ATP-instanser stöds nu i Azure UK-datacentret. Mer information om hur du skapar Azure ATP-instanser och deras motsvarande datacenterplatser finns i Steg 1 i Azure ATP-installation.Funktionsförbättring: Nytt namn och funktioner för aviseringen Misstänkta tillägg till känsliga grupper (externt ID 2024)

Aviseringen Misstänkta tillägg till känsliga grupper kallades tidigare aviseringen Misstänkta ändringar i känsliga grupper . Aviseringens externa ID (ID 2024) förblir detsamma. Den beskrivande namnändringen återspeglar mer exakt syftet med aviseringar om tillägg till dina känsliga grupper. Den förbättrade aviseringen innehåller även nya bevis och förbättrade beskrivningar. Mer information finns i Misstänkta tillägg till känsliga grupper.Ny dokumentationsfunktion: Guide för att flytta från Advanced Threat Analytics till Azure ATP

Den här nya artikeln innehåller krav, planeringsvägledning samt konfigurations- och verifieringssteg för att flytta från ATA till Azure ATP-tjänsten. Mer information finns i Flytta från ATA till Azure ATP.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

2019 juni

Azure ATP version 2.83

Publicerad 23 juni 2019

Funktionsförbättring: Varning om misstänkt tjänstskapande (externt ID 2026)

Den här aviseringen har nu en förbättrad aviseringssida med ytterligare bevis och en ny beskrivning. Mer information finns i Säkerhetsaviseringar om att skapa misstänkt tjänst.Stöd för namngivning av instanser: Stöd har lagts till för domänprefixet digit only

Stöd har lagts till för att skapa Azure ATP-instanser med inledande domänprefix som endast innehåller siffror. Du kan till exempel bara använda inledande domänprefix med siffror, till exempel 123456.contoso.com.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.82

Publicerad 18 juni 2019

Ny offentlig förhandsversion

Azure ATP:s undersökningsupplevelse för identitetshot finns nu i offentlig förhandsversion och är tillgänglig för alla Azure ATP-skyddade klientorganisationer. Mer information finns i Azure ATP Microsoft Defender för molnet Apps-undersökning.Allmän tillgänglighet

Azure ATP-stöd för ej betrodda skogar är nu allmänt tillgängligt. Mer information finns i Flera skogar i Azure ATP.Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.81

Publicerad 10 juni 2019

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.80

Publicerad 2 juni 2019

Funktionsförbättring: Avisering om misstänkt VPN-anslutning

Den här aviseringen innehåller nu förbättrade bevis och texter för bättre användbarhet. Mer information om aviseringsfunktioner och föreslagna reparationssteg och förebyggande åtgärder finns i aviseringsbeskrivningen misstänkt VPN-anslutning.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

2019 maj

Azure ATP version 2.79

Publicerad 26 maj 2019

Allmän tillgänglighet: Rekognosering av säkerhetsobjekt (LDAP) (externt ID 2038)

Den här aviseringen är nu i ALLMÄNT TILLGÄNGLIG (allmän tillgänglighet). Mer information om aviseringen, aviseringsfunktioner och föreslagna åtgärder och förebyggande åtgärder finns i aviseringsbeskrivningen för säkerhetsobjektsrekognosering (LDAP)

Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.78

Publicerad 19 maj 2019

Funktionsförbättring: Känsliga entiteter

Manuell känslig taggning för Exchange-servrarNu kan du tagga entiteter manuellt som Exchange-servrar under konfigurationen.

Så här taggar du en entitet manuellt som en Exchange Server:

- I Azure ATP-portalen väljer du Konfiguration.

- Under Identifiering väljer du Entitetstaggar och sedan Känslig.

- Välj Exchange-servrar och lägg sedan till den entitet som du vill tagga.

När du har taggat en dator som en Exchange Server taggas den som Känslig och visar att den har taggats som en Exchange Server. Taggen Känslig visas i datorns entitetsprofil och datorn kommer att beaktas i alla identifieringar som baseras på känsliga konton och laterala rörelsevägar.

Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.77

Publicerad 12 maj 2019

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.76

Publicerad 6 maj 2019

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

2019 april

Azure ATP version 2.75

Publicerad 28 april 2019

Funktionsförbättring: Känsliga entiteter

Från och med den här versionen (2.75) taggas datorer som identifieras som Exchange-servrar av Azure ATP nu automatiskt som känsliga.Entiteter som automatiskt taggas som Känsliga eftersom de fungerar som Exchange-servrar anger den här klassificeringen som orsaken till att de är taggade.

Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.74

Lanserar 14 april 2019

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.73

Publicerad 10 april 2019

- Den här versionen innehåller förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Mars 2019

Azure ATP version 2.72

Publicerad 31 mars 2019

Funktionsförbättring: Djup för lateral rörelsebana (LMP)

Laterala förflyttningsvägar (LMPs) är en viktig metod för identifiering av hot och risker i Azure ATP. För att hålla fokus på de kritiska riskerna för dina mest känsliga användare gör den här uppdateringen det enklare och snabbare att analysera och åtgärda risker för känsliga användare på varje LMP genom att begränsa omfattningen och djupet för varje diagram som visas.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.71

Publicerad 24 mars 2019

Funktionsförbättring: NNR-hälsoaviseringar (Network Name Resolution)

Hälsoaviseringar har lagts till för konfidensnivåer som är associerade med Azure ATP-säkerhetsaviseringar som baseras på NNR. Varje hälsoavisering innehåller användbara och detaljerade rekommendationer som hjälper dig att lösa låga NNR-framgångsfrekvenser.Se Vad är nätverksnamnmatchning för att lära dig mer om hur Azure ATP använder NNR och varför det är viktigt för aviseringsprecision.

Serverstöd: Stöd har lagts till för Server 2019 med hjälp av KB4487044

Stöd har lagts till för användning av Windows Server 2019, med en korrigeringsnivå på KB4487044. Användning av Server 2019 utan korrigering stöds inte och blockeras från och med den här uppdateringen.Funktionsförbättring: Användarbaserad aviseringsundantag

Utökade alternativ för aviseringsundantag tillåter nu att specifika användare undantas från specifika aviseringar. Undantag kan hjälpa till att undvika situationer där användning eller konfiguration av vissa typer av intern programvara upprepade gånger utlöste godartade säkerhetsaviseringar.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.70

Publicerad 17 mars 2019

Funktionsförbättring: NNR-konfidensnivån (Nätverksnamnsmatchning) som läggs till i flera aviseringar Nätverksnamnsmatchning eller (NNR) används för att identifiera källentitetsidentiteten för misstänkta attacker. Genom att lägga till NNR-konfidensnivåer i Azure ATP-aviseringsbevislistor kan du nu omedelbart utvärdera och förstå nivån på NNR-konfidensen som är relaterad till de möjliga källor som identifierats och åtgärda på lämpligt sätt.

NNR-konfidensnivåbevis lades till i följande aviseringar:

Ytterligare hälsovarningsscenario: Azure ATP-sensortjänsten kunde inte starta

I fall där Azure ATP-sensorn inte kunde starta på grund av ett problem med nätverksfångstdrivrutinen utlöses nu en sensorhälsoavisering. Felsöka Azure ATP-sensor med Azure ATP-loggar för mer information om Azure ATP-loggar och hur du använder dem.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.69

Publicerad 10 mars 2019

Funktionsförbättring: Misstänkt identitetsstöld (pass-the-ticket)-avisering Den här aviseringen innehåller nu nya bevis som visar information om anslutningar som görs med hjälp av RDP (Remote Desktop Protocol). De tillagda bevisen gör det enkelt att åtgärda det kända problemet med (B-TP) godartade positiva aviseringar som orsakas av användning av Remote Credential Guard över RDP-anslutningar.

Funktionsförbättring: Fjärrkörning av kod via DNS-avisering

Den här aviseringen innehåller nu nya bevis som visar säkerhetsuppdateringsstatus för domänkontrollanten, vilket informerar dig när uppdateringar krävs.Ny dokumentationsfunktion: MITRE ATT&CK-matris™ för Azure ATP-säkerhetsaviseringar

För att förklara och göra det enklare att mappa relationen mellan Azure ATP-säkerhetsaviseringar och den välbekanta MITRE ATT&CK-matrisen har vi lagt till relevanta MITRE-tekniker i Azure ATP-säkerhetsaviseringar. Den här ytterligare referensen gör det lättare att förstå den misstänkta attackteknik som kan användas när en Azure ATP-säkerhetsavisering utlöses. Läs mer om säkerhetsvarningsguiden för Azure ATP.Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Azure ATP version 2.68

Publicerad 3 mars 2019

Funktionsförbättring: Misstänkt råstyrkeattack (LDAP) avisering

Betydande förbättringar av användbarheten har gjorts i den här säkerhetsaviseringen, inklusive en reviderad beskrivning, tillhandahållande av ytterligare källinformation och information om gissningsförsök för snabbare reparation.

Läs mer om säkerhetsaviseringar för misstänkt råstyrkeattack (LDAP).Ny dokumentationsfunktion: Säkerhetsaviseringslabb

För att förklara kraften i Azure ATP när det gäller att identifiera de verkliga hoten mot din arbetsmiljö har vi lagt till ett nytt säkerhetsaviseringslabb i den här dokumentationen. Säkerhetsaviseringslabbet hjälper dig att snabbt konfigurera ett labb eller en testmiljö och förklarar den bästa defensiva poseringen mot vanliga, verkliga hot och attacker.Det stegvisa labbet är utformat för att säkerställa att du ägnar minimal tid åt att skapa och mer tid på att lära dig mer om ditt hotlandskap och tillgängliga Azure ATP-aviseringar och skydd. Vi är glada över att höra din feedback.

Den här versionen innehåller även förbättringar och felkorrigeringar för intern sensorinfrastruktur.

Februari 2019

Azure ATP version 2.67

Publicerad 24 februari 2019

Ny säkerhetsavisering: Rekognosering av säkerhetsobjekt (LDAP) – (förhandsversion)

Azure ATP:s rekognosering av säkerhetsobjekt (LDAP) – säkerhetsavisering för förhandsversion är nu i offentlig förhandsversion. I den här identifieringen utlöses en Azure ATP-säkerhetsavisering när rekognosering av säkerhetsobjekt används av angripare för att få viktig information om domänmiljön. Den här informationen hjälper angripare att mappa domänstrukturen, samt identifiera privilegierade konton för användning i senare steg i deras attackattackkedja.Lightweight Directory Access Protocol (LDAP) är en av de mest populära metoderna som används för både legitima och skadliga syften för att fråga Active Directory. LDAP-fokuserad rekognosering av säkerhetsobjekt används ofta som den första fasen i en Kerberoasting-attack. Kerberoasting-attacker används för att hämta en mållista med SPN (Security Principal Names), som angripare sedan försöker hämta TGS-biljetter (Ticket Granting Server) för.

Funktionsförbättring: Avisering om kontouppräkningsspaning (NTLM)