Skapa listor över betrodda avsändare i EOP

Tips

Visste du att du kan prova funktionerna i Microsoft Defender XDR för Office 365 plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

Om du är Microsoft 365-kund med postlådor i Exchange Online eller en fristående Exchange Online Protection (EOP) utan Exchange Online postlådor erbjuder EOP flera sätt att se till att användarna får e-post från betrodda avsändare. Tillsammans kan du betrakta dessa alternativ som säkra avsändarlistor.

Följande lista innehåller de tillgängliga metoderna för att tillåta avsändare i EOP från de flesta rekommenderade till minst rekommenderade:

- Tillåt poster för domäner och e-postadresser (inklusive falska avsändare) i listan Tillåt/blockera klientorganisation.

- Flödesregler för Exchange-e-post (kallas även transportregler).

- Säkra Outlook-avsändare (listan Betrodda avsändare i varje postlåda som endast påverkar postlådan).

- Lista över tillåtna IP-adresser (anslutningsfiltrering)

- Tillåtna avsändarlistor eller tillåtna domänlistor (principer för skräppostskydd)

Resten av den här artikeln innehåller information om varje metod.

Viktigt

Meddelanden som identifieras som skadlig kod* eller nätfiske med hög konfidens sätts alltid i karantän, oavsett vilket alternativ för lista över betrodda avsändare som du använder. Mer information finns i Skydda som standard i Office 365.

* Filtrering av skadlig kod hoppas över på SecOps-postlådor som identifieras i den avancerade leveransprincipen. Mer information finns i Konfigurera den avancerade leveransprincipen för nätfiskesimuleringar från tredje part och e-postleverans till SecOps-postlådor.

Var noga med att noga övervaka eventuella undantag som du gör för skräppostfiltrering med hjälp av listor över säkra avsändare.

Skicka alltid meddelanden i dina listor över betrodda avsändare till Microsoft för analys. Anvisningar finns i Rapportera bra e-post till Microsoft. Om meddelandena eller meddelandekällorna bedöms vara ofarliga kan Microsoft automatiskt tillåta meddelandena och du behöver inte manuellt underhålla posten i listor över säkra avsändare.

I stället för att tillåta e-post har du också flera alternativ för att blockera e-post från specifika källor med hjälp av blockerade avsändarlistor. Mer information finns i artikeln om att skapa listor över blockerade avsändare i EOP.

Använd tillåtna poster i listan Tillåt/blockera klientorganisation

Vårt främsta rekommenderade alternativ för att tillåta e-post från avsändare eller domäner är listan Tillåt/blockera klientorganisation. Anvisningar finns i Skapa tillåtna poster för domäner och e-postadresser och Skapa tillåtna poster för falska avsändare.

Endast om du inte kan använda listan Tillåt/blockera klientorganisation av någon anledning bör du överväga att använda en annan metod för att tillåta avsändare.

Använda e-postflödesregler

Obs!

Du kan inte använda meddelandehuvuden och e-postflödesregler för att ange en intern avsändare som en säker avsändare. Procedurerna i det här avsnittet fungerar endast för externa avsändare.

E-postflödesregler i Exchange Online och fristående EOP använder villkor och undantag för att identifiera meddelanden och åtgärder för att ange vad som ska göras med dessa meddelanden. Mer information finns i E-postflödesregler (transportregler) i Exchange Online.

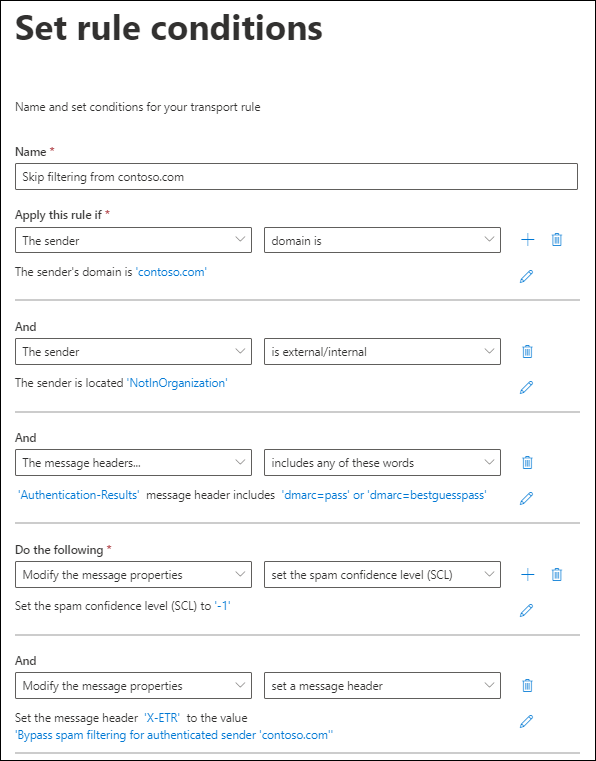

I följande exempel förutsätts att du behöver e-post från contoso.com för att hoppa över skräppostfiltrering. Konfigurera följande inställningar:

Tillämpa den här regeln om (villkor): Avsändardomänen>är> contoso.com.

Konfigurera någon av följande inställningar:

Tillämpa den här regeln om (ytterligare villkor): Meddelanderubrikerna>innehåller något av följande ord:

-

Ange text (rubriknamn):

Authentication-Results -

Ange ord (rubrikvärde):

dmarc=passellerdmarc=bestguesspass(lägg till båda värdena).

Det här villkoret kontrollerar e-postautentiseringsstatusen för den sändande e-postdomänen för att säkerställa att den sändande domänen inte förfalskas. Mer information om e-postautentisering finns i Email autentisering i Microsoft 365.

-

Ange text (rubriknamn):

Lista över tillåtna IP-adresser: Ange källans IP-adress eller adressintervall i principen för anslutningsfilter. Anvisningar finns i Konfigurera anslutningsfiltrering.

Använd den här inställningen om den sändande domänen inte använder e-postautentisering. Var så restriktiv som möjligt när det gäller käll-IP-adresserna i listan över tillåtna IP-adresser. Vi rekommenderar ett IP-adressintervall på /24 eller mindre (mindre är bättre). Använd inte IP-adressintervall som tillhör konsumenttjänster (till exempel outlook.com) eller delade infrastrukturer.

Viktigt

Konfigurera aldrig e-postflödesregler med endast avsändardomänen som villkor för att hoppa över skräppostfiltrering. Om du gör det ökar sannolikheten för att angripare kan förfalska den sändande domänen (eller personifiera den fullständiga e-postadressen), hoppa över all skräppostfiltrering och hoppa över avsändarautentiseringskontroller så att meddelandet tas emot i mottagarens inkorg.

Använd inte domäner som du äger (även kallade godkända domäner) eller populära domäner (till exempel microsoft.com) som villkor i e-postflödesregler eftersom det skapar möjligheter för angripare att skicka e-post som annars skulle filtreras.

Om du tillåter en IP-adress som finns bakom en NAT-gateway (network address translation) måste du känna till de servrar som ingår i NAT-poolen. IP-adresser och NAT-deltagare kan ändras. Du måste regelbundet kontrollera posterna i listan över tillåtna IP-adresser som en del av standardprocedurerna för underhåll.

Valfria villkor:

- > Avsändarenär intern/extern>Utanför organisationen: Det här villkoret är implicit, men det är ok att använda det för att ta hänsyn till lokala e-postservrar som kanske inte är korrekt konfigurerade.

- Ämnet eller brödtexten>ämne eller brödtext innehåller något av dessa ord><>nyckelord: Om du kan begränsa meddelandena ytterligare med nyckelord eller fraser i ämnesraden eller meddelandetexten kan du använda dessa ord som ett villkor.

Gör följande (åtgärder): Konfigurera båda följande åtgärder i regeln:

Ändra meddelandeegenskaperna>ange förtroendenivå för skräppost (SCL)>Kringgå skräppostfiltrering.

Ändra meddelandeegenskaperna>ange ett meddelandehuvud:

-

Ange text (rubriknamn): Till exempel

X-ETR. -

Ange ord (rubrikvärde): Till exempel

Bypass spam filtering for authenticated sender 'contoso.com'.

För mer än en domän i regeln kan du anpassa rubriktexten efter behov.

-

Ange text (rubriknamn): Till exempel

När ett meddelande hoppar över skräppostfiltrering på grund av en e-postflödesregel stämplas värdevärdet SFV:SKN i rubriken X-Forefront-Antispam-Report . Om meddelandet kommer från en källa som finns i listan över tillåtna IP-adresser läggs även värdet IPV:CAL till. Dessa värden kan hjälpa dig med felsökning.

Använda säkra Avsändare i Outlook

Försiktighet

Den här metoden skapar en hög risk för att angripare skickar e-post till inkorgen som annars skulle filtreras. Meddelanden som bedöms vara skadlig kod eller nätfiske med hög konfidens filtreras. Mer information finns i Konflikt mellan användar- och klientinställningar.

I stället för en organisationsinställning kan användare eller administratörer lägga till avsändarens e-postadresser i listan Säkra avsändare i postlådan. Poster i listan Betrodda avsändare i postlådan påverkar endast den postlådan. Anvisningar finns i följande artiklar:

- Användare: Lägg till mottagare av mina e-postmeddelanden i listan Betrodda avsändare.

- Administratörer: Konfigurera inställningar för skräppost på Exchange Online postlådor i Microsoft 365.

Den här metoden är inte önskvärd i de flesta situationer eftersom avsändare kringgår delar av filtreringsstacken. Även om du litar på avsändaren kan avsändaren fortfarande komprometteras och skicka skadligt innehåll. Du bör låta våra filter kontrollera varje meddelande och sedan rapportera falska positiva/negativa till Microsoft om vi har fel. Om du kringgår filtreringsstacken störs även automatisk rensning på noll timmar (ZAP).

När meddelanden hoppar över skräppostfiltrering på grund av poster i en användares lista över säkra avsändare innehåller rubrikfältet X-Forefront-Antispam-Report värdet SFV:SFE, vilket indikerar att filtrering efter skräppost, förfalskning och nätfiske (inte nätfiske med hög konfidens) har kringgåts.

- I Exchange Online beror om poster i listan Betrodda avsändare fungerar eller inte fungerar på domen och åtgärden i principen som identifierade meddelandet:

- Flytta meddelanden till mappen Skräppost Email: Domänposter och e-postadressposter för avsändare respekteras. Meddelanden från dessa avsändare flyttas inte till mappen Skräppost Email.

-

Karantän: Domänposter respekteras inte (meddelanden från dessa avsändare sätts i karantän). Email adressposter respekteras (meddelanden från dessa avsändare sätts inte i karantän) om något av följande påståenden är sant:

- Meddelandet identifieras inte som skadlig kod eller nätfiske med hög konfidens (skadlig kod och nätfiskemeddelanden med hög konfidens sätts i karantän).

- E-postadressen, URL:en eller filen i e-postmeddelandet finns inte heller i en blockpost i listan Tillåt/blockera klientorganisation.

- Poster för blockerade avsändare och blockerade domäner respekteras (meddelanden från dessa avsändare flyttas till mappen Skräppost Email). Inställningar för säker e-postlista ignoreras.

Använd listan över tillåtna IP-adresser

Försiktighet

Utan ytterligare verifiering som e-postflödesregler hoppar e-post från källor i listan över tillåtna IP-adresser över filtrering av skräppost och avsändarautentisering (SPF, DKIM, DMARC). Den här metoden skapar en hög risk för att angripare skickar e-post till inkorgen som annars skulle filtreras. Meddelanden som bedöms vara skadlig kod eller nätfiske med hög konfidens filtreras. Mer information finns i Konflikt mellan användar- och klientinställningar.

Det näst bästa alternativet är att lägga till källans e-postservrar i listan över tillåtna IP-adresser i principen för anslutningsfilter. Mer information finns i Konfigurera anslutningsfiltrering i EOP.

- Det är viktigt att du håller antalet tillåtna IP-adresser till ett minimum, så undvik att använda hela IP-adressintervall när det är möjligt.

- Använd inte IP-adressintervall som tillhör konsumenttjänster (till exempel outlook.com) eller delade infrastrukturer.

- Granska regelbundet posterna i listan över tillåtna IP-adresser och ta bort de poster som du inte längre behöver.

Använda tillåtna avsändarlistor eller tillåtna domänlistor

Försiktighet

Den här metoden skapar en hög risk för att angripare skickar e-post till inkorgen som annars skulle filtreras. Meddelanden som bedöms vara skadlig kod eller nätfiske med hög konfidens filtreras. Mer information finns i Konflikt mellan användar- och klientinställningar.

Använd inte populära domäner (till exempel microsoft.com) i tillåtna domänlistor.

Det minst önskvärda alternativet är att använda tillåtna avsändarlistor eller tillåtna domänlistor i anpassade principer för skräppostskydd eller i standardprincipen för skräppostskydd. Du bör undvika det här alternativet om det alls är möjligt eftersom avsändare kringgår all skräppost, förfalskning, nätfiskeskydd (förutom nätfiske med hög konfidens) och avsändarautentisering (SPF, DKIM, DMARC). Den här metoden används bäst endast för tillfällig testning. Detaljerade steg finns i Konfigurera principer för skräppostskydd i EOP.

Den maximala gränsen för dessa listor är cirka 1 000 poster, men du kan ange högst 30 poster i Microsoft Defender-portalen. Använd PowerShell för att lägga till fler än 30 poster.

Obs!

Från och med september 2022, om en tillåten avsändare, domän eller underdomän finns i en godkänd domän i din organisation, måste avsändaren, domänen eller underdomänen godkänna e-postautentiseringskontroller för att hoppa över filtrering av skräppostskydd.

Överväganden för massutskick

Ett standard-SMTP-e-postmeddelande kan innehålla olika e-postadresser för avsändare enligt beskrivningen i Varför internet-e-post behöver autentisering. När e-post skickas åt någon annan kan adresserna vara olika. Det här villkoret inträffar ofta för massutskick av e-postmeddelanden.

Anta till exempel att Blue Yonder Airlines anlitade Margie's Travel för att skicka e-postmeddelanden om annonsering. Meddelandet du får i inkorgen har följande egenskaper:

- MAIL FROM-adressen (kallas

5321.MailFromäven adress, P1-avsändare eller kuvertsändare) ärblueyonder.airlines@margiestravel.com. - Från-adressen (kallas

5322.Fromäven adress eller P2-avsändare) ärblueyonder@news.blueyonderairlines.com, vilket är vad du ser i Outlook.

Listor över säkra avsändare och säkra domänlistor i principer för skräppostskydd i EOP kontrollerar endast Från-adresserna. Det här beteendet liknar Säkra Outlook-avsändare som använder Från-adressen.

Om du vill förhindra att det här meddelandet filtreras kan du utföra följande steg:

- Lägg till

blueyonder@news.blueyonderairlines.com(Från-adressen) som en säker Avsändare i Outlook. -

Använd en e-postflödesregel med ett villkor som söker efter meddelanden från

blueyonder@news.blueyonderairlines.com(Från-adressen),blueyonder.airlines@margiestravel.com(MAIL FROM-adressen) eller båda.