Konfigurera DMARC för att verifiera från-adressdomänen för avsändare i Microsoft 365

Tips

Visste du att du kan prova funktionerna i Microsoft Defender XDR för Office 365 plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

Domänbaserad meddelandeautentisering, rapportering och överensstämmelse (DMARC) är en metod för e-postautentisering som hjälper till att verifiera e-post som skickas från din Microsoft 365-organisation för att förhindra falska avsändare som används i hot mot företagets e-post (BEC), utpressningstrojaner och andra nätfiskeattacker.

Du aktiverar DMARC för en domän genom att skapa en TXT-post i DNS. DMARC-validering av ett e-postmeddelande omfattar följande element:

Kontrollera att domänerna i MAIL FROM- och FROM-adresserna är justerade: SPF och DKIM kräver inte domänerna i följande e-postadresser för att "justera" (matcha):

-

MAIL FROM-adressen: E-postadressen som används vid överföring av meddelandet mellan SMTP-e-postservrar. Den här adressen kallas

5321.MailFromäven för adress, P1-avsändare eller kuvertsändare. -

Från-adressen: E-postadressen i fältet Från-huvud som visas som meddelandesändare i e-postklienter. Den här adressen kallas

5322.Fromäven för adressen eller P2-avsändaren.

Mer information om hur dessa e-postadresser kan finnas i olika domäner och användas för förfalskning finns i Varför e-post via Internet behöver autentisering.

DMARC använder resultatet från SPF för att verifiera båda följande villkor:

- Meddelandet kom från en auktoriserad källa för domänen som används i MAIL FROM-adressen (det grundläggande kravet för SPF).

- Domänerna i MAIL FROM- och From-adresserna i meddelandet är justerade. Det här resultatet kräver effektivt att giltiga källor för meddelandet måste finnas i domänen Från-adress.

DMARC använder resultatet från DKIM för att verifiera domänen som signerade meddelandet ( d= -värdet i ett DKIM-signaturhuvudfält som verifierats av s= selector-värdet) överensstämmer med domänen i Från-adressen.

Ett meddelande skickar DMARC om en eller båda av de beskrivna SPF- eller DKIM-kontrollerna godkänns. Ett meddelande misslyckas med DMARC om båda de beskrivna SPF- eller DKIM-kontrollerna misslyckas.

-

MAIL FROM-adressen: E-postadressen som används vid överföring av meddelandet mellan SMTP-e-postservrar. Den här adressen kallas

DMARC-princip: Anger vad du ska göra med meddelanden som inte klarar DMARC (avvisa, placera karantän eller inga instruktioner).

DMARC-rapporter: Anger var aggregeringsrapporter ska skickas (en periodisk sammanfattning av positiva och negativa DMARC-resultat) och kriminaltekniska rapporter (kallas även felrapporter; nästan omedelbara DMARC-felresultat som liknar en rapport som inte levereras eller studsar meddelande).

Innan vi börjar måste du veta följande om DMARC i Microsoft 365 baserat på din e-postdomän:

Om du bara använder MOERA-domänen (Microsoft Online Email Routing Address) för e-post (till exempel contoso.onmicrosoft.com): Även om SPF och DKIM redan har konfigurerats för din *.onmicrosoft.com-domän måste du skapa DMARC TXT-posten för domänen *.onmicrosoft.com i Administrationscenter för Microsoft 365. Anvisningar finns i det här avsnittet senare i den här artikeln. Mer information om *.onmicrosoft.com domäner finns i Varför har jag en "onmicrosoft.com"-domän?.

Om du använder en eller flera anpassade domäner för e-post (till exempel contoso.com): Om du inte redan har gjort det måste du konfigurera SPF för alla anpassade domäner och underdomäner som du använder för e-post. Du måste också konfigurera DKIM-signering med hjälp av den anpassade domänen eller underdomänen så att domänen som används för att signera meddelandet överensstämmer med domänen i Från-adressen. Anvisningar finns i följande artiklar:

- Konfigurera SPF för att förhindra förfalskning

- Använda DKIM för att verifiera utgående e-post från din anpassade domän

Därefter måste du också konfigurera DMARC TXT-posterna för dina anpassade domäner enligt beskrivningen i den här artikeln. Du har också följande överväganden:

Underdomäner:

- För e-posttjänster som inte kontrolleras direkt (till exempel massutskickstjänster) rekommenderar vi att du använder en underdomän (till exempel marketing.contoso.com) i stället för din huvudsakliga e-postdomän (till exempel contoso.com). Du vill inte att problem med e-post som skickas från dessa e-posttjänster ska påverka ryktet för e-post som skickas av anställda i din huvudsakliga e-postdomän. Mer information om hur du lägger till underdomäner finns i Kan jag lägga till anpassade underdomäner eller flera domäner i Microsoft 365?.

- Till skillnad från SPF och DKIM omfattar DMARC TXT-posten för en domän automatiskt alla underdomäner (inklusive obefintliga underdomäner) som inte har en egen DMARC TXT-post. Med andra ord kan du störa arvet av DMARC på en underdomän genom att skapa en DMARC TXT-post i underdomänen. Men varje underdomän kräver en SPF- och DKIM-post för DMARC.

Om du äger registrerade men oanvända domäner: Om du äger registrerade domäner som inte används för e-post eller något alls (kallas även parkerade domäner) konfigurerar du DMARC TXT-posterna i dessa domäner för att ange att ingen e-post någonsin ska komma från dessa domäner. Det här direktivet innehåller domänen *.onmicrosoft.com om du inte använder den för e-post.

DMARC-kontroller för inkommande e-post kan behöva hjälp: Om du använder en e-posttjänst som ändrar meddelanden under överföring före leverans till Microsoft 365 kan du identifiera tjänsten som en betrodd ARC-förseglare så att de ändrade meddelandena inte automatiskt misslyckas med DMARC-kontroller. Mer information finns i avsnittet Nästa steg i slutet av den här artikeln.

Resten av den här artikeln beskriver DMARC TXT-posten som du behöver skapa för domäner i Microsoft 365, det bästa sättet att gradvis och säkert konfigurera DMARC för anpassade domäner i Microsoft 365 och hur Microsoft 365 använder DMARC för inkommande e-post.

Tips

Om du vill skapa DMARC TXT-posten för din *.onmicrosoft.com-domän i Administrationscenter för Microsoft 365 kan du läsa det här avsnittet senare i den här artikeln.

Det finns inga administratörsportaler eller PowerShell-cmdletar i Microsoft 365 som du kan hantera DMARC TXT-poster i dina anpassade domäner. I stället skapar du DMARC TXT-posten hos din domänregistrator eller DNS-värdtjänst (ofta samma företag).

Vi tillhandahåller instruktioner för att skapa bevis på TXT-post för domänägarskap för Microsoft 365 hos många domänregistratorer. Du kan använda de här anvisningarna som utgångspunkt för att skapa DMARC TXT-poster. Mer information finns i Lägga till DNS-poster för att ansluta din domän.

Om du inte känner till DNS-konfigurationen kontaktar du domänregistratorn och ber om hjälp.

Syntax för DMARC TXT-poster

DMARC TXT-poster beskrivs utförligt i RFC 7489.

Den grundläggande syntaxen för DMARC TXT-posten för en domän i Microsoft 365 är:

Värdnamn: _dmarc

TXT-värde: v=DMARC1; <DMARC policy>; <Percentage of DMARC failed mail subject to DMARC policy>; <DMARC reports>

Eller

Värdnamn: _dmarc

TXT-värde: v=DMARC1; p=<reject | quarantine | none>; pct=<0-100>; rua=mailto:<DMARCAggregateReportURI>; ruf=mailto:<DMARCForensicReportURI>

Till exempel:

Värdnamn: _dmarc

TXT-värde: v=DMARC1; p=reject; pct=100; rua=mailto:rua@contoso.com; ruf=mailto:ruf@contoso.com

Värdet för värdnamnet

_dmarckrävs.v=DMARC1;identifierar TXT-posten som en DMARC TXT-post.DMARC-princip: Meddelar mål-e-postsystemet vad det ska göra med meddelanden som inte klarar DMARC enligt beskrivningen tidigare i den här artikeln:

-

p=reject: Meddelandena bör avvisas. Vad som faktiskt händer med meddelandet beror på målets e-postsystem, men meddelandena ignoreras vanligtvis. -

p=quarantine: Meddelandena ska godkännas men markeras. Vad som faktiskt händer med meddelandet beror på målets e-postsystem. Meddelandet kan till exempel placeras i karantän som skräppost, levereras till mappen Junk Email eller levereras till inkorgen med en identifierare som lagts till i ämnes- eller meddelandetexten. -

p=none: Ingen föreslagen åtgärd för meddelanden som inte klarar DMARC. Vad som händer med meddelandet beror på e-postskyddsfunktionerna i mål-e-postsystemet. Du använder det här värdet för att testa och justera DMARC-principen enligt beskrivningen senare i den här artikeln.

Tips

Utgående e-post från domäner i Microsoft 365 som inte klarar DMARC-kontroller av mål-e-posttjänsten dirigeras via leveranspoolen med hög risk för utgående meddelanden om DMARC-principen för domänen är

p=rejectellerp=quarantine. Det finns ingen åsidosättning för det här beteendet.-

Procentandelen misslyckade DMARC-e-postmeddelanden som omfattas av DMARC-principen: Meddelar mål-e-postsystemet hur många meddelanden som misslyckas DMARC (procent) som DMARC-principen tillämpas på dem. Innebär till exempel

pct=100att alla meddelanden som inte klarar DMARC får DMARC-principen tillämpad på dem. Du använder värden som är mindre än 100 för testning och justering av DMARC-principen enligt beskrivningen senare i den här artikeln. Om du inte använderpct=ärpct=100standardvärdet .DMARC-rapporter:

DMARC-sammanställd rapport-URI: Värdet

rua=mailto:identifierar var DMARC-aggregeringsrapporten ska skickas. Aggregeringsrapporten har följande egenskaper:- De e-postmeddelanden som innehåller aggregeringsrapporten skickas vanligtvis en gång per dag (rapporten innehåller DMARC-resultaten från föregående dag). Ämnesraden innehåller måldomänen som skickade rapporten (Submitter) och källdomänen för DMARC-resultaten (rapportdomänen).

- DMARC-data finns i en XML-e-postbilaga som troligen är GZIP-komprimerad. XML-schemat definieras i bilaga C till RFC 7489. Rapporten innehåller följande information:

- IP-adresserna för servrar eller tjänster som skickar e-post med din domän.

- Om servrarna eller tjänsterna klarar eller misslyckas med DMARC-autentisering.

- De åtgärder som DMARC vidtar på e-post som misslyckas med DMARC-autentisering (baserat på DMARC-principen).

Tips

Informationen i aggregeringsrapporten kan vara omfattande och svår att parsa. För att förstå data kan du använda följande alternativ för DMARC-rapportering:

- Skapa automatisering med PowerShell eller Microsoft Power BI.

- Använd en extern tjänst. Om du vill ha en lista över tjänster söker du efter DMARC i katalogen Microsoft Intelligent Security Association (MISA) på https://www.microsoft.com/misapartnercatalog. DMARC Reporting Services beskriver alla anpassade värden som krävs i DMARC TXT-posten.

DMARC Forensic Report URI: Värdet

ruf=mailto:identifierar var DMARC-kriminalteknisk rapport ska skickas (kallas även DMARC-felrapport). Rapporten genereras och skickas omedelbart efter ett DMARC-fel som en rapport om utebliven leverans (kallas även för en NDR eller ett studsande meddelande).

Tips

Du bör regelbundet granska DMARC Aggregate-rapporterna för att övervaka var e-post från dina domäner kommer ifrån och för att söka efter oavsiktliga DMARC-fel (falska positiva identifieringar).

Enskilda e-postsystem för mål ansvarar för att skicka tillbaka DMARC-rapporter till dig. Mängden och variationen av DMARC-rapporter varierar på samma sätt som volymen och mängden e-post som skickas från din organisation varierar. Du kan till exempel förvänta dig lägre e-postvolym under helgdagar och högre e-postvolym under organisationshändelser. Det är bäst att utse specifika personer att övervaka DMARC-rapporter och att använda en specifik postlåda eller Microsoft 365-grupp för att ta emot DMARC-rapporterna (leverera inte rapporterna till en användares postlåda).

Mer information om DMARC finns i följande resurser:

- DMARC Training Series från M3AAWG (Messaging, Malware, Mobile Anti-Abuse Working Group).

- Information på DMARC.org.

Använd Administrationscenter för Microsoft 365 för att lägga till DMARC TXT-poster för *.onmicrosoft.com-domäner i Microsoft 365

I Administrationscenter för Microsoft 365 på https://admin.microsoft.comväljer du Visa alla>inställningsdomäner>. Om du vill gå direkt till sidan Domäner använder du https://admin.microsoft.com/Adminportal/Home#/Domains.

På sidan Domäner väljer du domänen *.onmicrosoft.com i listan genom att klicka någonstans på raden förutom kryssrutan bredvid domännamnet.

På sidan domäninformation som öppnas väljer du fliken DNS-poster .

På fliken DNS-poster väljer du

Lägg till post.

Lägg till post.I den utfällbara menyn Lägg till en anpassad DNS-post som öppnas konfigurerar du följande inställningar:

Typ: Kontrollera att TXT (text) är markerat.

TXT-namn: Ange

_dmarc.TXT-värde: Ange

v=DMARC1; p=reject.Tips

Om du vill ange mål för DMARC Aggregate- och DMARC Forensic-rapporterna använder du syntaxen

v=DMARC1; p=reject rua=mailto:<emailaddress>; ruf=mailto:<emailaddress>. Till exempelv=DMARC1; p=reject rua=mailto:rua@contoso.onmicrosoft.com; ruf=mailto:ruf@contoso.onmicrosoft.com.DMARC-rapporteringsleverantörer i MISA-katalogen gör https://www.microsoft.com/misapartnercatalog det enklare att visa och tolka DMARC-resultat.

TTL: Kontrollera att 1 timme har valts.

När du är klar med den utfällbara menyn Lägg till en anpassad DNS-post väljer du Spara.

Konfigurera DMARC för aktiva anpassade domäner i Microsoft 365

Tips

Som tidigare nämnts i den här artikeln måste du skapa SPF TXT-poster och konfigurera DKIM-signering för alla anpassade domäner och underdomäner som du använder för att skicka e-post i Microsoft 365 innan du konfigurerar DMARC för anpassade domäner eller underdomäner.

Vi rekommenderar en gradvis metod för att konfigurera DMARC för dina Microsoft 365-domäner. Målet är att komma till en p=reject DMARC-princip för alla dina anpassade domäner och underdomäner, men du måste testa och verifiera på vägen för att förhindra att mål-e-postsystem avvisar bra e-post på grund av oavsiktliga DMARC-fel.

Distributionsplanen för DMARC bör använda följande steg. Börja med en domän eller underdomän med låg e-postvolym och/eller färre potentiella e-postkällor (mindre risk för att legitim e-post från okända källor blockeras):

Börja med en DMARC-princip

p=noneför och övervaka resultatet för domänen. Till exempel:DMARC TXT-post för marketing.contoso.com:

Värdnamn:

_dmarc

TXT-värde:v=DMARC1; p=none; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comDMARC-aggregerings- och DMARC-kriminaltekniska rapporter ger nummer och källor till meddelanden som passerar och misslyckas med DMARC-kontroller. Du kan se hur mycket av din legitima e-posttrafik som omfattas eller inte omfattas av DMARC och felsöka eventuella problem. Du kan också se hur många bedrägliga meddelanden som skickas och var de skickas från.

Öka DMARC-principen till

p=quarantineoch övervaka resultatet för domänen.Efter tillräckligt med övervakning av effekterna av

p=nonekan du öka DMARC-principen tillp=quarantineför domänen. Till exempel:DMARC TXT-post för marketing.contoso.com:

Värdnamn:

_dmarc

TXT-värde:v=DMARC1; p=quarantine; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comDu kan också använda värdet

pct=för att gradvis påverka fler meddelanden och verifiera resultaten. Du kan till exempel flytta i följande steg:pct=10pct=25pct=50pct=75pct=100

Öka DMARC-principen till

p=rejectoch övervaka resultatet för domänen.Efter tillräckligt med övervakning av effekterna av

p=quarantinekan du öka DMARC-principen tillp=rejectför domänen. Till exempel:DMARC TXT-post för marketing.contoso.com:

Värdnamn:

_dmarc

TXT-värde:v=DMARC1; p=reject; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comDu kan också använda värdet

pct=för att gradvis påverka fler meddelanden och verifiera resultaten.Upprepa de föregående tre stegen för de återstående underdomänerna för att öka volymen och/eller komplexiteten, vilket sparar den överordnade domänen till sist.

Tips

Att blockera legitim e-post på en betydande volym är oacceptabelt för användare, men det är nästan oundvikligt att du kommer att få några falska positiva identifieringar. Gå långsamt och metodiskt med problem som avslöjas i DMARC-rapportering. DMARC-rapporteringsleverantörer i MISA-katalogen gör https://www.microsoft.com/misapartnercatalog det enklare att visa och tolka DMARC-resultaten.

Som tidigare beskrivits ärver underdomäner DMARC TXT-postinställningarna för den överordnade domänen, som kan åsidosättas av en separat DMARC TXT-post i underdomänen. När du är klar med att konfigurera DMARC i en domän och alla underdomäner, och DMARC-inställningarna är i praktiken identiska för den överordnade domänen och alla underdomäner, kan du eliminera DMARC TXT-posterna i underdomänerna och förlita dig på den enda DMARC TXT-posten i den överordnade domänen.

DMARC TXT-poster för parkerade domäner i Microsoft 365

Tips

Den rekommenderade SPF TXT-posten för parkerade domäner som inte skickar e-post beskrivs i SPF TXT-poster för anpassade domäner i Microsoft 365. Enligt beskrivningen i Konfigurera DKIM för att signera e-post från din Microsoft 365-domän rekommenderar vi inte DKIM CNAME-poster för parkerade domäner.

Om du har registrerat domäner som ingen på Internet bör förvänta sig att ta emot e-post från skapar du följande DMARC TXT-post hos domänregistratorn för domänen:

Värdnamn:

_dmarc

TXT-värde:v=DMARC1; p=reject;- Värdet

pct=ingår inte eftersom standardvärdet ärpct=100. - Värdena

rua=mailto:ochruf=mailto:behövs förmodligen inte i det här scenariot, eftersom ingen giltig e-post någonsin ska komma från avsändare i domänen.

- Värdet

Om du inte använder domänen *.onmicrosoft.com för att skicka e-post måste du också lägga till DMARC TXT-posten för din *.onmicrosoft.com-domän.

DMARC för inkommande e-post till Microsoft 365

DMARC-kontroller för e-post som kommer till Microsoft 365 påverkas av följande funktioner i Exchange Online Protection (EOP):

- Om förfalskningsinformation är aktiverat eller inaktiverat i principen för skydd mot nätfiske som kontrollerade meddelandet. Om du inaktiverar förfalskningsinformation inaktiveras implicit förfalskningsskydd endast från sammansatta autentiseringskontroller .

- Om principen För att respektera DMARC-post när meddelandet identifieras som förfalskningsinställning är aktiverat eller inaktiverat i principen för skydd mot nätfiske som kontrollerade meddelandet och de angivna åtgärderna baserat på källdomänens DMARC-princip (

p=quarantineellerp=rejectI DMARC TXT-posten).

Fullständig information finns i Spoof protection and sender DMARC policies (Förfalskningsskydd och DMARC-principer för avsändare).

Om du vill se standardvärdena för de här inställningarna i principer för skydd mot nätfiske kontrollerar du inställningsvärdena i tabellen i inställningarna för EOP-principer för skydd mot nätfiske.

Microsoft 365 skickar inte DMARC-kriminaltekniska rapporter (även kallade DMARC-felrapporter), även om det finns en giltig

ruf=mailto:adress i DMARC TXT-posten för källdomänen.Microsoft 365 skickar DMARC Aggregate-rapporter till alla domäner med en giltig

rua=mailto:adress i DMARC TXT-posterna, så länge MX-posten för Microsoft 365-domänen pekar direkt på Microsoft 365.Om e-post från Internet dirigeras via en tjänst eller enhet från tredje part före leverans till Microsoft 365 (MX-postpunkterna någon annanstans än Microsoft 365) skickas inte DMARC Aggregate-rapporter. Den här begränsningen omfattar hybrid- eller fristående EOP-scenarier där e-post levereras till den lokala miljön innan den dirigeras till Microsoft 365 med hjälp av en anslutningsapp.

Tips

När en tjänst eller enhet från tredje part finns framför e-post som flödar till Microsoft 365 identifierar utökad filtrering för anslutningsappar (även kallat hoppa över lista) korrekt källan till internetmeddelanden för SPF, DKIM (om tjänsten ändrar meddelanden) och DMARC-validering.

Felsöka DMARC

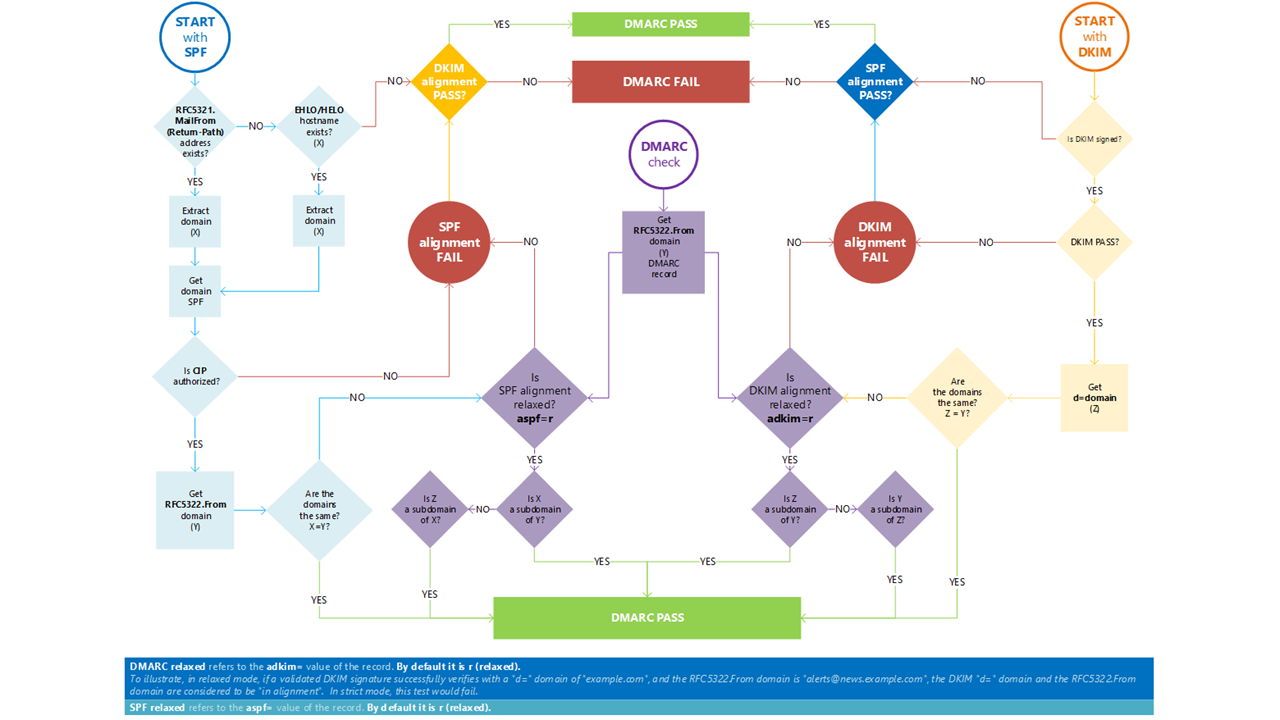

Du kan använda följande bild för att felsöka problem med DMARC-autentisering.

Nästa steg

För e-post som kommer till Microsoft 365 kan du också behöva konfigurera betrodda ARC-förseglare om du använder tjänster som ändrar meddelanden under överföring före leverans till din organisation. Mer information finns i Konfigurera betrodda ARC-förseglare.