Datauppsättningar

Viktigt

Den 30 juni 2024 drogs den fristående portalenhttps://ti.defender.microsoft.com Microsoft Defender Threat Intelligence (Defender TI) tillbaka och är inte längre tillgänglig. Kunder kan fortsätta använda Defender TI i Microsoft Defender-portalen eller med Microsoft Copilot for Security. Läs mer

Microsoft centraliserar flera datauppsättningar i Microsoft Defender Threat Intelligence (Defender TI), vilket gör det enklare för Microsofts kunder och community att utföra infrastrukturanalyser. Microsofts primära fokus är att tillhandahålla så mycket data som möjligt om Internetinfrastruktur för att stödja olika säkerhetsanvändningsfall.

Microsoft samlar in, analyserar och indexerar Internetdata för att hjälpa dig:

- Identifiera och svara på hot

- Prioritera incidenter

- Identifiera infrastruktur som är associerad med aktörsgrupper som riktar sig till din organisation proaktivt

Microsoft samlar in internetdata via sitt passiva PDNS-sensornätverk (Domain Name System), ett globalt proxynätverk med virtuella användare, portgenomsökningar och andra källor för skadlig kod och tillagda DNS-data.

Dessa Internetdata kategoriseras i två olika grupper: traditionella och avancerade. Traditionella datauppsättningar omfattar:

Avancerade datauppsättningar omfattar:

Avancerade datauppsättningar samlas in från att observera dokumentobjektmodellen (DOM) för crawlade webbsidor. Dessutom observeras komponenter och spårare från identifieringsregler som utlöses baserat på banderollsvar från portgenomsökningar eller TLS-certifikatinformation.

Åtgärder

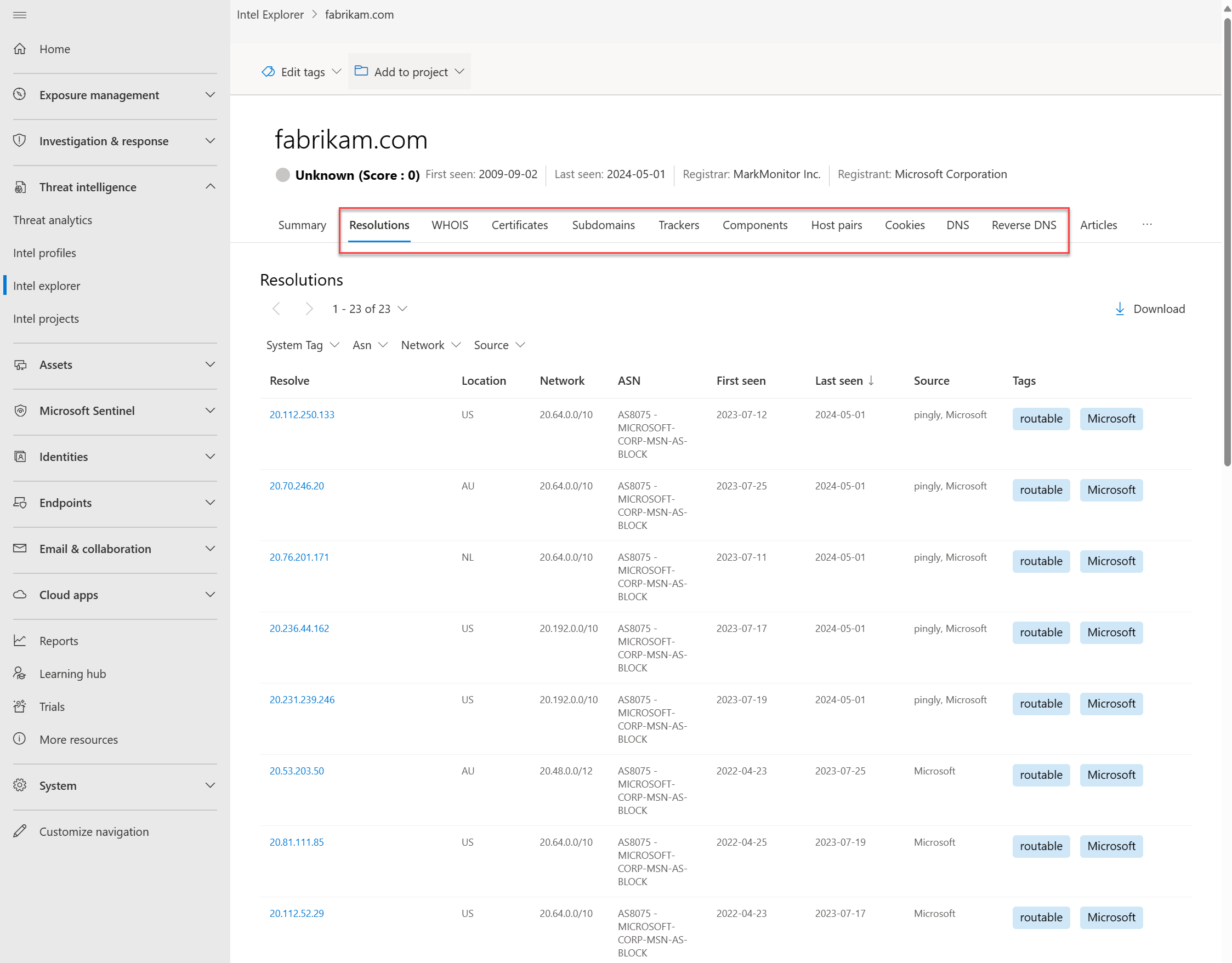

PDNS är ett postsystem som lagrar DNS-matchningsdata för en viss plats, post och tidsram. Med den här historiska matchningsdatauppsättningen kan du se vilka domäner som matchas till en IP-adress och tvärtom. Den här datauppsättningen möjliggör tidsbaserad korrelation baserat på domän- eller IP-överlappning.

PDNS kan aktivera identifiering av tidigare okänd eller nyligen stått upp hot aktör infrastruktur. Proaktivt tillägg av indikatorer till blockeringslistor kan stänga av kommunikationsvägar innan kampanjer äger rum. Det finns data för postmatchning på fliken Upplösningar , som finns på intel explorer-sidan i Microsoft Defender-portalen. Fler typer av DNS-poster är tillgängliga på fliken DNS .

Våra PDNS-matchningsdata innehåller följande information:

- Lös: Namnet på den matchande entiteten (antingen en IP-adress eller domän)

- Plats: Den plats som IP-adressen finns på

- Nätverk: Netblock eller undernätet som är associerat med IP-adressen

- ASN: Det autonoma systemnumret (ASN) och organisationsnamnet

- Först sett: En tidsstämpel för det datum då Microsoft först observerade den här lösningen

- Senast sedd: En tidsstämpel för det datum då Microsoft senast observerade den här lösningen

- Källa: Källan som aktiverade identifieringen av relationen.

- Taggar: Alla taggar som tillämpas på den här artefakten i Defender TI (läs mer)

Frågor som den här datamängden kan hjälpa dig att besvara:

Domäner:

När observerade Defender TI först domänen som matchar en IP-adress?

När såg Defender TI senast domänen aktivt matcha till en IP-adress?

Vilken IP-adress eller vilka adresser matchar domänen för närvarande?

IP-adresser:

Kan IP-adressen dirigeras?

Vilket undernät är IP-adressdelen av?

Finns det en ägare som är associerad med undernätet?

Vilken AS är IP-adressdelen av?

Finns det geoplats?

WHOIS

Tusentals gånger om dagen köps och/eller överförs domäner mellan individer och organisationer. Processen är enkel, tar bara några minuter och kan vara så låg som $7, beroende på registratorprovidern. Utöver betalningsinformation måste man ange ytterligare information om sig själva. En del av den här informationen lagras som en del av en WHOIS-post som domänen har konfigurerats för. Den här åtgärden betraktas som en registrering av offentlig domän. Det finns dock privata domänregistreringstjänster, där man kan dölja sin personliga information från domänens WHOIS-post. I dessa situationer är domänägarens information säker och ersätts av deras registrators information. Fler aktörsgrupper utför privata domänregistreringar för att göra det svårare för analytiker att hitta andra domäner som de äger. Defender TI tillhandahåller olika datauppsättningar för att hitta aktörers delade infrastruktur när WHOIS-poster inte tillhandahåller leads.

WHOIS är ett protokoll som gör att vem som helst kan fråga efter information om en domän, IP-adress eller undernät. En av de vanligaste funktionerna för WHOIS inom forskning om hotinfrastruktur är att identifiera eller ansluta olika entiteter baserat på unika data som delas i WHOIS-poster. Om du har köpt en domän själv kanske du har märkt att det innehåll som begärts från registratorerna aldrig har verifierats. Faktum är att du kunde ha satt vad som helst i skivan (och många människor gör det), som sedan skulle visas för världen.

Varje WHOIS-post har flera olika avsnitt, som alla kan innehålla olika information. Vanliga avsnitt är registrator, registrant, administratör och teknik, där var och en kan motsvara en annan kontakt för posten. Dessa data dupliceras i avsnitt i de flesta fall, men det kan finnas vissa små avvikelser, särskilt om en aktör har gjort ett misstag. När du visar WHOIS-information i Defender TI ser du en komprimerad post som deduplicerar alla data och anger vilken del av posten den kom från. Vi har upptäckt att den här processen påskyndar analytikerarbetsflödet avsevärt och undviker att data förbises. Defender TI:s WHOIS-information drivs av WhoisIQ-databasen™.

Våra WHOIS-data innehåller följande information:

- Posten har uppdaterats: En tidsstämpel som anger dagen då en WHOIS-post senast uppdaterades

- Senast genomsökt: Datumet då Defender TI-systemet senast genomsökt posten

- Förfallodagen: Förfallodatumet för registreringen, om det är tillgängligt

- Skapad: Åldern för den aktuella WHOIS-posten

- WHOIS-server: Servern som har konfigurerats av en ICANN-ackrediterad registrator för att hämta uppdaterad information om domäner som är registrerade i den

- Registrar: Registratortjänsten som används för att registrera artefakten

- Domänstatus: Domänens aktuella status. en "aktiv" domän är live på Internet

- E-post: Alla e-postadresser som finns i WHOIS-posten och vilken typ av kontakt var och en är associerad med (till exempel administratör eller teknik)

- Namn: Namnet på alla kontakter i posten och vilken typ av kontakt var och en är associerad med

- Organisation: Namnet på alla organisationer i posten och vilken typ av kontakt var och en är associerad med

- Gata: Alla gatuadresser som är associerade med posten och typen av motsvarande kontakt

- Stad: Alla städer som anges i en adress som är associerad med posten och typen av motsvarande kontakt

- Stat: Alla tillstånd som anges i en adress som är associerad med posten och typen av motsvarande kontakt

- Postnummer: Eventuella postnummer som anges i en adress som är associerad med posten och typen av motsvarande kontakt

- Land: Alla länder eller regioner som anges i en adress som är associerad med posten och typen av motsvarande kontakt

- Telefon: Alla telefonnummer som anges i posten och typen av motsvarande kontakt

- Namnservrar: Namnservrar som är associerade med den registrerade entiteten

Aktuella WHOIS-sökningar

Defender TI:s aktuella WHOIS-lagringsplats markerar alla domäner i Microsofts WHOIS-samling som för närvarande är registrerade och associerade med WHOIS-attributet av intresse. Dessa data visar domänens registrering och förfallodatum, tillsammans med den e-postadress som används för att registrera domänen. Dessa data visas på fliken WHOIS-sökning på plattformen.

Historiska WHOIS-sökningar

Defender TI:s WHOIS-historiklagringsplats ger användare åtkomst till alla kända historiska domänassociationer till WHOIS-attribut baserat på systemets observationer. Den här datauppsättningen markerar alla domäner som är associerade med ett attribut som en användare pivoterar från att visa första gången och sista gången vi observerade associationen mellan domänen och attributet som efterfrågades. Dessa data visas på en separat flik bredvid den aktuella WHOIS-fliken .

Frågor som den här datamängden kan hjälpa dig att besvara:

Hur gammal är domänen?

Verkar informationen vara sekretessskyddad?

Verkar någon av data vara unik?

Vilka namnservrar används?

Är den här domänen en slukhålsdomän?

Är den här domänen en parkerad domän?

Är den här domänen en honeypot-domän?

Finns det någon historia?

Finns det några falska e-postmeddelanden om integritetsskydd?

Finns det några falska namn i WHOIS-posten?

Identifieras andra relaterade IOK:er från att söka mot potentiellt delade WHOIS-värden mellan domäner?

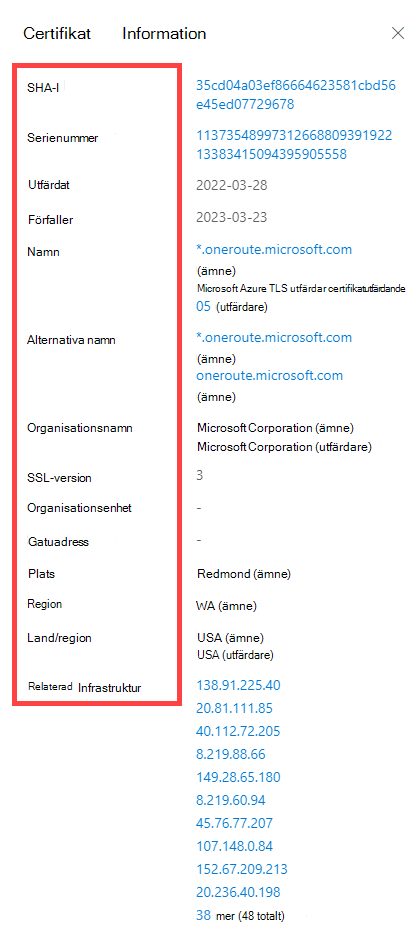

Certifikat

Utöver att skydda dina data är TLS-certifikat ett fantastiskt sätt för användare att ansluta olika nätverksinfrastrukturer. Med moderna genomsökningstekniker kan vi utföra databegäranden mot varje nod på Internet på bara några timmar. Med andra ord kan vi koppla ett certifikat till en IP-adress som är värd för det enkelt och regelbundet.

Precis som en WHOIS-post kräver TLS-certifikat att användaren anger information för att generera slutprodukten. Förutom domänen innehåller TLS-certifikatet vem certifikatet skapas för (om det inte är självsignerat). Användaren kan skapa ytterligare information. Där Microsofts användare ser mest värde från TLS-certifikat är inte nödvändigtvis de unika data som någon kan använda när de genererar certifikatet, utan där det finns.

För att få åtkomst till ett TLS-certifikat måste det associeras med en webbserver och exponeras via en viss port (oftast 443). Med hjälp av massgenomsökningar på internet varje vecka är det möjligt att skanna alla IP-adresser och hämta alla certifikat som finns för att skapa en historisk lagringsplats med certifikatdata. Med en databas med IP-adresser till TLS-certifikatmappningar kan du identifiera överlappningar i infrastrukturen.

För att ytterligare illustrera det här konceptet kan du tänka dig att en aktör konfigurerar en server med ett självsignerat TLS-certifikat. Efter flera dagar blir försvarare kloka på sin infrastruktur och blockerar webbservern som är värd för skadligt innehåll. I stället för att förstöra allt sitt hårda arbete kopierar aktören bara allt innehåll (inklusive TLS-certifikatet) och placerar dem på en ny server. Som användare kan du nu upprätta en anslutning med hjälp av certifikatets unika SHA-1-värde och säga att båda webbservrarna (en blockerad, en okänd) är anslutna på något sätt.

Det som gör TLS-certifikat mer värdefulla är att de kan göra anslutningar som passiva DNS- eller WHOIS-data kan missa. Det innebär fler sätt att korrelera potentiell skadlig infrastruktur och identifiera potentiella driftssäkerhetsfel för aktörer. Defender TI har samlat in över 30 miljoner certifikat sedan 2013 och ger dig verktyg för att göra korrelationer för certifikatinnehåll och historik.

TLS-certifikat är filer som digitalt binder en kryptografisk nyckel till en uppsättning användarinformation. Defender TI använder internetgenomsökningstekniker för att samla in TLS-certifikatassociationer från IP-adresser på olika portar. Dessa certifikat lagras i en lokal databas och gör att vi kan skapa en tidslinje för var ett visst TLS-certifikat visades på Internet.

Våra certifikatdata innehåller följande information:

- Sha1: SHA-1-algoritmens hash för en TLS-certifikattillgång

- Först sett: En tidsstämpel som visar det datum då vi först observerade det här certifikatet på en artefakt

- Senast sedd: En tidsstämpel som visar det datum då vi senast observerade det här certifikatet på en artefakt

- Infrastruktur: All relaterad infrastruktur som är associerad med certifikatet

När du expanderar en SHA-1-hash visas följande information:

- Serienummer: Serienumret som är associerat med ett TLS-certifikat

- Utfärdats: Datumet då ett certifikat utfärdades

- Upphör: Det datum då ett certifikat upphör att gälla

- Ämnesnamn: Ämnesnamnet för alla associerade TLS-certifikat

- Utfärdarens eget namn: Utfärdarens eget namn för alla associerade TLS-certifikat

- Alternativt namn på certifikatmottagare: Eventuella alternativa gemensamma namn för certifikatet

- Alternativa namn för utfärdare: Eventuella andra namn på utfärdaren

- Ämnesorganisationens namn: Organisationen som är länkad till TLS-certifikatregistreringen

- Utfärdarens organisationsnamn: Namnet på den organisation som orkestrerade problemet med ett certifikat

- SSL-version: Den version av SSL/TLS som certifikatet registrerades med

- Ämnesorganisationsenhet: Valfria metadata som anger avdelningen i en organisation som ansvarar för certifikatet

- Utfärdarens organisationsenhet: Ytterligare information om den organisation som utfärdar certifikatet

- Gatuadress för ämne: Gatuadressen där organisationen finns

- Utfärdarens gatuadress: Gatuadressen där utfärdarorganisationen finns

- Ämneslokalitet: Staden där organisationen finns

- Utfärdarlokalitet: Den stad där utfärdarorganisationen finns

- Ämnesstat/provins: Den delstat eller provins där organisationen finns

- Utfärdarstat/provins: Den delstat eller provins där utfärdarorganisationen finns

- Ämnesland: Det land eller den region där organisationen finns

- Utfärdarland: Det land eller den region där utfärdarorganisationen finns

- Relaterad infrastruktur: All relaterad infrastruktur som är associerad med certifikatet

Frågor som den här datamängden kan hjälpa dig att besvara:

Vilken annan infrastruktur har det här certifikatet associerats med?

Finns det några unika datapunkter i certifikatet som skulle fungera som bra pivotpunkter?

Är certifikatet självsignerat?

Är certifikatet från en kostnadsfri leverantör?

Under vilken tidsram har certifikatet observerats som används?

Underdomäner

En underdomän är en Internetdomän som ingår i en primär domän. Underdomäner kallas även "värdar". Till exempel learn.microsoft.com är en underdomän till microsoft.com. För varje underdomän kan det finnas en ny uppsättning IP-adresser som domänen matchar, vilket kan vara bra datakällor för att hitta relaterad infrastruktur.

Våra underdomändata innehåller följande information:

- Värdnamn: Den underdomän som är associerad med domänen som genomsökts

- Taggar: Taggar som tillämpas på den här artefakten i Defender TI

Frågor som den här datamängden kan hjälpa dig att besvara:

Finns det fler underdomäner associerade med domänen på högre nivå?

Är någon av underdomänerna associerade med skadlig aktivitet?

Om jag äger den här domänen, ser någon av underdomänerna obekant ut?

Finns det något mönster i de listade underdomänerna som är associerade med andra skadliga domäner?

Visar pivoteringen av varje underdomän nytt IP-adressutrymme som inte tidigare är associerat med målet?

Vilken annan orelaterad infrastruktur kan jag hitta som inte matchar rotdomänen?

Trackers

Spårare är unika koder eller värden som finns på webbsidor och används ofta för att spåra användarinteraktion. Dessa koder kan användas för att korrelera en olika grupp webbplatser med en central entitet. Hotaktörer kopierar ofta källkoden till ett offers webbplats som de vill personifiera för en nätfiskekampanj. De tar sig sällan tid att ta bort dessa ID:t, vilket kan göra det möjligt för användare att identifiera dessa bedrägliga webbplatser med hjälp av Defender TI:s datauppsättning Trackers . Aktörer kan också distribuera spårnings-ID:t för att se hur framgångsrika deras attackkampanjer är. Denna aktivitet liknar hur marknadsförare använder SEO-ID:t, till exempel ett Google Analytics tracker-ID, för att spåra framgången för deras marknadsföringskampanj.

Vår spårningsdatauppsättning innehåller ID:n från leverantörer som Google, Yandex, Mixpanel, New Relic och Clicky och fortsätter att växa. Den innehåller följande information:

- Värdnamn: Värdnamnet som är värd för infrastrukturen där spåraren identifierades

- Först sett: En tidsstämpel för det datum då Microsoft först observerade den här spåraren på artefakten

- Senast sedd: En tidsstämpel för det datum då Microsoft senast observerade den här spåraren på artefakten

- Typ: Den typ av spårare som identifierades (till exempel GoogleAnalyticsID eller JarmHash)

- Värde: Identifieringsvärdet för spåraren

- Taggar: Taggar som tillämpas på den här artefakten i Defender TI

![]()

Frågor som den här datamängden kan hjälpa dig att besvara:

Finns det andra resurser som använder samma analys-ID:t?

Är dessa resurser kopplade till organisationen eller försöker de utföra en överträdelseattack?

Finns det någon överlappning mellan spårare – delas de med andra webbplatser?

Vilka typer av spårare finns på webbsidan?

Hur lång tid tar det för spårare?

Vad är ändringsfrekvensen för spårningsvärden – kommer, går eller finns de kvar?

Finns det några spårare som länkar till programvara för webbplatskloning (till exempel MarkOfTheWeb eller HTTrack)?

Finns det några spårare som länkar till skadlig kod för kommando-och-kontrollserver (C2) (till exempel JARM)?

Komponenter

Webbkomponenter är information som beskriver en webbsida eller serverinfrastruktur som hämtats från Microsoft och som utför en webbkrypning eller genomsökning. Med de här komponenterna kan du förstå hur en webbsida eller teknik och tjänster utgör en specifik infrastruktur. Pivotering av unika komponenter kan hitta aktörers infrastruktur eller andra komprometterade platser. Du kan också förstå om en webbplats kan vara sårbar för en specifik attack eller komprometterande baserat på de tekniker som den kör.

Våra komponentdata innehåller följande information:

- Värdnamn: Värdnamnet som är värd för infrastrukturen där komponenten identifierades

- Först sett: En tidsstämpel för det datum då Microsoft först observerade den här komponenten på artefakten

- Senast sedd: En tidsstämpel för det datum då Microsoft senast observerade den här komponenten på artefakten

- Kategori: Den typ av komponent som identifierades (till exempel operativsystem, ramverk, fjärråtkomst eller server)

- Namn + version: Komponentnamnet och versionen som körs på artefakten (till exempel Microsoft IIS (v8.5))

- Taggar: taggar som tillämpas på den här artefakten i Defender TI

Frågor som den här datamängden kan hjälpa dig att besvara:

Vilken sårbar infrastruktur använder jag?

Magento v1.9 är så daterad att Microsoft inte kunde hitta tillförlitlig dokumentation för den aktuella versionen.

Vilka unika webbkomponenter använder hotskådespelaren som kan spåra dem till andra domäner?

Är några komponenter markerade som skadliga?

Hur många webbkomponenter identifierades?

Finns det några unika eller konstiga tekniker som inte ofta ses?

Finns det några falska versioner av specifika tekniker?

Hur ofta ändras webbkomponenter – ofta eller sällan?

Finns det några misstänkta bibliotek som är kända för att missbrukas?

Finns det några tekniker med sårbarheter som är associerade med dem?

Värdpar

Värdpar är två delar av infrastrukturen (en överordnad och en underordnad) som delar en anslutning som observerats från en virtuell användares webbkrypning. Anslutningen kan vara allt från en omdirigering på toppnivå (HTTP 302) till något mer komplext som en iFrame- eller skriptkällareferens.

Våra data för värdpar innehåller följande information:

- Överordnat värdnamn: Värden som refererar till en tillgång eller "når ut" till den underordnade värden

- Underordnat värdnamn: Den värd som anropas av den överordnade värden

- Först sett: En tidsstämpel för det datum då Microsoft först observerade en relation med värden

- Senast sett: En tidsstämpel för det datum då Microsoft senast observerade en relation med värden

-

Orsak: Typen av anslutning mellan det överordnade och det underordnade värdnamnet; potentiella orsaker är:

- script.src

- link.href

- omdirigera

- img.src

- okänd

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Taggar: Taggar som tillämpas på den här artefakten i Defender TI

Frågor som den här datamängden kan hjälpa dig att besvara:

Har någon av de anslutna artefakterna blockerats?

Har någon av de anslutna artefakterna taggats (till exempel nätfiske, APT, skadlig, misstänkt, specifik hotskådespelare)?

Omdirigerar den här värden användare till skadligt innehåll?

Hämtar resurser i CSS eller bilder för att konfigurera intrångsattacker?

Hämtar resurser ett skript eller refererar till en link.href för att konfigurera en Magecart- eller skimming-attack?

Var omdirigeras användare från/till?

Vilken typ av omdirigering sker?

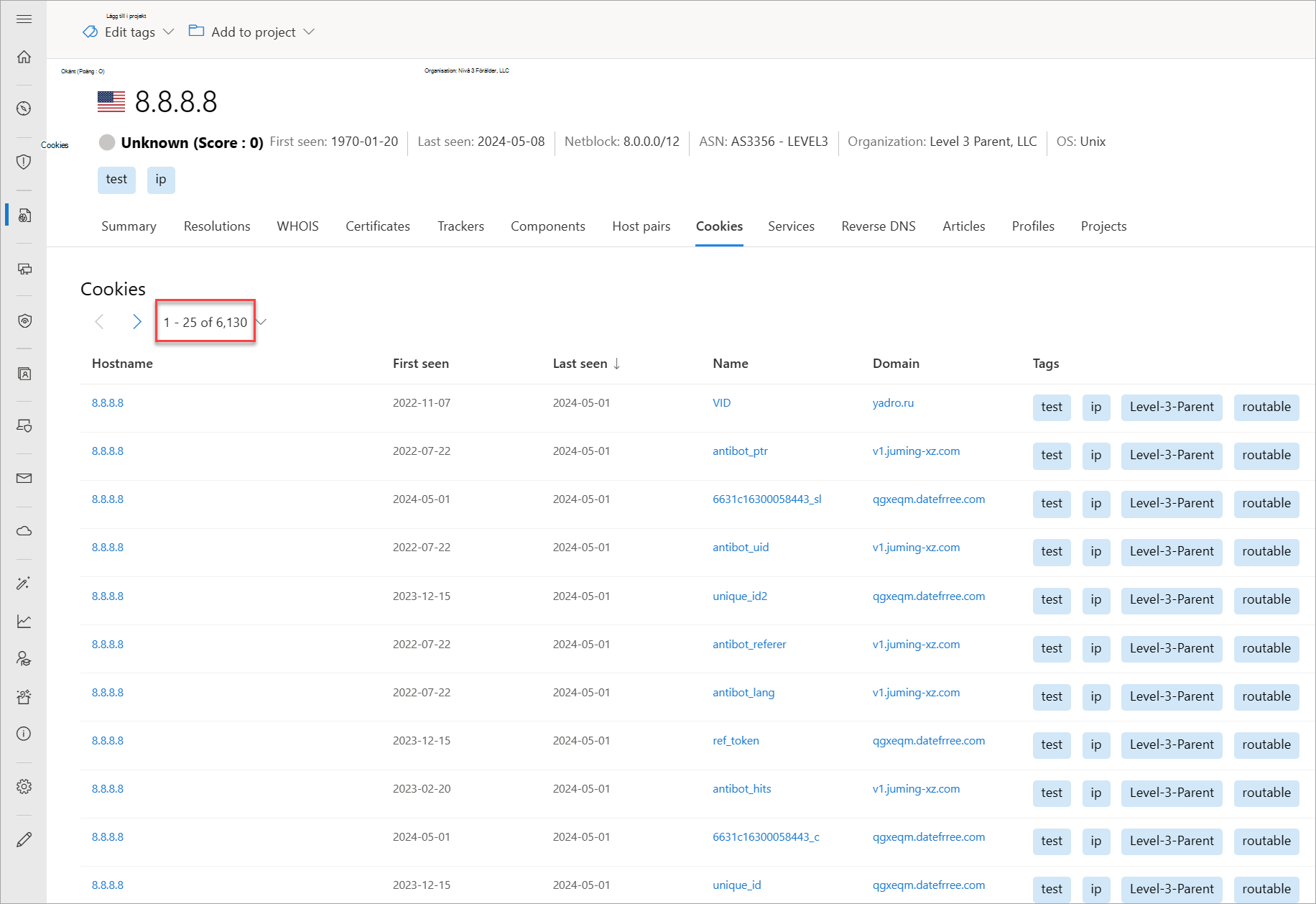

Cookies

Cookies är små data som skickas från en server till en klient när användaren söker på Internet. Dessa värden innehåller ibland ett tillstånd för programmet eller lite spårningsdata. Defender TI markerar och indexerar cookienamn som observerats när du crawlar en webbplats och låter dig gå igenom var vi än har observerat specifika cookienamn i dess crawlning och datainsamling. Skadliga aktörer använder också cookies för att hålla reda på smittade offer eller lagra data som de kan använda senare.

Våra cookiedata innehåller följande information:

- Värdnamn: Värdinfrastrukturen som är associerad med cookien

- Först sett: En tidsstämpel för det datum då Microsoft först observerade den här cookien på artefakten

- Senast sedd: En tidsstämpel för det datum då Microsoft senast observerade den här cookien på artefakten

- Namn: Cookienamnet (till exempel JSESSIONID eller SEARCH_NAMESITE).

- Domän: Domänen som är associerad med cookien

- Taggar: Taggar som tillämpas på den här artefakten i Defender TI

Frågor som den här datamängden kan hjälpa dig att besvara:

Vilka andra webbplatser utfärdar samma cookies?

Vilka andra webbplatser spårar samma cookies?

Matchar cookiedomänen min fråga?

Hur många cookies är associerade med artefakten?

Finns det unika cookienamn eller domäner?

Vilka tidsperioder är associerade med cookies?

Hur ofta nyligen observerade cookies eller ändringar är associerade med cookies?

Tjänster

Tjänstnamn och portnummer används för att särskilja de olika tjänster som körs över transportprotokoll, till exempel TCP, UDP, DCCP och SCTP. Portnummer kan föreslå vilken typ av program som körs på en viss port. Program eller tjänster kan dock ändras för att använda en annan port för att dölja eller dölja programmet eller tjänsten på en IP-adress. Om du känner till informationen om porten och sidhuvudet/banderollen kan du identifiera det sanna programmet/tjänsten och kombinationen av portar som används. Defender TI visar 14 dagars historik på fliken Tjänster och visar det senaste banderollsvaret som är associerat med en port som observerats.

Våra tjänstdata innehåller följande information:

- Öppna portar har observerats

- Portnummer

- Komponenter

- Antal gånger som tjänsten observerades

- När porten senast genomsökdes

- Protokollanslutning

- Status för porten

- Öppen

- Filtrerad

- Avslutade

- Banderollsvar

Frågor som den här datamängden kan hjälpa dig att besvara:

Vilka program körs på en viss port för en viss IP-adress?

Vilken version av program används?

Finns det nyligen gjorda ändringar i statusen öppna, filtrerade eller stängda för en viss port?

Var ett certifikat associerat med anslutningen?

Används sårbara eller inaktuella tekniker på en viss tillgång?

Exponeras information av en tjänst som körs och som kan användas i skändliga syften?

Följs rekommenderade säkerhetsmetoder?

DNS

Microsoft har samlat in DNS-poster genom åren, vilket ger dig insikter om poster för e-postutbyte (MX), namnserver (NS), text (TXT), auktoritetsstart (SOA), kanoniskt namn (CNAME) och pekarposter (PTR). Genom att granska DNS-poster kan du identifiera delad infrastruktur som används av aktörer i de domäner som de äger. Hotaktörer tenderar till exempel att använda samma namnservrar för att segmentera infrastrukturen eller samma e-postutbytesservrar för att administrera sina kommandon och kontroller.

Våra DNS-data innehåller följande information:

- Värde: DNS-posten som är associerad med värden

- Först sett: En tidsstämpel för det datum då Microsoft först observerade den här posten på artefakten

- Senast visad: En tidsstämpel för det datum då Microsoft senast observerade den här posten på artefakten

-

Typ: Den typ av infrastruktur som är associerad med posten; möjliga alternativ är:

- MX

- TXT

- NS

- CNAMES

- SOA

- Taggar: Taggar som tillämpas på den här artefakten i Defender TI

Frågor som den här datamängden kan hjälpa dig att besvara:

- Vilka andra delar av infrastrukturen är direkt relaterade till indikatorn jag söker i?

- Hur har infrastrukturen förändrats med tiden?

- Använder domänägaren tjänsterna i ett nätverk för innehållsleverans eller en varumärkesskyddstjänst?

- Vilka andra tekniker kan den associerade organisationen använda i nätverket?

Omvänd DNS

Medan en vidarebefordrad DNS-sökning frågar IP-adressen för ett visst värdnamn, frågar en omvänd DNS-sökning ett specifikt värdnamn för en IP-adress. Den här datauppsättningen visar liknande resultat som DNS-datamängden. Genom att granska DNS-poster kan du identifiera delad infrastruktur som används av aktörer i de domäner som de äger. Till exempel tenderar aktörsgrupper att använda samma namnservrar för att segmentera infrastrukturen eller samma e-postutbytesservrar för att administrera sina kommandon och kontroller.

Våra omvända DNS-data innehåller följande information:

- Värde: Värdet för den omvända DNS-posten

- Först sett: En tidsstämpel för det datum då Microsoft först observerade den här posten på artefakten

- Senast sedd: En tidsstämpel för det datum då Microsoft först observerade den här posten på artefakten

-

Typ: Den typ av infrastruktur som är associerad med posten; möjliga alternativ är:

- MX

- TXT

- NS

- CNAMES

- SOA

- Taggar: Taggar som tillämpas på den här artefakten i Defender TI

Frågor som den här datamängden kan hjälpa dig att besvara:

- Vilka DNS-poster observerade den här värden?

- Hur har infrastrukturen som observerade den här värden ändrats med tiden?