Sortera, filtrera och ladda ned data

Viktigt

Den 30 juni 2024 kommer microsoft Defender Threat Intelligence (Defender TI) fristående portal (https://ti.defender.microsoft.com) att dras tillbaka och kommer inte längre att vara tillgänglig. Kunder kan fortsätta använda Defender TI i Microsoft Defender-portalen eller med Microsoft Copilot för säkerhet. Läs mer

Med Microsoft Defender Threat Intelligence (Defender TI) kan du komma åt vår omfattande samling crawlningsdata i ett indexerat tabellformat och pivottabellformat. Dessa datamängder kan vara stora och returnera stora mängder historiska och senaste data. Genom att låta dig sortera och filtrera data på rätt sätt hjälper vi dig att enkelt få fram intressanta anslutningar.

I den här instruktionsartikeln lär du dig att sortera och filtrera data för följande datauppsättningar:

- Åtgärder

- WHOIS-information

- Certifikaten

- Underdomäner

- Trackers

- Komponenter

- Värdpar

- Cookies

- Tjänster

- DNS (Domain Name System)

- Omvänd DNS

Du lär dig också att ladda ned indikatorer eller artefakter från följande funktioner:

- Projekt

- Artiklar

- Datauppsättningar

Förhandskrav

Ett Microsoft Entra-ID eller ett personligt Microsoft-konto. Logga in eller skapa ett konto

En Defender TI Premium-licens.

Obs!

Användare utan en Defender TI Premium-licens kan fortfarande komma åt vårt kostnadsfria Defender TI-erbjudande.

Öppna Defender TI i Microsoft Defender-portalen

- Öppna Defender-portalen och slutför Microsoft-autentiseringsprocessen. Läs mer om Defender-portalen

- Gå tillIntel Explorerför hotinformation>.

Sortera data

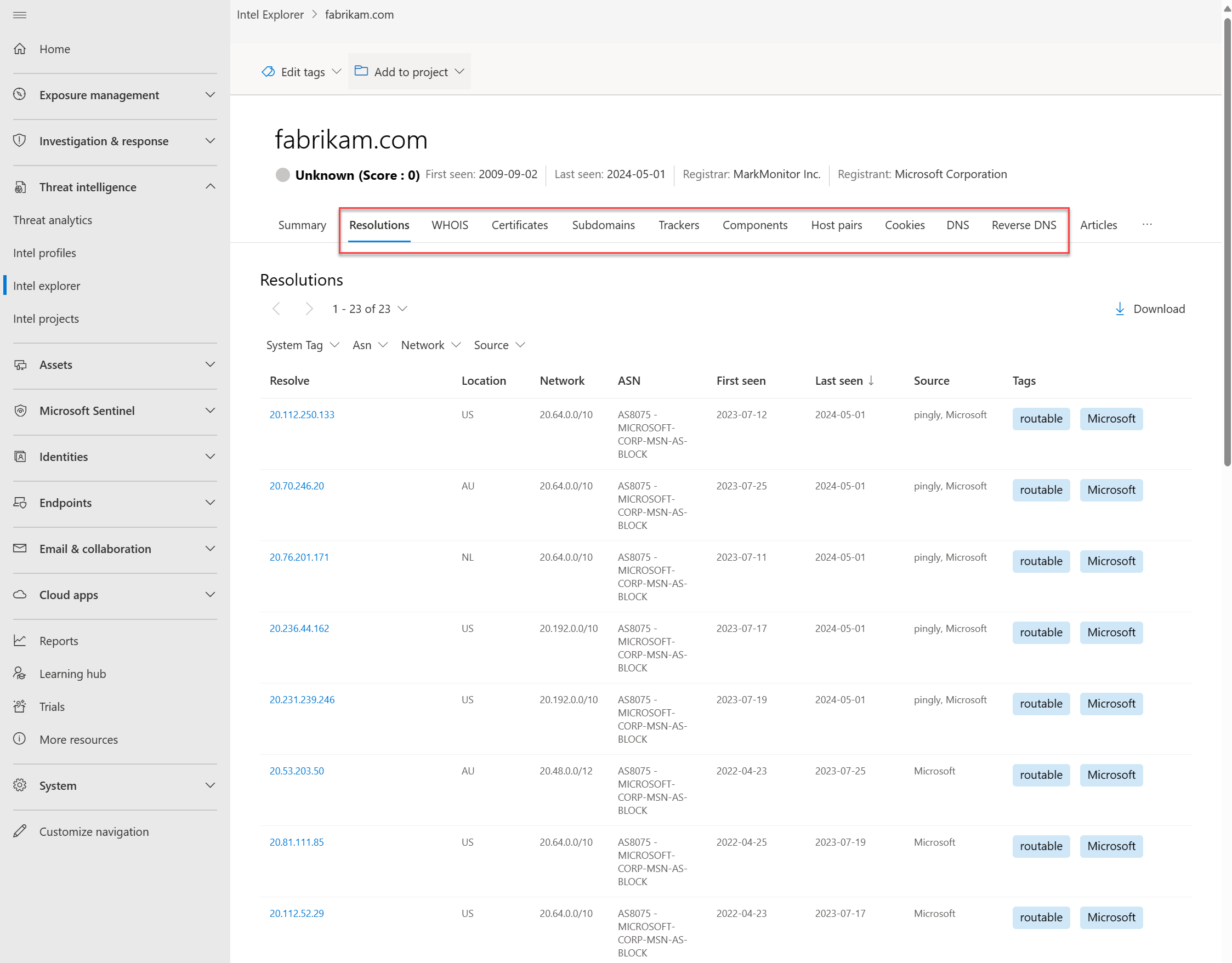

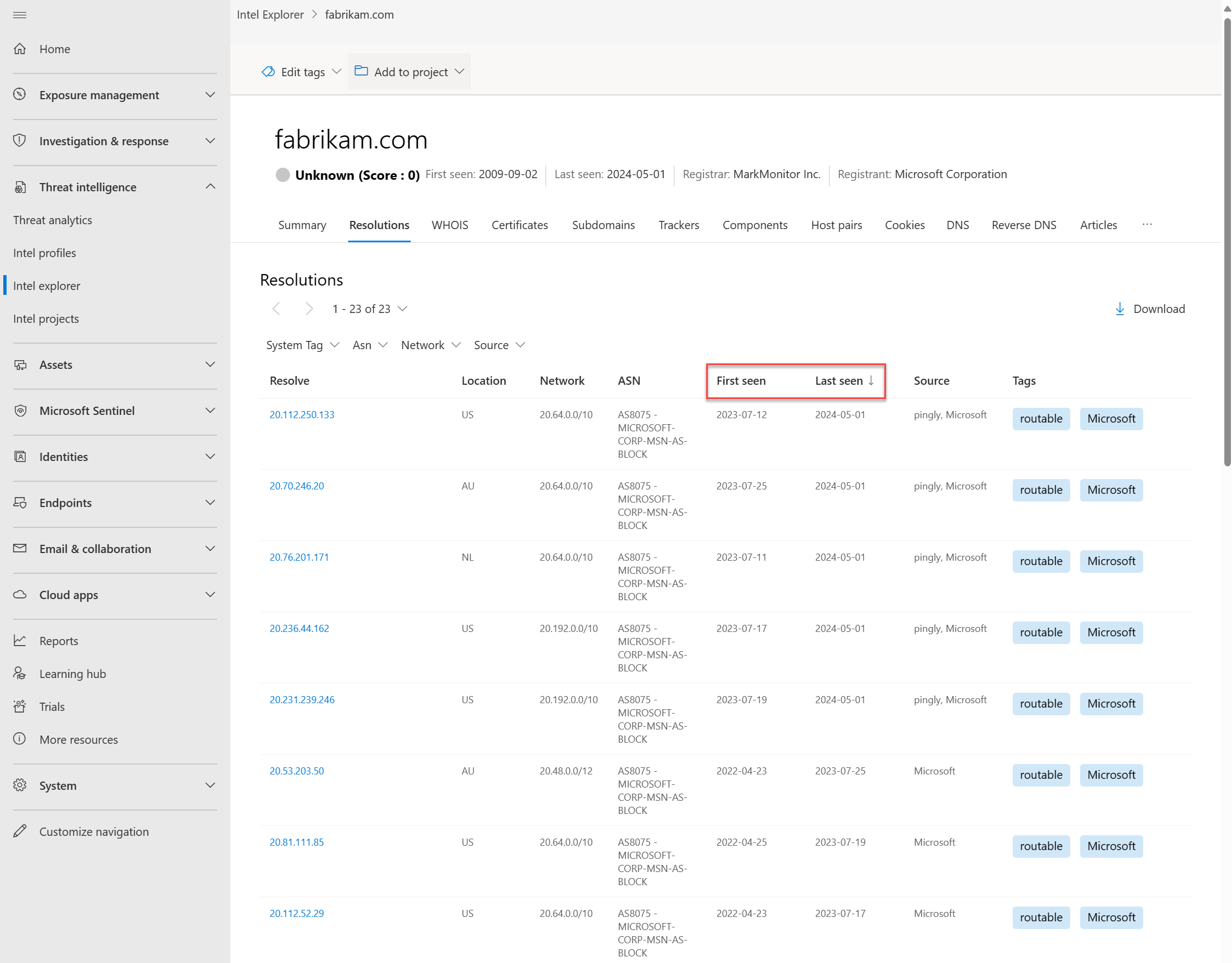

Med sorteringsfunktionen på varje dataflik kan du snabbt sortera våra datauppsättningar efter kolumnvärdena. Som standard sorteras de flesta resultat efter Senast sett (fallande) så att de senast observerade resultaten visas överst i listan. Den här standardsorteringsordningen ger omedelbart insikter om den aktuella infrastrukturen för en artefakt.

För närvarande kan alla datauppsättningar sorteras efter följande värden för Först sett och Senast sett :

- Senast visad (fallande) – standard

- Senast sedd (stigande)

- Först sett (stigande)

- Först sett (fallande)

Data kan sorteras över varje datauppsättningsflik för varje IP-adress, domän eller värdentitet som genomsöks eller pivoteras.

Sök efter en domän, IP-adress eller värd i sökfältet i Intel Explorer .

Gå till fliken Upplösningar och tillämpa sedan sorteringsinställningarna på kolumnerna Först sett och Senast sett .

Filtrera data

Med datafiltrering kan du komma åt en utvald grupp med data baserat på ett visst metadatavärde. Du kan till exempel välja att visa IP-matchningar som identifieras från en viss källa eller komponenter av en viss typ (till exempel servrar eller ramverk). Med datafiltrering kan du begränsa frågeresultaten till objekt av särskilt intresse.

Eftersom Defender TI tillhandahåller specifika metadata som sammanfaller med vissa datatyper är filteralternativen olika för varje datauppsättning.

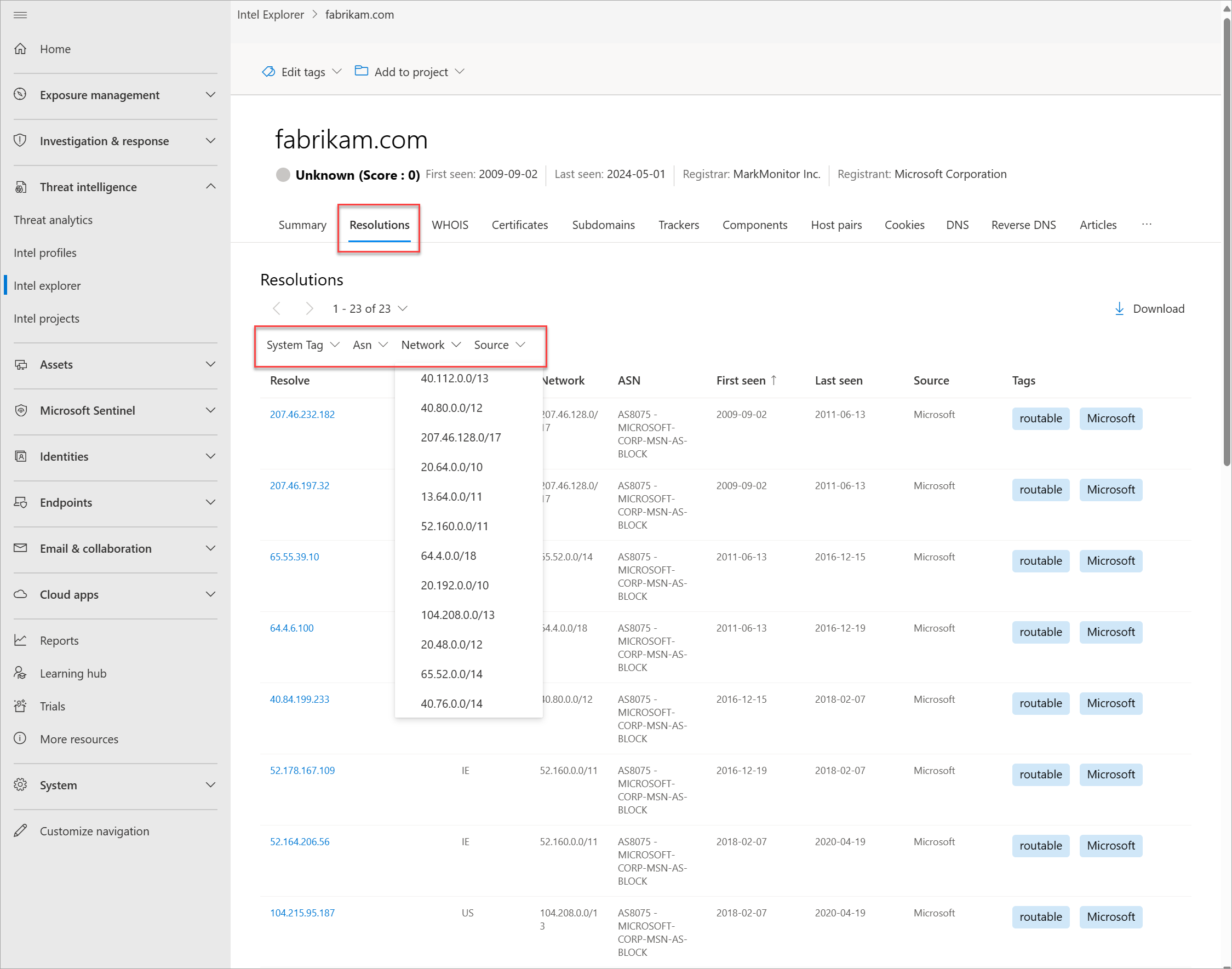

Lösningsfilter

Följande filter gäller för matchningsdata:

- Systemtagg: Defender TI skapar dessa taggar baserat på insikter som upptäckts av vårt forskningsteam. Läs mer

- Tagg: Anpassade taggar som Defender TI-användare tillämpade. Läs mer

- ASN: Resultat som relaterar till ett angivet autonomt systemnummer (ASN).

- Nätverk: Resultat som relaterar till det avsedda nätverket.

- Källa: Den datakälla som gav resultatet (till exempel riskiq, emerging_threats).

Så här filtrerar du lösningsdata:

Sök efter en domän, IP-adress eller värd i sökfältet i Intel Explorer .

Gå till fliken Upplösningar

Använd filter för var och en av de typer av filteralternativ som antecknades tidigare.

Spårarfilter

Följande filter gäller för spårningsdata:

- Typ: Den identifierade spårningstypen för varje artefakt (till exempel JarmFuzzyHash eller GoogleAnalyticsID).

- Adress: IP-adressen som direkt observerade spåraren eller har en matchande värd som observerade spåraren. Det här filtret visas när du söker i en IP-adress.

- Värdnamn: Värden som observerade det här spårningsvärdet. Det här filtret visas när du söker i en domän eller värd.

Så här filtrerar du spårningsdata:

Sök efter en domän, IP-adress eller värd i sökfältet i Intel Explorer .

Gå till fliken Spårare

Använd filter för var och en av de typer av filteralternativ som antecknades tidigare.

Komponentfilter

Följande filter gäller för komponentdata:

- Ipaddressraw: IP-adressen som sammanfaller med det returnerade värdnamnet.

- Typ: Den avsedda komponenttypen (till exempel fjärråtkomst eller operativsystem).

- Namn: Namnet på den identifierade komponenten (till exempel Cobalt Strike eller PHP).

Så här filtrerar du komponentdata:

Sök efter en domän, IP-adress eller värd i sökfältet i Intel Explorer .

Gå till fliken Komponenter

Använd filter för var och en av de typer av filteralternativ som antecknades tidigare.

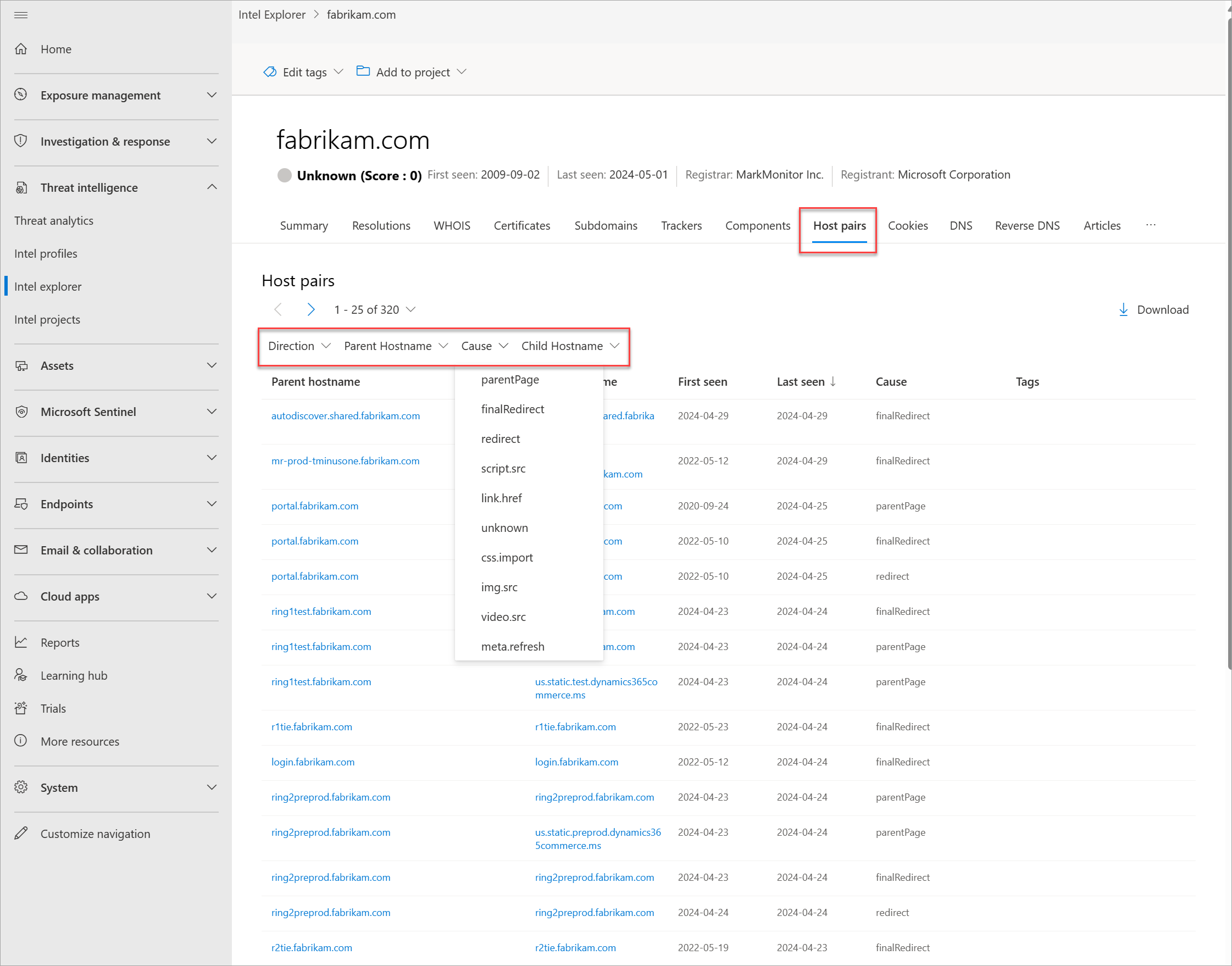

Filter för värdpar

Följande filter gäller för värdpardata:

- Riktning: Riktningen för den observerade anslutningen, som anger om den överordnade omdirigeringen till barnet eller tvärtom.

- Överordnat värdnamn: Värdnamnet för den överordnade artefakten.

- Orsak: Den identifierade orsaken till relationen mellan värd och underordnad (till exempel omdirigering eller iframe.src).

- Underordnat värdnamn: Värdnamnet för den underordnade artefakten.

Så här filtrerar du data för värdpar:

Sök efter en domän, IP-adress eller värd i sökfältet i Intel Explorer .

Gå till fliken Värdpar

Använd filter för var och en av de typer av filteralternativ som antecknades tidigare.

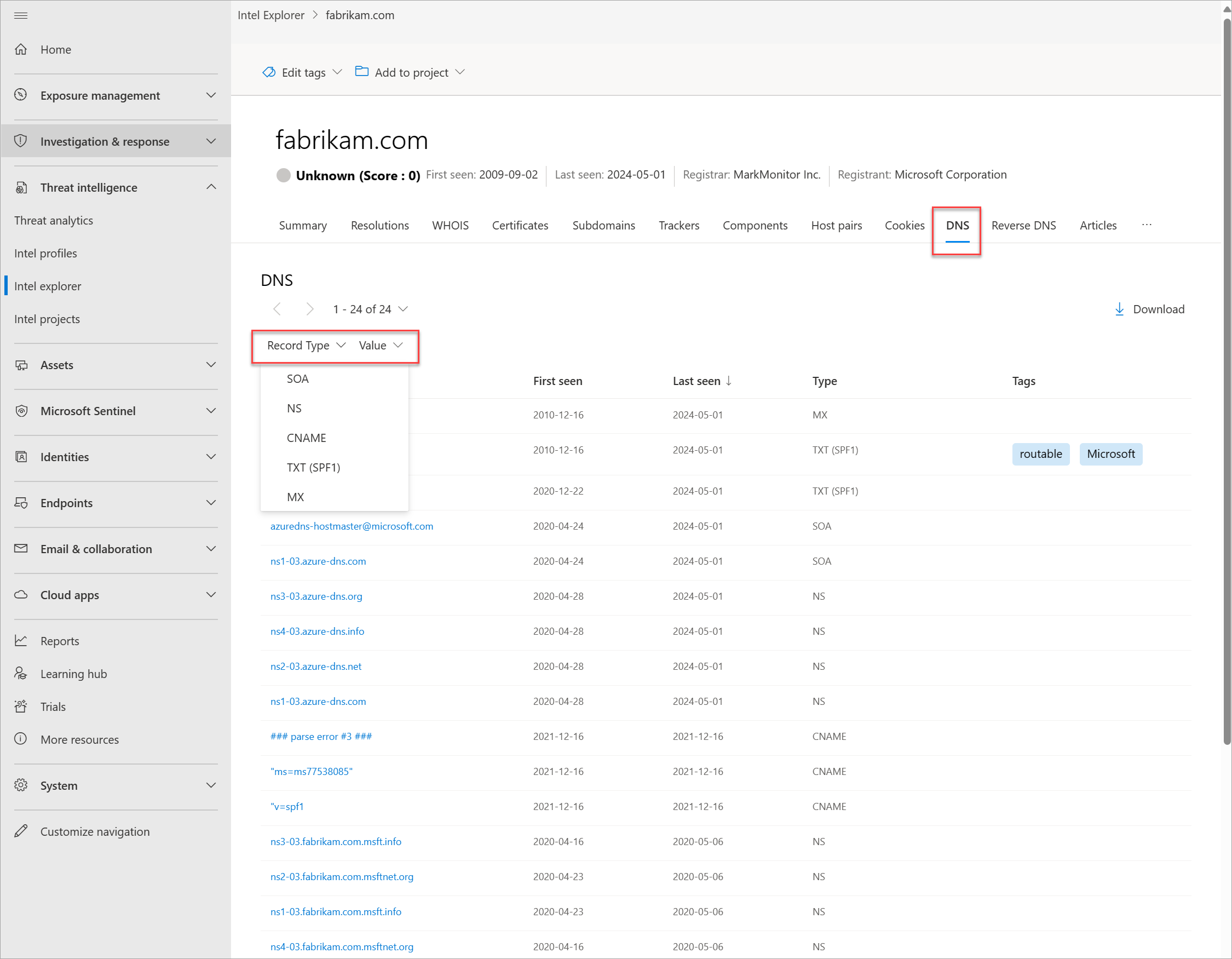

DNS- och omvända DNS-filter

Följande filter gäller för DNS- och omvända DNS-data:

- Posttyp: Den typ av post som identifieras i DNS-posten (till exempel NS eller CNAME).

- Värde: Postens avsedda värde (till exempel nameserver.host.com).

Så här filtrerar du DNS- och omvända DNS-data:

Sök efter en domän, IP-adress eller värd i sökfältet i Intel Explorer .

Gå till flikarna DNS och Omvänd DNS

Använd filter för var och en av de typer av filteralternativ som antecknades tidigare.

Ladda ned data

Det finns olika avsnitt i Defender TI där du kan exportera data som en CSV-fil. Håll utkik efter och välj ![]() i följande avsnitt:

i följande avsnitt:

- De flesta flikar för datauppsättningar

- Projekt

- Intel-artiklar

När du laddar ned data från Matchningar, DNS och Omvänd DNS exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| Lösa | En post som är associerad med den sökda domänen (matchar IP-adress) eller domän som matchar en IP-adress när IP-adressen genomsöks |

| Plats | Land eller region som IP-adressen finns i |

| Nätverk | Netblock eller undernät |

| autonomousSystemNumber | ASN |

| firstSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft först observerade upplösningen |

| lastSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft senast observerade upplösningen |

| Source | Källa som observerade den här lösningen |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

När du laddar ned data från fliken Underdomäner exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| värdnamn | Underdomän för domänen som genomsökts |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

När du laddar ned data från fliken Spårare exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| värdnamn | Värdnamn som har observerats eller observerar spåraren för närvarande |

| firstSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft först observerade att värdnamnet använde spåraren |

| lastSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft senast observerade att värdnamnet använde spåraren |

| attributeType | Typ av spårare |

| attributeValue | Tracker-värde |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

När du laddar ned data från fliken Komponenter exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| värdnamn | Värdnamn som observerade eller för närvarande observerar komponenten |

| firstSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft först observerade att värdnamnet använde komponenten |

| lastSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft senast observerade att värdnamnet använde komponenten |

| kategori | Komponenttyp |

| Namn | Komponentnamn |

| version | Komponentversion |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

När du laddar ned data från fliken Värdpar exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| parentHostname | Värdnamnet som når ut till det underordnade värdnamnet |

| childHostname | Värdnamnet som matar in tillgångar som de är värdar för till det överordnade värdnamnet. |

| firstSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft först observerade relationen mellan det överordnade och det underordnade värdnamnet |

| lastSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när Microsoft senast observerade relationen mellan det överordnade och det underordnade värdnamnet |

| attributeCause | Orsaken till relationen mellan det överordnade och det underordnade värdnamnet |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

När du laddar ned data från fliken Cookies exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| värdnamn | Värdnamn som observerade cookienamnet |

| firstSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när cookienamnet först observerades för värdnamnet från cookiedomänen |

| lastSeen | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när cookienamnet senast observerades för värdnamnet från cookiedomänen |

| cookieName | Cookienamn |

| cookieDomain | Domännamnets server som cookienamnet kommer från |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

När du laddar ned projektlistor från Intel-projekt (Mina projekt, Teamprojekt och Delade projekt) exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| Namn | Projektnamn |

| artefakter (antal) | Artefaktantal i projektet |

| skapad av (användare) | Användare som skapade projektet |

| som skapats den | När projektet skapades |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

| Medarbetare | Vilka har lagts till som medarbetare i projektet; det här huvudet visas bara för projekt som laddats ned från sidorna Mina projekt och Delade projekt |

När du laddar ned projektinformation (artefakter) från ett projekt exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| artefakt | Artefaktvärde (till exempel IP-adress, domän, värd, WHOIS-värde eller certifikat SHA-1) |

| typ | Artefakttyp (till exempel IP, domän, värd, WHOIS-organisation, WHOIS-telefon eller CERTIFIKAT SHA-1) |

| skapad | Datum och tid (i formatet mm/dd/ååååå hh:mm ) när artefakten lades till i projektet |

| skapare | E-postadress till den användare som lade till artefakten |

| sammanhang | Hur artefakten lades till i projektet |

| Taggar | System- eller anpassade taggar som är associerade med artefakten |

| Medarbetare | Vilka har lagts till som medarbetare i projektet; det här huvudet visas bara för projekt som laddats ned från sidorna Mina projekt och Delade projekt |

Om du laddar ned offentliga indikatorer eller riskiq-indikatorer för hotinformation exporteras följande rubriker:

| Rubrik | Beskrivning |

|---|---|

| typ | Indikatortyp (till exempel IP-adress, certifikat, domän eller SHA-256) |

| värde | Indikatorvärde (till exempel IP-adress, domän eller värdnamn) |

| källa | Indikatorkälla (RiskIQ eller OSINT) |

Se även

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för