Referens för microsoft Entra general operations guide

I det här avsnittet i referensguiden för Microsoft Entra-åtgärder beskrivs de kontroller och åtgärder som du bör vidta för att optimera de allmänna åtgärderna för Microsoft Entra-ID.

Kommentar

De här rekommendationerna är aktuella från publiceringsdatumet men kan ändras med tiden. Organisationer bör kontinuerligt utvärdera sina operativa metoder när Microsofts produkter och tjänster utvecklas över tid.

Viktiga operativa processer

Tilldela ägare till viktiga uppgifter

För att hantera Microsoft Entra-ID krävs kontinuerlig körning av viktiga operativa uppgifter och processer, som kanske inte ingår i ett distributionsprojekt. Det är fortfarande viktigt att du konfigurerar dessa uppgifter för att optimera din miljö. Viktiga uppgifter och deras rekommenderade ägare är:

| Uppgift | Ägare |

|---|---|

| Förbättra identitetens säkerhetspoäng | InfoSec Operations Team |

| Underhålla Microsoft Entra Anslut-servrar | IAM-driftsteam |

| Köra och sortera IdFix-rapporter regelbundet | IAM-driftsteam |

| Sortera Microsoft Entra Anslut Hälsoaviseringar för synkronisering och AD FS | IAM-driftsteam |

| Om kunden inte använder Microsoft Entra Anslut Health har den motsvarande process och verktyg för att övervaka anpassad infrastruktur | IAM-driftsteam |

| Om kunden inte använder AD FS har den motsvarande process och verktyg för att övervaka anpassad infrastruktur | IAM-driftsteam |

| Övervaka hybridloggar: Privata Microsoft Entra-nätverksanslutningar | IAM-driftsteam |

| Övervaka hybridloggar: Autentiseringsagenter för genomströmning | IAM-driftsteam |

| Övervaka hybridloggar: Tillbakaskrivningstjänst för lösenord | IAM-driftsteam |

| Övervaka hybridloggar: Lokal lösenordsskyddsgateway | IAM-driftsteam |

| Övervaka hybridloggar: NPS-tillägget för Microsoft Entra-multifaktorautentisering (om tillämpligt) | IAM-driftsteam |

När du granskar listan kan du behöva tilldela en ägare för uppgifter som saknar ägare eller justera ägarskapet för uppgifter med ägare som inte är anpassade till rekommendationerna ovan.

Ägare rekommenderade läsning

Hybridhantering

Senaste versioner av lokala komponenter

Med de senaste versionerna av lokala komponenter får kunden alla de senaste säkerhetsuppdateringarna, prestandaförbättringarna och funktionerna som kan förenkla miljön ytterligare. De flesta komponenter har en automatisk uppgraderingsinställning som automatiserar uppgraderingsprocessen.

Dessa komponenter omfattar:

- Microsoft Entra Connect

- Privata Nätverksanslutningar för Microsoft Entra

- Microsoft Entra-direktautentiseringsagenter

- Microsoft Entra Anslut Hälsoagenter

Om inget har upprättats bör du definiera en process för att uppgradera dessa komponenter och förlita dig på funktionen för automatisk uppgradering när det är möjligt. Om du hittar komponenter som ligger sex eller fler månader efter bör du uppgradera så snart som möjligt.

Rekommenderad läsning för hybridhantering

- Microsoft Entra Anslut: Automatisk uppgradering

- Förstå anslutningsprogram för privata Microsoft Entra-nätverk | Automatiska uppdateringar

Aviseringsbaslinje för Microsoft Entra Anslut Health

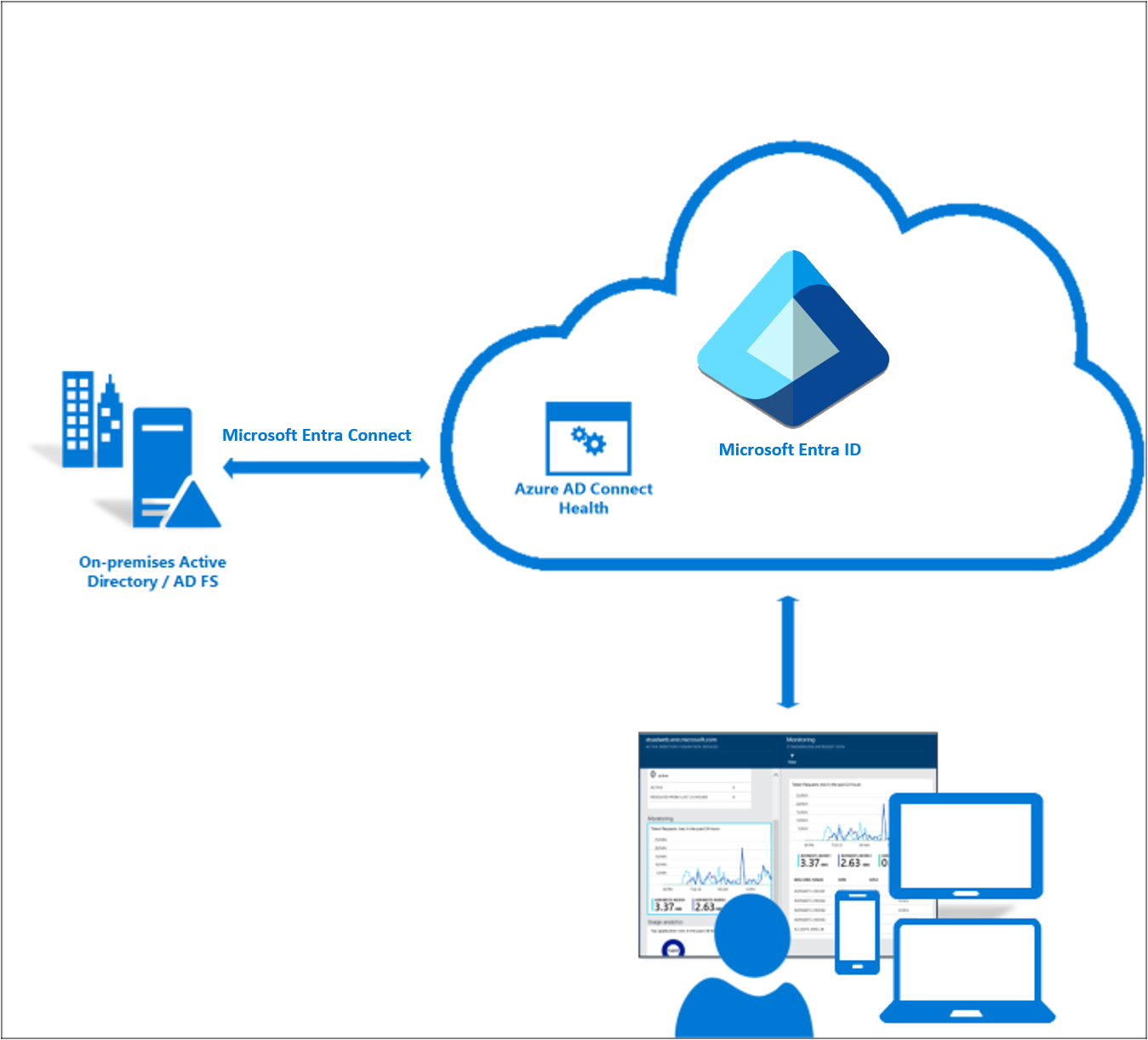

Organisationer bör distribuera Microsoft Entra Anslut Health för övervakning och rapportering av Microsoft Entra Anslut och AD FS. Microsoft Entra Anslut och AD FS är viktiga komponenter som kan bryta livscykelhanteringen och autentiseringen och därmed leda till avbrott. Microsoft Entra Anslut Health hjälper dig att övervaka och få insikter om din lokala identitetsinfrastruktur och därmed säkerställa tillförlitligheten i din miljö.

När du övervakar miljöns hälsa måste du omedelbart åtgärda aviseringar med hög allvarlighetsgrad följt av aviseringar med lägre allvarlighetsgrad.

Rekommenderad läsning av Microsoft Entra Anslut Health

Loggar för lokala agenter

Vissa identitets- och åtkomsthanteringstjänster kräver lokala agenter för att aktivera hybridscenarier. Exempel är lösenordsåterställning, direktautentisering (PTA), Microsoft Entra-programproxy och NPS-tillägget för Multifaktorautentisering i Microsoft Entra. Det är viktigt att driftteamets baslinje och övervakar hälsotillståndet för dessa komponenter genom att arkivera och analysera komponentagentloggarna med hjälp av lösningar som System Center Operations Manager eller SIEM. Det är lika viktigt att ditt Infosec Operations-team eller supportavdelning förstår hur du felsöker felmönster.

Lokala agenter loggar rekommenderad läsning

- Felsöka Programproxy

- Felsökning av lösenordsåterställning med självbetjäning

- Förstå anslutningsprogram för privata Microsoft Entra-nätverk

- Microsoft Entra Anslut: Felsöka direktautentisering

- Felsöka felkoder för NPS-tillägget för multifaktorautentisering i Microsoft Entra

Hantering av lokala agenter

Genom att använda metodtips kan du få en optimal drift av lokala agenter. Överväg följande metodtips:

- Flera privata Microsoft Entra-nätverksanslutningar per anslutningsgrupp rekommenderas för sömlös belastningsutjämning och hög tillgänglighet genom att undvika enskilda felpunkter vid åtkomst till proxyprogrammen. Om du för närvarande bara har en anslutningsapp i en anslutningsgrupp som hanterar program i produktion bör du distribuera minst två anslutningsappar för redundans.

- Att skapa och använda en privat nätverksanslutningsgrupp för felsökning kan vara användbart för felsökning av scenarier och vid registrering av nya lokala program. Vi rekommenderar också att du installerar nätverksverktyg som Message Analyzer och Fiddler på anslutningsdatorerna.

- Flera direktautentiseringsagenter rekommenderas för att tillhandahålla sömlös belastningsutjämning och hög tillgänglighet genom att undvika en felpunkt under autentiseringsflödet. Se till att distribuera minst två direktautentiseringsagenter för redundans.

Hantering av lokala agenter rekommenderad läsning

- Förstå anslutningsprogram för privata Microsoft Entra-nätverk

- Microsoft Entra-direktautentisering – snabbstart

Hantering i stor skala

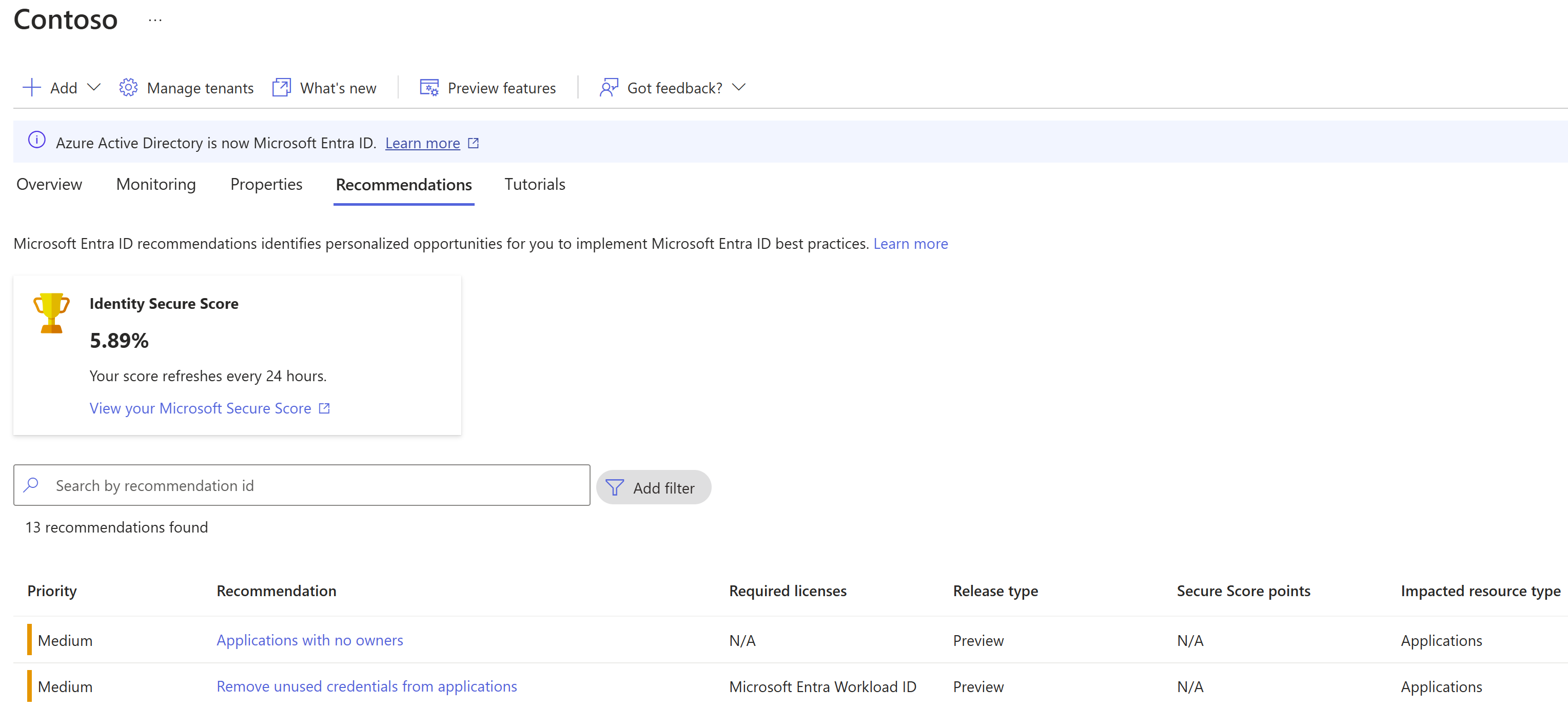

Identitetssäker poäng

Säkerhetspoängen för identiteter ger ett kvantifierbart mått på organisationens säkerhetsstatus. Det är viktigt att ständigt granska och åtgärda rapporterade resultat och sträva efter att ha högsta möjliga poäng. Resultatet hjälper dig att:

- Objektivt mäta din identitetssäkerhetsstatus

- Planera förbättringar i identitetssäkerheten

- Granska framgången för dina förbättringar

Om din organisation för närvarande inte har något program på plats för att övervaka ändringar i Identity Secure Score rekommenderar vi att du implementerar en plan och tilldelar ägare att övervaka och driva förbättringsåtgärder. Organisationer bör åtgärda förbättringsåtgärder med en poängpåverkan som är högre än 30 så snart som möjligt.

Meddelanden

Microsoft skickar e-postkommunikation till administratörer för att meddela olika ändringar i tjänsten, konfigurationsuppdateringar som behövs och fel som kräver administratörsintervention. Det är viktigt att kunderna anger e-postadresserna för aviseringar så att meddelanden skickas till rätt teammedlemmar som kan bekräfta och agera på alla meddelanden. Vi rekommenderar att du lägger till flera mottagare i Meddelandecenter och begär att meddelanden (inklusive Microsoft Entra Anslut Health-meddelanden) skickas till en distributionslista eller en delad postlåda. Om du bara har ett globalt administratörskonto med en e-postadress måste du konfigurera minst två e-postkompatibla konton.

Det finns två "Från"-adresser som används av Microsoft Entra-ID: o365mc@email2.microsoft.com, som skickar Meddelandecenter-meddelanden och azure-noreply@microsoft.com, som skickar meddelanden relaterade till:

- Microsoft Entra-åtkomstgranskningar

- Microsoft Entra Anslut Health

- Microsoft Entra ID Protection

- Microsoft Entra Privileged Identity Management

- Meddelanden om att enterprise-appen upphör att gälla

- Meddelanden om Enterprise App Provisioning Service

Se följande tabell för att lära dig vilken typ av meddelanden som skickas och var du kan söka efter dem:

| Meddelandekälla | Vad skickas | Var du kan kontrollera |

|---|---|---|

| Teknisk kontakt | Synkroniseringsfel | Azure-portalen – egenskapsbladet |

| Meddelandecenter | Incident- och degraderingsmeddelanden för Identity Services och Microsoft 365-serverdelstjänster | Office-portalen |

| Identity Protection Weekly Digest | Identity Protection Digest | Microsoft Entra ID Protection-bladet |

| Microsoft Entra Connect Health | Varningsaviseringar | Azure-portalen – bladet Microsoft Entra Anslut Health |

| Meddelanden om företagsprogram | Meddelanden när certifikat snart upphör att gälla och etableringsfel | Azure-portalen – bladet Företagsprogram (varje app har en egen inställning för e-postadress) |

Aviseringar som rekommenderas att läsas

Yta för drift

AD FS-nedlåsning

Organisationer som konfigurerar program för att autentisera direkt till Microsoft Entra ID drar nytta av Microsoft Entra smart lockout. Om du använder AD FS i Windows Server 2012 R2 implementerar du AD FS extranätsutelåsningsskydd. Om du använder AD FS på Windows Server 2016 eller senare implementerar du smart utelåsning med extranät. Vi rekommenderar minst att du aktiverar extranätsutelåsning för att begränsa risken för råstyrkeattacker mot lokal Active Directory. Men om du har AD FS i Windows 2016 eller senare bör du även aktivera smart utelåsning med extranät som hjälper dig att minimera lösenordssprayattacker .

Om AD FS endast används för Microsoft Entra-federation finns det vissa slutpunkter som kan stängas av för att minimera attackytan. Om AD FS till exempel bara används för Microsoft Entra-ID bör du inaktivera andra WS-Trust-slutpunkter än slutpunkterna som är aktiverade för usernamemixed och windowstransport.

Åtkomst till datorer med lokala identitetskomponenter

Organisationer bör låsa åtkomsten till datorerna med lokala hybridkomponenter på samma sätt som din lokala domän. Till exempel bör en säkerhetskopieringsoperator eller Hyper-V-administratör inte kunna logga in på Microsoft Entra Anslut Server för att ändra regler.

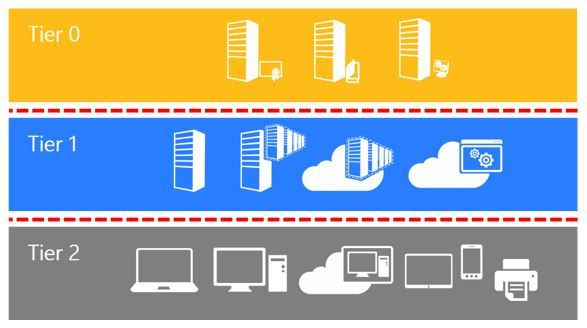

Active Directory-modellen på den administrativa nivån har utformats för att skydda identitetssystem med hjälp av en uppsättning buffertzoner mellan fullständig kontroll av miljön (nivå 0) och de högriskarbetsstationstillgångar som angripare ofta komprometterar.

Nivåmodellen består av tre nivåer och innehåller endast administrativa konton, inte standardanvändarkonton.

- Nivå 0 – Direkt kontroll av företagsidentiteter i miljön. Nivå 0 innehåller konton, grupper och andra resurser som har direkt eller indirekt administrativ kontroll över Active Directory-skogen, domäner eller domänkontrollanter och alla tillgångar i den. Säkerhetskänsligheten för alla nivå 0-tillgångar är likvärdig eftersom de alla effektivt har kontroll över varandra.

- Nivå 1 – Kontroll av företagsservrar och program. Nivå 1-material inkluderar serveroperativsystem, molntjänster och företagsprogram. Nivå 1-administratörskonton har administrativ kontroll över en betydande mängd affärsvärden som dessa tillgångar är värdar för. En vanlig exempelroll är serveradministratörer som hanterar de här operativsystemen med möjlighet att påverka alla företagstjänster.

- Nivå 2 – Kontroll över användararbetsstationer och enheter. Nivå 2-administratörskonton har administrativ kontroll över en betydande mängd affärsvärden som dessa arbetsstationer och enheter är värdar för. Exempel innefattar administratörer för supportavdelningen och datorsupport eftersom de kan påverka integriteten för nästan alla användardata.

Lås åtkomsten till lokala identitetskomponenter som Microsoft Entra Anslut, AD FS och SQL-tjänster på samma sätt som för domänkontrollanter.

Sammanfattning

Det finns sju aspekter av en säker identitetsinfrastruktur. Den här listan hjälper dig att hitta de åtgärder du bör vidta för att optimera åtgärderna för Microsoft Entra-ID.

- Tilldela ägare till viktiga uppgifter.

- Automatisera uppgraderingsprocessen för lokala hybridkomponenter.

- Distribuera Microsoft Entra Anslut Health för övervakning och rapportering av Microsoft Entra Anslut och AD FS.

- Övervaka hälsotillståndet för lokala hybridkomponenter genom att arkivera och analysera komponentagentloggarna med hjälp av System Center Operations Manager eller en SIEM-lösning.

- Implementera säkerhetsförbättringar genom att mäta din säkerhetsstatus med Identity Secure Score.

- Lås AD FS.

- Lås åtkomsten till datorer med lokala identitetskomponenter.

Nästa steg

Se Microsoft Entra-distributionsplanerna för implementeringsinformation om eventuella funktioner som du inte har distribuerat.