Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Det här dokumentet beskriver en övergripande företagsåtkomstmodell som innehåller kontexten för hur en privilegierad åtkomststrategi passar in. En översikt över hur du antar en strategi för privilegierad åtkomst finns i snabb moderniseringsplan (RaMP). Implementeringsvägledning för att distribuera detta finns i privilegierad åtkomstdistribution

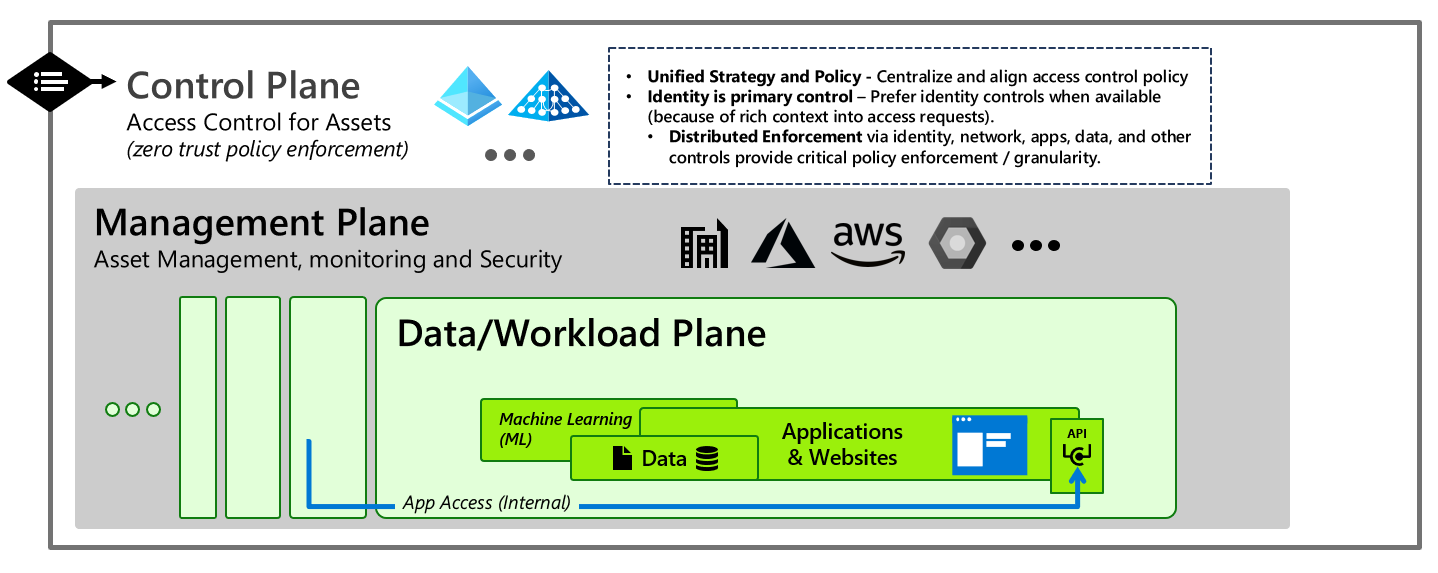

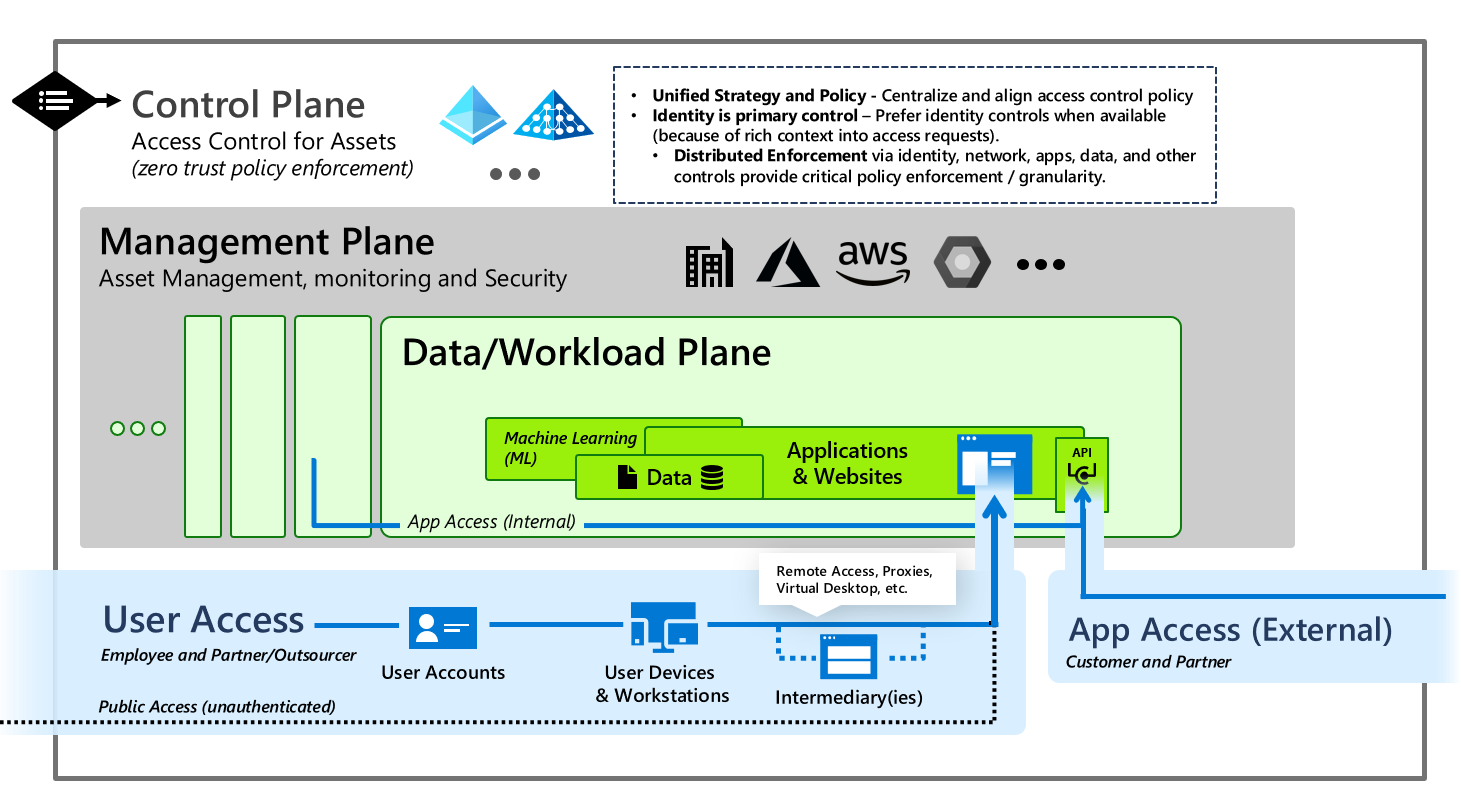

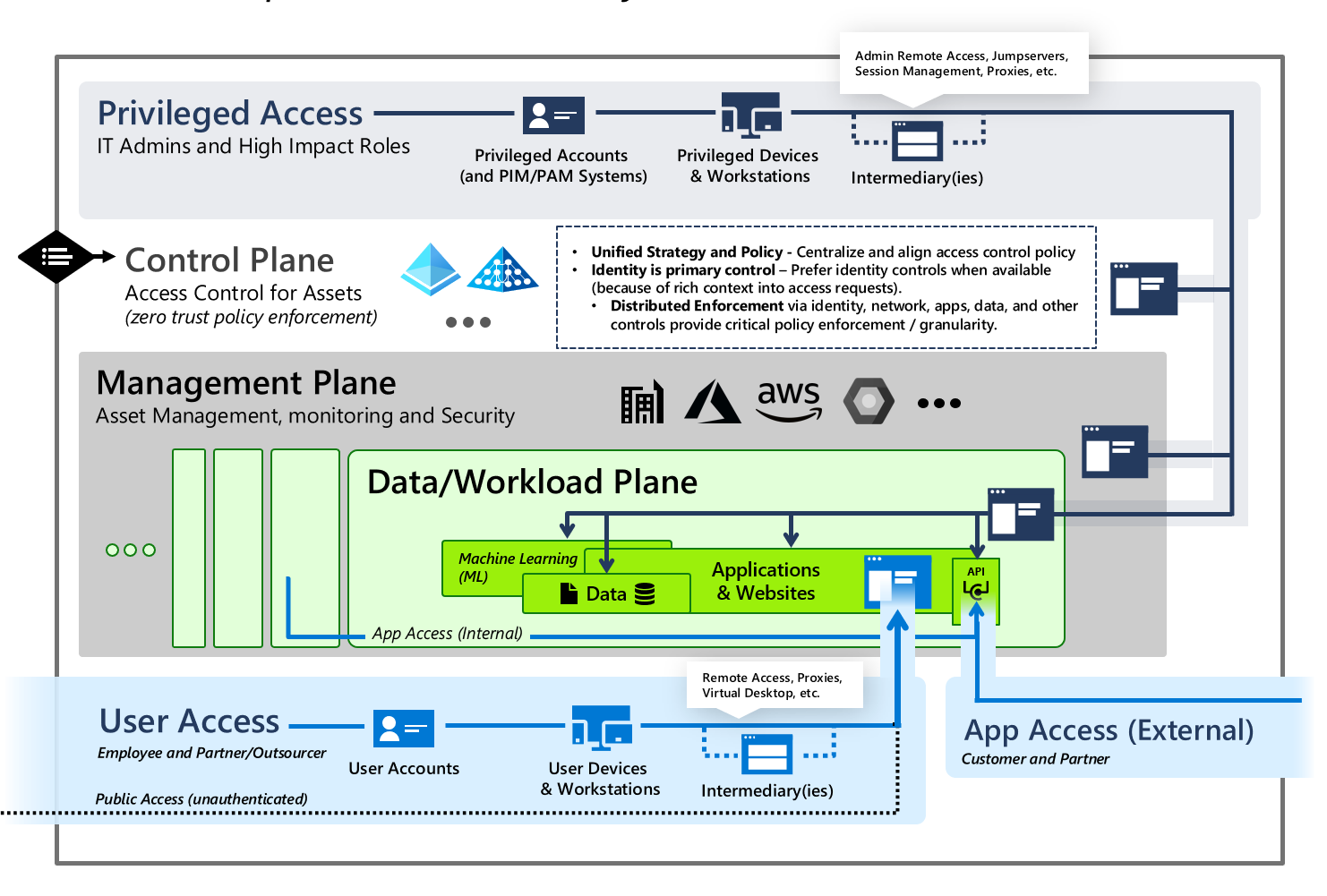

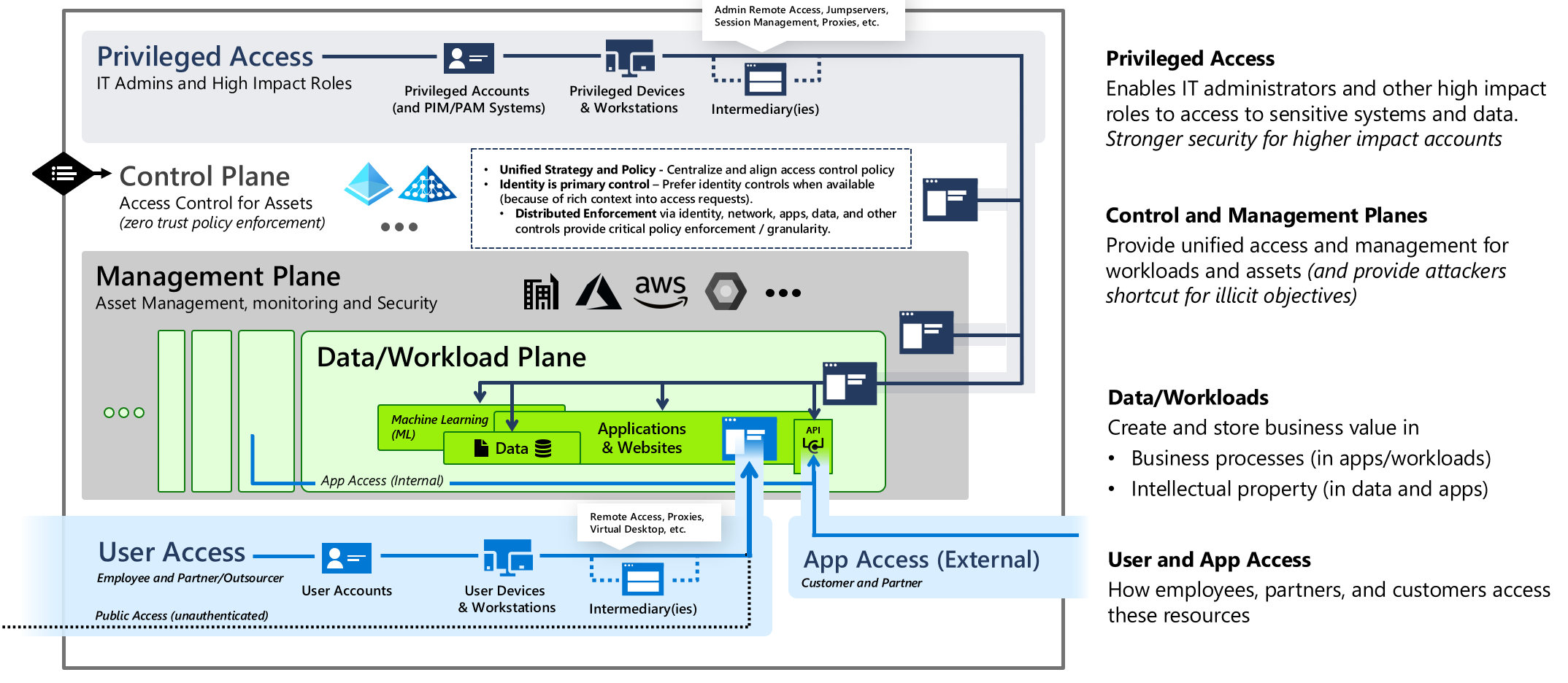

Strategin för privilegierad åtkomst är en del av en övergripande strategi för åtkomstkontroll för företag. Den här företagsåtkomstmodellen visar hur privilegierad åtkomst passar in i en övergripande företagsåtkomstmodell.

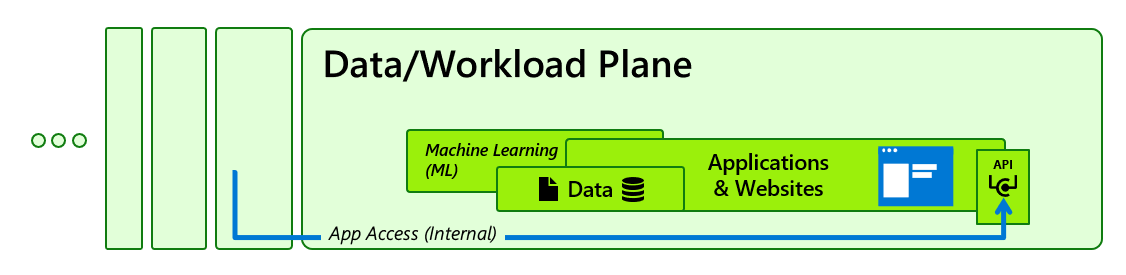

Primära lagren för affärsvärde som en organisation måste skydda finns i data-/arbetslastplanet.

Program och data lagrar vanligtvis en stor andel av en organisations:

- Affärsprocesser i applikationer och arbetsbelastningar

- Immateriella rättigheter i data och applikationer

Företagets IT-organisation hanterar och stöder de arbetsbelastningar och den infrastruktur som de finns på, oavsett om det är lokalt, i Azure eller en molnleverantör från tredje part, vilket skapar ett hanteringsplan. För att ge konsekvent åtkomstkontroll till dessa system i hela företaget krävs ett kontrollplan baserat på centraliserade företagsidentitetssystem, som ofta kompletteras med nätverksåtkomstkontroll för äldre system som ot-enheter (operational technology).

Vart och ett av dessa plan har kontroll över data och arbetsbelastningar på grund av sina funktioner, vilket skapar en attraktiv väg för angripare att missbruka om de kan få kontroll över något av plan.

För att dessa system ska kunna skapa affärsvärde måste de vara tillgängliga för interna användare, partner och kunder som använder sina arbetsstationer eller enheter (ofta med hjälp av fjärråtkomstlösningar) – vilket skapar användaråtkomst vägar. De måste också ofta vara tillgängliga programmatiskt via API:er (Application Programming Interfaces) för att underlätta processautomatisering och skapa programåtkomst vägar.

Slutligen måste dessa system hanteras och underhållas av IT-personal, utvecklare eller andra i organisationerna, vilket skapar privilegierad åtkomst vägar. På grund av den höga kontrollnivå som de ger över affärskritiska tillgångar i organisationen måste dessa vägar skyddas strikt mot kompromisser.

Att tillhandahålla konsekvent åtkomstkontroll i organisationen som möjliggör produktivitet och minimerar risker kräver att du

- Framtvinga noll förtroendeprinciper för all åtkomst

- Anta intrång i andra komponenter

- Explicit verifiering av förtroende

- Åtkomst med lägsta möjliga behörighet

- Genomgripande säkerhet och principframtvingande i hela

- Intern och extern åtkomst för att säkerställa enhetlig tillämpning av policy

- Alla åtkomstmetoder, inklusive användare, administratörer, API:er, tjänstkonton osv.

- Minimera obehörig behörighetseskalering

- Framtvinga hierarki – för att förhindra kontroll av högre plan från lägre plan (via attacker eller missbruk av legitima processer)

- Kontrollplan

- Hanteringsplan

- Data/arbetsbelastningsplan

- Kontinuerligt granska för konfigurationsrisker som möjliggör oavsiktlig eskalering

- Övervaka och svara på avvikelser som kan representera potentiella attacker

- Framtvinga hierarki – för att förhindra kontroll av högre plan från lägre plan (via attacker eller missbruk av legitima processer)

Utveckling från den äldre AD-nivåmodellen

Företagsåtkomstmodellen ersätter och ersätter den äldre nivåmodellen som var inriktad på att innehålla obehörig eskalering av privilegier i en lokal Windows Server Active Directory-miljö.

Företagsåtkomstmodellen innehåller dessa element samt fullständiga krav på åtkomsthantering för ett modernt företag som sträcker sig över lokalt, flera moln, intern eller extern användaråtkomst med mera.

Expansion av nivå 0-omfång

Nivå 0 expanderar till att bli kontrollplanet och hanterar alla aspekter av åtkomstkontroll, inklusive nätverk där det är det enda/bästa åtkomstkontrollalternativet, till exempel äldre OT-alternativ

Delningar på nivå 1

För att öka tydligheten och åtgärdsbarheten delas det som var nivå 1 nu upp i följande områden:

- Management-plan – för företagsomfattande IT-hanteringsfunktioner

- data/arbetsbelastningsplan – för hantering av varje arbetsbelastning, vilket ibland utförs av IT-personal och ibland av affärsenheter

Den här uppdelningen säkerställer fokus för att skydda affärskritiska system och administrativa roller som har högt inbyggt affärsvärde, men begränsad teknisk kontroll. Dessutom passar den här uppdelningen bättre för utvecklare och DevOps-modeller jämfört med att fokusera för mycket på klassiska infrastrukturroller.

Nivå 2-delningar

För att säkerställa täckning för programåtkomst och de olika partner- och kundmodellerna delades nivå 2 upp i följande områden:

- Användaråtkomst – som omfattar alla scenarier för B2B, B2C och offentlig åtkomst

- appåtkomst – för att hantera API-åtkomstvägar och resulterande attackyta