Skapa motståndskraft i din hybridarkitektur

Med hybridautentisering kan användarna komma åt molnbaserade resurser med sina identiteter som hanteras lokalt. En hybridinfrastruktur innehåller både molnbaserade och lokala komponenter.

- Molnkomponenter inkluderar Microsoft Entra-ID, Azure-resurser och -tjänster, organisationens molnbaserade appar och SaaS-program.

- Lokala komponenter omfattar lokala program, resurser som SQL-databaser och en identitetsprovider som Windows Server Active Directory.

Viktigt!

När du planerar för motståndskraft i din hybridinfrastruktur är det viktigt att minimera beroenden och enskilda felpunkter.

Microsoft erbjuder tre mekanismer för hybridautentisering. Alternativen visas i resiliensordning. Vi rekommenderar att du implementerar synkronisering av lösenordshash om möjligt.

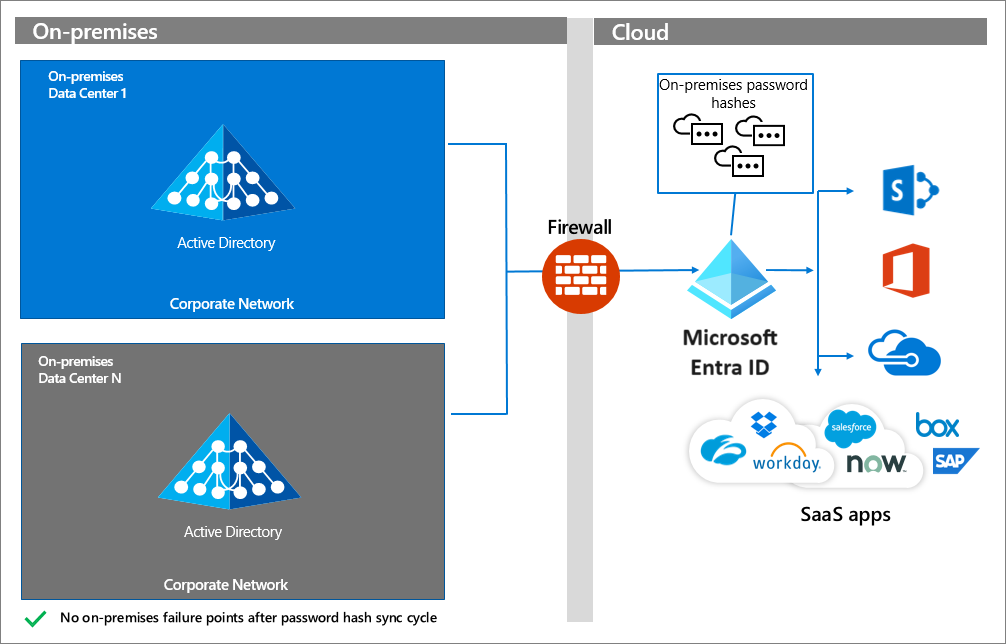

- Synkronisering av lösenordshash (PHS) använder Microsoft Entra Connect för att synkronisera identiteten och en hash-of-the-hash för lösenordet till Microsoft Entra-ID. Det gör det möjligt för användare att logga in på molnbaserade resurser med sitt lösenord som hanteras lokalt. PHS har endast lokala beroenden för synkronisering, inte för autentisering.

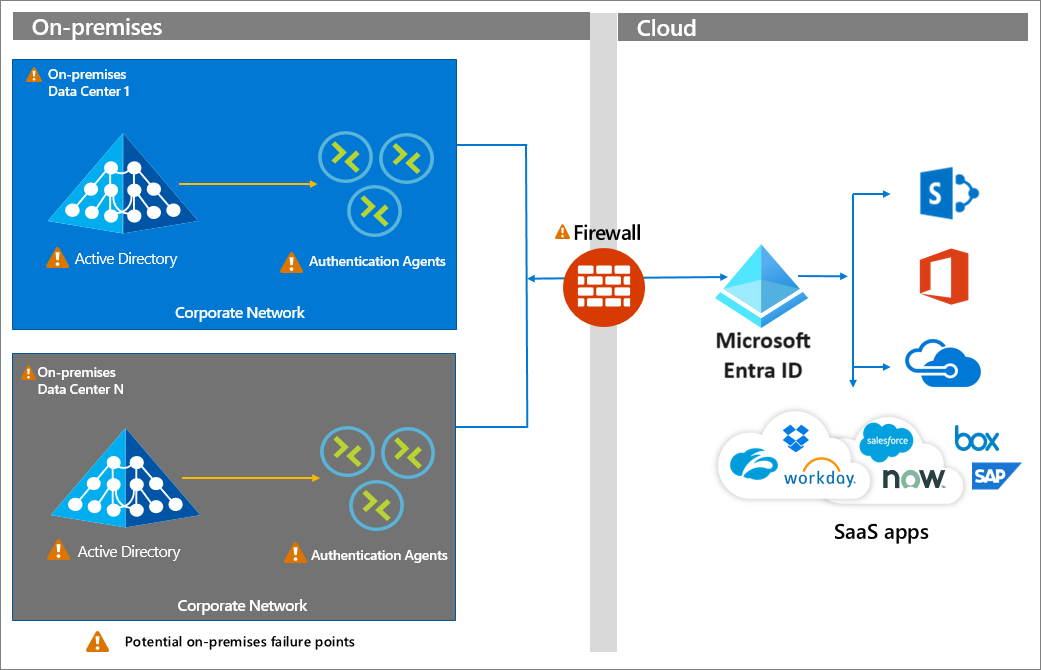

- Direktautentisering (PTA) omdirigerar användare till Microsoft Entra-ID för inloggning. Sedan verifieras användarnamnet och lösenordet mot Active Directory lokalt via en agent som distribueras i företagsnätverket. PTA har ett lokalt fotavtryck av sina Microsoft Entra PTA-agenter som finns på servrar lokalt.

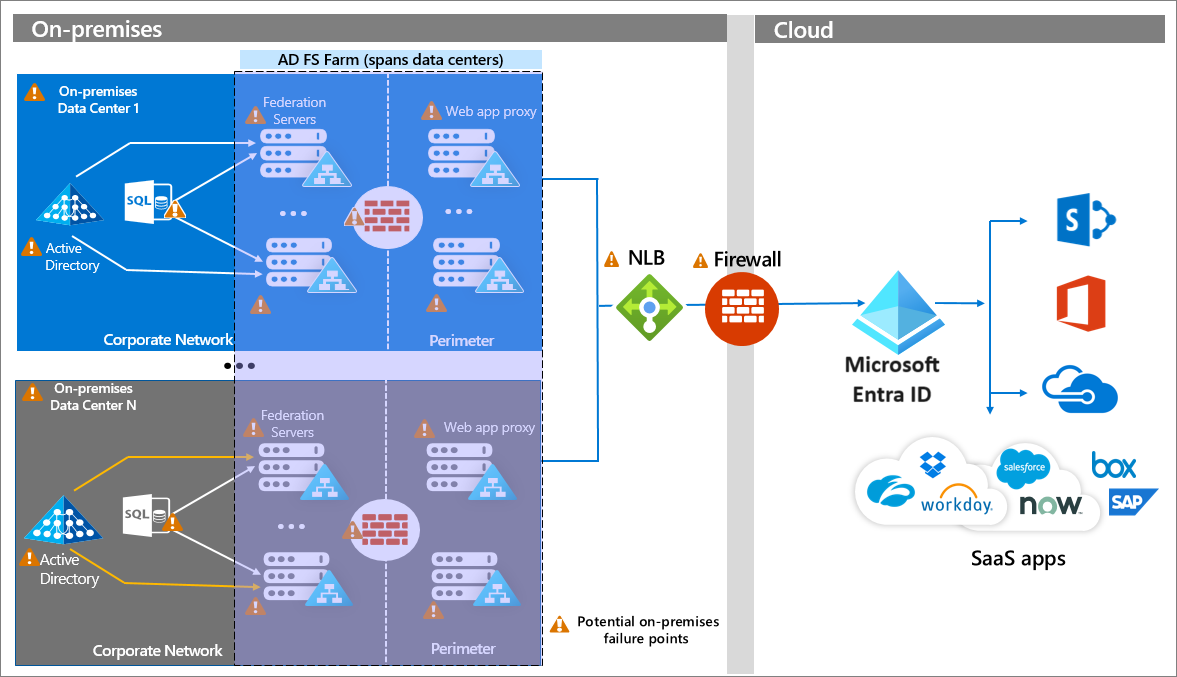

- Federationskunder distribuerar en federationstjänst som Active Directory usluge za ujedinjavanje (ADFS). Sedan validerar Microsoft Entra ID SAML-försäkran som skapats av federationstjänsten. Federationen har det högsta beroendet av lokal infrastruktur och därmed fler felpunkter.

Du kanske använder en eller flera av dessa metoder i din organisation. Mer information finns i Välj rätt autentiseringsmetod för din Hybrididentitetslösning för Microsoft Entra. Den här artikeln innehåller ett beslutsträd som kan hjälpa dig att bestämma din metodik.

Synkronisering av lösenordshash

Det enklaste och mest motståndskraftiga hybridautentiseringsalternativet för Microsoft Entra-ID är synkronisering av lösenordshash. Den har inget lokalt beroende av identitetsinfrastruktur vid bearbetning av autentiseringsbegäranden. När identiteter med lösenordshashvärden har synkroniserats med Microsoft Entra-ID kan användarna autentisera till molnresurser utan beroende av de lokala identitetskomponenterna.

Om du väljer det här autentiseringsalternativet kommer du inte att uppleva störningar när lokala identitetskomponenter blir otillgängliga. Lokala störningar kan inträffa av många orsaker, till exempel maskinvarufel, strömavbrott, naturkatastrofer och attacker mot skadlig kod.

Hur implementerar jag PHS?

Information om hur du implementerar PHS finns i följande resurser:

- Implementera synkronisering av lösenordshash med Microsoft Entra Connect

- Aktivera hashsynkronisering för lösenord

Om dina krav är sådana att du inte kan använda PHS använder du direktautentisering.

Direktautentisering

Direktautentisering har ett beroende av autentiseringsagenter som finns lokalt på servrar. En beständig anslutning, eller servicebuss, finns mellan Microsoft Entra-ID och de lokala PTA-agenterna. Brandväggen, servrarna som är värdar för autentiseringsagenterna och den lokala Windows Server Active Directory (eller annan identitetsprovider) är alla potentiella felpunkter.

Hur implementerar jag PTA?

Information om hur du implementerar direktautentisering finns i följande resurser.

Om du använder PTA definierar du en topologi med hög tillgänglighet.

Federation

Federation handlar om att skapa en förtroenderelation mellan Microsoft Entra-ID och federationstjänsten, som omfattar utbyte av slutpunkter, certifikat för tokensignering och andra metadata. När en begäran kommer till Microsoft Entra-ID läser den konfigurationen och omdirigerar användaren till de konfigurerade slutpunkterna. Då interagerar användaren med federationstjänsten, som utfärdar en SAML-försäkran som verifieras av Microsoft Entra-ID.

Följande diagram visar en topologi för en AD FS-företagsdistribution som innehåller redundanta federations- och webbprogramproxyservrar över flera lokala datacenter. Den här konfigurationen förlitar sig på infrastrukturkomponenter för företagsnätverk som DNS, belastningsutjämning för nätverk med geo-tillhörighetsfunktioner och brandväggar. Alla lokala komponenter och anslutningar är känsliga för fel. Mer information finns i dokumentationen om kapacitetsplanering för AD FS.

Kommentar

Federationen har det högsta antalet lokala beroenden och därmed de mest potentiella felpunkterna. Det här diagrammet visar AD FS, men andra lokala identitetsprovidrar omfattas av liknande designöverväganden för att uppnå hög tillgänglighet, skalbarhet och redundansväxling.

Hur implementerar jag federation?

Om du implementerar en federerad autentiseringsstrategi eller vill göra den mer motståndskraftig kan du läsa följande resurser.

- Vad är federerad autentisering

- Så här fungerar federation

- Microsoft Entra-federationskompatibilitetslista

- Följ dokumentationen om AD FS-kapacitetsplanering

- Distribuera AD FS i Azure IaaS

- Aktivera PHS tillsammans med din federation

Nästa steg

Motståndskraftsresurser för administratörer och arkitekter

- Skapa motståndskraft med hantering av autentiseringsuppgifter

- Skapa motståndskraft med enhetstillstånd

- Skapa motståndskraft med hjälp av kontinuerlig åtkomstutvärdering (CAE)

- Skapa motståndskraft vid extern användarautentisering

- Skapa motståndskraft i programåtkomst med Programproxy