Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

En Microsoft Entra-arkitektur med en enda klientorganisation med delegerad administration är ofta lämplig för att separera miljöer. Din organisation kan kräva en grad av isolering som inte är möjlig i en enda klientorganisation.

I den här artikeln är det viktigt att förstå:

- Åtgärd och funktion för enskild klientorganisation

- Administrativa enheter (AUS) i Microsoft Entra-ID

- Relationer mellan Azure-resurser och Microsoft Entra-klienter

- Krav som styr isolering

Microsoft Entra-klientorganisation som en säkerhetsgräns

En Microsoft Entra-klientorganisation tillhandahåller funktioner för identitets- och åtkomsthantering (IAM) till program och resurser för en organisation.

En identitet är ett katalogobjekt som autentiseras och auktoriseras för åtkomst till en resurs. Det finns identitetsobjekt för mänskliga och icke-mänskliga identiteter. För att särskilja kallas mänskliga identiteter för identiteter och icke-mänskliga identiteter är arbetsbelastningsidentiteter. Icke-mänskliga entiteter omfattar programobjekt, tjänsthuvudnamn, hanterade identiteter och enheter. I allmänhet är en arbetsbelastningsidentitet avsedd för en programvaruentitet att autentisera med ett system.

- Identitet – Objekt som representerar människor

-

Arbetsbelastningsidentitet – Arbetsbelastningsidentiteter är program, tjänstens huvudnamn och hanterade identiteter.

- Arbetsbelastningsidentiteten autentiserar och får åtkomst till andra tjänster och resurser

Mer information finns i arbetsbelastningsidentiteter.

Microsoft Entra-klientorganisationen är en identitetssäkerhetsgräns som kontrolleras av administratörer. I den här säkerhetsgränsen kan administration av prenumerationer, hanteringsgrupper och resursgrupper delegeras till segmenterad administrativ kontroll över Azure-resurser. Dessa grupper är beroende av klientomfattande konfigurationer av principer och inställningar.

Microsoft Entra-ID ger objekt åtkomst till program och Azure-resurser. Azure-resurser och program som litar på Microsoft Entra-ID kan hanteras med Microsoft Entra-ID. Följ metodtipsen och konfigurera miljön med en testmiljö.

Åtkomst till appar som använder Microsoft Entra-ID

Bevilja identiteter åtkomst till program:

- Microsofts produktivitetstjänster som Exchange Online, Microsoft Teams och SharePoint Online

- Microsoft IT-tjänster som Azure Sentinel, Microsoft Intune och Microsoft Defender Advanced Threat Protection (ATP)

- Microsoft-utvecklarverktyg som Azure DevOps och Microsoft Graph API

- SaaS-lösningar som Salesforce och ServiceNow

- Lokala program som är integrerade med hybridåtkomstfunktioner som Microsoft Entra-programproxy

- Internt utvecklade program

Program som använder Microsoft Entra-ID kräver konfiguration och hantering av katalogobjekt i den betrodda Microsoft Entra-klientorganisationen. Exempel på katalogobjekt är programregistreringar, tjänstens huvudnamn, grupper och schemaattributtillägg.

Åtkomst till Azure-resurser

Bevilja roller till användare, grupper och tjänsthuvudnamnsobjekt (arbetsbelastningsidentiteter) i Microsoft Entra-klientorganisationen. Mer information finns i Rollbaserad åtkomstkontroll i Azure (RBAC) och Azures attributbaserade åtkomstkontroll (ABAC).

Använd Azure RBAC för att ge åtkomst, baserat på roll som bestäms av säkerhetsobjekt, rolldefinition och omfång. Azure ABAC lägger till rolltilldelningsvillkor baserat på attribut för åtgärder. Lägg till rolltilldelningsvillkor för mer detaljerad åtkomstkontroll. Få åtkomst till Azure-resurser, resursgrupper, prenumerationer och hanteringsgrupper med tilldelade RBAC-roller.

Azure-resurser som stöder hanterade identiteter tillåter resurser att autentisera, få åtkomst till och få tilldelade roller till andra resurser i Microsoft Entra-klientgränsen.

Program som använder Microsoft Entra-ID för inloggning kan använda Azure-resurser, till exempel beräkning eller lagring. Till exempel har ett anpassat program som körs i Azure och som litar på Microsoft Entra-ID för autentisering katalogobjekt och Azure-resurser. Azure-resurser i Microsoft Entra-klientorganisationen påverkar azure-kvoter och -gränser för hela klientorganisationen.

Åtkomst till katalogobjekt

Identiteter, resurser och deras relationer representeras som katalogobjekt i en Microsoft Entra-klientorganisation. Exempel är användare, grupper, tjänstens huvudnamn och appregistreringar. Ha en uppsättning katalogobjekt i Microsoft Entra-klientgränsen för följande funktioner:

Synlighet: Identiteter kan identifiera eller räkna upp resurser, användare, grupper, åtkomst till användningsrapportering och granskningsloggar baserat på behörigheter. En katalogmedlem kan till exempel identifiera användare i katalogen med Standardanvändarbehörigheter för Microsoft Entra-ID.

Effekter på program: Som en del av deras affärslogik kan program manipulera katalogobjekt via Microsoft Graph. Vanliga exempel är att läsa eller ange användarattribut, uppdatera användarkalendern, skicka e-post för användarnas räkning och så vidare. Medgivande krävs för att program ska kunna påverka klientorganisationen. Administratörer kan godkänna alla användare. Mer information finns i behörigheter och medgivande i Microsofts identitetsplattform.

Begränsningar och tjänstbegränsningar: Körningsbeteendet för en resurs kan utlösa begränsning för att förhindra överanvändning eller tjänstförsämring. Begränsning kan ske på program-, klient- eller hela tjänstnivå. I allmänhet inträffar det när ett program har ett stort antal begäranden i eller mellan klientorganisationer. På samma sätt finns det begränsningar och begränsningar för Microsoft Entra-tjänsten som kan påverka programmets körningsbeteende.

Kommentar

Var försiktig med programbehörigheter. Med Exchange Online kan du till exempel omfångsbegränsa programbehörigheter till postlådor och behörigheter.

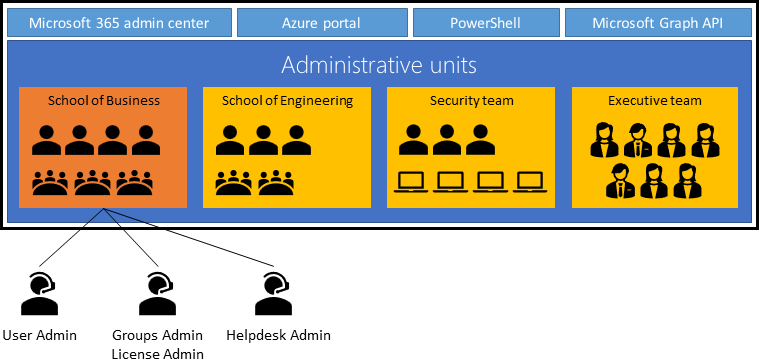

Administrativa enheter för rollhantering

Administrativa enheter begränsar behörigheter i en roll till en del av organisationen. Du kan använda administrativa enheter för att delegera rollen Supportadministratör till regionala supportspecialister, så att de kan hantera användare i den region som de stöder. En administrativ enhet är en Microsoft Entra-resurs som kan vara en container för andra Microsoft Entra-resurser. En administrativ enhet kan innehålla:

- Användare

- Grupper

- Enheter

I följande diagram segmentera AUs Microsoft Entra-klientorganisationen baserat på organisationens struktur. Den här metoden är användbar när affärsenheter eller grupper allokerar dedikerad IT-supportpersonal. Använd AUs för att ge privilegierade behörigheter som är begränsade till en administrativ enhet.

Mer information finns i administrativa enheter i Microsoft Entra-ID.

Vanliga orsaker till resursisolering

Ibland isolerar du en grupp resurser från andra resurser av säkerhetsskäl, till exempel resurser med unika åtkomstkrav. Den här åtgärden är ett bra användningsfall för AUs. Fastställ användare och resursåtkomst för säkerhetsobjekt och i vilka roller. Orsaker till att isolera resurser:

- Utvecklarteamen måste iterera på ett säkert sätt. Men utveckling och testning av appar som skriver till Microsoft Entra-ID kan påverka Microsoft Entra-klientorganisationen genom skrivåtgärder:

- Nya program som kan ändra Office 365-innehåll som SharePoint-webbplatser, OneDrive, Microsoft Teams och så vidare

- Anpassade program som kan ändra användardata med MS Graph eller liknande API:er i stor skala. Till exempel program som beviljats Directory.ReadWrite.All.

- DevOps-skript som uppdaterar stora uppsättningar objekt

- Utvecklare av Microsoft Entra-integrerade appar måste skapa användarobjekt för testning. Användarobjekten har inte åtkomst till produktionsresurser.

- Icke-produktionsbaserade Azure-resurser och program som kan påverka andra resurser. En ny SaaS-app behöver till exempel isolering från produktionsinstansen och användarobjekt

- Hemliga resurser som ska skyddas från identifiering, uppräkning eller övertagande av administratörer

Konfiguration i en klientorganisation

Konfigurationsinställningar i Microsoft Entra-ID kan påverka resurser i Microsoft Entra-klientorganisationen genom riktade eller klientomfattande hanteringsåtgärder:

-

Externa identiteter: Administratörer identifierar och kontrollerar externa identiteter som ska etableras i klientorganisationen

- Om externa identiteter ska tillåtas i klientorganisationen

- Från vilka domäner externa identiteter läggs till

- Om användare kan bjuda in användare från andra klienter

-

Namngivna platser: Administratörer skapar namngivna platser för att:

- Blockera inloggning från platser

- Utlösa principer för villkorsstyrd åtkomst, till exempel multifaktorautentisering

- Kringgå säkerhetskrav

- Självbetjäningsalternativ: Administratörer ställer in självbetjäning av lösenordsåterställning och skapar Microsoft 365-grupper på klientorganisationsnivå

Om de inte åsidosätts av globala principer kan du begränsa vissa konfigurationer för hela klientorganisationen:

- Klientkonfiguration tillåter externa identiteter. En resursadministratör kan undanta dessa identiteter från åtkomst.

- Klientkonfiguration tillåter registrering av personliga enheter. En resursadministratör kan undanta enheter från åtkomst.

- Namngivna platser har konfigurerats. En resursadministratör kan konfigurera principer för att tillåta eller exkludera åtkomst.

Vanliga orsaker till konfigurationsisolering

Konfigurationer som styrs av administratörer påverkar resurser. Vissa klientomfattande konfigurationer kan begränsas med principer som inte gäller eller delvis gäller för en resurs, men andra kan inte göra det. Om en resurs har en unik konfiguration isolerar du den i en separat klientorganisation. Exempel:

- Resurser med krav som står i konflikt med säkerhets- eller samarbetsstatus för hela klientorganisationen

- Till exempel tillåtna autentiseringstyper, enhetshanteringsprinciper, självbetjäning, identitetsbevis för externa identiteter osv.

- Efterlevnadskrav som omfångscertifiering för hela miljön

- Den här åtgärden omfattar alla resurser och Microsoft Entra-klientorganisationen, särskilt när kraven är i konflikt med eller exkluderar andra organisationsresurser

- Krav för extern användaråtkomst som är i konflikt med produktions- eller känsliga resursprinciper

- Organisationer som sträcker sig över flera länder eller regioner och företag som finns i en Microsoft Entra-klientorganisation.

- Till exempel inställningar och licenser som används i länder, regioner eller dotterbolag

Administration av klientorganisation

Identiteter med privilegierade roller i en Microsoft Entra-klientorganisation har synlighet och behörighet att utföra de konfigurationsuppgifter som beskrivs i föregående avsnitt. Administration omfattar ägarskap för identitetsobjekt som användare, grupper och enheter. Den innehåller även den begränsade implementeringen av klientomfattande konfigurationer för autentisering, auktorisering och så vidare.

Administration av katalogobjekt

Administratörer hanterar hur identitetsobjekt får åtkomst till resurser och under vilka omständigheter. De inaktiverar, tar bort eller ändrar katalogobjekt baserat på deras behörigheter. I identitetsobjekt ingår:

-

Organisationsidentiteter som följande representeras av användarobjekt:

- Administratörer

- Organisationsanvändare

- Organisationsutvecklare

- Tjänstkonton

- Testa användare

-

Externa identiteter representerar användare utanför organisationen:

- Partner, leverantörer eller leverantörer som etablerats med konton i organisationsmiljön

- Partner, leverantörer eller leverantörer som etablerats med Azure B2B-samarbete

-

Grupper representeras av objekt:

- Säkerhetsgrupper

- Microsoft 365-grupper

- Dynamiska grupper

- Administrativa enheter

-

Enheter representeras av objekt:

- Microsoft Entra Hybrid-anslutna enheter. Lokala datorer som synkroniserats lokalt.

- Microsoft Entra-anslutna enheter

- Microsoft Entra-registrerade mobila enheter som används av anställda för att få åtkomst till arbetsplatsprogram

- Microsoft Entra-registrerade enheter på nednivå (äldre). Till exempel Windows 2012 R2.

-

Arbetsbelastningsidentiteter

- Hanterade identiteter

- Tjänstens huvudnamn

- Appar

I en hybridmiljö synkroniseras identiteter vanligtvis från den lokala miljön med hjälp av Microsoft Entra Connect.

Administration av identitetstjänster

Administratörer med vissa behörigheter hanterar hur principer för hela klientorganisationen implementeras för resursgrupper, säkerhetsgrupper eller program. När du överväger resursadministration bör du tänka på följande skäl för att gruppera resurser eller isolera dem.

- Globala administratörer styr Azure-prenumerationer som är länkade till klientorganisationen

- Identiteter som tilldelats rollen autentiseringsadministratör kräver att icke-administratörer registrerar om för multifaktorautentisering eller FIDO-autentisering (Fast IDentity Online).

- Administratörer för villkorlig åtkomst skapar principer för villkorlig åtkomst för användare som loggar in på appar från organisationsägda enheter. Dessa administratörer omfångskonfigurationer. Om externa identiteter till exempel tillåts i klientorganisationen kan de exkludera åtkomst till resurser.

- Molnprogramadministratörer godkänner programbehörigheter för användare

Vanliga orsaker till administrativ isolering

Vem ska administrera miljön och dess resurser? Ibland har administratörer i en miljö inte åtkomst till en annan miljö:

- Uppdelning av administrativa ansvarsområden för hela klientorganisationen för att minska risken för säkerhets- och driftfel som påverkar kritiska resurser

- Förordningar som begränsar vem som kan administrera miljön, baserat på villkor som medborgarskap, uppehållstillstånd, tillståndsnivå och så vidare

Säkerhets- och driftöverväganden

Med tanke på det ömsesidiga beroendet mellan en Microsoft Entra-klientorganisation och dess resurser är det viktigt att förstå säkerhets- och driftriskerna vid intrång eller fel. Om du arbetar i en federerad miljö med synkroniserade konton kan en lokal kompromiss leda till en Microsoft Entra-ID-kompromiss.

- Identitetskompromiss: I klientorganisationens gräns tilldelas identiteter vilken roll som helst, om administratören som ger åtkomst har tillräcklig behörighet. Även om effekten av komprometterade icke-privilegierade identiteter till stor del är innesluten, kan komprometterade administratörer orsaka breda problem. Om till exempel ett konto med hög behörighet komprometteras kan Azure-resurser komprometteras. För att minska risken för identitetskompromisser eller dåliga aktörer implementerar du nivåindelad administration och följer principer med minsta möjliga behörighet för Microsoft Entra-administratörsroller. Skapa principer för villkorsstyrd åtkomst som exkluderar testkonton och testar tjänstens huvudnamn från att komma åt resurser utanför testprogrammen. Mer information om en strategi för privilegierad åtkomst finns i Privileged Access: strategy (Privilegierad åtkomst: strategi).

- Kompromiss för federerad miljö

- Förtroende för resurskompromiss: Alla komprometterade komponenter i en Microsoft Entra-klientorganisation påverkar betrodda resurser, baserat på behörigheter på klient- och resursnivå. En resurss behörigheter avgör effekten av en komprometterad komponent. Resurser som är integrerade för att utföra skrivåtgärder kan påverka hela klientorganisationen. Genom att följa Nolltillit vägledning kan du begränsa effekterna av kompromisser.

- Programutveckling: Det finns en risk i de tidiga faserna av programutvecklingslivscykeln med skrivbehörighet till Microsoft Entra-ID. Buggar kan skriva ändringar oavsiktligt till Microsoft Entra-objekt. Mer information finns i Microsofts identitetsplattform bästa praxis.

- Driftfel: Dåliga aktörer och driftfel från klientadministratörer eller resursägare hjälper till att orsaka säkerhetsincidenter. Dessa risker uppstår i alla arkitekturer. Använd uppdelning av uppgifter, nivåindelad administration, principer för lägsta behörighet och följa bästa praxis. Undvik att använda en separat klientorganisation.

Nolltillit principer

Införliva Nolltillit principer i din Designstrategi för Microsoft Entra-ID för att vägleda säker design. Du kan använda proaktiv säkerhet med Nolltillit.