Skydda hanterade identiteter i Microsoft Entra-ID

I den här artikeln lär du dig hur du hanterar hemligheter och autentiseringsuppgifter för att skydda kommunikationen mellan tjänster. Hanterade identiteter tillhandahåller en automatiskt hanterad identitet i Microsoft Entra-ID. Program använder hanterade identiteter för att ansluta till resurser som stöder Microsoft Entra-autentisering och för att hämta Microsoft Entra-token utan hantering av autentiseringsuppgifter.

Fördelar med hanterade identiteter

Fördelar med att använda hanterade identiteter:

Med hanterade identiteter hanteras autentiseringsuppgifterna fullständigt, roteras och skyddas av Azure. Identiteter tillhandahålls och tas bort med Azure-resurser. Med hanterade identiteter kan Azure-resurser kommunicera med tjänster som stöder Microsoft Entra-autentisering.

Ingen, inklusive de tilldelade privilegierade rollerna, har åtkomst till autentiseringsuppgifterna, som inte kan läckas av misstag genom att ingå i koden.

Använda hanterade identiteter

Hanterade identiteter passar bäst för kommunikation mellan tjänster som stöder Microsoft Entra-autentisering. Ett källsystem begär åtkomst till en måltjänst. Alla Azure-resurser kan vara ett källsystem. Till exempel stöder en virtuell Azure-dator (VM), Azure Function-instans och Azure App Services-instanser hanterade identiteter.

Läs mer i videon, Vad kan en hanterad identitet användas för?

Autentisering och auktorisering

Med hanterade identiteter hämtar källsystemet en token från Microsoft Entra-ID utan hantering av ägarautentiseringsuppgifter. Azure hanterar autentiseringsuppgifterna. Token som hämtas av källsystemet visas för målsystemet för autentisering.

Målsystemet autentiserar och auktoriserar källsystemet för att tillåta åtkomst. Om måltjänsten stöder Microsoft Entra-autentisering godkänns en åtkomsttoken som utfärdats av Microsoft Entra-ID.

Azure har ett kontrollplan och ett dataplan. Du skapar resurser i kontrollplanet och kommer åt dem i dataplanet. Du kan till exempel skapa en Azure Cosmos DB-databas i kontrollplanet, men köra frågor mot den i dataplanet.

När målsystemet har godkänt token för autentisering stöder det mekanismer för auktorisering för dess kontrollplan och dataplan.

Azure-kontrollplansåtgärder hanteras av Azure Resource Manager och använder rollbaserad åtkomstkontroll i Azure (Azure RBAC). I dataplanet har målsystem auktoriseringsmekanismer. Azure Storage stöder Azure RBAC på dataplanet. Till exempel kan program som använder Azure App Services läsa data från Azure Storage, och program som använder Azure Kubernetes Service kan läsa hemligheter som lagras i Azure Key Vault.

Läs mer:

- Vad är Azure Resource Manager?

- Vad är Rollbaserad Azure RBAC i Azure?

- Azure-kontrollplan och dataplan

- Azure-tjänster som kan använda hanterade identiteter för att få åtkomst till andra tjänster

Systemtilldelade och användartilldelade hanterade identiteter

Det finns två typer av hanterade identiteter, system- och användartilldelade.

Systemtilldelad hanterad identitet:

- En-till-en-relation med Azure-resursen

- Det finns till exempel en unik hanterad identitet som är associerad med varje virtuell dator

- Kopplad till Azure-resursens livscykel. När resursen tas bort tas den hanterade identiteten som är associerad med den bort automatiskt.

- Den här åtgärden eliminerar risken från överblivna konton

Användartilldelad hanterad identitet

- Livscykeln är oberoende av en Azure-resurs. Du hanterar livscykeln.

- När Azure-resursen tas bort tas inte den tilldelade användartilldelade hanterade identiteten bort automatiskt

- Tilldela användartilldelad hanterad identitet till noll eller fler Azure-resurser

- Skapa en identitet i förväg och tilldela den sedan till en resurs senare

Hitta tjänstens huvudnamn för hanterad identitet i Microsoft Entra-ID

Om du vill hitta hanterade identiteter kan du använda:

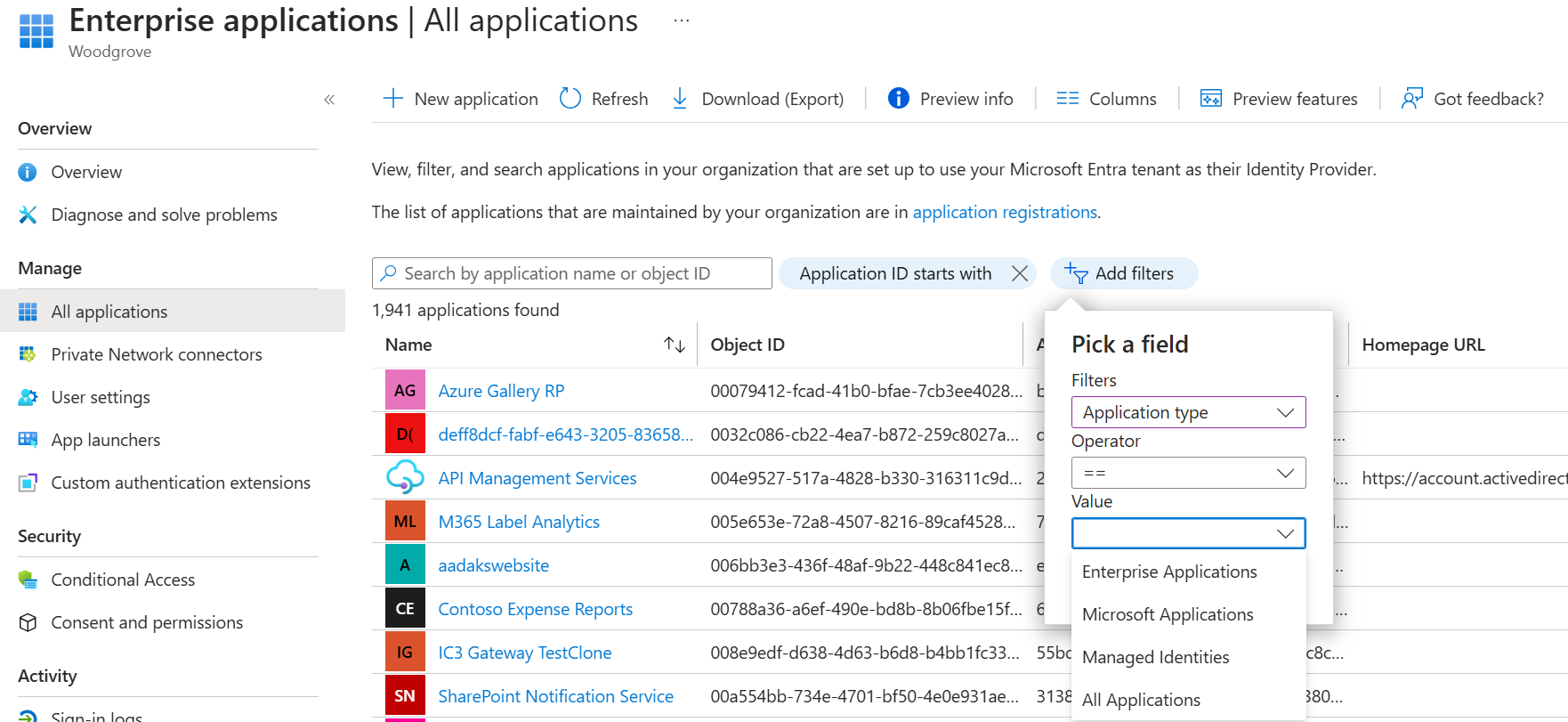

- Sidan Företagsprogram i Azure-portalen

- Microsoft Graph

Azure-portalen

I det vänstra navigeringsfönstret i Azure-portalen väljer du Microsoft Entra-ID.

I det vänstra navigeringsfältet väljer du Företagsprogram.

I kolumnen Programtyp, under Värde, väljer du nedåtpilen för att välja Hanterade identiteter.

Microsoft Graph

Använd följande GET-begäran till Microsoft Graph för att hämta en lista över hanterade identiteter i din klientorganisation.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Du kan filtrera dessa begäranden. Mer information finns i GET servicePrincipal.

Utvärdera hanterad identitetssäkerhet

Så här utvärderar du hanterad identitetssäkerhet:

Granska behörigheter för att säkerställa att den minst privilegierade modellen har valts

- Använd följande Microsoft Graph-cmdlet för att få de behörigheter som tilldelats till dina hanterade identiteter:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Kontrollera att den hanterade identiteten inte ingår i en privilegierad grupp, till exempel en administratörsgrupp.

- Så här räknar du upp medlemmar i dina mycket privilegierade grupper med Microsoft Graph:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Flytta till hanterade identiteter

Om du använder ett huvudnamn för tjänsten eller ett Microsoft Entra-användarkonto utvärderar du användningen av hanterade identiteter. Du kan eliminera behovet av att skydda, rotera och hantera autentiseringsuppgifter.

Nästa steg

- Vad är hanterade identiteter för Azure-resurser?

- Konfigurera hanterade identiteter för Azure-resurser på en virtuell dator med hjälp av Azure-portalen

Tjänstkonton