Styra Microsoft Entra-tjänstkonton

Det finns tre typer av tjänstkonton i Microsoft Entra-ID: hanterade identiteter, tjänstens huvudnamn och användarkonton som används som tjänstkonton. När du skapar tjänstkonton för automatisk användning beviljas de behörighet att komma åt resurser i Azure och Microsoft Entra-ID. Resurser kan omfatta Microsoft 365-tjänster, SaaS-program (programvara som en tjänst), anpassade program, databaser, HR-system och så vidare. Att styra Microsoft Entra-tjänstkontot är att hantera skapande, behörigheter och livscykel för att säkerställa säkerhet och kontinuitet.

Läs mer:

Kommentar

Vi rekommenderar inte användarkonton som tjänstkonton eftersom de är mindre säkra. Detta inkluderar lokala tjänstkonton som synkroniserats med Microsoft Entra-ID eftersom de inte konverteras till tjänstens huvudnamn. I stället rekommenderar vi hanterade identiteter eller tjänstens huvudnamn och användning av villkorsstyrd åtkomst.

Läs mer: Vad är villkorlig åtkomst?

Planera ditt tjänstkonto

Innan du skapar ett tjänstkonto eller registrerar ett program dokumenterar du nyckelinformationen för tjänstkontot. Använd informationen för att övervaka och styra kontot. Vi rekommenderar att du samlar in följande data och spårar dem i din centraliserade konfigurationshanteringsdatabas (CMDB).

| Data | beskrivning | Detaljer |

|---|---|---|

| Ägare | Användare eller grupp som ansvarar för att hantera och övervaka tjänstkontot | Ge ägaren behörighet att övervaka kontot och implementera ett sätt att åtgärda problem. Problemreducering görs av ägaren eller genom begäran till ett IT-team. |

| Syfte | Hur kontot används | Mappa tjänstkontot till en tjänst, ett program eller ett skript. Undvik att skapa multiuse-tjänstkonton. |

| Behörigheter (omfång) | Förväntad uppsättning behörigheter | Dokumentera de resurser som den har åtkomst till och behörigheter för dessa resurser |

| CMDB-länk | Länka till de resurser som används och skript där tjänstkontot används | Dokumentera resurs- och skriptägare för att kommunicera effekterna av ändringen |

| Riskbedömning | Risk och affärseffekt om kontot komprometteras | Använd informationen för att begränsa behörigheternas omfattning och fastställa åtkomst till information |

| Period för granskning | Kadensen för granskningar av tjänstkonton av ägaren | Granska kommunikation och recensioner. Dokumentera vad som händer om en granskning utförs efter den schemalagda granskningsperioden. |

| Livstid | Förväntad maximal kontolivslängd | Använd den här mätningen för att schemalägga kommunikation till ägaren, inaktivera och sedan ta bort kontona. Ange ett förfallodatum för autentiseringsuppgifter som hindrar dem från att rullas över automatiskt. |

| Name | Standardiserat kontonamn | Skapa en namngivningskonvention för tjänstkonton för att söka efter, sortera och filtrera dem |

Principen om lägsta behörighet

Bevilja de behörigheter för tjänstkontot som krävs för att utföra uppgifter och inte mer. Om ett tjänstkonto behöver behörigheter på hög nivå utvärderar du varför och försöker minska behörigheterna.

Vi rekommenderar följande metoder för tjänstkontoprivilegier.

Behörigheter

- Tilldela inte inbyggda roller till tjänstkonton

- Se resurstyp

oAuth2PermissionGrant

- Se resurstyp

- Tjänstens huvudnamn tilldelas en privilegierad roll

- Inkludera inte tjänstkonton som medlemmar i grupper med förhöjd behörighet

Get-MgDirectoryRoleMemberoch filtrera efter objectType "Tjänstens huvudnamn" eller användaGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Se Introduktion till behörigheter och medgivande för att begränsa vilka funktioner ett tjänstkonto kan komma åt på en resurs

- Tjänstens huvudnamn och hanterade identiteter kan använda OAuth-omfång (Open Authorization) 2.0 i en delegerad kontext som personifierar en inloggad användare eller som tjänstkonto i programkontexten. I programkontexten är ingen inloggad.

- Bekräfta begäran om omfångstjänstkonton för resurser

- Om ett konto begär Files.ReadWrite.All utvärderar du om det behöver File.Read.All

- Referens för Microsoft Graph-behörigheter

- Se till att du litar på programutvecklaren eller API:et med den begärda åtkomsten

Varaktighet

- Begränsa autentiseringsuppgifterna för tjänstkontot (klienthemlighet, certifikat) till en förväntad användningsperiod

- Schemalägga periodiska granskningar av användning och syfte för tjänstkonto

- Se till att granskningar sker innan kontot upphör att gälla

När du har förstått syftet, omfånget och behörigheterna skapar du ditt tjänstkonto genom att följa anvisningarna i följande artiklar.

- Så här använder du hanterade identiteter för App Service och Azure Functions

- Skapa ett Microsoft Entra-program och tjänstens huvudnamn som kan komma åt resurser

Använd en hanterad identitet när det är möjligt. Om du inte kan använda en hanterad identitet använder du tjänstens huvudnamn. Om du inte kan använda tjänstens huvudnamn använder du ett Microsoft Entra-användarkonto.

Skapa en livscykelprocess

En livscykel för tjänstkonto börjar med planering och slutar med permanent borttagning. Följande avsnitt beskriver hur du övervakar, granskar behörigheter, bestämmer fortsatt kontoanvändning och slutligen avetablera kontot.

Övervaka tjänstkonton

Övervaka dina tjänstkonton för att säkerställa att användningsmönstren är korrekta och att tjänstkontot används.

Samla in och övervaka inloggningar för tjänstkonton

Använd någon av följande övervakningsmetoder:

- Inloggningsloggar för Microsoft Entra i Azure-portalen

- Exportera Inloggningsloggarna för Microsoft Entra till

- Azure Storage-dokumentation

- Dokumentation om Azure Event Hubs, eller

- Översikt över Azure Monitor-loggar

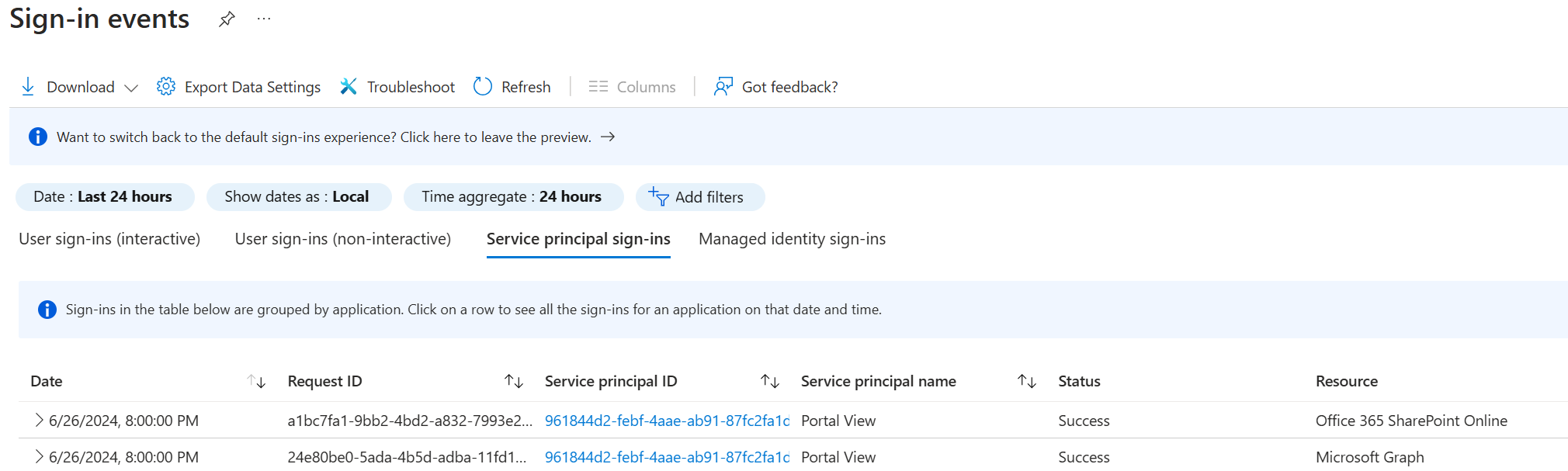

Använd följande skärmbild för att se inloggningar med tjänstens huvudnamn.

Inloggningslogginformation

Leta efter följande information i inloggningsloggarna.

- Tjänstkonton som inte är inloggade på klientorganisationen

- Ändringar i inloggningstjänstkontomönster

Vi rekommenderar att du exporterar Inloggningsloggar för Microsoft Entra och sedan importerar dem till ett SIEM-verktyg (säkerhetsinformation och händelsehantering), till exempel Microsoft Sentinel. Använd SIEM-verktyget för att skapa aviseringar och instrumentpaneler.

Granska behörigheter för tjänstkonto

Granska regelbundet behörigheter för tjänstkonton och använda omfång för att se om de kan minskas eller elimineras.

- Se Get-MgServicePrincipalOauth2PermissionGrant

- Se och

AzureADAssessmentbekräfta giltigheten - Ange inte autentiseringsuppgifter för tjänstens huvudnamn till Upphör aldrig att gälla

- Använd certifikat eller autentiseringsuppgifter som lagras i Azure Key Vault när det är möjligt

Omcertifiera användning av tjänstkonto

Upprätta en regelbunden granskningsprocess för att säkerställa att tjänstkonton regelbundet granskas av ägare, säkerhetsteam eller IT-team.

Processen omfattar:

- Fastställa granskningscykeln för tjänstkontot och dokumentera den i din CMDB

- Kommunikation till ägare, säkerhetsteam, IT-team, före en granskning

- Fastställ varningskommunikation och deras tidsinställning om granskningen missas

- Instruktioner om ägarna inte kan granska eller svara

- Inaktivera men ta inte bort kontot förrän granskningen är klar

- Instruktioner för att fastställa beroenden. Meddela resursägare om effekter

Granskningen innehåller ägaren och en IT-partner, och de certifierar:

- Kontot är nödvändigt

- Behörigheter till kontot är tillräckliga och nödvändiga, eller så begärs en ändring

- Åtkomst till kontot och dess autentiseringsuppgifter styrs

- Kontoautentiseringsuppgifterna är korrekta: typ och livslängd för autentiseringsuppgifter

- Kontoriskpoängen har inte ändrats sedan föregående omcertifiering

- Uppdatera den förväntade kontolivslängden och nästa omcertifieringsdatum

Avetablera tjänstkonton

Avetablera tjänstkonton under följande omständigheter:

- Kontoskriptet eller programmet har dragits tillbaka

- Kontoskriptet eller programfunktionen har dragits tillbaka. Till exempel åtkomst till en resurs.

- Tjänstkontot ersätts av ett annat tjänstkonto

- Autentiseringsuppgifterna har upphört att gälla eller så är kontot inte funktionellt och det finns inga klagomål

Avetablering omfattar följande uppgifter:

När det associerade programmet eller skriptet har avetableras:

- Inloggningsloggar i Microsoft Entra-ID och resursåtkomst av tjänstkontot

- Om kontot är aktivt avgör du hur det används innan du fortsätter

- För en hanterad tjänstidentitet inaktiverar du inloggning med tjänstkontot, men tar inte bort den från katalogen

- Återkalla rolltilldelningar för tjänstkonto och OAuth2-medgivande

- Efter en definierad period och varning till ägarna tar du bort tjänstkontot från katalogen