Autentisering och villkorlig åtkomst för externt ID

Gäller för: Personalklientorganisationer

Personalklientorganisationer  Externa klienter (läs mer)

Externa klienter (läs mer)

Dricks

Den här artikeln gäller för B2B-samarbete och B2B-direktanslutning i personalklienter. Information om externa klienter finns i Säkerhet och styrning i Microsoft Entra Externt ID.

När en extern användare kommer åt resurser i din organisation bestäms autentiseringsflödet av samarbetsmetoden (B2B-samarbete eller B2B-direktanslutning), användarens identitetsprovider (en extern Microsoft Entra-klientorganisation, social identitetsprovider och så vidare), principer för villkorsstyrd åtkomst och åtkomstinställningar mellan klientorganisationer som konfigurerats både i användarens hemklientorganisation och klientorganisationens värdresurser.

I den här artikeln beskrivs autentiseringsflödet för externa användare som har åtkomst till resurser i din organisation. Organisationer kan tillämpa flera principer för villkorlig åtkomst för sina externa användare, som kan tillämpas på klientorganisations-, app- eller enskild användarnivå på samma sätt som de är aktiverade för heltidsanställda och medlemmar i organisationen.

Autentiseringsflöde för externa Microsoft Entra-användare

Följande diagram illustrerar autentiseringsflödet när en Microsoft Entra-organisation delar resurser med användare från andra Microsoft Entra-organisationer. Det här diagrammet visar hur åtkomstinställningar mellan klientorganisationer fungerar med principer för villkorsstyrd åtkomst, till exempel multifaktorautentisering, för att avgöra om användaren kan komma åt resurser. Det här flödet gäller både B2B-samarbete och B2B-direktanslutning, förutom i steg 6.

| Steg | Description |

|---|---|

| 1 | En användare från Fabrikam (användarens hemklientorganisation) initierar inloggning till en resurs i Contoso (resursklientorganisationen). |

| 2 | Under inloggningen utvärderar Microsoft Entra Security Token Service (STS) Contosos principer för villkorsstyrd åtkomst. Den kontrollerar också om Fabrikam-användaren tillåts åtkomst genom att utvärdera åtkomstinställningar för flera klientorganisationer (Fabrikams utgående inställningar och Contosos inkommande inställningar). |

| 3 | Microsoft Entra-ID kontrollerar Contosos inställningar för inkommande förtroende för att se om Contoso litar på MFA- och enhetsanspråk (enhetsefterlevnad, Microsoft Entra-hybridansluten status) från Fabrikam. Annars går du vidare till steg 6. |

| 4 | Om Contoso litar på MFA- och enhetsanspråk från Fabrikam kontrollerar Microsoft Entra ID användarens autentiseringssession för att få en indikation på att användaren har slutfört MFA. Om Contoso litar på enhetsinformation från Fabrikam letar Microsoft Entra-ID efter ett anspråk i autentiseringssessionen som anger enhetstillståndet (kompatibelt eller Microsoft Entra-hybridanslutet). |

| 5 | Om MFA krävs men inte har slutförts, eller om ett enhetsanspråk inte tillhandahålls, utfärdar Microsoft Entra ID MFA- och enhetsutmaningar i användarens hemklientorganisation efter behov. När MFA- och enhetskraven uppfylls i Fabrikam får användaren åtkomst till resursen i Contoso. Om kontrollerna inte kan uppfyllas blockeras åtkomsten. |

| 6 | När inga förtroendeinställningar har konfigurerats och MFA krävs uppmanas B2B-samarbetsanvändare att ange MFA. De måste uppfylla MFA i resursklientorganisationen. Åtkomst blockeras för B2B-direktanslutningsanvändare. Om enhetsefterlevnad krävs men inte kan utvärderas blockeras åtkomsten för både B2B-samarbete och B2B-direktanslutningsanvändare. |

Mer information finns i avsnittet Villkorsstyrd åtkomst för externa användare .

Autentiseringsflöde för externa användare som inte är Azure AD

När en Microsoft Entra-organisation delar resurser med externa användare med en annan identitetsprovider än Microsoft Entra-ID beror autentiseringsflödet på om användaren autentiserar med en identitetsprovider eller med e-postautentisering med engångslösenord. I båda fallen identifierar resursklientorganisationen vilken autentiseringsmetod som ska användas och omdirigerar sedan användaren till sin identitetsprovider eller utfärdar ett engångslösenord.

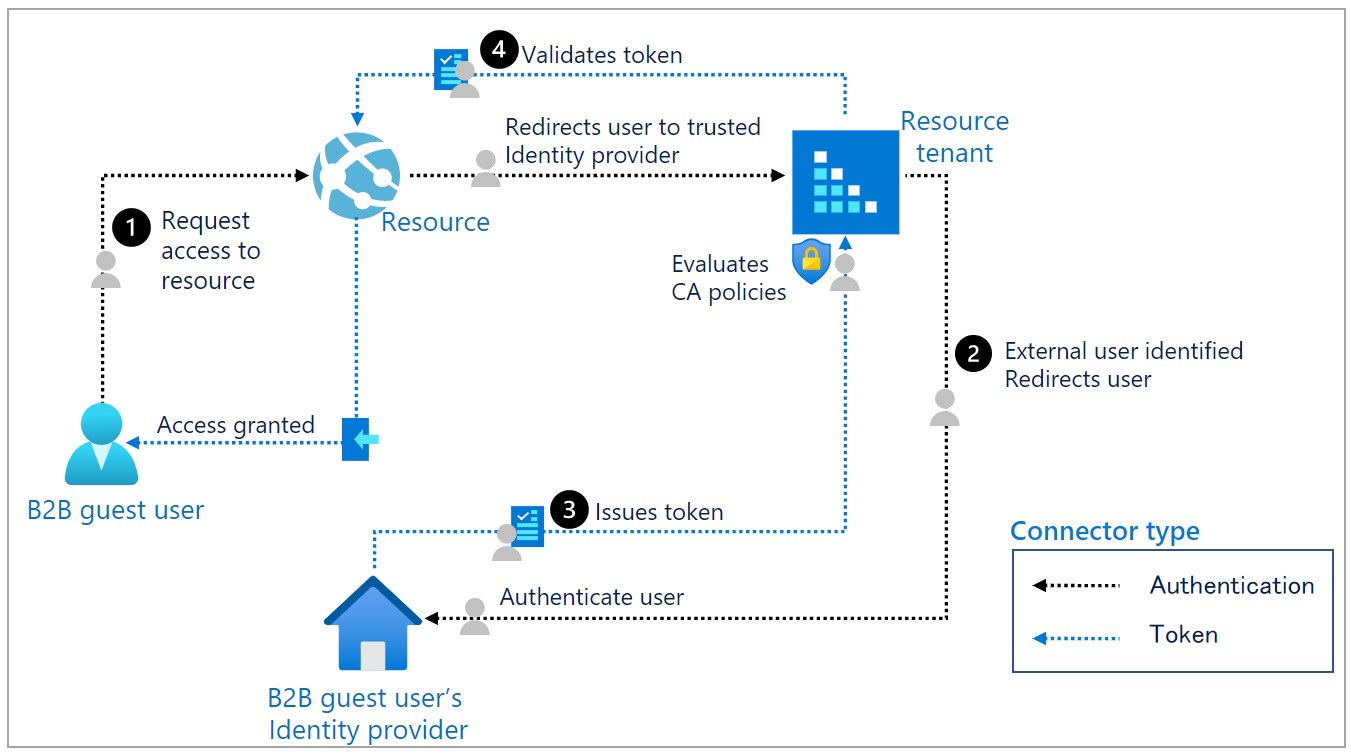

Exempel 1: Autentiseringsflöde och token för en extern användare som inte är Azure AD

Följande diagram illustrerar autentiseringsflödet när en extern användare loggar in med ett konto från en icke-Azure AD-identitetsprovider, till exempel Google, Facebook eller en federerad SAML/WS-Fed-identitetsprovider.

| Steg | Description |

|---|---|

| 1 | B2B-gästanvändaren begär åtkomst till en resurs. Resursen omdirigerar användaren till resursklientorganisationen, ett betrott IdP. |

| 2 | Resursklientorganisationen identifierar användaren som extern och omdirigerar användaren till B2B-gästanvändarens IdP. Användaren utför primär autentisering i IdP:t. |

| 3 | Auktoriseringsprinciper utvärderas i B2B-gästanvändarens IdP. Om användaren uppfyller dessa principer utfärdar B2B-gästanvändarens IdP en token till användaren. Användaren omdirigeras tillbaka till resursklientorganisationen med token. Resursklientorganisationen validerar token och utvärderar sedan användaren mot dess principer för villkorsstyrd åtkomst. Resursklientorganisationen kan till exempel kräva att användaren utför Microsoft Entra multifaktorautentisering. |

| 4 | Åtkomstinställningar för inkommande klientorganisationer och principer för villkorsstyrd åtkomst utvärderas. Om alla principer är uppfyllda utfärdar resursklientorganisationen sin egen token och omdirigerar användaren till dess resurs. |

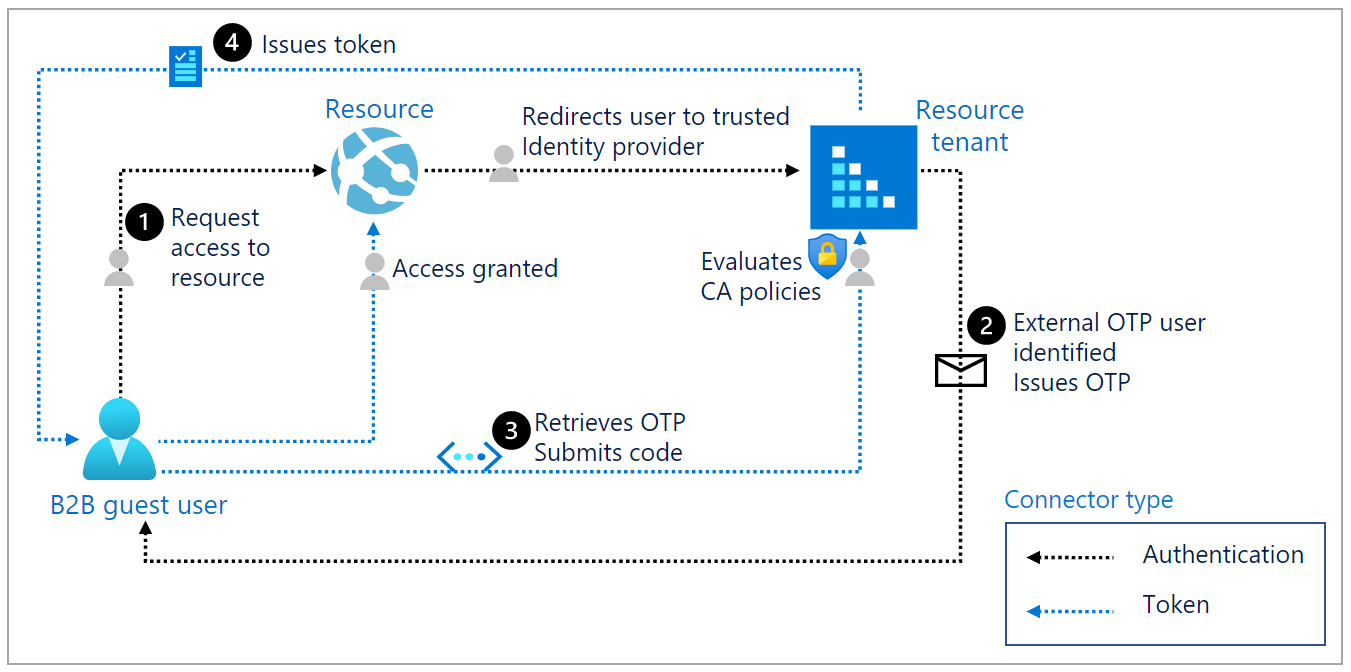

Exempel 2: Autentiseringsflöde och token för engångslösenordsanvändare

Följande diagram illustrerar flödet när e-postautentisering med engångslösenord är aktiverat och den externa användaren inte autentiseras på annat sätt, till exempel Microsoft Entra-ID, Microsoft-konto (MSA) eller social identitetsprovider.

| Steg | Description |

|---|---|

| 1 | Användaren begär åtkomst till en resurs i en annan klientorganisation. Resursen omdirigerar användaren till resursklientorganisationen, ett betrott IdP. |

| 2 | Resursklientorganisationen identifierar användaren som en extern e-postlösenordsanvändare (OTP) och skickar ett e-postmeddelande med OTP till användaren. |

| 3 | Användaren hämtar OTP och skickar koden. Resursklientorganisationen utvärderar användaren mot dess principer för villkorsstyrd åtkomst. |

| 4 | När alla principer för villkorsstyrd åtkomst är uppfyllda utfärdar resursklientorganisationen en token och omdirigerar användaren till dess resurs. |

Villkorlig åtkomst för externa användare

Organisationer kan tillämpa principer för villkorsstyrd åtkomst för externT B2B-samarbete och B2B-direktanslutningsanvändare på samma sätt som de är aktiverade för heltidsanställda och medlemmar i organisationen. Med introduktionen av åtkomstinställningar mellan klientorganisationer kan du också lita på MFA- och enhetsanspråk från externa Microsoft Entra-organisationer. I det här avsnittet beskrivs viktiga överväganden för att tillämpa villkorsstyrd åtkomst på användare utanför organisationen.

Kommentar

Anpassade kontroller med villkorsstyrd åtkomst har inte stöd för förtroenden mellan klientorganisationer.

Tilldela principer för villkorlig åtkomst till externa användartyper

När du konfigurerar en princip för villkorlig åtkomst har du detaljerad kontroll över de typer av externa användare som du vill tillämpa principen på. Externa användare kategoriseras baserat på hur de autentiserar (internt eller externt) och deras relation till din organisation (gäst eller medlem).

- Gästanvändare för B2B-samarbete – De flesta användare som ofta betraktas som gäster tillhör den här kategorin. Den här B2B-samarbetsanvändaren har ett konto i en extern Microsoft Entra-organisation eller en extern identitetsprovider (till exempel en social identitet) och de har behörigheter på gästnivå i din organisation. Användarobjektet som skapades i din Microsoft Entra-katalog har en UserType av gäst. Den här kategorin innehåller B2B-samarbetsanvändare som bjudits in och som använde självbetjäningsregistrering.

- B2B-samarbetsmedlemsanvändare – Den här B2B-samarbetsanvändaren har ett konto i en extern Microsoft Entra-organisation eller en extern identitetsprovider (till exempel en social identitet) och åtkomst på medlemsnivå till resurser i din organisation. Det här scenariot är vanligt i organisationer som består av flera klienter, där användare anses vara en del av den större organisationen och behöver åtkomst på medlemsnivå till resurser i organisationens andra klientorganisationer. Användarobjektet som skapades i resursen Microsoft Entra-katalogen har en UserType av medlem.

- B2B-direktanslutningsanvändare – Externa användare som kan komma åt dina resurser via B2B-direktanslutning, vilket är en ömsesidig dubbelriktad anslutning med en annan Microsoft Entra-organisation som tillåter enkel inloggningsåtkomst till vissa Microsoft-program (för närvarande delade Microsoft Teams Connect-kanaler). B2B-direktanslutningsanvändare har ingen närvaro i din Microsoft Entra-organisation, utan hanteras i stället inifrån programmet (till exempel av teams delade kanalägare).

- Lokala gästanvändare – Lokala gästanvändare har autentiseringsuppgifter som hanteras i din katalog. Innan Microsoft Entra B2B-samarbete var tillgängligt var det vanligt att samarbeta med distributörer, leverantörer, leverantörer och andra genom att konfigurera interna autentiseringsuppgifter för dem och utse dem till gäster genom att ställa in användarobjektet UserType som Gäst.

- Tjänstleverantörsanvändare – Organisationer som fungerar som molntjänstleverantörer för din organisation (egenskapen isServiceProvider i den Microsoft Graph-partnerspecifika konfigurationen är sann).

- Andra externa användare – gäller för alla användare som inte ingår i dessa kategorier, men som inte betraktas som interna medlemmar i din organisation, vilket innebär att de inte autentiserar internt via Microsoft Entra-ID och att användarobjektet som skapas i resursen Microsoft Entra-katalogen inte har någon UserType of Member.

Kommentar

Valet "Alla gäst- och externa användare" har nu ersatts med "Gäst och externa användare" och alla dess undertyper. För kunder som tidigare hade en princip för villkorsstyrd åtkomst med "Alla gästanvändare och externa användare" markerad visas nu "Gäst och externa användare" tillsammans med alla undertyper som väljs. Den här ändringen i UX har ingen funktionspåverkan på hur principen utvärderas av serverdelen för villkorsstyrd åtkomst. Det nya valet ger kunderna den kornighet som krävs för att välja specifika typer av gästanvändare och externa användare som ska inkluderas/undantas från användaromfånget när de skapar sin princip för villkorsstyrd åtkomst.

Läs mer om användartilldelningar för villkorsstyrd åtkomst.

Jämföra principer för villkorsstyrd åtkomst för externt ID

Följande tabell innehåller en detaljerad jämförelse av säkerhetsprincipen och efterlevnadsalternativen i Microsoft Entras externa ID. Säkerhetsprincip och efterlevnad hanteras av värd-/inbjudande organisation under principer för villkorsstyrd åtkomst.

| Princip | B2B-samarbetsanvändare | B2B-direktanslutningsanvändare |

|---|---|---|

| Bevilja kontroller – Blockera åtkomst | Stöds | Stöds |

| Bevilja kontroller – Kräv multifaktorautentisering | Stöds | Stöds, kräver att du konfigurerar dina inställningar för inkommande förtroende för att acceptera MFA-anspråk från den externa organisationen |

| Bevilja kontroller – Kräv kompatibel enhet | Som stöds måste du konfigurera dina inställningar för inkommande förtroende för att acceptera kompatibla enhetsanspråk från den externa organisationen. | Som stöds måste du konfigurera dina inställningar för inkommande förtroende för att acceptera kompatibla enhetsanspråk från den externa organisationen. |

| Bevilja kontroller – Kräv microsoft entra-hybrid ansluten enhet | Stöds, kräver att du konfigurerar dina inställningar för inkommande förtroende för att acceptera Microsoft Entra-hybridanslutna enhetsanspråk från den externa organisationen | Stöds, kräver att du konfigurerar dina inställningar för inkommande förtroende för att acceptera Microsoft Entra-hybridanslutna enhetsanspråk från den externa organisationen |

| Bevilja kontroller – Kräv godkänd klientapp | Stöds inte | Stöds inte |

| Bevilja kontroller – Kräv appskyddsprincip | Stöds inte | Stöds inte |

| Bevilja kontroller – Kräv lösenordsändring | Stöds inte | Stöds inte |

| Bevilja kontroller – Användningsvillkor | Stöds | Stöds inte |

| Sessionskontroller – Använda begränsningar som tillämpas av appen | Stöds | Stöds inte |

| Sessionskontroller – Använd appkontroll för villkorsstyrd åtkomst | Stöds | Stöds inte |

| Sessionskontroller – inloggningsfrekvens | Stöds | Stöds inte |

| Sessionskontroller – Beständiga webbläsarsessioner | Stöds | Stöds inte |

MFA för externa Microsoft Entra-användare

I ett Microsoft Entra-scenario mellan klienter kan resursorganisationen skapa principer för villkorsstyrd åtkomst som kräver MFA eller enhetsefterlevnad för alla gästanvändare och externa användare. I allmänhet krävs en B2B-samarbetsanvändare som kommer åt en resurs för att konfigurera sin Microsoft Entra multifaktorautentisering med resursklientorganisationen. Microsoft Entra-ID erbjuder dock nu möjligheten att lita på MFA-anspråk från andra Microsoft Entra-klienter. Genom att aktivera MFA-förtroende med en annan klientorganisation effektiviseras inloggningsprocessen för B2B-samarbetsanvändare och ger åtkomst för B2B-direktanslutningsanvändare.

Om du har konfigurerat dina inställningar för inkommande förtroende för att acceptera MFA-anspråk från ett B2B-samarbete eller B2B-direktanslutningsanvändarens hemklientorganisation kontrollerar Microsoft Entra ID användarens autentiseringssession. Om sessionen innehåller ett anspråk som anger att MFA-principer redan har uppfyllts i användarens hemklientorganisation beviljas användaren sömlös inloggning till din delade resurs.

Om MFA-förtroende inte är aktiverat skiljer sig användarupplevelsen för B2B-samarbetsanvändare och B2B-direktanslutningsanvändare:

B2B-samarbetsanvändare: Om resursorganisationen inte aktiverar MFA-förtroende med användarens hemklientorganisation får användaren en MFA-utmaning från resursorganisationen. (Flödet är detsamma som MFA-flöde för externa användare som inte är Azure AD.)

B2B-direktanslutningsanvändare: Om resursorganisationen inte aktiverar MFA-förtroende med användarens hemklientorganisation blockeras användaren från att komma åt resurser. Om du vill tillåta B2B-direktanslutning med en extern organisation och dina principer för villkorsstyrd åtkomst kräver MFA, måste du konfigurera inställningarna för inkommande förtroende för att acceptera MFA-anspråk från organisationen.

Läs mer om hur du konfigurerar inställningar för inkommande förtroende för MFA.

MFA för externa användare som inte är Azure AD

För externa användare som inte är Azure AD ansvarar resursklientorganisationen alltid för MFA. I följande exempel visas ett typiskt MFA-flöde. Det här scenariot fungerar för alla identiteter, inklusive ett Microsoft-konto (MSA) eller ett socialt ID. Det här flödet gäller även för externa Microsoft Entra-användare när du inte konfigurerar förtroendeinställningar med deras Microsoft Entra-hemorganisation.

En administratör eller informationsarbetare i ett företag med namnet Fabrikam bjuder in en användare från ett annat företag med namnet Contoso att använda Fabrikams app.

Fabrikams app är konfigurerad för att kräva Microsoft Entra multifaktorautentisering vid åtkomst.

När B2B-samarbetsanvändaren från Contoso försöker komma åt Fabrikams app uppmanas de att slutföra autentiseringsutmaningen för Microsoft Entra-multifaktorautentisering.

Gästanvändaren kan sedan konfigurera sin Microsoft Entra multifaktorautentisering med Fabrikam och välja alternativen.

Fabrikam måste ha tillräckliga Premium Microsoft Entra ID-licenser som stöder Microsoft Entra multifaktorautentisering. Användaren från Contoso använder sedan den här licensen från Fabrikam. Mer information om B2B-licensiering finns i faktureringsmodellen för Microsoft Entra External ID .

Kommentar

MFA slutförs vid resursens innehav för att säkerställa förutsägbarhet. När gästanvändaren loggar in visas inloggningssidan för resursklientorganisationen i bakgrunden och en egen inloggningssida för hemklientorganisationen och företagslogotypen i förgrunden.

Microsoft Entra multifaktorautentiseringsåterställning (korrektur) för B2B-samarbetsanvändare

Följande PowerShell-cmdletar är tillgängliga för att bevisa eller begära MFA-registrering från B2B-samarbetsanvändare.

Kommentar

Azure AD- och MSOnline PowerShell-moduler är inaktuella från och med den 30 mars 2024. Mer information finns i utfasningsuppdateringen. Efter det här datumet är stödet för dessa moduler begränsat till migreringshjälp till Microsoft Graph PowerShell SDK och säkerhetskorrigeringar. De inaktuella modulerna fortsätter att fungera till och med mars 30 2025.

Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering. Obs! Versioner 1.0.x av MSOnline kan uppleva störningar efter den 30 juni 2024.

Anslut till Microsoft Entra ID:

$cred = Get-Credential Connect-MsolService -Credential $credHämta alla användare med proof up-metoder:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Till exempel:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Återställ Microsoft Entra-multifaktorautentiseringsmetoden för en specifik användare för att kräva att användaren ställer in metoder för korrektur igen, till exempel:

Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName gsamoogle_gmail.com#EXT#@ WoodGroveAzureAD.onmicrosoft.com

Principer för autentiseringsstyrka för externa användare

Autentiseringsstyrka är en kontroll för villkorsstyrd åtkomst som gör att du kan definiera en specifik kombination av metoder för multifaktorautentisering som en extern användare måste slutföra åtkomsten till dina resurser. Den här kontrollen är särskilt användbar för att begränsa extern åtkomst till känsliga appar i din organisation eftersom du kan framtvinga specifika autentiseringsmetoder, till exempel en nätfiskebeständig metod, för externa användare.

Du har också möjlighet att använda autentiseringsstyrka för de olika typer av gästanvändare eller externa användare som du samarbetar eller ansluter till. Det innebär att du kan framtvinga krav på autentiseringsstyrka som är unika för ditt B2B-samarbete, B2B-direktanslutning och andra scenarier för extern åtkomst.

Microsoft Entra ID har tre inbyggda autentiseringsstyrkor:

- Styrka för multifaktorautentisering

- Lösenordslös MFA-styrka

- Nätfiskebeständig MFA-styrka

Du kan använda någon av dessa inbyggda styrkor eller skapa en anpassad autentiseringsstyrka baserat på de autentiseringsmetoder som du vill kräva.

Kommentar

För närvarande kan du bara tillämpa autentiseringsprinciper för externa användare som autentiserar med Microsoft Entra-ID. För engångslösenord för e-post, SAML/WS-Fed och Google-federationsanvändare använder du MFA-beviljandekontrollen för att kräva MFA.

När du tillämpar en autentiseringsprincip för externa Microsoft Entra-användare fungerar principen tillsammans med MFA-förtroendeinställningar i inställningarna för åtkomst mellan klientorganisationer för att avgöra var och hur den externa användaren måste utföra MFA. En Microsoft Entra-användare autentiserar först med sitt eget konto i sin Microsoft Entra-klientorganisation. När den här användaren sedan försöker komma åt din resurs tillämpar Microsoft Entra-ID principen för villkorsstyrd åtkomst för autentiseringsstyrka och kontrollerar om du har aktiverat MFA-förtroende.

I externa användarscenarier varierar de autentiseringsmetoder som är acceptabla för att uppfylla autentiseringsstyrkan, beroende på om användaren slutför MFA i sin hemklientorganisation eller resursklientorganisationen. I följande tabell visas de godkända metoderna i varje klientorganisation. Om en resursklient väljer att lita på anspråk från externa Microsoft Entra-organisationer godkänns endast de anspråk som anges i kolumnen "Hemklient" av resursklientorganisationen för MFA-uppfyllande. Om resursklientorganisationen har inaktiverat MFA-förtroende måste den externa användaren slutföra MFA i resursklientorganisationen med någon av metoderna som anges i kolumnen Resursklientorganisation.

Tabell 1. MFA-metoder för autentiseringsstyrka för externa användare

| Autentiseringsmetod | Hemklientorganisation | Resursklientorganisation |

|---|---|---|

| SMS som andra faktor | ✅ | ✅ |

| Röstsamtal | ✅ | ✅ |

| Push-meddelande för Microsoft Authenticator | ✅ | ✅ |

| Microsoft Authenticator-telefoninloggning | ✅ | |

| OATH-programvarutoken | ✅ | ✅ |

| OATH-maskinvarutoken | ✅ | |

| FIDO2-säkerhetsnyckel | ✅ | |

| Windows Hello för företag | ✅ | |

| Certifikatbaserad autentisering | ✅ |

Information om hur du konfigurerar en princip för villkorsstyrd åtkomst som tillämpar krav på autentiseringsstyrka för externa användare eller gäster finns i Villkorsstyrd åtkomst: Kräv en autentiseringsstyrka för externa användare.

Användarupplevelse för externa Microsoft Entra-användare

Principer för autentiseringsstyrka fungerar tillsammans med MFA-förtroendeinställningar i inställningarna för åtkomst mellan klientorganisationer för att avgöra var och hur den externa användaren måste utföra MFA.

Först autentiserar en Microsoft Entra-användare med sitt eget konto i sin hemklientorganisation. När den här användaren sedan försöker komma åt din resurs tillämpar Microsoft Entra-ID:t principen för villkorsstyrd åtkomst för autentiseringsstyrka och kontrollerar om du har aktiverat MFA-förtroende.

- Om MFA-förtroende är aktiverat kontrollerar Microsoft Entra-ID användarens autentiseringssession för ett anspråk som anger att MFA har uppfyllts i användarens hemklientorganisation. (Se Tabell 1 för autentiseringsmetoder som är acceptabla för MFA-uppfyllande när de slutförs i en extern användares hemklient.) Om sessionen innehåller ett anspråk som anger att MFA-principer redan har uppfyllts i användarens hemklientorganisation och metoderna uppfyller kraven för autentiseringsstyrka tillåts användaren åtkomst. Annars ger Microsoft Entra-ID användaren en utmaning att slutföra MFA i hemklientorganisationen med hjälp av en acceptabel autentiseringsmetod. MFA-metoden måste vara aktiverad i hemklientorganisationen och användaren måste kunna registrera sig för den.

- Om MFA-förtroende är inaktiverat ger Microsoft Entra ID användaren en utmaning att slutföra MFA i resursklientorganisationen med hjälp av en acceptabel autentiseringsmetod. (Se Tabell 1 för autentiseringsmetoder som är acceptabla för MFA-uppfyllande av en extern användare.)

Om användaren inte kan slutföra MFA, eller om en princip för villkorsstyrd åtkomst (till exempel en kompatibel enhetsprincip) hindrar dem från att registrera sig, blockeras åtkomsten.

Enhetsefterlevnad och Hybridanslutningsprinciper för Microsoft Entra

Organisationer kan använda principer för villkorsstyrd åtkomst för att kräva att användarnas enheter hanteras av Microsoft Intune. Sådana principer kan blockera extern användaråtkomst eftersom en extern användare inte kan registrera sin ohanterade enhet med resursorganisationen. Enheter kan bara hanteras av en användares hemklientorganisation.

Du kan dock använda inställningar för enhetsförtroende för att avblockera externa användare samtidigt som hanterade enheter krävs. I inställningarna för åtkomst mellan klientorganisationer kan du välja att lita på anspråk från en extern användares hemklientorganisation om huruvida användarens enhet uppfyller sina enhetsefterlevnadsprinciper eller är Microsoft Entra-hybridansluten. Du kan ange inställningar för enhetsförtroende för alla Microsoft Entra-organisationer eller enskilda organisationer.

När inställningar för enhetsförtroende är aktiverade kontrollerar Microsoft Entra-ID en användares autentiseringssession efter ett enhetsanspråk. Om sessionen innehåller ett enhetsanspråk som anger att principerna redan har uppfyllts i användarens hemklientorganisation beviljas den externa användaren sömlös inloggning till den delade resursen.

Viktigt!

- Om du inte är villig att lita på anspråk om enhetsefterlevnad eller Microsoft Entra-hybridansluten status från en extern användares hemklientorganisation rekommenderar vi inte att du tillämpar principer för villkorsstyrd åtkomst som kräver att externa användare använder hanterade enheter.

Enhetsfilter

När du skapar principer för villkorlig åtkomst för externa användare kan du utvärdera en princip baserat på enhetsattributen för en registrerad enhet i Microsoft Entra-ID. Genom att använda filtret för enheters villkor kan du rikta in dig på specifika enheter med hjälp av operatorer och egenskaper som stöds och de andra tillgängliga tilldelningsvillkoren i dina principer för villkorsstyrd åtkomst.

Enhetsfilter kan användas tillsammans med åtkomstinställningar mellan klientorganisationer för att basera principer på enheter som hanteras i andra organisationer. Anta till exempel att du vill blockera enheter från en extern Microsoft Entra-klientorganisation baserat på ett specifikt enhetsattribut. Du kan utföra följande steg för att konfigurera en enhetsattributbaserad princip:

- Konfigurera inställningarna för åtkomst mellan klientorganisationer för att lita på enhetsanspråk från den organisationen.

- Tilldela det enhetsattribut som du vill använda för filtrering till något av de enhetstilläggsattribut som stöds.

- Skapa en princip för villkorsstyrd åtkomst med ett enhetsfilter som blockerar åtkomst till enheter som innehåller attributet.

Läs mer om filtrering för enheter med villkorsstyrd åtkomst.

Hanteringsprinciper för mobilprogram

Vi rekommenderar inte att du kräver en appskyddsprincip för externa användare. Beviljandekontroller för villkorsstyrd åtkomst, till exempel Kräv godkända klientappar och Kräv appskyddsprinciper kräver att enheten registreras i resursklientorganisationen. Dessa kontroller kan endast tillämpas på iOS- och Android-enheter. Eftersom en användares enhet bara kan hanteras av sin hemklientorganisation kan dessa kontroller inte tillämpas på externa gästanvändare.

Platsbaserad villkorlig åtkomst

Den platsbaserade principen baserat på IP-intervall kan tillämpas om den inbjudande organisationen kan skapa ett betrott IP-adressintervall som definierar deras partnerorganisationer.

Principer kan också tillämpas baserat på geografiska platser.

Risk- och villkorsbaserad åtkomst

Principen för inloggningsrisk tillämpas om den externa gästanvändaren uppfyller beviljandekontrollen. En organisation kan till exempel kräva Microsoft Entra multifaktorautentisering för medelhög eller hög inloggningsrisk. Men om en användare inte tidigare har registrerat sig för Microsoft Entra multifaktorautentisering i resursklientorganisationen blockeras användaren. Detta görs för att förhindra att skadliga användare registrerar sina egna autentiseringsuppgifter för Microsoft Entra-multifaktorautentisering i händelse av att de komprometterar en legitim användares lösenord.

Användarriskprincipen kan dock inte lösas i resursklientorganisationen. Om du till exempel behöver en lösenordsändring för externa gästanvändare med hög risk blockeras de på grund av att det inte går att återställa lösenord i resurskatalogen.

Villkor för klientappar för villkorlig åtkomst

Villkoren för klientappar fungerar på samma sätt för B2B-gästanvändare som för andra typer av användare. Du kan till exempel förhindra gästanvändare från att använda äldre autentiseringsprotokoll.

Sessionskontroller för villkorsstyrd åtkomst

Sessionskontroller fungerar på samma sätt för B2B-gästanvändare som för andra typer av användare.

Microsoft Entra ID Protection- och användarriskprinciper

Microsoft Entra ID Protection identifierar komprometterade autentiseringsuppgifter för Microsoft Entra-användare och markerar användarkonton som kan komprometteras som "i riskzonen". Som resursklient kan du använda användarriskprinciper för externa användare för att blockera riskfyllda inloggningar. För en extern användare utvärderas användarrisken i deras hemkatalog. Inloggningsrisken i realtid för dessa användare utvärderas i resurskatalogen när de försöker komma åt resursen. Men eftersom en extern användares identitet finns i deras hemkatalog är följande begränsningar:

- Om en extern användare utlöser ID Protection-användarriskprincipen för att tvinga fram återställning av lösenord blockeras de eftersom de inte kan återställa sitt lösenord i resursorganisationen.

- Resursorganisationens rapport över riskfyllda användare återspeglar inte externa användare eftersom riskutvärderingen sker i den externa användarens hemkatalog.

- Administratörer i resursorganisationen kan inte stänga eller åtgärda en riskfylld extern användare eftersom de inte har åtkomst till B2B-användarens hemkatalog.

Du kan förhindra att riskbaserade principer påverkar externa användare genom att skapa en grupp i Microsoft Entra-ID som innehåller alla organisationens externa användare. Lägg sedan till den här gruppen som ett undantag för användarrisk- och inloggningsriskbaserade principer för villkorsstyrd åtkomst.

Mer information finns i Microsoft Entra ID Protection och B2B-användare.

Nästa steg

Mer information finns i följande artiklar: