Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

En princip för villkorsstyrd åtkomst innehåller en användar-, grupp-, agent- eller arbetsbelastningsidentitetstilldelning som en av signalerna i beslutsprocessen. Dessa identiteter kan inkluderas eller undantas från principer för villkorsstyrd åtkomst. Microsoft Entra-ID utvärderar alla principer och ser till att alla krav uppfylls innan åtkomst beviljas.

Inkludera användare

Den här listan innehåller vanligtvis alla användare som en organisation riktar in sig på i en princip för villkorsstyrd åtkomst.

Följande alternativ är tillgängliga när du skapar en princip för villkorsstyrd åtkomst.

- Ingen

- Inga användare har valts

- Alla användare

- Alla användare i katalogen, inklusive B2B-gäster.

- Välj användare och grupper

- Gästanvändare eller externa användare

- Med det här valet kan du rikta principer för villkorsstyrd åtkomst till specifika gäst- eller externa användartyper och klienter som innehåller dessa användare. Det finns flera olika typer av gästanvändare eller externa användare som kan väljas och flera val kan göras:

- Gästanvändare för B2B-samarbete

- Medlemmar i B2B-samarbete - användare

- B2B-direktanslutningsanvändare

- Lokala gästanvändare, till exempel alla användare som tillhör hemtillhörigheten med attributet för användartyp inställt på gäst

- Tjänstleverantörsanvändare, till exempel en Molnlösningsleverantör (CSP)

- Andra externa användare eller användare som inte representeras av andra val av användartyp

- En eller flera klienter kan anges för de valda användartyperna, eller så kan du ange alla klienter.

- Med det här valet kan du rikta principer för villkorsstyrd åtkomst till specifika gäst- eller externa användartyper och klienter som innehåller dessa användare. Det finns flera olika typer av gästanvändare eller externa användare som kan väljas och flera val kan göras:

- Katalogroller

- Låter administratörer välja specifika inbyggda katalogroller för att fastställa principtilldelning. Organisationer kan till exempel skapa en mer restriktiv princip för användare som aktivt har tilldelats en privilegierad roll. Andra rolltyper stöds inte, inklusive administrativa enhetsomfattande roller och anpassade roller.

- Med villkorsstyrd åtkomst kan administratörer välja vissa roller som visas som inaktuella. Dessa roller visas fortfarande i det underliggande API:et och vi tillåter administratörer att tillämpa principer på dem.

- Låter administratörer välja specifika inbyggda katalogroller för att fastställa principtilldelning. Organisationer kan till exempel skapa en mer restriktiv princip för användare som aktivt har tilldelats en privilegierad roll. Andra rolltyper stöds inte, inklusive administrativa enhetsomfattande roller och anpassade roller.

- Användare och grupper

- Tillåter inriktning mot specifika grupper av användare. Organisationer kan till exempel välja en grupp som innehåller alla medlemmar i HR-avdelningen när en HR-app väljs som molnapp. En grupp kan vara vilken typ av användargrupp som helst i Microsoft Entra-ID, inklusive dynamiska eller tilldelade säkerhets- och distributionsgrupper. Principen tillämpas på kapslade användare och grupper.

- Gästanvändare eller externa användare

Viktigt!

När du väljer vilka användare och grupper som ingår i en princip för villkorsstyrd åtkomst finns det en gräns för antalet enskilda användare som kan läggas till direkt i en princip för villkorsstyrd åtkomst. Om många enskilda användare behöver läggas till i en princip för villkorsstyrd åtkomst placerar du dem i en grupp och tilldelar gruppen till principen.

Om användare eller grupper tillhör fler än 2 048 grupper kan deras åtkomst blockeras. Den här gränsen gäller för både direkt och kapslat gruppmedlemskap.

Varning

Principer för villkorsstyrd åtkomst stöder inte användare som tilldelats en katalogroll som är begränsad till en administrativ enhet eller katalogroller som är begränsade direkt till ett objekt, till exempel via anpassade roller.

Anteckning

När du riktar principer till externa B2B-direktanslutningsanvändare tillämpas dessa principer på B2B-samarbetsanvändare som har åtkomst till Teams eller SharePoint Online och som också är berättigade till B2B-direktanslutning. Detsamma gäller för principer som är riktade till externa B2B-samarbetsanvändare, vilket innebär att användare som har åtkomst till delade Teams-kanaler har B2B-samarbetsprinciper om de också har en gästanvändares närvaro i klientorganisationen.

Exkludera användare

När organisationer både inkluderar och exkluderar en användare eller grupp undantas användaren eller gruppen från principen. Exkludera-åtgärden åsidosätter inkluderingsåtgärden i en princip. Uteslutningar används ofta för konton för nödåtkomst eller break-glass-konton. Mer information om konton för nödåtkomst och varför de är viktiga finns i följande artiklar:

- Hantera konton för nödåtkomst i Microsoft Entra ID

- Skapa en strategi för hantering av elastisk åtkomstkontroll med Microsoft Entra-ID

Följande alternativ är tillgängliga för undantag när du skapar en princip för villkorsstyrd åtkomst.

- Gästanvändare eller externa användare

- Det här valet innehåller flera alternativ som kan användas för att rikta principer för villkorsstyrd åtkomst till specifika gäst- eller externa användartyper och specifika klientorganisationer som innehåller dessa typer av användare. Det finns flera olika typer av gästanvändare eller externa användare som kan väljas och flera val kan göras:

- Gästanvändare för B2B-samarbete

- Medlemmar i B2B-samarbete - användare

- B2B-direktanslutningsanvändare

- Lokala gästanvändare, till exempel alla användare som tillhör hemtillhörigheten med attributet för användartyp inställt på gäst

- Tjänstleverantörsanvändare, till exempel en Molnlösningsleverantör (CSP)

- Andra externa användare eller användare som inte representeras av andra val av användartyp

- En eller flera klienter kan anges för de valda användartyperna, eller så kan du ange alla klienter.

- Det här valet innehåller flera alternativ som kan användas för att rikta principer för villkorsstyrd åtkomst till specifika gäst- eller externa användartyper och specifika klientorganisationer som innehåller dessa typer av användare. Det finns flera olika typer av gästanvändare eller externa användare som kan väljas och flera val kan göras:

- Katalogroller

- Tillåter administratörer att välja specifika Microsoft Entra-katalogroller som används för att fastställa tilldelning.

- Användare och grupper

- Tillåter inriktning mot specifika grupper av användare. Organisationer kan till exempel välja en grupp som innehåller alla medlemmar i HR-avdelningen när en HR-app väljs som molnapp. En grupp kan vara vilken typ av grupp som helst i Microsoft Entra-ID, inklusive dynamiska eller tilldelade säkerhets- och distributionsgrupper. Principen tillämpas på kapslade användare och grupper.

Förhindra administratörsutelåsning

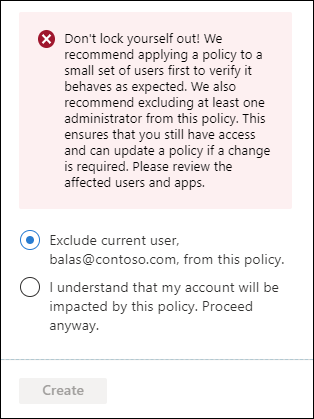

För att förhindra administratörsutelåsning visas följande varning när du skapar en princip som tillämpas på Alla användare och Alla appar.

Lås inte ut dig själv! Vi rekommenderar att du först tillämpar en princip på en liten uppsättning användare för att verifiera att den fungerar som förväntat. Vi rekommenderar också att du utesluter minst en administratör från den här principen. Detta säkerställer att du fortfarande har åtkomst och kan uppdatera en princip om en ändring krävs. Granska berörda användare och appar.

Som standard ger policyn ett alternativ att undanta den aktuella användaren, men en administratör kan åsidosätta detta, vilket visas i följande bild.

Om du befinner dig utelåst kan du läsa Vad gör du om du är utelåst?.

Åtkomst för externa partner

Principer för villkorsstyrd åtkomst som riktar sig till externa användare kan störa tjänstleverantörens åtkomst, till exempel detaljerade delegerade administratörsbehörigheter. Läs mer i Introduktion till detaljerade delegerade administratörsprivilegier (GDAP). För policyer som är avsedda att rikta in sig på tjänstleverantörshyresgäster använder du användartypen Tjänstleverantörsanvändare som är tillgänglig i alternativen Gäst eller externa användare.

Agenter (förhandsversion)

Agenter är förstklassiga konton i Microsoft Entra-ID som tillhandahåller unika identifierings- och autentiseringsfunktioner för AI-agenter. Principer för villkorlig åtkomst som riktar sig till dessa objekt har specifika rekommendationer som behandlas i artikeln Villkorsstyrd åtkomst och agentidentiteter

Principen kan begränsas till:

- Alla agentidentiteter

- Välj agenter som fungerar som användare

- Välj agentidentiteter baserat på attribut

- Välj enskilda agentidentiteter

Arbetsbelastningsidentiteter

En arbetslastidentitet är en identitet som ger ett program eller tjänstens huvudkonto åtkomst till resurser, ibland i sammanhanget av en användare. Principer för villkorsstyrd åtkomst kan tillämpas på tjänstehuvudnamn för enstaka klientorganisationer som är registrerade i din klientorganisation. Icke-Microsoft SaaS och appar med flera klientorganisationer ligger utanför omfånget. Hanterade identiteter omfattas inte av principen.

Organisationer kan rikta in sig på specifika arbetsbelastningsidentiteter som ska inkluderas eller undantas från principen.

Mer information finns i artikeln Villkorsstyrd åtkomst för arbetsbelastningsidentiteter.