Självreparation med Microsoft Entra ID Protection och villkorlig åtkomst

Med Microsoft Entra ID Protection och villkorlig åtkomst kan du:

- Kräv att användare registrerar sig för Microsoft Entra multifaktorautentisering

- Automatisera reparation av riskfyllda inloggningar och komprometterade användare

- Blockera användare i specifika fall.

Principer för villkorsstyrd åtkomst som integrerar användar- och inloggningsrisker påverkar användarnas inloggningsupplevelse. Att tillåta användare att registrera sig för och använda verktyg som Microsoft Entra multifaktorautentisering och lösenordsåterställning med självbetjäning kan minska effekten. Dessa verktyg tillsammans med lämpliga principval ger användarna ett självreparationsalternativ när de behöver det, samtidigt som starka säkerhetskontroller tillämpas.

Registrering av multifaktorautentisering

När en administratör aktiverar ID Protection-principen som kräver registrering av Multifaktorautentisering i Microsoft Entra ser det till att användarna kan använda Microsoft Entra multifaktorautentisering för att självreparera i framtiden. När du konfigurerar den här principen får användarna en 14-dagarsperiod där de kan välja att registrera sig och till slut tvingas registrera sig.

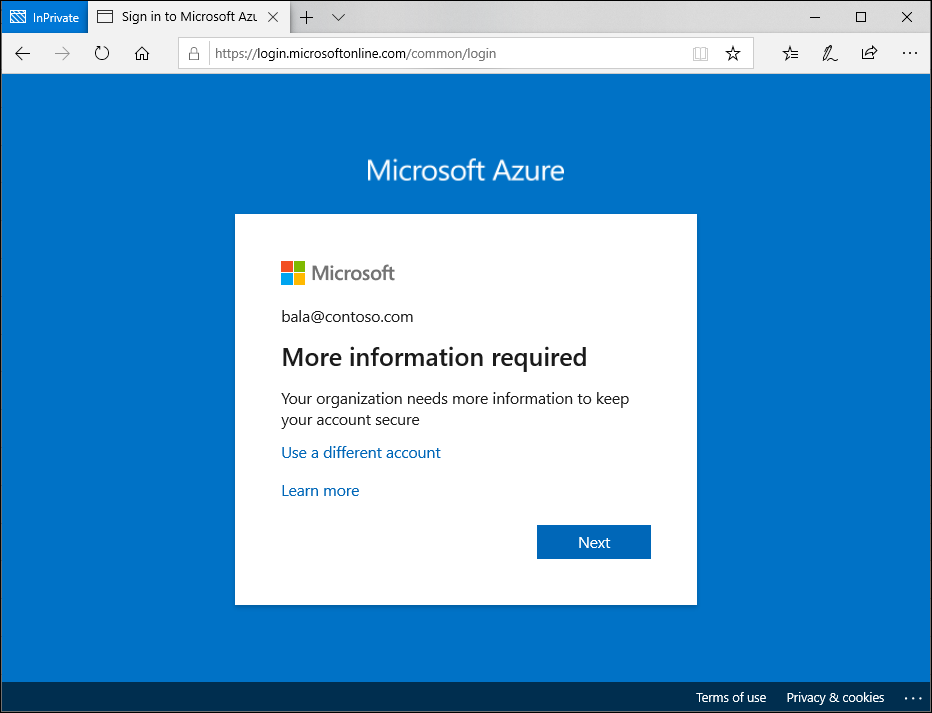

Registreringsavbrott

Vid inloggning till alla Microsoft Entra-integrerade program får användaren ett meddelande om kravet på att konfigurera kontot för multifaktorautentisering. Den här principen utlöses också i Windows Out of Box Experience för nya användare med en ny enhet.

Slutför de guidade stegen för att registrera dig för Microsoft Entra-multifaktorautentisering och slutför inloggningen.

Risk för självreparation

När en administratör konfigurerar riskbaserade principer för villkorsstyrd åtkomst avbryts berörda användare när de når den konfigurerade risknivån. Om administratörer tillåter självreparation med multifaktorautentisering visas den här processen för en användare som en vanlig fråga om multifaktorautentisering.

Om användaren kan slutföra multifaktorautentiseringen åtgärdas risken och de kan logga in.

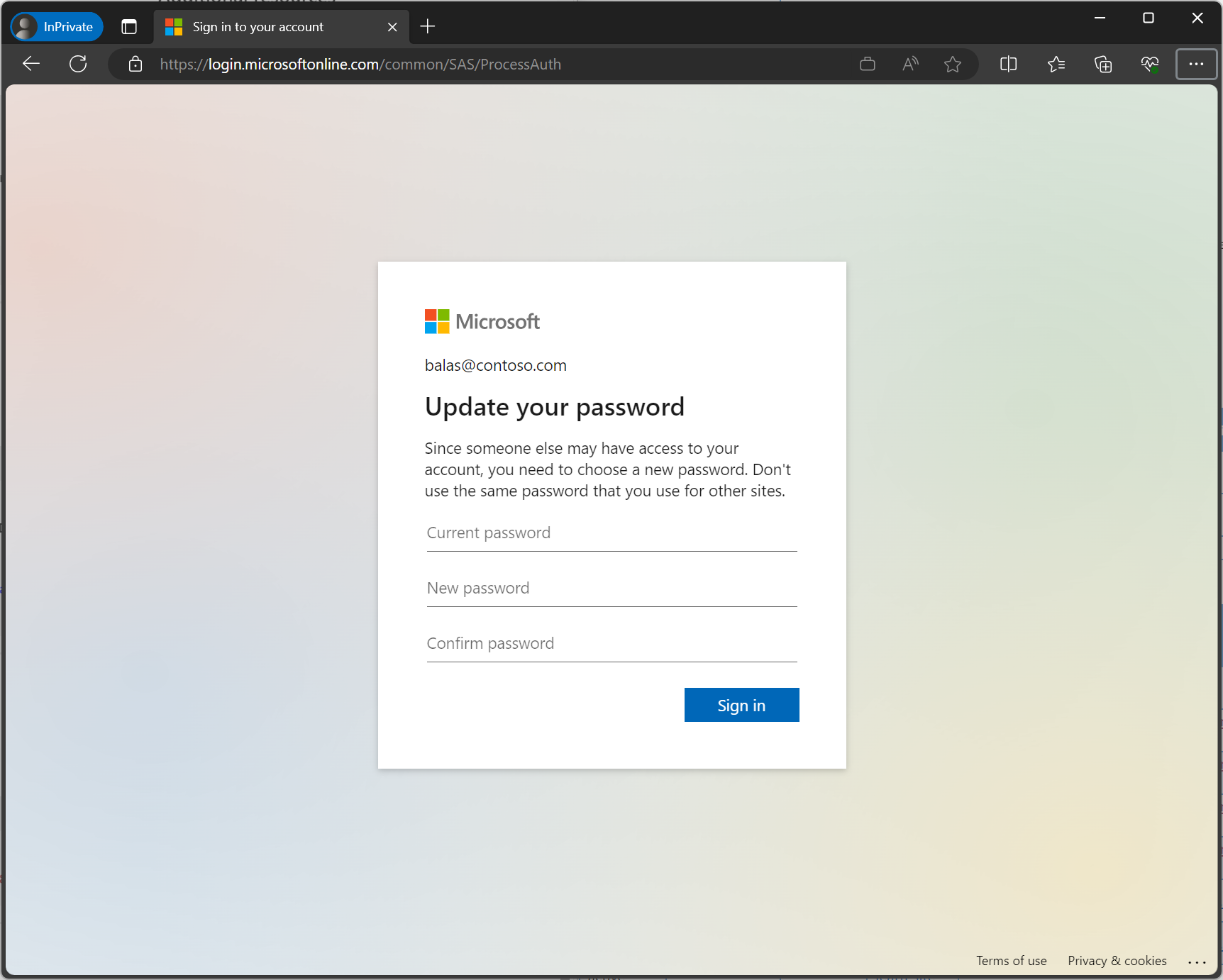

Om användaren är i riskzonen, inte bara inloggningen, kan administratörer konfigurera en användarriskprincip i villkorlig åtkomst för att kräva en lösenordsändring utöver att utföra multifaktorautentisering. I så fall ser en användare följande extra skärm.

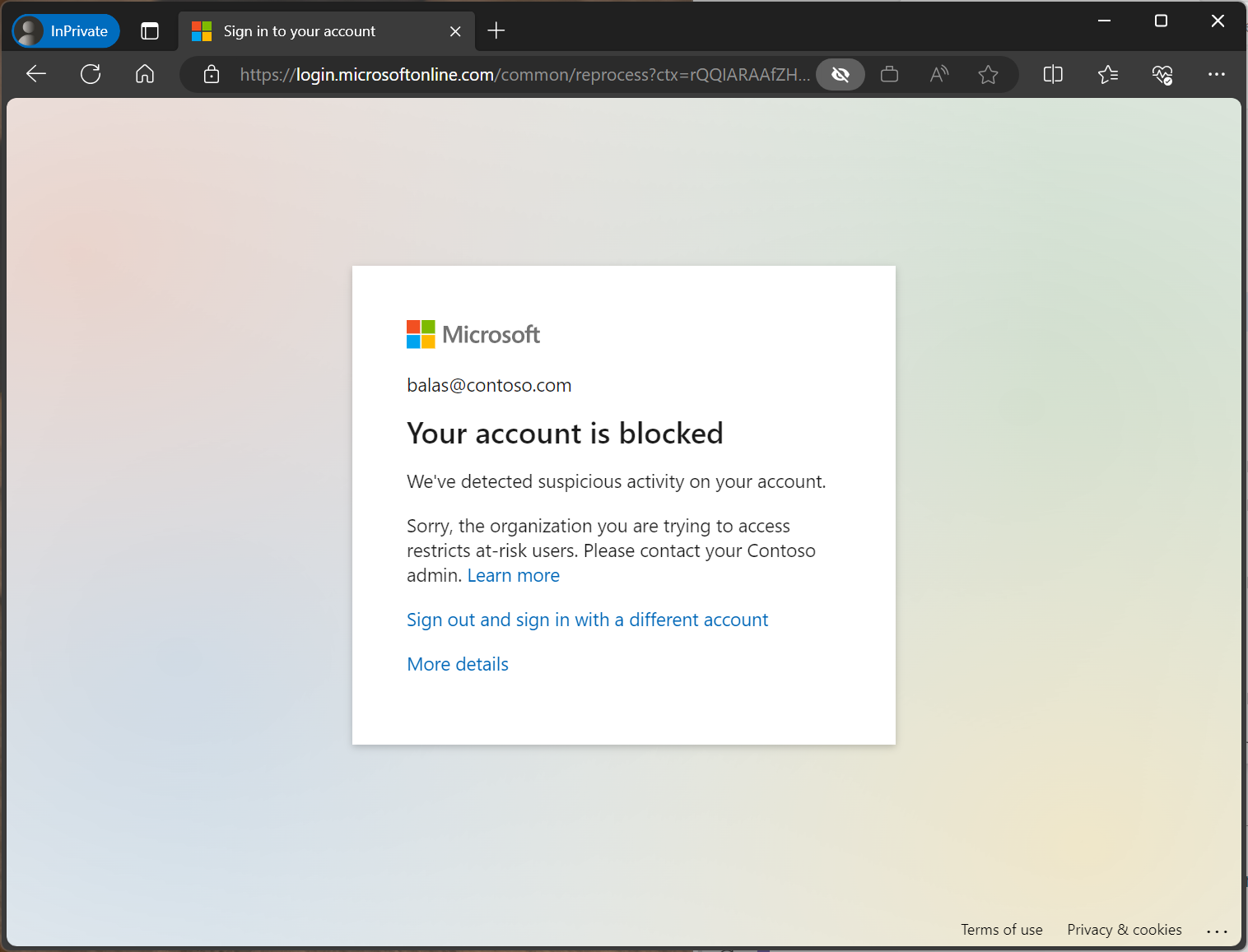

Avblockering av riskfylld inloggningsadministratör

Administratörer kan välja att blockera användare vid inloggning beroende på deras risknivå. För att bli avblockerade måste slutanvändarna kontakta it-personalen eller försöka logga in från en välbekant plats eller enhet. Självreparation är inte ett alternativ i det här fallet.

IT-personal kan följa anvisningarna i avsnittet Avblockera användare så att användare kan logga in igen.

Tekniker med hög risk

Om din organisation har användare som delegeras åtkomst till en annan klientorganisation och de utlöser hög risk kan de blockeras från att logga in på dessa andra klienter. Till exempel:

- En organisation har en hanterad tjänstleverantör (MSP) eller molnlösningsleverantör (CSP) som tar hand om att konfigurera sin molnmiljö.

- En av MSP-teknikernas autentiseringsuppgifter läcker och utlöser hög risk. Teknikern blockeras från att logga in på andra klienter.

- Teknikern kan självreparera och logga in om hemklientorganisationen har aktiverat lämpliga principer som kräver lösenordsändring för högriskanvändare eller MFA för riskfyllda användare.

- Om hemklientorganisationen inte aktiverade självreparationsprinciper måste en administratör i teknikerns hemklientorganisation åtgärda risken.