Åtgärda risker och avblockera användare

När du har slutfört undersökningen måste du vidta åtgärder för att åtgärda de riskfyllda användarna eller avblockera dem. Organisationer kan aktivera automatiserad reparation genom att konfigurera riskbaserade principer. Organisationer bör försöka undersöka och åtgärda alla riskfyllda användare under en tidsperiod som din organisation är bekväm med. Microsoft rekommenderar att du agerar snabbt, eftersom tiden är viktig när du arbetar med risker.

Riskreparation

Alla aktiva riskidentifieringar bidrar till beräkningen av användarens risknivå. Användarrisknivån är en indikator (låg, medelhög, hög) på sannolikheten att användarens konto komprometteras. När du har undersökt riskfyllda användare och motsvarande riskfyllda inloggningar och identifieringar bör du åtgärda de riskfyllda användarna så att de inte längre är i riskzonen och blockeras från åtkomst.

Microsoft Entra ID Protection markerar vissa riskidentifieringar och motsvarande riskfyllda inloggningar som avfärdas med risktillståndet Avvisad och riskinformation Microsoft Entra ID Protection bedömt inloggningssäkert. Den vidtar den här åtgärden eftersom dessa händelser inte längre bedömdes vara riskfyllda.

Administratörer har följande alternativ att åtgärda:

- Konfigurera riskbaserade principer så att användarna själv kan åtgärda sina risker.

- Återställ lösenordet manuellt.

- Stäng användarrisken.

- Åtgärda i Microsoft Defender för identitet.

Självreparation med riskbaserad princip

Du kan tillåta användare att självreparera sina inloggningsrisker och användarrisker genom att konfigurera riskbaserade principer. Om användarna skickar den nödvändiga åtkomstkontrollen, till exempel multifaktorautentisering eller säker lösenordsändring, åtgärdas deras risker automatiskt. Motsvarande riskidentifieringar, riskfyllda inloggningar och riskfyllda användare rapporteras med risktillståndet Åtgärdat i stället för Vid risk.

Kraven för användare innan riskbaserade principer kan tillämpas för att tillåta självreparation av risker är:

- Så här utför du MFA för att självreparera en inloggningsrisk:

- Användaren måste vara registrerad för Microsoft Entra multifaktorautentisering.

- Så här utför du säker lösenordsändring för att självreparera en användarrisk:

- Användaren måste vara registrerad för Microsoft Entra multifaktorautentisering.

- För hybridanvändare som synkroniseras från lokalt till molnet måste tillbakaskrivning av lösenord vara aktiverat.

Om en riskbaserad princip tillämpas på en användare under inloggningen innan ovanstående krav uppfylls blockeras användaren. Den här blockåtgärden beror på att de inte kan utföra den åtkomstkontroll som krävs, och administratörsintervention krävs för att avblockera användaren.

Riskbaserade principer konfigureras baserat på risknivåer och gäller endast om risknivån för inloggningen eller användaren matchar den konfigurerade nivån. Vissa identifieringar kanske inte ökar risken för den nivå där principen gäller, och administratörer måste hantera dessa riskfyllda användare manuellt. Administratörer kan fastställa att extra åtgärder är nödvändiga som att blockera åtkomst från platser eller minska den godkända risken i sina principer.

Självreparation med självbetjäning av lösenordsåterställning

Om en användare är registrerad för självbetjäning av lösenordsåterställning (SSPR) kan de åtgärda sina egna användarrisker genom att utföra en lösenordsåterställning via självbetjäning.

Manuell lösenordsåterställning

Om det inte är ett alternativ att kräva en lösenordsåterställning med hjälp av en användarriskprincip, eller om tiden är av avgörande betydelse, kan administratörer åtgärda en riskfylld användare genom att kräva en lösenordsåterställning.

Administratörer har alternativ som de kan välja mellan:

Generera ett tillfälligt lösenord

Genom att generera ett tillfälligt lösenord kan du omedelbart återställa en identitet till ett säkert tillstånd. Den här metoden kräver att du kontaktar de berörda användarna eftersom de behöver veta vad det tillfälliga lösenordet är. Eftersom lösenordet är tillfälligt uppmanas användaren att ändra lösenordet till något nytt vid nästa inloggning.

De kan generera lösenord för moln- och hybridanvändare i administrationscentret för Microsoft Entra.

De kan generera lösenord för hybridanvändare från en lokal katalog när synkronisering av lösenordshash och inställningen Tillåt lokal lösenordsändring för att återställa användarrisk är aktiverad.

Varning

Välj inte alternativet Användaren måste ändra lösenordet vid nästa inloggning. Detta stöds inte.

Kräv att användaren återställer lösenordet

Att kräva att användarna återställer lösenord möjliggör självåterställning utan att kontakta supportavdelningen eller en administratör.

- Moln- och hybridanvändare kan slutföra en säker lösenordsändring. Den här metoden gäller endast för användare som redan kan utföra MFA. För användare som inte är registrerade är det här alternativet inte tillgängligt.

- Hybridanvändare kan slutföra en lösenordsändring från en lokal eller hybridansluten Windows-enhet, när synkronisering av lösenordshash och inställningen Tillåt lokal lösenordsändring för att återställa användarrisk är aktiverad.

Tillåt lokal lösenordsåterställning för att åtgärda användarrisker

Organisationer som aktiverar synkronisering av lösenordshash kan tillåta lösenordsändringar lokalt för att åtgärda användarrisker.

Den här konfigurationen ger organisationer två nya funktioner:

- Riskfyllda hybridanvändare kan självreparera utan administratörsintervention. När ett lösenord ändras lokalt åtgärdas nu användarrisken automatiskt i Microsoft Entra ID Protection, vilket återställer det aktuella användarrisktillståndet.

- Organisationer kan proaktivt distribuera användarriskprinciper som kräver lösenordsändringar för att skydda sina hybridanvändare på ett säkert sätt. Det här alternativet stärker organisationens säkerhetsstatus och förenklar säkerhetshanteringen genom att se till att användarrisker åtgärdas snabbt, även i komplexa hybridmiljöer.

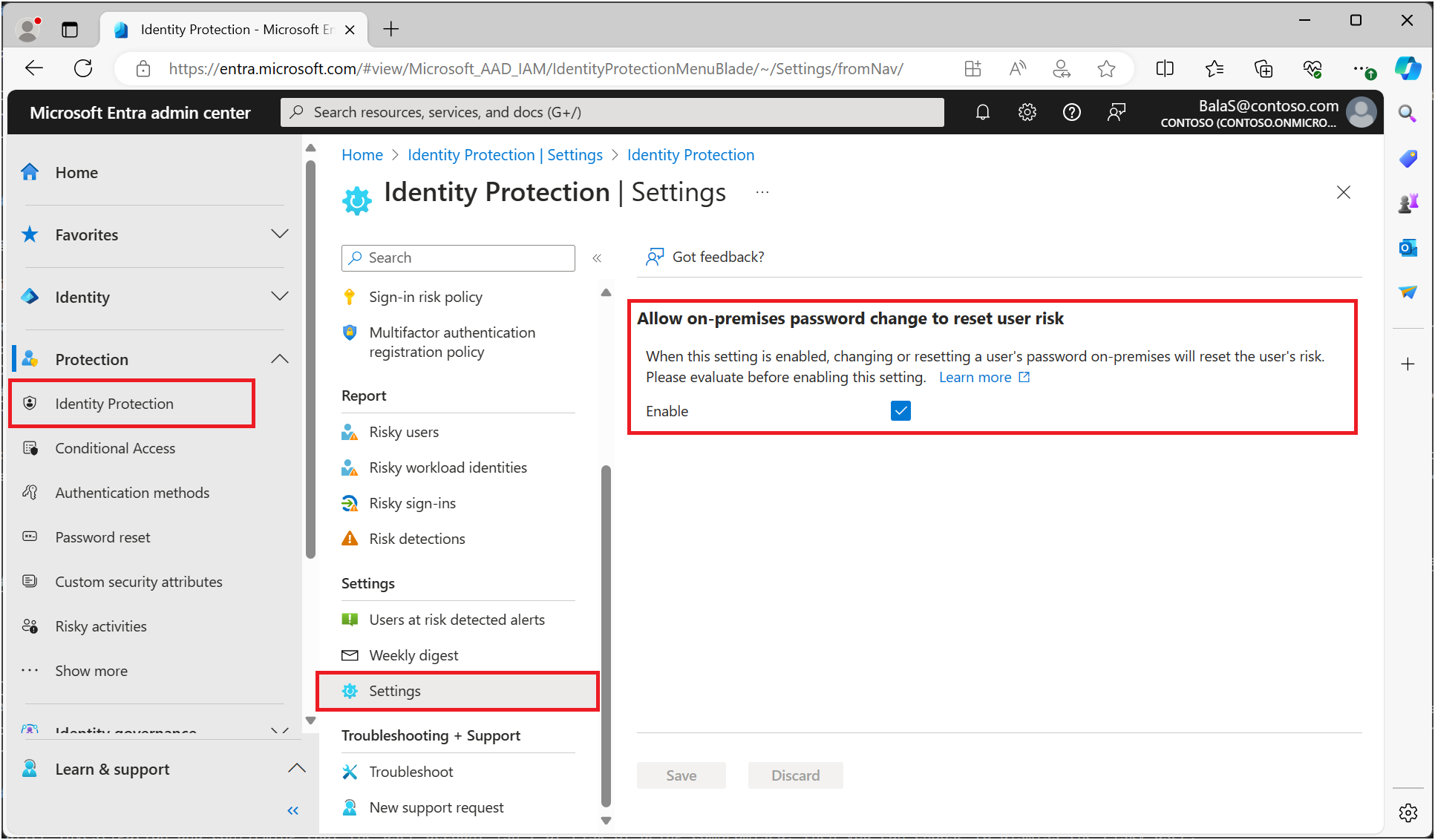

Så här konfigurerar du den här inställningen

- Logga in på administrationscentret för Microsoft Entra som minst en säkerhetsoperatör.

- Bläddra till Skyddsidentitetsskyddsinställningar>>.

- Markera kryssrutan om du vill tillåta lokal lösenordsändring för att återställa användarrisken.

- Välj Spara.

Kommentar

Att tillåta lokal lösenordsändring för att återställa användarrisken är en funktion som endast kan väljas. Kunder bör utvärdera den här funktionen innan de aktiveras i produktionsmiljöer. Vi rekommenderar att kunderna skyddar de lokala flödena för lösenordsändring eller återställning. Du kan till exempel kräva multifaktorautentisering innan användarna kan ändra sitt lösenord lokalt med hjälp av ett verktyg som Microsoft Identity Manager:s självbetjäningsportal för lösenordsåterställning.

Ignorera användarrisken

Om du efter undersökningen och bekräftar att användarkontot inte riskerar att komprometteras kan du välja att stänga den riskfyllda användaren.

Om du vill stänga användarrisken som minst en säkerhetsoperatör i administrationscentret för Microsoft Entra bläddrar du till Skyddsidentitetsskydd>>Riskfyllda användare, väljer den berörda användaren och väljer Stäng användares risk.

När du väljer Stäng användarrisk är användaren inte längre i riskzonen, och alla riskfyllda inloggningar för den här användaren och motsvarande riskidentifieringar avvisas också.

Eftersom den här metoden inte påverkar användarens befintliga lösenord förs inte identiteten tillbaka till ett säkert tillstånd.

Risktillstånd och information baserat på uppsägning av risker

- Riskfylld användare:

- Risktillstånd: "I riskzonen" –> "Avvisad"

- Riskinformation (riskreparationsinformationen): "-" –> "Administratören avfärdade alla risker för användaren"

- Alla riskfyllda inloggningar för den här användaren och motsvarande riskidentifieringar:

- Risktillstånd: "I riskzonen" –> "Avvisad"

- Riskinformation (riskreparationsinformationen): "-" –> "Administratören avfärdade alla risker för användaren"

Bekräfta att en användare har komprometterats

Om ett konto efter undersökningen har bekräftats komprometterat:

- Välj händelsen eller användaren i rapporterna Riskfyllda inloggningar eller Riskfyllda användare och välj "Bekräfta komprometterad".

- Om en riskbaserad princip inte utlöstes och risken inte var självreparerad vidtar du en eller flera av följande åtgärder:

- Begär återställning av lösenord.

- Blockera användaren om du misstänker att angriparen kan återställa lösenordet eller utföra multifaktorautentisering för användaren.

- Återkalla uppdateringstoken.

- Inaktivera alla enheter som anses vara komprometterade.

- Om du använder kontinuerlig åtkomstutvärdering återkallar du alla åtkomsttoken.

Mer information om vad som händer när du bekräftar en kompromiss finns i avsnittet Så här ger du riskfeedback om risker.

Borttagna användare

Det är inte möjligt för administratörer att stänga risken för användare som tas bort från katalogen. Om du vill ta bort borttagna användare öppnar du ett Microsoft-supportärende.

Avblockera användare

En administratör kan välja att blockera en inloggning enligt en riskprincip eller undersökningar. Ett block kan inträffa baserat på antingen inloggning eller användarrisk.

Avblockering baserat på användarrisk

Administratörer kan avblockera ett konto som blockerats på grund av användarrisk på följande sätt:

- Återställ lösenord – Du kan återställa användarens lösenord. Om en användare komprometteras eller riskerar att komprometteras bör användarens lösenord återställas för att skydda deras konto och din organisation.

- Stäng användarrisk – Principen för användarrisk blockerar en användare när den konfigurerade användarrisknivån för att blockera åtkomst nås. Om du efter undersökningen är säker på att användaren inte riskerar att komprometteras, och det är säkert att tillåta deras åtkomst, kan du minska en användares risknivå genom att avfärda deras användarrisk.

- Undanta användaren från principen – Om du tror att den aktuella konfigurationen av din inloggningsprincip orsakar problem för specifika användare, och det är säkert att bevilja åtkomst till dessa användare utan att tillämpa den här principen på dem, kan du utesluta dem från den här principen. Mer information finns i avsnittet Undantag i artikeln Så här konfigurerar och aktiverar du riskprinciper.

- Inaktivera policy – Om du tycker att policykonfiguration leder till problem för alla användare kan du inaktivera policyn. Mer information finns i artikeln Så här: Konfigurera och aktivera riskprinciper.

Avblockering baserat på inloggningsrisk

Administratörer kan avblockera ett konto som blockerats på grund av inloggningsrisk på följande sätt:

- Logga in från en känd plats eller enhet – En vanlig anledning bakom blockeringar av misstänkta inloggningar är inloggningsförsök från okända platser eller enheter. Användarna kan snabbt avgöra om detta är orsaken bakom en blockering genom att försöka logga in från en känd plats eller enhet.

- Undanta användaren från policyn – Om du tycker att den aktuella konfigurationen av inloggningspolicyn leder till problem för specifika användare kan du utesluta användarna från den. Mer information finns i avsnittet Undantag i artikeln Så här konfigurerar och aktiverar du riskprinciper.

- Inaktivera policy – Om du tycker att policykonfiguration leder till problem för alla användare kan du inaktivera policyn. Mer information finns i artikeln Så här: Konfigurera och aktivera riskprinciper.

Automatisk blockering på grund av hög konfidensrisk

Microsoft Entra ID Protection blockerar automatiskt inloggningar som har mycket hög förtroende för att vara riskfyllda. Det här blocket inträffar oftast vid inloggningar som utförs via äldre autentiseringsprotokoll och visar egenskaper för ett skadligt försök.

När en användare blockeras med den här mekanismen får de ett 50053-autentiseringsfel. Undersökningen av inloggningsloggarna visar följande blockorsak: "Inloggningen blockerades av inbyggda skydd på grund av hög risksäkerhet."

Administratörer har följande alternativ för att avblockera ett konto baserat på inloggningsrisk med hög konfidens:

- Lägg till IP-adressen som används för att logga in i inställningarna för betrodd plats – Om inloggningen utförs från en känd plats för ditt företag kan du lägga till IP-adressen som ska vara betrodd. Mer information finns i avsnittet Betrodda platser i artikeln Villkorsstyrd åtkomst: Nätverkstilldelning.

- Använd ett modernt autentiseringsprotokoll – Om inloggningen utförs via ett äldre protokoll avblockerar växlingen till modern försöket.

Identifieringar relaterade till tokenstöld

Med en ny uppdatering av vår identifieringsarkitektur kan vi inte längre automatiskt skicka sessioner med MFA-anspråk när en tokenstöld relaterad eller MICROSOFT Threat Intelligence Center (MSTIC) Nation State IP-identifiering utlöses under inloggningen.

Följande ID Protection-identifieringar som identifierar misstänkt tokenaktivitet eller MSTIC Nation State IP-identifieringen är inte längre automatiskt ommedierade:

- Microsoft Entra-hotinformation

- Avvikande token

- Angripare i mitten

- MSTIC Nation State IP

- Token issuer anomaly

ID Protection visar nu sessionsinformation i fönstret Information om riskidentifiering för identifieringar som genererar inloggningsdata. Den här ändringen säkerställer att vi inte stänger sessioner som innehåller identifieringar där det finns MFA-relaterade risker. Att tillhandahålla sessionsinformation med riskinformation på användarnivå ger värdefull information för att hjälpa till med undersökningen. Denna information omfattar:

- Typ av token utfärdare

- Inloggningstid

- IP-adress

- Inloggningsplats

- Inloggningsklient

- ID för inloggningsbegäran

- Korrelations-ID för inloggning

Om du har konfigurerat användarriskbaserade principer för villkorsstyrd åtkomst och en av dessa identifieringar som anger misstänkt tokenaktivitet utlöses på en användare, måste slutanvändaren utföra säker lösenordsändring och autentisera sitt konto med multifaktorautentisering för att ta bort risken.

Förhandsversion av PowerShell

Med förhandsversionen av Microsoft Graph PowerShell SDK kan organisationer hantera risker med hjälp av PowerShell. Förhandsgranskningsmodulerna och exempelkoden finns på Microsoft Entra GitHub-lagringsplatsen.

Skriptet Invoke-AzureADIPDismissRiskyUser.ps1 som ingår i lagringsplatsen gör det möjligt för organisationer att stänga alla riskfyllda användare i deras katalog.