Lägga till autentisering i din webbapp som körs i Azure App Service

Lär dig hur du aktiverar autentisering för din webbapp som körs i Azure App Service och begränsar åtkomsten till användare i din organisation.

App Service har inbyggt autentiseringsstöd så att du kan logga in användare och komma åt data genom att skriva minimal eller ingen kod i webbappen. Det krävs inte att du använder App Service-autentiseringsmodulen, men det förenklar autentiseringen och för din app. Den här artikeln visar hur du skyddar din webbapp med App Service-autentiseringsmodulen med hjälp av Microsoft Entra-ID som identitetsprovider.

Autentiseringsmodulen är aktiverad och konfigurerad via Azure Portal- och appinställningarna. Inga SDK:er, specifika språk eller ändringar i programkoden krävs. En mängd olika identitetsprovidrar stöds, däribland Microsoft Entra-ID, Microsoft-konto, Facebook, Google och X. När autentiseringsmodulen är aktiverad skickar varje inkommande HTTP-begäran igenom den innan den hanteras av appkod. Mer information finns i Autentisering och auktorisering i Azure App Service.

I den här självstudien lär du dig att:

- Konfigurera autentisering för webbappen.

- Begränsa åtkomsten till webbappen till användare i din organisation.

Förutsättningar

Om du inte har en Azure-prenumeration skapar du ett kostnadsfritt Azure-konto innan du börjar.

Skapa och publicera en webbapp i App Service

I den här självstudien behöver du en webbapp som distribueras till App Service. Du kan använda en befintlig webbapp, eller så kan du följa någon av snabbstarterna ASP.NET Core, Node.js, Python eller Java för att skapa och publicera en ny webbapp till App Service.

Observera följande oavsett om du använder en befintlig webbapp eller skapar en ny:

- webbappens namn

- namnet på den resursgrupp som webbappen distribueras till

Du behöver dessa namn i den här självstudien.

Konfigurera autentisering

Nu har du en webbapp som körs på App Service. Därefter aktiverar du autentisering för webbappen. Du använder Microsoft Entra-ID som identitetsprovider. Mer information finns i Konfigurera Microsoft Entra-autentisering för ditt App Service-program.

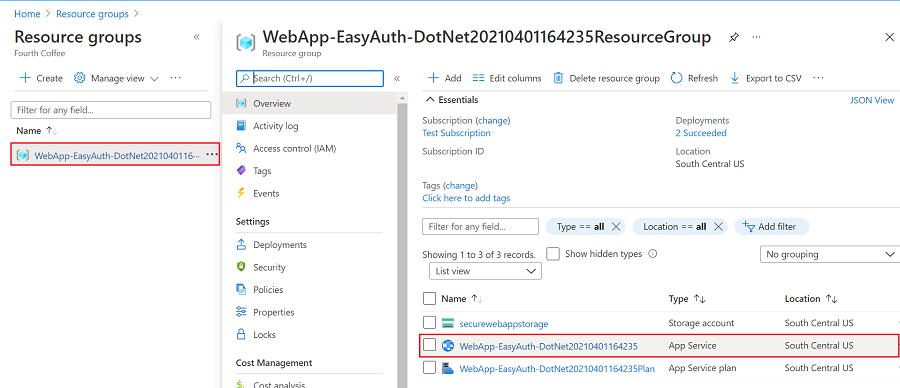

På menyn Azure Portal väljer du Resursgrupper eller söker efter och väljer Resursgrupper på valfri sida.

I Resursgrupper letar du upp och väljer din resursgrupp. I Översikt väljer du appens hanteringssida.

Välj Autentisering i appens vänstra meny och klicka sedan på Lägg till identitetsprovider.

På sidan Lägg till en identitetsprovider väljer du Microsoft som identitetsprovider för att logga in Microsoft- och Microsoft Entra-identiteter.

Som Innehavartyp väljer du Personal.

För Appregistrering>Appregistreringstyp väljer du Skapa ny appregistrering.

För Kontotyper som stöds för appregistrering>väljer du Aktuell klientorganisation– enskild klientorganisation.

I avsnittet Inställningar för App Service-autentisering låter du autentisering vara inställt på Kräv autentisering och Oautentiserade begäranden inställda på HTTP 302 Hittad omdirigering: rekommenderas för webbplatser.

Längst ned på sidan Lägg till en identitetsprovider klickar du på Lägg till för att aktivera autentisering för webbappen.

Nu har du en app som skyddas av App Service-autentiseringen.

Not

Om du vill tillåta konton från andra klienter ändrar du utfärdar-URL:en till genomhttps://login.microsoftonline.com/common/v2.0 att redigera identitetsprovidern från bladet Autentisering.

Verifiera begränsad åtkomst till webbappen

När du aktiverade App Service-autentiseringsmodulen skapades en appregistrering i din Microsoft Entra-klientorganisation. Appregistreringen har samma visningsnamn som din webbapp. Om du vill kontrollera inställningarna loggar du in på administrationscentret för Microsoft Entra som minst programutvecklare och bläddrar till Identitetsprogram>> Appregistreringar. Välj den appregistrering som skapades. I översikten kontrollerar du att Kontotyper som stöds endast är inställda på Min organisation.

Om du vill kontrollera att åtkomsten till din app är begränsad till användare i din organisation startar du en webbläsare i inkognitoläge eller privat läge och går till https://<app-name>.azurewebsites.net. Du bör dirigeras till en säker inloggningssida och verifiera att oautentiserade användare inte har åtkomst till webbplatsen. Logga in som användare i din organisation för att få åtkomst till webbplatsen. Du kan också starta en ny webbläsare och försöka logga in med hjälp av ett personligt konto för att kontrollera att användare utanför organisationen inte har åtkomst.

Rensa resurser

Om du är klar med den här självstudien och inte längre behöver webbappen eller associerade resurser rensar du de resurser som du skapade.