Microsoft Entra on-premises application identity provisioning architecture

Översikt

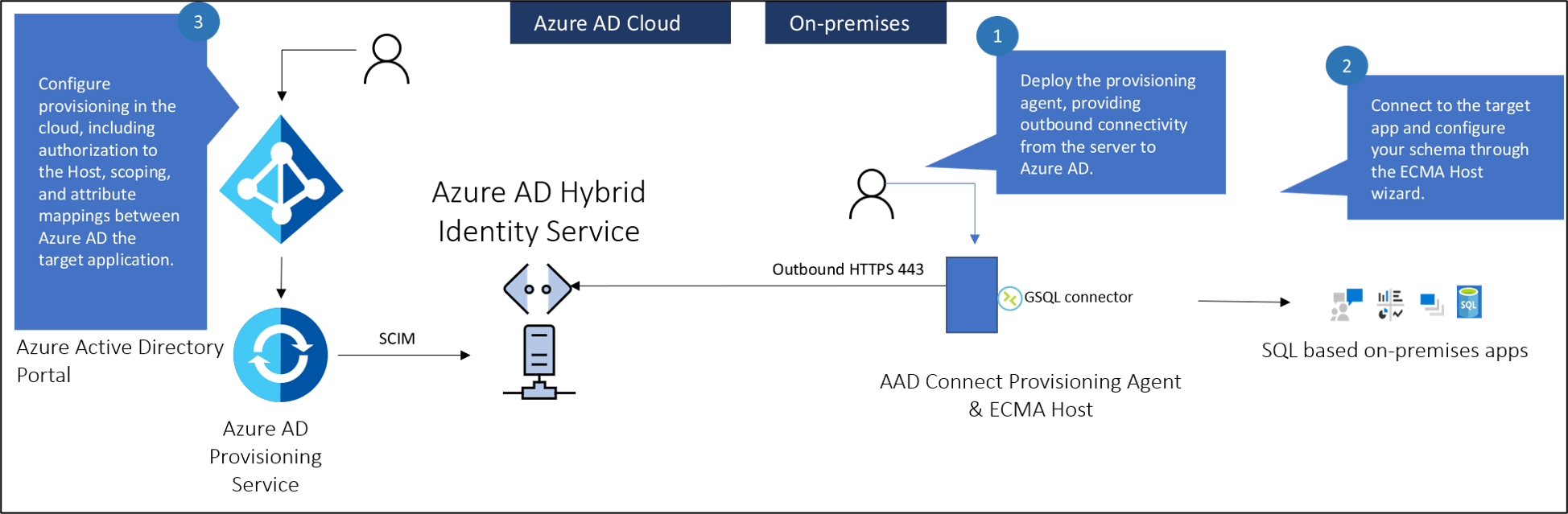

Följande diagram visar en översikt över hur lokal programetablering fungerar.

Det finns tre primära komponenter för att etablera användare i ett lokalt program:

- Etableringsagenten tillhandahåller anslutning mellan Microsoft Entra-ID och din lokala miljö.

- ECMA Connector-värden (Extensible Connectivity) konverterar etableringsbegäranden från Microsoft Entra-ID till begäranden som görs till målprogrammet. Den fungerar som en gateway mellan Microsoft Entra ID och ditt program. Du kan använda den för att importera befintliga ECMA2-anslutningsappar som används med Microsoft Identity Manager. ECMA-värden krävs inte om du har skapat ett SCIM-program eller en SCIM-gateway.

- Microsoft Entra-etableringstjänsten fungerar som synkroniseringsmotor.

Kommentar

Microsoft Identity Manager-synkronisering krävs inte. Men du kan använda den för att skapa och testa din ECMA2-anslutningsapp innan du importerar den till ECMA-värden. ECMA2-anslutningsappen är specifik för MIM, där ECMA-värden är specifik för användning med etableringsagenten.

Brandväggskrav

Du behöver inte öppna inkommande anslutningar till företagsnätverket. Etableringsagenterna använder endast utgående anslutningar till etableringstjänsten, vilket innebär att det inte finns något behov av att öppna brandväggsportar för inkommande anslutningar. Du behöver inte heller ett perimeternätverk (DMZ) eftersom alla anslutningar är utgående och sker via en säker kanal.

De utgående slutpunkter som krävs för etableringsagenterna beskrivs här.

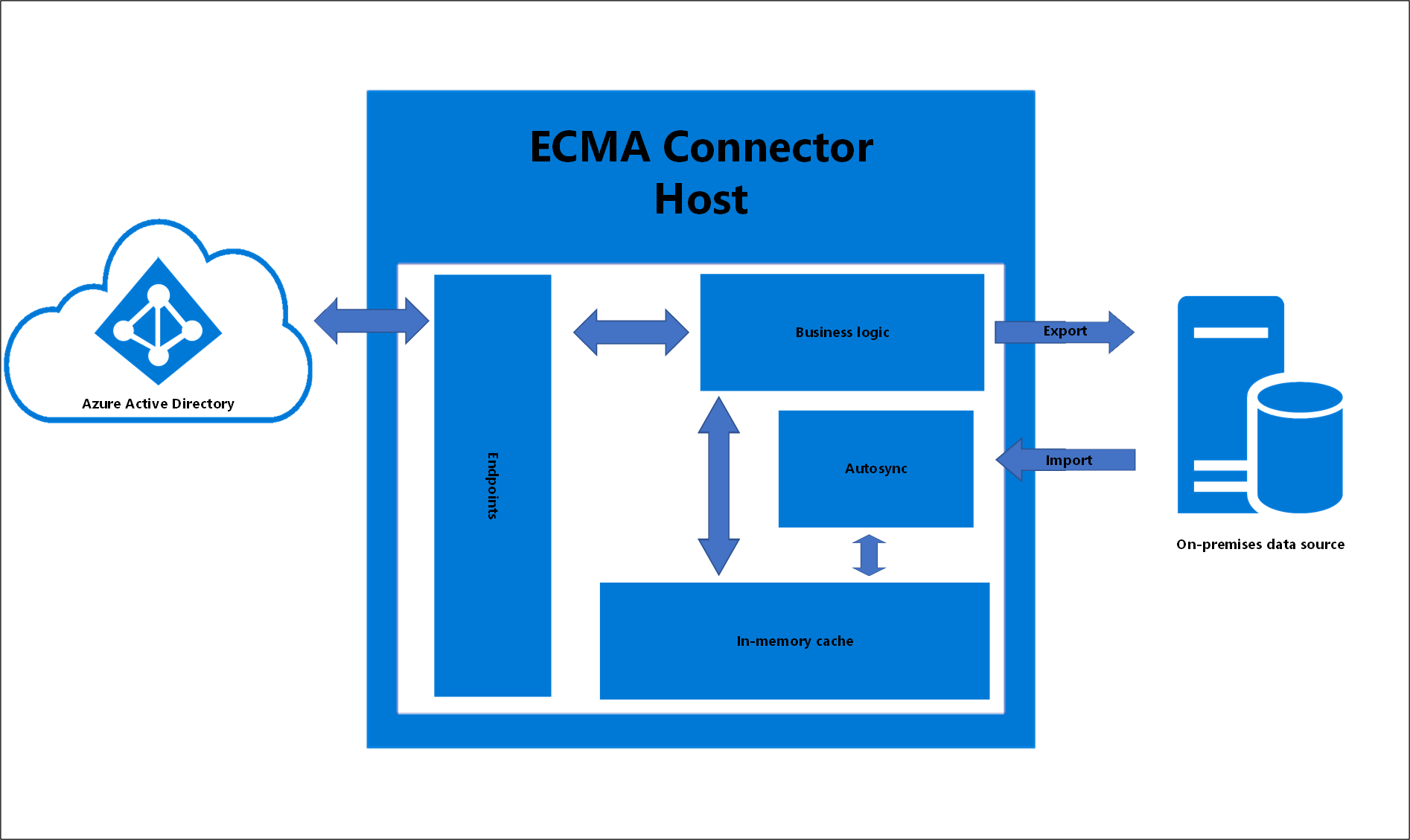

ECMA Connector-värdarkitektur

ECMA Connector Host har flera områden som används för att uppnå lokal etablering. Diagrammet nedan är en konceptritning som visar dessa enskilda områden. I tabellen nedan beskrivs områdena mer detaljerat.

| Område | beskrivning |

|---|---|

| Slutpunkter | Ansvarig för kommunikation och dataöverföring med Microsoft Entra-etableringstjänsten |

| Minnesintern cache | Används för att lagra data som importerats från den lokala datakällan |

| Autosynkronisering | Tillhandahåller asynkron datasynkronisering mellan ECMA Connector-värden och den lokala datakällan |

| Affärslogik | Används för att samordna alla ECMA Connector-värdaktiviteter. Autosynkroniseringstiden kan konfigureras i ECMA-värden. Detta finns på egenskapssidan. |

Om fästpunktsattribut och unika namn

Följande information tillhandahålls för att bättre förklara fästpunktsattributen och de unika namnen, särskilt som används av genericSQL-anslutningsappen.

Fästpunktsattributet är ett unikt attribut av en objekttyp som inte ändras och representerar objektet i ECMA Connector Host in-memory cache.

Det unika namnet (DN) är ett namn som unikt identifierar ett objekt genom att ange dess aktuella plats i kataloghierarkin. Eller med SQL i partitionen. Namnet skapas genom att fästpunktsattributet sammanfogas i roten för katalogpartitionen.

När vi tänker på traditionella DN:er i ett traditionellt format, till exempel Active Directory eller LDAP, tänker vi på något som liknar:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Men för en datakälla som SQL, som är platt, inte hierarkisk, måste DN antingen redan finnas i en av tabellerna eller skapas från den information som vi tillhandahåller till ECMA Connector-värden.

Detta kan uppnås genom att markera Autogenererad i kryssrutan när du konfigurerar genericSQL-anslutningsappen. När du väljer DN som ska genereras automatiskt genererar ECMA-värden ett DN i ett LDAP-format: CN=<anchorvalue,OBJECT>=<type>. Detta förutsätter också att DN är fästpunkt avmarkerat på sidan Anslutning.

GenericSQL-anslutningsappen förväntar sig att DN fylls i med ett LDAP-format. Den generiska SQL-anslutningsappen använder LDAP-formatmallen med komponentnamnet "OBJECT=". På så sätt kan den använda partitioner (varje objekttyp är en partition).

Eftersom ECMA Connector Host för närvarande endast stöder objekttypen USER är OBJECT=<type> OBJECT=USER. DN:t för en användare med ankarvärdet ljacobson skulle därför vara:

CN=ljacobson,OBJECT=USER

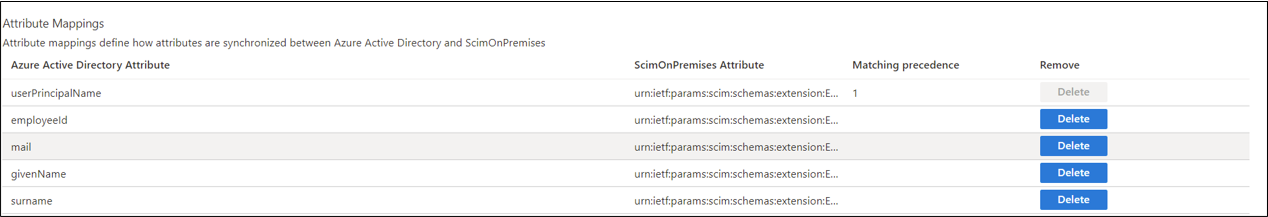

Arbetsflöde för att skapa användare

Microsoft Entra-etableringstjänsten frågar ECMA Connector-värden för att se om användaren finns. Det använder det matchande attributet som filter. Det här attributet definieras i Azure-portalen under Företagsprogram –> Lokal etablering –> etablering –> attributmatchning. Den anges av 1 för matchande prioritet. Du kan definiera ett eller flera matchande attribut och prioritera dem baserat på prioriteten. Om du vill ändra det matchande attributet kan du också göra det.

ECMA Connector Host tar emot GET-begäran och frågar dess interna cache för att se om användaren finns och har importerats. Detta görs med hjälp av de matchande attributen ovan. Om du definierar flera matchande attribut skickar Microsoft Entra-etableringstjänsten en GET-begäran för varje attribut och ECMA-värden kontrollerar dess cache för en matchning tills den hittar en.

Om användaren inte finns skickar Microsoft Entra-ID en POST-begäran om att skapa användaren. ECMA Connector Host svarar tillbaka på Microsoft Entra-ID med HTTP 201 och anger ett ID för användaren. Det här ID:t härleds från det fästpunktsvärde som definierats på sidan objekttyper. Det här ankaret används av Microsoft Entra ID för att fråga ECMA Connector-värden om framtida och efterföljande begäranden.

Om en ändring sker för användaren i Microsoft Entra-ID gör Microsoft Entra-ID en GET-begäran om att hämta användaren med hjälp av fästpunkten från föregående steg i stället för det matchande attributet i steg 1. Detta gör till exempel att UPN kan ändras utan att länken mellan användaren i Microsoft Entra-ID och i appen bryts.

Metodtips för agent

- Användning av samma agent för den lokala etableringsfunktionen tillsammans med Workday/SuccessFactors/Microsoft Entra Connect-molnsynkronisering stöds för närvarande inte. Vi arbetar aktivt med att stödja lokal etablering på samma agent som de andra etableringsscenarierna.

-

- Undvik alla former av infogad inspektion av utgående TLS-kommunikation mellan agenter och Azure. Den här typen av infogad inspektion orsakar försämring av kommunikationsflödet.

- Agenten måste kommunicera med både Azure och ditt program, så placeringen av agenten påverkar svarstiden för dessa två anslutningar. Du kan minimera svarstiden för slutpunkt-till-slutpunkt-trafiken genom att optimera varje nätverksanslutning. Varje anslutning kan optimeras genom att:

- Minska avståndet mellan de två ändarna av hoppet.

- Välja rätt nätverk för bläddring. Till exempel kan det gå snabbare att korsa ett privat nätverk i stället för det offentliga Internet på grund av dedikerade länkar.

- Agenten och ECMA-värden förlitar sig på ett certifikat för kommunikation. Det självsignerade certifikatet som genereras av ECMA-värden ska endast användas i testsyfte. Det självsignerade certifikatet upphör att gälla om två år som standard och kan inte återkallas. Microsoft rekommenderar att du använder ett certifikat från en betrodd certifikatutfärdare för produktionsanvändningsfall.

Hög tillgänglighet

Följande information tillhandahålls för scenarier med hög tillgänglighet/redundans.

För lokala appar som använder ECMA-anslutningsappen: Rekommendationen är att ha en aktiv agent och en passiv agent (konfigurerad men stoppad, inte tilldelad till företagsappen i Entra) per datacenter.

När du gör en redundansväxling rekommenderar vi att du gör följande:

- Stoppa den aktiva agenten (A).

- Avtilldela agent A från företagsprogrammet.

- Starta om den passiva agenten (B).

- Tilldela agent B till företagsprogrammet.

För lokala appar som använder SCIM-anslutningsappen: Rekommendationen är att ha två aktiva agenter per program.

Frågor om etableringsagent

Här besvaras några vanliga frågor.

Hur känner jag till versionen av min etableringsagent?

- Logga in på Windows-servern där etableringsagenten är installerad.

- Gå till Kontrolna tabla> Installera eller ändra ett program.

- Leta efter den version som motsvarar posten för Microsoft Entra Connect Provisioning Agent.

Kan jag installera etableringsagenten på samma server som kör Microsoft Entra Connect eller Microsoft Identity Manager?

Ja. Du kan installera etableringsagenten på samma server som kör Microsoft Entra Connect eller Microsoft Identity Manager, men de krävs inte.

Hur konfigurerar jag etableringsagenten för att använda en proxyserver för utgående HTTP-kommunikation?

Etableringsagenten stöder användning av utgående proxy. Du kan konfigurera det genom att redigera agentkonfigurationsfilen C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config. Lägg till följande rader i den mot slutet av filen precis före den avslutande </configuration> taggen. Ersätt variablerna [proxy-server] och [proxy-port] med proxyserverns namn och portvärden.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Hur ser jag till att etableringsagenten kan kommunicera med Microsoft Entra-klientorganisationen och att inga brandväggar blockerar portar som krävs av agenten?

Du kan också kontrollera om alla nödvändiga portar är öppna.

Hur avinstallerar jag etableringsagenten?

- Logga in på Windows-servern där etableringsagenten är installerad.

- Gå till Kontrolna tabla> Installera eller ändra ett program.

- Avinstallera följande program:

- Microsoft Entra Connect-etableringsagent

- Microsoft Entra Connect Agent Updater

- Microsoft Entra Connect Provisioning Agent Package

Etableringsagenthistorik

I den här artikeln visas de versioner och funktioner i Microsoft Entra Connect Provisioning Agent som har släppts. Microsoft Entra-teamet uppdaterar regelbundet etableringsagenten med nya funktioner. Se till att du inte använder samma agent för lokal etablering och molnsynkronisering/HR-driven etablering.

Microsoft tillhandahåller direkt support för den senaste agentversionen och en version tidigare.

Nedladdningslänk

Lokal appetablering har distribuerats till etableringsagenten och är tillgänglig från portalen. Se installera etableringsagenten.

1.1.892.0

20 maj 2022 – släpps för nedladdning

Åtgärdade problem

- Vi har lagt till stöd för export av ändringar i heltalsattribut, vilket gynnar kunder som använder den allmänna LDAP-anslutningsappen.

1.1.846.0

11 april 2022 – släpps för nedladdning

Åtgärdade problem

- Vi har lagt till stöd för ObjectGUID som fästpunkt för den generiska LDAP-anslutningsappen när användare etableras i AD LDS.